|

СПЕЦІАЛЬНІ

ПАРТНЕРИ

ПРОЕКТУ

Определение наиболее профессиональных ИТ-управленцев, лидеров и экспертов в своих отраслях

Кто внес наибольший вклад в развитие украинского ИТ-рынка.

Награды «Продукт года» еженедельника «Компьютерное обозрение» за наиболее выдающиеся ИТ-товары

|

|

17 октября 2022 г., 13:55

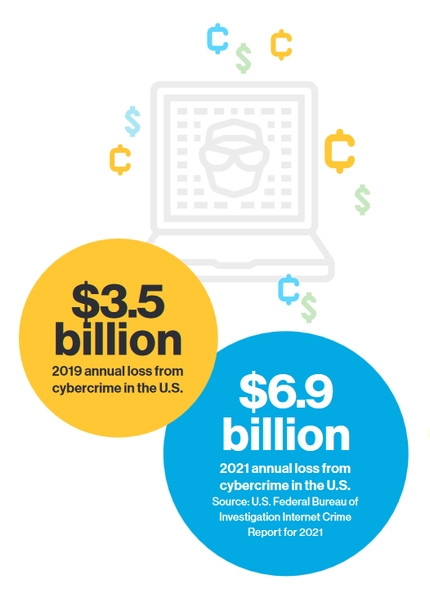

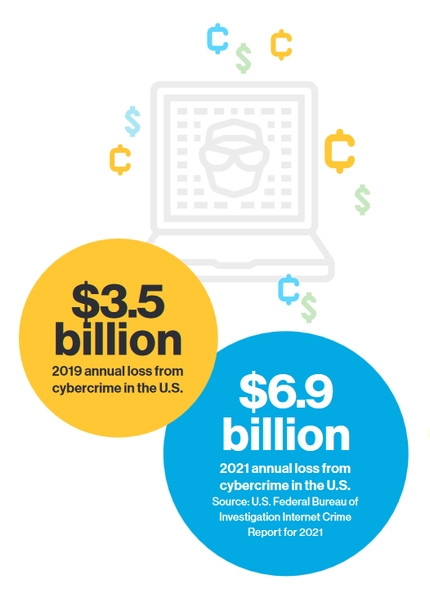

Світова торгівля повертається до рівня, що був до пандемії. Тому шахраї знову шукають вразливості у системах безпеки фізичних точок оплат у магазинах. Втім, майже три чверті випадків шахрайства та витоку даних, виявлених командою Visa з міжнародних ризиків, стосувалися гравців ринку e-commerce – здебільшого, це атаки з використанням соціальної інженерії, шкідливих програм та фішингових атак.

У співпраці з Visa було підготовлено два глобальні дослідження – «Дворічний звіт Visa про загрози» (PDF, EN) та огляд «Массачусетського технологічного інституту» (MIT) під назвою «Рух грошей у цифровому світі» (PDF, EN). Вони висвітлюють нові та вже відомі загрози постпандемічної економіки.

Майже три чверті випадків шахрайства та витоку даних, розслідуваних командою Visa з міжнародних ризиків, стосувалися гравців ринку електронної комерції – здебільшого, це атаки з використанням соціальної інженерії та програм-вимагачів. Дуже поширені цифрові скімінгові атаки, націлені на платформи електронної комерції та інтеграцію стороннього коду.

Ці атаки проливають світло на необхідність суворих заходів безпеки на вебсайтах продавців та сторінках оплати, гарантуючи, що зовнішній код не буде включений до чутливих середовищ власників карток. Фактично 42% респондентів в огляді MIT стверджують, що заходи безпеки важливі для їхніх клієнтів, а 59% визнають, що загрози кібербезпеці є найбільшою проблемою для розширення цифрових платежів. Багато хто віддає пріоритет розширеним можливостям безпеки, таким як цифрові токени (32%), штучний інтелект та розширена авторизація (43%).

Крім атак на традиційну валюту, зловмисники використовують нові тактики для обману користувачів криптовалюти, у тому числі нове шкідливе програмне забезпечення, орієнтоване на гаманці у вигляді розширення браузера для користувачів цифрової валюти, а також інновації у схемах фішингу та соціальної інженерії. Послуги криптомоста також є загрозою. Лише за два перші місяці 2022 року в результаті трьох великих крадіжок з використанням вразливостей у різних мостових службах кіберзлодії отримали понад 400 млн дол.

Тому Visa активізує свої зусилля щодо боротьби з шахрайством. За останні п'ять років компанія інвестувала понад 9 млрд дол. у безпеку мережі. Понад тисячу фахівців захищають мережу Visa від шкідливих програм, атак нульового дня та внутрішніх загроз 24x7x365. Також для виявлення та запобігання спробам шахрайства використовуються можливості штучного інтелекту. Фактично, моніторинг Visa в режимі реального часу за допомогою штучного інтелекту заблокував обсяг шахрайських платежів на суму понад 4,2 млрд дол. за останні 12 місяців. Через це багато хто навіть не здогадувався, що наражався на ризик потенційної шахрайської транзакції.

7 октября 2022 г., 17:45

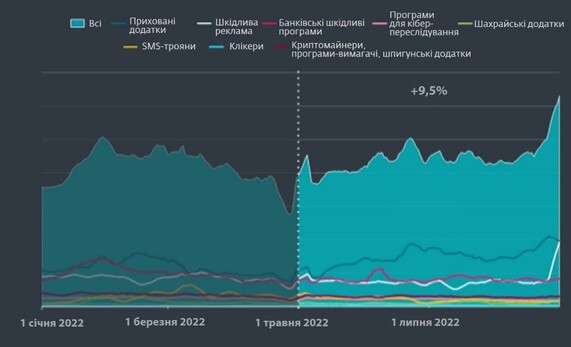

Власний рейтинг найбільш поширених кіберзагроз за травень-серпень представила компанія Eset. Серед головних тенденцій – зростання кількості загроз для Android та фішингових листів на тему доставки. Окрім цього, Україна опинилася у п’ятірці країн, на які була націлена найбільша кількість атак програм-вимагачів.

На поширення загроз у цей період значно вплинуло стрімке падіння курсів криптовалют. Зокрема кіберзлочинці почали частіше викрадати криптовалюту замість її прихованого майнінгу, на що вказує зростання кількості фішингових листів на тему криптовалюти та загроз для її крадіжки.

Також різко знизилася кількість атак на протокол віддаленого робочого столу (RDP). Навіть попри падіння найбільше RDP-атак відбувалося з російських IP-адрес.

Програми-вимагачі продовжують атакувати Україну

Попри загальне зменшення активності програм-вимагачів, спостерігалося кілька піків їх активності. Один з них у червні був частково спричинений розповсюдженням в Україні версій шкідливої програми MSIL/Filecoder. Ця загроза є першою програмою-вимагачем з відкритим кодом. Також Україна опинилася на п’ятому місці за кількістю атак програм-вимагачів після США, Китаю, Ізраїлю та росії.

Виявлення програм-вимагачів у світі

Зловмисники маскуються під відомі компанії

Кількість фішингових листів на тему доставки зросла у шість разів порівняно з попереднім періодом. Також зловмисники використовували тему фінансів та соцмереж для поширення фішингових загроз. За даними дослідників, найчастіше хакери маскувались під компанію Facebook, зокрема використовуючи Messenger для надсилання небезпечних посилань. Таким чином кіберзлочинці заманювали користувачів на фішингові сторінки, переконуючи їх ввести облікові дані свого акаунту.

Загалом кількість унікальних фішингових URL-адрес, які продукти Eset блокували щодня, у середньому досягала 38 тисяч за період травень-серпень.

Хакери викрадають банківські дані та криптовалюту

Серед загроз для викрадення даних збільшилась кількість банківських шкідливих програм майже на 10%. Найпоширенішою шкідливою програмою у цій категорії є Magecart, яка здатна викрадати дані банківських карток в онлайн-покупців. Тоді як серед загроз для викрадення інформації найбільш активним залишилося саме шпигунське програмне забезпечення.

Крім цього, зловмисники все частіше вдаються до викрадення криптовалюти, а не до її незаконного майнінгу на пристроях жертв. Зокрема на 50% зросло число загроз для крадіжки цифрових коштів. Очікується, що і надалі їх активність буде рости разом з випадками прихованого майнінгу в браузері під час відвідування торент-сайтів та піратських ресурсів.

Шпигунські програми атакують користувачів Android та macOS

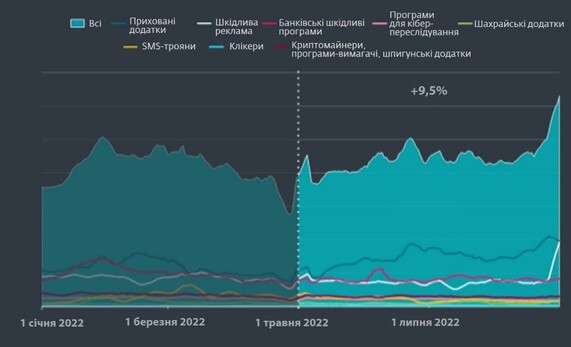

За даними телеметрії, загальна кількість загроз для Android збільшилась на 9,5%. Найактивнішими на цій операційній системі були шпигунські програми та приховані додатки.

Це зростання спричинено доступністю наборів шпигунських програм для Android на різноманітних онлайн-форумах. Таким чином навіть зловмисники-аматори можуть безплатно знайти трояни та розгорнути їх без певного рівня технічних навичок.

Виявлення загроз для Android

Попри зменшення активності загроз для macOS, атаки на користувачів цієї платформи продовжуються. Зокрема спеціалісти виявили новий бекдор для macOS під назвою CloudMensis, який шпигує за користувачами. Загроза використовує виключно публічні служби хмарних сховищ для обміну даними зі своїми авторами.

Зловмисники продовжують використовувати уразливості

Активність ботнета Mozi, який використовує застарілі уразливості, а торік до складу якого входило близько 600 тисяч ботів, почала повільно зменшуватися. Це спричинило появу нових ботнетів на базі Mirai, які стають дедалі потужнішими та поширенішими, експериментуючи з новими та відомими уразливостями. Саме тому регулярне оновлення всіх пристроїв є досить важливим для захисту від подібних атак.

Загалом, щоб не стати жертвою будь-якого виду кіберзагроз, варто дотримуватись базових правил кібербезпеки, зокрема використовувати складні паролі та багатофакторну автентифікацію, подбати про безпеку мобільного пристрою, а також забезпечити надійний захист ноутбука та пристроїв Інтернету речей.

3 октября 2022 г., 19:25

Зараз більшість українських компаній вимушені балансувати на межі між виживанням власного бізнесу та нашої країни, між комерцією та людяністю. Наш сьогоднішній співрозмовник, Сергій Детюк, генеральний директор «Метінвест Діджитал», директор з інформаційних технологій та член правління «Метінвест Холдингу», розповідає про сьогодення IT бізнес-партнера найбільшої гірничо-металургійної компанії України

Бізнес до війни

Минулий 2021 рік став одним з найкращих для «Метінвесту», оскільки рекордні світові ціни на руду і метали принесли компанії високі прибутки. Дохід зріс на 72%, до 18 млрд дол., EBITDA – у 3,2 раза, до 7 млрд дол., чистий прибуток – у дев’ять разів, до 4,8 млрд дол. Експорт забезпечив «Метінвесту» 80% продажів. Тож 2022 рік планувалось працювати в умовах стабільного зростання бізнесу.

Значний ефект також було досягнуто завдяки системному впровадженню низки комплексних програм, зусиллям менеджменту, великій інвестиційній програмі, операційним поліпшенням, а також прогресу в реалізації дорожньої карти Групи «Метінвест» із цифрової трансформації бізнесу у 12 функціональних напрямках.

Сергій Детюк

З позиції ІТ варто відзначити суттєве зростання цифрової зрілості Групи та збільшення бізнес-замовлень до «Метінвест Діджитал» як ІТ бізнес-партнеру Групи на цифровізацію практично по усіх функціональних напрямах. При цьому самі запити стали складнішими та більш комплексними.

Група «Метінвест» активно інвестувала у цифрову трансформацію бізнесу та впроваджувала відповідні проєкти. Однією із найбільших ініціатив у цьому напрямі стала програма цифровізації гірничозбагачувального сегмента «Цифровий ГЗК». Вона розрахована орієнтовно на п’ять років та включає понад 50 проєктів, які охоплюють повний цикл виробництва.

Війна та бізнес

До останнього не вірилося, що повномасштабна війна можлива. «Метінвест» впроваджував стратегічні проєкти та реалізовував масштабну інвестиційну програму. Вже напередодні війни у лютому безпосередньо у Маріуполі було анонсовано плани великого будівництва, екологічну програму, розвиток і оновлення міста та підприємств Групи.

Але оскільки компанія ще у 2014 році пройшла через досвіт воєнних дій та втратила частину бізнесу, було актуалізовано плани готовності по багатьох напрямках: перевірка стану бомбосховищ та забезпечення їх запасами води та їжі, перевірка систем сповіщення, зв’язку тощо.

З точки зору ІТ якоїсь спеціальної підготовки до війни не велося, оскільки компанія фактично вже була досить добре підготовлена – IT-інфраструктура «у хмарі», відсутність «єдиної точки відмови», люди вже звикли працювати віддалено, для співробітників не є проблемою підключатися до інформаційних систем компанії з будь-якого місця. Ми були готові на рівні інфраструктури, процесів та інструментів ІТ, кібербезпеки.

Вплив на бізнес

Довелось перебудовувати бізнес. Значно скоротився периметр. Два найбільші металургійні комбінати в країні, що входять до Групи «Метінвест» – «Азовсталь» та ММК ім.Ілліча – розташовані у Маріуполі та були значно пошкоджені. Там працювала майже половина українських співробітників компанії – 40 тисяч людей. «Авдіївську КХЗ» – законсервовано, Інгулецький, Північний та «Південний ГЗК» – призупинено, решта підприємств працює на неповну потужність.

Відвантаження продукції за кордон у великих обсягах стало неможливим в умовах заблокованих українських морських портів, зростання витрат на логістику та низької пропускної спроможності залізниці на кордоні з країнами ЄС.

Порушилася ланка вертикальної інтеграції. Тож довелось шукати нових постачальників сировини. Зараз американські шахти й прокатні заводи в Італії та Великій Британії працюють як самостійні підприємства. Шахти переорієнтували продаж продукції на внутрішній та експортні ринки, а перекатні заводи купують сляби на відкритому ринку.

Допомога країні та людям

«Метінвест» з перших днів війни активно допомагає країні у боротьбі з російською агресією, спрямувавши на допомогу українській армії та мирним жителям вже понад 1,9 млрд грн. Сюди входять засоби індивідуального захисту для ЗСУ, харчові продукти та предмети першої необхідності для постраждалих, медичне обладнання та медикаменти, та, звичайно ж, допомога співробітникам компанії. На підприємствах холдингу активно ведеться робота з виготовлення та безоплатної передачі країні бронеплит, протитанкових та протидесантних їжаків, шипованих ланцюгів проти колісної техніки.

В межах ініціативи «Стальний фронт» Ріната Ахметова за пів року з початку повномасштабної війни «Метінвест» закупив та передав: 21 тис. шоломів та касок; 110 тис. бронежилетів; 500 дронів; 1,6 тис. тепловізорів; 27 тис. кровоспинних турнікетів та 500 аптечок; 500 тис. літрів пального; 240 автомобілів та важкої техніки, пікапів, джипів та мікроавтобусів для ЗСУ; 20 спеціалізованих машин швидкої допомоги для військових медиків; 3 тис. тонн піску та щебеню для облаштування блокпостів; 2,4 тис. залізобетонних блоків та плит для оборонних споруд; 76 тис. протитанкових їжаків.

«Метінвест Діджитал», як частина холдингу, звісно ж бере участь у цій діяльності, як і всі інші бізнеси Групи. Окрім цього, співробітники активно долучаються до допомоги – багато хто займається волонтерською діяльністю. Так, у вересні, за власної ініціативи співробітників компанії на передодні 4х річної річниці компанії, були зібрані гроші для ВСУ, на які придбано авто, металошукачі та обігрівачі для наших захисників.

ІТ до і після 24.02

«Метінвест Діджитал» до початку війни

Ми мали амбіційні цілі розвитку. Так, можу виділити:

Розвиток внутрішньої експертизи. Розуміючи обмеженість ресурсів ІТ-ринку, в компанії запустили програми розвитку внутрішньої експертизи, в рамках якої співробітники можуть пройти навчання та отримати сертифікацію по технологіях глобальних лідерів. Таким чином суттєво підвищили експертизу в галузі інжинірингу, кібербезпеки, проєктного менеджменту, великих даних, технологічного скаутингу та сервісної підтримки. На сьогодні понад 70% проєктів цифровізації Групи впроваджується внутрішніми ресурсами «Метінвест Діджитал».

Операційна підтримка бізнесу. Головна задача «Метінвест Діджитал» – забезпечувати безперебійну роботу ІТ-сервісів Групи та на високому рівні надавати підтримку кінцевим користувачам ІТ. Тож компанія вела планову операційну діяльність із забезпечення працездатності гібридної інфраструктури активів Групи «Метінвест», розвивала ІТ-інфраструктуру для надання нових сервісів у рамках технічних та бізнес-проєктів.

Підтримка віддаленої роботи. За період пандемії значно просунулися та зміцнилися в ефективній підтримці віддаленої роботи. Завдяки використанню хмарних технологій стали більш гнучкими та швидкими в реагуванні на непередбачені ситуації, навчилися ефективно адаптуватися під нові реалії та зовнішнє середовище, що швидко змінюється. Як результат надійність інфраструктури та сервісів забезпечується на рівні 99,9%.

Комплексна програма цифрової трансформації бізнесу. Було розгорнуто комплексну стратегічну програму цифрової трансформації бізнесу Групи «Метінвест» з п’ятирічним горизонтом. Вона охоплює усі функціональні напрями – виробництво, ремонти, закупівлі, логістику, охорону праці та екологію, сталий розвиток та HR, юридичне обслуговування, фінанси, технологічний розвиток, якість, сервісні функції та продажі. Було досягнуто 90% прогресу у реалізації намічених планів на перший рік. Водночас на тлі 40% зростання бізнес-замовлень, впровадили вдвічі більше проєктів у порівнянні з попереднім роком. На початку 2022 року портфоліо налічувало понад 90 цифрових ініціатив. І це без урахування нових запитів від бізнес-замовників, які знаходилися в процесі аналізу та оцінки. Серед важливих напрямів цифрової трансформації:

- Програма «Цифровий ГЗК» – охоплює понад 50 проєктів та розрахована на декілька років;

- Програма Data Governance – стратегічний підхід до управління великими даними бізнесу, їх зберіганню та використанню для побудови комплексних програм автоматизації з використанням технологій штучного інтелекту та машинного навчання (одним із прикладів є проєкт прогнозування частки кремнію у чавуні для доменного виробництва);

- Цифрове робоче місце – Digital Workplace «Метаполіс»;

- Промислова автоматизація;

- Впровадження систем управління виробництвом (MES) у гірничодобувному та металургійному напрямках.

Таким чином, «Метінвест Діджитал» мав стратегічний напрямок розвитку та зростання. У планах компанії стояла подальша цифровізація Групи, розвиток внутрішньої експертизи, вдосконалення процесів, пошук нових клієнтів та ринків. «Метінвест Діджитал» був націлений на подальше зростання.

Війна суттєво змінила плани та змусила переглянути пріоритети: змістили фокус зі стратегічного розвитку на операційну підтримку бізнесу Групи «Метінвест».

Операційна підтримка бізнесу. «Метінвест Діджитал» є ІТ бізнес-партнером «Метінвесту» і головна мета компанії – забезпечувати підтримку усього ІТ-ландшафту Групи та безперебійність роботи її ІТ-сервісів, яких налічується понад півтисячі й від яких залежить робота десятків тисяч працівників. Це величезний технологічний ландшафт, який потребує постійної уваги. Тому з початком повномасштабного вторгнення фахівці «Метінвест Діджитал» були максимально сфокусовані саме на:

- забезпеченні надійності та відмовостійкості централізованих інфраструктурних сервісів для Групи;

- контролі корпоративних каналів зв’язку та оперативному його відновленні в разі порушень їх роботи;

- забезпеченні функціонування наземних центрів обробки даних підприємств в умовах обмеженого доступу, постійних перебоїв з електропостачанням, масових пошкоджень зовнішніх каналів зв’язку;

- відпрацюванні задач з кібербезпеки для протидії зовнішнім кібератакам на ІТ-системи Групи.

Розв'язання нестандартних задач. Спеціалісти компанії зіткнулися з великою кількістю нетипових запитів від користувачів. Переважно вони були пов’язані зі значним переміщенням співробітників з тимчасово окупованих територій. Ситуація ускладнилася тим, що люди почали масово роз'їжджатися, були потрібні додаткові позапланові запаси офісної техніки, організувати закупівлю та розподіл якої у воєнний час непросто. При цьому лише близько 30% переміщених співробітників перебували у містах присутності компанії, а для забезпечення 70% довелося терміново налагоджувати нові логістичні процеси.

Було облаштовано резервні центри управління, оснащені комп'ютерним та телефонним зв'язком у 38 бомбосховищах на виробничих майданчиках холдингу. На восьми підприємствах розгорнули системи Starlink для безперебійної роботи резервного зв'язку. Додатково забезпечили ряд підприємств супутниковим зв'язком. Попри постійні пошкодження, оперативно відновлюються канали зв'язку та забезпечується працездатність ІТ-систем.

Кібербезпека. Особливий акцент було зроблено на кібербезпеці бізнесу. Збільшено штат співробітників на цьому напрямку, переведено роботу «Центру кібербезпеки» в режим 24/7, оскільки майже половина атак відбувається поза бізнес-часом. Це дозволяє своєчасно виявляти та проактивно реагувати на потенційні кіберзагрози.

IT, що допомагають

Хмарні технології. Перш за все, варто відзначити, що системна робота «Метінвест Діджитал» по впровадженню стратегії Cloud First упродовж останніх п’яти років, а саме комплексна міграція централізованих інфраструктурних та прикладних бізнес-сервісів у Microsoft Azure та SAP HANA Enterprise Cloud, ще раз довела правильність спрямування наших зусиль.

Хмарна стратегія допомогла зберегти значну частину сервісів та даних, не дивлячись на втрату підприємств та фізичне знищення наземних центрів обробки даних та серверів на підприємствах в зоні бойових дій. Також завдяки їй достатньо легко масштабується наявне рішення для роботи працівників поза периметром Групи.

Модель організації та підтримки сервісів в ІТ охоплює повний цикл від оцінки бізнес-потреб, до формування проєктів цифрової трансформації та організації підтримки ІТ-сервісів. На її базі продовжують формуватися функціональні бізнес-сервіси в управлінні персоналом, правовому забезпеченні тощо. До неї також входить побудована служба IT Help Desk з трьома лініями підтримки користувачів.

Системи SAP – побудований в холдингу технологічний ландшафт на базі інноваційних рішень SAP охоплює усі ключові функціональні напрями та дозволяє ефективно їми управляти.

Системи уніфікованих комунікацій (Teams, Yammer, SharePoint тощо) дозволяють підприємству забезпечувати ефективну віддалену та гібридну роботу у територіально диверсифікованих командах, обмінюватися документами та інформацією.

Корпоративні портали та системи електронного документообігу, які забезпечують зберігання корпоративної інформації, погодження документів тощо. Побудована платформа для ЕЦП стала основою для повного та швидкого переходу на електронний документообіг.

Таким чином, Група «Метінвест» достатньо давно працює у хмарі. Ще у 2019 році був завершений найбільший у Центральній та Східній Європі проєкт з перенесення усіх SAP-систем на хмарну платформу SAP HANA Enterprise Cloud. Через рік після цього мігрували два ЦОДи у хмару Microsoft Azure.

Попри це довелося переносити у хмару ключові архівні бази даних локальних інформаційних систем підприємств маріупольської та запорізької майданчиків. Це ті технологічні та виробничі бази й сервіси, які за архітектурною моделлю ІТ мають знаходитися максимально близько до виробництва. У хмару були перенесені архівні дані, щоб не втратити їх.

Також було впроваджено ряд ініціатив з додаткової міграції бізнес-сервісів у хмарну інфраструктуру для зменшення ризиків, пов’язаних з роботою наземних центрів обробки даних, а саме втрати контролю, руйнування тощо.

Крім того, хмарні технології допомогли у забезпеченні та підтримці роботи співробітників у диверсифікованих та розподілених командах.

Перегляд програмного забезпечення

Звичайно компанія відмовилась від російського програмного забезпечення. Окрім системи 1С, яка використовувалась як облікова система, зараз планується заміна систем для розрахунку та проєктування будівельних конструкцій та медоглядів персоналу. Також були розірвані угоди з постачальниками, які підпадають під санкційні обмеження. Як відкрита та прозора компанія «Метінвест» приділяє велику увагу комплаєнсу. Це означає, що усі вимоги законодавства будуть виконані у повному обсязі.

Персонал

Ми намагаємося максимально зберегти нашу експертизу і використовуємо різні підходи, наприклад переведення частки персоналу на неповний графік. Але на початку літа, нам довелося зробити оптимізацію, враховуючи реалії бізнесу, зруйновані або закриті підприємства. Ми обслуговуємо «Метінвест» і тому з втратою виробничих майданчиків, відповідно зменшився й обсяг нашого бізнесу. Тому нажаль ми були вимушені частково скоротити персонал та за можливості перерозподілити ресурси на інші задачі та проєкти.

Поточні проєкти

З одного боку, втрата виробничих майданчиків автоматично зменшила кількість проєктів. З іншого, гостро постало питання доцільності інвестицій у технологічні проєкти на виробництві, які мають досить тривалий інвестиційний горизонт – у середньому понад рік. У результаті в портфелі залишилося близько третини від запланованих на початок року проєктів. Проте вже влітку почали поступово ініціювати нові проєкти, в тому числі з перспективою початку впровадження деяких з них вже цього року.

Переглянули підхід щодо послуг підрядників, сфокусувавшись на впровадженні проєктів внутрішньою експертизою «Метінвест Діджитал». Зовнішніх консультантів та партнерів залучаємо лише у випадках, коли потрібні експерти зі специфічними знаннями та навичками.

Крім цього, спростили процеси управління проєктами та змінили структуру Delivery офісу, прибравши ланку портфельних менеджерів.

Одним з найбільших проєктів воєнного часу стало цифрове робоче місце «Метаполіс». Компанія створює кросплатформне інтерактивне середовище для швидкого та зручного доступу співробітників до бізнес-систем, корпоративних даних та внутрішніх сервісів. Наприкінці 2021 року «Метаполіс» став доступним для працівників «Центрального ГЗК» та «Метінвест Бізнес Сервісу», у квітні 2022 року до нього приєдналися ще чотири підприємства – «Інгулецький ГЗК», «Північний ГЗК», «Метінвест-СМЦ» та «Камет-сталь». Наприкінці літа приєднали керівну компанію «Метінвест Холдинг» та «Метінвест Діджитал». У липні доробили мобільну версію «Метаполісу», яка дозволяє працювати з мобільних пристроїв. Продовжується робота над розширенням можливостей рішення та його масштабуванням на інші підприємства Групи.

В активній фазі знаходиться другий етап програми цифровізації напряму продажів – впровадження систем управління взаємовідносинами із замовниками та ціноутворення SAP C4C/CPQ у «Метінвест-СМЦ». У вересні стартує CRM на «Метінвест-СМЦ», та розпочинається тираж на Metinvest Polska.

На етапі завершення знаходиться проєкт ідентифікації прокату. Його результатом стане система фіксації ключових характеристик готової продукції. Вона передбачає її маркування штрих-кодами та QR-кодами з метою швидкого зчитування інформації за допомогою мобільних пристроїв, подальшого внесення даних до систем обліку.

Впроваджено ряд ініціатив з оптимізації неефективних бізнес-процесів шляхом скорочення трудовитрат на рутинні операції. Це дозволить звільнити фахівців від «повторюваних операцій» і більш ефективно організувати їх роботу.

Також одним з пріоритетних напрямів роботи є автоматизація систем комерційного обліку електроенергії для низки підприємств.

В рамках напряму великих даних реалізована аналітична звітність, яка забезпечую повноту інформації щодо руху залізної руди та вугілля при експорті. Також завершено створення консолідованого щоденного звіту/ інструменту з управління дебіторською заборгованістю, простроченою кредиторською заборгованістю та кредитними лімітами з можливістю онлайн-обрахунку KPIs по дебіторській заборгованості та кредитних лімітах.

Реалізується низка проєктів та ініціатив щодо покращення логістичної діяльності Групи з метою ефективного моніторингу знаходження залізничних вагонів по станціях, обробки даних про операторів, збільшення точності та швидкості обрахунків, оперативного отримання інформації щодо переміщення продукції по логістичних ланцюжках, правильного планування судових партій, більш точного фрахтування суден тощо.

Тривають проєкти на європейських активах Групи. Впровадження SAP ERP для трейдингової компанії Metinvest Polska та автоматизованої системи управління кредитними лімітами та дебіторською заборгованістю на європейських підприємствах «Метінвест».

Кібербезпека

В період з лютого по травень було зафіксовано значне збільшення кількості кібератак. Приріст інцидентів інформаційної безпеки становив 125%. Починаючи з червня, середня кількість інцидентів стабілізувалася та не перевищує довоєнних показників. У відповідь на атаки, були напрацьовані та впроваджені контрзаходи, які спрямовані переважно на виявлення та протидію кібератакам.

Особлива увага приділяється управлінню обліковими записами користувачів на тимчасово окупованих територіях – включно до блокування облікових записів тих співробітників, хто опинився в окупації або виїжджав в Україну з окупованих територій через рф. Це важливий та великий обсяг роботи, щоби не допустити витоку інформації та можливе проникнення до корпоративної мережі.

Зміна ІТ-стратегій

«Стратегічний вектор та пріоритети ІТ-стратегії залишаються незмінними. Це – хмарні технології, кібербезпека, операційна підтримка бізнесу, зменшення собівартості наших сервісів та ефективне впровадження проєктів, які можуть швидко дати результат бізнесу, – резюмує Сергій Детюк. – Проте ми розуміємо, що наповнення нашої стратегії у майбутньому буде залежати від розвитку Групи, технологічної стратегії, напрямів промислової автоматизації тощо. Тобто архітектура ІТ-стратегії може змінитися відповідно планам Групи «Метінвест»».

27 сентября 2022 г., 15:15

В Україні сотні тисяч спеціалістів створюють цифрові продукти та сервіси, але не завжди усвідомлюють реальні масштаби результату, який приносить їх праця. Компанія GlobalLogic на власному прикладі стверджує, що українські IT-спеціалісти мають значний вплив на глобальний ринок технологій у різних галузях, який можна оцінити в мільярди доларів.

Медичні програмні рішення

Глобальний ринок медичних пристроїв у 2021 році становив 532,62 млрд дол. Українські інженери долучені до проєктів, які займають близько 10% ринку й оцінюються в 50 млрд дол.

IT-фахівці створюють більше сотні медичних програмних рішень різного рівня. Серед них додатки для відстеження та аналізу здоров'я пацієнта, системи для передачі, обробки та зберігання медичних даних, програмне забезпечення пристроїв для надання першої допомоги та багато інших розробок.

Загалом у медицині існує три категорії пристроїв залежно від потенційного впливу на людину. Більшість розробок, з якими працюють українські інженери, третього типу – тобто такі, що мають безпосередній вплив на здоров'я людини. Розробка, тестування та застосування пристроїв третього типу регламентуються суворими стандартами, зокрема FDA («Управлінням із нагляду за якістю харчових продуктів та медикаментів у США»). До таких розробок належать, наприклад, розумні дефібрилятори й системи автоматичного введення ліків до організму людини, як то інсуліну.

Розробки для телеком-індустрії

У 2021 році глобальний ринок телекому сягнув 1657,7 млрд дол. Українські інженери долучені до проєктів ключових гравців, які займають понад 37,5% ринку. Цю частку можна оцінити у 621 млрд дол. Спеціалісти GlobalLogic створюють для телеком-індустрії технології потокової передачі відео та кабельного доступу, а також програмне забезпечення для Wi-Fi маршрутизаторів.

Програмне забезпечення для медіа

Також інженери GlobalLogic долучені до проєктів у сфері медіа, що покращують користувацький досвід взаємодії із цифровим контентом. Частка проєктів на глобальному ринку OTT-сервісів (стрімінгових платформ, які дають змогу споживати контент у потоковому режимі) становить орієнтовно 36,4% і оцінюється щонайменше в 36,9 млрд дол. При цьому ринок OTT-сервісів у 2021 році досяг 101,42 млрд дол.

Українські інженери допомагають створювати рішення для запису і зведення 70% всієї комерційної музики у світі. Відомі рокові, поп і джазові композиції з'явилися завдяки програмному комплексу Pro Tools, який, як і більшість інших рішень компанії Avid, допомагають створювати інженери GlobalLogic. Українські та світові групи використовують ProTools під час запису окремих треків і цілих альбомів. Серед них – Maroon 5, Coldplay, Linkin Park, «Океан Ельзи», «Друга ріка». За допомогою цього продукту були створені, наприклад саундтреки до фільмів «Світ Юрського періоду», «Дедпул 2» та серіалу «Гра престолів».

Ринок автомобільних технологій

Також українські інженери створюють рішення для інших галузей, серед яких – автомобільні технології. Так, станом на 2021 рік об'єм ринку автомобільних інформаційно-розважальних систем оцінювався в 7,3 млрд дол.

Технології машинного навчання та комп'ютерного зору, над якими працюють українські інженери, дозволяють автомобілю «бачити» картину місцевості, визначати своє положення в просторі та будувати карти, які можуть використовуватися для безпілотного водіння. Крім того, поки водій керує автівкою, автономна система відстежує його стан під час руху та відповідно реагує, якщо водій, приміром, починає засинати.

Компанія GlobalLogic входить до складу групи Hitachi, а її клієнти мають від 7 до 40% частки ринку технологій у вищезгаданих галузях медицини, медіа, телеком та автомобільних технологій.

16 сентября 2022 г., 15:06

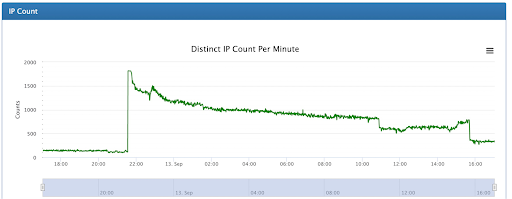

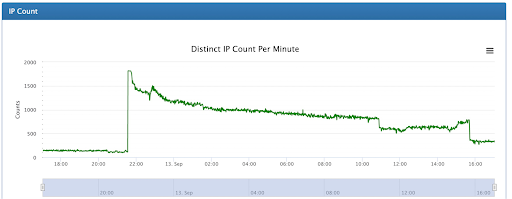

Akamai, що займається кібербезпекою і хмарними сервісами, представила звіт стосовно DDoS-атак в Європі. Компанія повідомила про нову DDoS-атаку 12 вересня, яка побила попередній рекорд, зафіксований нещодавно в липні.

Недавня атака, схоже, походить від одного і того ж суб'єкта загрози. Жертвою, як і в липні, став неназваний клієнт зі Східної Європи, якого весь цей час «безперервно бомбардували» DDoS-оператори.

12 вересня ці атаки досягли безпрецедентного рівня, коли «сміттєвий» трафік, спрямований на цільову мережу, сягнув піка в 704,8 Мбіт/с, що приблизно на 7% більше, ніж під час липневої атаки.

Окрім обсягу атаки, зловмисники також розширили свою цільову аудиторію, яка раніше була досить вузькою, зосередившись на основному центрі обробки даних компанії.

Цього разу зловмисники поширили свою вогневу міць на шість дата-центрів у Європі та Північній Америці.

Крім того, Akamai виявив і заблокував 201 кумулятивну атаку в порівнянні з 75 в липні, а також зафіксував джерела трафіку з 1813 IP-адрес в порівнянні з 512 раніше.

«Система управління зловмисників не забарилася з активацією багатоадресної атаки, яка за 60 секунд зросла зі 100 до 1813 активних IP-адрес на хвилину», – йдеться у звіті Akamai.

Таке розширення масштабу атаки спрямоване на ресурси, які не є критично важливими, а отже, недостатньо захищені, але простій яких все одно завдасть шкоди компанії. «Така широкомасштабна атака може занурити непідготовлену команду безпеки в оповіщення, що ускладнить оцінку серйозності та масштабу вторгнення, не кажучи вже про боротьбу з атакою», – зазначають фахівці Akamai.

Також йдеться про те, що ця компанія вжила заходів обережності після липневої атаки й убезпечила всі свої 12 центрів обробки даних, в результаті чого 99,8% шкідливого трафіку було попередньо нейтралізовано.

Мотивація цих постійних і масштабних атак залишається невідомою, але регіон Східної Європи перебуває в епіцентрі хактивізму з початку року.

6 сентября 2022 г., 19:20

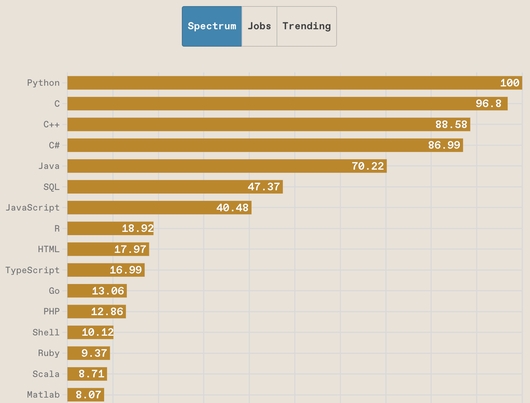

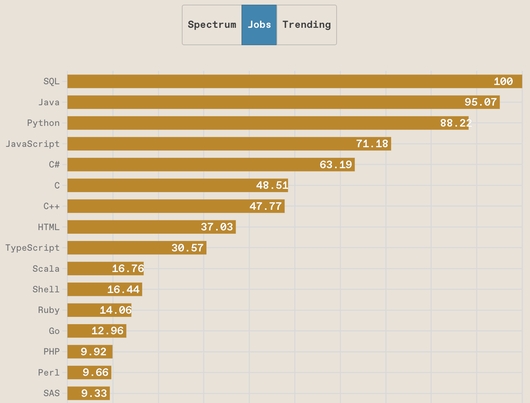

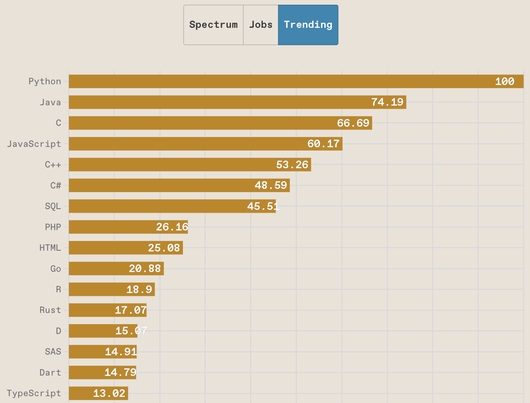

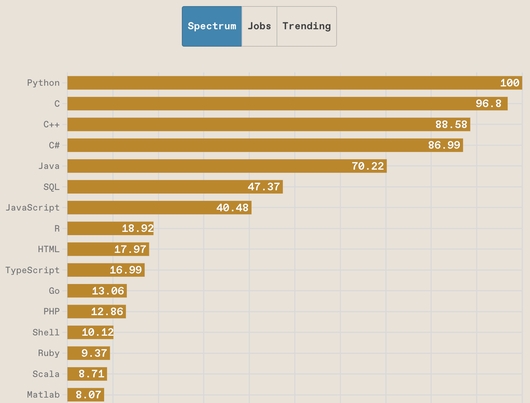

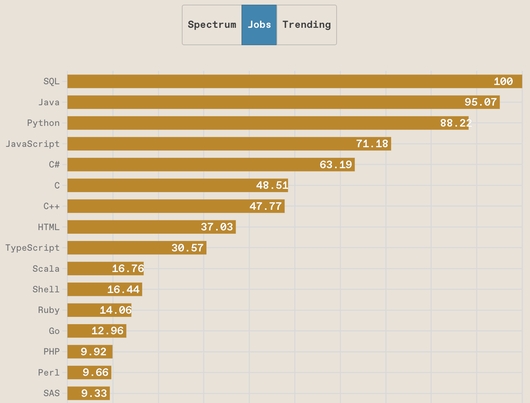

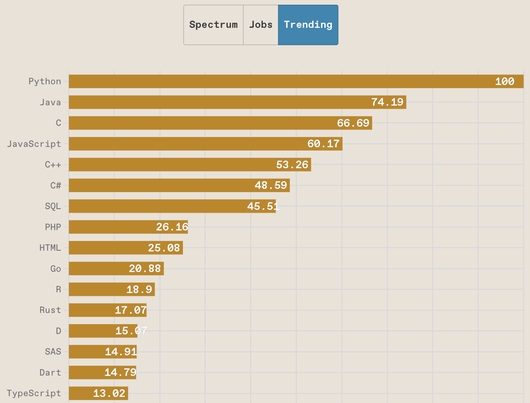

Журнал IEEE Spectrum, який видає американський «Інститут інженерів з електротехніки та електроніки», представив свій дев'ятий щорічний рейтинг мов програмування. Для оцінки їх відносної популярності враховувалися дев'ять метрик із різних джерел, таких як GitHub, Google, Stack Overflow, Twitter та IEEE Xplore. Таким чином, було складено три рейтинги з урахуванням: думки інженерів IEEE, даних із сайтів вакансій, а також показників зростання популярності на спеціалізованих форумах. Охочі детальніше ознайомитися з методикою, можуть зробити це на сторінці рейтингу.

Тож як бачимо лідерство у першому рейтингу зберігає Python, а за ним слідує C. Причому сукупна частка C, C++ та C# з відривом випередила б Python. Java також залишається популярною, як і JavaScript. При цьому останній підтримується постійно зростаючою складністю вебсайтів та інструментів у браузері.

Підвищується популярність SQL – насправді він посів перше місце в рейтингу, який базується виключно на метриках із сайтів вакансій IEEE та CareerBuilder. Причому справа не в тому, що великій кількості роботодавців раптом знадобилися програмісти SQL, а в тому, що в вакансіях для розробників Java або C ++ у якості додаткової переваги часто вказується досвід роботи з SQL.

Цікаво також, що у переліку необхідних навичок фахівців із кібербезпеки нерідко фігурує володіння асемблером.

Загалом же, до ТОП-5 рейтингу Spectrum, який орієнтований на професійну думку інженерів IEEE, увійшли Python, C, C++, C# та Java. У рейтингу Jobs, що орієнтується на дані з сайтів вакансій, у п'ятірці найкращих знаходяться SQL, Java, Python, JavaScript та C#. І, нарешті, першу п'ятірку рейтингу Trending, заснованого на показниках зростання популярності, склали Python, Java, C, JavaScript та C++.

2 сентября 2022 г., 12:25

За даними аналітиків GfK, об’єм українського ринку електроніки та побутової техніки (ПТЕ) в першому півріччі впав на третину порівняно з аналогічним періодом минулого року в натуральному значенні, та на 28% – у вартісному й склав 1,297 млрд дол.

Повномасштабна війна поставила український бізнес перед численними викликами: зниження споживчого попиту через міграцію, фізичні пошкодження торгових точок і складів, втрати бізнесу на окупованих територіях та масштабні збої в ланцюжку постачання (збільшення витрат на логістику через ціни на пальне та підвищення терміну доставляння товару). Проте, перші ознаки стабілізації ринку вже помітні.

Після значного падіння, яке почалося з останнього тижня лютого, ринок ПТЕ досягнув найнижчого рівня в березні (-59% у грошовому вимірі в доларах), але з травня почався процес відновлення.

«Це не означає, що ринок зростає рік до року. Але з травня ми бачимо стабільність ринку в умовах падіння попиту», – пояснює Андрій Осадчий, заступник керівника відділу аудиту роздрібної торгівлі непродовольчими товарами компанії GfK Ukraine.

Найбільше падіння показала фототехніка: продажі знизилися на 47% рік до року, а також аудіо та відео техніка (-44%). Продажі офісної техніки впав на 35%. Телеком та ІТ-продукти, навпаки, показали найкращі результати серед секторів ПТЕ зі зниженням лише на 22% (для обох секторів).

Окрім потреби у віддаленій роботі, навчанні та спілкуванні, для планшетів і ноутбуків був додатковий фактор росту – це глобальний дефіцит, який виник ще під час пандемії Covid-19, а також попит з боку волонтерів, що відбивав потреби армії.

Перші два місяці війни сильно змінили регіональну та канальну структуру ринку. «Негативний тренд спостерігався у всіх регіонах, крім західного. Частка цього регіону за обсягом продажів зросла більш ніж удвічі в березні, і в цілому Захід демонструє позитивну динаміку порівняно з першим півріччям 2021 року. Ми зафіксували найбільше падіння продажів в місті Києві, через запеклі бої навколо столиці. З квітня, після звільнення центрального та північного регіонів, бачимо перші ознаки незначного відновлення», – коментує Валентина Печончик, старший бізнес-партнер GfK.

З останнього тижня лютого до кінця березня фіксувалося різке падіння онлайн-продажів, зумовлене порушенням логістики. Продажі перейшли до фізичних торгових точок, до традиційної частини бізнесу. Проте, починаючи з травня, частка онлайн продажів вже майже повернулася до довоєнної.

Стрімке зростання витрат на логістику спричинило збільшення середньої ціни: +7% в доларах порівняно з першим півріччям 2021 року. Найбільше зростання ціни відбулося в IT та телеком секторі (+13% та +12% відповідно). Через девальвацію експерти GfK очікують з серпня ще більше зростання середньої ціни в гривні.

«У телеком секторі є одна категорія продуктів, ціни на яку дуже різко зросли – це носимі гаджети (+34% в доларах). Категорія включає фітнес-трекери, локатори, але основною причиною подорожчання стало зростання попиту на дорогі smart-годинники. Основна ІТ-категорія – ноутбуки – подорожчала на 10% у доларах», – коментує Валентина Печончик.

Бізнес висловлює певні обнадійливі сподівання під кінець року, оскільки такі події, як чемпіонат світу з футболу, Back to school і традиційні промо акційні події в листопаді та грудні, можуть створити ефект надолуження втраченого.

Що стосується короткострокових очікувань, експерти GfK поділяють стриманий оптимізм продавців, оскільки ключовим фактором та запорукою росту є результат воєнних дій.

«Зростання ринків вже відбувається, але поки переважно в B2C-сегменті, чого не можна сказати про B2B. Проте, ми вважаємо, що останній також є перспективним сегментом, в наступному році, або навіть наприкінці поточного, коли почнеться велике відновлення, – додає пані Печончик. – До кінця року ми очікуємо на традиційні промо активності. Крім того, ми бачимо тенденцію, коли все більше людей повертаються в Україну».

29 августа 2022 г., 14:35

Понад 50% українських компаній, що спеціалізуються на IT-аутсорсингу та розробці програмного забезпечення, не проводили релокацію і перейшли на віддалену роботу. Частина з них вже частково повернулася до роботи з офісу. Такі висновки містяться у спільному дослідженні асоціації IT Ukraine та юридичної фірми Sayenko Kharenko під назвою «Релокація. Новий ІТ-ландшафт України».

Серед компаній, що проводили релокацію, переважає переміщення в межах України (45%). За кордон частково переїхали 42% колективів, з них – лише 5% із закриттям частини офісів в Україні. Жодна з опитаних фірм не провела повну релокацію за кордон. Переїзд значною мірою розглядається як вимушений крок на період війни або принаймні її активної фази.

Серед опитаних компаній жодна не має наміру повністю згортати бізнес в Україні. У перспективі до кінця 2022 року, більшість респондентів (63%) не планують часткову або повну релокацію. Лише 14% розглядають частковий або повний переїзд за кордон до кінця року. Частина компаній (23%) планує комбінувати переміщення за кордон та в межах України. Тобто у сукупності 37% фірм розглядають можливість переїзду до кінця цього року. Якщо ж ситуація в країні суттєво не зміниться, можна очікувати, що зазначений показник зростатиме.

Нагадаємо, що за даними травневого дослідження IT Ukraine, найбільший відсоток (32%) переміщених співробітників припав на великі підприємства (1200+), у фірмах зі штатом 200-1200 робітників цей показник становив 24%, а у компаніях до 200 інженерів – всього 14%. Основними країнами призначення стали Польща, Німеччина, Іспанія, Румунія, Португалія, Болгарія, Нідерланди, Туреччина, Чехія, Молдова, Хорватія. Водночас нові офіси хочуть відкрити всі великі компанії та 64% середніх (200-1200 спеціалістів). Натомість 75% фірм до 200 чол. не планують розширюватися. Серед потенційних країн відкриття офісів: Польща, Румунія, Іспанія, Болгарія, Португалія, Хорватія та Велика Британія.

Таким чином компанії досить зважено підходять до питання переїзду, аналізуючи наслідки кожного варіанту, а також віддаючи перевагу тим країнам, в яких у них вже є офіси (43%), 22% покладаються на рекомендації юристів або податкових консультацій, ще 22% роблять вибір самостійно на основі оцінювання витрат на ведення бізнесу в країні потенційної релокації.

Основним викликом протягом перших місяців переїзду для компаній (21%) стало зниження конкурентоспроможності, оскільки вони змушені були підвищувати вартість послуг для клієнтів через збільшення витрат на ведення бізнесу. На це також впливає і необхідність створення локальної компанії (18%) та підвищення податкового навантаження (15%). Відсутність достатньої кількості житла для співробітників також стала одним із ключових викликів як для внутрішньої релокації (33%) так і для переїзду за межі України (20%).

Втім переважна більшість аутсорсингових компаній задоволені проведеною релокацією (93%). Це свідчить про те, що вони успішно перелаштовуються до нових умов ведення бізнесу і їм вдається відповідати на виклики, що виникають в результаті переїзду. Тож скоріше за все цей процес буде планомірно тривати. Між тим, 53% компаній, які переїхали, і далі шукають варіанти альтернативної подальшої релокації за межі України для мінімізації витрат.

Суттєво змінити ситуацію зможе скасування воєнного стану та суттєве покращення ситуації в Україні (у відповідях кожної третьої компанії) чи хоча б повернення до стану до 24 лютого 2022 року та відсутність активних бойових дій в Україні протягом кількох місяців (це важливо для більшості опитаних компаній, що вже перевезли співробітників). За таких умов, 80% фірм планують повернення бізнесу до України.

23 августа 2022 г., 16:25

Praemonitus, praemunitus – «Попереджений – значить озброєний» – давнє прислів'я, що якнайкраще ілюструє стан фармацевтичної кампанії «Дарниця» на початок повномасштабного військового вторгнення рф в нашу країну. Як впровадження сучасних ІТ-рішень та завчасна організаційна підготовка допомогли компанії зберегти виробництво та швидко відновити його об’єми, нам розповів Володимир Красотін, директор департаменту цифрової трансформації, в рамках проєкту IT@WAR.

Бізнес до війни

«Дарниця» – лідер на ринку фармацевтики України за об’ємом пакувань (дані Research Development). Кожне сьоме упаковування на полицях аптек – це ліки вироблені на заводі компанії. Річні темпи зростання її доходів до війни складали близько 19%. З результатами першого півріччя 2022 року виробник збільшив свої продажі на 15% у порівнянні з торішніми показниками.

В портфелі «Дарниці» близько 180 брендів, а стратегічними напрямками розвитку є кардіологія, неврологія та розв’язання проблем болю. Бізнес-пріоритети – зберігаючи лідерство на вітчизняному ринку розширяти присутність на зовнішніх. Наразі компанія експортує свою продукцію в 15 країн світу.

Війна та бізнес

24 лютого о 6:20 уся команда директорів «Дарниці» вийшла на перший дзвінок. Він був частиною антикризового плану дій, який охоплював головні бізнес– та виробничі процеси у воєнних умовах. Цей план було складено ще у січні.

Антикризовий план став основою безперебійної роботи компанії. Однак на багатьох етапах доводилося розв'язувати проблеми «вручну», оскільки ситуація змінювалася надто швидко та була непередбачуваною. Впродовж першого місяця війни директори зустрічалися онлайн тричі на день, такий самий ритм був і в їх командах. Такий режим комунікацій дозволив узгоджувати рішення «тут і зараз».

Виробництво «Дарниці» не припиняло роботу, але звичайно процеси потрібно було адаптувати до нових реалій, додатково облаштувати бомбосховище, налагодити алгоритм дій під час повітряної тривоги. В березні було виготовлено лікарських засобів на 60% довоєнного рівня, а вже у квітні вийшли на довоєнні об’єми.

З початком війни співробітники офісу одразу перейшли на роботу онлайн. «Дарниця» багато років працювала над автоматизацією процесів, тому була готова до такого режиму. Під час воєнних дій це стало важливою частиною фундаменту, на якому базувалась керованість підприємства.

Суттєво змінився підхід до планування, адже війна – це форс-мажор, що як ніколи вимагає постійно тримати руку на пульсі подій. На початку війни горизонт планування звузився до одного дня, бо «Дарниця» підлаштовувалася під потреби різних регіонів України, госпіталів, волонтерських організацій. Наступним кроком планування став другий квартал. У фармацевтичній галузі дуже довге логістичне плече, тому планування на менший термін може призвести до збоїв у виробництві. Наразі компанія вже повернулася до стандартних горизонтів операційного планування – це 15 місяців.

Лідери компанії взяли на себе відповідальність не лише за досягнення бізнес-цілей, а й за психологічний стан підлеглих. Слід було дати колегам час подбати про безпеку власну та родин, але водночас бути прикладом: залишатися на зв’язку, підтримувати та надихати.

Володимир Красотін

Оперативно вирішувалися також фінансові питання та взаємовідносини із партнерами – зміни умов відвантаження продуктів та в системі оплат, скорочення терміну відстрочки платежів, оперативне бюджетування. Величезна дебіторська заборгованість на ринку була значною проблемою в перші місяці війни.

Номенклатура випуску була адаптована до воєнних реалій: ампульне виробництво збільшили на 31%, випуск інфузійних розчинів – на 39% на кінець травня.

Частка госпітальних закупівель досягла 13% портфеля «Дарниці» в грошах в березні у порівнянні з 2,5-3% в січні-лютому. У підсумку I півріччя «госпіталь» становив 7% бізнесу.

Пріоритетом стали лікарські засоби для захисту від радіаційної та хімічної небезпеки, які були не актуальними в мирні часи. Так, під час війни компанія виготовила 3,2 млн доз препарату проти хімічної загрози – це три річних довоєнних об’єми. В найкоротші терміни було зареєстровано новий препарат йодиду калію для захисту у разі радіаційної загрози. Наразі вже виготовлено 8,2 млн його доз, 5,25 млн з яких передано на потреби МОЗ безоплатно.

Найбільша проблема виникла із логістикою, на початку війни з нею стикалися всі. Щоб забезпечити безперебійне постачання ліків, «Дарниця», наприклад, відкрила вакансії водіїв вантажівок та відшукала транспорт, який відповідає технічним вимогам для перевезення лікарських засобів, і деякі перевезення забезпечувала власними силами. На сьогодні логістика майже налагоджена. До того ж відновилася робота поштових операторів і логістичних компаній.

Наступна проблема – сировина, бо фарма – імпортозалежна галузь у цьому плані. Із сировиною виникали логістичні проблеми, валютний фактор також негативно впливав на ціну. Але «Дарниця» підготувала певний запас сировини у січні-лютому, що дозволило не зупиняти виробництво, а вже у квітні повернутися на довоєнний рівень виробництва.

ІТ до і після 24.02

Компанія розпочала автоматизацію та діджиталізацію бізнес-процесів ще кілька років тому, тож загалом була готова до викликів, що постали з початком повномасштабного вторгнення рф.

Основний фокус роботи ІТ-департаменту був зосереджений на підтримці співробітників, що роз’їхалися та потребували облаштування віддаленого робочого місця. Щоб оперативно реагувати на проблеми, запустили нову службу підтримки (service desk) для працівників, включаючи всі можливі канали зв'язку (чат-бот, внутрішній call-центр тощо). Це забезпечило ІТ-підтримку команди незалежно від часу доби та наявних ресурсів.

Пріоритетними задачами в перші дні були: допомога співробітникам компанії в облаштуванні віддаленого робочого місця; посилення пропускної здатності та стабільності мереж; посилення ІТ-безпеки.

IT, що допомагають

Серед найбільш актуальних в сучасних умовах виявились довоєнні проєкти, що були націлені на покращення комунікації всередині команди. Внутрішня соціальна мережа Workplace від Facebook стала незамінним інструментом комунікації під час війни, як з погляду підтримки морального духу співробітників, так і швидкого апдейту щодо діяльності бізнесу. Teams від Microsoft відіграв важливу роль у підтримці бізнес-комунікацій: в питаннях організації зустрічей та швидкого обміну інформацією.

Крім того, завдяки колосальній роботі, проведеній до початку війни щодо покращення серверних потужностей та впровадження сервісів віддаленого доступу, компанія витримала повний перехід офісних співробітників на віддалену роботу у перші місяці війни.

Нарешті, це ІТ-безпека. Більше третини робочого часу ІТ-департаменту була присвячена сервісам ІТ-безпеки, а також бекапуванню, резервуванню та дублюванню бізнес-сервісів.

Проте деякі питання, такі як проблеми віддаленого доступу, потребували надшвидких рішень та підтримки партнерів. Але, на щастя, глобальні партнери підтримали український бізнес на 100%. Такі компанії, як SAP, Microsoft, Check Point допомагали розв’язувати проблеми 24/7 та щобільше надавали свої продукти та обслуговування на безоплатній основі.

Хмарні рішення працюють в компанії з 2020 року. Успішно інтегрувавши інструменти спільної роботи разом з упровадженням Office 365 в усій компанії, «Дарниця» здійснила повномасштабну міграцію системи SAP в хмару Azure. Тож, міграції зв’язаної з війною не було. Відбувалися процеси резервування та дублювання виробничих сервісів, яких не було на той час у хмарі.

Справ з російськими ІТ-постачальниками програмного забезпечення «Дарниця» на початок війни не мала.

Персонал

Необхідності у скороченні ІТ-персоналу не було. Навпаки виникла потреба у його збільшенні, у зв’язку з масштабом роботи по підтримці операційної діяльності компанії. Взагалі компанія не скорочувала співробітників по всіх підрозділах і не зменшувала заробітні плати. Навіть відкривалися додаткові вакансії, наприклад, хіміків та працівників виробництва.

«Деякі співробітники, включно з директором ІТ-департаменту, прийняли рішення боронити країну зі зброєю в руках, ми надзвичайно пишаємося ними. В компанії працює внутрішня ініціатива «Ми разом», в рамках якої співробітники активно допомагають нашим героям. Вже вдалося відправили на фронт амуніцію, дрон, планшет та наразі всім колективом збираємо на авто», – розповідає Володимир Красотін, директор департаменту цифрової трансформації фармацевтичної компанії «Дарниця».

Поточні проєкти

Треба зазначити, що всі глобальні ІТ-проєкти наразі тривають.

Щодо специфічних проєктів, то «Дарниця» в березні запустила всеукраїнський контакт-центр з пошуку ліків, щоб допомагати українцям знайти ліки будь-якого виробника по всім відкритим аптекам України. На початку війни цей запит від суспільства дійсно був шалений. Це рішення було реалізовано ІТ на наявних системах IP-телефонії та з використанням інформації, що зберігається в нашому сховищі даних.

Наступним проєктом стала розробка онлайн-платформи зворотного зв’язку по ліках для громадських та волонтерських організацій.

Безперечно підтримка виробництва потребувала негайного відгуку. У зв’язку з важкими умовами роботи на виробництві (повітряні тривоги, обмежена кількість персоналу, комендантська година, розконсервування додаткових ліній) виникла потреба у підтримці ІТ. Багато процесів, які досі виконували працівники виробництва підхопила ІТ-служба віддалено: проводка замовлень та накладних, оформлення документів для складу, виробництва і т.д.

IT-безпека

Після початку повномасштабного вторгнення посилили відеонагляд за периметром, додали сервіси, щоб покращили моніторинг та реагування на інциденти з ІТ-безпеки. Швидкими темпами допрацьовувалися система сповіщення та алгоритм реагування на інциденти.

Кібератак на «Дарницю» не було, але у зв’язку з посиленням контролю за ІТ-інцидентами природно збільшилася кількість відстежуваних внутрішніх інцидентів.

Найскладнішим випробуванням було працювати в умовах 100% віддаленої роботи ІТ-відділу. Деякі процеси навіть потребували фізичного залучення людей із заводу, які виконували операції під відеонаглядом спеціалістів з ІТ.

Стратегія IT

Суттєвої зміни в ІТ-стратегії не відбулося, лише на час підвищеного навантаження ІТ-відділу в операційному обслуговуванні бізнесу глобальні проєкти були відтерміновані на другий квартал. Наразі компанія вже повернулася до їх реалізації.

«Підсумовуючи, варто зазначити, що після початку повномасштабного вторгнення рф основний фокус роботи ІТ-департаменту був зосереджений на підтримці продуктивності команди та віддаленій допомозі виробництву. Ми безмежно вдячні глобальним партнерам, таким як Microsoft, Check Point та SAP за підтримку. Наразі команда розв'язала операційні задачі й повернулася до реалізації глобальних проєктів, що були відтерміновані через війну», – зауважив Володимир Красотін.

16 августа 2022 г., 17:45

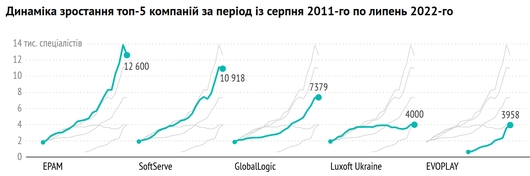

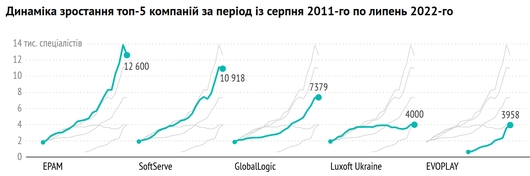

Орієнтований на українських розробників програмного забезпечення проєкт DOU представив свій черговий рейтинг найбільших компаній у сфері ІТ-аутсорсингу. Майже в половини компаній зафіксована негативна динаміка, а загальна кількість ІТ-спеціалістів зменшилася майже на три тисячі. Відбулися зміни й у «великій п’ятірці» – цього року Ciklum вперше за 10 років опинився за межами п’яти найбільших компаній.

Понад 60% компаній повідомили, що не зупиняли найняття в Україні після 24 лютого 2022 року. Але той самий відсоток компаній заявили про скорочення найму, з огляду на довоєнні плани, більш ніж на 20% у лютому-липні.

У січні загальна кількість спеціалістів у топ-50 вперше сягнула 100 тис. Але в першому півріччі зменшилася на 3%, і сьогодні у 50 найбільших компаніях України працює 97,6 тис. фахівців.

Кількість спеціалістів у топ-25 компаній зменшилася на 800 осіб. Нині там працює 77 тис. фахівців. На відміну від загальної кількості людей, кількість технічних фахівців у топ-25 навіть трішки збільшилася – майже на 100 осіб. Тобто йдеться передусім про зменшення кількості нетехнічних фахівців.

Лише дві з п’яти найбільших компаній збільшили кількість спеціалістів за перше півріччя – GlobalLogic і Evoplay. Остання вперше потрапила до п’ятірки саме завдяки активному зростанню за останній рік (майже на 1,5 тис. спеціалістів з липня 2021 р.).

Загалом кількість спеціалістів у п’яти найбільших ІТ-компаній зменшилася на 1,1 тис. – до 38,8 тис. у липні.

Статус найбільшої ІТ-компанії України продовжує утримувати EPAM, попри суттєве зменшення кількості людей у січні-липні цього року. Загалом українська команда EPAM зменшилася на 1260 спеціалістів.

На другому місці залишається SoftServe – компанія у першому півріччі також втратила 164 спеціалісти. Хоча ще на початку січня анонсувались план розширення на 3-4 тис. працівників в Україні цього року й мета перетнути позначку в 15 тис. працівників глобально.

На третій та четвертій сходинках GlobalLogic і Luxoft. В останньої штат залишився без змін у порівнянні із січнем. А у GlobalLogic позитивна динаміка, хоч і не значна (+50 людей), якщо порівнювати з минулими роками.

У GlobalLogic зазначають, що не припиняли залучати нових фахівців у компанію й загалом їм вдалося за місяці війни закрити понад 400 позицій. Найбільш популярними серед спеціальностей та треків лишаються DevOps, Python, JS, QA Auto, .NET.

У компанії Evoplay, яка посіла п’яте місце рейтингу, повідомили, що динаміка приросту стабільна, зазвичай у роботі близько 500 вакансій. Серед факторів, які обумовили зростання компанії: запуск нових продуктів; M&A – в кінці 2021-го – на початку 2022-го до холдингу приєдналась ще одна структура; розширення географії, збільшення трафіку та розвиток продуктів; орієнтир на зміцнення основних напрямів.

Щонайменше 30 компаній відкрили у першому півріччі нові офіси у містах Польщі (Кракові, Познані, Бидгощі, Гданську, Лодзі, Варшаві). Серед українських локацій нові офіси з’явилися в Ужгороді, Хмельницькому, Львові, Чернівцях, Івано-Франківську, Вінниці, Тернополі.

Найбільше постраждав Харків – 13 компаній закрили там офіси. Ще 8 компаній – у Києві. Окрім цього, офіси закривались в Одесі, Херсоні, Дніпрі, Сумах, Черкасах, Житомирі.

|

|

|