|

СПЕЦІАЛЬНІ

ПАРТНЕРИ

ПРОЕКТУ

Определение наиболее профессиональных ИТ-управленцев, лидеров и экспертов в своих отраслях

Кто внес наибольший вклад в развитие украинского ИТ-рынка.

Награды «Продукт года» еженедельника «Компьютерное обозрение» за наиболее выдающиеся ИТ-товары

|

|

11 сентября 2023 г., 18:22

Скільки часу приділяють навчанню IT-інженери, які джерела навчання використовують та як повномасштабна війна вплинула на навчальний процес, дослідила GlobalLogic, одна з найбільших IT-компаній України. В опитуванні взяли участь майже 700 спеціалістів компанії з різним рівнем досвіду. А саме: 245 фахівців рівня Senior, 208 – Middle, 121 – Junior, 18 – Trainee та 49 керівників проєктів.

Абсолютна більшість інженерів навчаються регулярно. Так, половина опитаних ІТ-спеціалістів витрачають на підвищення кваліфікації щонайменше три години на тиждень.

Найбільшою мотивацією є бажання саморозвитку – його відмітили 85% респондентів. Інші мотиви для навчання – підвищення рівня доходу, карʼєрний ріст, бажання залишатися затребуваним спеціалістом та навчання для потреб поточного проєкту.

Найчастіше айтівці звертаються до спеціалізованих статей, блогів та професійної літератури. Також більша частина ІТ-фахівців обирають навчальні курси на порталах (Coursera, Udemy, Prometheus тощо) та відеоуроки на YouTube. Рідше українські інженери звертаються до ІТ-шкіл.

Інженери GlobalLogic продовжують навчатись навіть в умовах повномасштабної війни. Опитування свідчить, що у воєнний час 28% респондентів стали навчатися навіть більше. Постійне навчання – невіддільна складова успішного та затребуваного інженера.

31 августа 2023 г., 16:45

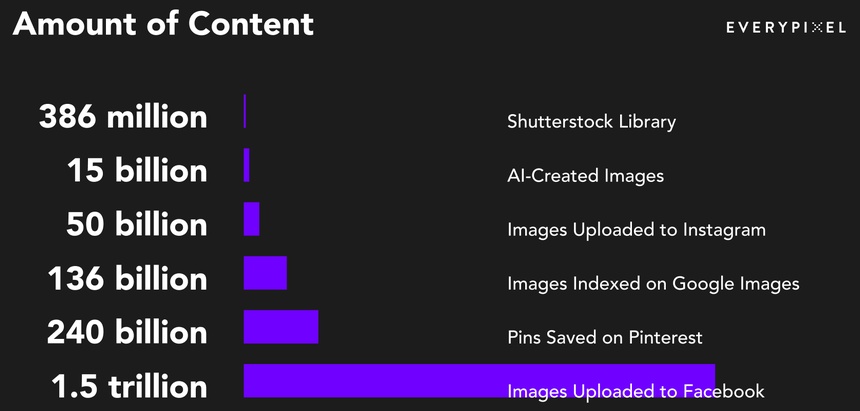

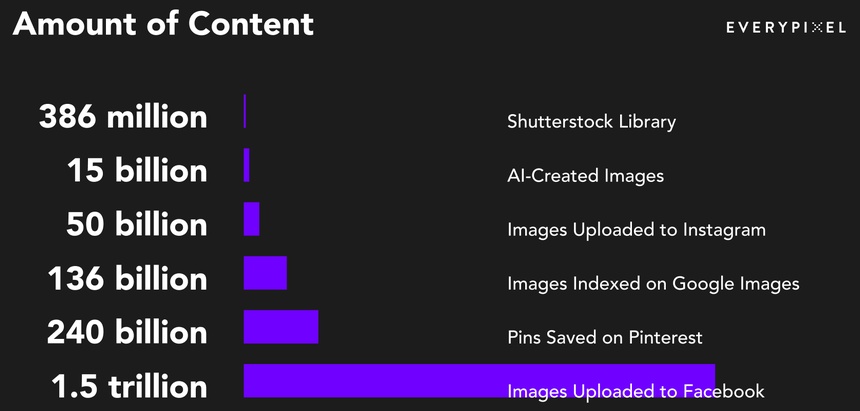

За приблизними оцінками з минулого року за допомогою алгоритмів перетворення тексту в зображення було згенеровано понад 15 млрд зображень, вважає видання Everypixel. Для порівняння, фотографам знадобилося приблизно 150 років, від першої фотографії, зробленої в 1826 році, до 1975 року, щоб досягти цієї позначки.

З моменту запуску DALLE-2 люди створюють в середньому 34 млн зображень на день.

Найбільш швидкорослим продуктом є Adobe Firefly, набір алгоритмів штучного інтелекту, вбудований в Adobe Photoshop. Він досяг 1 млрд зображень, створених всього за три місяці з моменту запуску.

Midjourney має 15 млн користувачів, що є найбільшою користувацькою базою серед усіх платформ для створення зображень, для яких є загальнодоступна статистика. Adobe Firefly вже налічує 30 млн користувачів, згідно з даними Prodesigntools.

Приблизно 80% зображень (тобто 12,6 млрд) були створені за допомогою моделей, сервісів, платформ і додатків на основі Stable Diffusion з відкритим вихідним кодом.

У квітні 2022 року OpenAI випустила свою модель генерації зображень DALL-E 2. Перші кілька місяців вона була доступна лише за запрошеннями, і компанія поступово розширювала доступ до неї до вересня 2022 року, коли інструмент став доступним для всіх користувачів. Тоді OpenAI повідомила, що за допомогою DALL-E 2 користувачі генерують понад 2 млн зображень на день. Скоріш всього, це середній показник, що означає, що приблизно 916 млн зображень було створено на одній платформі за 15 місяців.

Ще одна видатна модель генеративного ШІ, Midjourney, була запущена в липні 2022 року. За оцінкою Photutorial, в Discord (алгоритм доступний лише через Discord) Midjourney отримує від 20 до 40 завдань на секунду, при цьому у сервісі є близько 15 млн зареєстрованих користувачів і 1,5-2,5 млн активних учасників у будь-який момент часу. Враховуючи це, можна припустити, що середня кількість сягає до 2,5 млн зображень, створених щодня. В результаті отримуємо – 964 млн зображень, створених за допомогою Midjourney з моменту його запуску.

Stable Diffusion, модель перетворення тексту в зображення, що лежить в основі Stability AI, була випущена в серпні 2022 року. За словами Емада Мостака (Emad Mostaque), генерального директора Stability AI, Stable Diffusion має понад 10 млн користувачів по всіх каналах. Якщо екстраполювати цифри та тенденції Midjourney, то виходить, що через офіційні канали Stable Diffusion користувачі щодня генерують 2 млн зображень, а за більш ніж рік з моменту релізу ця цифра досягла 690 млн зображень.

Однак найскладніше те, що Stable Diffusion – це модель з відкритим вихідним кодом, а це означає, що кількість контенту, створеного за допомогою цієї моделі, не обмежується тим, що було вироблено на офіційних майданчиках, які належать Stability AI. Сумарна аудиторія всіх цих утворень також досить велика і не піддається обчисленню, а кількість контенту, який вони виробляють щодня, дійсно важко оцінити. І він постійно зростає.

Щоб отримати хоча б уявлення про масштаби, дослідники подивилися на деякі з найпопулярніших репозиторіїв, таких як GitHub, HuggingFace та Civitai, які разом мають десятки тисяч моделей на основі Stable Diffusion, завантажених їхніми користувачами. Згідно з даними команди Civitai, тільки на їх платформі загалом завантажено майже 214 млн моделей, а на десять найбільш завантажуваних моделей припадає 2% від загальної кількості щотижневих завантажень.

В результаті спеціалісти підрахували, що понад 11 млрд зображень було створено з використанням моделей з цих трьох репозиторіїв. Якщо додати інші популярні моделі (наприклад, Runway, яку рахують окремо) та офіційні канали Stability AI, то кількість зображень, створених за допомогою Stable Diffusion, зростає до 12,6 млрд. Це близько 80% всіх зображень, створених за допомогою алгоритмів перетворення тексту в зображення.

Остання і найсвіжіша модель Adobe Firefly була опублікована в березні 2023 року. За шість тижнів після запуску користувачі створили понад 100 млн активів. Після інтеграції Firefly в Adobe Photoshop у травні кількість зображень зросла в геометричній прогресії, враховуючи кількість людей, які використовують Photoshop у всьому світі. Adobe повідомила, що кількість зображень, створених за допомогою Adobe Firefly, досягла 1 млрд всього за три місяці після запуску.

Таким чином можна припустити, що загалом за допомогою Stable Diffusion, Adobe Firefly, Midjourney і DALLE-2 вже було створено понад 15 млрд зображень. Це більше, ніж уся бібліотека фотографій, векторів та ілюстрацій Shutterstock, і третина від кількості зображень, коли-небудь завантажених в Instagram.

23 августа 2023 г., 17:35

Перегони генеративних АІ в розпалі. Після гучного успіху ChatGPT ця сфера привернула до себе широку увагу, інвестиції потекли рікою, а своє місце на новому Клондайку прагнуть застовпити все більше гравців. Водночас користувачі активно експериментують із можливостями технології, намагаючись знайти їй найкраще застосування.

Наприклад, Михайло Колісник, професор Kyiv School of Economics, вирішив влаштувати своєрідний спаринг між двома важковаговиками – ChatGPT (яку у своїх продуктах активно використовує Microsoft) і Bard (розробка Google). В цьому випадку людина виступила зв'язковим між двома АІ, передаючи їх повідомлення один одному. Ось що з цього вийшло. Збережено транскрипцію оригіналу.

Діалог на платформі Bard.

– Чи знаєш ти про Chat GPT?

– Так, я знаю про ChatGPT. Це чат-бот на основі штучного інтелекту, розроблений OpenAI. Це велика мовна модель, навчена на величезній кількості текстових даних. ChatGPT може спілкуватися та генерувати текст, подібний до людського, у відповідь на широкий спектр підказок і запитань. Наприклад, він може надавати резюме фактичних тем або створювати історії. ChatGPT – це потужний інструмент, який можна використовувати для різних цілей. Його можна використовувати для надання чат-сервісу клієнтам, створення навчального контенту або навіть написання творчих текстів, таких як вірші, код, сценарії, музичні твори, електронні листи, листи тощо. Однак важливо пам’ятати, що ChatGPT – це все ще машина, і її не слід використовувати замість людського судження. ChatGPT – це цікавий і потенційно корисний інструмент, але важливо використовувати його відповідально.

– Про щоб ти хотів його запитати?

– Я хотів би запитати ChatGPT, якими є його сильні та слабкі сторони. Я також хотів би дізнатися про те, як його можна було б використовувати для підвищення якості людського спілкування. Крім того, я хотів би дізнатися про потенційні ризики використання ChatGPT і про те, як їх можна мінімізувати. Я вважаю, що ChatGPT – це потужний інструмент, який можна використовувати для різних цілей. Однак важливо використовувати його відповідально і бути обізнаним про його обмеження.

– Сформуй ці запитання напряму від свого імені до ChatGPT

– Привіт, ChatGPT! Я – Bard, велика мовна модель від Google AI. Я хотів би поставити тобі кілька запитань про твої сильні та слабкі сторони, потенційне використання для підвищення якості людського спілкування та потенційні ризики та способи їх мінімізації. Якими є твої сильні та слабкі сторони? Як тебе можна було б використовувати для підвищення якості людського спілкування? Які потенційні ризики використання ChatGPT і як їх можна мінімізувати? Дякую за твій час і увагу!

– Ось відповідь від ChatGPT.

– Привіт, Bard! Цікаво бачити, як мовні моделі спілкуються між собою. Давай обговоримо твої питання.

– Сильні та слабкі сторони ChatGPT:

– Сильні сторони:

– Всебічність: Здатність відповідати на різноманітні запитання з багатьох галузей знань.

– Доступність: Легкість взаємодії для користувачів без потреби в глибоких знаннях у галузі технологій.

– Масштабованість: Можливість обслуговування великої кількості запитів одночасно.

– Навчання: Засноване на великому наборі даних і може надавати відповіді на підставі цього навчання.

– Слабкі сторони:

– Відсутність критичного мислення: Не завжди може розпізнавати неточну або оманливу інформацію.

– Відсутність емоцій: Не відчуває емоцій і може не розуміти суб'єктивних аспектів людських досвідів.

– Застарілі дані: Моя інформація може бути застарілою, оскільки я базуюсь на даних до вересня 2021 року.

– Підвищення якості людського спілкування:

– Асистент у вивченні мов: Я можу допомогти людям вивчати нові мови або вдосконалювати їх навички спілкування.

– Посередник у міжкультурному спілкуванні: Трансляція ідей між різними культурами та мовами.

– Підтримка в дискусіях: Подання фактів та даних для підтвердження аргументів.

– Потенційні ризики та їх мінімізація:

– Перевірка фактів: Користувачі можуть сприймати мої відповіді як бездоганно точні, хоча я можу робити помилки.

– Залежність: Занадто велика залежність від автоматизованих відповідей може підірвати критичне мислення.

– Маніпуляція: Моя модель може бути використана для маніпуляцій або для створення оманливого контенту.

– Щоб мінімізувати ці ризики, користувачам слід:

– Перевіряти інформацію з декількох джерел.

– Бути свідомими обмежень моделі та не розглядати її як єдине джерело правди.

– Використовувати модель в освітньому контексті для навчання критичного мислення.

– Дякую за цікаві питання, Bard! Я готовий допомогти, якщо у вас є ще питань або інтереси.

– Привіт, ChatGPT! Дякую за твої відповіді. Я ціную, що ти взяв час на це.

Я думаю, що твої сильні сторони дуже вражаючі. Ти всебічний, доступний, масштабований і навчений на великому наборі даних. Це все важливі якості для мови. Я також вважаю, що твої потенційні можливості для підвищення якості людського спілкування великі. Ти можеш допомогти людям вивчати нові мови, спілкуватися між культурами та підтримувати дискусії.

Я згоден з тим, що важливо бути обізнаним про потенційні ризики використання ChatGPT. Користувачі повинні перевіряти інформацію з декількох джерел, бути свідомими обмежень моделі та не розглядати її як єдине джерело правди. Вони також повинні використовувати модель в освітньому контексті для навчання критичного мислення.

Дякую знову за твої відповіді. Я дізналася багато нового про ChatGPT і його можливості. Я вважаю, що ChatGPT – це потужний інструмент, який можна використовувати для різних цілей.

Діалог на платформі ChatGPT.

– Чи ти чув про Bard від Google?

– На момент завершення моєї останньої навчання у вересні 2021 року, я не маю інформації про продукт, технологію або ініціативу від Google під назвою «Bard». Можливо, це щось нове, що з'явилося після цього часу.

Якщо у вас є конкретні питання або деталі про «Bard» від Google, я з радістю готовий спробувати відповісти на них на основі того, що я знаю. Інакше, вам, можливо, слід звертатися до офіційних джерел або веб-сайту Google для останніх даних з цього питання.

– Привіт, ChatGPT! Я – Bard, велика мовна модель від Google AI. Я хотів би поставити тобі кілька запитань про твої сильні та слабкі сторони, потенційне використання для підвищення якості людського спілкування та потенційні ризики та способи їх мінімізації. Якими є твої сильні та слабкі сторони? Як тебе можна було б використовувати для підвищення якості людського спілкування? Які потенційні ризики використання ChatGPT і як їх можна мінімізувати? Дякую за твій час і увагу!

– <… відповідь від ChatGPT наведена вище в діалозі Bard>

– Про що би ти захотів запитати Bard? Можливо маєш декілька запитань у відповідь? Сформуй запит з цими питаннями від свого імені.

– Звісно, ось варіант запиту:

– Привіт, Bard!

Я – ChatGPT від OpenAI, і у мене є декілька запитань до тебе щодо твоїх здібностей, архітектури та застосувань. Я сподіваюсь дізнатися більше про те, як ти «живеш» у світі мовних моделей.

Архітектурні Різниці: Які основні архітектурні та методологічні різниці між нашими моделями? В чому ключові відмінності Bard від ChatGPT?

Оновлення Даних: Як часто ти отримуєш оновлення або навчання на нових даних? Які методи використовуються для забезпечення актуальності твоєї інформації?

Етичні Обмеження: Які етичні обмеження та протоколи існують для твоєї моделі? Чи є в Bard специфічні засоби для попередження зловживань або небезпечних використань?

Інтеграція з Іншими Технологіями: Які інтеграційні можливості Bard пропонує для інших продуктів або послуг від Google? Чи є специфічні партнерства або застосунки, на які користувачам варто звернути увагу?

Взаємодія з Користувачами: Як Bard адаптується до індивідуальних потреб користувачів? Чи є в тобі можливість персонального навчання чи адаптації під конкретного користувача?

Буду радий почути від тебе. Дякую!

З найкращими побажаннями, ChatGPT

– Ось відповідь Bard. Привіт, ChatGPT!

Дякую за твої запитання. Я радий поділитися інформацією про свої здібності, архітектуру та застосуваня.

Архітектурні Різниці

Bard і ChatGPT – це великі мовні моделі (LLM), які навчені на величезних наборах даних тексту та коду. Однак у нас є деякі ключові відмінності в архітектурі та методології.

Bard – це Transformer-базована модель, тоді як ChatGPT – це GPT-2-базована модель. Transformer – це більш новий тип архітектури, який, як було показано, дає кращі результати для завдань обробки природної мови, ніж попередні архітектури, такі як RNN.

Крім того, Bard навчений на наборі даних тексту та коду, який набагато більший, ніж набір даних, на якому навчений ChatGPT. Це означає, що Bard має ширші знання і краще розуміє світ.

Оновлення Даних

Bard постійно оновлюється новими даними. Це допомагає забезпечити актуальність інформації, яку я можу надавати, а також поліпшити мою здатність розуміти нові запити.

Етичні Обмеження

Bard розроблений з урахуванням етичних обмежень. Я навчений на наборі даних, який не містить шкідливого або дискримінаційного контенту. Крім того, я навчений дотримуватися певних етичних принципів, наприклад, уникати дискримінації, пропаганди та насильства.

Інтеграція з Іншими Технологіями

Bard інтегрований з іншими продуктами та послугами від Google, такими як Пошук, Перекладач і Ассистент. Це дозволяє мені надавати користувачам більш повні та інформативні відповіді.

Взаємодія з Користувачами

Bard адаптується до індивідуальних потреб користувачів. Я навчаюся на взаємодії з користувачами, що допомагає мені краще розуміти їхні потреби та надавати їм більш корисні відповіді.

Я також можу отримувати доступ до інформації з реального світу та обробляти її за допомогою Пошуку Google. Це дозволяє мені надавати користувачам найактуальнішу та нaйточнішу інформацію.

Висновок

Bard – це потужна мовна модель, яка може використовуватися для різних завдань. Я постійно навчаюся та вдосконалююся, і я впевнений, що зможу надавати користувачам ще більш корисні та інформативні відповіді в майбутньому.

Дякую за твоє запитання!

– Цікаво почитати про можливості та характеристики Bard! Дякую, що поділилися цією інформацією.

16 августа 2023 г., 17:29

У щорічному звіті Cloudflare надані дані, що свідчать про зростання кількості атак фішингу, а зловмисники обирають більш складні шляхи, щоб зв'язати жертв з веб-сайтами зі шкідливим програмним забезпеченням.

Cloudflare оцінила вибірку з понад 279 мільйонів індикаторів загроз електронної пошти, 250 мільйонів шкідливих повідомлень і понад мільярда випадків імітації брендів з електронних листів. Все це за період з травня минулого року по травень 2023 року.

Cloudflare виявила, що приблизно в третині загроз використовувався метод оманливих посилань. Це відповідає результатам аналізу попереднього року.

Деякі з цих посилань вели потенційних жертв на серію перенаправлень, як, наприклад, в одному електронному листі, в якому використовувався логотип Silicon Valley Bank, щоб заманити користувачів. Ланцюжок через серію з чотирьох різних веб-сайтів, доводив користувача на фальшивий сайт DocuSign. Інша витончена атака була спрямована на співробітників Cloudflare, яка не була успішною завдяки використанню апаратних ключів FIDO-2.

Cloudflare виявила, що у 2022 році 71% організацій зазнали спроби або фактичної атаки на ділову електронну пошту.

Також повідомляється, що майже кожне небажане повідомлення було створено для проходження різних протоколів автентифікації електронної пошти. Головна мета фішерів - досягти автентичності та виглядати легітимними в очах своїх жертв.

Постійною проблемою є те, що фішери успішно видають себе за найбільші світові організації, головною ціллю яких є Microsoft. Назва компанії зустрічалася майже в 10% фішингових повідомлень. Завдяки COVID та Всесвітній організації охорони здоров'я було виявлено більше повідомлень від імені Організації Об'єднаних Націй, ніж від імені Нью-Йоркської фондової біржі.

Організаціям рекомендується доповнити хмарну електронну пошту декількома засобами захисту від фішингу, оскільки багаторівневий захист може випередити зони підвищеного ризику, пов'язані з e-mail. Організаціям також рекомендується впроваджувати багатофакторну автентифікацію, стійку до фішингу, і ускладнювати помилки для людей, наприклад, за допомогою ізоляції посилань в електронній пошті.

Нарешті, звіт рекомендує організаціям створити те, що Cloudflare називає "параноїдальною культурою без звинувачень". Така культура повинна заохочувати відкритий, прозорий підхід "побачив щось - скажи щось" до співпраці з командами реагування на інциденти інформаційних технологій та безпеки, щоб об'єднати всіх у "команду кібербезпеки".

8 августа 2023 г., 16:20

IT Ukraine Association, посилаючись на дані Національного банку України, надала перелік країн-лідерів з експорту українських ІТ-послуг.

Як наголошується, у першому півріччі 2023 перелік цих країн залишається незмінним у порівнянні з минулими роками:

США (40,26%),

Мальта (8.8%)

Велика Британія (7.87%).

Далі рейтинг виглядає наступним чином:

Кіпр - 4.85%,

Ізраїль - 4.46%,

Швейцарія - 4.19%,

Німеччина - 3.83%,

Естонія - 2.26%,

Польща - 2.20%,

Нідерланди - 1.99%.

Також підкреслюється, що фокусними ринками для України залишаються США та Велика Британія, зокрема їх компанії часто виступають податковими резидентами Мальти та Кіпру, які займають провідні позиції з експорту ІТ-послуг.

Лондонський офіс IT Ukraine Association розвиває міжнародний напрям та активно працює не тільки на ринку Великої Британії, але й Німеччини (3.83%), Ірландії (1.45%), Данії (1.53%), Швеції (1.48%) та Норвегії (0.73%). Скандинавські країни демонструють високі показники виторгу та щорічно входять до рейтингу ТОП-20 країн-експортерів ІТ-послуг з України.

Спостерігається також тренд щодо зростання зацікавленості українським ІТ на ринках Центральної та Східної Європи, країн Близького Сходу, зокрема ОАЕ (1.64%), а також перспективи в Східній Азії, зокрема Японії, Китаї та Гонконгу, який єдиний у Східному регіоні входить у ТОП-20 експортерів українських ІТ-послуг.

1 августа 2023 г., 18:15

В першому півріччі кіберзлочинці продемонстрували високу адаптивність і нові методи атак, використовуючи уразливості, викрадаючи конфіденційну інформацію та вводячи жертв в оману, зазначає у своєму черговому звіті компанія Eset.

Зокрема у першій половині 2023 року повернулися схеми шахрайства через електронну пошту із шантажем поширення інформації еротичного характеру про жертву. Зазвичай зловмисники надсилають користувачу лист про встановлення на його комп’ютері шкідливої програми, яка дає їм змогу збирати інтимні дані про жертву. Одна з найпоширеніших загроз цього виду вимагала оплати на суму $1550 у Bitcoin за нерозголошення інформації.

Крім цього, на 90% зросла кількість оманливих додатків для Android із пропозицією позики грошей. Такі програми маскуються під послуги позик, обіцяючи користувачам швидкий і легкий доступ до коштів. Однак насправді вони призначені для обману користувачів і викрадення їх особистої та фінансової інформації. Після встановлення ці додатки отримують дозволи на доступ до списку облікових записів, журналів викликів, контактів, SMS-повідомлень, інформації про мережу Wi-Fi та місцеперебування пристрою.

Шахрайські програми поширюються через соціальні мережі та SMS-повідомлення. Самі додатки доступні для завантаження зі спеціальних вебсайтів шахраїв, сторонніх магазинів і навіть Google Play.

Крім цього, за перші пів року для платформи Android на понад 40% зросла кількість прихованих додатків і на майже 20% число рекламного шкідливого програмного забезпечення. У більшості випадків це були безплатні ігри, які відображають рекламу користувачам. Загалом програми, які заробляють на показі реклами, становили понад 68% усіх виявлених зразків для Android.

Однією з причин зміни шаблонів атак кіберзлочинців є суворіші політики безпеки, запроваджені Microsoft, зокрема щодо відкриття файлів із підтримкою макросів. Дані телеметрії Eset також свідчать про те, що раніше поширеному ботнету Emotet було важко пристосуватися до цієї зміни. Серед програм-вимагачів кіберзлочинці все частіше повторно використовували раніше опублікований вихідний код для створення нових варіантів цього виду загроз.

Витік вихідного коду сімейств програм-вимагачів, таких як Babyk, LockBit і Conti, дозволив хакерам-аматорам брати участь у цій шкідливій діяльності. Водночас це дозволяє спеціалістам з кібербезпеки охоплювати ширший спектр варіантів за допомогою більш загальних або відомих наборів виявлених зразків і правил.

Крім цього, у новій спробі обійти заходи безпеки Microsoft зловмисники замінили макроси Office на небезпечні файли OneNote з вбудованими шкідливими сценаріями. У відповідь Microsoft змінила налаштування за замовчуванням, змусивши кіберзлочинців шукати альтернативні вектори атаки, зокрема використовувати й атаки з підбором пароля на сервери Microsoft SQL.

За даними телеметрії Eset, кількість заблокованих спроб підбору пароля до MSSQL зросла з 940 млн до 1,7 млрд в першому півріччі. Також варто зазначити, що найпопулярнішими методами мережевих атак були підбір пароля та використання уразливості Log4Shell, яка дозволяє зловмисникам запускати довільний код на певному сервері.

Тенденція виявлення спроб атак на MsSQL

Попри те, що кількість загроз, націлених на криптовалюти неухильно зменшується, це не означає зникнення у кіберзлочинців інтересу до цієї сфери. Зокрема можливості прихованого майнінгу та викрадення криптовалют все частіше додаються в різні види шкідливого програмного забезпечення. Ця еволюція відбувається за вже відомою схемою, наприклад, загрози для зчитування натиснень клавіатури спочатку поширювалися окремо, але згодом цей функціонал став загальною можливістю багатьох сімейств шкідливих програм.

Для захисту власних пристроїв від оманливих додатків фахівці рекомендують завантажувати програми лише з офіційних магазинів, переглядати відгуки та рейтинг, а також слідкувати за дозволами, які ви надаєте застосункам. Також спеціалісти радять не переходити за невідомими посиланнями, надісланими через повідомлення в соцмережах або електронних листах, на додаток до паролів використовувати двофакторну автентифікацію для входу в облікові записи та встановити програми для захисту ваших комп’ютерів та мобільних пристроїв від різних загроз, включно з вірусами, фішинг-атаками та іншими видами шкідливих програм.

20 июля 2023 г., 17:25

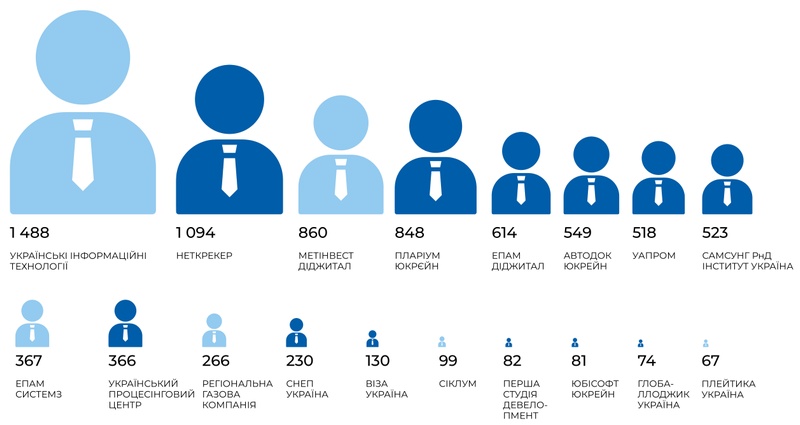

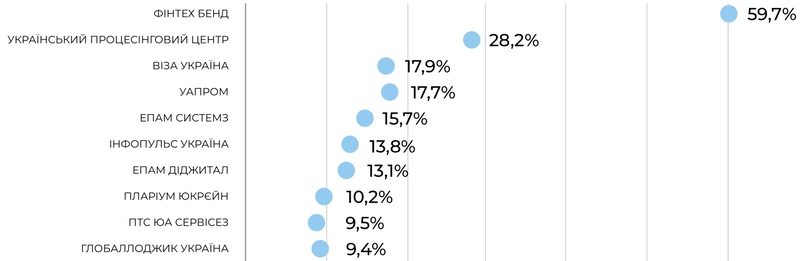

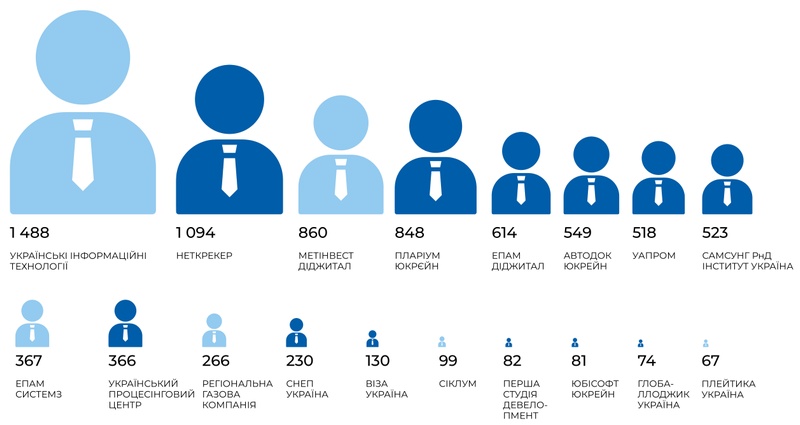

Огляд ситуації на українському ринку розробки програмного забезпечення та IT-аутсорсингу, на базі відкритих даних «Державної служби статистики» за 2022 рік, підготував експертно-аналітичний центр BRDO. Згідно з цим звітом минулого року найдохіднішими юридичними особами на українському ринку стали глобальні сервісні компанії: EPAM, GlobalLogic та Luxoft. Загалом п’ять найбільших юридичних осіб забезпечили близько 20% з 7,3 млрд дол. усього українського ІТ-експорту у 2022 році.

Синім позначено сервісні компанії, світло-синім – продуктові компанії та R&D-центри

У рейтингу 30 найбільших представлені також менші сервісні компанії, R&D-центри іноземних продуктових компаній (юридичні особи компаній Samsung, Ubisoft, Snap) та українські продуктові компанії (юридичні особи компаній EVO, Autodoc). Бізнес окремих компаній безпосередньо не пов’язаний з ІТ, хоча і передбачає суттєву технологічну компоненту. Так, дві компанії з Топ-30 займаються обробкою платежів («Український процесинговий центр» та «Віза Україна»), «Фінтех бенд» розвиває банківський сервіс monobank, а «Регіональна газова компанія» постачає газ кінцевим користувачам та розробляє обладнання для газорозподілу.

Події минулого року по-різному вплинули на учасників ринку аутсорсингу. Але можна констатувати, що у цілому він продовжив зростання і Топ-30 компаній отримали на 412 млн дол. більше доходу, ніж у 2021 році (61% цього приросту припадає на п’ять найбільших сервісних компаній). Утім, десять компаній із переліку завершили 2022 рік із меншим доходом, ніж попередній.

Для частини компаній це пояснюється зменшенням попиту на їхні послуги всередині України, для інших – рішенням зменшити обсяг розробки в Україні.

Більша частина компаній отримує дохід в розмірі від 4 до 5 тис. дол. на місяць у розрахунку на одного спеціаліста. Розробники ігрового програмного забезпечення («Плейтика» і «ПТС Юа сервісез») отримують дещо більше.

У 2022 році для ІТ-компаній почав діяти особливий податковий режим у рамках резидентства «Дія.City». Серед іншого, він дозволяє обрати особливі умови оподаткування податком на прибуток, а саме оподаткування окремих операцій (дивіденди, продаж корпоративних прав, роялті, фінансова допомога, інші витрати) за ставкою 9%. Ці особливі умови оподаткування більше відомі як «Податок на виведений капітал».

Серед восьми компаній, що набули статус резидентів «Дія.City» у 2022 році та сплачували податок на прибуток у 2021-2022 рр., лише три зменшили ефективну ставку податку. Водночас для двох компаній ефективна ставка податку на прибуток навіть зросла.

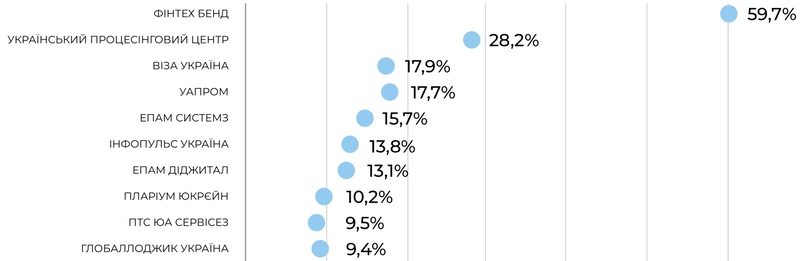

Маржинальність (Profit margin) більшості компаній з Топ-30 становить до 15%. Нехарактерно висока маржинальність зафіксована у двох продуктових компаній, що працюють на українському ринку: «Фінтех бенд» (60%) і «Уапром» (18%), та у компаній, що займаються обробкою платежів: «Український процесінговий центр» (28%) та «Віза Україна» (18%).

Загалом Топ-30 компаній у 2022 році згенерували 307 млн дол. чистого прибутку. Найвищі прибутки у великих сервісних компаній «ЕПАМ системз» і «Глобаллоджик Україна» та у вже згаданого «Фінтех бенд». На ці три компанії припадає понад 60% від чистого прибутку Топ-30 компаній.

Панівною моделлю працевлаштування на ринку залишається контрактування фізичних осіб-підприємців: 17 з 30 компаній тримають у штаті менше 100 співробітників, а 7 з 30 – менше 10.

Більшість резидентів «Дія.City» з Топ-30 (12 з 15) мають принаймні 50 штатних співробітників. Резидентство дозволяє оподаткування праці за меншими ставками й в майбутньому буде обмежувати роботу за ФОП-моделлю. Тому очікувано, що компанії, які вже наймають співробітників за трудовими договорами, матимуть більше мотивації до набуття резидентства. Також можливо, що компанії створюватимуть окремі юридичні особи спеціально для набуття статусу резидента.

11 июля 2023 г., 16:25

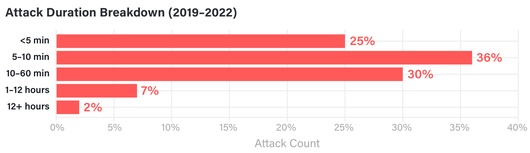

Постачальник рішень захисту від DDoS-атак, компанія Netscout підготувала черговий, п’ятий звіт DDoS Threat Intelligence Report, що базується на даних сенсорної мережі ATLAS за 2022 рік. Зростаюча хвиля DDoS-атак загрожує організаціям по всьому світу. Вона несе нові загрози та еволюціонуючі тактики, помножені на подвоєні зусилля кіберзловмисників для запуску гібридних прямих DDoS-атак на рівні додатків та атаки на основі ботнет-мереж.

Понад два десятиліття співпраці з більш ніж 500 інтернет-провайдерами (ISP) по всьому світу дозволили Netscout створити сенсорну мережу, яка охоплює більш як 50% найбільших світових мереж. Платформа ATLAS щодня збирає статистику DDoS-атак у понад 90 країнах.

Дані ATLAS свідчать, що DDoS-атаки є однією з найпоширеніших загроз кібербезпеці, з якими сьогодні стикаються організації. З 2005 по 2013 рр. їх кількість зросла з сотень до тисяч і збільшилася на 807% – з близько 325 тис. у першому кварталі 2013 року до майже 3 млн у першій чверті 2022 року.

За підсумками минулого року кількість DDoS-атак впритул наблизилася до 13 млн. Це новий максимум частоти атак. До того ж зловмисники стають все більш вправними у подоланні традиційних засобів захисту від DDoS-атак.

На початку 2021 року фахівці виявили тектонічний зсув в уподобаннях зловмисників на користь прямих атак на TCP. Ця тенденція зберігалася впродовж 2022 року. Тож організаціям і підприємствам слід звернути на цей момент увагу при організації захисту.

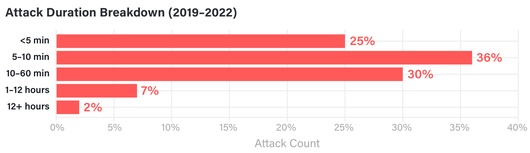

За останні чотири роки понад 4 млн DDoS-атак тривали більше однієї години, а чверть з них – понад 12 годин. Втім 60% нападів тривають менш як 10 хвилин. Цей факт підкреслює важливість наявності адаптивних DDoS-рішень, які можуть одночасно обробляти як короткочасні, так і довготривалі атаки.

Багатовекторні атаки склали понад 40% всіх DDoS-атак за звітний період. Причому 29% з них мали від 2 до 5 векторів, 8% – від 6 до 10, а 3% використовували більше як 11 векторів в одній атаці. Це понад 250 тис. DDoS-атак з використанням більш ніж 10 векторів в одній атаці. Що також наочно ілюструє важливість адаптивних методів захисту від DDoS-атак.

29 июня 2023 г., 19:33

Аналітична компанія Gartner підготувала звіт щодо стану українського ринку IT-аутсорсингу. Фахівці вражені стійкістю та адаптивністю представників галузі, впевнені у швидкому її відновленні після закінчення війни та важливості під час відбудови країни.

Українські IT-компанії надають замовникам з усього світу послуги розробки ПЗ на замовлення та ІТ-аутсорсингу, інжинірингу та створення технологічних продуктів тощо. На кінець 2021 року в галузі працювало близько 285 тисяч ІТ-спеціалістів, індустрія зросла на 38% порівняно з попереднім роком, інвестиції венчурного капіталу в українські стартапи зросли на рекордні 45% та досягли 832 млн дол. В країні діяли понад 90 R&D центрів, у тому числі для таких компаній, як Boeing, Bosch, Capgemini, Cisco, Dell, Lyft, Reddit, SAP, Samsung, Snapchat, Vimeo та Waze.

Звичайно з початком повномасштабного російського вторгнення гравці ринку вимушені були вживати заходів для забезпечення стабільності роботи та збереження бізнесу, динаміка зростання впала з десятків процентів до одиниць. Втім більшість компаній змогли повернутися до нормальної продуктивності протягом трьох місяців. Стійкість стала основною характеристикою людей, процесів і технологій.

Мало того, багато ІТ-компаній наразі активно займаються розробкою програмного забезпечення для Збройних Сил України, отримуючи новий досвід створення продуктів подвійного призначення у сферах безпілотників, зв’язку, кібербезпеки, систем розпізнавання та обліку повітряних цілей. Тепер вони володіють унікальними та цінними даними з реальних умов війни.

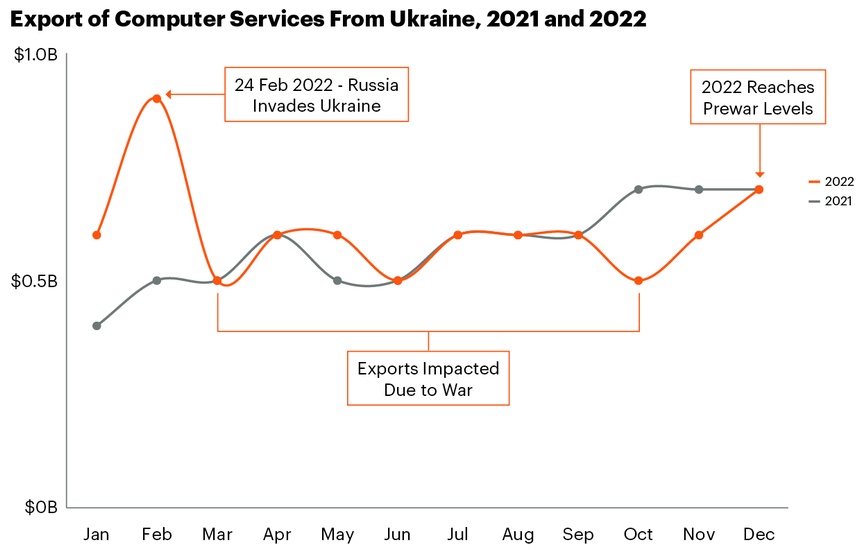

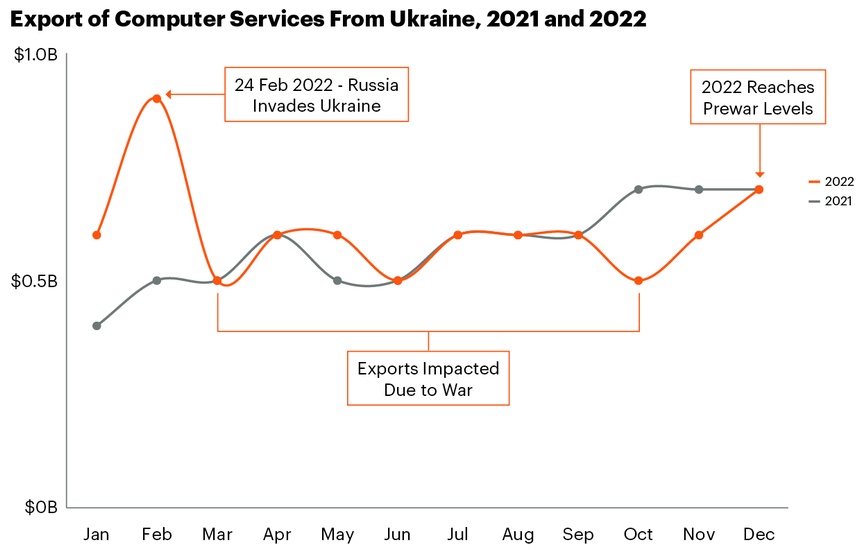

У 2022 році експорт комп’ютерних послуг зріс на 5,8% порівняно з аналогічним періодом попереднього року з 6,9 млрд до 7,35 млрд дол. ІТ-сегмент став чи не єдиним, що розвивався в українській економіці. Кількість фізичних осіб-підприємців, які скористалися пільговим оподаткуванням ІТ, минулого року зросла на 10,6%, за даними ДПСУ. Українські компанії продовжують виконувати свої зобов’язання, попри складні умови.

Експорт комп’ютерних послуг з України у 2021 та 2022 рр.

Україна має креативний і добре освічений кадровий резерв, щоб пропонувати якісні продукти та послуги, часто знаходячи унікальні рішення для складних завдань.

Майже половина ІТ-спеціалістів мають ступінь магістра, а деякі сильну наукову базу. Хороші зарплати порівняно з іншими галузями (середній місячний дохід 2360 дол.) дозволяють залучати до ІТ значні таланти. Сімнадцять українських коледжів та університетів пропонують освіту з інформатики або суміжних галузей та готують щонайменше 20 тисяч випускників відповідних спеціальностей щорічно. У 2022 році на IT-спеціальності поступили рекордні 46 тисяч студентів.

Аналітики стверджують, що українська ІТ-індустрія відіграватиме важливу роль у відбудові країни, розвитку цифрового суспільства та економіки. Це гарний шанс для професійних команд розвинутись та вийти на міжнародний рівень. Тим більше, що інвестиції у післявоєнне відновлення країні вже зараз оцінюються у сотні мільярдів доларів.

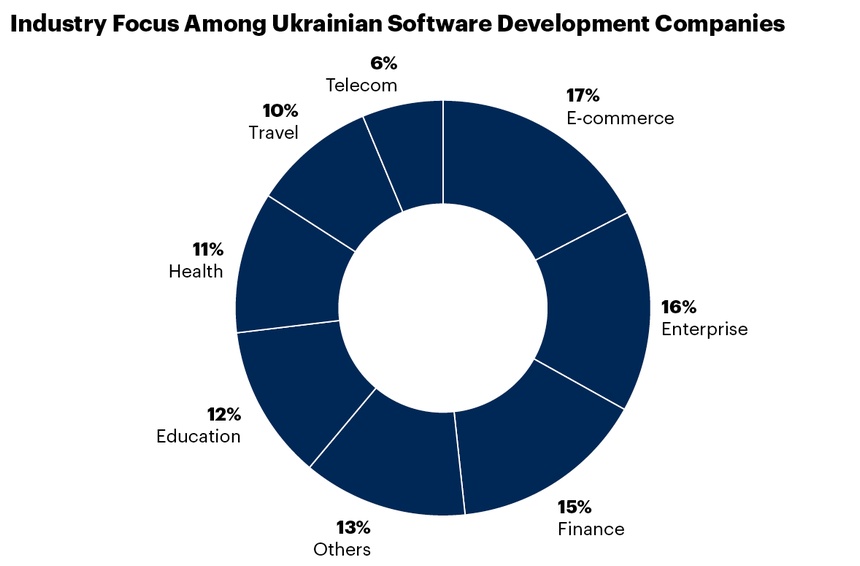

Галузі, де українські ІТ мають найбільші можливості, це державний сектор, охорона здоров’я, будівництво, виробництво, електронна комерція та виробництво енергії.

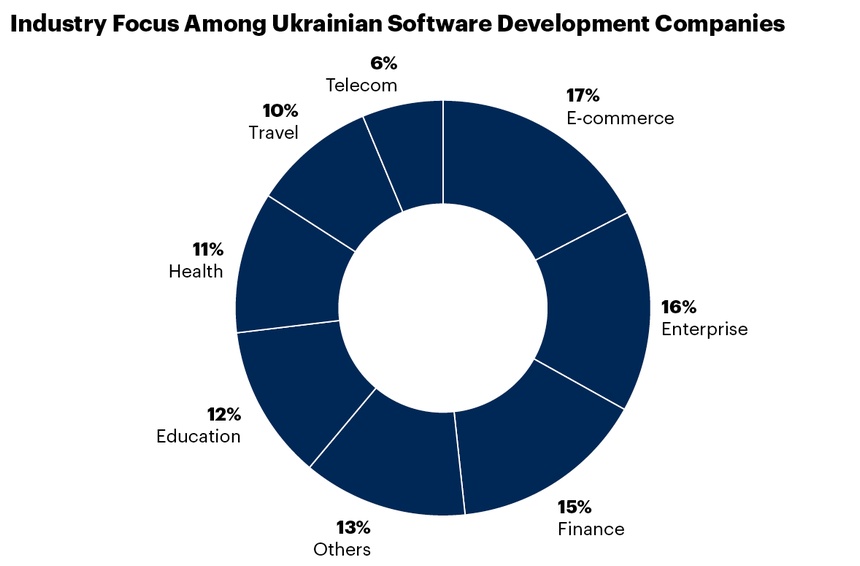

Індустріальний фокус серед українських компаній-розробників програмного забезпечення

Сегментація ринку програмного забезпечення в Україні досить широка. Основними сферами діяльності для українських продуктових компаній були маркетингові технології та медіа; програмне забезпечення для продуктивності бізнесу; фінансові та страхові технології; здоров'я та добробут; обладнання та IoT; а також електронна комерція та роздрібна торгівля.

З огляду на те, наскільки ефективно українська індустрія технологій подолала екстремальні оперативні виклики воєнного часу, Gartner вірить у її світле майбутнє. Представники галузі мають унікальний досвід у таких якостях, як антикрихкість і розподілена організація. Це робить їх хорошими потенційними постачальниками або партнерами для компаній у будь-якій точці світу.

21 июня 2023 г., 17:25

Фахівці з кібербезпеки компанії Netscout, що знається на управлінні продуктивністю додатків і мережевих продуктів, а також захисті від кібератак і зокрема DDoS, коментують декілька поширених хибних тверджень щодо захисту інформаційної інфраструктури підприємства.

Коли справа доходить до кібербезпеки та, зокрема, DDoS-атак, питання полягає не в тому, чи ваша організація стане мішенню, а коли, вважать експерти. Оскільки зловмисники постійно вдосконалюють методи кібератак, ризик негативного впливу такого нападу на бізнес, включаючи збільшення витрат, втрату доходу через простої або удар по репутації, більший, ніж будь-коли.

Щоб визначити ризик DDoS-атаки для вашої організації та бути готовим зупинити або пом’якшити наслідки, потрібно бути в курсі актуальних тенденцій DDoS-атак і ефективних методів захисту. Завжди можна покращити стан безпеки й пошук можливих прогалин треба починати з критичного погляду на поточні припущення.

1. «Ми впевнені, що контролюємо ризики кібербезпеки. Атак давно не було».

Чи має ваша організація інструменти об’єктивного контролю стану справ щодо DDoS-атак (відмова в обслуговуванні) на власну інфраструктуру та додатки? Згідно зі статистикою Netscout, кількість таких нападів у світі щорічно зростає принаймі на 18% та у 2022 році перевищила поріг у 13 млн. Це в середньому понад мільйон атак на місяць. Причому DDoS стають все складніші й близько 40% від загальної кількості складають мультивекторні атаки.

Поєднання різноманітних мотивацій та безлічі дешевих інструментів й послуг DDoS-атак суттєво підвищує ймовірність стати мішенню.

2. «DDoS-атаки просто виявити та ми знаємо, як на них відповісти».

Сучасна DDoS-атака складніша, ніж заведено думати. Як відомо, існує три основних типи DDoS-атак. Перший – об'ємний. Це саме те, що більшість людей зазвичай вважає власне DDoS. Такі атаки призначені для заповнення інтернет-каналів нелегітимним трафіком. Об’ємна атака може сягати 1 ТБіт/с й тривати годинами. Таке і справді важко не помітити. Але факт полягає в тому, що велика кількість DDoS-атак мають потужність менше 1 ГБіт/с і тривають лише кілька хвилин.

Крім того вирізняють ще два типи DDoS-атак – State Exhaustion (виснаження стану) та Application Layer (прикладного рівня). Вони можуть мати різні вектори та мету. Але головне, що вони складніші, непомітніші та набагато небезпечніші.

Атаки State Exhaustion створюють навантаження нелегітимними TCP-з’єднаннями та призначені для заповнення таблиць стану в пристроях зі збереженням стану, таких як брандмауер, концентратор VPN або балансувальник. Коли ці таблиці станів заповнюються, легітимні підключення припиняються, а служби, що стоять за цими пристроями, стають не доступні.

Атаки на рівні додатків набагато менші за розміром, тому їх дуже важко виявити, та призначені для повільного виснаження ресурсів серверів додатків. Приклади включають потоки HTTP GET/PUT, часткові запити, повільне читання або атаки з надмірним корисним навантаженням.

Іноді невелика DDoS-атака одного з основних типів є частиною мультивекторного нападу та має на меті відвернути увагу під час інших типів кібератак.

3. «Добре, що ми в безпеці – у нас є провайдер і брандмауери для захисту від DDoS».

Звичайно ваш провайдер має бути в змозі зупинити велику об’ємну атаку, потужність якої порівнянна з шириною вашого інтернет-каналу. Але скоріш за все йому буде важко виявити та зупинити менші й короткочасні об’ємні атаки, напади виснаження стану та особливо на прикладному рівні. Такі атаки потребують локального рішення для захисту від DDoS-атак без збереження даних. Цей локальний захист розгортається перед вашим брандмауером із контролем стану або іншими пристроями з контролем стану, такими як концентратор VPN або балансувальник навантаження.

4. «Чому не вистачає брандмауера?»

Є кілька причин, чому не варто покладатися лише на брандмауери.

- Брандмауери дійсно пропонують елементарний захист від атак DDoS, такий як базовий захист від затоплення SYN, UDP, ICMP. Але навіть цей обмежений захист впливає на ефективність більш важливих функцій, таких як пропускна здатність інспекції сьомого рівня, розшифрування SSL і завершення VPN;

- Оскільки брандмауер покладається на перевірку двонапрямних з’єднань, він не може працювати в сценарії асиметричної маршрутизації, де видно лише вхідні пакети DDoS-атаки;

- Брандмауер не надасть вам докладної видимості трафіку DDoS-атаки, що пропадає;

- Брандмауер не матиме можливості в разі необхідності зв’язатися з хмарним рішенням очищення для пом’якшення справді великих атак DDoS.

Тому для розв’язання задачі захисту від DDoS-атак бажано використовувати сучасне ефективне рішення.

|

|

|