|

СПЕЦІАЛЬНІ

ПАРТНЕРИ

ПРОЕКТУ

Определение наиболее профессиональных ИТ-управленцев, лидеров и экспертов в своих отраслях

Кто внес наибольший вклад в развитие украинского ИТ-рынка.

Награды «Продукт года» еженедельника «Компьютерное обозрение» за наиболее выдающиеся ИТ-товары

|

|

9 февраля 2026 г., 17:25

Індекс нідерландської компанії TIOBE традиційно залишається одним із небагатьох індикаторів, який дозволяє подивитися на еволюцію мов програмування не через хайп або GitHub-тренди, а через довгострокову динаміку індустрії – попит на інженерів, курси, інструменти та пошукову активність. У лютому індекс демонструє цікаву трансформацію: Python зберігає беззаперечне лідерство, але спеціалізовані мови починають поступово відбирати його частку.

Python утримує перше місце з часткою 21,81%, причому відрив від конкурентів перевищує десять процентних пунктів. Проте це вже помітне зниження від пікового значення майже 27% у середині 2025 року – сигнал того, що універсальні мови починають поступатися вузькоспеціалізованим рішенням у конкретних доменах.

Цей процес відображає зрілість ринку: замість одного універсального стека компанії дедалі частіше використовують набір мов під конкретні задачі – від статистичного аналізу до низькорівневих систем.

У першій десятці відбулося кілька показових зрушень. Мова C піднялася на другу позицію з часткою понад 11%, тоді як C++ і Java втратили частину рейтингу, хоча залишаються у першій четвірці. C# продемонструвала суттєве зростання, що можна пов’язати з розвитком корпоративних екосистем та програмного забезпечення.

Водночас у верхній частині рейтингу з’явилися сигнали «ренесансу» старих технологій: Visual Basic повернувся до топ-10, а Delphi/ Object Pascal зберігає присутність – показник того, що legacy-системи продовжують формувати значну частину світового ІТ-ландшафту.

Головний тренд місяця – поступове зростання доменно-специфічних мов. Так R, орієнтована на статистику та data science, повернулася у рейтинг після кількох років поза ним. Perl також демонструє несподіване відродження, що пояснюється активністю в окремих сегментах автоматизації та legacy-проєктах.

Ці зміни не означають падіння універсальних мов – радше навпаки, ринок переходить до моделі «правильна мова для правильної задачі». В епоху AI-інструментів та автоматизованої розробки зменшується вартість перемикання між технологіями, що стимулює різноманіття стеків.

Методологія TIOBE базується на оцінці кількості інженерів, навчальних курсів, сторонніх постачальників та активності на популярних вебресурсах. Це робить індекс корисним саме як індикатор популярності, а не як оцінку технічної якості мов.

У стратегічному вимірі дані за лютий 2026 року підтверджують кілька тенденцій. По-перше, Python залишається універсальним стандартом де-факто, особливо у сфері AI. По-друге, enterprise-ландшафт демонструє стабільність класичних мов – C, C++, Java та C#. По-третє, вузькоспеціалізовані технології повертають популярність у своїх нішах, що призводить до поступової фрагментації екосистеми.

Для ІТ-директорів це означає необхідність гнучких технологічних стратегій: не ставка на одну мову, а портфельний підхід до стеків – із чітким розподілом ролей між універсальними платформами та доменними інструментами.

29 января 2026 г., 17:25

Нещодавно інженерна команда OpenAI опублікувала технічний звіт, де розкрила внутрішню кухню масштабування своєї основної інфраструктури зберігання даних. Це рідкісний випадок, коли лідер галузі AI ділиться конкретними цифрами та архітектурними рішеннями, які дозволили ChatGPT витримати вибухове зростання популярності та не «падати» під вагою мільйонів користувачів.

Система, яка спочатку була створена групою вчених з Каліфорнійського університету в Берклі, дозволила OpenAI підтримувати масовий глобальний трафік за допомогою одного основного екземпляра Azure PostgreSQL Flexible Server і майже 50 реплік читання, розподілених у багатьох регіонах світу. Сервіс в результаті зміг підтримувати мільйони запитів на секунду для 800 млн користувачів за допомогою ретельної оптимізації та надійної розробки.

Масштабування інфраструктури OpenAI стало одним із найбільших технічних викликів останніх років, адже навантаження на їхні системи зросло у 100 разів за короткий проміжок часу. На піку система обробляє мільйони запитів на секунду, що ставить їхню реалізацію PostgreSQL в один ряд із найбільш навантаженими інсталяціями у світі. Головним досягненням інженерів стало те, що вони змогли успішно перенести понад 100 терабайтів даних у нову розподілену архітектуру без простою сервісів.

Замість того щоб покладатися на один надпотужний сервер, компанія розгорнула сотні незалежних кластерів. Це радикально змінило концепцію «радіусу ураження»: якщо раніше будь-який критичний збій у базі міг повністю зупинити роботу ChatGPT, то тепер локальна проблема зачіпає менше ніж 1% користувачів. Такий підхід дозволив зберегти стабільність системи навіть у моменти екстремального напливу, коли традиційні методи нарощування потужності одного сервера вже фізично не працювали.

Одним із найцікавіших фактів є відмова від переходу на NoSQL-рішення, попри колосальні обсяги даних. Інженери OpenAI довели, що класичний PostgreSQL здатний демонструвати продуктивність рівня Big Data, якщо винести логіку керування потоками даних на окремий інтелектуальний рівень інфраструктури. Це дозволило зберегти надійність транзакцій та гнучкість SQL-запитів, обробляючи масиви інформації, які раніше вважалися непіднімними для традиційних реляційних баз.

Сьогодні ця архітектура працює як гігантський розподілений механізм, де кожен вузол оптимізований під конкретне навантаження.

15 января 2026 г., 17:25

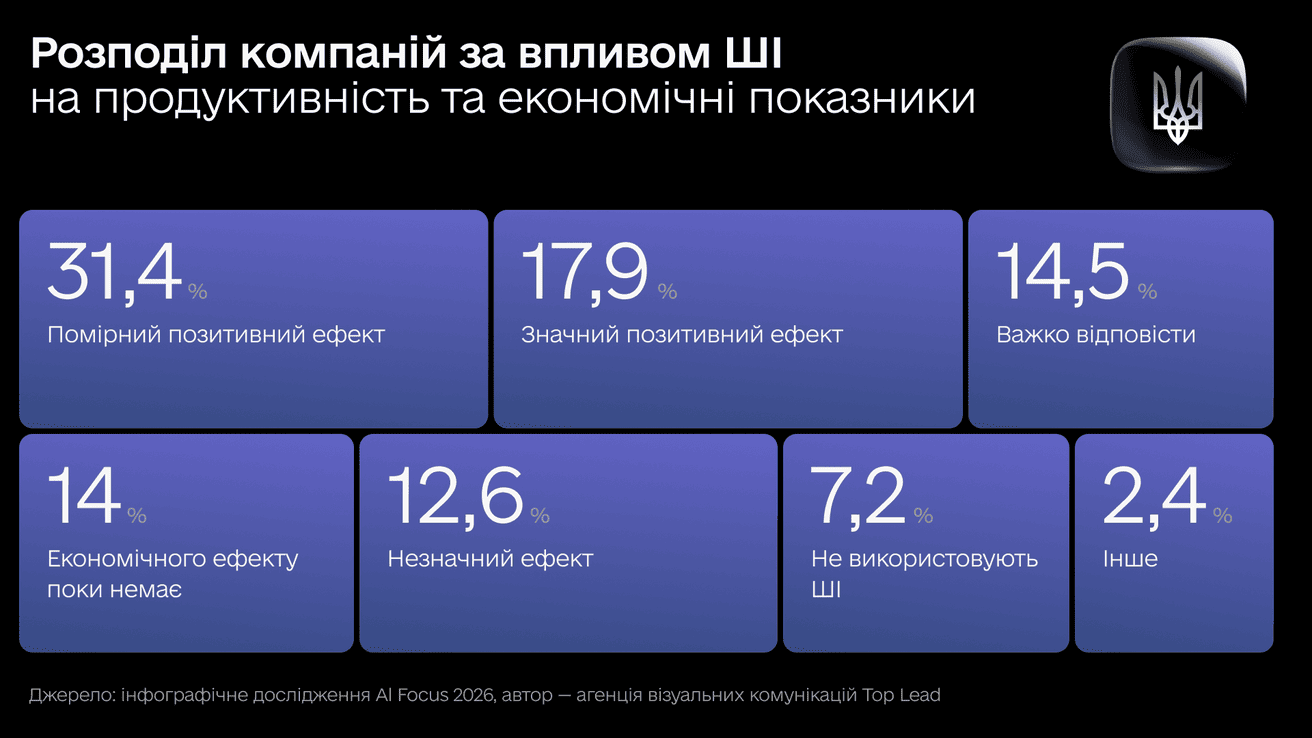

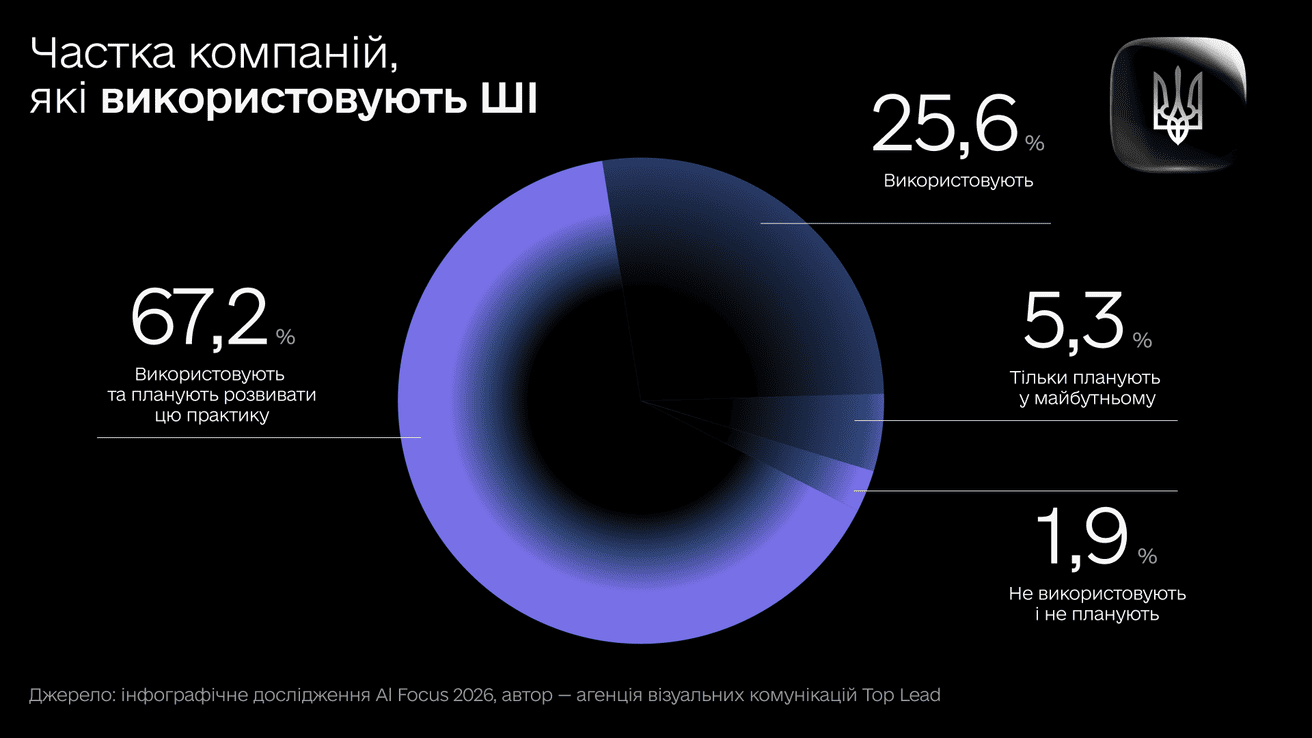

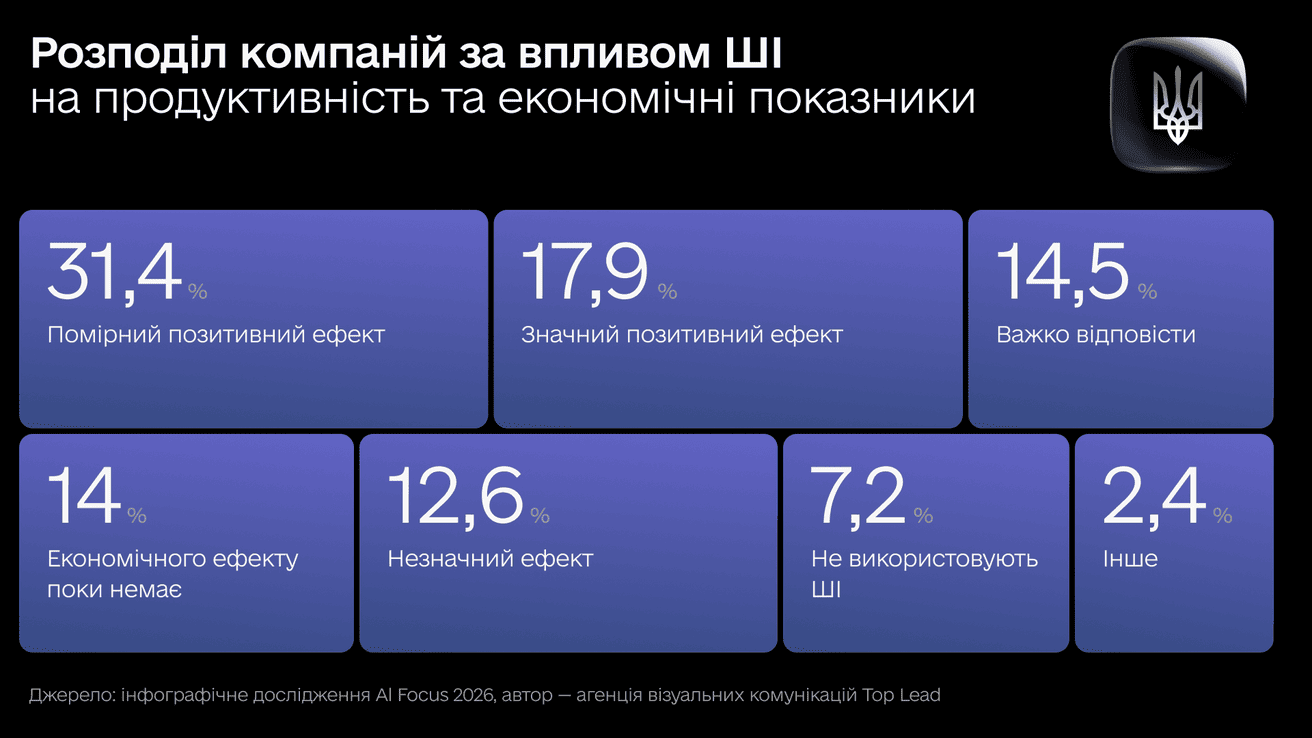

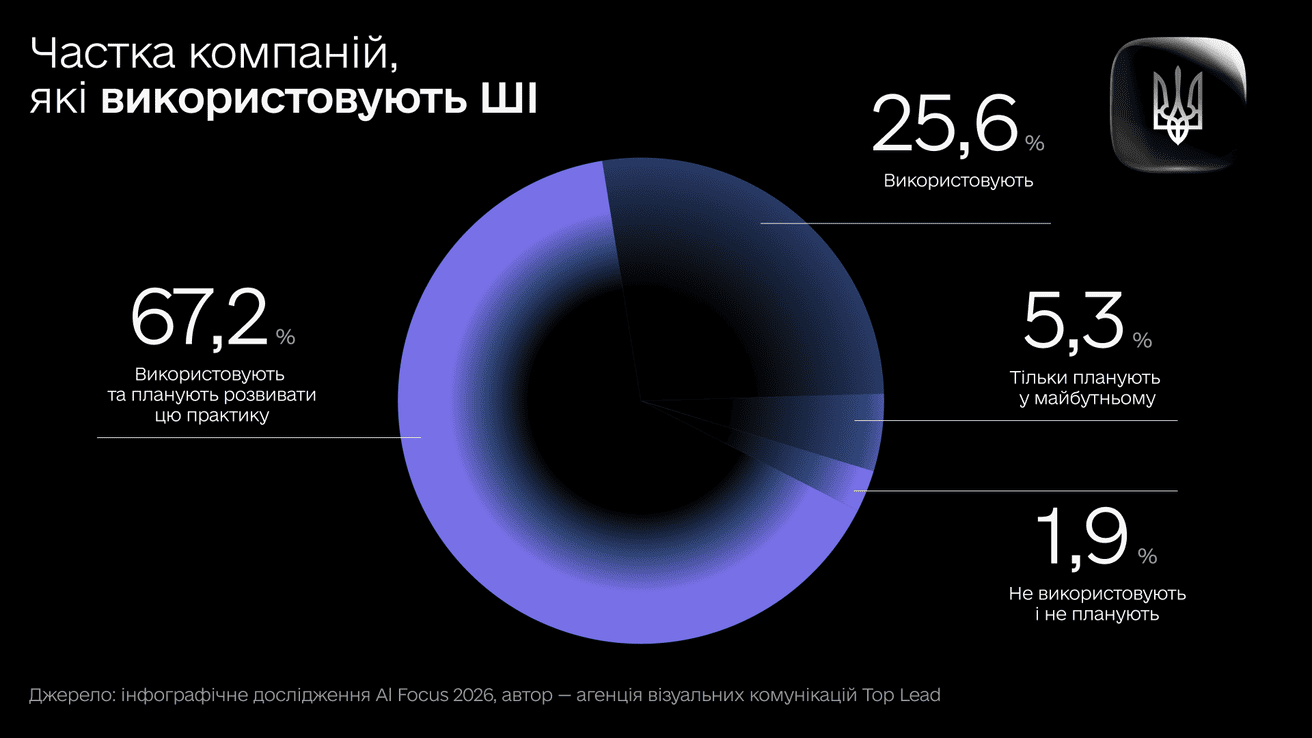

За результатами опитування понад 200 українських компаній, 93% вже використовують AI у своїй діяльності. Щобільше, 62% бізнесів фіксують позитивний вплив AI на продуктивність та економічні показники, що свідчить про перехід від тестування до реальної бізнес-цінності.

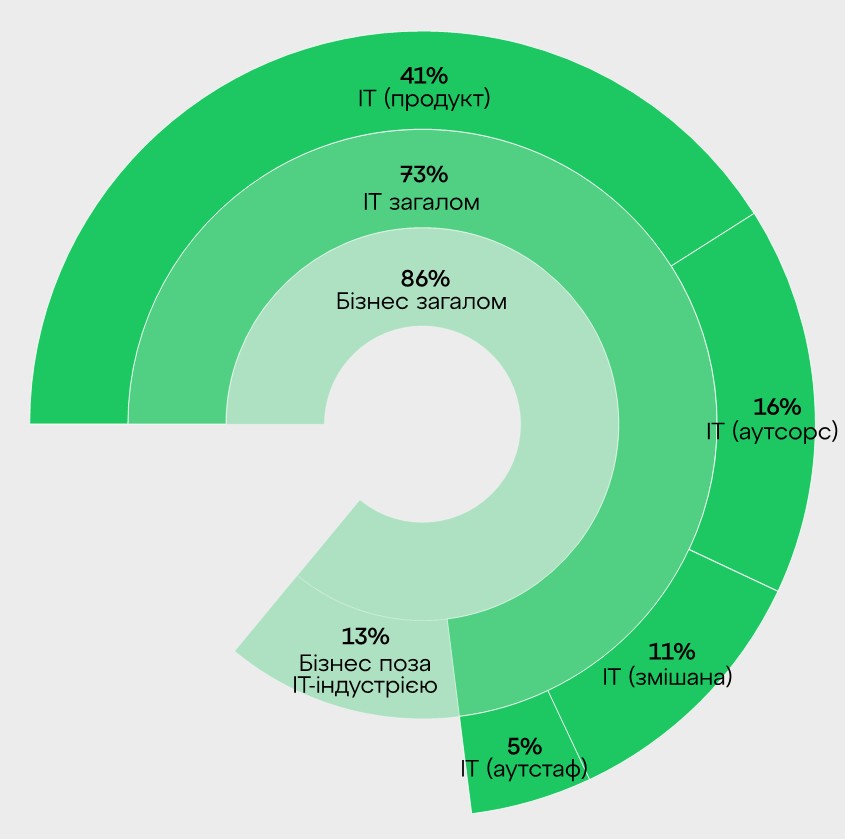

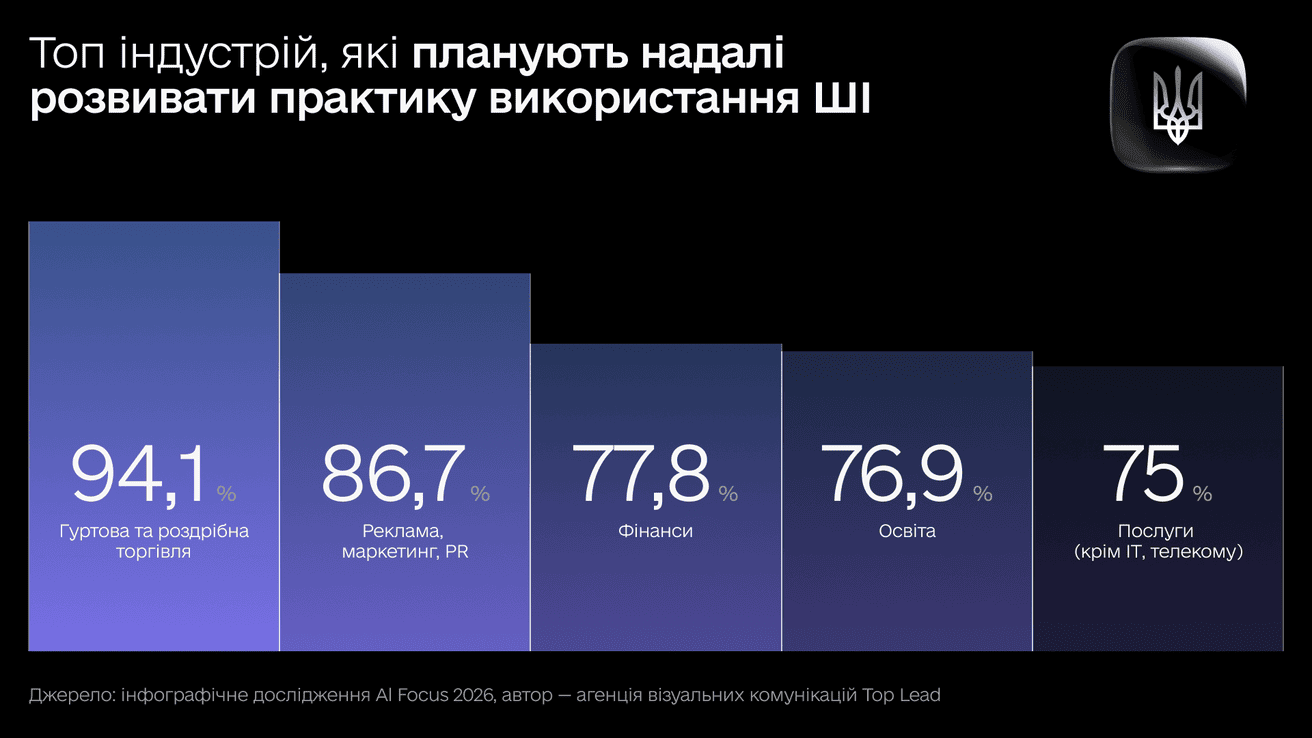

Дослідження, проведене агенцією Top Lead за підтримки Мінцифри, охопило 207 українських компаній. Найбільш представлена галузь – IT та телеком (29%), далі йдуть агропромисловий комплекс (15%), фінанси та банківська сфера (8,7%), гуртова й роздрібна торгівля (8,2%), маркетинг і PR (7,2%), освіта (6,3%) та інші (25,6%). Понад половину респондентів становили малі компанії до 100 працівників (52,2%). Водночас у дослідженні представлені й середні та великі бізнеси з понад 5000 співробітників.

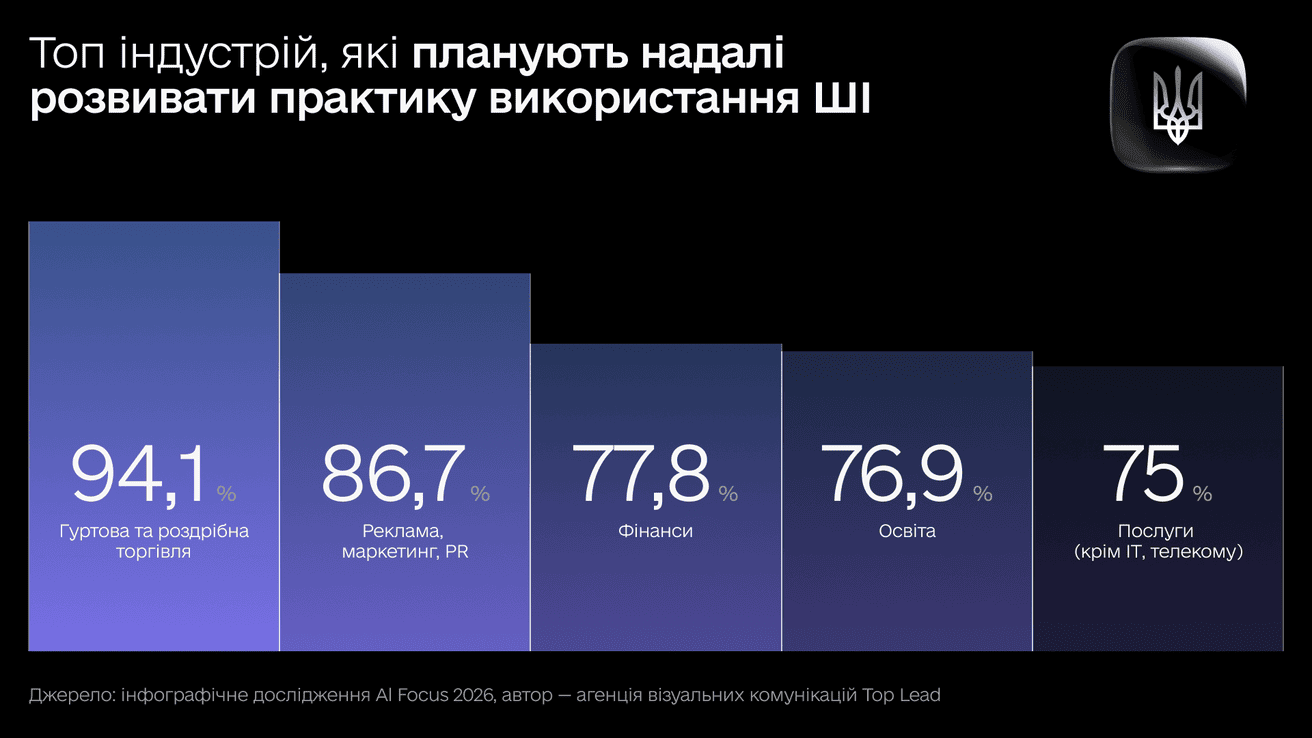

Поміж опитаних компаній, найбільшу активність серед індустрій щодо подальших планів із розширення практики використання AI демонструють гуртова та роздрібна торгівля, маркетинг і PR, фінансовий сектор, освіта, а також сфера послуг. Загалом 67,2% компаній вже використовують AI та планують розширювати цю практику.

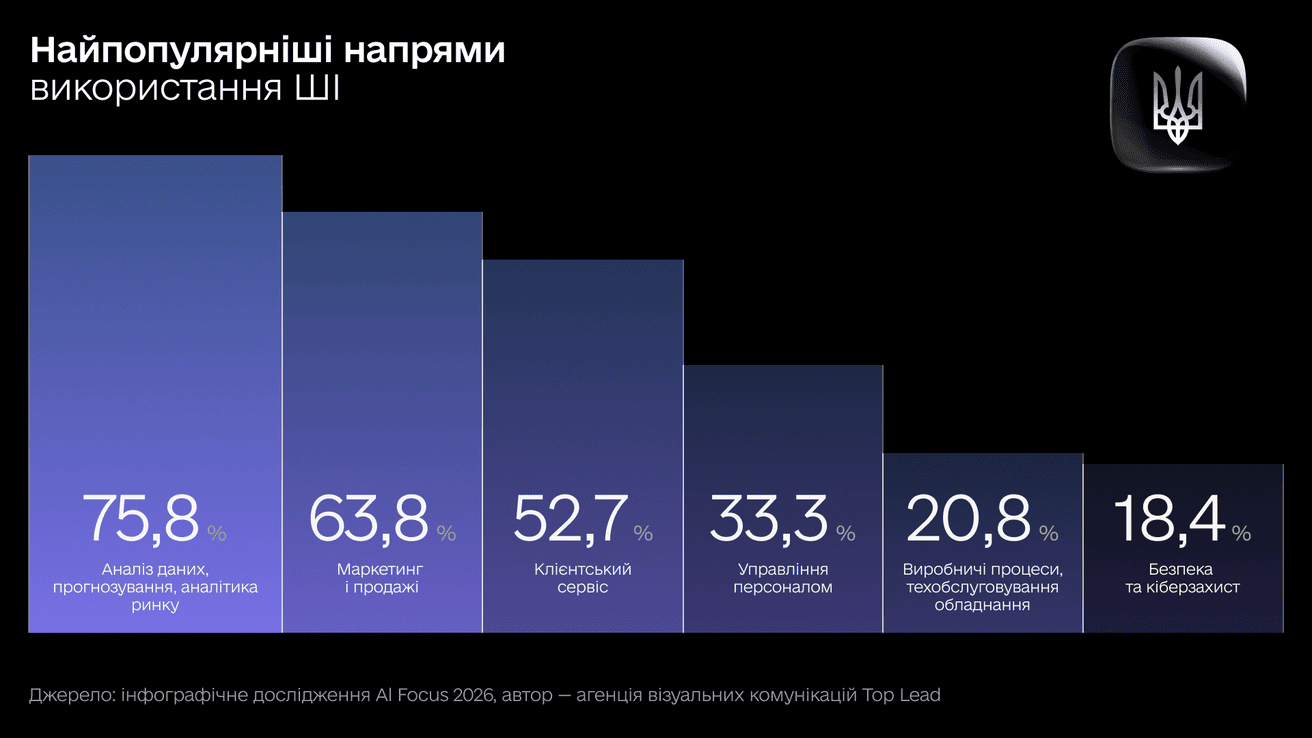

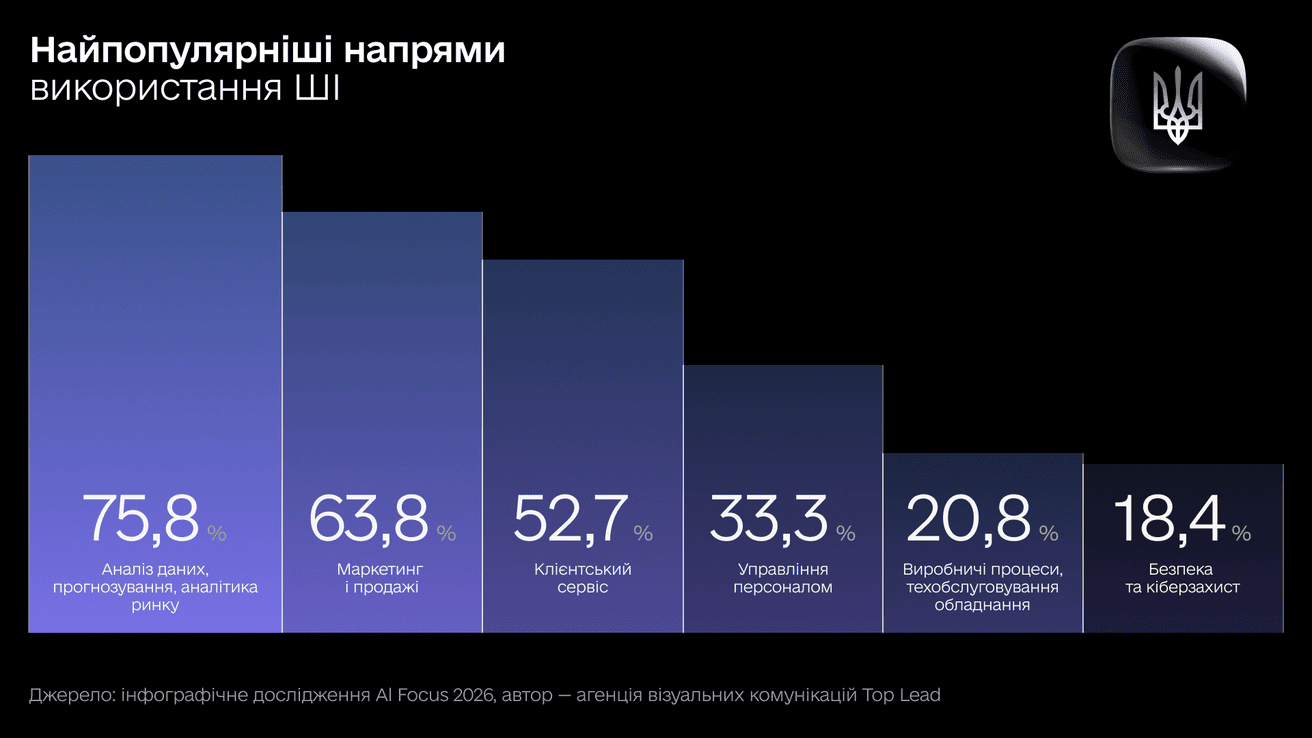

Найпопулярніший напрям використання AI – аналіз даних і прогнозування (75,8% компаній). Далі йдуть маркетинг і продажі та клієнтський сервіс. Натомість безпека та кіберзахист залишаються на останніх позиціях (18,4%), що може стати зоною ризику на тлі зростання автоматизації.

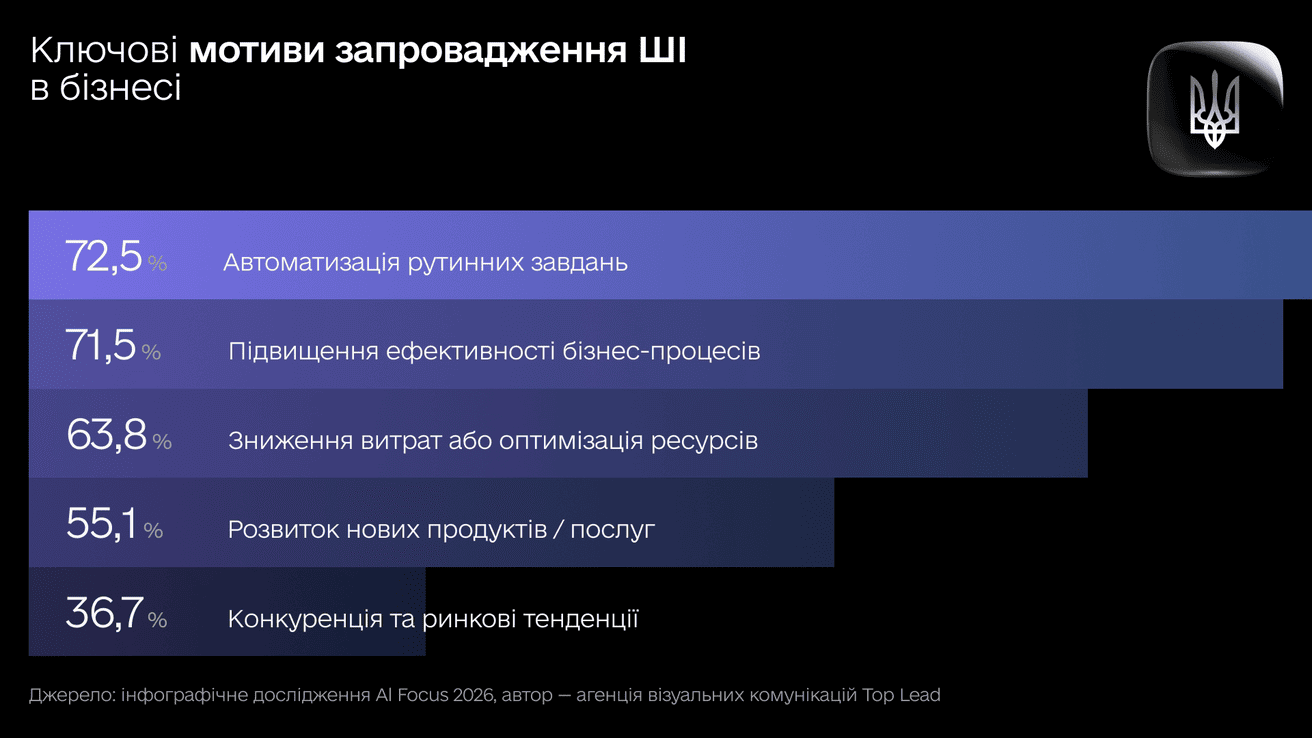

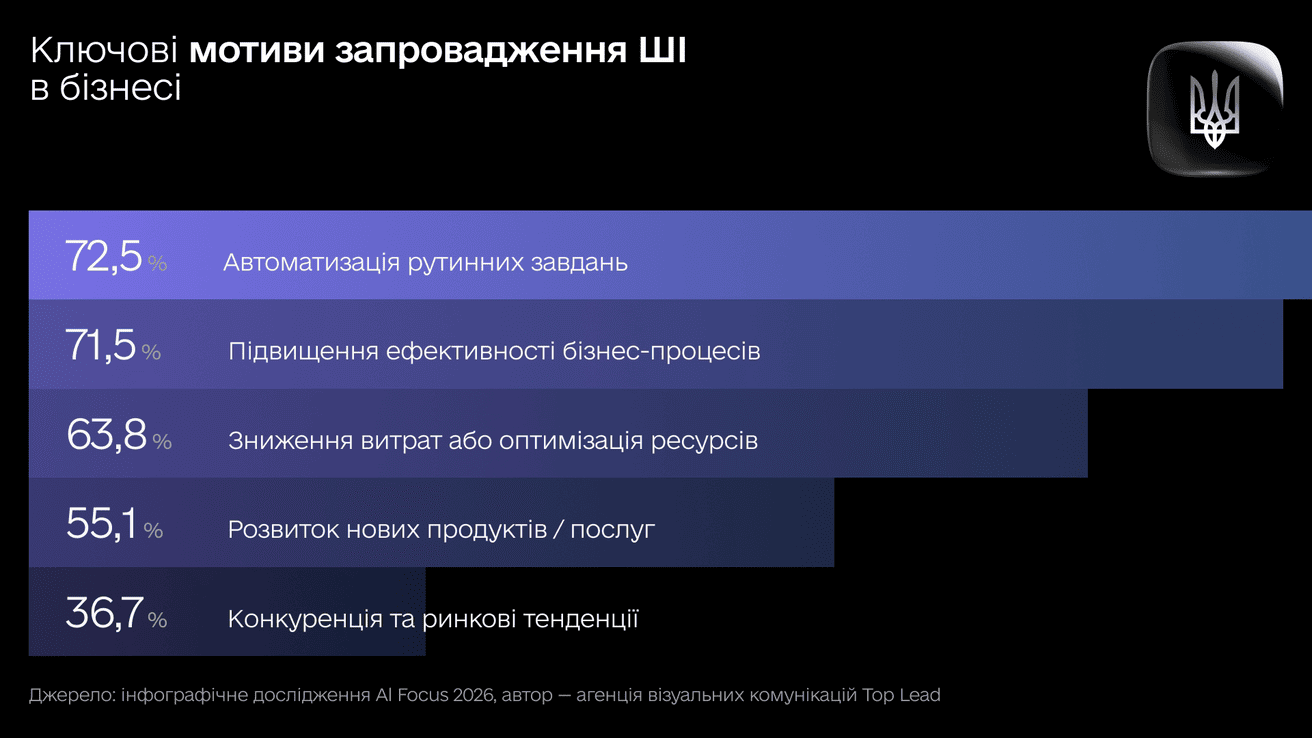

Головний мотив впровадження AI – автоматизація рутинних завдань та інші операційні задачі, що говорить про те, що AI поки частіше оптимізує, ніж трансформує бізнес.

5 января 2026 г., 18:15

Cloudflare представила шостий щорічний огляд світових інтернет-тенденцій, що базується на даних сервісів компанії за підсумками 2025 року. Глобальна мережа Cloudflare присутня в 330 містах у 125 країнах та регіонах, обробляє в середньому понад 81 млн HTTP-запитів на секунду (в пікові моменти – більш як 129 млн HTTP-запитів на секунду), а також обробляє близько 67 млн DNS-запитів на секунду. Огляд 2025 року складається з шести розділів: трафік, штучний інтелект, впровадження та використання, підключення, безпека та безпека електронної пошти, з даними за період з 1 січня по 2 грудня минулого року.

Глобальний інтернет-трафік у 2025 році зріс на 19%, причому значне зростання почалося в серпні. Трафік супутникового інтернету Starlink подвоївся, включаючи трафік з понад 20 нових країн. Googlebot знову згенерував найбільший обсяг запитів до Cloudflare у 2025 році, оскільки він просканував мільйони сайтів клієнтів Cloudflare для індексації пошуку та навчання штучного інтелекту. Googlebot був відповідальний за більше ніж чверть трафіку перевірених ботів. Частка веб-трафіку, що генерується людьми та шифрується за допомогою постквантових алгоритмів, зросла до 52%.

Обсяг сканування з подвійним призначенням Googlebot значно перевищив інші боти та сканери AI. Індексація «дій користувачів» AI зросла більш ніж у 15 разів у 2025 році. У той час як інші боти AI становили 4,2% трафіку HTML-запитів, один тільки Googlebot становив 4,5%. Anthropic мав найвищий коефіцієнт сканування до переходів серед провідних платформ штучного інтелекту та пошукових систем. AI-сканери були найчастіше повністю забороненими користувацькими агентами, виявленими у файлах robots.txt. На Workers AI найпопулярнішою моделлю була модель llama-3-8b-instruct від Meta, а найпопулярнішим типом завдань було генерування тексту.

Пристрої iOS генерували 35% трафіку мобільних пристроїв в цілому в світі, а у багатьох країнах – більше половини трафіку пристроїв. Дещо зросла минулого року частка глобальних веб-запитів, що використовують HTTP/3 і HTTP/2. Бібліотеки та фреймворки на основі JavaScript залишалися невід'ємними інструментами для створення веб-сайтів. П'ята частина автоматизованих запитів API була зроблена клієнтами на базі Go.

Глобально Google залишається провідною пошуковою системою з часткою близько 90%. До першої п’ятірки також увійшли Bing (3.1%), Yandex (2.0%), Baidu (1.4%) та DuckDuckGo (1.2%). Для трафіку з «настільних» систем, агрегованих на глобальному рівні, частка ринку Google знижується до приблизно 80%, а частка Bing зростає до майже 11%. Це, вочевидь, зумовлено тривалим домінуванням на ринку систем на базі Windows. Що стосується трафіку з мобільних пристроїв, Google займає майже 93% ринку, причому така ж частка спостерігається для трафіку як з пристроїв Android, так і iOS.

Найпопулярнішим браузером залишається Chrome з часткою ринку 66.2%. За винятком iOS, де очікувано домінує Safari. Втім глобально його частка складає 15,4%. За ним слідують Microsoft Edge (7,4%), Mozilla Firefox (3,7%) і Samsung Internet (2,3%).

Майже половина з 174 великих перебоїв в роботі Інтернету, що спостерігалися у всьому світі в 2025 році, були спричинені регіональними та національними відключеннями Інтернету за вказівкою уряду.

У світі менше третини запитів з подвійним стеком було зроблено через IPv6, тоді як в Індії – понад дві третини.

Європейські країни мали одні з найвищих швидкостей завантаження, всі понад 200 Мбіт/с. Іспанія стабільно залишалася серед лідерів за всіма вимірюваними показниками якості Інтернету.

Більше половини трафіку запитів надходить з мобільних пристроїв у 117 країнах.

Близько 6% глобального трафіку в мережі Cloudflare було заблоковано як потенційно шкідливий, або з причин, визначених клієнтами. Більше 5% електронних листів, проаналізованих Cloudflare, виявилися шкідливими. Найпоширенішими типами загроз, виявлених у шкідливих електронних листах, були оманливі посилання, підробка особи та підробка бренду.

Найбільше минулого року атакували організації сектору «Люди та суспільство».

40% глобального трафіку ботів надходило зі Сполучених Штатів, причому Amazon Web Services і Google Cloud генерували чверть глобального трафіку ботів.

Обсяги гіпер-об'ємних DDoS-атак (понад 1 Тбіт/с) значно зросли протягом року. Найбільшу кількість гіпероб'ємних атак – понад 500 – було зафіксовано в липні. Втім на початку жовтня було зафіксовано кілька потужних гіпероб'ємних атак, найбільша з яких досягла піку в 29,7 Тбіт/с. А на початку листопада атака досягла рекордних 31,4 Тбіт/с.

23 декабря 2025 г., 18:10

Кібератаки стають дедалі складнішими, регуляторні вимоги суворішими, а витрати на захист відповідно стрімко зростають, вважають у Bakotech. За прогнозами Cybersecurity Ventures, до 2026 року глобальні витрати на рішення та сервіси кібербезпеки перевищать 520 млрд дол. на рік – удвічі більше, ніж п’ять років тому.

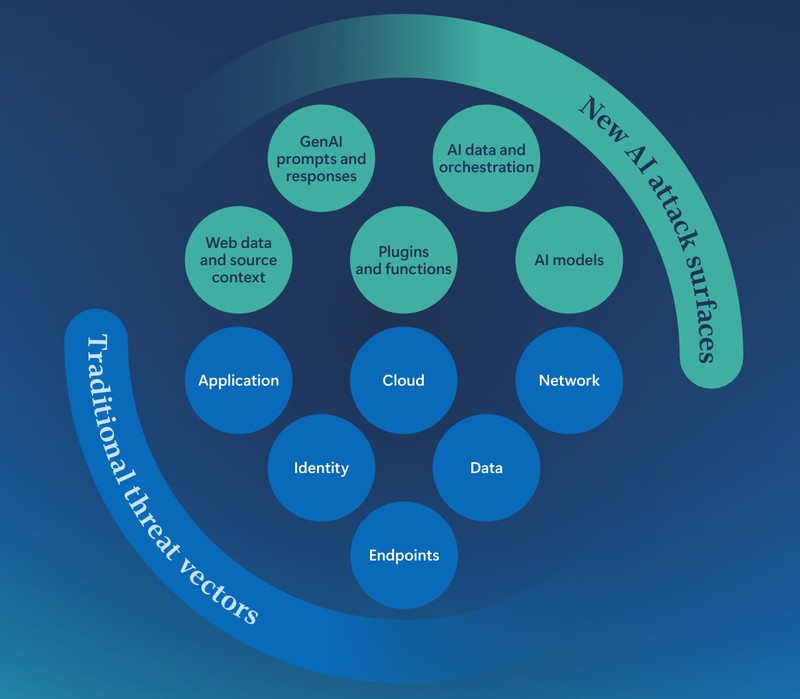

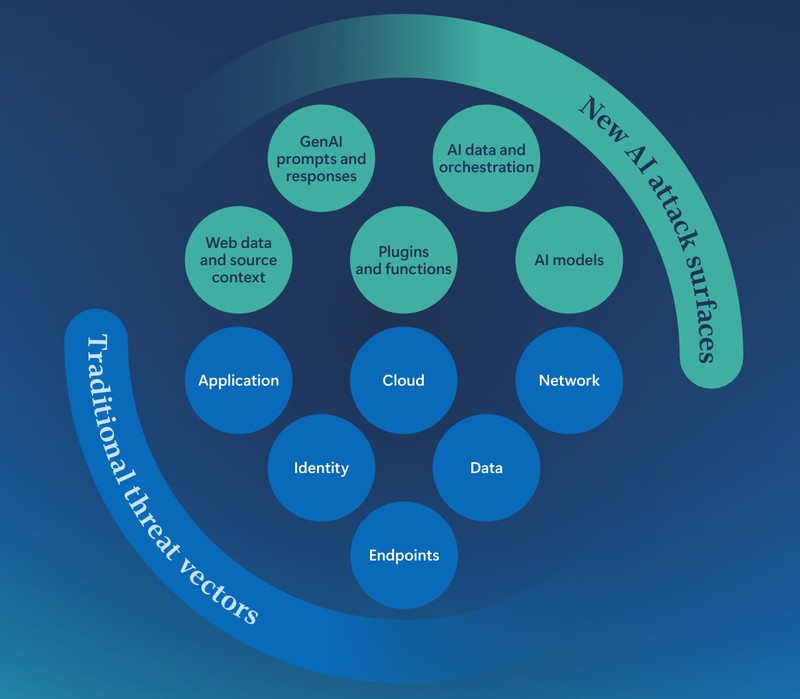

Поверхня атаки не обмежується мережею або застосунком. Тепер в центрі уваги облікові записи користувачів та цілісність даних. Штучний інтелект ускладнює контроль: він здатен фальсифікувати комунікації, обходити базові системи перевірки та створювати нові ризики в реальному часі.

Крім того, хмара, автоматизація, IoT та квантові обчислення збільшують потенційні вектори атак і водночас формують нові стандарти безпеки. Регуляції NIS2 та DORA вимагають від бізнесу забезпечення надійного захисту даних і систем, щоб відповідати сучасним вимогам.

То що має робити бізнес для забезпечення безпеки та створення основи для цифрових інновацій? Розгляньмо сім актуальних трендів кібербезпеки.

1. Застосування AI в атаках і в обороні

У 2026 році штучний інтелект стане одночасно інструментом атаки та захисту. AI-агенти дозволяють зловмисникам автоматизувати й гіперперсоналізувати атаки – від фішингу до адаптивних експлойтів, що навчаються в реальному часі на основі даних із соцмереж і попередніх витоків.

З боку захисту AI трансформує SOC у першу лінію оборони. Автономні агенти швидко аналізують події, блокують загрози та зменшують навантаження на фахівців, прискорюючи реагування, підтримуючи DevSecOps і автоматизуючи операційні процеси.

Водночас автономність AI створює нові ризики. Помилки конфігурації можуть надати агентам надмірні привілеї доступу до критичних систем, що робить їх привабливою ціллю для атак. Тому ключовою відповіддю стає контроль і governance AI: постійний моніторинг агентів, блокування неправомірних дій і координація AI для проактивного виявлення вразливостей.

2. Перехід від периметрової безпеки до data-centric підходу

Більшість інцидентів сьогодні пов’язані з компрометацією даних, а не зламом мережі. У 2026 році компанії зосередяться на захисті даних і дій користувачів, а не лише на периметрових контролях.

Кібербезпека виходить за межі ІТ-інфраструктури й охоплює IoT, IIoT та інші не IT-середовища, стаючи стратегічним елементом бізнесу. Це вимагає залучення CISO як бізнес-партнера та інтеграції безпеки у правові, етичні й операційні процеси.

Data-centric підхід базується на моніторингу поведінки, контролі доступу та класифікації інформації. Метрики на кшталт threat blocked і cyber resilience дозволяють оцінювати готовність до інцидентів і швидкість відновлення. Ключова мета – не повне усунення атак, а керування ризиком і забезпечення безперервності бізнесу.

3. Зміцнення DevSecOps та Secure Coding

Швидкі цикли розробки та активне використання AI для генерації коду створюють нові вразливості, тому перевірок безпеки наприкінці процесу вже недостатньо. У 2026 році компанії переходитимуть до shift-left security, інтегруючи захист безпосередньо в життєвий цикл розробки.

Dev-команди навчаються виявляти та запобігати загрозам на етапах дизайну і кодування. Захисні практики вбудовуються в SDLC, а метрики threat blocked і cyber resilience дозволяють оцінювати ефективність заходів і швидкість відновлення.

Розробники стають першою лінією оборони. Навчання secure coding, культура безпеки та обмін знаннями між бізнесом і постачальниками перетворюються на невіддільну частину стратегії захисту та основи безпечної розробки.

4. Хмарні середовища: зростання складності та атак

Хмара залишається базовим елементом ІТ-ландшафту, але мультихмарні та edge-середовища суттєво ускладнюють кібербезпеку. Постійний рух даних між SaaS, кінцевими точками та on-premises системами створює нові вектори атак. Основними ризиками залишаються misconfigurations, shadow IT та неконтрольоване використання SaaS.

У 2026 році компанії інвестуватимуть у cloud-native security frameworks для забезпечення єдиної видимості та контролю в гібридних середовищах. Рішення на кшталт SASE та CSPM дозволяють виявляти помилки конфігурації й контролювати безпеку в реальному часі. Попри переваги edge computing, ключовими вимогами залишаються контроль доступу та безперервний моніторинг.

5. Розширення рівня атаки через кінцеві точки та мобільні пристрої

Дистанційна та гібридна робота, а також зростання IoT і edge-середовищ суттєво розширили поверхню атаки. Співробітники підключаються з різних мереж і пристроїв, що підвищує ризик фішингу, крадіжки облікових даних і AI-імітацій віддалених сесій.

У 2026 році безпечний віддалений доступ залишатиметься критичним. Організації переходять від VPN до Zero-Trust підходів з багатофакторною автентифікацією, шифруванням і детальними політиками доступу. Централізоване керування забезпечує видимість підключень і виявлення аномалій.

Паралельно зростає кількість IoT та edge-пристроїв, які часто мають обмежений рівень захисту. Тому керування життєвим циклом пристроїв, сегментація на edge та постійний контроль усіх точок доступу стають ключовими умовами зниження ризиків у гібридному та мультихмарному середовищі.

6. Identity-first security

Облікові записи залишаються головним вектором атак, а традиційна MFA не завжди забезпечує належний рівень захисту. Deepfake, синтетичні медіа та AI-генеровані особистості ускладнюють перевірку автентичності команд, голосу й відео, створюючи нові ризики навіть для керівництва.

Проблема поширюється і на машини: кількість автономних агентів і AI-систем значно перевищує кількість користувачів, а компрометація однієї ідентичності може запустити ланцюг автоматизованих дій із серйозними наслідками для бізнесу.

Відповіддю стає identity-first підхід, що базується на безперервній автентифікації людей і агентів, поведінковій аналітиці та контролі дій навіть після порушення доступу. У 2026 році identity-first security формується як ключова основа довіри, що захищає людей, системи та автономні процеси.

7. Посилення регуляторних вимог

У 2026 році кібербезпека остаточно виходить за межі ІТ і стає пріоритетом корпоративного управління та комплаєнсу. Регуляції на кшталт NIS2 і DORA вимагають швидкого повідомлення про інциденти, посиленого захисту даних і чіткої відповідальності на рівні керівництва.

Компаніям недостатньо просто впроваджувати технічні засоби захисту – необхідні документовані та перевірювані процеси. Це критично як для відповідності регуляціям, так і для кіберстрахування, де важливими є докази MFA, контролю доступу та планів реагування. Прозорий моніторинг і audit trails знижують ризики санкцій і підтримують довіру клієнтів.

Успішні організації формують культуру безпеки, в якій комплаєнс і керування ризиками інтегровані в повсякденну діяльність бізнесу.

Рекомендації

- Щоб підготувати бізнес до нових кіберзагроз і регуляторних вимог, варто зосередитися на конкретних діях:

- Аудит даних. Оцініть, які дані є критичними, де вони зберігаються і як ними користуються.

- Класифікація інформації. Позначайте та сегментуйте дані за рівнем чутливості для ефективного захисту.

- Посилення захисту даних. Впровадьте DLP, DRM і CASB для контролю доступу та запобігання витоку.

- Інтеграція DevSecOps та secure coding. Впроваджуйте безпеку на ранніх етапах розробки, навчайте команди Dev та AppSec.

- Керування кінцевими точками. Забезпечте централізоване керування, контроль доступу та відповідність політикам через UEM-платформи.

- Identity-first security. Налаштуйте постійну автентифікацію, поведінкову аналітику та контроль дій навіть після компрометації доступу.

- Процеси звітності та доказів відповідності. Додайте audit trails, логи та документи, що підтверджують безпеку і відповідність регуляторним вимогам.

Неможливо передбачити, коли станеться інцидент, але можливо підготуватись до цього. У 2026 році кібербезпека переходить від технічного захисту до керування ризиками, даними та ідентичностями. Зростання ролі AI, мультихмарних і edge-середовищ, автономних агентів та жорсткіших регуляторних вимог змінює сам підхід до безпеки.

Компанії, що орієнтуються лише на периметр або окремі інструменти, залишаються вразливими. Натомість ефективна стратегія базується на data-centric та identity-first підходах, інтеграції безпеки в SDLC, Zero Trust, постійному моніторингу та вимірюваній кіберстійкості.

Вистоять ті організації, які зможуть не лише запобігати інцидентам, а й швидко виявляти, локалізувати та відновлюватися, доводячи відповідність регуляціям і зберігаючи довіру клієнтів. У такій моделі кібербезпека стає не витратною статтею, а фундаментом стабільності та цифрових інновацій.

15 декабря 2025 г., 17:25

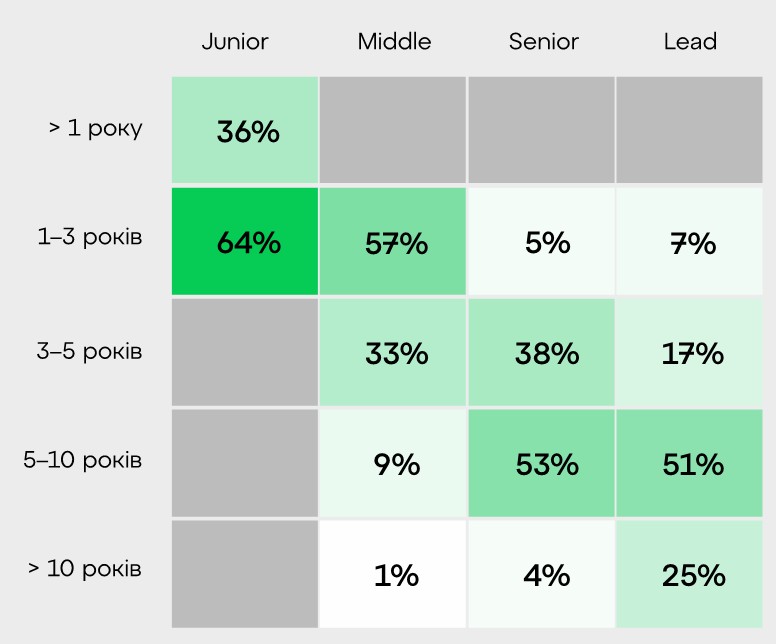

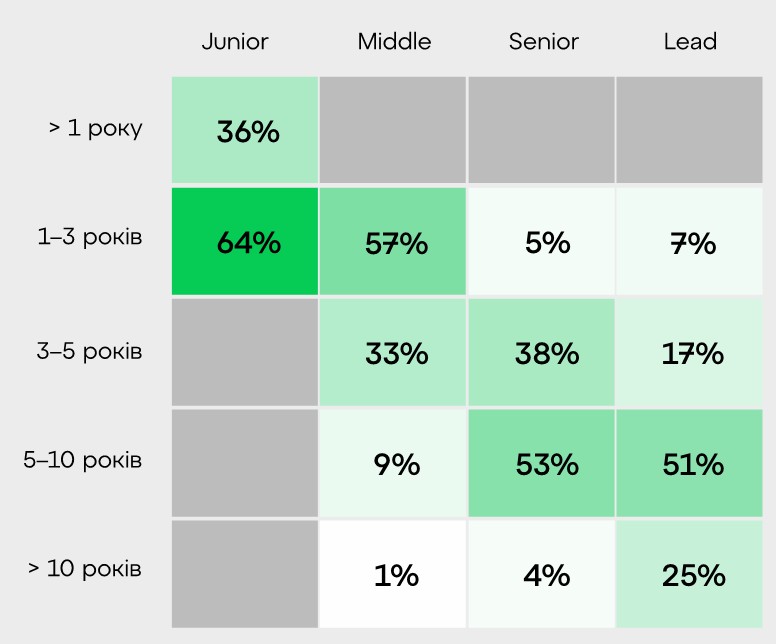

За останні два роки кількість українських спеціалістів у сфері штучного інтелекту збільшилася на 17% та сягнула 6100. Переважають молоді інженери до 30 років, багато з яких уже мають чималий досвід. Згідно з опитуванням 44% фахівців мають досвід роботи від одного до трьох років, причому 60% – прийшли з інших сфер. Такі дані містить дослідження «AI-таланти України: досвід, виклики та бачення майбутнього».

Некомерційна організація AI House, що опікується розвитком AI-спільноти в Україні, за підтримки Мінцифри провела дослідження ринку українських AI-спеціалістів. Його метою було зафіксувати поточну картину ринку – хто створює штучний інтелект в Україні, досвід та бачення перспектив сфери. У межах дослідження було поєднано аналіз відкритих даних з опитуванням українських AI-спеціалістів, а також експертною оцінкою.

Попри складні умови війни, інженерна спільнота демонструє стійкість і здатність створювати високотехнологічні рішення. Водночас міграція, особливо досвідчених фахівців, створює дефіцит кадрів. Війна також стала каталізатором розвитку Defence Tech, де українські інженери створюють продукти світового рівня.

Ринок працевлаштування зміщується до продуктових компаній і бізнесів, що формують власні AI-команди. Сектори поза ІТ лишаються недооціненими, а державні ініціативи лише починають масштабуватись. Освіта й наука потребують оновлення – сучасних програм, R&D-центрів, ресурсів та якісних датасетів.

Приблизно половина опитаних приходить через університети, а інша – через курси та самонавчання. Найбільше світчерів приходять із розробки, і їх приваблює швидкість розвитку сфери, прикладна цінність рішень та активні професійні спільноти.

Український ринок вже виглядає досить зрілим – більшість опитаних працюють на Middle-Lead рівнях, а кар’єрне зростання відбувається дуже швидко. Хоча інженери часто працюють у різних ML-доменах, глибоких профільних експертів не багато; найбільше досвіду спеціалісти мають в NLP, СV та Tabular data.

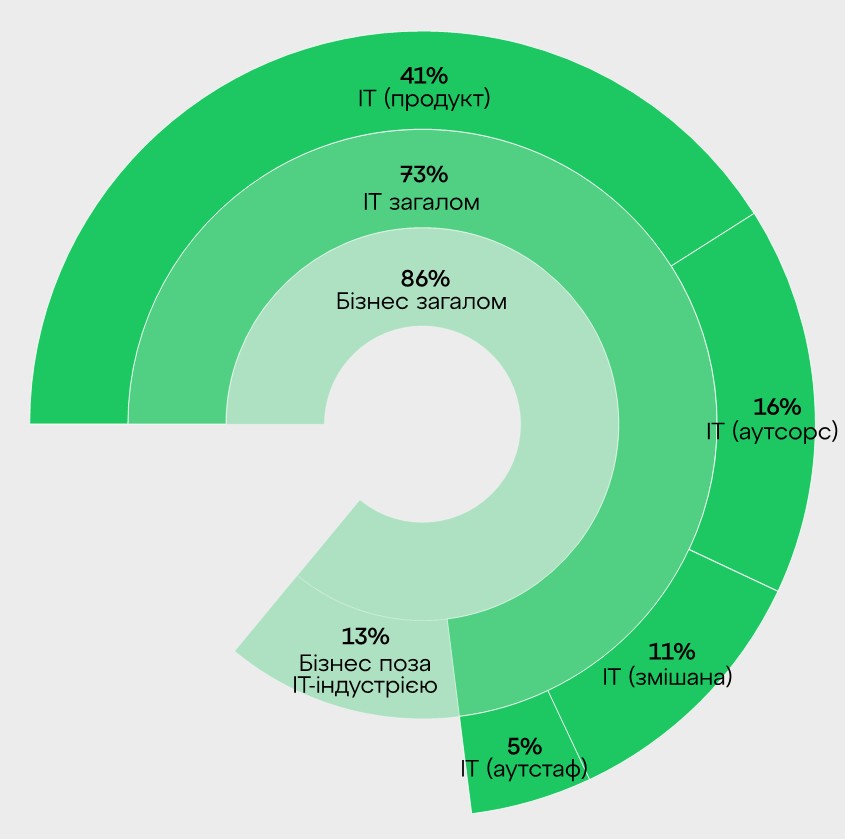

Основна частина опитаних працює в ІТ, особливо у продуктових компаніях, які зі слів респондентів дають більше впливу на результат. Поза ІТ формується попит на власні AI-команди, в тому числі в державному секторі.

Багато інженерів мають сильну академічну базу, але науці бракує ресурсів, сучасних програм та обчислювальних потужностей. Попри це, прикладні дослідження – особливо в NLP та Defence Tech – демонструють реальні інновації, хоча розвитку фундаментальних напрямів досі не вистачає системності.

Попри виклики, більшість опитаних вірять, що Україна може стати регіональним лідером в AI завдяки сильним талантам, розвитку технологій оборони та цифровізації держави. Щоб це стало реальністю, потрібні інвестиції в фундаментальні знання, інфраструктуру, українські датасети та розбудову R&D-екосистеми.

20 ноября 2025 г., 17:35

Nord Security, заснована литовцями компанія, розробник рішень кібербезпеки, зокрема широковідомого сервісу для безпечнішого підключення до інтернету NordVPN та менеджера паролей NordPass, оприлюднила результати сьомого щорічного дослідження найпоширеніших паролів. Окрім світового рейтингу та окремих списків по 44 країнах, цьогорічне дослідження було спрямоване також на порівняння паролів різних поколінь користувачів. Цікаво, що цього року в Україні пароль «admin» потіснив тогорічного лідера «123456» та зайняв першу сходинку. В цілому ж якість паролів залишається низькою.

Звіт підсумовує результати роботи NordPass і NordStellar спільно з незалежними дослідниками, що спеціалізуються на інцидентах у сфері кібербезпеки. Нещодавні витоки даних і репозиторії темної мережі були проаналізовані на наявність паролів, розкритих з вересня 2024 р. по вересень 2025 р., з виділенням статистично агрегованих даних. Для дослідження не було отримано чи придбано жодних персональних даних.

У списку 20 найпопулярніших в Україні паролів, як і в цілому у світі, переважають прості слова, цифрові комбінації й поширені сполучення клавіш, які досить легко вгадати за допомогою словника й атак методом перебору. Хіба що цьогоріч найпоширенішим паролем в Україні став «admin» замість тогорічного лідера «123456», який наразі посідає друге місце рейтингу. Одинадцять місць у Топ-20 займають різні цифрові комбінації, на кшталт 123456, 123456789, 12345678, 123123. Є в цьому рейтингу й слово «password», а також його український еквівалент «пароль».

У світі найпоширенішим паролем є «123456», друге місце посідає «admin», а третє – ще одна послідовність цифр «12345678». Такі прості комбінації разом із поширеними слабкими паролями на кшталт «qwerty123» домінують у списках 20 найпопулярніших паролів у багатьох країнах.

Втім цього року користувачі частіше, ніж раніше, додають у паролі спеціальні символи. Їх містять 32 паролі із загальносвітового списку. Це помітно більше порівняно з 6 паролями з тогорічного рейтингу. Найпоширенішим спеціальним символом у паролях є «@», і більшість паролів, на жаль, не є складнішими за «P@ssw0rd», «Admin@123» або «Abcd@1234».

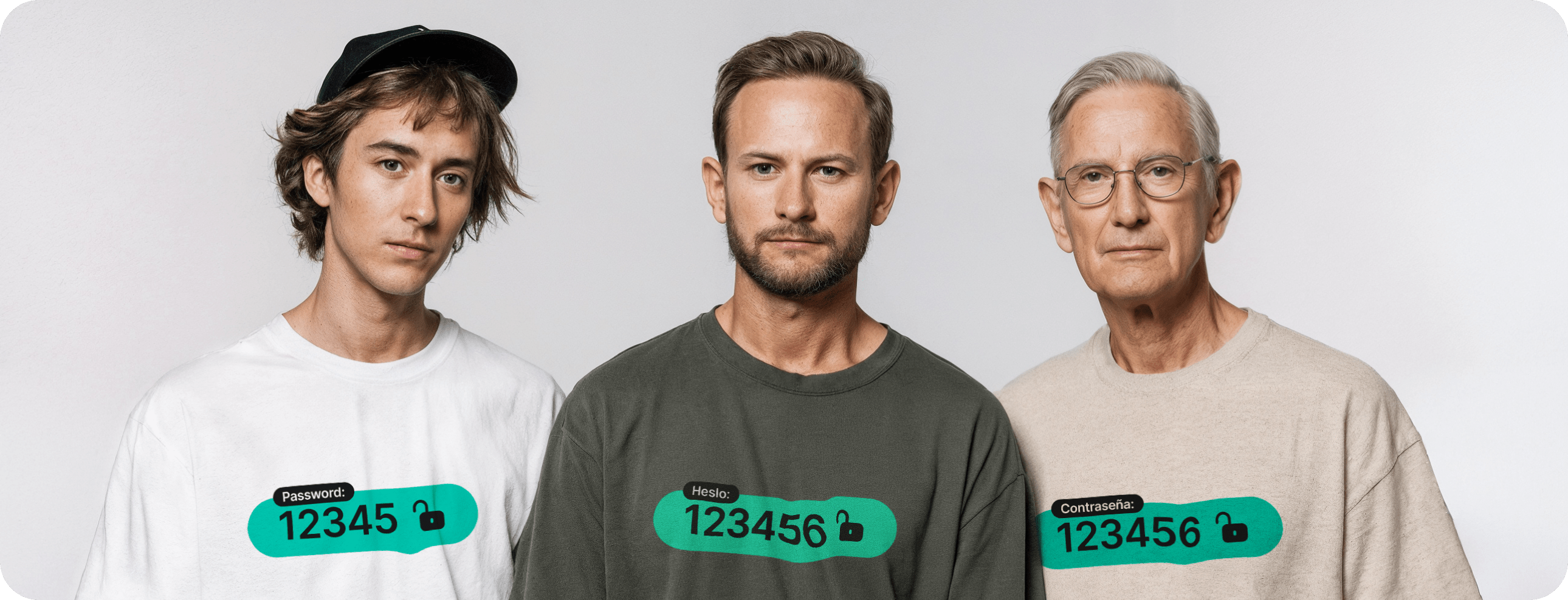

Слово «password» залишається одним із найулюбленіших паролів у світі. Його пишуть і англійською, і місцевими мовами майже в кожній дослідженій країні – це словацьке «heslo» й фінське «salasana», французьке «motdepasse», іспанське «contraseña» тощо.

Дослідження показують, що для «цифрових аборигенів» – тих, хто виріс зануреним в онлайн-світ – тривале співіснування з технологіями не призвело до автоматичного глибокого розуміння базових правил безпеки паролів і серйозних ризиків, пов’язаних із неправильним вибором пароля.

За звичками щодо паролів 18-річні користувачі схожі на 80-річних. Цифрові комбінації на кшталт «12345» і «123456» є найпоширенішими в усіх вікових групах. Найбільша різниця полягає в тому, що старші покоління частіше використовують у своїх паролях імена.

Покоління Z і Y рідко використовують імена у своїх паролях, віддаючи перевагу комбінаціям на кшталт «1234567890» і «skibidi». Використання імен у паролях стає поширенішим починаючи з покоління X, і сягає піку серед «бебі-бумерів».

У покоління X найпопулярнішим паролем-іменем є «Veronica», у «бебі-бумерів» – «Maria», а в «мовчазного покоління» – «Susana».

Покоління класифікуються наступним чином: покоління Z (1997-2007), міленіали (1981-1996), покоління X (1965-1980), бебі-бумери (1946-1964), «мовчазне покоління» (народжені до 1946 року).

Важливо розуміти, що причиною близько 80% витоків даних є зламані, слабкі й повторювані паролі. Світ повільно рухається до використання ключів доступу – методу безпарольної автентифікації на основі біометричних даних. Але до їхнього повсюдного поширення дуже важливим залишається застосування надійних паролів.

10 ноября 2025 г., 17:45

Активність ботів із використанням технологій штучного інтелекту (AI-боти) вже має чіткі закономірності й найбільше націлена на три сектори: комерцію, видавництва та цифрові медіа, а також галузь високих технологій, йдеться у новому звіті компанії Akamai Technologies.

На сегмент комерції припадає понад 45% усього трафіку AI-ботів. У цьому секторі вони особливо активні, оскільки інтернет-торгівля пропонує структуровані, легко доступні й часто оновлювані дані (ціни, наявність, відгуки), які для моделей AI є «ласим шматком». Ці дані використовуються як база для агентських систем покупок, аналітики та порівняння товарів, а також створення транзакційних сценаріїв із взаємодією з користувачами.

Меншою мірою (близько 14%) AI-боти «цікавляться» видавництвами та цифровими медіа. У цих сферах вони здійснюють масовий збір оригінального контенту – статей, відео, творів – для навчання моделей, генерування вибірок і підсумків без належного авторства або компенсації. Це підриває рекламні доходи, послаблює бренди та розмиває права власності на контент. Akamai підтримує видавців у питанні ліцензування, монетизації та захисту інтелектуальної власності, аби контент використовувався відповідально, а не експлуатувався.

У секторі високих технологій – SaaS-платформи, хмарні провайдери, гіпермасштабери – боти активно «живляться» технічним контентом, публічними API та даними про продукти. Таким чином, компанії, які створюють автоматизацію, стають джерелом даних для навчання нових автоматизацій.

Akamai класифікує AI-ботів на кілька типів: тренувальні повзучі бот-сканери (training crawlers), які масово збирають дані для моделей; пошукові бот-сканери (search crawlers), що індексують сайти для AI-пошуку; і fetch-боти (fetchers), які в режимі реального часу забирають конкретні сторінки чи відповіді на запити AI-асистентів. Серед найбільш активних ботів компанія називає ChatGPT-User, Bytespider, GPTBot, ClaudeBot, Meta-ExternalAgent тощо.

Щодо реакцій на це явище, Akamai пояснює, що клієнти компанії мають можливість не лише блокувати ботів, а й застосовувати тонкіші стратегії: сповільнювати з’єднання (tarpit), навмисно затримувати відповіді (delay) або відмовляти у доступі (deny). З початку червня 2025 року помічено, що обсяги трафіку AI-ботів підлягають подвоєному рівню – це частково зумовлено підвищеним реагуванням з боку державного сектору. У сегменті комерції оборот стабілізувався, що свідчить про те, що цей бізнес вже адаптувався до існування ботів і, можливо, навіть інтегрує їх у власні моделі.

Таким чином AI-боти вже трансформують цілі галузі, зокрема комерцію, контент-індустрію та технологічний сектор. У комерції ця трансформація означає поглиблення зв’язку між бізнесом і AI-екосистемами. У видавництві ж йдеться більше про захист і регулювання, ніж про прийняття безконтрольної взаємодії. Akamai співпрацює з партнерами, платіжними провайдерами, розробниками й платформами AI, аби забезпечити відповідальне управління бот-трафіком.

30 октября 2025 г., 17:25

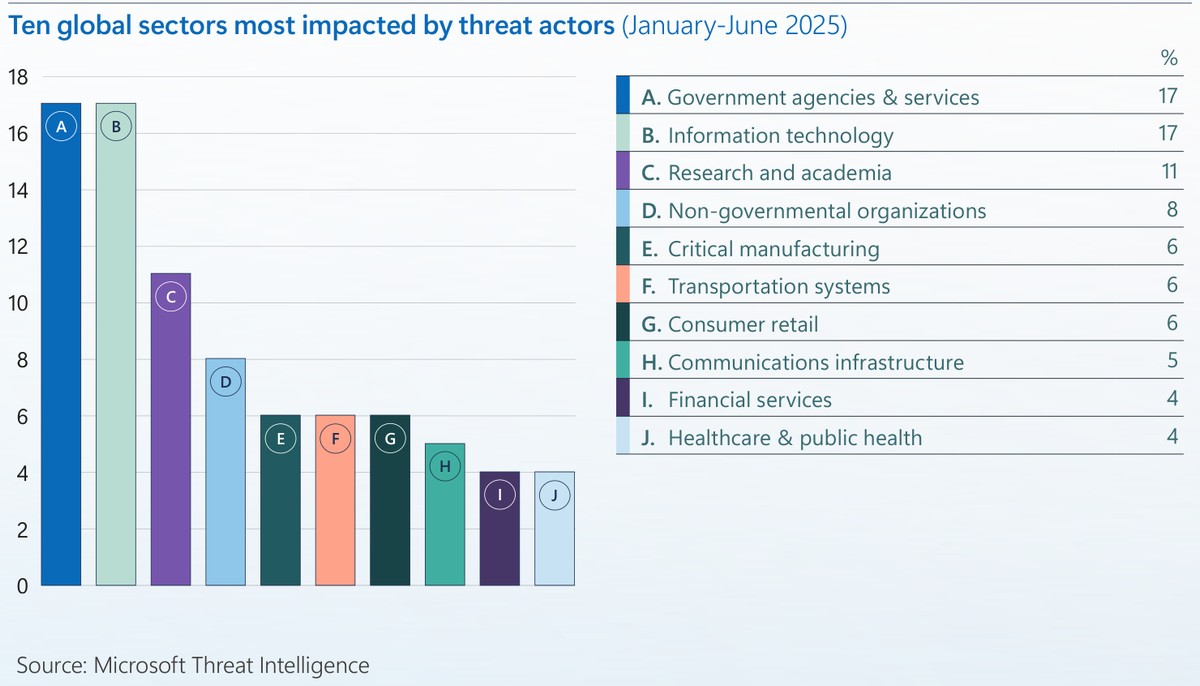

Згідно з черговим щорічним звітом Microsoft Digital Defense Report, за останній рік понад 52% кібератак із відомими мотивами зумовлені вимаганням і програмами-вимагачами, тоді як на кібершпигунство припадає 4%. Сучасні кіберзлочинці переважно користуються вразливостями систем задля фінансової вигоди. У 80% випадків метою нападників є викрадення даних.

Щодня Microsoft обробляє понад 100 трлн сигналів систем безпеки, блокує приблизно 4,5 млн нових спроб атак шкідливого ПЗ, аналізує 38 млн випадків виявлення ризиків для облікових записів користувачів та сканує 5 млрд електронних листів на наявність шкідливих програм і фішингових загроз. Така масштабна аналітика дозволяє компанії створювати системи раннього попередження, які реагують на загрози за секунди, а не за години. Проте жодна організація не здатна протистояти сучасним викликам самотужки – лише спільна оборона може забезпечити колективну стійкість.

AI наразі є водночас засобом атаки й головною лінією захисту. Алгоритми машинного навчання тепер здатні виявляти аномалії в режимі реального часу, прогнозувати розвиток атак і автоматично локалізувати заражені системи. Водночас моделі AI й самі все частіше стають ціллю для нових видів зловживань – таких як маніпуляції запитами (prompt injection), отруєння даних і викрадення моделей. З огляду на це Microsoft закликає світову спільноту обережно впроваджувати штучний інтелект, дотримуючись етичних і безпекових принципів.

Головними рушіями змін у сфері кібербезпеки є цифрова трансформація та штучний інтелект. Ми живемо в епоху, коли кібератаки перетворилися з технічної проблеми бізнесу на загрозу економічній стабільності, суспільній безпеці та геополітичному балансу. Тому, на думку дослідників, лише інновації, стійкість і партнерство можуть гарантувати безпечне цифрове майбутнє, а кіберзахист став стратегічним завданням для керівників компаній та урядів.

Кібербезпека має стати невіддільною частиною корпоративного управління, а керівники повинні володіти реальними показниками ризиків – від покриття багатофакторною автентифікацією до швидкості реагування на інциденти. Головною точкою входу для атак залишається ідентичність користувачів. Тому впровадження захисту від фішингу та сучасної багатофакторної аутентифікації (MFA) – найефективніший шлях зменшити ризики. Втім фахівці підкреслюють, що безпека залежить не лише від технологій, а й від культури: потрібне навчання персоналу, участь усіх підрозділів і налагоджена співпраця з партнерами та конкурентами.

Більшість атак сьогодні спрямовані не на злам систем, а на використання легітимних облікових даних. Шкідливі програми-«інфостилери» збирають паролі, токени доступу та cookie-файли, які потім продаються на чорному ринку. Так формується підпільна економіка «доступу», де кіберзлочинці купують готовий вхід у корпоративні мережі. Розслідування Microsoft показали, що 80% інцидентів супроводжувалися крадіжкою даних, а не лише шифруванням файлів. Усе частіше фіксуються атаки з використанням багатоступеневих ланцюгів – поєднання соціальної інженерії, фішингу, експлуатації вразливостей і прихованого використання легальних хмарних інструментів.

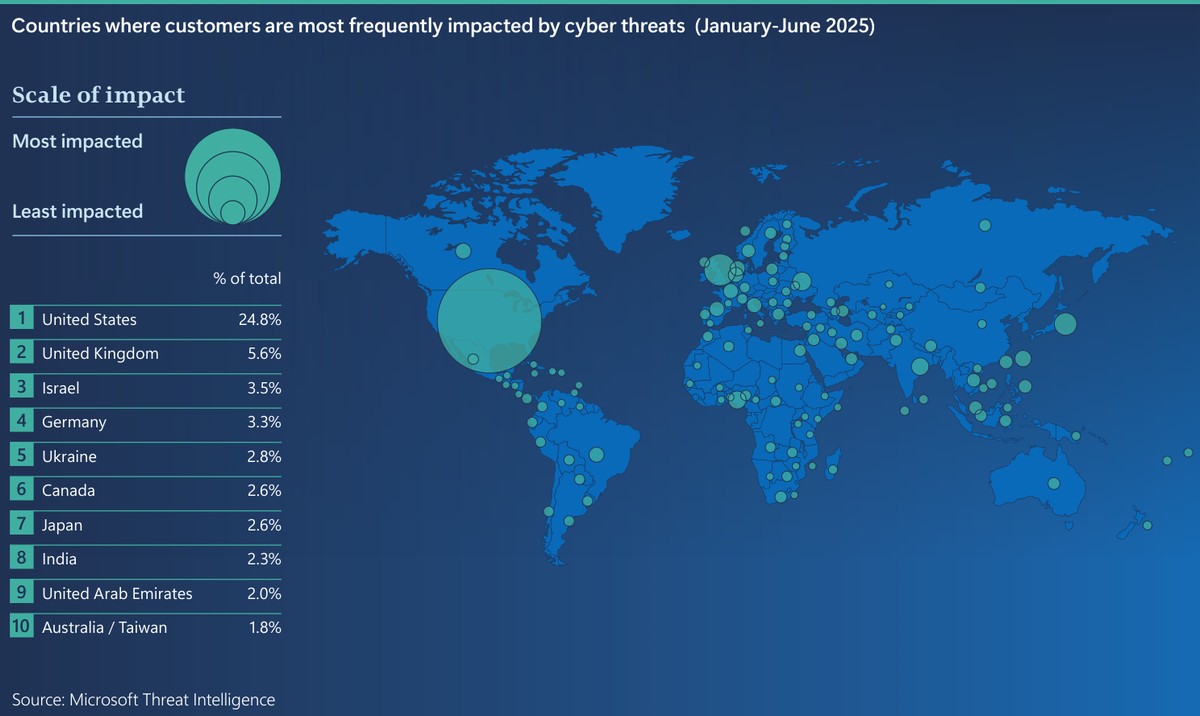

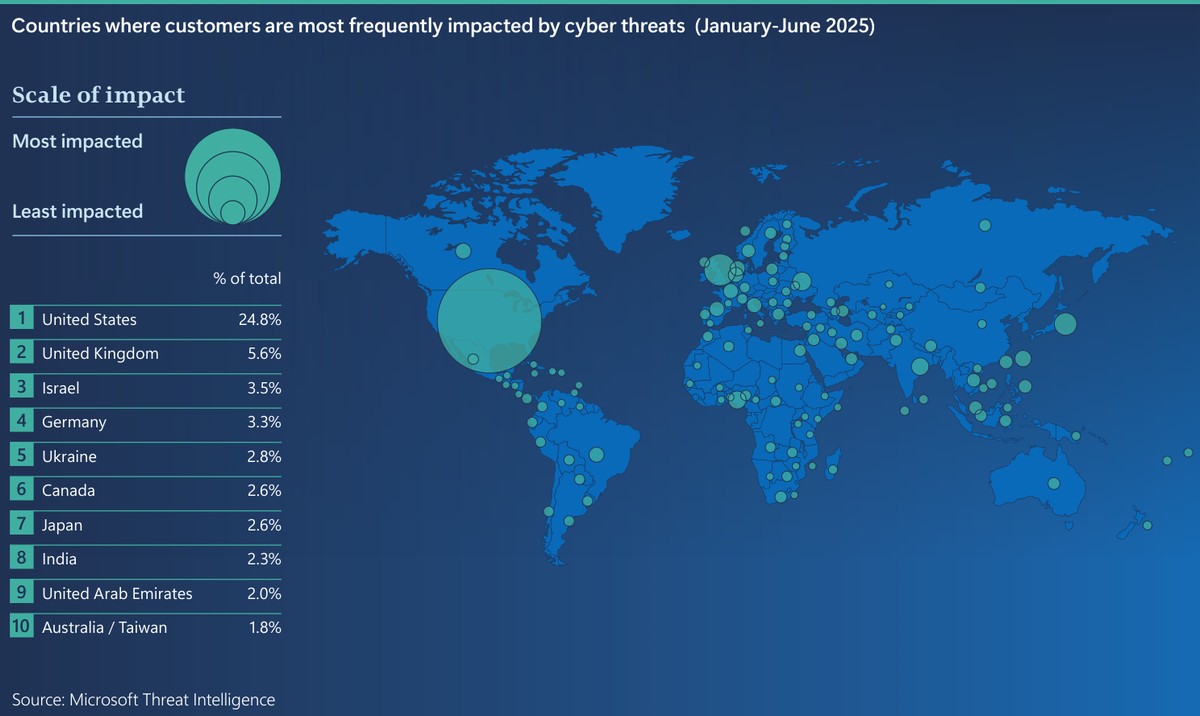

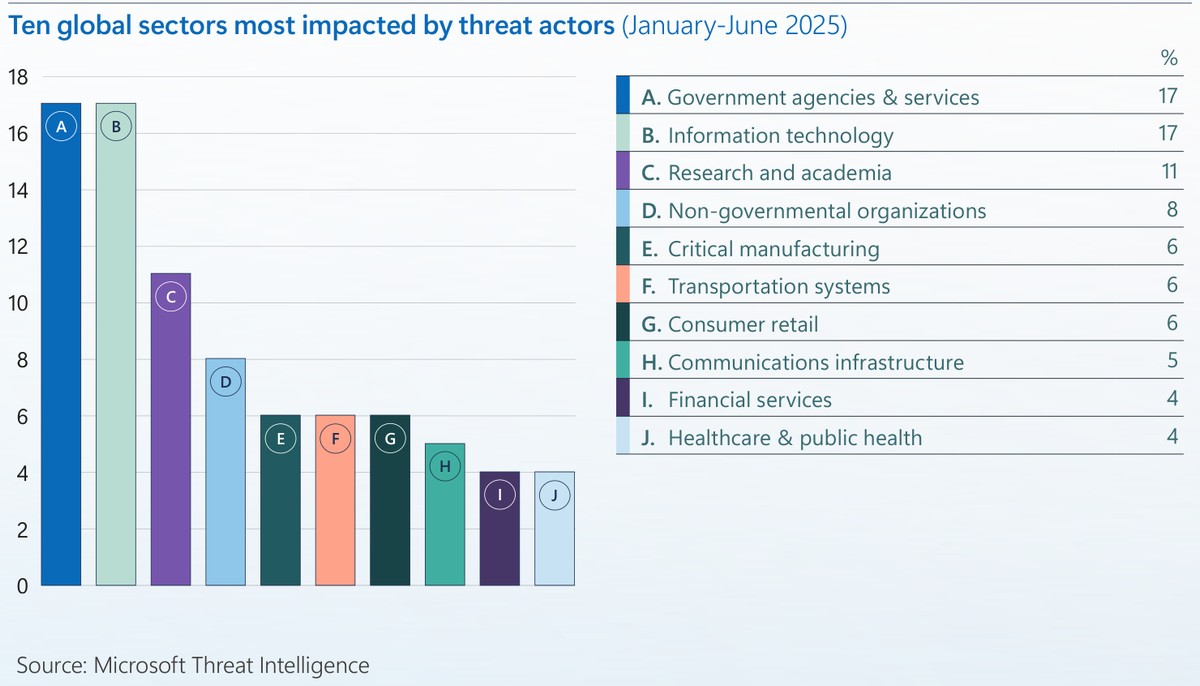

Глобально найчастіше страждають США, Велика Британія, Ізраїль та Німеччина. Серед галузей під найбільшим ризиком – державний сектор, ІТ-компанії, наукові та академічні установи.

Спостерігається активізація державних акторів: Китай продовжує масштабні кампанії кіберрозвідки, Росія зосереджена на атаках проти України та союзників, а Північна Корея використовує кібершахрайство для фінансування свого режиму.

Генеративні технології дали зловмисникам змогу створювати переконливі фішингові повідомлення, діпфейки, підроблені документи та синтетичні особистості. Це спричинило зростання масштабів соціальної інженерії – від схем ClickFix, коли користувач сам запускає шкідливий код, до масових атак із використанням штучних акаунтів і ботів.

Хмарні середовища стали головною мішенню атак. За рік Microsoft зафіксувала зростання спроб знищення або шифрування даних у хмарі на 87%, а понад 40% випадків програм-вимагачів тепер мають гібридний характер, коли атакуються одночасно локальні й хмарні ресурси. Зловмисники активно експлуатують вбудовані інструменти адміністрування, що дозволяє їм діяти непомітно. Це потребує нових підходів до моніторингу, ідентифікації та сегментації доступів.

Окремий розділ звіту присвячено квантовим технологіям. Вони потенційно відкривають великі економічні можливості, але водночас становлять загрозу нинішнім криптографічним стандартам. Поява квантових комп’ютерів, здатних зламувати традиційне шифрування, може підірвати основу цифрової безпеки. Тому Microsoft запустила програму Quantum Safe, що впроваджує постквантову криптографію у свої продукти та готує перехід на нові алгоритми до 2030 року. Квантова безпека розглядається як стратегічний пріоритет не лише для компаній, а й для держав.

Звіт завершується закликом до глобальної координації. Microsoft підтримує ініціативи з гармонізації законодавства, зокрема Європейський акт про кіберстійкість, і співпрацює з урядами, щоб посилити спільну оборону критичної інфраструктури. 2025 року корпорація разом з партнерами здійснила кілька великих операцій із ліквідації злочинних інфраструктур. Наймасштабнішою стала операція проти мережі Lumma Stealer, яка вражала сотні тисяч пристроїв у понад двадцяти країнах. Завдяки співпраці з правоохоронними органами вдалося зупинити розповсюдження цього інфостилера і зменшити тривалість дії командних серверів майже на 70%. Також було знешкоджено групу Storm-2139, яка зловживала штучним інтелектом для створення шкідливого контенту.

17 октября 2025 г., 17:25

За даними НКЕК, у першому півріччі загальні доходи ринку електронних комунікацій зросли на 17,3% порівняно з аналогічним періодом 2024 року та склали 60,9 млрд грн. Панель базується на щоквартальній регуляторній звітності 3474 постачальників. Цікаво, що загалом в галузі працює близько 51,6 тис. людей.

Національна комісія, що здійснює державне регулювання у сферах електронних комунікацій, радіочастотного спектра та надання послуг поштового зв'язку представила ключові тренди ринку електронних комунікацій за I півріччя 2025 року. Як зазначається, попри повномасштабну агресію рф, що триває, сектор електронних комунікацій в Україні продовжує демонструвати стійкість, адаптивність та позитивну динаміку.

Доходи від надання послуг мобільного зв'язку зросли на 22,6% та досягли 38,9 млрд грн. Послуги передачі даних в загальній структурі займають вже 68,3%, голосова телефонія – 11%, SMS – 5,4%.

Кількість активних SIM-карток з січня по червень 2025 року знизилася на 3,3% та склала 47,9 млн. З них доступ до мережі інтернет здійснювали 35,4 млн карток. Причому 30,5 млн – за технологіями 4G. Середньомісячний дохід від надання послуг мобільного зв’язку на активну SIM-карту (ARPU) збільшився на 26,7% та становив 135,6 грн.

Фіксований доступ до інтернету приніс провайдерам 12,1 млрд грн. Це на 3% більше, ніж за аналогічний період торік. При цьому кількість ліній (точок) навіть трохи зменшилася – до 8,4 млн. З них у сільській місцевості – 2,5 млн. Втім вже 52,4% ліній під’єднані за технологією xPON (оптика до абонента) та 39,5% – по FTTx (оптика до будинку). Цікаво, що ще три роки тому ситуація була протилежною. Як то кажуть, «Лихо не без добра».

Згідно з даними НКЕК, наразі 6% користувачів дротового інтернету мають підключення зі швидкістю 1 ГБіт/с та вище, 49% – від 100 Мбіт/с, 40,5% – від 30 Мбіт/с.

Середньомісячний дохід від надання послуг доступу до фіксованої мережі інтернету у розрахунку на одну лінію (ARPU) збільшився на 3,5% та досяг 237,8 грн.

Доходи від фіксованого голосового зв'язку (традиційна телефонія) за рік підвищилися на 4,2% та досягли 1,8 млрд грн. Послуги місцевого телефонного зв’язку займають 40,2%. Кількість ліній також дещо збільшилася (+6,3%) та становила 1,4 млн. Середній дохід з одного абонента (ARPU) складає 220,8 грн\міс.

|

|

|