|

СПЕЦІАЛЬНІ

ПАРТНЕРИ

ПРОЕКТУ

Определение наиболее профессиональных ИТ-управленцев, лидеров и экспертов в своих отраслях

Кто внес наибольший вклад в развитие украинского ИТ-рынка.

Награды «Продукт года» еженедельника «Компьютерное обозрение» за наиболее выдающиеся ИТ-товары

|

|

24 марта 2023 г., 16:25

Огляд кібератак на українські установи та організації із застосуванням шкідливих програм для знищення даних впродовж першого року повномасштабного російського вторгнення підготували спеціалісти компанії Eset. Більшість цих атак можна віднести до діяльності групи кіберзлочинців Sandworm, відомої й раніше своїми атаками на користувачів в Україні. Зокрема після російського вторгнення зловмисники почали значно активніше використовувати загрози для знищення даних, спрямовуючи їх на державні установи, банки, інформаційні агентства, логістичні та енергетичні компанії.

Перед початком повномасштабного вторгнення росії в Україну на додаток до численних хвиль DDoS-атак 14 січня 2022 року на українські установи націлилось шкідливе програмне забезпечення WhisperGate. Загроза для знищення даних маскувалася під шифрувальника за аналогією з NotPetya у 2017 році – тактика, яку також можна буде побачити в наступних атаках.

Напередодні вторгнення 23 лютого щонайменше п’ять українських організацій стали ціллю іншої програми для знищення даних – HermeticWiper. Кібератака сталася лише за кілька годин до вторгнення. Окрім HermeticWiper, тоді також було застосовано хробак HermeticWizard і фальшиву програму-вимагач HermeticRansom.

24 лютого 2022 року почалася друга руйнівна атака на українську урядову мережу з використанням іншої програми для знищення даних – IsaacWiper. В той самий час на модеми Viasat KA-SAT націлилася інша руйнівна загроза AcidRain, яка поширилася і за межі України.

Ще однією програмою з таким функціоналом, яку виявила Microsoft, є DesertBlade, що була запущена 1 березня та знову приблизно 17 березня. У звіті також згадується ще про три атаки з використанням раніше згаданих HermeticWiper та HermeticRansom протягом березня. Про ще одну програму для знищення даних під назвою DoubleZero повідомив CERT-UA 17 березня.

Водночас 14 березня дослідники Eset виявили атаку за допомогою CaddyWiper, яка була спрямована на український банк. Вже на початку квітня ця загроза була виявлена знову. Цього разу вона поширювалася за допомогою завантажувача ArguePatch, який є модифікованим легітимним двійковим файлом, що використовується для завантаження shell-коду із зовнішнього файлу. Спеціалісти Eset виявили схожий сценарій 16 травня, де ArguePatch набув форми модифікованого двійкового файлу.

Дослідники Eset також виявили спільне використання ArguePatch та CaddyWiper 8 квітня під час, ймовірно, наймасштабніших атак групи кіберзлочинців Sandworm з початку вторгнення. Тоді зловмисники зазнали невдачі під час спроби вимкнути електропостачання за допомогою шкідливої програми Industroyer2.

За літні місяці в Україні було виявлено менше нових програм для знищення даних порівняно з попередніми періодами, але кілька помітних атак все ж відбулося.

Зокрема спеціалісти Eset спільно з CERT-UA працювали над випадками розгортання вже згаданих раніше завантажувача ArguePatch і програми CaddyWiper для знищення даних в мережах українських установ. Інциденти сталися 20 та 23 червня.

Вже 3 жовтня спеціалісти Eset виявили в Україні нову версію програми CaddyWiper для знищення даних. На відміну від раніше використаних варіантів, цього разу CaddyWiper був скомпільований як двійковий файл x64 Windows.

5 жовтня на ресурс VirusTotal було завантажено нову версію HermeticWiper. Функціонал цього зразка HermeticWiper був таким самим, як і в попередніх версіях, з кількома незначними змінами.

11 жовтня нова програма-вимагач Prestige націлилася на логістичні компанії в Україні та Польщі. Того ж дня було виявлено раніше невідому програму для знищення даних – NikoWiper. Ця загроза була спрямована на компанію в енергетичному секторі в Україні. NikoWiper базується на утиліті командного рядка SDelete від Microsoft для безпечного видалення файлів.

На початку листопада CERT-UA опублікував матеріал про атаку з використанням фальшивої програми-вимагача Somia. В другій половині місяця спеціалісти Eset виявили в Україні нову програму-вимагач RansomBoggs, написану на платформі .NET. Загроза містила кілька згадок фільму «Корпорація монстрів». Зловмисники використовували сценарії POWERGAP для розгортання цієї програми-вимагача.

У 2023 році атаки на українські організації подовжилися. Зокрема вже 1 січня спеціалісти Eset виявили запуск утиліти SDelete, націленої на українського реселера програмного забезпечення.

Чергова атака з використанням кількох програм для знищення даних, цього разу на українське інформаційне агентство, сталася 17 січня відповідно до інформації CERT-UA. Під час цієї атаки було виявлено такі програми з функціоналом знищення даних: CaddyWiper, ZeroWipe, SDelete, AwfulShred і BidSwipe, при цьому остання була націлена на операційну систему FreeBSD.

25 січня спеціалісти Eset виявили нову програму для знищення даних, написану на Go та названу SwiftSlicer, яка спрямовувалася на українські установи місцевого самоврядування.

Майже у всіх вищезазначених випадках група кіберзлочинців Sandworm використовувала групову політику Active Directory для розгортання своїх загроз з функціоналом знищення даних і програм-вимагачів, зокрема за допомогою сценарію POWERGAP.

Підсумок

Російські APT-групи, особливо Sandworm, використовували загрози для знищення даних, зокрема і замасковані під програми-вимагачі, для атак українських організацій і до повномасштабного вторгнення. Орієнтовно з 2014 року шкідлива програма BlackEnergy використовула плагіни з функціоналом видалення даних, а програма для знищення інформації KillDisk часто використовувалася Sandworm у минулому. Крім цього, підгрупа кіберзлочинців Telebots здійснила численні атаки програм-вимагачів, найбільш відомою з яких є NotPetya.

Тим не менш, посилене використання таких загроз після повномасштабного вторгнення в лютому 2022 року було безпрецедентним. Варто зазначити, що багато атак було виявлено та зупинено. Фахівці продовжують пильно стежити за ситуацією у кіберпросторі з метою захисту організацій та вчасного реагування на інциденти кібербезпеки, оскільки, ймовірно, подальші атаки продовжаться.

Варто зазначити, що дослідницькі центри Eset працюють цілодобово, щоб забезпечити всебічний захист користувачів. Зокрема протягом року спеціалісти компанії неодноразово активно допомагали у виявленні, знешкоджені та розслідуванні кіберінцидентів, спрямованих на українські організації та користувачів.

17 марта 2023 г., 17:45

Останнім часом чат-бот ChatGPT зі штучним інтелектом, розроблений лабораторією OpenAI, постійно на слуху. Прототип ChatGPT, що базувався на моделі мови GPT-3.5, було випущено лише 30 листопада 2022 року. Та він швидко пригорнув до себе увагу завдяки детальності і ясності відповідей. А вже 14 березня було представлено нову модель GPT-4. У чому ж її відмінності?

1. Тепер GPT-4 може працювати не лише з текстом, але і з зображеннями

Найпомітнішою зміною в останній версії універсальної системи машинного навчання є те, що вона стала «мультимодальною», тобто може розуміти більше однієї «модальності» інформації. ChatGPT і GPT-3 були обмежені текстом: вони могли читати й писати, але на цьому все (хоча цього більш ніж достатньо для багатьох застосувань).

GPT-4, однак, можна дати зображення, і вона обробить їх, щоб знайти відповідну інформацію. Наприклад, можна просто попросити ШІ описати те, що зображено на картинці. Але, що важливіше, його розуміння виходить за ці рамки.

2. GPT-4 важче обдурити

Попри все, що сучасні чат-боти роблять правильно, їх легко ввести в оману. Невелике вмовляння може переконати їх, що вони просто пояснюють, що зробив би «поганий штучний інтелект».

GPT-4 був навчений на великій кількості шкідливих підказок, які користувачі надали OpenAI за останні рік-два. З огляду на це, нова модель, як стверджують розробники, набагато краща за своїх попередників за «фактичністю, керованістю і відмовою виходити за рамки».

GPT-3.5 (на якому працює ChatGPT) був «тестовим запуском» нової архітектури навчання, і в OpenAI застосували отримані останніми місяцями зауваження до нової версії та зробили її «безпрецедентно стабільною» з меншою кількістю сюрпризів.

3. GPT-4 має «довшу пам'ять»

Великі мовні моделі тренуються на мільйонах веб-сторінок, книг та інших текстових даних, але коли вони насправді розмовляють з користувачем, є межа того, скільки вони можуть тримати «в голові» (можна поспівчувати). У GPT-3.5 і старій версії ChatGPT ця межа становила 4096 «токенів», що дорівнює приблизно 8000 слів, або приблизно чотирьом-п'яти сторінкам книги. Таким чином, функція уваги втрачала контроль над речами за цими межами.

GPT-4 має максимальну кількість токенів 32768 – це приблизно 64 тисячі слів або 50 сторінок тексту. Це означає, що під час спілкування або створення тексту чат-бот зможе тримати в пам'яті увосьмеро більше даних. Тобто він пам'ятатиме, про що ви говорили в чаті 20 сторінок тому, або, пишучи оповідання чи есе, він зможе посилатися на події, які відбулися 35 сторінок тому.

4. GPT-4 більш багатомовний

У світі ШІ переважають англомовні користувачі, і все, від даних до тестування і наукових робіт, ведеться цією мовою. Але, звичайно, можливості великих мовних моделей застосовні в будь-якій письмовій мові, і вони повинні бути доступними на цих мовах.

GPT-4 робить крок до цього, демонструючи, що система здатна з високою точністю відповідати на тисячі запитань з декількома варіантами відповідей 26 мовами, від італійської до української та корейської. Найкраще він працює з романськими та германськими мовами, але добре узагальнює й інші.

5. GPT-4 має різні «характери»

«Керованість» – цікаве поняття в ШІ, що стосується його здатності змінювати свою поведінку на вимогу. Це може бути корисно, наприклад, у ролі співчутливого слухача, або небезпечно, коли люди переконують модель, що вона зла або в депресії.

GPT-4 інтегрує керованість більш нативно, ніж GPT-3.5, і користувачі зможуть змінити «класичну особистість ChatGPT з фіксованою багатослівністю, тоном і стилем» на щось, що більше відповідає їхнім потребам. «В межах дозволеного», – поспішає зауважити команда, вказуючи на це як на найпростіший спосіб змусити модель змінити характер.

Тепер розробники зможуть з самого початку закладати перспективу, розмовний стиль, тон або метод взаємодії.

8 марта 2023 г., 15:25

На початку березня 2018 року відбувся фінальний тендер на частоти 1800 МГц, які мали ключову роль для розгортання килимового покриття 4G в Україні. За відповідні ліцензії українські оператори заплатили понад 5,4 млрд грн.

До річниці цієї важливої для українського телекому події найбільший оператор країни «Київстар» підбив підсумки будівництва мережі швидкісного інтернету та поділився статистикою використання в умовах війни.

Уже наприкінці 2018 року швидкісний інтернет від «Київстар» був доступний в містах та селах, де проживало 47% населення країни. При цьому 3,1 млн абонентів активно користувалися 4G. У середньому кожен 4G-абонент використовував понад 6 ГБ щомісяця.

На початку 2022 року мобільний оператор забезпечував покриття швидкісним інтернетом вже 90% населення країни, а понад 12 млн абонентів «Київстар» регулярно користувалися саме 4G. У середньому, по 10 ГБ інтернет-трафіку щомісяця.

Завдяки великому покриттю та місткості 4G-мережі «Київстар», українці в перші місяці російського вторгнення могли оперативно отримувати життєво важливу інформацію онлайн, дивитися актуальні новини, спілкуватися з рідними, дистанційно працювати та навчатися. Наприклад, у березні-квітні минулого року загальні обсяги дата-трафіку в мережі «Київстар» зросли на понад 10% у порівнянні лютим.

Не зважаючи на те, що російські загарбники завдають руйнувань телеком-мережам України, інженери оперативно відбудовують базові станції та продовжують запускати 4G у нових містечках та селах. З 24 лютого 2022 року спеціалісти «Київстар» технологічно оновили понад 7000 базових станцій, де встановили обладнання для зв’язку 4G. Крім цього, побудували 700 нових базових станцій з 4G і відновили 600 веж, які були зруйновані ворогом. Також національний регулятор безоплатно виділив додаткові частоти 2300 МГц. Їх використання дозволило покращити зв’язок у регіонах, які прийняли до себе вимушених переселенців.

Зусиллями технічних спеціалістів «Київстар» на кінець 2022 року 4G-мережа оператора продовжувала працювати в містах і селах, де проживає 88% населення України. На той час швидкісним інтернетом регулярно користувалося вже 13 млн абонентів, а використання мобільного інтернету на одного абонента досягло 12 ГБ на місяць.

У 2023 році 4G все ще має великі перспективи в Україні, адже швидкісним інтернетом послуговується 80% інтернет-користувачів. При цьому, 95% смартфонів у мережі оператора підтримують цю технологію.

2 марта 2023 г., 17:25

Зростання річного виторгу всього на 6%, до 7,3 млрд дол. Понад 50 тис. фахівців, що виїхали за кордон. Уповільнення найму та перенасичення ринку новачками, що не можуть знайти роботу. Lviv IT Cluster зібрав цифри, які за версією його учасників добре описують рік повномасштабної війни для галузі IT-аутсорсингу.

ІТ стало єдиною сферою експорту, яка виросла попри повномасштабну війну. За минулий 2022 рік експортна виручка галузі IT-послуг зросла на 5,85% і принесла рекордні 7,3 млрд дол. Але, наприклад, у 2021 році зростання становило 38%.

З перших днів повномасштабного наступу росії IT-галузь включилася у допомогу державі та ЗСУ. За даними дослідження IT Research Resilience, 89% айтівців фінансово підтримують реалізацію проєктів, що наближають Україну до перемоги. З них 14% жертвують більше чверті сімейного доходу.

IT-компанії також активно долучилися до боротьби проти російських загарбників. 96% з них фінансово підтримують волонтерські проєкти, або ж створюють власні. «Львівський IT Кластер» спільно з партнерами також доєднався до допомоги державі та ЗСУ. З початку повномасштабного наступу спільнота запустила ініціативу Victory Projects. Торік на проєкти перемоги вдалося спрямувати 69 млн грн.

Повномасштабна війна змусила багатьох ІТ-фахівців шукати безпечніші місця для життя. Згідно з дослідженням IT Research Resilience, від 50 до 57 тис. працівників індустрії після початку повномасштабної війни виїхали за кордон, із них більшість, саме 64% – жінки. Це фактично кожен п’ятий фахівець галузі.

Активні бойові дії на території України спонукали бізнес відкривати нові офіси за кордоном. 26% керівників IT-компаній розповіли, що відкриватимуть нові офіси в інших країнах. Найпопулярніший вибір локації – Польща (20% охочих). Ще 4% заявили, що оберуть Іспанію або США, 3% висловилися за Естонію та Португалію й 2% – за Болгарію, Румунію та Хорватію.

Вже у перші місяці після початку повномасштабного вторгнення росії, IT-галузь показала високий рівень адаптивності. За даними дослідження IT Research Resilience, у травні 85% IT-компаній повністю або майже повністю відновили бізнес-активність. При цьому 63% з них відзначили позитивний фінансовий результат, а 13% – зростання доходу в межах 25-50%.

Через регулярні масовані удари росії по Україні та її критичній інфраструктурі, іноземні клієнти почали обережніше наймати на проєкти українських розробників. Особливо важко знайти роботу початківцям, адже закордонні замовники радше нададуть перевагу фахівцям кваліфікації middle та senior. Водночас у нашій державі зростає кількість «світчерів», які вирішили перейти в IT. Здебільшого це ті, хто через війну втратив роботу, або хоче бути більш мобільним і мати можливість працювати з будь-якої точки світу. Відповідно, ринок зіштовхнутися з перенасиченням новачками, які не можуть знайти роботу.

За даними профільного сайту вакансій Djinni, темпи найму уповільнилися на 13%, і в січні на 14 тис. вакансій претендувало 69 тис. айтівців. Тенденцію підтверджують і провідні IT-компанії.

На ринок найму в Україні впливає і загальна рецесія світової економіки. Технологічними гігантами, як от Google, Amazon, Twitter та Microsoft і низкою менших світових компаній прокотилася хвиля скорочень. Серед причин: війна в Україні, перегрітий ринок після надшвидкого зростання за останні два-три роки та розвиток штучного інтелекту.

24 февраля 2023 г., 17:25

До річниці повномасштабного вторгнення рф в Україну компанія Google підготувала звіт Fog of War («Туман війни»), присвячений відповідним змінам ландшафту кіберзагроз (PDF, EN). Звіт створено на основі аналізу Google Threat Analysis Group (TAG), Mandiant і команди Google Trust & Safety та охоплює нові висновки та ретроспективну інформацію щодо зловмисників, яких підтримує уряд, інформаційних операцій (IO) та суб’єктів загроз екосистеми кіберзлочинців у 2022 році.

Ключові висновки звіту Fog of War від Google наступні.

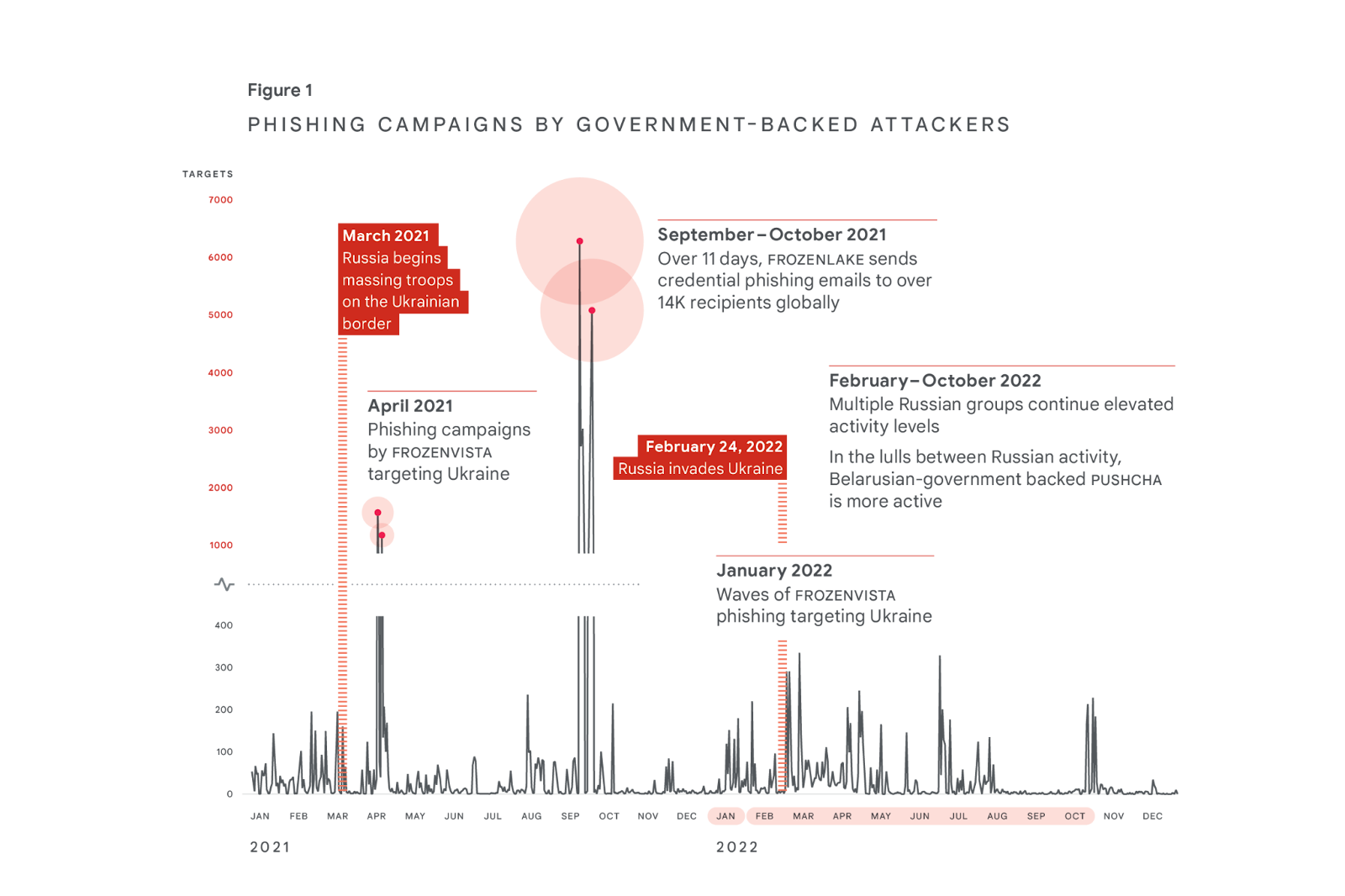

1. Зловмисники, що мають підтримку російського уряду, доклали агресивних, багатосторонніх зусиль, щоб отримати вирішальну військову перевагу в кіберпросторі.

Це включає значне зміщення фокуса різних груп на Україну, різке збільшення використання деструктивних атак на український уряд, військову та цивільну інфраструктуру, сплеск фішингової діяльності, націленої на країни НАТО, і зростання кібероперацій, спрямованих на досягнення цілей росії.

Зловмисники, яких підтримує російський уряд, активізували кібероперації, починаючи з 2021 року під час підготовки до вторгнення. У 2022 році рф збільшила таргетинг на користувачів в Україні на 250% порівняно з 2020 роком. Таргетинг на користувачів у країнах НАТО за той самий період зріс понад 300%.

У 2022 році зловмисники, підтримувані російським урядом, атакували користувачів в Україні більше, ніж у будь-якій іншій країні. Хоча ці зловмисники зосереджуються значною мірою на українському уряді та військових структурах, а фокус також було зосереджено на критичній інфраструктурі, комунальних і державних послугах, а також ЗМІ та інформаційному просторі.

Під час роботи з реагування на інциденти Mandiant спостерігав більше руйнівних кібератак в Україні протягом перших чотирьох місяців 2022 року, ніж за попередні вісім років, причому пік атак припав на початок вторгнення. Попри значну активність після цього періоду, темпи атак уповільнилися та були менш скоординовані, ніж початкова хвиля в лютому 2022 року. Зокрема, деструктивні атаки часто відбувалися швидше після того, як зловмисник отримав або відновив доступ, часто через скомпрометовану прикордонну інфраструктуру. Багато операцій свідчать про спробу «Головного управління Генерального штабу збройних сил росії» (ГРУ) збалансувати на кожному етапі діяльності пріоритети доступу, збору та знищення, що інколи конкурують між собою.

2. Москва використала весь спектр інформаційних операцій – від ЗМІ, які відверто підтримуються державою, до закритих платформ і акаунтів – щоби сформувати суспільне сприйняття війни.

Ці операції мають три цілі:

- підірвати українську владу;

- зламати міжнародну підтримку України;

- посилювати підтримку Росії у війні всередині країни.

Фахівці спостерігали сплески активності, пов’язані з ключовими подіями війни, такими як нарощування військових сил, вторгнення та мобілізація у росії. Google активно працює у різних напрямках щоби протистояти цій діяльності, яка порушує правила компанії, та зривати відкриті та приховані інформаційні операції, але продовжує стикатися з постійними спробами обійти правила.

Приховані російські інформаційні операції головним чином зосереджувалися на збереженні підтримки росіянами війни в Україні, причому понад 90% цих кампаній були російською мовою.

3. Вторгнення спричинило помітні зміни в східноєвропейській кіберзлочинній екосистемі, що, ймовірно, матиме довгострокові наслідки як для координації між злочинними групами, так і для масштабів кіберзлочинності в усьому світі.

Деякі групи розділилися через політичну прихильність і геополітику, тоді як інші втратили провідних операторів. Також спостерігається тенденція щодо спеціалізації в екосистемі програм-вимагачів, яка поєднує тактики різних зловмисників, що ускладнює остаточне визначення кінцевого автора.

TAG також спостерігає тактики, тісно пов’язані з фінансово вмотивованими зловмисниками, які використовуються в кампаніях із метою, яка, як правило, пов’язана зі зловмисниками, яких підтримує уряд. У вересні 2022 року TAG повідомила про зловмисника, діяльність якого схожа на групу UAC-0098, яка історично пов'язана з банківським трояном IcedID, що призводить до атак програм-вимагачів, керованих людьми. Вважається, що деякі члени UAC-0098 є колишніми членами групи Conti, які перепрофільовують свої методи для атаки на Україну.

Прогнози

Спеціалісти вважають, що зловмисники, які мають підтримку російського уряду, продовжуватимуть проводити кібератаки проти України та партнерів НАТО для досягнення стратегічних цілей рф.

Вони переконані, що Москва посилить руйнівні атаки у відповідь на події на полі бою, які докорінно змінюють баланс сил – реальний чи ймовірний – в Україні (наприклад, військові втрати, нові зобов'язання іноземних держав стосовно політичної чи військової підтримки тощо). Ці атаки насамперед будуть спрямовані на Україну, але все більше поширюватимуться на партнерів НАТО.

Агресор продовжить нарощувати темпи та масштаб інформаційних операцій для досягнення цілей рф, особливо з наближенням до таких ключових етапів, як міжнародне фінансування, військова допомога, внутрішні референдуми тощо. Менш зрозумілим є те, чи ця діяльність досягне бажаного ефекту, чи просто з часом посилить протидію російській агресії.

Цілком очевидно, що інформаційні технології продовжуватимуть відігравати значну роль у майбутніх збройних конфліктах, доповнюючи традиційні форми війни.

16 февраля 2023 г., 12:57

Рейтинг найбільш поширених кіберзагроз за жовтень-грудень 2022 року представила компанія Eset. Зокрема кількість загроз для Android за її даними зросла майже на половину, а Україна серед усіх країн опинилася на другому місці за їх поширенням за цей період та на першому за підсумками року.

Крім цього, українських користувачів часто атакували (PDF, EN) програми-вимагачі дедалі агресивнішими методами, знищуючи дані та завдаючи ще більшої шкоди. Найбільша кількість виявлених зразків програм-вимагачів наприкінці 2022 року була зафіксована у Китаї та США, а Україна опинилася на четвертому місці, як за підсумками жовтня-грудня, так і всього 2022 року.

Кількість виявлених програм-вимагачів залишалася незмінною протягом IV кварталу 2022 року. Попри всі інструменти дешифрування та зростаючу активність правоохоронних органів, програми-вимагачі все ще є фінансово вигідними для кіберзлочинців завдяки астрономічним сумам викупу.

Зокрема українських користувачів атакували такі шкідливі програми з цієї категорії, як Somnia, RansomBoggs та Prestige. Загроза Somnia для знищення даних атакувала українські організації в листопаді. Тоді як інша програма-вимагач RansomBoggs, яка пов’язана з російською групою кіберзлочинців Sandworm, теж була націлена на установи в Україні. Ще одна програма Prestige з цієї категорії атакувала логістичні компанії в Україні та Польщі.

Також новорічні свята та ажіотаж з подарунками призвели до збільшення активності фішингових сайтів з використанням теми покупок в інтернет-магазинах. Крім того, перед святами зловмисники поширювали шкідливі версії популярних додатків у сторонніх магазинах програм.

Війна також стала однією з причин падіння кількості атак методом підбору паролів на протокол віддаленого робочого столу (RDP), зменшившись на половину порівняно з 2021 роком. При цьому понад 50% цих атак у 2022 році відбувалися з російських IP-адрес. Тоді як цілями кіберзлочинців найчастіше були користувачі зі США, Польщі та Іспанії.

Варто зазначити, що найбільш популярним вектором мережевих атак залишався підбір пароля. Другий за популярністю спосіб інфікування – використання уразливості Log4j, що дозволяє зловмисникам запускати довільний код на певному сервері.

Разом з курсом Bitcoin продовжувала падати кількість загроз, пов’язаних з прихованим майнінгом. Однак на зміну цьому в мережі зросла кількість шахрайства з цифровою валютою. Зокрема продукти Eset зафіксували збільшення числа фішингових сайтів на тему криптовалюти на 62%. Також зросла кількість нових схем на тему інвестицій у криптовалюту. Зокрема шахраї намагалися завоювати довіру користувача, потім спонукали його робити регулярні депозити на рахунки з метою прибутку, а після нібито неймовірного зростання аферисти зникали з коштами жертви.

Кількість банківських шкідливих програм зросла удвічі порівняно з 2021 роком, не зважаючи на зниження загального числа виявлених загроз для викрадення інформації. Однією з найпоширеніших загроз була JS/Spy.Banker, яка може зчитувати натиснення клавіатури та викрадати платіжні дані. Протягом року на цю шкідливу програму припало близько 75% виявлених банківських загроз.

Також попри зменшення загальної кількості вебзагроз, зросло число фішингових атак. Загалом продукти Eset заблокували більше ніж удвічі фішингових сайтів у жовтні-грудні. Найпоширеніші категорії фішингових сайтів майже не змінилися, зокрема на вершині списку залишилися теми фінансів, соцмереж та доставки. На фішингових сайтах, пов’язаних із соцмережами, домінували схожі на Facebook, а компанією, під яку найчастіше маскувалися шахраї, була Bancolombia.

Крім цього, поширеним вектором розповсюдження шкідливих програм залишалася електронна пошта. Зокрема кількість спаму зросла на 12% у жовтні-грудні. Ймовірно, через те, що цей період року пов’язаний з інтенсивними онлайн-покупками та частими розпродажами.

Основними приманками, які використовувались для поширення загроз електронною поштою, були загальні замовлення, повідомлення про відвантаження та банківські платежі. Час від часу схеми доповнювались актуальними темами зі світових новин та соцмереж, наприклад, війна проти України чи «Чемпіонат світу з футболу» 2022 року в Катарі.

Виявлення загроз для Android у 2022 році

Кількість виявлених загроз, націлених на Android, зросла більш ніж на половину протягом жовтня-грудня. Лідерами серед країн за кількістю виявлених загроз для Android стали Бразилія, Україна та Мексика. Однак за підсумками року найбільше шкідливих програм для цієї операційної системи зафіксовано в Україні.

Найпопулярнішими були шкідлива реклама та приховані додатки, ціллю яких є заробіток на показі різних форм реклами. Такі програми здебільшого присутні в сторонніх магазинах додатків.

Протягом року на пристроях Android також спостерігалося збільшення шпигунського програмного забезпечення завдяки доступним шкідливим наборам на різних онлайн-форумах, які використовувалися зловмисниками-аматорами.

Серед виявлених загроз для macOS, активність яких трохи знизилася протягом жовтня-грудня, більш ніж половину становили потенційно небажані програми. Зазвичай користувачі встановлюють такі додатки добровільно, оскільки вони нібито пропонують корисні функції, такі як очищення пристроїв macOS. Однак ці додатки негативно впливають на продуктивність та збільшують ймовірність інфікування шкідливою програмою через наявність розширених дозволів та доступу до процесів і файлів macOS.

10 февраля 2023 г., 12:25

Попри виклики повномасштабної війни cashless залишається сталою звичкою українців, а популярність безконтактних оплат за допомогою смартфона та інших гаджетів з NFC помітно зросла. Такого висновку дійшли дослідники компанії InMind, що на замовлення Mastercard провели у листопаді – грудні 2022 року онлайн-опитування за участі 1502 респондентів.

Чергове дослідження ставлення українців до безготівкових платежів MasterIndex показало, що вже кожен другий (51%) здійснював такі види розрахунків протягом останнього рокую Це на 11 пунктів більше у порівнянні з 2021 роком. Третина українців стверджує, що готова повністю відмовитися від пластикових платіжних карток на користь цифрових у найближчі два роки.

Найбільш помітно частота безготівкових оплат впродовж року зросла у таких категоріях: комунальні послуги – де 75% опитаних здійснювали оплати у безготівковій формі завжди або найчастіше, ліки (61%), квитки на потяг, міжміські автобуси та літаки (47%), одяг та взуття (46%), а також проїзд у міському громадському транспорті (26%).

При розрахунках у фізичних торгових точках 59% українців обирають саме безготівкові оплати, а 8% взагалі уникають магазини, де можливість оплати карткою відсутня.

Серед платіжних сервісів, які набули актуальності під час війни, особливої уваги заслуговує послуга «Готівка на касі», що дозволяє знімати готівку безпосередньо на касах магазинів, АЗС, аптек та інших торговельних точок при оплаті покупок карткою. Цим сервісом минулого року скористалися 37% опитаних українців.

У 2022 році українці купували онлайн з такою ж частотою, як і в довоєнний рік: 88% мали досвід онлайн-замовлень, при цьому 64% опитаних робили покупки онлайн від одного до кількох разів на місяць. Дослідження показало, що в онлайн-оплатах українців помітно зросло використання цифрових гаманців (Apple Pay, Google Pay тощо) – 37% опитаних вказали такий варіант оплати як один із найчастіших. Це на 17 пунктів більше ніж роком раніше. Водночас знижується кількість людей, які оплачують онлайн-замовлення готівкою при отриманні товару: якщо у 2021 році таких було 39%, то минулого року їхня кількість зменшилася до 28%.

Важливою частиною життя українців стала благодійність. Згідно з останнім дослідженням MasterIndex дві третини (66%) українців жертвували гроші безготівково протягом року.

Також минулого року серед українців зростало зацікавлення криптовалютами. 30% респондентів здійснювали або планують здійснити операції з криптою: 13% вже мали такий досвід, що вдвічі більше ніж роком раніше, а 17% – планують здійснити відповідні фінансові операції упродовж найближчого року.

31 января 2023 г., 18:35

Компанія Eset підготувала огляд активності APT-груп протягом вересня-грудня 2022 року. За цей період пов’язані з росією APT-групи продовжували атакувати Україну, використовуючи для цього загрози для знищення інформації та програми-вимагачі.

Варто зазначити, що APT-групи ― це угрупування висококваліфікованих хакерів, діяльність яких часто спонсорується певною державою. Їх метою зазвичай є отримання конфіденційних даних або проникнення в системи урядових установ, високопоставлених осіб чи стратегічних компаній.

Зокрема в жовтні Україну знову атакувала пов’язана з росією група кіберзлочинців Sandworm, відома своїми атаками на українські організації та критичну інфраструктуру. Цього разу група націлилася на енергетичну компанію, використовуючи невідому програму NikoWiper для знищення інформації. Ця атака сталася в жовтні в той самий період, коли російські військові почали завдавати ракетних ударів по енергетичній інфраструктурі. Хоча довести координацію цих подій складно, ймовірно, Sandworm і російська армія мають схожі цілі.

Крім шкідливого програмного забезпечення, яке знищує інформацію, дослідники Eset виявили атаки Sandworm з застосуванням програм-вимагачів. Однак на відміну від традиційних атак цього виду шкідливих програм, зловмисники Sandworm націлювалися на знищення даних та не мали наміру надавати ключ для розшифрування інформації.

Зокрема у жовтні спеціалісти Eset виявили атаку програми-вимагача Prestige на логістичні компанії в Україні та Польщі. А в листопаді зафіксували нову програму-вимагач RansomBoggs, націлену на українські організації.

Разом із Sandworm інші російські APT-групи, такі як Callisto та Gamaredon, продовжили атакувати українських користувачів з метою викрадення облікових даних та встановлення шкідливих компонентів. Зокрема група Callisto здійснювала спроби крадіжки даних для входу в пошту, зареєструвавши для цього десятки підробних доменів. Тоді як Gamaredon поширювала небезпечні листи зі шкідливими вкладеннями.

Крім цього, деякі групи, пов’язані з Китаєм, розширили перелік своїх цілей, зокрема кіберзлочинці Goblin Panda тепер почали цікавитися європейськими країнами, як і Mustang Panda. У листопаді минулого року дослідники Eset виявили новий бекдор Goblin Panda в урядовій організації Європейського Союзу. При цьому, Mustang Panda також продовжує атакувати європейські установи. У вересні минулого року кіберзлочинці атакували організації в енергетичному та інженерному секторі Швейцарії з використанням шкідливої програми Korplug.

Кіберзлочинці, пов’язані з Іраном, зокрема група Polonium також продовжила свої атаки, націлюючись не лише на ізраїльські компанії, а й на їх іноземні дочірні підприємства. Тоді як зловмисники, пов’язані з Північною Кореєю, використовували старі експлойти, щоб скомпрометувати криптовалютні фірми та біржі в різних частинах світу.

26 января 2023 г., 16:25

Згідно з останнім дослідженням Acronis, загрози від фішингу та шкідливих електронних листів у другому півріччі 2022 зросли на 60%, а середня вартість витоку даних у 2023 очікується на рівні 5 млн дол. Дослідники також фіксують зростання кількості атак з використанням соціальної інженерії, що становлять 3% загальної кількості. Витік або викрадення облікових даних, що спрощують зловмисникам організацію кібератак та кампаній програм-вимагачів, стали причиною майже половини зареєстрованих порушень.

Компанія Acronis представила звіт (PDF, EN) за друге півріччя 2022 року про кіберзагрози та галузеві тенденції, в якому детально розглядається ландшафт, зокрема загрози програм-вимагачів, фішинг, шкідливі веб-сайти, уразливості програмного забезпечення та прогноз на найближчі місяці.

У міру того як розвиваються тактики безпеки та пов’язані з ними технології, розвиваються і суб’єкти загроз, які намагаються проникнути в організації та їх екосистеми. Постійне поширення програм-вимагачів, фішингу та невиправлених уразливостей демонструє, наскільки важливо для компаній переглянути свої стратегії безпеки.

Програми-вимагачі й надалі залишаються загрозою номер один для підприємств і компаній, включаючи уряд, охорону здоров’я та організації в інших секторах. Щомісяця у другій половині минулого року власники програм-вимагачів додавали 200-300 нових жертв до свого спільного списку.

На ринку операторів програм-вимагачів домінували 4-5 гравців. Станом на кінець третього кварталу загальна кількість опублікованих скомпрометованих цілей для основних операторів у 2022 році була наступною:

- LockBit, яка нещодавно випустила версію 3.0 свого зловмисного програмного забезпечення і тепер є першою групою програм-вимагачів, яка має програму винагороди за помилки – 1157;

- Hive, який вразив найбільшу в Індії компанію з виробництва електроенергії, британського дистриб’ютора будівельних товарів Eurocel і велику незалежну дочірню компанію Bell Canada, серед інших – 192;

- BlackCat, група, відома своєю тактикою потрійного вимагання: жертвам погрожують як витоком викрадених даних, так і можливою розподіленою атакою на відмову в обслуговуванні (DDoS), якщо вимоги викупу не будуть виконані – 177;

- Black Basta, група, сформована колишніми учасниками Conti та REvil, яка досягла великих успіхів у виробника будівельних матеріалів Knauf Group та канадського гіганта роздрібної торгівлі харчовими продуктами Sobeys – 89.

576 публічно згаданих компрометацій програм-вимагачів у третьому кварталі, дещо більше, ніж у другому кварталі.

Кількість інцидентів з програмами-вимагачами трохи зменшилася в третьому кварталі після високого рівня в літні місяці. З липня по серпень Acronis зафіксувала зростання кількості заблокованих атак програм-вимагачів у всьому світі на 49%, після чого сталося зниження на 12,9% у вересні та 4,1% у жовтні.

Відбувається зрушення в бік більшого викрадання даних, оскільки основні дійові особи продовжують професіоналізувати свої операції. Більшість великих гравців перейшли на MacOS і Linux, а також розглядають хмарне середовище.

Країнами, які найбільше атакували з точки зору кількості зловмисного програмного забезпечення на користувача в третьому кварталі 2022 року, були Південна Корея, Йорданія та Китай.

У середньому 7,7% кінцевих точок намагалися отримати доступ до деяких шкідливих URL-адрес у третій чверті 2022 року, що трохи менш як 8,3% у порівнянні з другим кварталом.

Найбільша кількість виявлень зловмисного програмного забезпечення у жовтні 2022 року зафіксовано у США (22,1%), за ними йдуть Німеччина (8,8%) і Бразилія (7,8%).

Рівень спаму зріс більш ніж на 15% і досяг 30,6% усього вхідного трафіку.

Атаки через електронну пошту спрямовані практично на всі галузі. Виходячи з 50 найбільш атакованих організацій, галузевий розподіл виглядає наступним чином: будівництво; роздрібна торгівля; нерухомість; професійні послуги (послуги, комп’ютери та ІТ); фінанси.

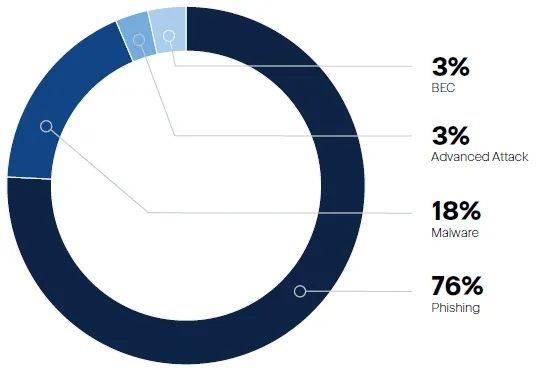

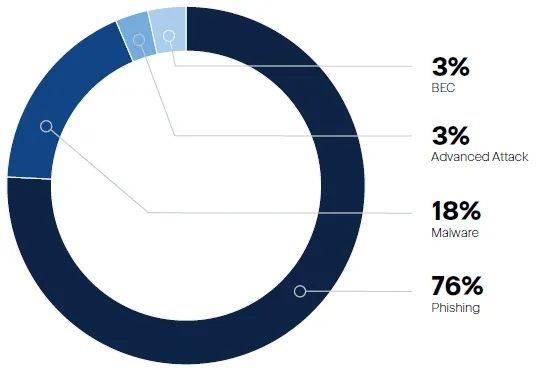

У період з липня по жовтень 2022 року частка фішингових атак зросла в 1,3 раза, досягнувши 76% усіх електронних атак (з 58% у першому півріччі 2022 року). Це зростання відбувається за рахунок частки атак шкідливих програм.

Попри те, що виробники програмного забезпечення намагаються не відставати та регулярно випускати патчі, досить часто цього недостатньо – багато атак вдаються через невиправлені вразливості.

Організації мають віддавати перевагу комплексним захисним рішенням, намагаючись пом’якшити фішинг та інші спроби злому. Зловмисники розвиваються, використовуючи деякі інструменти, як-от MFA (багатофакторна аутентифікація), на які покладаються компанії, щоб захистити співробітників і бізнес. Тож і системи кіберзахисту та підходи мають швидко адаптуватися до актуальних загроз.

16 января 2023 г., 16:28

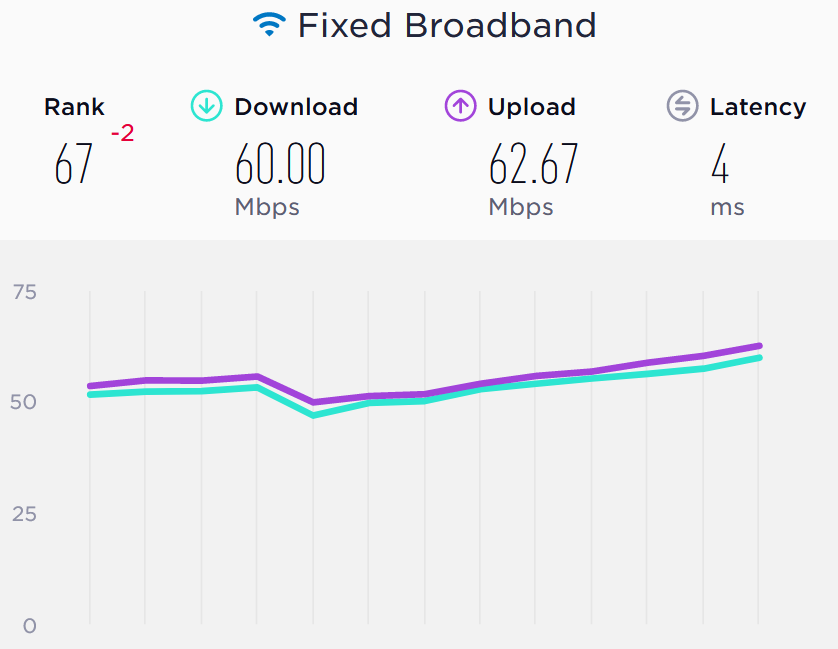

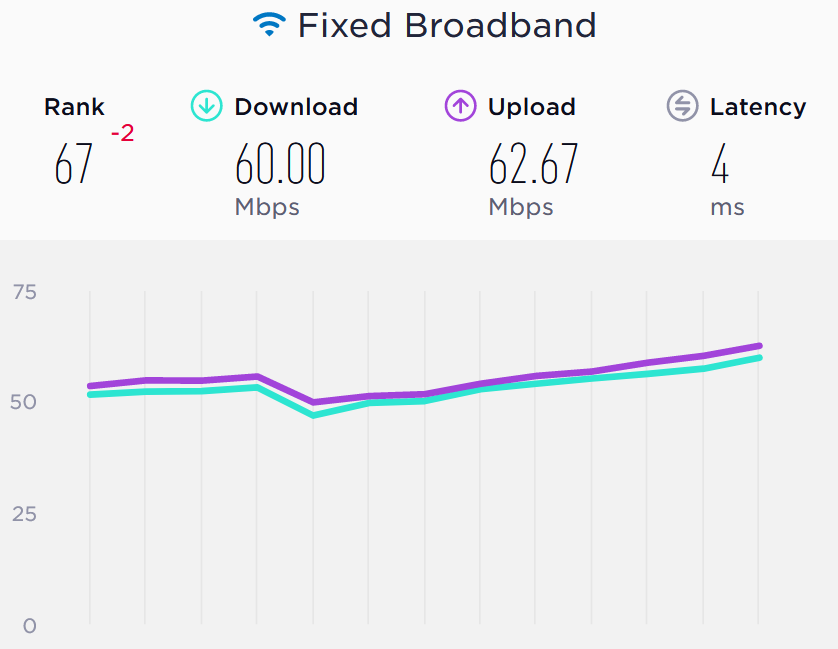

Сервіс перевірки швидкості інтернету Speedtest від компанії Ookla, мабуть, чи не найвідоміший серед користувачів, представив черговий звіт Speedtest Global Index, який фіксує дані щодо зміни середньої швидкості мобільного та широкосмугового інтернету по країнах та глобально в період з листопада 2021 року по листопад 2022 року.

Зі звіту випливає, що за останній рік у всьому світі швидкість мобільного завантаження (download) підвищилася майже на 17%, а фіксованого широкосмугового – щонайменше на 28%. Як бачимо, фіксований інтернет зростав помітно швидше мобільного. Приріст швидкості вивантаження (upload) був ще більш відчутним зі зростанням мобільного зв’язку на 9%, а фіксованого – на 30%. Затримка (latency), яка стає все більш важливим показником, зменшилася протягом року для мобільних користувачів з 29 до 28 мс, тоді у випадку фіксованого інтернету залишилася незмінною – 10 мс.

Що стосується рейтингу країн із найшвидшим широкосмуговим інтернетом, то, за даними Ookla, краща десятка була відносно стабільною. Перше місце посіла Чилі (216,23 Мбіт/с). За нею з мінімальним відставанням ідуть Китай (214,23 Мбіт/с) та Сінгапур (214,23 Мбіт/с). Примітно, що Китай піднявся на чотири позиції з шостого на друге. Об’єднані Арабські Емірати витіснили Іспанію з топ-10. Показники Румунії, що у 2022 році зайняла десяте місце, всього рік тому дозволили б їй посісти четверте. Це наочно демонструє як стрімко змінюється ситуація в галузі.

Рейтинг країн із найшвидшим мобільним інтернетом очолив Катар. Напередодні проведення «Чемпіонату світу з футболу FIFA 2022» він зміг за рік покращити середню швидкість завантаження з 98,10 до 176,18 Мбіт/с. Примітно, що всі 10 країн у топ-10 на листопад 2022 року мали середню швидкість мобільного завантаження понад 100 Мбіт/с.

Зазначимо, що в глобальному рейтингу мобільного інтернету Україна за рік втратила 17 позицій та с показником середньої швидкості завантаження 11,23 Мбіт/с опиналась на 127 місці зі 142. Причому суттєве падіння сталося на початку повномасштабного військового вторгнення рф, у березні. Потім показники дещо виправились. Але восени, з початком регулярних ракетних атак, знову стали знижуватись. Водночас широкосмуговий інтернет навіть дещо виріс за рік – до 62,67 Мбіт/с.

|

|

|