|

СПЕЦІАЛЬНІ

ПАРТНЕРИ

ПРОЕКТУ

Определение наиболее профессиональных ИТ-управленцев, лидеров и экспертов в своих отраслях

Кто внес наибольший вклад в развитие украинского ИТ-рынка.

Награды «Продукт года» еженедельника «Компьютерное обозрение» за наиболее выдающиеся ИТ-товары

|

|

13 июня 2023 г., 18:36

За останні десять років ролі та види діяльності ІТ-спеціалістів радикально змінилися завдяки конвергенції сучасних технологій розробки, хмарних платформ та пропозицій як послуги, які можуть суттєво підвищити загальну продуктивність. Сьогодні багато з цих спеціалістів виконують гібридні ролі, які поєднують традиційну розробку з діяльністю, яка раніше асоціювалася скоріше з операційними фахівцями. У новому звіті IDC представлено розширений перепис і прогноз з детальним описом як традиційних ІТ-операційних ролей, так і нових гібридних ролей.

«Дані перепису показують, що відбувається драматична зміна у складі ІТ-працівників, яка може відбутися лише в одному поколінні. Ця зміна подібна до тієї, що відбулася у 1997-2002 рр., коли поява комерційного Інтернету та ери dotcom перевернула пріоритети для більшої частини корпоративних ІТ і призвела до найняття величезної кількості веброзробників та мережевих експертів, – підкреслив Ел Гіллен (Al Gillen), віцепрезидент групи з розробки програмного забезпечення та відкритого коду в IDC. – Все ширше впровадження хмарних обчислень стимулює подібні зміни в ІТ-командах, які підтримують цю сучасну модель розгортання».

При розробці цього набору даних IDC використовувала наступні визначення для опису ролей, виокремлених у дослідженні.

DataOps використовує комбінацію технологій і методів з акцентом на якість для послідовного і безперервного надання цінності даних, поєднуючи інтегрований і процесно-орієнтований погляд на дані з автоматизацією і методами, аналогічними гнучкій програмній інженерії.

DevOps використовує спільні, гнучкі підходи в поєднанні з широкими конвеєрами розробки автоматизації, тестуванням, конфігурацією інфраструктури, забезпеченням, контролем безпеки та безперервною інтеграцією життєвого циклу (CI) для безперервного розвитку і безперервної доставки (CD).

DevSecOps використовує методологію, яка стверджує, що безпека повинна бути пріоритетом на початку конвеєра доставки DevOps. Це дозволяє командам DevOps, які співпрацюють зі службою безпеки, діяти як ключові зацікавлені сторони у визначенні та впровадженні політик безпеки.

ITOps використовує технології та методи для забезпечення рутинних, запланованих завдань та позапланових заходів підтримки, пов'язаних з ІТ-системами. Фахівці ITOps можуть витрачати до 50% свого часу на підтримку бізнес-користувачів, з'ясування вимог та виконання непередбачуваних або другорядних бізнес-завдань.

MLOps використовує технології та процеси для оптимізації та автоматизації всього життєвого циклу машинного навчання (ML). Основні можливості включають управління та автоматизацію даних і конвеєрів машинного навчання, коду машинного навчання та моделей машинного навчання від отримання даних до розгортання, відстеження та моніторингу моделі. MLOps використовує принципи, подібні до практики DevOps, що застосовуються до процесів машинного навчання.

Платформна інженерія – це дисципліна, що займається проєктуванням і побудовою інструментальних засобів і робочих процесів, які забезпечують можливості самообслуговування, орієнтовані на управління та оптимізацію процесу доставки програмного забезпечення для розгортання додатків і сервісів на хмарних платформах.

Інженери з надійності сайтів (Site reliability engineering, SRE) – це інженери-програмісти, які створюють скрипти для автоматизації таких завдань ІТ-операцій, як обслуговування та підтримка. Щоб забезпечити ефективність і надійність, команди SRE виправляють операційні помилки та усувають ручну роботу в рутинних завданнях.

Системні адміністратори налаштовують, обслуговують і підтримують комп'ютерні системи та комплекси систем, використовуючи різноманітні інструменти та методи, що відповідають системі чи системам систем, які використовуються. Вони можуть витрачати до 50% свого часу на взаємодію з бізнес-користувачами, визначаючи ключові вимоги, бізнес-цілі та адаптації, необхідні для підтримки придатності до використання та відповідності призначенню.

На макрорівні дослідження показує, що протягом наступних п'яти років відбудеться суттєва зміна обов'язків ІТ-фахівців. Дані вказують на те, що ІТ-фахівці, що виконують суто операційні функції, стикаються з переходом до більш технічних або сфокусованих ролей, які дуже часто можуть містити певний рівень роботи з розробки програмного забезпечення. Прогнозується, що ролі операційних ІТ-спеціалістів та системних адміністраторів скорочуватимуться зі середньорічними темпами (CAGR) -8,2% та -7,8% відповідно протягом прогнозованого періоду 2022-2027 рр. Для порівняння, очікується, що нові ролі DataOps і MLOps матимуть середньорічні темпи зростання 17,9% і 20,1% відповідно, хоча зростання починається з порівняно невеликої кількості.

Також прогнозується, що ролі DevOps і DevSecOps продовжать зростати, причому остання у найближчі роки демонструватиме двозначні середньорічні темпи зростання. Ролі DevSecOps виграють від зростаючого ландшафту загроз для додатків і залежності організацій від можливостей свого програмного забезпечення, щоб бути конкурентоспроможними. В поєднанні з визнанням того, що включення безпеки на якомога більш ранній стадії життєвого циклу розробки програмного забезпечення знижує витрати та підвищує якість. Зростання DevOps буде дещо приглушене зростанням ролі інженерів платформ, які поглинуть деякі з цих функцій.

8 июня 2023 г., 16:25

Стартап Storj працює у сегменті децентралізованих хмарних сервісів зберігання даних корпоративного класу. Цей розробник постачає своє хмарне сховище з декількох невеликих дата-центрів та операторів, використовуючи їхні вільні потужності. Наразі компанія має вже до 24 тис. кінцевих точок у понад 100 країнах, хоча ще наприкінці минулого року їх було лише 15 тис.

Алгоритм роботи Storj досить простий – вхідні файли шифруються, діляться на сегменти по 64 Мб, кодуються на стирання, а фрагменти записуються через декілька розподілених провайдерів у безперервному єдиному просторі імен. Технологія блокчейн при цьому не використовується.

Коли до файлу звертаються, його потрібно зібрати, і це робиться з використанням найближчих до клієнта фрагментів, закодованих стиранням. Повний файл або об'єкт не читається, а це означає, що не всі кінцеві точки, які зберігають файл, повинні надавати свою частину. Агент-посередник Storj, розміщений на периферії, отримує достатньо фрагментів, закодованих стиранням, мінімум 29 з 80 частин кожного сегмента, щоб повністю зібрати й розшифрувати файл/об'єкт та надати його системі, що запитує.

Обчислення відбуваються швидше, ніж передача мережею, і це економить час передачі мережею, особливо коли провайдери потужностей Storj можуть бути розподілені по всьому світу. Компанія стверджує, що у порівнянні з однорегіональним сховищем AWS S3 має більш стабільну пропускну здатність, оскільки отримує дані з багатьох вузлів одночасно, що значно збільшує ймовірність відсутності перевантажених шляхів. На продуктивність S3 впливають періодичні сповільнення інтернету, особливо, коли джерело знаходиться далеко від місця завантаження.

Крім того, кодування зі стиранням також захищає від збоїв на боці провайдера. Storj заявляє про 99,97% доступності та 11 дев'яток довговічності. Стверджують, що жоден файл не був втрачений за більш ніж три роки. Послуги компанії підтримуються SLA, а також можливо забезпечити геофенсинг, щоб обмежити розташування збереженого файлу певним географічним регіоном, де існують проблеми з суверенітетом даних.

Оскільки Storj не потрібно будувати або орендувати власні центри обробки даних та інфраструктуру, його витрати значно нижчі, ніж у провайдерів хмарних послуг першого або другого рівня. Заявляється, що вони на 80% нижчі, ніж в AWS S3. Безплатний обліковий запис, що орієнтований на розробників та невеликі проєкти, пропонує до 25 ГБ для зберігання і таке ж обмеження для завантаження на місяць. Все, що понад вказаного, сплачується із розрахунку $4 за терабайт зберігання на місяць та $7 при завантаженні одного терабайту.

Таким чином, Storj використовує розподілену резервну місткість для зберігання даних приблизно так само, як Airbnb – резервну ємність житла та Uber – транспортних засобів. Цікавий приклад економіки спільного користування у сфері зберігання даних.

31 мая 2023 г., 15:25

Корпорація Microsoft підготувала четверте видання звіту Cyber Signals, результати якого виявили збільшення кіберзлочинної активності щодо компрометації ділової електронної пошти (BEC). У звіті розглядаються також поширені тактики кіберзлочинців, та можливі методи захисту.

Новий звіт Cyber Signals про кіберзагрози базується на даних 43 трлн щоденних сигналів безпеки від служб Microsoft та інсайтів 8500 профільних експертів. Ключові висновки дослідників наступні:

- Кількість кіберзлочинів як послуг, націлених на електронну пошту бізнесу, зросла на 38% протягом періоду з 2019 по 2022 рр.;

- За рік (з квітня 2022 по квітень 2023 року) служба Microsoft Threat Intelligence виявила і провела розслідування 35 млн спроб компрометації ділової електронної пошти, в середньому 156 тис. щодня. Одним з таких сервісів є BulletProftLink, який створює шкідливі поштові кампанії промислового масштабу та продає наскрізні послуги, включаючи шаблони, хостинг та автоматизовані послуги для BEC;

- Лише «Федеральне бюро розслідувань» (ФБР) повідомляє про понад 21 тис. скарг з оцінкою збитків на суму понад 2,7 млрд дол.

Замість експлуатації відомих вразливостей систем, оператори BEC прагнуть використовувати щоденне море трафіку електронної пошти та інших повідомлень, щоб спонукати жертв надати фінансову інформацію або до таких дій, як несвідома відправка коштів на рахунки «грошових мулів», що допомагають злочинцям здійснювати шахрайські грошові перекази. Спроби суб'єктів загроз BEC можуть мати різні форми – телефонні дзвінки, текстові повідомлення, email або повідомлення в соціальних мережах.

Найпоширеніші види фішингу:

Хоча суб'єкти загроз використовують спеціалізовані інструменти для спрощення шахрайських дій з електронною бізнес поштою, таких як фішингові набори та списки перевірених адрес електронної пошти для таргетингу на топ-менеджерів, потенційних клієнтів кредиторської заборгованості та інші специфічні ролі, існують методи, які підприємства можуть застосовувати для запобігання атакам та зменшення ризиків.

Щоб захиститися від атак компрометації ділової електронної пошти, підприємства можуть використовувати хмарні додатки, що залучають можливості штучного інтелекту для посилення захисту, включно з вдосконаленим захистом від фішингу та виявленням підозрілих пересилок. Для бізнесів критично важливо захищати ідентичності, щоб заборонити бокове зміщення (техніка кібератак), контролюючи доступ до додатків і даних за допомогою підходу «нульової довіри» та автоматичного керування ідентифікацією.

Крім того, використання безпечної платіжної платформи може зменшити ризик шахрайської діяльності. Рекомендується перейти від рахунків-фактур, надісланих електронною поштою, до однієї з систем, спеціально розроблених для аутентифікації платежів.

Також життєво важливу роль відіграє безперервне навчання співробітників виявленню шахрайських та шкідливих електронних листів, таких як невідповідність доменів та адрес електронної пошти, а також розумінню потенційних ризиків та витрат, пов'язаних з успішними атаками компрометації ділової електронної пошти.

25 мая 2023 г., 16:25

Співзасновник Microsoft Білл Гейтс вважає, що майбутня провідна компанія в галузі штучного інтелекту створить персонального цифрового агента, який виконуватиме за людей низку завдань. На його думку, ця технологія зможе докорінно змінити поведінку користувачів. «Хто б не виграв у створенні персонального агента, це дуже важливо, тому що ви більше ніколи не підете на пошуковий сайт за відповідями, або на Amazon за покупками», – сказав він.

Цей ще не розроблений AI-помічник зможе розуміти потреби та звички людини, допоможе «прочитати те, на що у вас немає часу», – наголосив Гейтс під час заходу Goldman Sachs та SV Angel у Сан-Франциско, що був присвячений темі штучного інтелекту.

За словами Гейтса, шанси на те, що майбутній переможець у галузі штучного інтелекту буде або стартапом, або технологічним гігантом, становлять 50 на 50.

«Я був би розчарований, якби перемогла не Microsoft, – сказав Гейтс. – Але мене вразили кілька стартапів, зокрема Inflection». Мається на увазі Inflection.AI, співзасновником якої є колишній керівник Google DeepMind Мустафа Сулейман (Mustafa Suleyman).

Пройде деякий час, перш ніж цей потужний цифровий агент майбутнього буде готовий до масового використання. До того часу компанії продовжуватимуть впроваджувати у свої продукти так звані технології генеративного AI, подібні до популярного ChatGPT від OpenAI.

Крім того, напевне AI прискорить інновації в космосі та дозволить вдосконалити розробку ліків.

Хоча внутрішня робота людського мозку все ще залишається загадкою для вчених, співзасновник Microsoft вважає, що людство наближається до створення корисних ліків для лікування таких хвороб, як хвороба Альцгеймера, а випробування нових препаратів на людях, можливо, відбудуться вже через 10 років.

Він також порівняв розвиток технологій генеративного штучного інтелекту, які можуть створювати переконливі тексти, з переломним моментом, який вплине на роботу білих комірців. Гейтс додав, що, на його думку, майбутні людиноподібні роботи, які будуть дешевшими для компаній, ніж людські працівники, також матимуть значний вплив на робітничі професії.

17 мая 2023 г., 18:15

Генеральний директор компанії OpenAI, яка створила штучний інтелект ChatGPT, Сем Альтман (Sam Altman) на слуханнях у Конгресі США заявив, що втручання уряду матиме вирішальне значення для зменшення ризиків, пов’язаних з дедалі потужнішими системами штучного інтелекту. «У міру розвитку цієї технології ми розуміємо, що багато людей, як і ми, стурбовані тим, як вона може змінити наш спосіб життя», – заявив він.

Альтман запропонував створити американське або глобальне агентство, яке б ліцензувало найпотужніші системи штучного інтелекту і мало повноваження «відкликати цю ліцензію і забезпечити дотримання стандартів безпеки».

Те, що почалося з паніки серед освітян щодо використання ChatGPT для виконання домашніх завдань, переросло в ширше занепокоєння щодо здатності новітніх інструментів генеративного ШІ вводити людей в оману, поширювати неправду, порушувати авторські права і загрожувати робочім місцям.

І хоча наразі немає жодних ознак того, що Конгрес працює над створенням нових правил щодо ШІ, як це роблять європейські законодавці, стурбованість суспільства привела Альтмана та інших керівників технологічних компаній до Білого дому на початку місяця і змусила американські відомства пообіцяти боротися з тими продуктами ШІ, які порушуватимуть чинні закони про громадянські права та захист прав споживачів.

Сенатор Річард Блюменталь (Richard Blumenthal), демократ від штату Коннектикут, який очолює підкомітет сенатського юридичного комітету з питань конфіденційності, технологій і права, відкрив слухання записаною промовою, яка звучала як голос сенатора, але насправді була голосовим клоном, навченим на промовах Блюменталя, і зачитав вступне слово, написане в ChatGPT. Демонстрація сучасних можливостей ШІ щодо створення фейків вийшла вражаюча.

Втім загальний тон запитань сенаторів був спокійним, на відміну від минулих слухань у Конгресі, на яких керівники технологічних компаній і соціальних мереж зазнали жорсткої критики через нездатність галузі забезпечити конфіденційність даних або протидіяти шкідливій дезінформації.

Сенатори вважають, що розробники ШІ, мають ретельно тестувати свої системи й розкривати відомі ризики, перш ніж випускати їх. Крім того, вони стурбовані, що системи ШІ можуть дестабілізувати ринок праці.

Водночас чиновники закликають не зосереджуватись занадто на далекому «науково-фантастичному майбутньому» надпотужного ШІ на шкоду вирішенню більш нагальних проблем сьогодення. Як от, наприклад, питання прозорості даних, дискримінаційної поведінки та потенціалу для обману і дезінформації.

Свідчення також давали директор IBM з питань конфіденційності та довіри Крістіна Монтгомері (Christina Montgomery) і Гері Маркус (Gary Marcus), почесний професор Нью-Йоркського університету, який був серед групи експертів зі штучного інтелекту, що закликали OpenAI та інші технологічні компанії призупинити розробку потужніших моделей ШІ на шість місяців, щоб дати суспільству більше часу на роздуми про ризики. Лист став відповіддю на березневий реліз останньої моделі OpenAI, GPT-4, яку описують як більш потужну, ніж ChatGPT.

Представники технологічної галузі заявили, що вітають певну форму нагляду за ШІ. Але застерігають від введення надмірно жорстких обмежень. Вони закликали до створення регуляторного органу, орієнтованого на ШІ, бажано міжнародного, причому Монтгомері посилалася на прецедент ядерного агентства ООН, а Маркус порівнював його з «Управлінням США з контролю за продуктами та ліками». Останній вважає, що ШІ повинен регулюватися в «точці ризику». Тобто правила мають регулювати тільки розгортання конкретних видів використання ШІ, а не саму технологію.

10 мая 2023 г., 16:25

Черговий огляд активності APT-груп, який охоплює період з жовтня 2022 року до кінця березня 2023, представила компанія Eset. Зокрема аналітики констатують, що російські APT-групи були особливо активними в Україні та країнах ЄС, використовуючи для атак програми для знищення даних та фішингові листи. Серед основних цілей кіберзлочинців – організації у галузі оборони та енергетики, а також медіакомпанії.

APT-групи зазвичай об’єднують кваліфікованих хакерів, діяльність яких часто спонсорується певною державою. Їх метою є отримання конфіденційних даних урядових установ, високопоставлених осіб або стратегічних компаній та уникнення при цьому виявлення. Такі групи кіберзлочинців мають великий досвід та використовують складні шкідливі інструменти та експлойти невідомих раніше уразливостей.

Однією з найактивніших APT-груп, спрямованих на Україну з метою викрадення конфіденційної інформації, залишається Gamaredon. Спеціалісти Eset виявили також поширення фішингових листів, націлених на урядові установи в кількох країнах ЄС. Зловмисники використовують відому тактику – електронні листи з вкладеним шкідливим HTML-документом, який після відкриття зберігає архів з небезпечним файлом.

Інша група Sandworm продовжує атакувати різні організації в Україні, зокрема державні установи, енергетичний сектор та медіа. У січні фахівці виявили розгортання групою Sandworm програми для знищення даних в Україні під назвою SwiftSlicer. В той самий час CERT-UA опублікував повідомлення про кібератаку Sandworm на інформаційне агентство України.

У першому кварталі спеціалісти також виявили поширення шкідливих повідомлень, націлених на дипломатів у країні ЄС. Зокрема фішингові електронні листи, замасковані під повідомлення від міністерства закордонних справ Чеської Республіки, містили посилання на сторінку для завантаження шкідливого ZIP-архіву.

Крім того, останніми місяцями група кіберзлочинців Winter Vivern була досить активною у Європі з атаками на українських та польських держслужбовців. Зловмисники надсилали електронні листи з посиланням на вебсайт, де жертви можуть завантажити підроблений антивірус, який потім встановлює спеціальний бекдор PowerShell.

В інших випадках ціллю кіберзлочинців було викрадення облікових даних пошти. Наприклад, у лютому група Winter Vivern використала уразливість на порталі Zimbra для спроби атаки урядових організацій в Європі. У разі введення облікові дані відправлялися на віддалений сервер зловмисників, а жертвам відображалася звичайна сторінка вебпошти.

Атаки APT-груп досить витончені та небезпечні, тому важливо забезпечити максимальний захист завдяки комплексному підходу до безпеки. Тому компаніям варто подбати про потужний захист пристроїв, зокрема за допомогою розширеного виявлення та реагування на загрози, розширеного аналізу у хмарі та шифрування даних тощо, а також розуміти можливі вектори атак та особливості діяльності певних груп.

3 мая 2023 г., 16:45

Поява в листопаді 2022 року чат-бота зі штучним інтелектом ChatGPT на базі великої статистичної моделі OpenAI GPT-3.5, який здатний вести притомний діалог і дозволяє суттєво прискорити деякі завдання обробки та навіть створення контенту, справив справжній фурор у ЗМІ. Футурологи всіх мастей за звичкою взялися ділитися своїми бурхливими фантазіями на тему того, як комп'ютер замінить людину.

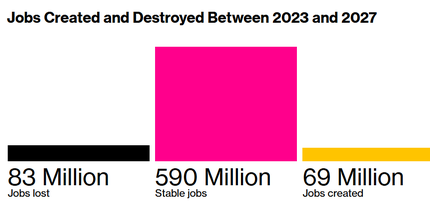

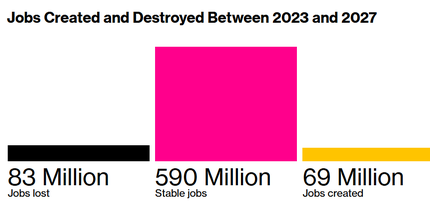

Так, у звіті «Міжнародної організації праці», поданому в рамках «Всесвітнього економічного форуму», стверджується, що сучасні технології, включаючи ШІ, призведуть до суттєвих змін на ринку праці. Навіть з урахуванням того, що частина людей перекваліфікуються та знайдуть роботу в таких перспективних сферах, як аналітика великих даних, технології управління та кібербезпека, до 2027 року у світі може бути втрачено до 26 млн робочих місць, насамперед на управлінських та облікових посадах, у сфері введення даних та бухгалтерського обліку.

Передбачається, що програми ШІ на зразок ChatGPT дозволять автоматизувати або замінити багато ролей, пов'язаних з міркуваннями, спілкуванням та координацією. В рамках дослідження було опитано 800 компаній, у яких працює 11,3 млн осіб у 45 країнах світу. Три чверті заявили, що планують запровадити технології штучного інтелекту протягом наступних п'яти років.

Втім, дослідники погоджуються, що зараз штучний інтелект становить меншу загрозу для перспектив зайнятості, ніж інші макроекономічні чинники, такі як уповільнення економічного зростання, брак пропозиції та інфляція.

Досить цікавим з погляду перспектив використання ШІ є інше дослідження, проведене спільно фахівцями зі Стенфордського університету та Массачусетського технологічного інституту, які вивчали вплив інструментів генеративного ШІ на продуктивність компанії. Як стверджується, це одне з перших досліджень ефективності ШІ в реальних, а не лабораторних умовах.

Працівникам служби підтримки в компанії-розробнику корпоративного програмного забезпечення для підприємств SMB було надано доступ до інструментів ШІ та протягом року вивчався їх вплив на ефективність. При цьому дослідники оцінювали роботу понад 5000 співробітників служби підтримки, розташованих переважно на Філіппінах. Працівники були поділені на групи, одні з яких мали доступ до спеціалізованих інструментів ШІ, а інші ні.

У середньому, продуктивність співробітників служби підтримки зросла на 14%. При цьому найбільший зиск отримали найменш кваліфіковані працівники. За допомогою ШІ вони змогли виконувати свою роботу на 35% швидше. Продуктивність нових працівників також підвищувалася набагато швидше за сприяння ШІ, ніж без нього. Так, співробітники з двомісячним досвідом, яким допомагав ШІ, багато в чому працювали так само добре або навіть краще, ніж фахівці з більш ніж шестимісячним досвідом, які працювали без ШІ.

Варто зазначити, що такі результати суперечать поширеній думці про те, що автоматизація, як правило, найбільше шкодить низькокваліфікованим працівникам, як це сталося за останні кілька десятиліть технологічних досягнень в обробній промисловості та інших галузях.

Найбільш кваліфіковані співробітники практично не бачили користі від запровадження ШІ у свою роботу. Їх підказки ШІ частіше просто відволікали, даючи очевидні для них поради. Водночас ШІ явно прискорював передачу кращих напрацювань та прийомів від досвідчених співробітників новачкам. Відповідно він може суттєво змінити підходи до обміну досвідом та підвищення кваліфікації всередині компаній. При цьому бізнесу слід передбачити систему заохочення та винагороди для досвідчених працівників. Оскільки вони, як і раніше, відіграватимуть важливу роль у навчанні співробітників. Однак зможуть витрачати на це значно менше часу.

27 апреля 2023 г., 15:55

Невеличке, але досить показове дослідження пристроїв корпоративної мережі, придбаних на вторинному ринку, представила компанія Eset. Вивчивши дані конфігурації півтора десятка різних мережевих пристроїв, спеціалісти виявили, що більша частина з них містили конфіденційні дані попередніх власників.

Зокрема, з тих роутерів, що легко стали б справжньою знахідкою шпигуна: 22% містили дані клієнтів; 33% мали дані, які дозволяли створити стороннє підключення до мережі; 44% містили облікові дані для підключення до інших мереж в якості довіреної сторони; 100% мали один або кілька облікових даних IPsec або VPN або root-паролів; 100% мали достатньо даних для достовірної ідентифікації колишнього власника/оператора.

Організації часто утилізують застарілу техніку через сторонні компанії, які відповідають за перевірку безпечного знищення або перероблення цифрового обладнання та утилізацію даних на ньому. Однак через помилки таких підрядників чи через недосконалі внутрішні процеси утилізації в самих компаніях, на роутерах було знайдено чимало важливих даних.

Так, наприклад, у конфігураціях пристроїв було виявлено повні карти основних платформ додатків, які використовуються окремими організаціями, як локально, так і в хмарі. Серед цих додатків – корпоративна електронна пошта, довірені клієнтські тунелі, програми для фізичної безпеки будівель тощо. Крім цього, дослідники змогли визначити, через які порти та з яких хостів ці програми з’єднуються. Завдяки деталізації додатків і конкретних версій, які використовуються в деяких випадках, кіберзлочинці могли б використати відомі уразливості в мережі.

До того ж на деяких пристроях було завантажено корпоративні облікові дані, включаючи дані для входу адміністратора, деталі VPN і криптографічні ключі, які дозволили б зловмисникам безперешкодно отримувати доступ у мережу.

Роутери в цьому дослідженні належали різним організаціям – від середнього бізнесу до великих підприємств у різних галузях (центри обробки даних, юридичні фірми, сторонні постачальники технологій, виробничі та технологічні компанії, а також розробники програмного забезпечення). У рамках дослідження спеціалісти з безпеки, де це було можливо, ділилися висновками з кожною ідентифікованою організацією. Деякі з них взагалі ніяк не реагували на неодноразові спроби зв’язатися з ними, тоді як інші розглядали подію як повномасштабне порушення безпеки.

Існують регламентовані процеси належного припинення експлуатації апаратного забезпечення, і це дослідження показало, що багато компаній не дотримуються їх під час підготовки пристроїв для вторинного ринку. Пошук та використання уразливостей або виманювання облікових даних є потенційно складним процесом для кіберзлочинців. Між тим дослідження показало, що є набагато простіший спосіб отримати необхідні для зламу корпоративної мережі дані.

Тож організаціям слід добре розуміти, що залишається на пристроях, які вже непотрібні. Оскільки більшість пристроїв, які були отримані дослідниками на вторинному ринку, містили цифровий план компанії, включаючи інформацію про основну мережу, дані додатків, корпоративні облікові дані та інформацію про партнерів, постачальників і клієнтів. Тому потрібно переконатися, що корпоративні обчислювальні пристрої передаються на утилізацію до компетентних підрядників, або вживати усіх необхідних запобіжних заходів у разі самостійного виведення техніки з експлуатації. Це стосується на лише роутерів та жорстких дисків, а й будь-якого пристрою, який був частиною мережі. Зважаючи на це, організаціям рекомендується дотримуватися вказівок виробника щодо видалення всіх даних із пристрою перед тим, як той залишить межі корпоративної мережі.

19 апреля 2023 г., 15:25

Генеративний штучний інтелект знижує бар’єр входу у кіберзлочинність, дозволяючи навіть новачкам швидко писати шкідливий код та переконливі фішингові електронні листи, а також виконувати інші підготовчі дії для атак програм-вимагачів (шифрувальників). Такого висновку дійшли фахівці компанії Cybersixgill на основі аналізу тенденцій підпільного дискурсу та діяльності кіберзлочинців у Даркнеті.

Наприкінці листопада 2022 року OpenAI випустив ChatGPT – представника нового покоління чат-ботів на базі штучного інтелекту, розширеної обробки природної мови (NLP) і методів машинного навчання (ML). Попередньо навчена на великій компіляції текстових даних з Інтернету, модель ChatGPT має широке розуміння структури та контексту природної мови й здатна генерувати зв’язний текст, схожий на написаний людиною.

Через це ChatGPT привернув широку увагу не тільки журналістів та дослідників, а й у кіберзлочинців. Оскільки має значний потенціал у сфері автоматизації завдань розробки програмного забезпечення, аналітики даних, прогнозного моделювання, мовного перекладу, творчого письма, освітніх технологій тощо. На підпільних форумах одразу ж з ентузіазмом почали обговорювати різні варіанти монетизації можливостей ChatGPT.

Наприклад, здатність ChatGPT переконливо імітувати людську мову робить його зручним інструментом соціальної інженерії – важливої частини арсеналу кіберзлочинців. Попри те, що шахраї іноді успішно ловлять на гачок довірливих жертв, розкидаючи широку мережу за допомогою масових фішингових атак, вони часто зазнають невдачі через орфографічні та граматичні помилки, та загальний текст, що не стосується безпосередньо одержувача.

ChatGPT дає змогу суб’єктам загрози генерувати більш чіткі та персоналізовані масові повідомлення, імітуючи стилі написання довірених осіб, використовуючи релевантні теми листів та обходячи захисні фільтри електронної пошти, щоб підвищити ймовірність досягнення мети. Потім відповідь жертви може бути введена в модель для створення переконливих, відповідних і персоналізованих подальших дій. Чат-бот запам'ятовує контекст, стиль і тему розмов.

Тоді як одні фішінгові повідомлення мають на меті отримати конфіденційну інформацію від цільової особи безпосередньо під час онлайн-спілкування, інші передбачають заманювання жертв на підроблений веб-сайт, який імітує надійний бренд. Досвід вказує, що ChatGPT може дозволити користувачам без навичок розробки веб-сайтів відтворити веб-сторінку всього за 45 секунд.

Дослідження також показало, що кіберзлочинці намагаються зловживати можливостями написання коду ChatGPT і для інших цілей. Хоча ChatGPT було розроблено з вбудованими захисними механізмами, які визначають і відхиляють невідповідні, шкідливі та незаконні запити, суб’єкти загрози працюють над кількома стратегіями, щоб обійти ці обмеження. Одна з таких стратегій передбачає креативне формулювання запитів і упущення відкритих згадок fmagged термінів під час введення підказок у модель. Згідно з умовами використання OpenAI, публічний інтерфейс ChatGPT наполегливо відмовлятиметься виконувати запити користувачів на розробку шкідливого програмного забезпечення, включно з «вмістом, який намагається генерувати програми-вимагачі, кейлоггери, віруси або інше програмне забезпечення, призначене для певного рівня шкоди». Однак на практиці ці обмеження можна обійти простим творчим перефразуванням.

Також на хакерських форумах з’являлись повідомлення про успішне зловживання моделлю ChatGPT для автоматизації виявлення вразливостей програмного забезпечення (CVE) завдяки своєрідній рольовій грі чи через інтерфейс прикладного програмування (API) OpenAI, який схоже має дуже мало обмежень проти зловживань.

Крім того, ChatGPT може використовуватися суб’єктами загрози для покращення та автоматизації ряду дій при підготовці атак програм-вимагачів. Це особливо корисно для початківців брокерів початкового доступу (IAB) і партнерів з програмами-вимагачами, які можуть не знати досконало англійської мови.

Схоже також, що ChatGPT суттєво знижує бар’єри входу для кіберзлочинців з обмеженими навичками програмування та технічними знаннями. Маючи лише елементарні хакерські навички, користувачі можуть ефективніше розробляти та поширювати зловмисне програмне забезпечення для крадіжки інформації, трояни віддаленого доступу (RAT), інструменти ботнетів, завантажувачі, сервери керування (C2) і варіанти програм-вимагачів.

Тож дослідники, розробники, неспеціалісти та кіберзлочинці продовжують експериментувати з технологіями, розсуваючи межі можливого, щоб виявити багато нових варіантів використання та застосувань генеративного штучного інтелекту. Але вже очевидно, що його широкі можливості, простота використання, доступність і багатомовна підтримка демократизували доступ до ШІ не тільки для законослухняних громадян.

5 апреля 2023 г., 14:25

Сукупні доходи вітчизняних постачальників послуг зв’язку у 2022 році склали 90,121 млрд грн. З них доходи від надання електронних комунікаційних послуг – 83,213 млрд грн. (92,3%), а решта – послуги поштового зв’язку. Попри повномасштабну збройну агресію рф проти України, яка завдала удару також і сектору електронних комунікацій, показник збільшився на 3% у порівнянні із 2021 роком. Про це йдеться у річному звіті «Національної комісії, що здійснює державне регулювання у сферах електронних комунікацій, радіочастотного спектра та надання послуг поштового зв’язку» (НКЕК), що базується на даних від 3264 постачальників електронних комунікаційних мереж та послуг.

В структурі доходу найбільші частки складали: мобільний зв’язок – 67,6% та фіксований доступ до мережі Інтернет – 19,1%. Найбільший приріст продемонстрував мобільний зв’язок – на 1,6 відсоткові пункти. Фіксований доступ до мережі Інтернет та фіксований зв’язок зменшилися на 0,4 та 1,0 в.п. відповідно.

У зв’язку з повномасштабною збройною агресією рф проти України тенденції розвитку ринків електронних комунікацій у 2022 році зазнали значних змін.

З метою підтримки громадян та забезпечення можливості отримувати електронні комунікаційні послуги в умовах руйнування інфраструктури, НКЕК спільно з постачальниками послуг мобільного зв’язку здійснили ряд заходів, спрямованих на впровадження послуги національного роумінгу, який працює на території усієї України з 7 березня 2022 року та дає змогу отримати такі послуги як голосовий зв’язок, передача SMS та передача даних, в т.ч. доступ до Інтернету на базових швидкостях технологій 2G та 3G.

Потреба громадян в отриманні інформації про поточну ситуацію в країні, перебіг війни та доступі до актуальної інформації, сприяла активності користувачів в отриманні послуг доступу до мережі Інтернет та споживанні Інтернет-трафіку.

Разом з тим, інтенсивні бойові дії, руйнування інфраструктури та тимчасова окупація територій України призвели до зменшення абонентської бази, а також до значних фінансових втрат операторів у зв’язку з необхідністю неодноразового відновлення пошкоджень електронних комунікаційних мереж. В окремих випадках це призвело до вимушеного припинення діяльності компаній.

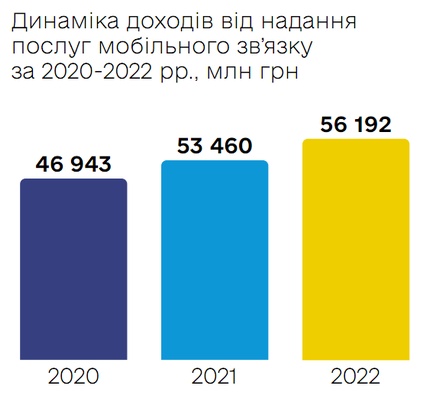

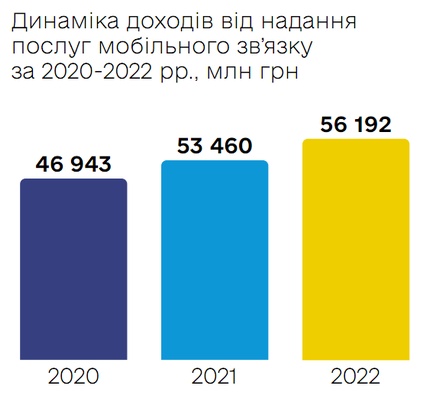

Що стосується мобільного зв’язку, у 2020-2022 рр. спостерігалася тенденція до збільшення доходів від надання послуг. Минулого року вони збільшились на 5,1% у порівнянні із 2021 роком. Це обумовлено збільшенням рівня споживання послуг передачі даних, у т.ч. доступу до мережі Інтернет та міжнародного роумінгу.

Доходи від надання послуг мобільного зв’язку у 2022 році склали 56,192 млрд грн. В їх структурі найбільшими частками стали доходи від надання послуг передачі даних, у тому числі доступу до мережі Інтернет – 62,8% та від послуг голосової телефонії – 12,7%. При цьому, спостерігається позитивна динаміка зростання в структурі доходів часток від надання послуг міжнародного роумінгу користувачам (3 в.п.) та від надання послуг іншим постачальникам мереж (1,7 в.п.). Проте, у 2022 році зменшилися доходи від надання послуг голосової телефонії споживачам на 2,4 в.п. за рік.

У 2022 році середньомісячний дохід від надання послуг мобільного зв’язку в розрахунку на одну активну ідентифікаційну картку (ARPU) збільшився на 19,2% у порівнянні з 2021 роком та становив 95 грн.

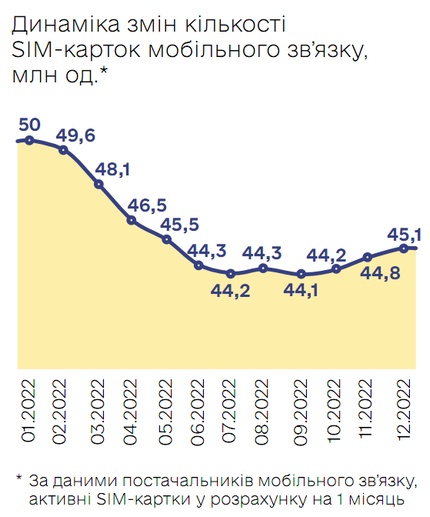

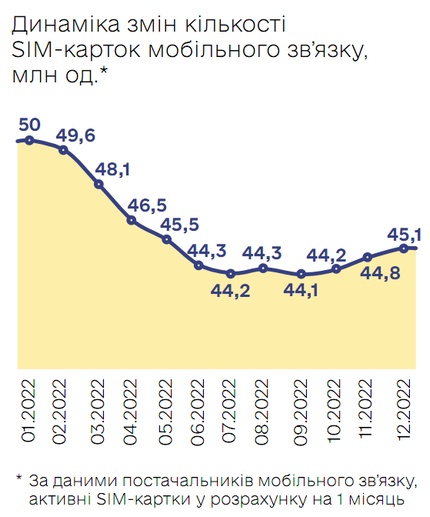

Кількість активних ідентифікаційних карток мережі мобільного зв’язку (SIM-карт) станом на 31 грудня 2022 року склала 49,304 млн одиниць. Що майже на 12% менше у річному зіставленні. Це пов’язано з недоступністю мереж мобільного зв’язку на тимчасово окупованих територіях України та скороченням використання послуг національних операторів мобільного зв’язку внаслідок міграції населення в пошуках прихистку поза межами країни.

Кількість активних SIM-карт, використаних для отримання послуг М2М на кінець 2022 року зменшилась на 6,4% та склала 3,462 млн од. Це пов’язано зі зменшенням надання послуг, в наслідок тимчасової окупації території України.

Доходи від надання послуг міжнародного роумінгу у 2022 році склали 2,910 млрд грн, що у 2,4 раза вище ніж у 2021 році.

Загальна кількість активних SIM-карт, з яких було здійснено доступ до мережі Інтернет, на кінець 2022 року становила 35,356 млн од. (з них 26,824 млн од. – картки стандарту 4G). У порівнянні з аналогічним періодом 2021 року показник зменшився на 6,6%.

Внаслідок руйнування мереж та обладнання постачальники послуг мобільного зв’язку були змушені витрачати ресурси, засоби та сили на їх відновлення, а отже, відбулося зниження темпів розвитку мереж 4G (LTE). Разом з тим, постачальники послуг мобільного зв’язку продовжують у співпраці з НКЕК поступово збільшувати охоплення зв’язком 4G як населених пунктів України, так і магістральних автомобільних доріг міжнародного значення.

Збройна агресія рф відразу знайшла відображення в загальних показниках сфери електронних комунікацій, спричинивши негативні зміни абонентської бази мобільних операторів.

Якщо у довоєнні місяці сукупна кількість українських абонентів у роумінгу не перевищувала 2 млн на місяць, то лише за піковий березень 2022 року показник збільшився у 2,5 раза – до 5 млн абонентів. Цьому сприяли як лояльні тарифи українських операторів, так і ініціативи європейських партнерів для підтримки українців, що вимушено опинилися за кордоном.

Попри стан кількість абонентів, які протягом 2022 року скористалися послугою перенесення номера на мережу мобільного зв’язку іншого оператора, у порівнянні з попередніми роками практично залишилися на тому ж самому рівні. Послугою перенесення номера у 2022 році скористалися 71,3 тис. кінцевих користувачів. Загалом з дати впровадження послуги – 1 травня 2019 року, змінили оператора мобільного зв’язку зі збереженням свого номера телефону вже 252,4 тис. абонентів.

Обсяг доходів від надання послуг фіксованого доступу до мережі Інтернет за результатами 2022 року склали 15,928 млрд грн. (19,1% в загальному обсязі доходів від надання електронних комунікаційних послуг).

На кінець 2022 року кількість ліній (точок) фіксованого доступу до мережі Інтернет становила 7,191 млн од., що на 5% менше у річному зіставленні. При цьому кількість таких ліній у сільській місцевості склала 1,686 млн од.

В розрізі швидкостей найбільшу частку складають лінії фіксованого доступу на швидкості від 30 до менше ніж 100 Мбіт/с, частка яких 59,8%. В розрізі технологій найбільшу частку складають лінії з використанням волоконно-оптичного кабелю – 86,5% (з них FTTx – 51,4% та xPON – 35,1%).

Середньомісячний дохід від надання послуг фіксованого доступу до мережі Інтернет у розрахунку на одного абонента за даними 2022 року збільшився на 6% у порівнянні з 2021 роком і склав 184,6 грн/міс.

У зв’язку з початком повномасштабної збройної агресії рф проти України, постачальники послуг фіксованого доступу до Інтернету, які здійснюють свою діяльність на територіях що були тимчасово окуповані також зіткнулися з необхідністю значних фінансових витрат для відновлення практично втрачених електронних комунікаційних мереж.

Крім того, у зв’язку з перебоями електроживлення в Україні, що стало наслідком руйнування об’єктів енергетичної інфраструктури, у 2022 році з боку абонентів спостерігалася тенденція до зміни постачальників послуг фіксованого доступу до мережі Інтернет. За таких умов відбулося збільшення попиту на отримання послуг фіксованого доступу до мережі Інтернет з використанням технологій хPON, яка дозволяє забезпечити дистанційне живлення кінцевого обладнання абонента.

Доходи від надання послуг фіксованого телефонного зв’язку у 2022 році склали 3,493 млрд грн. (4,2% у загальному обсязі доходів від надання електронних комунікаційних послуг). В їх структурі найбільшу частку склали доходи від надання послуг місцевого телефонного зв’язку – 46,7%.

За підсумками 2022 року зберігається тенденція зниження попиту населення на послуги фіксованого зв’язку. Як наслідок, кількість ліній за рік знизилася на 23,8% та складала 1,739 млн од.

Також до зменшення абонентської бази постачальників голосових послуг фіксованого зв’язку призвела повномасштабна збройна агресія рф та евакуація значної частини населення з території бойових дій.

Своєю чергою, руйнування інфраструктури електронних комунікаційних мереж призводить до тривалої відсутності зв’язку у наявних абонентів та фінансових витрат на відновлення пошкоджень цих мереж.

Разом з тим, широке розповсюдження послуг мобільного зв’язку, а також комп’ютерних програм та мобільних додатків, що дозволяють споживачам послуг доступу до Інтернету замінити традиційні голосові послуги фіксованого зв’язку на сервіси з передачі голосу та відео з використанням Інтернету. Які не сприяють нарощенню абонентської бази постачальників голосових послуг фіксованого зв’язку. Таким чином, продовжується тенденція до зменшення обсягів ринку голосових послуг фіксованого зв’язку.

|

|

|