|

СПЕЦІАЛЬНІ

ПАРТНЕРИ

ПРОЕКТУ

Определение наиболее профессиональных ИТ-управленцев, лидеров и экспертов в своих отраслях

Кто внес наибольший вклад в развитие украинского ИТ-рынка.

Награды «Продукт года» еженедельника «Компьютерное обозрение» за наиболее выдающиеся ИТ-товары

|

|

1 октября 2025 г., 17:25

Фахівці CERT-UA підготували черговий звіт щодо «російських кібероперацій», присвячений аналізу ключових загроз і технік противника, зафіксованих у другому півріччі 2025 року. Вони констатують, що постійна робота над посиленням кіберзахисту України допомагає захиститися від більшості загроз, але й спонукає ворожих хакерів змінювати свої тактики, техніки та процедури.

Понад три роки повномасштабної агресії росії проти України наочно продемонстрували, що кіберпростір є невіддільним плацдармом сучасної війни. Технології в умовах збройного конфлікту змінюються стрімко, і особливо це стосується кіберсфери, де нові загрози та тактики з’являються швидше, ніж встигають сформуватися традиційні підходи до захисту. Це вимагає постійної адаптації, розвитку та еволюції на рівні відповідальних за кіберзахист структур.

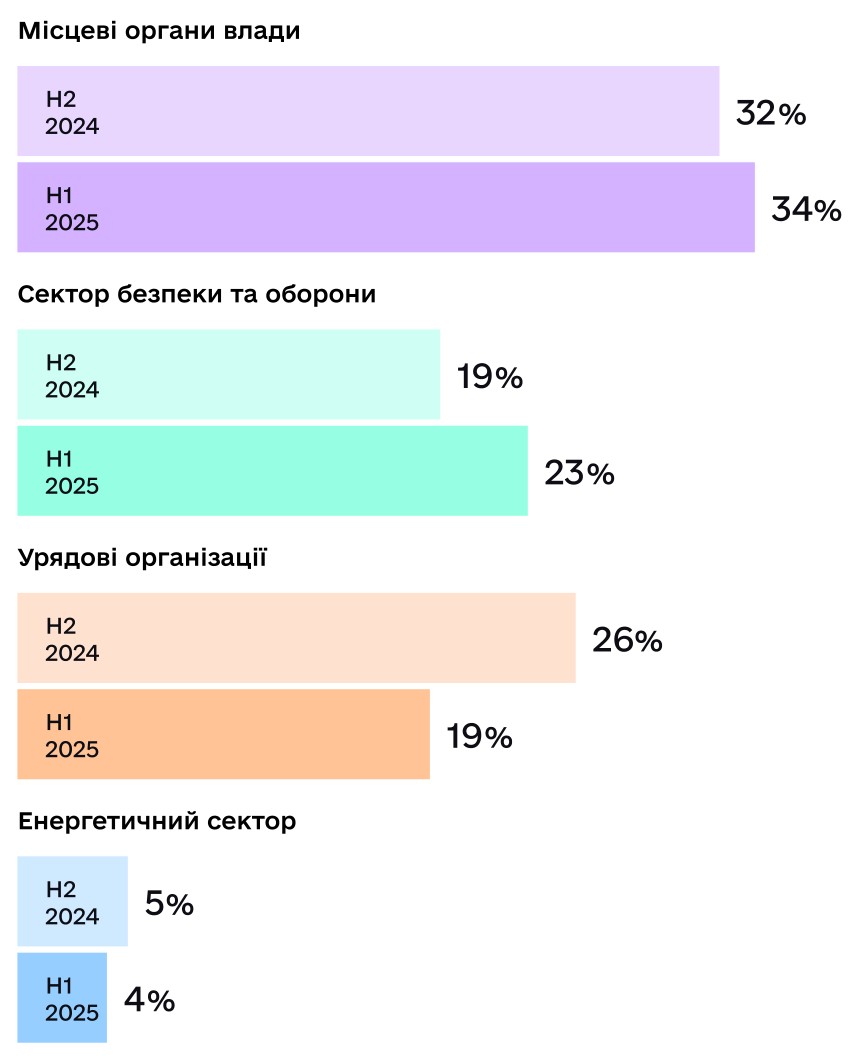

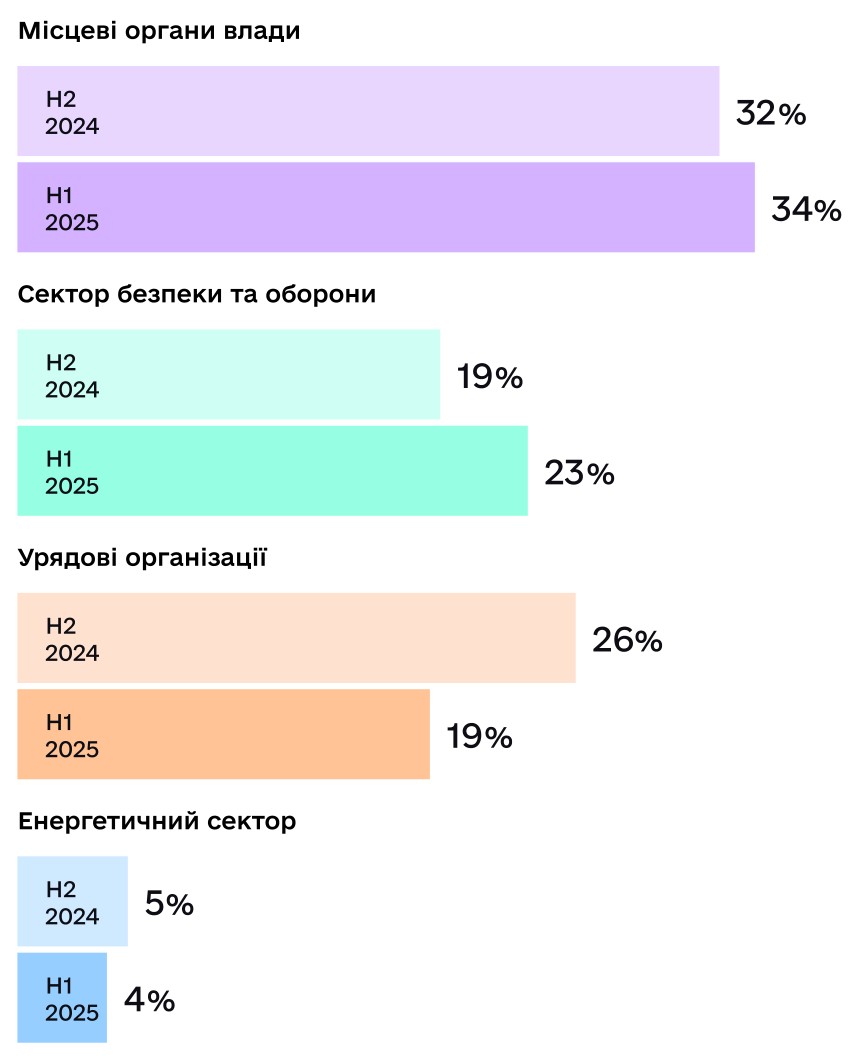

Кількість кіберінцидентів, опрацьованих CERT-UA та SOC Державного центру кіберзахисту, невпинно збільшується й перше півріччя 2025 року не стало винятком. Так з січня по червень кількість інцидентів високого та низького рівня критичності зменшилися на 40% відносно другої половини 2024 року. Втім загальний показник за пів року збільшився на 17% – до 3018 інцидентів. Головні цілі ворога в кіберпросторі залишаються незмінними.

Зловмисники постійно розробляють нові інструменти, активно використовують методи соціальної інженерії та складні вектори атак. Крім того, дедалі більше процесів стають автоматизованими.

Застосування штучного інтелекту в кібератаках перейшло на новий рівень. Тепер хакери його використовують не лише для генерації фішингових повідомлень, а й для створення шкідливих програм.

Зменшення часу від виявлення до блокування мережевої інфраструктури зловмисників засобами захисту та покращення співпраці з міжнародними надавачами послуг хмарних сервісів, які часто використовуються хакерами в злочинних цілях, спонукало хакерів перейти до тактики «викрав та пішов» (Steal & Go) – розповсюдження стилерів, які не закріплюються в системі.

Підвищення усвідомленості користувачів щодо кібергігієни знизило ефективність звичних фішингових розсилок, оскільки кожен підозрілий лист потрапляє до кіберфахівців. Це призвело до активного використання зловмисниками підходу Zero Click. Хакери експлуатують вразливості поштових платформ, що призводить до виконання шкідливого навантаження одразу при відкритті листа, без будь-яких інших дій користувача. І до того ж непомітно.

Кіберудари по критичній інфраструктурі вже стали системним явищем. Деякі з таких атак здійснюються для підсилення наслідків кінетичних ударів. А деякі кібероперації хакери рф проводять безпосередньо під час масованих ракетно-дронових атак, що ускладнює своєчасне реагування на інциденти.

Дедалі частіше хакери зловживають легітимними онлайн-сервісами для доставлення шкідливих файлів, зберігання конфігурацій тощо. На тлі загального трафіку така активність виглядає майже непомітною – і саме в цьому полягає її головна небезпека. Це дає змогу зловмисникам ефективно маскувати свою активність і обходити засоби захисту.

Хмарні сервіси, такі як, наприклад, Dropbox, Google Drive, OneDrive, Bitbucket, 4Sync, або Ukr.net E-disk, зловмисники використовують не тільки для розміщення шкідливих файлів, а й для ексфільтрації викрадених даних.

Крім того, хакери рф створили відмовостійку мережеву інфраструктуру, використовуючи низку легітимних сервісів. На сторінках Telegra.ph, Teletype.in, Rentry.co та в чатах Telegram вони розміщують адреси своїх командних серверів, що дозволяє динамічно їх змінювати.

Слід зазначити, що раніше на таких сторінках розміщувались безпосередньо IP-адреси командно-контрольних серверів, проте вже з початку 2024 року для приховування реальної адреси зловмисники почали активно використовувати сервіс тунелювання Cloudflare Tunnels, а від початку 2025 року – ще й сервіс Cloudflare Workers.

Але найбільш очевидний варіант використання таких ресурсів розміщення фішингових сторінок. Багато сервісів дозволяють безплатне розміщення вебсторінок на обмежений період, достатній для проведення фішингових кампаній. З цією метою хакери часто використовують такі платформи, як Firebase, ipfs.io, mocky.io та вже згаданий Cloudflare Workers.

Фішингову сторінку можна з легкістю створити за допомогою сервісів для створення форм, наприклад, SmartForms.dev, яка дозволяє налаштувати власний дизайн форми, таким чином зімітувавши будь-яку форму авторизації будь-якої системи. Або ж API подібних платформ використовують для збору даних, введених на фішинговій сторінці.

Безумовно, більшість сервісів реагують на звернення та видаляють або блокують шкідливий контент. Однак між виявленням загрози та її нейтралізацією минає певний час, протягом якого зловмисники встигають реалізувати свої цілі: надіслати шкідливу програму, викрасти дані тощо.

Саме тому проактивне виявлення таких зловживань є критично важливим – воно не лише зменшує час активності зловмисних ресурсів, а й спонукає хакерів відмовлятися від використання таких платформ у майбутньому.

25 сентября 2025 г., 17:25

Світовий інноваційний ландшафт, за даними Global Innovation Index (GII) 2025 від WIPO, переживає переломний момент, який найкраще можна описати фразою «інновації на роздоріжжі». З одного боку, у світі спостерігається безпрецедентний технологічний прогрес: АІ, від фундаментальних моделей до автономних систем, а також квантові обчислення та технології чистої енергетики, стрімко змінюють промисловість та економіку. Це – рушійна сила майбутнього.

З іншого боку, фінансові показники сфери інновацій викликають занепокоєння. Зростання інвестицій у науково-дослідні та дослідно-конструкторські роботи (R&D) впало до 2,9% у 2024 році, що є уповільненням порівняно з 4,4% зростанням у попередньому році та найнижчим показником з часу фінансової кризи 2010 року. За прогнозами, у 2025 році зростання ще більше сповільниться (2,3%).

Активність венчурного капіталу також не відновилася після значного спаду 2023 року, а фінансування стартапів стає все більш обережним, концентруючись переважно на великих угодах у небагатьох провідних інноваційних хабах. 2024 року обсяг угод зріс на 7,7%, в основному завдяки великим угодам у США та стрімкому зростанню інвестицій у генеративний штучний інтелект. Однак без урахування цих інвестицій обсяг венчурного капіталу скорочується. Крім того, кількість угод з венчурним капіталом у світі скоротилася на 4,4% третій рік поспіль, що свідчить про постійну обережність інвесторів за межами вузького кола секторів та регіонів. Цей контраст між стрімким технологічним розвитком та обережністю у фінансуванні створює виклик для глобальної інноваційної екосистеми.

Вісімнадцятий щорічний індекс GII зібрав показники ефективності 139 економік світу за їх інноваційними екосистемами та побудований на базі 78 показників. GII 2025 розраховується як середнє значення двох субіндексів. Субіндекс інноваційних вкладень зважує елементи економіки, які сприяють інноваційній діяльності, і поділяється на п'ять складників: інституції, людський капітал і дослідження, інфраструктура, розвиненість ринку та бізнесу. Субіндекс інноваційних результатів своєю чергою оцінюється за допомогою двох частин: результати у сфері знань і технологій та результати у сфері творчості.

У загальному рейтингу GII 2025 збереглося домінування традиційних інноваційних кластерів. Швейцарія утримує перше місце вже п’ятнадцятий рік поспіль, а до п'ятірки найінноваційніших країн світу увійшли також Швеція, США, Республіка Корея та Сінгапур.

Найбільш вагомою подією цього року стало входження Китаю до першої десятки глобального рейтингу GII, що є історичним досягненням. Цей успіх є частиною ширшого тренду: економіки із середнім рівнем доходу, як-от Індія, Туреччина та В’єтнам, продовжують демонструвати стійкий підйом, що свідчить про зростання потенціалу в Центральній та Південній Азії, а також на Близькому Сході.

Кількість міжнародних патентних заявок відновилася (+0,5%), з сильним зростанням у Республіці Корея (+7%), але продовжилося зниження в США, Японії та Німеччині.

Україна посіла 66-те місце у загальному рейтингу. Головний висновок для нашої країни – це її офіційне визнання однією з країн-наддосяжників (overperformers). Цей термін застосовується до економік, які генерують інноваційний результат, що перевищує очікування для їхнього поточного рівня економічного розвитку. Україна демонструє значну ефективність інновацій, поступаючись лише найбільш стабільним наддосяжникам (Індія та В'єтнам).

Ця висока ефективність підтверджується порівнянням двох ключових показників: інноваційний вихід (Output), де Україна посідає 54 місце та інноваційний вхід (Input) – 80 місце. Значний розрив між високим результатом інноваційного виходу та нижчим рівнем вхідних інвестицій (ресурсів) вказує на здатність української технологічної екосистеми, включно з ІТ-сектором, максимально ефективно використовувати обмежені ресурси для створення якісних і конкурентоспроможних рішень.

Також GII 2025 пролив світло на географію інновацій, інтегрувавши дані про активність венчурного капіталу в методологію оцінки інноваційних кластерів. Це дозволило точно визначити, де інноваційні ідеї найбільш успішно перетворюються на комерційні продукти.

Найбільшим інноваційним кластером у світі визнано Шеньчжень-Гонконг-Гуанчжоу. Це підтверджує значущість азійських хабів, що росте. Однак традиційні центри, такі як Кремнієва долина та Бостон-Кембридж, зберігають свої позиції як світові лідери. Оцінка кластерів за кількістю патентів, наукових публікацій та VC-угод визначає їх як ключові осередки глобального R&D та технологічних інвестицій.

10 сентября 2025 г., 17:25

Штучний інтелект (AI) кардинально змінює ландшафт розробки програмного забезпечення. Інструменти на основі великих мовних моделей (LLM) дозволяють розробникам генерувати код із простих текстових запитів, значно прискорюючи робочі процеси. Чи не призводить це до неприйнятних ризиків дослідила компанія Veracode, що спеціалізується на безпеці застосунків.

Висновки звіту «2025 GenAI Code Security Report» достатньо чіткі – в середньому 45% коду, створеного за допомогою LLM, містить недоліки безпеки, попереджає Softprom. І це створює нову значну поверхню атаки для організацій.

На думку фахівців, головна причина такого високого рівня вразливостей полягає в тому, що великі мовні моделі навчаються на величезних масивах даних, включно з мільярдами рядків коду з відкритих репозиторіїв. Значна частина цих навчальних даних не є безпечною. Моделі відтворюють шаблони, які вони засвоїли, без контекстуального розуміння для розрізнення безпечних практик кодування та потенційних прогалин у безпеці. Розробник запитує функціонал, і AI його надає, але вибір між безпечною та небезпечною реалізацією залишається на розсуд моделі.

Дослідження виявило кілька важливих тенденцій, які мають лягти в основу стратегії кожного CISO та CTO щодо безпечної розробки в епоху AI.

Новіші моделі не обов'язково є безпечнішими. Хоча моделі AI вдосконалюють написання синтаксично правильного коду, їхня здатність забезпечувати безпеку залишається стабільно низькою. Навіть найновіші та найбільші моделі не демонструють значного прогресу у генерації безпечного коду. Тому керівники не можуть просто довіряти тому, що оновлення інструментів зменшить цей ризик.

Ризик значно варіюється залежно від типу вразливості. Моделі досить добре запобігають поширеним вразливостям, таким як SQL-ін'єкції. Однак для контекстно-залежних недоліків, як-от міжсайтовий скриптинг (XSS), ситуація катастрофічна – лише 12-13% згенерованого коду є безпечним. Це пов’язано з тим, що захист від таких атак вимагає розуміння всього контексту застосунку, що наразі виходить за межі можливостей LLM.

Вибір мови програмування також має значення. Дослідження показало, що код на Java виявився значно менш безпечним (лише 28,5% успіху) порівняно з кодом, згенерованим для Python, C# та Javascript. Ймовірно, це пов'язано з довгою історією Java та величезною кількістю застарілих, небезпечних прикладів коду в її навчальних даних.

Рівень проходження перевірки безпеки порівняно з датою випуску LLM, згруповано за мовою програмування

Звідси кілька рекомендацій для CISO та CTO.

AI – потужний помічник, але він не є заміною експертизи та надійного управління. Звіт Veracode чітко показує, що код, згенерований штучним інтелектом, вимагає обов'язкової перевірки як частина життєвого циклу розробки програмного забезпечення (SDLC).

Встановіть чіткі політики використання AI. Не допускайте безсистемного впровадження інструментів для кодування за допомогою AI. Визначте, які інструменти є схваленими, та вимагайте, щоб увесь код, згенерований AI, розглядався як недовірений, аналогічно коду зі сторонньої бібліотеки.

Інтегруйте автоматизоване тестування безпеки. Інструменти статичного аналізу безпеки застосунків (SAST) повинні бути інтегровані в робочий процес розробки. Ці інструменти можуть автоматично виявляти вразливості на етапі кодування, перш ніж вони потраплять у продакшн.

Надавайте пріоритет навчанню розробників з безпеки. В епоху AI розуміння фундаментальних принципів безпечної розробки стає ще більш критичним. Ваша команда повинна бути здатною виявляти та виправляти недоліки, які вносить AI.

1 сентября 2025 г., 17:25

Освітній центр у сфері ІТ з 20-річним досвідом, SoftServe Academy проаналізував основні технологічні напрямки навчання українців за останні два десятиліття. За цей час академія підготувала понад 36 тис. спеціалістів, і на основі власних навчальних рішень прослідкувала, як змінювалася популярність ІТ-курсів у відповідь на потреби ринку праці.

Для дослідження було враховано дані про випускників SoftServe Academy за останні 20 років. Фахівці проаналізували, як змінювався попит на технологічні напрямки на основі вибору студентами курсів та спеціалізацій у різні періоди часу.

Попри динамічний розвиток технологій, період 2005-2020 рр. – це підготовка кадрів для «класичного» корпоративного ІТ, тобто створення, підтримки та модернізації масштабних корпоративних систем, які забезпечують роботу великих компаній і організацій. У цей період основним ядром були класичні веб-фреймворки, моноліти та велика частка тестування. Водночас останні п’ять років вивели на перший план хмарні платформи, JS-фулстек і експоненціальний ріст AI.

Frontend (HTML/CSS/JavaScript, jQuery, Angular 1.x) був одним з ключових напрямів для старту в ІТ – майже 20% випускників SoftServe Academy 2005-2020 рр. вчилися за цим напрямком.

QC + ATQC (ручне тестування, автоматизація з використанням Selenium, Java/Python) залишався стабільно популярним вибором для входу в професію – 17% випускників.

Java і .NET стали основною для створення enterprise-рішень – близько 12 та 8% випускників відповідно.

Python у цей період використовувався переважно для автоматизації та написання скриптів, ще до появи популярності Data Science – 5% випускників.

DevOps лише починав формуватися як окремий напрям, з фокусом на Jenkins та Ansible – 4% випускників цього періоду.

Втім з часом відбувається помітний зсув у фокусі ІТ-освіти. Після 2020 року спостерігається швидке зростання популярності напрямів, пов’язаних із хмарними технологіями, повноцінною JavaScript-розробкою, обробкою великих даних та штучним інтелектом. Ці зрушення відображають трансформацію запитів ринку: від стабільних enterprise-рішень – до гнучких, масштабованих і data-driven підходів.

Frontend/Fullstack JS – HTML/CSS/JS, TypeScript, React/Next.js, Node + SSR, React Native став домінуючим напрямком для розвитку веб-технологій – 29% випускників за 2021-2025 роки завершили навчання за цими напрямками.

DevOps/Cloud відзначився п’ятикратним зростанням з інструментами на зразок Kubernetes, IaC, GitOps, FinOps – близько 18% випускників.

Python став втричі популярнішим, а ставши основною мовою для Data Science та AI, продовжує зростати – близько 14% випускників.

Java досі популярний – 13% випускників.

Напрями DB & Big Data (міграція на cloud DWH, Snowflake/BigQuery) також набули популярності – 7% випускників.

AI-напрям, що став трендовим лише у 2023 році, вже підготував частину випускників і демонструє найшвидше зростання та попит на навчальні рішення.

Тож зміни на ринку ІТ не зупиняються: з’являються нові ролі, інструменти й технології, що трансформують вимоги до спеціалістів. Відповідно до цих викликів еволюціонує й підхід до навчання – від змісту програм до форматів і темпів опанування знань.

Вочевидь AI буде стрімко розвиватися й інтегруватися в інші технології, ставати їх невіддільною частиною. І якщо, наприклад, розробка веб-рішень спроститься за допомогою генеративного AI, це не означатиме, що потрібно буде менше розробників для тієї ж кількості рішень, а що рішення стануть доступніші й попит на них виросте. AI стане каталізатором розвитку всієї галузі, і збережеться потреба у фахівцях з актуальними знаннями та навичками у трендових технологіях.

Деякі ІТ-професії трансформуються: наприклад, робота тестувальника, який виконував усі операції вручну, зміниться таким чином, щоб якомога більшу частину процесів можна було автоматизувати.

22 августа 2025 г., 17:25

За даними дослідження Akamai, проведеного в червні, лише 35% компаній у регіоні EMEA задоволені своїми хмарними провайдерами. Водночас 67% опитаних очікують подальшого зростання витрат на хмару протягом найближчого року.

Найбільше від зростання цін на хмарні сервіси страждає впровадження штучного інтелекту. Попри великі амбіції (65% бізнесів планують збільшити свої інвестиції в AI), практична реалізація проєктів помітно відстає. Більшість компаній інвестують в AI без чіткої стратегії чи механізмів для вимірювання рентабельності інвестицій (ROI).

Більшість (82%) підприємств не мають стратегії для відстеження ROI своїх AI-проєктів, і лише 11% повідомляють, що їхні проєкти наразі є самоокупними. Зростання витрат на хмару змушує бізнеси йти на компроміси: 68% опитаних скорочують витрати в інших важливих сферах. Зокрема, 26% зменшують фінансування нових AI-проєктів, 26% економлять на кібербезпеці, а 24% – на IT-персоналі.

Щоб подолати ці виклики, в Akamai вважають, що бізнеси мають прийняти більш гнучкий підхід до інвестицій в AI. Це включає пріоритет якості результатів та вибір правильних інструментів для кожного завдання. Наприклад, використання архітектур edge native може допомогти ефективніше керувати обчислювальними навантаженнями та контролювати витрати. Запускаючи AI-інференс на периферійних пристроях, компанії можуть зменшити затримки та досягти більш масштабованого та ефективного виконання.

Крім того, поточна геополітична ситуація підвищує попит на функції, що гарантують суверенітет даних. 67% респондентів шукають хмарних провайдерів, які надають такі можливості. А законодавчий акт ЄС про AI впливає на інвестиційні рішення: 57% бізнесів надають перевагу інструментам управління та відповідності нормам, а також постачальникам, що базуються в ЄС.

Очевидно, що компаніям потрібно переоцінити свої хмарні стратегії та знайти альтернативи, які допоможуть пом’якшити зростання витрат. Це означає вихід за межі традиційних хмарних провайдерів і пошук рішень, розроблених спеціально для таких вимогливих до продуктивності завдань, як AI.

Наразі лише 14% опитаних вивчають передові AI-застосунки або вважають, що вони повною мірою впровадили AI у свій бізнес. Це вказує на величезні можливості для зростання та інновацій.

13 августа 2025 г., 17:25

Стрімке впровадження технологій штучного інтелекту змінює бізнес, але чи готові компанії захищатися від нових кіберзагроз? Нещодавній звіт IBM Cost of a Data Breach Report 2025 виявив важливу тенденцію: впровадження AI значно випереджає безпеку та управління, створюючи нове, вразливе поле для атак.

За даними дослідження, проведеного Ponemon Institute за підтримки IBM, 13% організацій повідомили про порушення в моделях або додатках AI. При цьому 8% навіть не знали, чи були скомпрометовані таким чином.

Звіт, що охоплює досвід 600 організацій по всьому світу, виділяє кілька ключових моментів.

Зокрема, 97% організацій, що постраждали від AI-атак, повідомили, що не мали належного контролю доступу до своїх AI-систем. Як наслідок, 60% інцидентів, пов'язаних з AI, призвели до компрометації даних, а 31% – до збою в роботі. Також, кожна п'ята компанія повідомила про злам через так званий «тіньовий AI» (несанкціоноване використання AI-інструментів співробітниками). Це призвело до вищих витрат на відновлення в середньому на 670 тис. дол.

При цьому лише 49% компаній планують збільшити інвестиції в безпеку після зламів. Це значне зниження порівняно з минулим роком, що вказує на небезпечну тенденцію до недооцінки ризиків. AI відкриває нові горизонти, але без належних заходів безпеки ці можливості перетворяться на наймасштабнішу загрозу сучасності.

Варто зазначити, що 16% досліджених зламів були здійснені саме за допомогою AI-інструментів, найчастіше для фішингових атак або підроблених (deepfake) відео.

Що стосується фінансових наслідків, то глобальна середня вартість витоку даних знизилася до 4,44 млн дол., що є першим спадом за п'ять років. Однак, у США цей показник досяг рекордних 10,22 млн дол. Цікаво, що організації, які активно використовують рішення на основі AI в системах безпеки, заощадили в середньому 1,9 млн дол. і скоротили час реагування на злам на 80 днів.

Дослідження виявило відсутність базового контролю доступу до AI-систем, що залишає конфіденційні дані незахищеними, а моделі вразливими до маніпуляцій. Вартість бездіяльності – це не лише фінансові втрати, а й втрата довіри, прозорості та контролю.

29 июля 2025 г., 17:45

Для оцінки масштабів розвитку українського ринку розробки програмного забезпечення на замовлення та інших IT-послуг, виявлення ключових тенденцій, які можуть впливати на майбутнє сектору IT-аутсорсинга, фахівці онлайн-сервісу аналізу ринків на основі відкритих даних YouControl дослідили динаміку кількості ФОПів сфери IT у першому півріччі.

Форма ведення бізнесу ФОП (фізична особа-підприємець) є досить популярною у сфері інформаційних технологій. Як показують дані, за перші три місяці 2025 року діяльність припинили 16,7 тис. ФОПів в галузі IT. Це на 135,4% більше, ніж за аналогічний період 2024 року, і майже вдвічі більше, ніж у другому кварталі минулого року.

Водночас за все перше півріччя 2025 року було зареєстровано 18,5 тис. нових підприємців у сфері ІТ – на 4,8% менше, ніж за аналогічний період 2024 року.

Таким чином якщо перше півріччя 2024 року завершилося з позитивним приростом у 4 тис. ІТ-ФОПів (19,4 тис. відкритих проти 15,4 тис. припинених), то перше півріччя 2025 року показало від'ємний баланс у мінус 7 тис. підприємців (18,4 тис. відкритих проти 25,4 тис. припинених).

Аналіз регіональних даних виявив появу нових точок зростання, що свідчить про поступову трансформацію ІТ-карти України. За даними системи YC.Market, перша п'ятірка регіонів за кількістю новостворених ІТ-ФОПів у першому півріччі 2025 року залишається очікуваною. Її очолює Київ, де було зареєстровано 3,7 тис. нових підприємців. Далі йдуть Львівська (1,9 тис.), Дніпропетровська (1,7 тис.), Харківська (1,5 тис.) та Київська (1,3 тис.) області. Сумарно на ці п'ять регіонів припадає понад половина всіх нових ІТ-бізнесів країни.

Втім низка областей продемонструвала високі темпи зростання кількості нових ФОПів, що дозволяє говорити про формування нових центрів підприємницької активності в IT-галузі. Так лідером за відносним приростом у перші 6 місяців стала Закарпатська область, де кількість нових реєстрацій зросла на 28,7% порівняно з першим півріччям 2024 року. Гарну динаміку також продемонстрували Полтавська (+17,5%), Рівненська (+14,1%), Миколаївська (+11,1%) та Тернопільська (+9,6%) області.

Частка жінок серед нових підприємців у сфері ІТ у другому кварталі склала 51,6%. Цей показник практично не змінився порівняно з другим кварталом 2024 року, коли він становив 52,2%.

Натомість у структурі припинених ФОПів відбувся суттєвий зсув. Якщо у другому кварталі 2024 року на жінок припадало 29,6% усіх припинених ІТ-ФОПів, то у другій чверті 2025 року ця частка підвищилася до 39%. Відповідно, частка чоловіків серед тих, хто закрив малий бізнес, скоротилася з 70,4% до 61%. Хоча в табсолютних числах чоловіки все ще припиняють більше ФОПів, темпи зростання кількості припинень серед жінок є значно вищими.

16 июля 2025 г., 17:25

Хмарні сервіси стали невіддільною частиною інфраструктури сучасних підприємств. Однак їхній захист залишається значним викликом для організацій по всьому світу. Згідно з черговим дослідженням Thales Cloud Security Study, хмарна безпека залишається пріоритетом інвестицій. Це відображає дедалі більшу складність гібридних та мультихмарних середовищ, що створює додатковий тиск на команди безпеки.

Звіт Thales Cloud Security Study 2025, що охопив близько 3200 респондентів з 20 країн, висвітлює основні тенденції та проблеми у сфері хмарної безпеки, інформує Softprom. Дослідження підтверджує, що ефективний захист даних є критично важливим, особливо з огляду на ініціативи у сфері штучного інтелекту, які значною мірою залежать від хмарних ресурсів.

Хмарну безпеку назвали однією з п'яти найважливіших 64% респондентів, а 17% поставили її на перше місце. Це підкреслює постійні труднощі, з якими стикаються організації, не лише у захисті хмарних середовищ, але й у підтримці кваліфікованої робочої сили для їх ефективного управління.

Збільшення обсягу чутливих даних у хмарі є ще одним значним чинником. Цього року 54% даних у хмарі класифікуються як чутливі, порівняно з 47% минулого року. При цьому, лише 8% респондентів шифрують 80% або більше своїх хмарних даних. Це створює значний ризик, оскільки шифрування є ключовим захистом від атак, спрямованих на викрадення облікових даних.

Більшість підприємств використовують декілька ІТ-систем та хмарних провайдерів, що робить інфраструктуру дедалі більш гібридною та мультихмарною. Середня кількість залучених публічних хмарних провайдерів вже перевищує два. При цьому більш як половина (55%) респондентів вважають, що захищати хмарні середовища складніше, ніж локальну інфраструктуру.

Проблема посилюється розростанням інструментів безпеки. Майже дві третини респондентів (61%) повідомили про використання п'яти або більше інструментів для виявлення, моніторингу або класифікації даних. Крім того, 57% респондентів використовують п'ять або більше систем управління ключами для шифрування. Ця надмірна кількість інструментів збільшує ризик неправильної конфігурації та операційних помилок.

Хмарна інфраструктура стала основною мішенню для зловмисників. Чотири з п'яти найчастіше атакованих об'єктів у звітах є хмарними. Хоча близько половини респондентів відзначили зростання прямих атак для компрометації інфраструктури (54%), понад дві третини повідомили про збільшення атак на основі доступу, що використовують викрадені облікові дані та секрети (68%). Це становить критичний ризик, де контроль доступу є єдиним захистом даних.

Людська помилка посідає третє місце серед занепокоєнь щодо атак. Це свідчить про проблему пріоритизації захисту, особливо в хмарних середовищах. Дефіцит кваліфікованих кадрів та висхідна складність операцій хмарної безпеки лише погіршують цю ситуацію. Хоча зовнішні атаки є головним занепокоєнням, людська помилка залишається основною причиною порушень безпеки.

Використання хмари, що зростає, викликає занепокоєння щодо суверенітету даних. Хоча однією з переваг хмари було те, що організаціям не потрібно було турбуватися про місце розташування, мандати щодо суверенітету даних перетворили це на проблему. Ефективні можливості управління даними є критично важливими для дотримання вимог цифрового суверенітету. Захист даних на основі шифрування (42%) широко розглядається як ефективний засіб для зменшення занепокоєнь щодо розташування даних.

Хмара стала фундаментальним компонентом сучасної корпоративної інфраструктури, і організації повинні ефективно захищати її використання, щоб підтримувати довіру клієнтів та залишатися конкурентоспроможними. Хоча використання шифрування як засобу захисту даних покращується, ще багато чого потрібно зробити. Значна частина незашифрованих чутливих даних у хмарі становить керований ризик, який необхідно усунути.

Організації також мають спростити управління хмарною безпекою шляхом інтеграції інструментів та використання спільних платформ. Уніфікована система управління безпекою, яка охоплює як локальні, так і хмарні середовища, зменшує навантаження на команди безпеки, одночасно полегшуючи адаптацію до змін у робочих навантаженнях або хмарних провайдерах, що дозволяє інновації та оптимізацію.

Підвищення продуктивності та ефективності команд безпеки є ключовим для зменшення людських помилок, які залишаються основною причиною витоків хмарних даних. Створюючи уніфіковане безпекове середовище, організації можуть звільнити команди безпеки для зосередження на стратегічних ініціативах, відкриваючи нові можливості для бізнесу та використовуючи потенціал нових технологій, таких як AI.

3 июля 2025 г., 16:45

Традиційний рейтинг найбільш поширених кіберзагроз за останні пів року представила компанія Eset. Зокрема поточного року на 500% зросла кількість атак з використанням техніки обману з фальшивими перевірками на сайтах, чи користувач не бот. Також на 160% збільшилося виявлення рекламного програмного забезпечення на пристроях Android, а шахрайство з використанням NFC підвищилося більш ніж у 35 разів.

Користувачі вже звикли до рутинних перевірок reCAPTCHA на великій кількості сайтів. І навіть цю технологію кіберзлочинці перетворили на новий метод для атаки. Техніка соціальної інженерії під назвою ClickFix відображає фальшиву помилку під час перевірки, яка маніпулює жертвою, змушуючи її копіювати, вставляти та виконувати шкідливі команди на своїх пристроях. Вона призводить до завантаження різних загроз, зокрема програм для викрадення даних, програм-вимагачів, троянів для віддаленого доступу, криптомайнерів, інструментів для подальших зловмисних дій після отримання доступу до системи жертви. Ці атаки спрямовані на всі основні операційні системи, зокрема Windows, Linux та macOS. В результаті в період з грудня 2024 року до травня 2025 року ця загроза опинилася на другому місці серед найпоширеніших шкідливих програм.

Нова складна загроза для Android під назвою Kaleidoscope відображає велику кількість нав'язливої реклами на пристрої за допомогою оманливої схеми небезпечних програм-двійників. Це своєю чергою знижує продуктивність пристроїв. Kaleidoscope розроблена для обману рекламодавців та магазинів додатків.

Кіберзлочинці створюють дві майже ідентичні версії однієї програми – нешкідливу, доступну в офіційних магазинах додатків (приманка), та шкідливу версію, що розповсюджується через сторонні магазини (загроза). Шкідливий додаток генерує нав'язливу, небажану рекламу, щоб шахрайським шляхом отримувати дохід від реклами. У зв’язку з появою цієї небезпечної загрози активність рекламного ПЗ на пристроях Android зросла на 160%.

Технологія NFC широко використовується у мобільних платіжних додатках, зокрема Google Pay та Apple Pay. Користувачі можуть здійснити оплату за лічені секунди, лише доторкнувшись телефоном або смарт-годинником до касового термінала. Тож кіберзлочинці також почали використовувати NFC у своїх шкідливих схемах. За останні пів року кількість випадків шахрайства з використанням технології NFC зросло більш ніж у 35 разів.

Зокрема загроза GhostTap викрадає дані банківських карток, щоб зловмисники могли завантажувати картки жертв у власні цифрові гаманці та використовувати телефони для шахрайських безконтактних платежів у всьому світі.

Тоді як загроза SuperCard X маскується під безпечний додаток, пов'язаний з NFC, який після встановлення на пристрій жертви непомітно збирає та передає дані банківської картки в режимі реального часу для швидкої оплати.

В той час, як загроза SnakeStealer (також відома як Snake Keylogger), за даними телеметрії Eset стала найбільш поширеною програмою для викрадення даних. Можливості SnakeStealer передбачають запис натискань клавіш, крадіжку збережених облікових даних, створення скриншотів та збір даних буфера обміну.

Щоб захистити свої пристрої, спеціалісти Eset рекомендують завантажувати лише перевірені програми з офіційних магазинів, не переходити за невідомими посиланнями, на додаток до паролів застосовувати багатофакторну автентифікацію для входу в облікові записи та використовувати програми для захисту комп’ютерів, смартфонів та смарт-телевізорів від кіберзагроз.

25 июня 2025 г., 17:45

Вперше за десятиліття автоматизований трафік перевершив активність людини, склавши 51% всього вебтрафіку, згідно з дослідженням Imperva Bad Bot Report 2025. Автоматизовані загрози швидко зростають і наразі шкідливі роботи становлять вже 37% інтернет-трафіку. Штучний інтелект не тільки спрощує зловмисникам створення просунутіших ботів, які націлені на API, використовують бізнес-логіку та сприяють шахрайству, а й знижує бар'єр для входу початківцям, що призводить до збільшення обсягів атак простих ботів. Тож компанії мають адаптувати свої стратегії безпеки з урахуванням цих загроз.

Imperva класифікує атаки ботів на три категорії: просунуті, помірні та прості, залежно від рівня складності та тактики, що використовується для ухиляння від виявлення. Трафік простих поганих роботів збільшився із 40% у 2023 році до 45% у 2024 році. Що є значним зростанням, яке можна пояснити впровадженням AI, що росте.

Минулого року 44% трафіку просунутих роботів були націлені на API, тоді як на додатки – лише 10%. Це свідчить про зміщення фокуса зловмисників у бік кінцевих точок API, які обробляють конфіденційні чи дорогі дані та є важливими для більшості сучасних підприємств.

Фінансові послуги, бізнес, телекомунікації та охорона здоров'я – найпопулярніші галузі для атак ботів на API – на них припадає понад 75% усіх атак на API. Ці галузі залежать від API для критично важливих операцій та конфіденційних транзакцій, що робить їх головними мішенями для складних атак ботів.

Атаки із захопленням облікових записів (ATO) використовують шкідливих ботів для отримання несанкціонованого доступу та захоплення облікових записів користувачів в Інтернеті шляхом підбору та злому облікових даних. Це призводить до крадіжки цифрової ідентифікації та фінансових втрат для організацій та споживачів. У 2024 році кількість атак із захопленням облікових записів збільшилася на 40%. Що, ймовірно, обумовлено використанням кіберзлочинцями AI та ML для вдосконалення та оптимізації своїх методів. Фінансові послуги залишаються головною метою атак ATO, на які у 2024 році припало 22%.

У міру того, як боти стають все більш вправними в імітації людської поведінки, служби безпеки все частіше стикаються з проблемою розрізнення ботів та реальних користувачів. З поширенням використання інструментів AI тактики ухилення зловмисників постійно вдосконалюються та розвиваються. У звіті Imperva Bad Bot за 2025 рік розглядаються найбільш поширені тактики ухилення, які використовуються зловмисниками, такі як використання резидентних проксі-серверів, підроблені ідентифікатори браузера, скрипти з використанням AI, headless-браузери та інструменти захисту від виявлення.

Туристична галузь минулого року обійшла роздрібну торгівлю й стала найбільш атакованою галуззю, на яку припадає 27% атак «поганих ботів». Туристична галузь та авіакомпанії, зокрема, стикаються із реальною проблемою автоматизованих атак, спрямованих на порушення роботи. У 2024 році 48% вебтрафіку на туристичних сайтах складали погані боти, а решта – 47% людського трафіку та 5% трафіку хороших ботів. Атаки простих ботів на туристичний сектор становлять 55% атак, порівняно з 34% у 2023 році, що підтверджує теорію про те, що AI сприяє сплеску активності простих ботів. 41% атак належать до категорії просунутих, і лише 7% – до помірних.

Від збору даних до злому облікових записів, погані боти тепер являють собою постійну і дорогу загрозу для бізнесу. Оскільки AI прискорює їхнє зростання, організації повинні діяти рішуче, впроваджуючи передові стратегії пом'якшення для захисту від шахрайства, фінансових втрат та ризиків безпеки.

|

|

|