|

СПЕЦІАЛЬНІ

ПАРТНЕРИ

ПРОЕКТУ

Определение наиболее профессиональных ИТ-управленцев, лидеров и экспертов в своих отраслях

Кто внес наибольший вклад в развитие украинского ИТ-рынка.

Награды «Продукт года» еженедельника «Компьютерное обозрение» за наиболее выдающиеся ИТ-товары

|

|

12 июня 2025 г., 17:25

Згідно з деякими оцінками, в середньому одна людина має 168 паролів для особистих облікових записів. Причому більша їх частина створювалася давно і не використовувалася тривалий час. При цьому неактивні облікові записи також є загрозою безпеці та привабливою ціллю для злочинців, нагадують фахівці Eset з кібербезпеки.

Облікові записи, які тривалий час були неактивними, можуть бути зламані. Це пов'язано з використанням старих або неунікальних даних для входу, які, можливо, потрапили до рук хакерів унаслідок витоку даних у минулому. Для зламу кіберзлочинці можуть використовувати: шкідливе програмне забезпечення, підбір паролів, інформацію з масштабних витоків даних тощо.

За даними звіту, тільки минулого року було викрадено щонайменше 3,2 млн облікових даних; три чверті – за допомогою загроз для викрадення даних. В інтернеті існують величезні бази паролів та імена користувачів від сторонніх компаній, які накопичуються в результаті різних зламів. Частина з них вже застаріли. Але деякі актуальні й досі. Особливо в разі повторного використання одного і того ж самого пароля на різних сервісах.

Зламаний обліковий запис може використовуватись зловмисниками з різними цілями. Зокрема, кіберзлочинці можуть використовувати їх для надсилання спаму та шахрайських повідомлень вашим контактам (наприклад, якщо це неактивна електронна пошта або обліковий запис у соціальній мережі), або навіть проводити переконливі фішингові атаки від вашого імені. Вони можуть спробувати отримати конфіденційну інформацію від ваших контактів або обманом змусити встановити шкідливе ПЗ.

Іноді в неактивному обліковому записі можна знайти особисту інформацію або збережені дані картки. Ці дані можуть бути використані для шахрайства з особистими даними або для надсилання фішингових електронних листів від імені постачальника послуг облікового запису з метою отримання додаткової інформації. Термін дії збережених карток може закінчитися, але ті, які ще не прострочені, можуть бути використані для здійснення шахрайських транзакцій від вашого імені.

Також привабливою ціллю є неактивні бізнес-акаунти, оскільки вони можуть надати зловмисникам легкий доступ до конфіденційних корпоративних даних та систем. Кіберзлочинці можуть вкрасти та продати ці дані в Даркнеті або вимагати за них викуп.

Наприклад, злам з використанням програми-вимагача Colonial Pipeline у 2021 році розпочався з неактивного облікового запису VPN, який був зламаний зловмисниками. Цей інцидент спричинив серйозну нестачу палива на всьому східному узбережжі США. Тоді як атака з використанням програми-вимагача у 2020 році на місцевий орган влади в Лондоні частково сталася через небезпечний пароль в неактивному обліковому записі, пов'язаному з серверами муніципалітету.

Деякі постачальники послуг, наприклад Google, Microsoft та X, автоматично видаляють неактивні облікові записи після певного періоду часу, щоб звільнити обчислювальні ресурси, знизити витрати та підвищити безпеку користувачів.

Однак, коли це стосується вашої цифрової безпеки, завжди краще діяти на випередження. Щоб знизити ризики, періодично здійснюйте аудит та видалення неактивних облікових записів. Найпростіший шлях їх знайти – це пошукати у вашій електронній пошті за допомогою слів «Ласкаво просимо», «Підтвердіть обліковий запис», «Безкоштовний пробний період», «Дякуємо за реєстрацію», «Верифікуйте обліковий запис» та інші.

Також можна скористатися менеджером паролів або списком збережених паролів у вашому браузері та видалити усі неактивні облікові записи або оновити їх, якщо вони були позначені як небезпечні або скомпрометовані.

Ознайомтеся з політикою видалення облікового запису постачальника послуг, щоб переконатися, що вся особиста та фінансова інформація обов'язково буде видалена, якщо ви закриєте обліковий запис.

Для тих облікових записів, які ви хочете зберегти, крім оновлення даних для входу та збереження їх у менеджері паролів, увімкніть двофакторну автентифікацію, щоб навіть якщо у хакера буде ваш пароль, він не зміг зламати ваш акаунт.

Крім того, ніколи не здійснюйте вхід до конфіденційних облікових записів через загальнодоступні мережі Wi-Fi (принаймні без використання VPN), оскільки кіберзлочинці можуть перехоплювати ваші дані для входу.

Ймовірніше, більшість із нас мають чимало неактивних облікових записів, розкиданих у всьому Інтернеті. Приділяючи кілька хвилин протягом дня щорічно наведенню порядку, ви могли б зробити своє цифрове життя безпечнішим.

5 июня 2025 г., 15:14

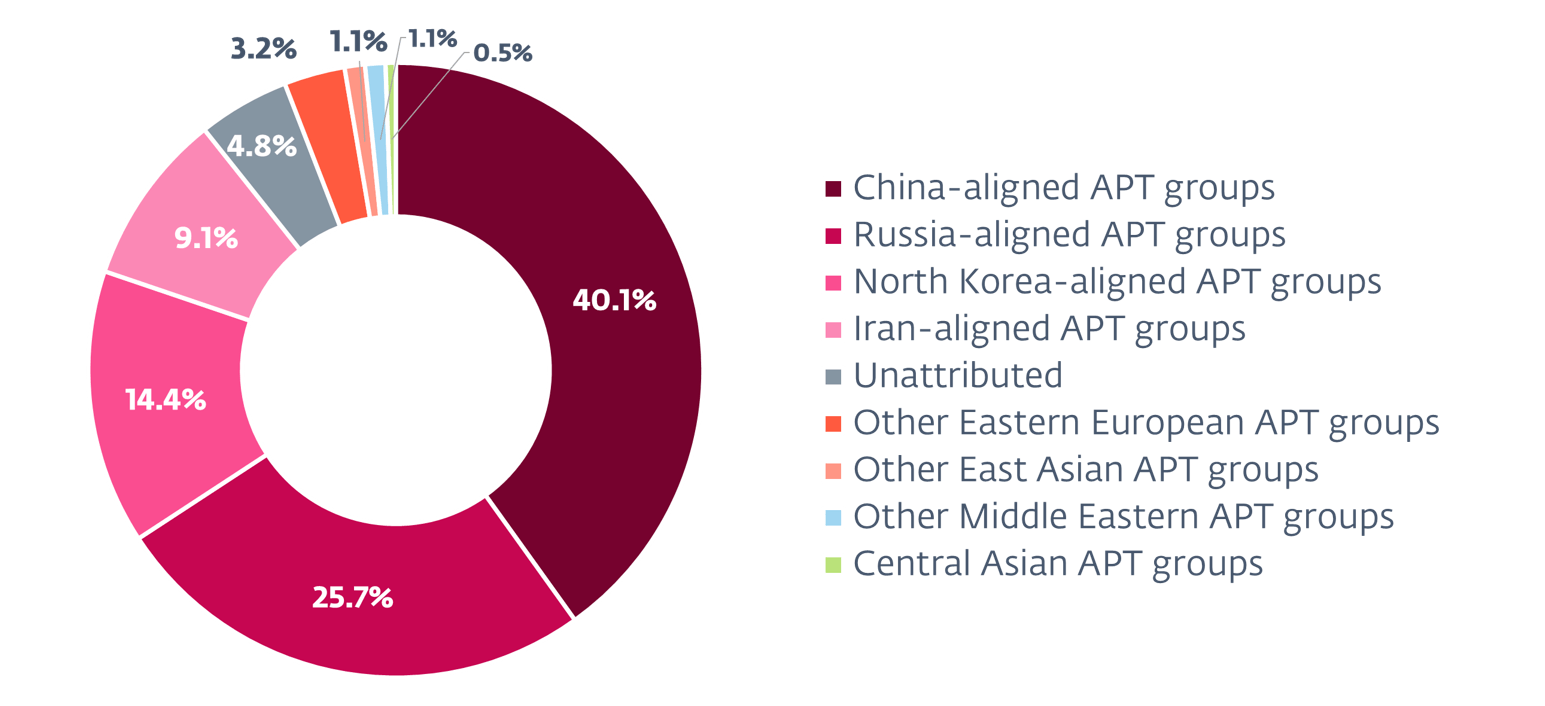

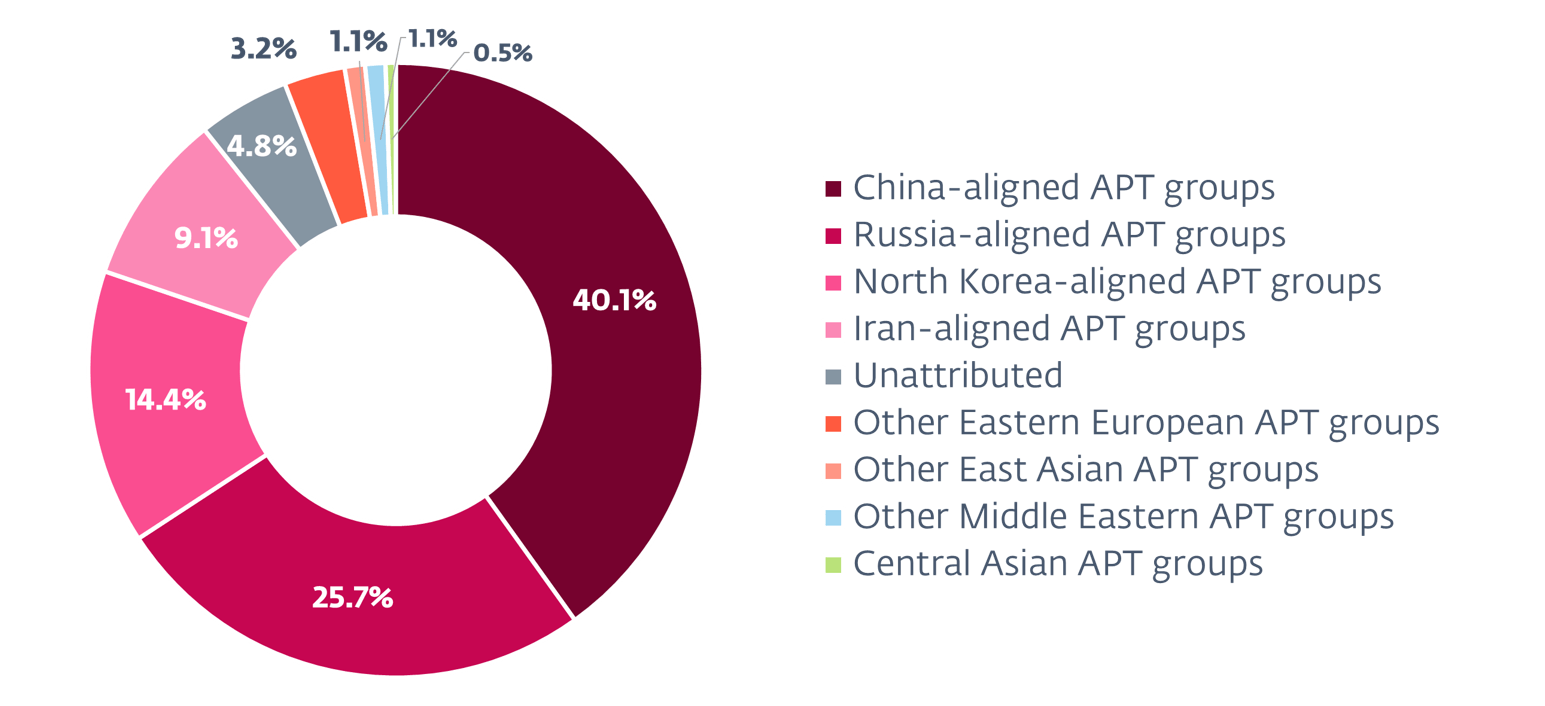

Огляд активності APT-груп кіберзлочинців за останні півроку підготувала компанія Eset. Зокрема групи, пов'язані з росією, такі як Sednit та Gamaredon, з жовтня 2024 до березня 2025 року продовжували націлюватися на Україну та країни ЄС. Найбільшої інтенсивності кібератак, спрямованих на критично важливу інфраструктуру та державні установи зазнала Україна. Так, наприклад, група Sandworm, також пов'язана з рф, посилила руйнівні атаки на українські енергетичні компанії, розгорнувши нову шкідливу програму Zerolot для знищення даних.

Варто зазначити, що APT-група – це угруповання висококваліфікованих хакерів, діяльність яких часто спонсорується певною державою. Їхньою метою є отримання конфіденційних даних урядових установ, високопосадовців або стратегічних компаній і при цьому уникнення виявлення. Такі групи кіберзлочинців мають великий досвід та використовують складні шкідливі інструменти та раніше невідомі уразливості.

При цьому найбільш активною групою, спрямованою на Україну, залишалася Gamaredon. Зловмисники вдосконалили обфускацію коду шкідливих програм та використовували PteroBox, програму для викрадення файлів із застосуванням Dropbox.

Інша російська група Sednit удосконалила використання уразливостей у вебпоштових сервісах, таких як RoundPress, Horde, Mdaemon та Zimbra. Також дослідники виявили, що група успішно використала «0-денні» уразливості в поштовому сервері MDaemon (CVE-2024-11182) для атак українських компаній. Тоді як у кількох атаках Sednit на компанії у сфері оборони, розташовані в Болгарії та Україні, поширювалися фішингові листи електронної пошти як приманка.

Ще одна група RomCom, пов'язана з рф, продемонструвала розширені можливості використання «0-денних» уразливостей у Mozilla Firefox (CVE 2024 9680) та Microsoft Windows (CVE 2024 49039). Активна принаймні з 2022 року, ця група націлюється на українські державні установи та оборонний сектор, а також членів НАТО та європейські урядові організації.

В Азії пов'язані з Китаєм APT-групи продовжували атакувати урядові та академічні установи. Водночас пов'язані з Північною Кореєю групи суттєво активізували свою діяльність, спрямовану на Південну Корею, а саме на окремих осіб, приватні компанії, посольства та дипломатичний персонал.

При цьому китайська група Mustang Panda залишалася найактивнішою групою, яка націлювалася на урядові установи та компанії з морських перевезень за допомогою завантажувача Korplug та шкідливих USB-накопичувачів. Інша група, пов'язана з Китаєм, DigitalRecyclers продовжила атакувати урядові установи ЄС, розгортаючи бекдори RClient, HydroRShell та GiftBox. Тоді як група Perplexed Goblin використала новий шпигунський бекдор NanoSlate, націлюючись на урядову установу у Центральній Європі.

В інших країнах Азії групи, пов'язані з Північною Кореєю, були особливо активними у фінансово мотивованих кампаніях. Одна з таких Deceptive Development значно розширила свої цілі, використовуючи підроблені списки вакансій, переважно пов'язані з криптовалютами, блокчейнами та фінансами. Група пустила в дію інноваційні методи соціальної інженерії для поширення мультиплатформенного шкідливого програмного забезпечення WeaselStore. Крадіжка криптовалюти Bybit, яка приписується APT-групі TraderTraitor, була пов'язана з компрометацією ланцюжка постачання Safe{Wallet}, що призвело до втрати приблизно 1,5 млрд дол.

APT-групи, пов'язані з Іраном, продовжили концентрувати свою увагу на регіоні Близького Сходу, орієнтуючись переважно на урядові організації, а також на підприємства виробничого та інженерного сектора в Ізраїлі.

Крім того, дослідники Eset спостерігали значне глобальне зростання кібератак на технологічні компанії, що значною мірою пов'язано зі збільшенням активності групи Deceptive Development, з Північної Кореї.

22 мая 2025 г., 17:25

П'ятий щорічний звіт Microsoft Work Trend Index виявив появу нового типу компаній, які для підвищення ефективності та стимулювання інновацій використовують інтелектуальні технології на вимогу та створюють команди, що складаються з людей та штучного інтелекту. Як і попереднє, це дослідження підготовлене у партнерстві з LinkedIn, базується на аналізі даних 31 тис. професіоналів із 31 країни та трильйонах агрегованих сигналів з електронних листів, зустрічей і чатів у Microsoft 365.

У звіті йдеться про те, як AI радикально змінює парадигму продуктивності робочої сили. Його використання більше не залежить від кількості співробітників або рівня їхньої експертизи – тепер AI доступний і легко масштабується. На тлі економічного тиску, що зростає, організації використовують потенціал AI для подолання розриву між вимогами бізнесу та обмеженнями людських ресурсів. Керівники все частіше звертаються до цифрових інструментів, щоб розширити можливості робочої сили: 82% з них планують впровадити рішення на основі AI протягом наступних 12-18 місяців. Водночас 53% керівників вважають, що продуктивність має зростати, але 80% співробітників повідомляють про нестачу часу та енергії для задоволення цих підвищених очікувань.

Фокус під час роботи також залишається важливою проблемою, оскільки співробітники втрачають частину зосередженості на виконанні пріоритетних завдань, відволікаючись на електронні листи, зустрічі та все більшу кількість повідомлень в чатах.

Microsoft Work Trend Index 2025 фіксує поступовий перехід компаній від традиційних ієрархічних структур до більш динамічних, орієнтованих на результат робочих процесів, де команди людей та інтелектуальних агентів гнучко співпрацюють для досягнення масштабних цілей. Так 46% керівників заявляють, що їхні організації вже повністю автоматизують робочі процеси за допомогою агентів AI, особливо у сферах обслуговування клієнтів, маркетингу та розробки продуктів. 24% керівників стверджують, що їхні компанії вже розгорнули AI в масштабах всієї організації, тоді як лише 12% залишаються в пілотному режимі.

Втім, оскільки команди людей і агентів AI стають нормою, для організацій важливо знайти правильний баланс між автоматизацією та людським контролем. Керівники починають оцінювати співвідношення людей і агентів, порушуючи важливі питання про те, коли AI перевершує традиційні підходи до роботи, а коли клієнти віддають перевагу людському спілкуванню й прийняття рішень вимагає людської участі.

Все більше професіоналів починають використовувати агентів AI, стаючи «менеджерами агентів», які керують інструментами AI для підвищення продуктивності. Керівники очікують, що команди навчатимуть і керуватимуть агентами AI в рамках своїх обов'язків протягом п'яти років. Щобільше, 79% керівників вважають, що штучний інтелект прискорить їхню кар'єру, але лише 67% співробітників поділяють цей оптимізм, наголошуючи на необхідності навчання та підвищення кваліфікації.

Подібно до промислової революції та епохи Інтернету, ця AI-трансформація займе десятиліття, щоб повністю реалізувати потенціал, але спричинить широкі технологічні, суспільні та економічні зміни.

В загальному випадку шлях до Frontier Firm проходить у три етапи. На першому AI виступає в ролі асистента, позбавляючи людей рутинної роботи та допомагаючи їм виконувати ту саму роботу краще і швидше. На другому етапі агенти приєднуються до команд як «цифрові колеги», виконуючи конкретні завдання за вказівкою людини – наприклад, агент-дослідник створює план виходу на ринок. Ці агенти озброюють працівників новими навичками, які допомагають масштабувати їхній вплив, звільняючи їх для виконання нової та більш цінної роботи. На третьому етапі люди задають напрямок агентам, які керують цілими бізнес-процесами та робочими потоками, перевіряючи їх за потреби. Звичайно кожна організація має власний шлях і деякі перебуватимуть на всіх трьох етапах одночасно.

14 мая 2025 г., 17:25

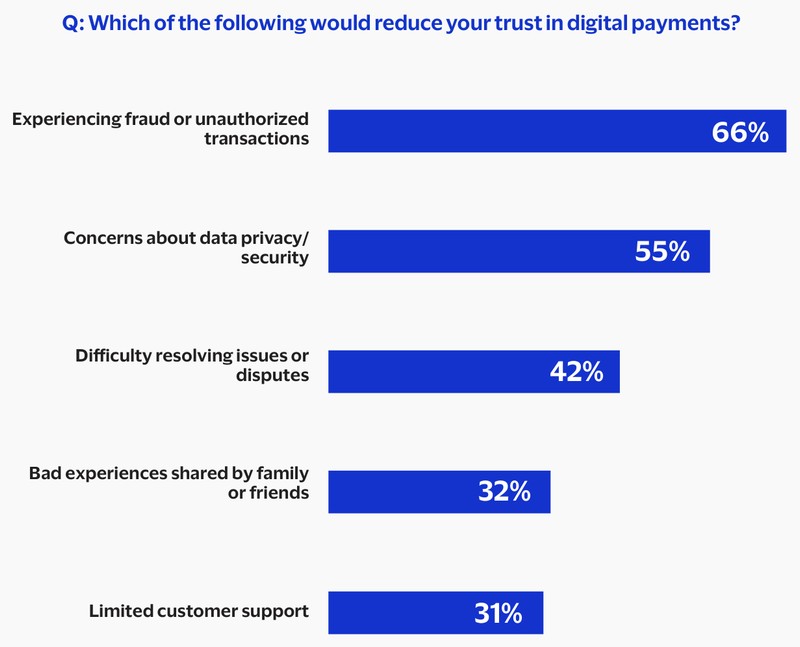

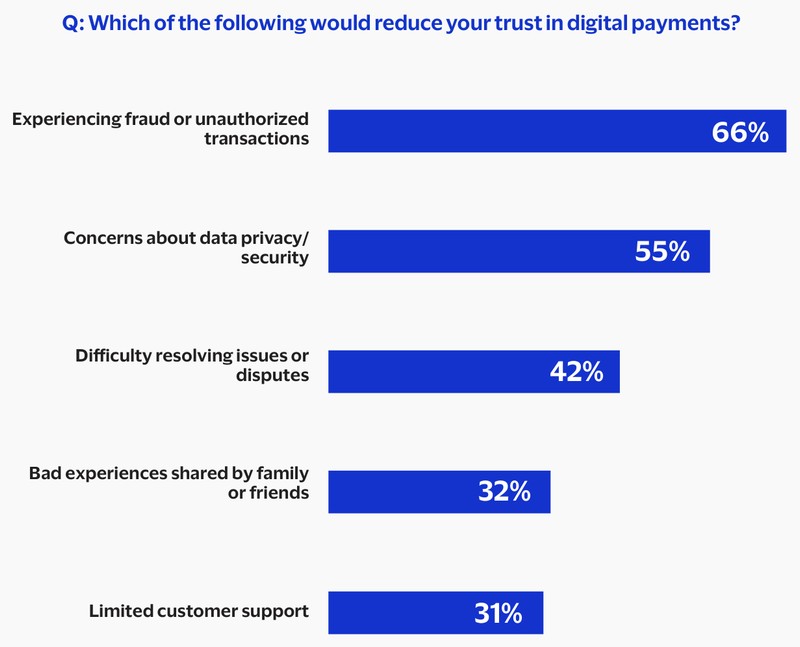

Дев’яте щорічне дослідження Visa Stay Secure, яке охопило 5800 респондентів у 17 країнах регіону СЕМЕА (Центральна та Східна Європа, Близький Схід та Африка), включаючи Україну, показує, що 97% опитаних активно вживають заходів для захисту онлайн-транзакцій.

Хоча 65% українських респондентів визнають, що залишаються вразливими до шахрайських повідомлень, зростання використання заходів безпеки та перехід до надійнішої автентифікації свідчать про позитивну динаміку в поведінці споживачів у порівнянні з результатами попередніх досліджень. Споживачі дедалі частіше звертають увагу на потенційні загрози та перевіряють достовірність онлайн-повідомлень, демонструючи підвищення рівня обізнаності про цифрове шахрайство.

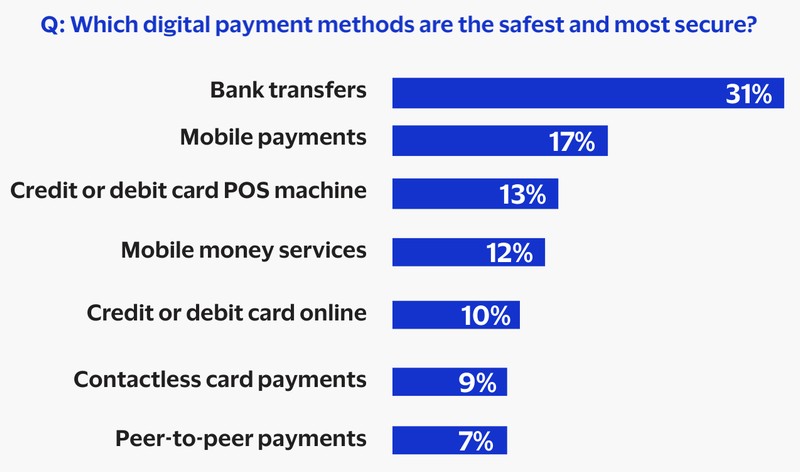

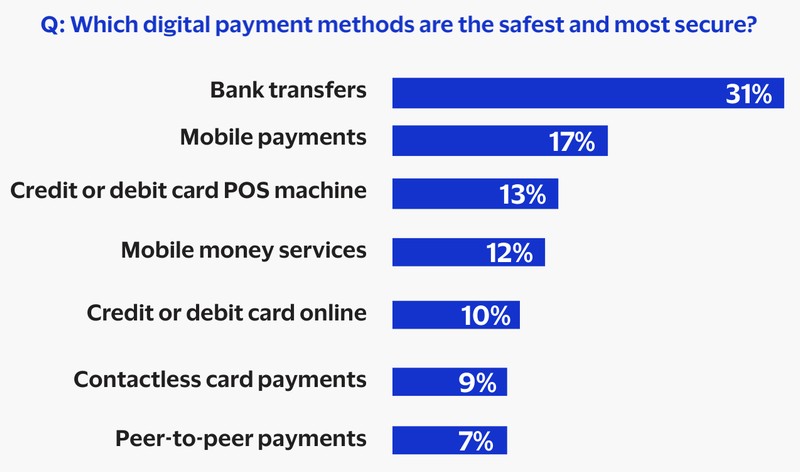

Висновки дослідження також вказують на зростання популярності цифрових платежів у регіоні. Три чверті всіх опитаних та 80% українців заявили, що переважно або повністю довіряють цифровим платежам. 39% українських споживачів планують ще частіше використовувати цифрові платежі впродовж наступного року.

95% українських споживачів використовують цифрові методи оплати. Найпопулярнішими є перекази через мобільні банківські застосунки (76%), онлайн-оплата картками (67%) та мобільні платежі через цифрові гаманці або QR-коди (63%).

84% власників карток цінують можливість здійснювати цифрові платежі будь-де і будь-коли, а 81% вважають їх швидшими та зручнішими. Унаслідок цього роль готівки продовжує зменшуватися: 68% респондентів більше не носять із собою паперові гроші й не користуються банкоматами.

Попри зростання кібершахрайства в сучасному цифровому світі, довіра до електронних транзакцій зберігається на високому рівні. Понад половина українців (55%) заявляють, що новини про кібершахрайство не впливають на те, як вони використовують цифрові платежі. Крім того, 67% почуваються більш захищеними, якщо під час проведення транзакції вимагається додаткова верифікація, наприклад, введення одноразового коду.

Дослідження також демонструє глибоке занепокоєння українців щодо цифрової безпеки друзів та родини. Майже всі респонденти (98%) турбуються, що їхні близькі можуть стати жертвами шахрайства, особливо повідомлень або електронних листів із проханням підтвердити дані рахунку або дзвінків щодо фальшивих замовлень. Найвразливішими до шахрайства вважають людей старшого віку: 75% зазначають, що літні люди найбільше ризикують стати жертвами шахраїв. На додачу, лише 24% вважають себе дуже або надзвичайно обізнаними щодо цифрового шахрайства.

65% українців визнають, що можуть відреагувати на потенційно шахрайські повідомлення. Найефективніше спонукати до дії можуть повідомлення, що обіцяють фінансову вигоду, інформують про загрозу безпеці або надходять нібито від офіційних органів. Найбільше «тривожних дзвіночків» викликають запити щодо скидання пароля або підтвердження акаунту у зв’язку з нібито «витоком даних» – 53% українців називають їх надзвичайно підозрілими.

Щоб уникнути потенційних загроз, українці вживають заходів безпеки. 70% повідомляють, що уникають відповідати на листи або дзвінки з проханням переказати кошти від імені третіх осіб. 69% не розголошують дані своїх карток або рахунків, а половина опитаних регулярно перевіряє банківські виписки для виявлення підозрілих операцій.

Лише за минулий рік Visa заблокувала підозрілих транзакцій на суму 40 млрд дол., запобігла 80 млн шахрайських операцій і відвернула шахрайство в електронній комерції на суму понад 122 млн дол. Для запобігання шахрайству та підвищення рівня безпеки транзакцій зокрема активно використовуються можливості штучного інтелекту.

5 мая 2025 г., 17:25

Аналітичний звіт «російські кібероперації» за друге півріччя 2024 року підготували фахівці CERT-UA. Дослідження базується на аналізі кіберзагроз, виявлених с червня по грудень минулого року, та висвітлює зміну тактик і пріоритетів російських хакерських угруповань.

Серед тенденцій – зростання кількості інцидентів на 48% порівняно з першим півріччям. Фахівці відзначають суттєве підвищення складності атак та рівня чутливості об’єктів, на які вони були спрямовані. Ворог активно впроваджує автоматизацію, застосовує атаки supply chain для проникнення через постачальників ПЗ, комбінують техніки шпигунства і саботажу. Основний вектор атак – збір розвідданих, які можуть вплинути на оперативну ситуацію на фронті. Зокрема, противник націлений на системи ситуаційної обізнаності та спеціалізовані оборонні підприємства.

Водночас підвищення рівня кібергігієни серед українських організацій, удосконалення механізмів раннього виявлення загроз і розширення міжнародної співпраці дозволили запобігти значній частині атак ще на ранніх стадіях.

Протягом другого півріччя 2024 року було ідентифіковано та проаналізовано близько 70 окремих кампаній, пов’язаних із масовим розповсюдженням шкідливого програмного забезпечення (ШПЗ). Водночас зафіксовано понад 750 звернень від користувачів, які стали мішенню фішингових атак. Однак фактична кількість підтверджених випадків зараження ШПЗ виявилася на 90% меншою. Це свідчить про зростання рівня кібергігієни серед організацій, з якими взаємодіє Держспецзв’язку, покращення механізмів раннього виявлення загроз та ефективну роботу команд з реагування на інциденти.

У другій половині 2024 року зафіксовано значне зростання кібератак, спрямованих на сектор безпеки та оборони, що вказує на критичність використання кіберкомпоненти у ворожих розвідувальних операціях.

Відомі хакерські угруповання, пов’язані з гу гш зс рф та фсб, зберігають традиційні методи атак. Натомість нові військові кіберпідрозділи демонструють вищий рівень автоматизації, агресивності та масштабу операцій. Російські хакери систематично намагаються порушити роботу об’єктів енергетичного сектору України, координуючи кібератаки із масованими обстрілами енергосистеми.

Крім того, триває системна кампанія російських хакерів проти українського комерційного сектору. Основний вектор – викрадення коштів та поширення ransomware. Масштаби таких атак досягли рекордних показників. Попри серйозність загрози, бізнес-сектор значно менш підготовлений до кібератак, ніж державні установи, та не завжди готовий відкрито ділитися інформацією про інциденти. Додаткову складність створює низький рівень довіри до державних органів, відповідальних за кібербезпеку, які суттєво підвищили ефективність роботи та якість підходів впродовж трьох попередніх років.

Однією з найбільш резонансних атак другого півріччя стала атака у грудні на державні реєстри Міністерства юстиції України. Інцидент призвів до серйозних збоїв у роботі ключових державних сервісів, що призвело до проблем під час перетину кордону та проведення митних операцій. Масштаб наслідків продемонстрував критичну залежність процесів у державних органах від наявної цифрової інфраструктури та потребу перегляду стратегій резервування та підвищення стійкості для всіх організацій державного сектору.

Прямі атаки на об’єкти критичної інфраструктури (ОКІ) стали значно складнішими в реалізації. Зловмисники змушені змінювати тактику та використовувати атаки на ланцюги постачання (supply chain) як основний вектор проникнення. Передусім вони приділяють увагу компрометації постачальників спеціалізованого ПЗ, яке використовується на ОКІ, оскільки такі компанії часто не мають достатнього рівня кіберзахисту, а їхній злам відкриває хакерам нові можливості для подальшого розширення доступу до критичних систем.

Попри суттєві покращення в захисті українських енергетичних компаній та значний досвід реагування на атаки, набутий за останні 11 років, російські APT-групи продовжують діяти, використовуючи знання внутрішньої архітектури українських енергосистем, які вже були атаковані раніше. Оскільки повна перебудова ОТ-мереж є складним і комплексним завданням, противник здійснює спроби відновити доступ до історично скомпрометованих сегментів інфраструктури, постійно шукаючи нові точки входу. Ці точки завжди існуватимуть через динамічність та складність інфраструктури, що робить ситуацію особливо небезпечною.

Таким чином, атаки на енергетичний сектор трансформувалися у складніші та триваліші операції, реалізація яких може займати 6-8 місяців. Вони вимагають від зловмисників нових підходів до прихованого проникнення, утримання доступу та використання слабких місць у суміжних системах.

Однак, завдяки посиленій співпраці з міжнародними партнерами, розширенню мережі сенсорів моніторингу та покращенню механізмів раннього виявлення загроз, значну частину ворожих операцій вдалося ідентифікувати та нейтралізувати ще до їхньої повної реалізації. Водночас для забезпечення більш ефективного виявлення атак необхідне подальше розгортання додаткових сенсорів та аналітичних систем на об’єктах критичної інфраструктури.

Тривають як широкомасштабні, так і точкові атаки, спрямовані на окремих людей у Signal, Telegram та WhatsApp, з метою викрадення листування та конфіденційної інформації, а також зараження мобільних пристроїв і Windows-систем імплантами для постійного стеження.

Також другу половину 2024 року характеризує зростання кібератак проти об’єктів оборонно-промислового комплексу. Відзначено цілеспрямовані атаки на окремих військових, комп’ютери яких можуть містити інформацію щодо оперативної ситуації на фронті, складу сил і засобів, а також доступ до систем ситуаційної обізнаності. Мали місце атаки на підприємства ВПК, спрямовані на викрадення даних про новітні зразки озброєння та технології захисту, що може бути використано ворогом для розвитку власних систем озброєння.

Неоновлене ПЗ та інші грубі помилки системних адміністраторів – залишаються однією з ключових загроз для всіх категорій організацій. Часто тестові сервери та допоміжні системи залишаються поза увагою адміністраторів, що створює потенційні точки компрометації, які використовують зловмисники. Практика свідчить, що хакери максимально оперативно експлуатують незакриті вразливості – буквально впродовж лічених годин після їх публічного розголошення.

Збільшення кількості атак потребує більшої координації між державними структурами, приватними компаніями та міжнародними партнерами для забезпечення ефективного реагування та протидії загрозам.

25 апреля 2025 г., 17:25

Черговий щорічний звіт щодо шкідливих ботів оприлюднила компанія Imperva, постачальник рішень для кіберзахисту web-додатків, СУБД, файлових сховищ, захисту від DDoS тощо. Цього разу основною темою дослідження стало те, що автоматизований трафік вперше в історії перевищив людський: за минулий рік на боти припадало вже 50,4%. Причому 30,2% цього обсягу становили саме шкідливі боти. Це найбільший показник за весь період спостережень, і він вказує на радикальну зміну цифрового середовища, де дедалі більше взаємодій відбувається між машинами, а не людьми.

Окрему увагу в дослідженні присвячено впливу штучного інтелекту на зростання кіберзагроз. Генеративні AI-інструменти, які активно розвиваються і стають доступними для широкого кола користувачів, істотно спростили створення та масштабування ботів. Якщо раніше запуск складної автоматизованої атаки потребував значних технічних навичок, то тепер навіть початківець може організувати цілком ефективну кампанію.

У 2024 році 55,2% усіх зафіксованих бот-атак були класифіковані як середні або високорозвинені. Що означає використання технологій для імітації поведінки людини, обходу захисних механізмів і адаптації до нових умов. Це є наслідком активного впровадження машинного навчання у бот-інфраструктуру. Проте прості боти теж не зникли: 44,8% атак припали на елементарні скрипти. Що свідчить про збереження інтересу до масових, хоч і менш витончених, методів впливу.

Однією з найбільших зон ризику стали API – інтерфейси прикладного програмування, через які програми взаємодіють між собою. Майже 44% трафіку від високорозвинених ботів було спрямовано саме на API. Такі атаки зазвичай мають ціль отримати доступ до конфіденційної інформації або порушити логіку бізнес-процесів. Зловмисники активно використовують конфігураційні помилки, ін'єкції параметрів, а також обхід механізмів авторизації. Цей тренд відображає загальний зсув кіберзагроз з поверхневих шарів сайтів у бік глибинних архітектурних компонентів цифрових сервісів.

Ще однією важливою тенденцією є популяризація резидентних проксі – інфраструктур, які дозволяють шкідливим ботам маскуватися під легітимний трафік звичайних користувачів. У 2024 році 21% шкідливих ботів, які діяли через інтернет-провайдерів, використовували саме такі проксі. Це значно ускладнює їх виявлення, оскільки IP-адреси ботів більше не належать очевидно підозрілим дата-центрам або хостингам, а виглядають як трафік від реальних людей.

У звіті також йдеться про негативні наслідки для бізнесу. Атаки ботів призводять до крадіжок облікових записів, зловживань бонусними програмами, спотворення аналітики, саботажу конкурентних платформ та підриву довіри користувачів. Найбільш вразливими галузями залишаються електронна комерція, авіаперевезення, онлайн-банкінг та засоби масової інформації. У багатьох випадках боти не лише завдають фінансових збитків, а й ускладнюють доступ справжнім користувачам до послуг, породжуючи затримки, помилки або навіть повну недоступність сервісів.

У висновках дослідження Imperva закликає бізнес радикально переглянути свої стратегії кіберзахисту. Захист від ботів вже не може бути вузькоспеціалізованою функцією, ізольованою від інших аспектів безпеки – це має стати частиною загальної архітектури ризик-менеджменту. Особливу увагу варто приділити безпеці API, впровадженню поведінкової аналітики, використанню систем виявлення аномалій, багатофакторній автентифікації та регулярному перегляду правил доступу до цифрових сервісів. В умовах, коли шкідливі боти більше не є лише інструментом хакерів-ентузіастів, а перетворилися на потужну індустрію з комерційною логікою, швидкість реагування та глибина технічної підготовки стають вирішальними чинниками кіберстійкості.

11 апреля 2025 г., 17:25

Згідно з Індексом Opendatabot 2025, сукупний дохід найбільших українських компаній, що спеціалізуються на розробці програмного забезпечення на замовлення та ІТ-аутсорсингу, за минулий рік склав 56,48 млрд грн. Трійка лідерів належить американським власникам. Топ-10 покинули дві компанії, одна з яких входила в десятку кілька років. Наразі сім з перших десяти компаній Індексу входять до реєстру Дія.City.

На першому місці за доходом дебютувала Глобаллоджик Україна (GlobalLogic), що належить американській Bonus Technology. Дохід за рік змінився незначно – 11,66 млрд грн (+2%), водночас прибуток зменшився на 28% та склав 653 млн грн. Попри те, що компанія знаходиться в Індексі вже третій рік, провідну позицію вона зайняла вперше.

Решту сходинок у топ-3 поділили між собою дві компанії групи Epam, заснованої Аркадієм Добкіним. На них припадає третина заробітків першої десятки. Епам Системз (Epam), яка раніше два роки поспіль очолювала Індекс, спустилась на сходинку із доходом у 11,35 млрд грн. Це на 10% менше, ніж у 2023 році. Натомість прибуток зріс на 27% – до 1,67 млрд грн.

Водночас доходи та прибутки Епам Діджитал зростають рік до року. З доходом 7,5 млрд грн (+25%) та прибутком 838 млн грн (+11%) компанія посіла третю сходинку Індексу. Варто зазначити, що ця юридична особа була заснована лише у грудні 2021 року.

Другий рік поспіль четвертою в Індексі залишається Люксофт солюшнс – дочка швейцарської Luxoft, заснованої Дмитром Лощининим. Її дохід впав на 7% до 5,45 млрд грн, а прибуток знизився на 12% – до 263,6 млн грн.

Інститут інформаційних технологій «Інтелліас» посів п’яту сходинку з доходом 4,06 млрд грн (-6%). Водночас прибуток компанії зріс на 18% та склав 300,7 млн грн. Бізнес належить компанії Айтіеліті Лімітед, кінцевими власниками якої є Віталій Седлер та Михайло Пузраков.

На дві сходинки вверх торік піднялася компанія Софтсерв технології (SoftServe), яку заснували львів’яни Тарас Кіцмей та Ярослав Любинець – шосте місце. Дохід компанії зріс у 1,6 раза за рік до 3,83 млрд грн, а прибуток лишився таким самим – 210 млн грн.

Фінтех бенд, яка належить засновникам Монобанку Олегу Гороховському та Михайлу Рогальському, втратив цьогоріч дві позиції в Індексі Opendatabot. Через суттєве зменшення виторгу – аж у півтора раза – компанія опинилась на сьомому місці: 3,71 млрд грн. Ще помітніше скоротились прибутки: у 2,7 раза, до 1,15 млрд грн.

Дев’яте місце посідає Інфопульс Україна, яку заснували Олексій Сіговий та Андрій Анісімов. Зараз вона належить шведській компанії NUK Holding. Дохід компанії зменшився на 5% до 3,06 млрд грн, а прибуток зменшився на 14% і склав 332,7 млн грн.

Водночас у цьогорічному IT Індексі є й новачки. З доходом у 3,22 млрд грн та рекордним серед топ-10 компаній прибутком – 2,4 млрд грн в рейтинг увірвалася компанія Хайлоад солюшнс (екс Favbet Tech) Дмитра Матюхи. На компанію, зареєстровану в січні 2022 року, припадає третина від загального прибутку компаній рейтингу.

Ще один новачок замикає десятку лідерів – це молода компанія Сквод Україна (SQUAD), створена у серпні 2022 року. Бізнес належить кіпрській компанії Сквод Ай-Ті Лімітед, власниками якої є українці Любомир Васильєв та Юрій Катков. Дохід Сквод торік виріс у 2,8 раза та склав 2,6 млрд грн, а прибуток – у 3,4 раза, до 80,6 млн грн.

Варто зазначити, що сім компаній з топу обрали правовий режим Дія.City, за винятком Епам Системз, Люксофт солюшнс та Інституту інформаційних технологій «Інтелліас». Це означає, що ці компанії не користуються спеціальними податковими пільгами, спрощеним адміністративним процесом та іншими інструментами для розвитку ІТ сфери від держави.

Водночас цьогоріч з Індексу ІТ-компаній вибули: Плейтика Україна (Playtika) – дохід зменшився на 8% порівняно з 2023 і склав 2,14 млрд грн та Софтсерв Індустрія (SoftServe) – дохід зменшився більш ніж удвічі та склав 889 млн грн.

2 апреля 2025 г., 17:45

Результати чергового щорічного дослідження української індустрії ІТ-аутсорсингу «Digital Tiger 2024», яке демонструє сучасний потенціал українського технологічного сектору та зокрема його досвід роботи на шести ключових експортних ринках представила асоціація IT Ukraine спільно з компанією Top Lead.

У цьому дослідженні під ІТ-послугами розуміються розробка програмного забезпечення, консалтинг з інформатизації, керування комп’ютерними системами, обробка даних тощо. В рамках роботи над ним поміж іншого опитали півтори сотні IT-компаній, що працюють на українському ринку.

Через повномасштабне військове вторгнення рф український експорт IT-послуг знижується вже другий рік поспіль. Втім серед інших експортних галузей IT стабільно займає друге місце з долею у ВВП на рівні 3%, поступаючись тільки агросектору. Ба більше тільки IT зміг покращити цей показник в порівнянні з 2019 роком. IT-послуги щорічно приносять близько 6 млрд дол. експортної виручки й займають 37,4% експорту послуг та 11,5% загального експорту.

Минулого року 147 країн імпортували IT-послуги з України. Втім найбільша частка традиційно припадає на Сполучені Штати – 37,2% або 2,4 млрд дол. Це вчетверо більше, ніж Великобританія, що посіла друге місце із часткою 8,8% та 565 млн дол. Також найбільшими замовниками за підсумками 2024 року, окрім офшорів, стали Ізраїль (4,6%, 297 млн дол.), Швейцарія (4,1%, 266 млн дол.), Німеччина (4,1%, 263 млн дол.), Польща та Естонія (однаково по 2,6% або 166 млн дол.).

Понад 80% українських ІТ-компаній мають клієнтів принаймні на одному з шести ключових експортних ринків. Так згідно з опитуванням 62,6% співпрацюють з замовниками із США, 41% – з Великобританії, 31,7% – з Польщі, 41,7% – з Німеччини, 27,3% – з Ізраіля та 23,7% – зі Швейцарії.

Орієнтовна кількість юридичних осіб, що спеціалізуються на IT-аутсорсингу, торік збільшилася на 6% та склала 8,6 тис. Точний підрахунок кількості компаній традиційно ускладнює заплутана корпоративна структура з різними юридичними особами для окремих напрямків та продуктів. Втім за підсумками 2024 року вона оцінюється у 2118 компаній. З яких 47% спеціалізуються на аутсорсингу, 31% – продуктові, 19% поєднують ці два види діяльності та 3% – фокусуються на аутстафінгу.

Згідно з дослідженням, більшість українських IT-компаній є представниками малого та середнього бізнесу – 37% мають штат до 50 працівників та ще 35% – від 50 до 200. Тільки 17% аутсорсингових компаній мають від 200 до 1200 працівників та 11% – понад 1200.

П’ятірку найбільших за доходом компаній, за оцінками фахівців, складають EPAM Ukraine (468,2 млн дол.), GlobalLogic Ukraine (288,9 млн дол.), SoftServe (169,4 млн дол.), Luxoft (146,9 млн дол.) та Intellias (109,6 млн дол.).

За останні шість років українські ІТ-компанії залучили близько 1,5 млрд дол. венчурного капіталу. Кількість інвестиційних угод минулого року перевищила півсотні на загальну суму понад 411 млн дол. Лідером став напрямок оборонних технологій (DefenseTech), що отримує підтримку від держави та приватних інвесторів – 20 венчурних угод. Також увагу привертають фінансові сервіси FinTech (сім угод), наукомісткі розробки DeepTech (шість угод), медичні та освітні технології.

Схожі в цілому тренди демонструє і ринок M&A (злиття та поглинання) – тут також найбільшу цікавість інвесторів привертає DefenseTech. Хоча очікується, що в наступні роки ключовими драйверами стануть компанії, пов'язані з технологіями штучного інтелекту.

Враховуючи, що зайнятість в ІТ-індустрії переважно проєктна, більшість ІТ-фахівців воліють співпрацювати з компаніями як індивідуальні підприємці, а не як штатні працівники. Фізичні особи-підприємці самі сплачують податки та можуть працювати з кількома компаніями одночасно. Кількість таких працівників в IT у 2024 році дещо знизилася та становила приблизно 258 тис. Штатних працівників у компаніях станом на 2023 рік було близько 50 тис. Останнім часом також набуває популярності Gig-контракт з резидентами Diia.City. Їх кількість оцінюється у 35 тис.

Цікаво, що за оцінками у 2019-2024 рр. система вищої освіти України випустила 180,4 тис. студентів за ІТ-спеціальностями. За шість років кількість таких випускників зросла у 2,5 раза. Минулого року на ІТ-спеціальності набирали студентів 405 навчальних закладів.

Втім окрім формальної вищої освіти, в Україні існує добре розвинена мережа неформальної освіти, включаючи ІТ-школи та програми від ІТ-компаній. Вважається, що ця інфраструктура готує фахівців, які краще відповідають запитам ринку та специфічним вимогам бізнесу. Для порівняння за оцінками з 2019 по 2024 рр. кількість випускників IT-курсів сягнула 821,3 тис.

Щодо портрета IT-спеціаліста, три чверті українських айтівців – чоловіки. Середній вік – 30 років. Переважна більшість (87%) мають вищу освіту. Володіють англійською на високому рівні 59%. Більшість (61%) мають досвід роботи понад три роки. Зі зрозумілих причин наразі 65% працюють дистанційно, та ще 31% – частково в офісі. Штучний інтелект використовують 85%, тоді як у 2019 році таких було 57%.

24 марта 2025 г., 17:45

Кількість кібератак на об'єкти критичної інфраструктури у світі невпинно зростає. Глобальна напруженість посилюється, оператори програм-вимагачів діють безкарно, геополітичні конфлікти загострюються, кібершпигунство не припиняється, а кіберпростір став невіддільною частиною військових стратегій.

Звіт за другу половину 2024 року представила команда Nozomi Networks Labs, що спеціалізується на зниженні кіберризиків для промислових підприємств та організацій критичної інфраструктури. Використовуючи мережу з більш ніж 50 тис. глобальних аналітичних центрів, бездротові датчики моніторингу, вхідну телеметрію, партнерські зв'язки, аналітику загроз та інші ресурси, компанія виявляє тенденції, нові методи атак та ідеї, які мають вирішальне значення для захисту операційних технологій (ОТ) та кіберфізичних систем.

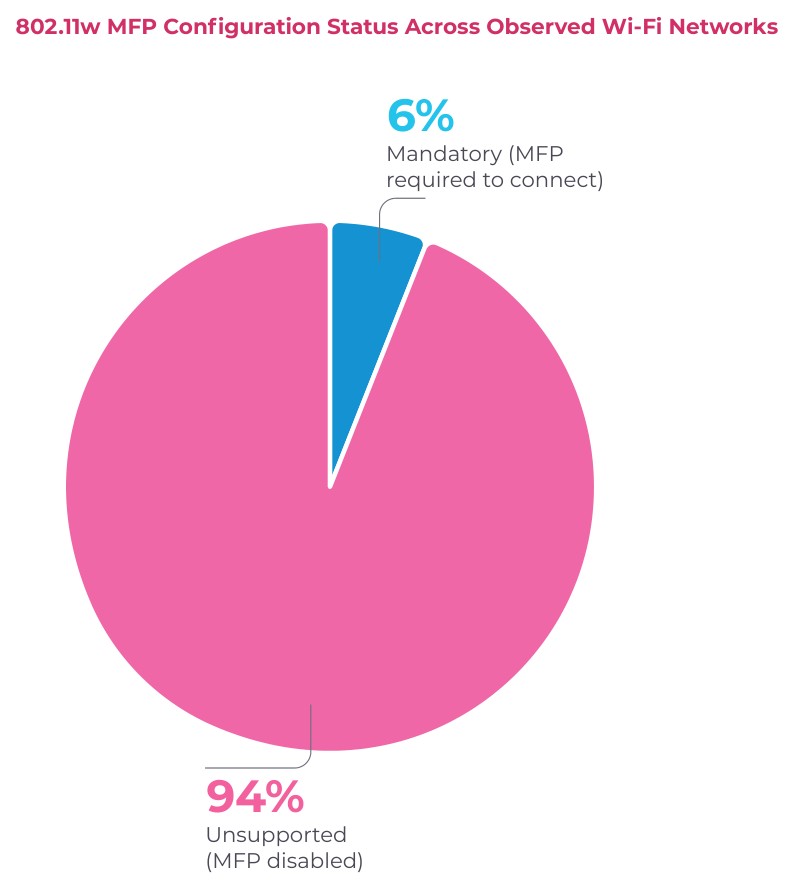

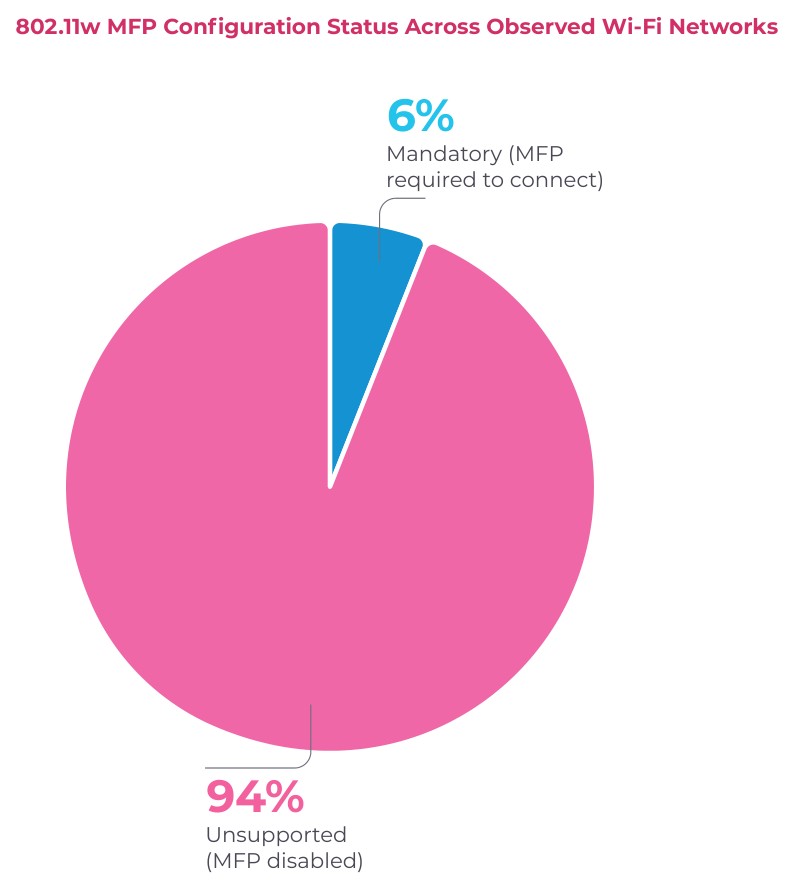

Можливості Nozomi окрім дротових мереж охоплюють безліч бездротових транспортних протоколів. Які широко використовуються в промисловому середовищі, включаючи електромережі, транспортні системи, пристрої безпеки та медичне обладнання. За оцінками фахівців 94% мереж Wi-Fi не мають достатнього захисту від атак на деаутентифікацію, які часто використовуються в рамках більш масштабних інцидентів. Ці вразливості наражають організації на такі ризики, як крадіжка облікових даних, перехоплення трафіку, атаки типу «людина посередині» та спуфінг, кожен з яких може поставити під загрозу цілісність критично важливих систем управління.

Бездротові мережі, особливо в промисловому середовищі, часто працюють поза традиційним ІТ-контролем. Пристрої можуть взаємодіяти за застарілими протоколами або незахищеними каналами, що робить їх привабливими цілями для зловмисників.

На відміну від дротових мереж, бездротові мережі покладаються на передачу сигналів через повітря, що робить їх більш вразливими до перехоплення та несанкціонованого доступу. Цей відкритий канал зв'язку надає зловмисникам широкі можливості для використання слабких місць, часто не залишаючи слідів.

Передаючи фальшиві кадри деаутентифікації, зловмисники можуть змусити пристрої відключитися від мережі. Згодом це може призвести до більш серйозних збоїв, таких як перехоплення даних і несанкціонований доступ, особливо в поєднанні з додатковими зловмисними діями.

Дослідження безпеки бездротових мереж, проведене компанією Nozomi Networks, виявило широку їх вразливість до атак на деаутентифікацію. Фахівці дійшли висновку, що лише 6% досліджених мереж адекватно захищені від таких атак, оскільки в них відсутній захист кадрів управління (MFP). Ця важлива функція безпеки призначена для запобігання підробці зловмисниками кадрів управління. Таким чином переважна більшість бездротових мереж, в тому числі в критично важливих середовищах, залишаються вразливими до подібних атак. Наприклад, у сфері охорони здоров'я це може призвести до несанкціонованого доступу до даних пацієнтів або втручання в роботу критично важливих систем. Аналогічно, в промисловому середовищі ці атаки можуть порушити автоматизовані процеси, зупинити виробничі лінії або створити загрозу безпеці для працівників.

Крім того, зловмисники можуть розгортати несанкціоновані точки доступу, які видають себе за легітимні мережі, обманом змушуючи пристрої підключатися до них і розкриваючи конфіденційні дані.

Підслуховування може відбуватися при перехопленні комунікацій через незашифровані бездротові протоколи, що дозволяє зловмисникам викрадати облікові дані, зчитувати конфіденційні дані або контролювати операції. Ця загроза особливо поширена через безплатні публічні послуги Wi-Fi в аеропортах, готелях тощо.

На додаток до традиційних вразливостей бездротових мереж, зростає занепокоєння щодо використання зловмисниками БпЛА. Дрони можуть літати над об'єктами, перехоплюючи незашифровані бездротові комунікації. Це дозволяє підслуховувати конфіденційні дані, такі як запатентовані розробки, оперативну інформацію та сигнали управління. Окрім перехоплення сигналів, дрони можуть бути оснащені цифровими камерами для ведення візуального спостереження, знімання зображень або відеозаписів фізичної інфраструктури, чутливого обладнання або зон, доступ до яких може бути обмежений.

Також дрони можуть навмисно перешкоджати бездротовому зв'язку, випромінюючи потужні сигнали на тих самих частотах, що й мережа, на яку спрямована атака. Цей тип атаки може порушити роботу мережі, призвести до тимчасового або тривалого простою і потенційно поставити під загрозу цілісність критично важливих процесів.

Деякі дрони оснащені технологіями, призначеними для використання слабких місць у бездротових мережах. Вони можуть намагатися під'єднатися до незахищених або погано захищених мереж, створюючи точку входу для кіберзловмисників, які отримують доступ до промислових систем управління, що дає змогу для подальшої експлуатації або маніпуляцій.

Доступність і широкі можливості безпілотників роблять цю форму атаки особливо небезпечною, оскільки вони можуть діяти приховано, відстежуючи або порушуючи роботу без виявлення. У поєднанні зі шпигунськими можливостями дрони становлять серйозний ризик для промислової бездротової безпеки.

Для пом'якшення наслідків атак на деаутентифікацію фахівці зокрема радять: використовувати стандарт 802.11w (MFP), який додає шифрування до кадрів керування та значно ускладнює підробку повідомлень про деаутентифікацію та порушення роботи мережі; оновитися до WPA3, який надає розширені функції безпеки, включаючи захищені кадри управління (PMF); регулярно перевіряти бездротові мережі на наявність ознак підозрілої активності тощо.

13 марта 2025 г., 17:25

Американська компанія з технологій кібербезпеки CrowdStrike представила звіт, який детально описує глобальний ландшафт загроз 2024 року, а також ключові тенденції, типову поведінку сучасних зловмисників та методи боротьби з ними.

Зловмисники продовжують ставати швидшими, розумнішими та невловнішими. Минулого року середній час, необхідний зловмиснику для переміщення від початково скомпрометованого хоста до іншого в межах організації-мішені – становив 48 хвилин, в порівнянні з 62 хвилинами у 2023 році. Найшвидший зафіксований час прориву – 51 секунда.

У 2024 році домінувала соціальна інженерія. Атаки голосового фішингу (вішинг) між першим і другим півріччями злетіли на 442%, оскільки зловмисники звернулися до вішингу, фішингу зворотних дзвінків і соціальної інженерії служби підтримки, щоб закріпитися в цільових мережах.

Зловмисники також використовували скомпрометовані облікові дані для входу та переміщення всередині організацій, діючи як законні користувачі та уникаючи виявлення. Кількість оголошень про брокерів доступу, які часто продають дійсні викрадені облікові дані, за рік зросла на 50%. Більшість виявлених у 2024 році випадків не містили шкідливого програмного забезпечення (79%), що підкреслює загальне зростання активності користувачів, які працюють з клавіатурою.

Для вдосконалення соціальної інженерії, прискорення операцій з дезінформації та підтримки зловмисної мережевої активності все більше використовується генеративний штучний інтелект. CrowdStrike спостерігав його використання у компрометації ділової електронної пошти та фішингових атаках, де великі мовні моделі (LLM) можуть генерувати контент електронної пошти та вебсайти для збору облікових даних щонайменше так само добре, як і люди. Попри свою відносну новизну, низький бар'єр для входу на ринок і потужні можливості GenAI сприяють зростанню масштабів, темпів і ефективності кібератак.

Протягом 2024 року зростала активність хакерів на рівні національних держав, а лідером тут був Китай. Активність, пов'язана з Китаєм, зросла на 150% у всіх секторах, з приголомшливим сплеском на 200-300% у ключових цільових галузях, включаючи фінансові послуги, засоби масової інформації, виробництво та промисловість/ інженерію. Минулого року CrowdStrike виявив сім нових груп, пов'язаних з Китаєм, що свідчить про перехід до більш цілеспрямованих вторгнень.

Наразі CrowdStrike відстежує 257 відомих угрупувань кіберзловмисників і понад 140 нових кластерів активності. Щоб зупинити цих супротивників, необхідно розуміти їхню поведінку, мотивацію і методи.

Кількість нових і неатрибутованих вторгнень у хмари зросла на 26% порівняно з 2023 роком. Зловживання дійсними обліковими записами є основним методом початкового доступу, на який припадало 35% хмарних інцидентів у першому півріччі 2024 року.

Також зловмисники все частіше використовують хмарні SaaS-додатки для крадіжки даних, їх переміщення, вимагання та націлювання на третіх осіб. Вони часто отримували доступ шляхом компрометації ідентифікаторів для єдиного входу.

Мережеві пристрої, підключені до Інтернету, минулого року часто ставали об'єктами атак, оскільки зловмисники використовують притаманні цим пристроям слабкі місця, щоб отримати початковий доступ там, де видимість системи виявлення та реагування (EDR) на кінцевих точках обмежена.

Операції з використанням внутрішніх загроз стають все більш витонченими, а зловмисники проникають під виглядом співробітників організацій-мішеней. У 2024 році CrowdStrike відреагував на 304 інциденти, пов’язані з групою Famous Chollima, майже 40% з яких були пов'язані з внутрішніми загрозами.

|

|

|