|

СПЕЦІАЛЬНІ

ПАРТНЕРИ

ПРОЕКТУ

Определение наиболее профессиональных ИТ-управленцев, лидеров и экспертов в своих отраслях

Кто внес наибольший вклад в развитие украинского ИТ-рынка.

Награды «Продукт года» еженедельника «Компьютерное обозрение» за наиболее выдающиеся ИТ-товары

|

|

3 февраля 2026 г., 17:45

Аналізуючи що відбувається в ЄС чітко прослідковується напрямок більш жорсткого регулювання, особливо ланцюжків постачальників. Байдуже, це Китай, чи США, поки не дасть добро регулятор ЄС, вашим рішенням немає місця в ЄС.

EU Cybersecurity Act це правова рамка ЄС для підвищення рівня кібербезпеки у ЄС, загальноєвропейська система сертифікації для цифрових продуктів, послуг та процесів. Єдині правила на всій території ЄС.

Новий пакет правил (від 20 січня 2026) інтегрує вимоги щодо управління ризиками, сертифікації та реагування на інциденти. ENISA (Агентство ЄС з кібербезпеки) посилюється в ролі координаційного органу.

Всі цифрові продукти, послуги та процеси, що продаються на ринку ЄС, повинні бути безпечними з моменту розробки, тобто пройти сертифікацію за спільними стандартами EU. Ця сертифікація є обов’язковою для виходу на ринок. Тобто, компанії на етапі розробки вже повинні це робити за стандартами ЄС.

Нова політика значно посилює цифровий суверенітет ЄС, Це пов’язано з побоюванням залежності від постачальників з країн поза ЄС (США, Китай, ін.).

Багато американських технологічних компаній працюють у ЄС, нові правила не спрямовані спеціально проти США. Але ті компанії, чиї продукти потрапляють у категорії високоризикових, також можуть опинитися під жорсткими вимогами сертифікації або навіть обмеженнями доступу до ринку за тих самих принципів безпеки.

Бачу, що ЄС запроваджує політику, зростання ролі ENISA як регулятора, який буде вимагати тіснішої взаємодії з європейськими органами сертифікації.

Судячи з документу ЄС дуже прискіпливо вивчає що відбувається у нас, та наші законодавчі зміни, це позитивно, потрібно ж їм нас наздоганяти.

Що у нас? Законодавчі зміни нарешті за 30 років є ЗП4336. Але на місцях і далі продовжується вакханалія та бардак. Виконання йде дуже повільно!

Всі і далі живуть на тому КСЗІ, бо типу так можна, поки. Наявність фахівців досить умовна.

Відповідальність не підсилили, популісти кажуть це тиск. Нас і далі запічкують продуктами різних країн, рішеннями Кабінету Міністрів України не перевіряючи їх.

Давайте вже просто віддамо всі ключі від нашого ІКП, хай вже відчувають «партнери» себе як вдома.

9 декабря 2025 г., 16:45

Весь світ дивується, як ми під час війни, продовжуємо утримувати працездатність наших мереж звʼязку. На конференції NOGUA поговорили про це з фінами. Як знати, може знадобиться досвід України…

У відносно спокійній частині України (якщо це слово взагалі коректно вживати) найбільша проблема — доступ до інфраструктури.

Інша проблема — на жаль, люди. Через війну всі компанії відчувають кадровий голод — людей просто не вистачає. Частина виїхала з країни, частину мобілізовано. Кількість персоналу, яку компаніям вдалося зберегти, вкрай мала і не забезпечує навіть повноцінного підтримання операцій, не кажучи вже про розвиток. Завдяки Міністерству цифрової трансформації України оператори, що відповідають критеріям, можуть, забронювати частину свого персоналу.

Крім того, багато невеликих — а в деяких випадках навіть національних — операторів перебудували свої мережі на базі волоконно-оптичних PON-рішень (пасивних оптичних мереж), щоб максимально підвищити енергонезалежність. Це стосується лише фіксованого зв’язку.

Мобільний зв’язок і далі залишається складним: коли енергетична інфраструктура сильно пошкоджена, мобільні мережі через деякий час «падають», наче картковий будиночок. Наші законодавці намагаються загнати наш сектор у європейську модель. Це вже неможливо з низки причин. У Європейському Союзі діють принципи, за якими оператор володіє інфраструктурою, а регулятор контролює доступ до неї. Це у нас не працює.

Причина — жорстка конкуренція, яка постійно посилюється. Кожен оператор будує власну інфраструктуру у багатоквартирних будинках і прокладає власні кабелі. В результаті в одному будинку може працювати від одного до двадцяти операторів одночасно.

Великою проблемою є також перехресне субсидіювання, коли, наприклад, ціну на фіксований інтернет знижують коштом мобільних послуг.

8 октября 2025 г., 14:35

Продовжуємо далі, кібергігієну. Сподіваюсь вже багато хто оновив паролі, та увімкнув двофакторну ідентифікацію.

Що ще можна порадити:

1. Використовуй надійний пароль.

Установи пароль, а не 4-значний PIN.

Не використовуй Face ID / Touch ID.

Не розблоковуй телефон у присутності сторонніх.

2. Регулярно оновлюй систему та додатки. Оновлення закривають відомі вразливості. Ніколи не ігноруй системні апдейти вони критично важливі.

3. Не встановлюй програми поза App Store / Google Play

Невідомі APK-файли = ризик вірусів.

Навіть у Google Play іноді проскакує шкідливий софт, тож перевір відгуки, рейтинг, розробника.

4. Обережно з посиланнями

Не натискай на підозрілі посилання з SMS, email, месенджерів.

Фішингові сайти часто маскуються під справжні (наприклад, “apple.com-support.info”).

5. Не користуйся публічним Wi-Fi без VPN

Публічні мережі (в кафе, метро, готелях) найслабше місце.

Використовуй VPN, особливо якщо вводиш логіни/паролі або заходиш у банківський додаток.

6. Встанови антивірус (особливо на Android)

Для Android: Bitdefender, ESET, Avast Mobile Security.

Для iPhone це менш актуально, але деякі VPN і менеджери паролів мають вбудовані сканери.

7. Використовуй менеджер паролів

Не зберігай паролі в нотатках або фото. Використовуй 1Password, Bitwarden, iCloud Keychain, NordPass тощо.

8. Вимикай Bluetooth, коли не використовуєш

Через Bluetooth теж можуть здійснювати атаки (наприклад, BlueBorne).

Завжди вимикай у публічних місцях.

9. Увімкни двофакторну автентифікацію (2FA)

Gmail, Instagram, Telegram, банки всюди активуй 2FA.

Найкраще через авторизатор (Google Authenticator, Authy), а не SMS.

Ще краще токен.

10. Регулярно перевір дозволи додатків.

Чому додаток Фонарик хоче доступ до мікрофона й контактів?

Зайди в Налаштування → Конфіденційність / Дозволи й відключи зайве.

Забув ще додати. Якщо ви вважаєте що в вашому смартфоні є інформація яка не повинна потрапити до інших. То ніколи не приймайте різноманітні файли, не вмикайте функцію завантажити їх, як варіант приймайте суто pdf.

І ще не менш важливо, не довіряй тому, що пишуть в телеграм каналах та у Facebook, якщо це невідомі люди

24 сентября 2025 г., 17:25

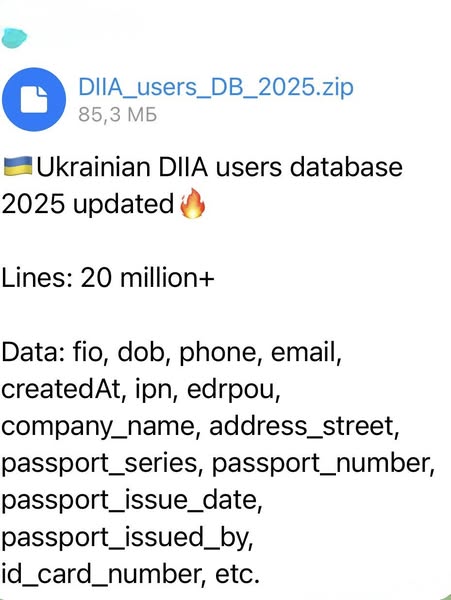

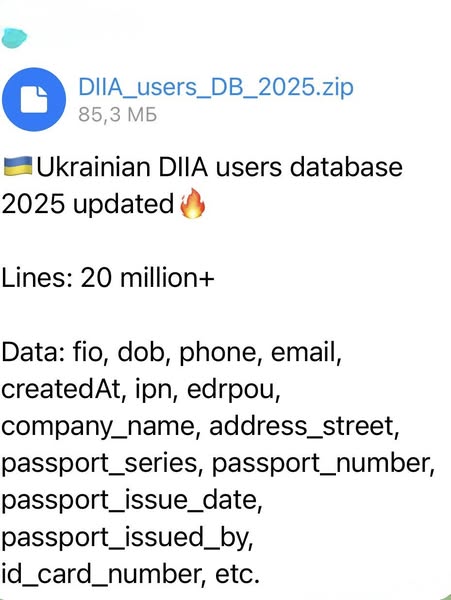

У мережі зʼявився архів де зібрані дані громадян з назвою diia_users_db_2025.zip.

Чому звертаю увагу. Вкотре наголошую.

1. Фінансовий номер не повинен бути публічним. Тобто, якщо ви знаєте, що у вас один номер на всьому — банківська картка, соціальні мережі, месенджери — краще так не робити. Ідеально коли на кожен додаток який потребує для підтвердження номер (куди прийде sms) мати окремі номери.

2. Електронні адреси. Встановіть стійкий до перебору пароль, двофакторна автентифікація.

Звісно ваша поштова скринька, також не повинна ніяк перетинатись з номером мобільного телефону.

3. Не виключаю що буде багато фішингу, судячи з прикладу він вже відбувається.

Подбайте про це, особливо хто користується Telegram. Не забувайте перевіряти, в розділі пристрої чи ніхто до вас вже не під'єднався.

Щодо інформації, яка зараз в цьому файлі. По факту вона і так є в публічному доступі різних реєстрів, але зараз її зібрали в один масив. Коли хто і як це зробив, це вже конспірологічна історія. В базі «приблизно» 20 000 000 строк. Поки той файл що блукає мережею, там обмежена кількість громадян, повна база продається за гроші…

Побачив багатьох знайомих політиків є, зокрема і номер телефону, правильний.

Що варто зробити оперативно:

- де у вас є привʼязка до номера телефону, електронної скриньки, замінити пароль.

- скрізь встановити двофакторну ідентифікацію.

- за можливості, змінити фінансові номери.

Цікавий факт: я знайшов там людину у якої на 100% немає Дії, але дані у цій базі є. Особисто я вважаю, що це інформація десь з реєстру, який повʼязаний з податковою. Судячи з крайніх записів це інформація, до 31.12.2024 року. Але колеги підказали що є і за 01.01.2025. Дуже схоже що її зібрали зі шматків різноманітних фінансових установ.

Це та історія, що інформація вже в мережі. По факту, якби не наявність у громадян фінансових номерів, важливих для них соціальних мереж, які можна втратити, то такі бази я памʼятаю ще з 90-х, на компакт-дисках.

26 мая 2025 г., 14:34

За інформацією The Economist, ворожі дрони почали підтримувати обмін даними по каналу мобільного інтернет-підключення. Не можу цей матеріал обійти стороною.

Мою увагу привернув ось цей абзац.

Під час аналізу останньої партії дронів Shahed, інженери зазначають, що одне з їхніх найбільших занепокоєнь — це спосіб керування російськими дронами. Вони кажуть, що найновіші моделі не реагують на електронну боротьбу України РЕБ. Причина в тому, що ці дрони більше не залежать від GPS, який легко заглушити, керуються штучним інтелектом і використовують українські мережі інтернету та мобільного зв’язку.

Команда розповіла, що нещодавно в одному з дронів, який вони розбирали, знайшли записку — імовірно залишену співчутливим російським інженером — у якій йшлося про новий алгоритм керування. У записці зазначалося, що дронами керують через ботів у соцмережі Telegram, які в реальному часі надсилають польотні дані відеооператорам.

От такий абзац є у цьому матеріалі. Коментувати цю конспірологічну історію з запискою я не буду. А от те що згадали про GPS, спуфінг, мобільних операторів, натякає нам на те, що шахеди якось живуть в середині мобільних операторів коли летять над нашою територією.

Так це може бути пластикова sim картка, e-sim, або софтова сімка (SIM-картка, реалізована в софті, а не на фізичному чіпі), використовуючи цей набір вони можуть вже літати по a-gps.

Немає сенсу тепер ставити CRPA антени, які мають досить велику вартість. Не знаю, так це чи ні, але якщо це так, то досить зрозуміло тепер, чому у росії під час тривоги мобільні оператори вимикають свої мережі мобільного звʼязку. Не скажу, що ця новина для мене щось дійсно новеньке, робота з цього питання ведеться давно на комітеті.

Що правда не всі мобільні оператори якось йдуть на зустріч у комунікації, та напрацювання рішень, щоб обмежити використання шахедами інфраструктури оператора. Щодо згадування Інтернет, скоріше мова йде про канал звʼязку, для передавання на дрон якоїсь інформації. Або отримувати з дрона якихось метрик, з візуалізацією в телеграм. Як приклад, повідомлення з дрона:

Проблема: Интерфейс ether3(ххххх):

Топливо на два часа.

Высота хх

Скорость хх

Потерян линк с бпла в точке, координати ххххх

Хост: шахед 1

IP хоста: хх хх хх хх

Проблема возникла 2025.05.25 в 19:59:37

Важность: Средняя

Збираючі якісь метрики через той самий телеграм, можна точно потім це все візуалізувати десь у дашборді. Але не треба одразу закривати телеграм, та переводити SIM-картки на паспорти. Це жодним чином не розвʼяже питання системно. А от вимикати ту саму передачу даних на мережах операторів, це думаю питання часу…

30 апреля 2025 г., 16:18

Чому різко відімкнулись електроживлення в Іспанії та Португалії, поки невідомо. Португалія припустила, що проблема виникла в Іспанії, а Іспанія вказувала пальцем на розрив у своєму зв'язку з Францією. Аналізуючи інформацію з відкритих джерел, маємо наступну метрику.

Санчес сказав, що країна втратила 15 ГВт виробництва електроенергії за п'ять секунд, що еквівалентно 60% національного попиту. Це звісно може бути й закон Ома який спрацював між двома країнами. А може бути та кібератаки. До речі ці приклади в котре свідчить про те, що нам треба розміщувати нашу інформацію суто у власних дата-центрах.

Скоріш за все реальну версію ми не дізнаємось, а тим паче якщо це була якась атака. Нагадаю, що за даними Cloudflare Radar, що відстежує глобальний інтернет-трафік, який різко зменшився в Португалії та 80% в Іспанії порівняно з рівнем попереднього тижня.

Звісно за першою освітою я інженер, але не можу назвати себе за фахом енергетиком. Але якщо взяти цю інформацію до відома, близько 43% енергії Іспанії надходить з вітрової та сонячної енергії, при цьому ядерна енергія становить ще 20%, вугільне, інше паливо — 23%. То збій стався скоріш за все у якомусь центральному вузлі який займається перерозподілом генерації від об’єктів, що генерують.

Хочу нагадати, що відключення електроенергії спричинив хаос в Іспанії, Португалії та деяких частинах Франції, залишивши мільйони людей без електроенергії.

З деяких звітів:

Сім'ї сидять у своїх будинках, освітлених свічками, рух порушений, тисячі людей застрягли в тунелях метро, люди не можуть платити карткою, не працював мобільний звʼязок, зупинився громадський транспорт, метро, потяги залізниці, аеропорти.

На енергогенерувальних ядерних об’єктах Іспанії, також зникло зовнішнє постачання на інфраструктуру яка обслуговує реактори. Пряма мова: «Резервні дизельні генератори запустилися і підтримують безпечні умови для реакторів».

Поки європейці розбираються що там було, та роблять висновки, нагадаю що Україна так живе вже з початку повномасштабної фази війни. І тут я хочу подякувати як нашим енергетиками, так і нашим зв’язківцям які неймовірними зусиллями тримають свої інфраструктурні об’єкти.

П.С. Я не вірю що війна достатньо швидко завершиться. І як знати можливо в одному окопі можуть зустрітись представник міністерства фінансів, представник податкової служби, та працівник оператора зв’язку.

9 октября 2024 г., 16:35

З приводу запропонованого блокування Telegram маю декілька меседжів.

Я завжди був і є проти будь якогось блокування в мережі. Позиція незмінна.

Я підтримую рішення щодо заборони використання телеграм у державних ІКС. Я взагалі підтримую рішення, щодо наявності політик безпеки в державних установах!

І це точно не про РНБО та НКЦК, це про власні політики безпеки та відповідальність в цих установах. Але хочу нагадати парламент провалив ЗП 11290, а це було якраз про це.

Що маємо? Тепер як прокладки латаємо в державах рішеннями РНБО питання безпеки.

Хоча треба було прийняти Закон.

Сьогодні читаю розпорядження щодо того, щоб у парламенті, заблокувати роботу Telegram.

Я навіть не хочу порушувати питання щодо протокольної різниці між додатком та WEB-ресурсом. Так URL заблокувати можна, довгі URL додамо MiTM, але будуть інші наслідки. Але додатки? Це тільки блокувати Apple та Google. Це все технічні питання.

Саме головне інше! Хочу нагадати, що зараз Telegram - це не просто додаток, це де-факто майданчик формування настрою та думок Українського населення.

Тож давайте ми, як державники з цієї платформи видалимось, гучно гепнути дверима. От всі державні інституції! Маємо рішення, треба виконувати.

У мене питання, чи гепне так само населення? Звісно ні!

Під час війни, вони звикли жити в цій цифровій екосистемі.

Суспільство залишиться у Telegram, і на нього будуть продовжувати далі впливати.

То що нам безпечніше? Гепнути дверима, чи формувати за допомогою цього інструменту парадигми мислення населення?

А і так, я не підтримую деяких депутатів популістів, які нічого не тямлять в питаннях інформаційної безпеки.

10 сентября 2024 г., 17:47

Десь приблизно два роки по тому, я стикнувся з тим, що на зустрічах з хлопцями у різних військових частинах, активно підіймалася тематика РЕР та РЕБ. Виробники тоді не встигали, щодо окопного то він взагалі тільки починав зароджуватись та набирати обертів.

Дякуючи BRAVE1 я познайомився з багатьма цікавими командами, десь навіть був ментором, та гідом. Як зараз памʼятаю, як сиділи хлопці за столом, якісь антени, коробочки, але їх рішення було дійсно цікаве та прогресивне, для захисту "критички", так зʼявилась ЛІМА.

Серед мобілізованих було багато тямущих військових, які самі хотіли у себе робити такі засоби. Я можу навіть сказати, що деякі сучасні командири у себе в бригадах навіть зробили власні R&D та виробництво. Фонди купують компоненти, а «електрони» так вони їх звуть, збирають засоби. Це не тільки РЕБ, дрони теж. Але про це, якось напишу окремо.

З часом і приватний бізнес, і держава трошки розхиталися, не скажу що засобів стало достатньо, але великої проблеми зараз не має. Треба тільки встигати за росіянами переобладнати наявні, або робити нові засоби протидії на інші смуги.

Так от під час відряджень питання агрегатувались, їх ставало багато, і були деякі однотипні. Тож я писав запити на навчальні центри МО та міністерства, які відповідають за виробництво, але розрив між потребою та постачанням зростав.

Завдяки Міністерству цифрової трансформації України зʼявилась постанова 256, це спростило кодифікацію, зʼявився термін "спільні випробування".

Питання зростали, та треба було якось це все систематизувати. До того ж на фронт масово почав йти взагалі якийсь непотріб (неофіційний неперевірений виріб), який точно не захищав хлопців.

Буваючи на випробуваннях, я бачив недоліки багатьох виробів. І завжди казав виробникам, щоб розуміти, що треба, та умови експлуатації, треба поїхати до хлопців. Так народилась ідея, зняти загальне відео, де розповісти звичайною НЕ технічною мовою про те, які бувають засоби РЕБ, методи впливу тощо. Було багато факапів. Якраз почали зʼявлятись перші РУБАК.

Для відео, знадобився мій досвід з Радіотехнічного факультету КПІ ім. Ігоря Сікорського та досвід радіо аматора #UT5UFW. Зараз це прям якийсь вийшов серіал, де я намагався максимально не чіпляти технічні речі, але ті ж військові почали з часом задавати більш технічні питання, тому десь з середини цих серіалів вимушений був перейти й до азів техніки, але тримати лінію розповіді, яка розрахована не на того хто закінчив РТФ, або був радіо аматором. А, наприклад на електрика, який мав ВОС з РЕБом, але вже нічого не памʼятав.

Робота триває. Є купа питань, як зберегти ті невеличкі компанії, які по факту є драйверами цього, але які поступово зникають. Мобілізація... Як все ж таки зробити так, щоб хлопці не купували що попало, а суто з переліку перевіреного РЕБ. Так існує перелік виробників, але добру половину звідти, я б не радив брати.

https://youtu.be/E__xsPwjmhM?si=sbeiber6wViQFv1C

https://youtu.be/Z3GbeU5ukXI?si=sUYlJQ1YN9XssLzk

https://youtu.be/Eqj7mfhBLZI?si=H5rajpSXoeHWFy7I

https://youtu.be/xSr1P3-0tFc?si=9Jvu4wjbqxE1TzxB

https://youtu.be/JAinYkgp42I?si=nwVzSr14qbvKB1lj

https://youtu.be/PeVJ8xJvY8U?si=0VSS6i_4jggGU_Hl

https://youtu.be/gtEOl_ZsyPM?si=-cEsayBqDh9o973f

Після цього відео, виробники почали додавати до рюкзаків захисні шапки.

https://youtu.be/c07qNRcsAjc?si=5cM7f4COox9TfQgo

https://youtu.be/NDbA2GoP0Ms?si=9eWH6hHDsIEQVhzf

https://youtu.be/u_vLpmo5UHE?si=Hz-sNYTUWKkF2yPd

Шпора як обирати РЕБ, застаріла трошки.

https://youtu.be/6p7SIBdqqwU?si=Af9XZ2eThhtLHbYk

Спілкування з одним з маленьких приватних виробників.

https://youtu.be/Gk_iW6BbWJM?si=qdcXuBz2UrD_T_yA

https://youtu.be/xkzl2906X14?si=SyVXafk2pU_9FZM8

https://youtu.be/oLXjDfOsNLo?si=oAD67ukEa-PjQI42

https://youtu.be/BcjExkSpqB4?si=V2RpN2AyWkvHcVvI

https://youtu.be/38F5KvofZn8?si=ccfngx_dSI16nsEB

https://youtu.be/dDXh5Vk4Qoc?si=3VmZqh5gBkdeyowB

https://youtu.be/M0wepPW15yo?si=xrjaknooaehqVxyC

https://youtu.be/iCDRemhVYa0?si=EpYWiSrKKeydDO6n

https://youtu.be/agYiN8zyQWI?si=sEkDbfqM9hUerzc9

29 августа 2024 г., 12:46

Податкова разом з Міністерством фінансів, виконуючи замовлення двох компаній, намагається знищити середній та малий бізнес в Україні, серед операторів зв'язку.

Коли вони тільки це почали робити, я одразу звернувся як до податкової, так і до Міністерства фінансів, вказавши на те, що вони це роблять протизаконно.

Але замовлення є замовлення, його треба виконувати. Треба зачистити ринок під замовника. Податкова як завжди намагається зламати через коліно. Хоча Президент чітко сказав, «це Сервісна служба».

Чи виграє з цього бюджету України? Ми звісно ще будемо спостерігати, але я вже сьогодні можу сказати що НІ!

Чи втратимо ми як держава у стабільності доступу громадян до інтернету?

Так втратимо.

Що ми бачимо сьогодні.

Малий бізнес пішов до суду. І я дуже вдячний судовій системі, яка не танцює під дудку незрозумілих замовників. Яка не дає робити монополізацію цієї галузі, та погіршити якість послуг доступу до мережі Інтернет в Україні.

17 июля 2024 г., 17:34

Читаю нове розпорядження НЦУ, яке входить до структури "Державна служба спеціального зв'язку та захисту інформації України".

Сльози пирскають між очима, а що так можна? Тобто таки можна, потяг стій, раз два.

Яке системне мислення, яка красота тексту. Що правда, не побачив, дослідження факторів які формують проблематику.

Просто треба і все. Вірніше, забезпечити.

Тепер я поясню простою мовою. НЦУ пише «Забезпечити працездатність електронних комунікаційних мереж в умовах планового, аварійного, незапланованого та/або вимушеного відключення електропостачання інфраструктури електронних комунікаційних мереж шляхом забезпечення електроживлення власних або орендованих технічних засобів електронних комунікацій від джерел автономного електроживлення (електрогенераторних установок, акумуляторних батарей тощо).

Суперрррр!!!!

Агов, перепрошую, забезпечити працездатність.

Чому тут немає, пропозиції, щодо ремонтних бригад які повинні це робити?

Чому тут немає пропозицій, щодо 100% бронювання технічного персоналу!?

Хоча з урахуванням чисельності ДСТЗІ я думаю вони зможуть допомогти розносити акумулятори, постачальникам.

Погоджуюсь щодо "Забезпечити працездатність, міжміських, аварійних, спеціальних вузлів", це ще якось думаю можна втримати. На це вистачить ресурсу, а саме головне ПЕРСОНАЛУ.

«До 1 грудня 2024 року - 80% базових станцій мобільного звʼязку, які розташовані в межах кожної області та забезпечують доступність послуг мобільного звʼязку в кожному районі цієї області» - Не можливо!

Перейду на мову війни.

Війна, це сили та засоби. Сили це військові засоби, це зброя. Командир перед виконанням бойового завдання завжди рахує, вистачить сил та засобів виконати бойову задачу?

У галузі звʼязку, це сотні тисяч технічних майданчиків. На які фізично треба встановлювати засоби, завдяки яким можна втримати мережу, у відповідності до показників якості.

Це ті ж самі сили та засоби. Сили - це технічні працівники.

Їх просто вже не існує!

Звертаю увагу, що середні та невеличкі постачальники поки можуть видихнути.

«Відхилення зазначених строків для постачальників послуг фіксованого доступу до мережі Інтернет з абонентською базою понад 100000 може допускатися за умови, якщо це передбачено їх планами відновлення функціонування електронних комунікаційних мереж та забезпечення їхньої сталості в умовах надзвичайних ситуації, надзвичайного та воєнного стану шляхом розвитку своїх електронних комунікаційних мереж, погоджених НЦУ у строк до 01.05.2024»

Для мене завжди було незрозуміло, чому, звідки беруться такі розпорядження!? На підставі якого СИСТЕМНОГО аналізу!?

Від себе хочу побажати операторам триматись.

Якщо держава від вас вимагає забезпечити, вимагайте і ВИ, щоб держава ВАМ забезпечила для виконання вами ваших завдань.

|

|

|