|

СПЕЦІАЛЬНІ

ПАРТНЕРИ

ПРОЕКТУ

Определение наиболее профессиональных ИТ-управленцев, лидеров и экспертов в своих отраслях

Кто внес наибольший вклад в развитие украинского ИТ-рынка.

Награды «Продукт года» еженедельника «Компьютерное обозрение» за наиболее выдающиеся ИТ-товары

|

|

5 марта 2021 г., 12:25

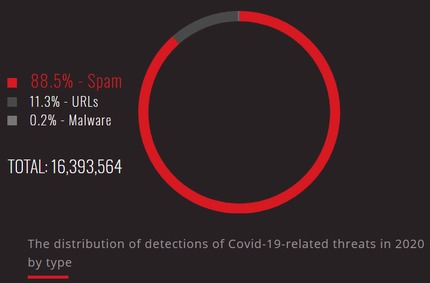

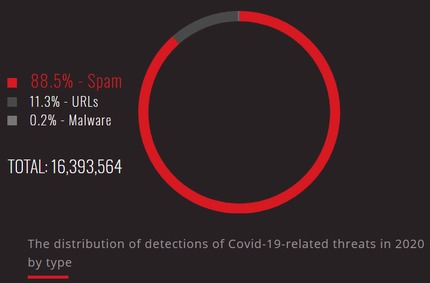

Поставщик защитных решений Trend Micro выпустил очередной ежегодный доклад о состоянии кибербезопасности за 2020 г. под названием «A Constant State of Flux» (PDF, EN) с обзором тенденций, на которые стоит обратить внимание при разработке стратегий ИБ на ближайшую перспективу.

В ушедшем году продукты компании выявляли в среднем 119 тыс. киберугроз каждую минуту. Целью хакеров в первую очередь становились работающие из дома сотрудники и сетевая инфраструктура. Атакуя домашние сети, злоумышленники стремились получить доступ к корпоративным сетевым ресурсам либо использовать бытовые IoT-устройства для своих ботнетов. По оценкам Trend Micro, количество атак на домашние сети в 2020 г. выросло на 210% и вплотную приблизилось к 3 млрд, затронув около 16% роутеров. Три четверти таких атак использовали метод брутфорса (подбор пароля), чтобы получить контроль над роутером или «умным» домашним прибором.

В целом за год количество заблокированных решениями Trend Micro киберугроз увеличилось на 20% и превысило 62,6 млрд. Причем в 91% случаев вектором атаки выступала электронная почта. То есть фишинг остается самым популярным у киберпреступников инструментом. Компанией было выявлено 14 млн. уникальных ссылок, ведущих на фишинговые сайты в Интернете. С их помощью злоумышленники стремились заполучить конфиденциальные данные сотрудников, утративших бдительность за время работы из дома.

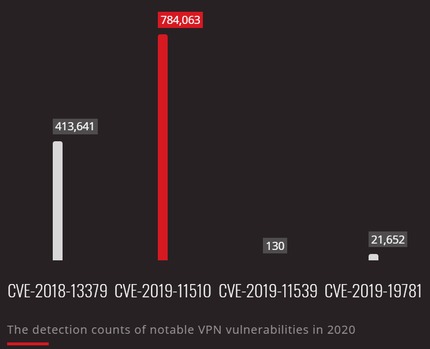

Количество уязвимостей, опубликованных инициативой Zero Day Initiative (ZDI), в 2020 г. выросло на 40% в годовом сопоставлении. ZDI обнародовала информацию о 1453 новых уязвимостях, почти 80% из которых относятся к критическим или обладающим высоким уровнем опасности. Между тем, специалисты акцентируют внимание на том, что киберпреступники продолжают активно эксплуатировать бреши, известные еще с 2005 г.

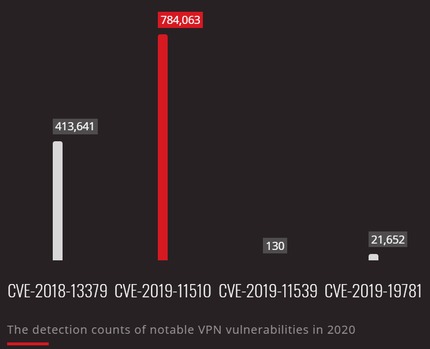

В большом количестве атак использовались уязвимости служб VPN удаленно работающих сотрудников. CVE-2019-11510 – критическая уязвимость в Pulse Connect Secure, связанная с доступом к произвольному чтению файлов использовалась по меньшей мере в 800 тыс. зафиксированный решениями Trend Micro кибератак.

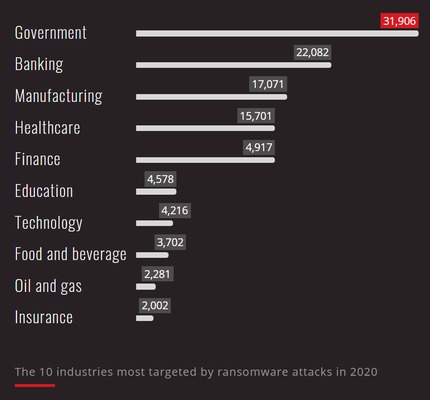

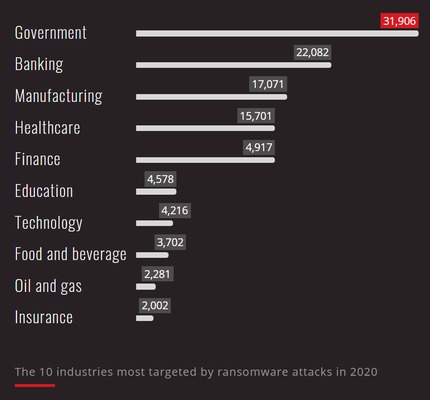

Еще на треть увеличилось число новых семейств программ-вымогателей, которые используются для атак с «двойным вымогательством»: преступники сперва похищают данные и требуют выкуп, чтобы не публиковать их, и только после этого шифруют. Также набирают популярность целевые атаки на правительственные организации, банки, объекты промышленности и здравоохранения.

В тоже время количество выявленных BEC-атак (атаки, связанные с компрометацией деловой почты) в прошлом году снизилось на 17%, но исследователи не располагают данными об уровне успешности этих атак.

23 февраля 2021 г., 15:45

Периодически на глаза попадаются публикации с упоминанием экзотических методов взлома компьютерных систем вроде слежения за звуком клавиш или миганием светодиодов, которые выглядят пришельцами из шпионских детективов. Впрочем, с учетом возможностей современной электроники, в особенности компонентов «умного» дома, они не кажутся такой уж фантастикой.

Обычно в публикациях о взломе вычислительных устройств речь идет о компьютерных вирусах, шифровальщиках или фишинге, но существуют и другие способы.

Клавиатура

Существует множество разновидностей вредоносных программ, которые заражают компьютеры и отслеживают нажатие на них каждой кнопки – такие программы называются кейлоггерами. Между тем исследователи в области информационной безопасности обнаружили, что для таких целей можно и не использовать кейлоггеры в тех случаях, если к компьютеру подключена беспроводная клавиатура.

Эксперименты показали, что вполне реально фиксировать сигнал между клавиатурой и ПК с расстояния 50 метров. Причем более старые устройства, работающие на частоте 2,4 ГГц, обмениваются информацией в открытом виде. А ведь это могут быть пароли или платежные реквизиты. Впрочем, большинство современных беспроводных клавиатур используют Bluetooth и поддерживают шифрование данных, которые почти невозможно перехватить или прочитать. Так что обладателям таких моделей можно не беспокоится.

Вентилятор

Когда хакеры взламывают компьютер, они обычно используют Интернет, чтобы заполучить похищенные данные. Поэтому для защиты критической конфиденциальной информации серьезные организации могут использовать компьютеры, которые вообще не подключены к Сети.

Специалисты по кибер-безопасности из Университета Бен-Гуриона в Израиле нашли способ преодолеть «воздушный зазор» с помощью охлаждающих вентиляторов, встроенных практически в каждый компьютер и ноутбук. Заразив компьютер с «воздушным зазором» вредоносом можно регулировать скорость работы его вентиляторов, изменяя шум, который они производят, почти как (беззвучные) музыкальные ноты.

Каждая из таких «нот» соответствует определенной букве алфавита. Таким образом, регулируя скорость вращения вентилятора, вредоносная программа может передавать украденные данные (например, пароли) в виде звуков на другое соседнее устройство, подключенное к Интернету. Такой метод требует много времени и вряд ли опасен для домашних пользователей, но он реален.

Жесткий диск

Смартфоны и «умные» колонки постоянно прослушивают окружающее пространство, и это довольно серьезный риск. Однако ваш компьютер также может «слушать», и не только через микрофон. Для этого можно также использовать, например, встроенный жесткий диск. Внутри накопителя детали тонко сбалансированы, чтобы свести к минимуму разрушительное воздействие вибраций; диск прекращает чтение и запись во время вибрации. Эти паузы могут длиться доли секунды, но чем интенсивнее вибрация, тем дольше пауза.

Используя эти знания, хакеры смогли использовать жесткий диск в качестве микрофона. Они могут воссоздавать звуки, такие как голоса, которые вызывают паузы. Декодированные звуки затем могут быть отправлены обратно хакеру через Интернет. Хорошо, что набирающие популярность твердотельные накопители не имеют движущихся частей и не подвержены таким звуковым вибрациям.

Конечно же, описанные методы довольно сложны в реализации и потому едва ли представляют опасность для рядовых граждан. Однако, никогда не стоит пренебрегать простыми базовыми методами защиты, вроде шифрования и резервного копирования критичных данных, а также использования антивирусного решения.

16 февраля 2021 г., 12:40

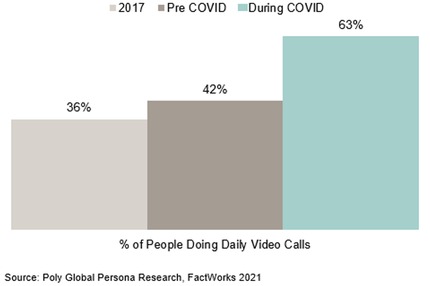

Компания Poly (бренд объединенной Plantronics-Polycom) представила прогноз глобальных технологических трендов индустрии коммуникаций в регионе EMEA. В минувшем году связующим звеном в бизнесе стали технологии, они же заставили по-новому взглянуть на привычные форматы работы.

Интернационализация переходит в удаленный формат

До недавнего времени было сложно представить международную экономическую деятельность без деловых поездок. Но все изменилось в период пандемии Covid-19 с вынужденным закрытием границ не только в масштабах государств, но и в регионах в пределах одной страны. В этих условиях произошел бум внедрения унифицированных коммуникаций, который очевидно продолжится в нынешнем году. Теперь бизнес можно вести из любой точки мира, удаленно. Даже те компании, у которых прежде не было опыта удаленной или гибридной работы, смогли перестроиться и обернуть этот формат в свою пользу. Когда глобальный бизнес вернется в прежний ритм, деловые поездки вряд ли будут иметь такое же значение, как раньше. При заключении международных сделок все больше внимания будет уделяться личным и профессиональным качествам контрагентов. Как следствие, в 2021 г. человечество начнет компенсировать свой углеродный след.

Просьюмеризм меняет культуру потребления

Тонкая грань между потребителем и просьюмером продолжит размываться. Технологии глубоко интегрировались в личную и профессиональную жизнь человека, в связи с чем производители будут еще больше учитывать индивидуальные предпочтения пользователей в отношении функциональности, удобства и эстетической составляющей устройств. Тренд на индивидуализацию ведет к тому, что роль потребителя в производстве новых технологий возрастает, а отрасль становится еще более прогрессивной. В результате унифицированные коммуникации и ПО станут еще проще в использовании, появятся пакеты решений для работы из дома, учитывающие особенности домашнего интерьера.

Это, однако, не означает, что разработка безопасных корпоративных технологий для общего использования отойдет на второй план. Скорее уровень решений для работы из дома приблизится к корпоративному, а для офисов, где сотрудники работают в группах, приоритетной станет возможность кастомизировать технические решения. Производители научат устройства взаимодействовать друг с другом, а для межотраслевой совместимости разработают специальное ПО. В ситуации, когда сотрудники перемещаются между домом и офисом, возможность непрерывного ведения бизнеса и учет индивидуальных предпочтений будут поставлены на один уровень при принятии решений о закупках технологий.

Гибридная модель работы становится новой нормой

С наступлением пандемии персонал во многих компаниях использует офисные пространства в случае крайней необходимости. Из соображений безопасности работодателям пришлось распределить сотрудников между различными типами рабочих мест, включая офис и дом. Таким образом, компании во всем мире опробовали подход, ориентированный, прежде всего на результаты труда и предполагающий равные возможности для всех, вне зависимости от фактического места их работы. Люди будут главным активом любого бизнеса, а технологии унифицированных коммуникаций помогут им эффективно взаимодействовать в любое время даже на дальних расстояниях. В текущем году HR-подразделения компаний продолжат выстраивать культуру, основанную на гибкости в выборе рабочих практик, пространств и культуры труда.

Несмотря на глобальные тренды, на региональном уровне страны по-разному проживают каждый из них. Особенно это касается альтернативных моделей работы. Так, во Франции хоть и увеличивается число домашних офисов, массовый переход не удаленный и гибридный форматы ожидают только через несколько лет. В Польше с развитием внутреннего туризма становится популярна аренда домашних офисов.

9 февраля 2021 г., 11:15

В условиях пандемии многие предприятия по всему миру испытали потребность в большей мобильности бизнеса и гибкости трудовых процессов. Эксперты компании Citrix полагают, что в текущем году активизируются процессы внедрения технологий там, где они могут дать реальный эффект для наращивания производительности и улучшения условий труда.

Когда глобальная пандемия пошатнула трудовую сферу, когда офисы опустели, а работники остались дома, ИТ-службы прикладывали все усилия, чтобы обеспечить возможность удалённой работы и поддержать производительность сотрудников. В нынешнем году вся трудовая сфера готова к дальнейшим радикальным переменам.

Чего же нам ожидать?

Офис перестанет быть единственным местом, где можно работать

Постепенно приближается возвращение в офисы. Но как оно будет выглядеть? Скорее всего, привычных офисов мы уже не увидим. Это могут быть гибридные структуры, объединяющие офисную деятельность с удаленной работой. Офис станет пространством для совместной работы, где люди будут встречаться, чтобы вместе создать что-то новое, провести мозговой штурм, пообщаться и наметить планы дальнейших действий.

Рабочий процесс станет проще

Согласно прогнозам, в 2021 г. мы увидим, как компании будут улучшать процессы и способы работы. Сотрудникам в первую очередь пригодятся технологии, которые позволят избежать выгорания и повысить производительность. Они помогут в ежедневной работе, устранят цифровые шумы, улучшат баланс личного и рабочего времени и будут способствовать достижению поставленных целей. Например, расширится применение микроприложений для консолидации доступа ко всем необходимым для работы инструментам, процессам и задачам, оформленным в виде единого, унифицированного рабочего интерфейса.

«Умные» технологии станут основой рабочих пространств

Самого по себе цифрового рабочего пространства уже недостаточно. Современная трудовая среда требует, чтобы пространство стало интеллектуальным. Из 500 топ-менеджеров и 1000 работников в пяти странах, опрошенных в ходе реализации проекта Work 2035, более 75% уверены, что через 15 лет искусственный интеллект и машинное обучение существенно ускорят принятие решений и повысят продуктивность работников.

Одним из главных приоритетов станет безопасность

Когда сотрудники разбросаны по разным местам, расширяется поверхность атаки, растет как разнообразие используемых сетей и устройств, так и число уязвимостей. В прошлом году рост кибератак превысил 400%, и потому в 2021 г. защита работников и ресурсов приобретет еще большую важность. В таких условиях очень важно, создавая вокруг пользователя периметр безопасности, не вторгаться при этом в рабочий процесс. Постоянно оценивать целостность периметра безопасности позволяет архитектура нулевого доверия. Это достигается путем анализа и верификации личности пользователя, его контекста и поведения.

Интернет вещей и роботы повысят безопасность условий труда

Пандемия заставила бизнес уделять первостепенное внимание безопасности работников. Защитить людей помогут роботы и технологии Интернета вещей (IoT). Роботы возьмут на себя выполнение опасных операций, а технологии дистанционного управления будут повышать качество взаимодействия человека и машины. Интернет вещей станет основой бесконтактных офисов и «умного» социального дистанцирования: сотрудники смогут со своих устройств получать информацию в том числе о заполненности различных помещений в здании, проверять своевременность проведения дезинфекции и бронировать переговорные комнаты и рабочие места.

4 февраля 2021 г., 16:25

За прошедший год значимость цифровых сервисов и инфраструктуры выросла многократно. Массовый переход на удаленную работу, изменения потребительских привычек и рост индустрии онлайн-развлечений сделали интернет незаменимой частью жизни общества в условиях пандемии. С учетом этого специалисты представили свои прогнозы в сфере конфиденциальности на 2021 г.

Фактически в современных условиях люди все чаще обменивают конфиденциальность на удобство, а 2020 г. показал, что они готовы пожертвовать ею ради безопасности и доступа к цифровым сервисам.

Поставщики умных устройств для здоровья будут собирать все больше разных данных и изобретать новые способы их использования.

Весьма популярные нынче фитнес-браслеты обязательно снабжены пульсометром и шагомером. Все больше носимых устройств оснащаются измерителем насыщения крови кислородом и даже электрокардиографом. По всей видимости, на подходе еще больше датчиков, встраиваемые термометры и т.п. Такие приборы дают массу ценной информации о здоровье населения, и доступ к этим данным интересует все более широкий круг лиц и структур – от организаций здравоохранения, до маркетологов и страховщиков. На сегодня данные трекеров активности и результаты генетического секвенирования уже используются как доказательства в суде.

Конфиденциальность станет ценностным предложением компаний и в большинстве случаев будет стоить денег.

Осведомленность общества о рисках неконтролируемого сбора данных растет, и свободный рынок реагирует на это. Компания Apple публично вступила в конфликт с Facebook, заявив, что та должна защищать конфиденциальность пользователей. В то же время Facebook отвоевывает у регулирующих органов право внедрять сквозное шифрование в свои мессенджеры. Люди все охотнее выбирают сервисы, которые хоть как-то обеспечивают неприкосновенность частной жизни, и готовы платить за это. Поставщики технологий безопасности популяризируют тему конфиденциальности данных и создают продукты для ее защиты.

Правительства будут все ревностнее относиться к сбору данных технологическими гигантами и все активнее регулировать эту сферу.

Данные о людях, которыми располагают технологические гиганты, – это золотая жила для правительств любых государств. Ведь информацию можно использовать по-разному: применять геоданные для создания более эффективной транспортной системы или перехватывать частную переписку для подавления инакомыслия. Однако частные компании не слишком заинтересованы в том, чтобы делиться сведениями. Мы уже видели, как правительства по всему миру выступали против внедрения сквозного шифрования в мессенджеры и облачных бэкапов, принимали законы, вынуждавшие разработчиков оставлять бэкдоры в своем ПО или выражали озабоченность по поводу технологии «DNS поверх HTTPS». Интересно посмотреть, как будет развиваться это противостояние.

Компании, работающие с данными, будут изобретать новые, зачастую бесцеремонные способы получить информацию для машинного анализа поведения.

Некоторые источники данных, применяемые для анализа поведения, настолько распространены, что можно назвать их традиционными. Например, сведения о ваших покупках используются для рекомендации новых товаров, а данные о доходах и расходах – для оценки риска невозврата кредита. Но что насчет использования данных с веб-камеры для отслеживания участия сотрудника в рабочих встречах и расчета его годовой премии? Или анализа вашего музыкального плей-листа с целью предложить вам подходящий товар или информации о том, как часто вы кладете деньги на телефон, для определения вашей кредитоспособности? Специалисты ожидают, что маркетологи станут еще изобретательнее, используя различные ИИ-инструменты для анализа данных (впрочем, некоторые эксперты считают эти инструменты малоэффективными). В результате пользователям придется взвешивать каждый шаг и действие в виртуальном пространстве, поскольку это будет иметь последствия в реальной жизни.

Многосторонние и периферийные вычисления, дифференциальная приватность и федеративное обучение будут широко распространены.

Впрочем, по мере того как компании начинают более осознанно подходить к использованию данных, а потребители – сопротивляться неконтролируемому сбору информации, появляются и получают широкое распространение продвинутые средства обеспечения конфиденциальности. На рынке устройств появятся доступные по цене мощные смартфоны и специализированное оборудование для обработки данных, такое как Google Coral, Nvidia Jetson, Intel NCS. Это позволит разработчикам создавать инструменты, способные выполнять сложный анализ данных, например с помощью нейронных сетей, на самих устройствах, а не в облаке. Это существенно уменьшит объем пользовательских данных, передаваемых компаниям.

Что касается рынка ПО, все больше компаний, таких как Apple, Google и Microsoft, будут использовать методы дифференциальной приватности, чтобы предоставить людям строгие (в математическом смысле) гарантии конфиденциальности, продолжая при этом использовать данные. Федеративное обучение должно помочь в работе с данными, которые являются слишком личными, чтобы пользователи ими делились с компаниями. Одновременно с ростом числа образовательных и некоммерческих инициатив, таких как OpenMined, эти методы приведут к появлению новых вариантов сотрудничества и новым результатам в таких конфиденциальных областях, как здравоохранение.

За последнее десятилетие и, в частности, за последние несколько лет мы наблюдали, как конфиденциальность превратилась в злободневную проблему на стыке государственных, корпоративных и личных интересов и как это привело к появлению разных, порой противоречивых тенденций. Остается надеяться, что 2021 г. поможет обществу найти баланс, при котором использование данных государством и компаниями будет основано на гарантиях неприкосновенности частной жизни и соблюдении прав личности.

26 января 2021 г., 14:05

Спуфинг (от англ. spoofing) – это кибер-атака, в рамках которой мошенник выдает себя за какой-либо надежный источник, чтобы получить доступ к важным данным или информации. Такая подмена (спуфинг-атака) может происходить через веб-сайты, электронную почту, телефонные звонки, текстовые сообщения, IP-адреса и серверы.

Как правило, основная цель спуфинга – получить доступ к личной информации, украсть деньги, обойти контроль доступа к сети или распространить вредоносное ПО через ссылки на зараженные веб-страницы или зараженные файлы, вложенные в электронное письмо или сообщение. При любой форме общения в Интернете мошенники будут пытаться использовать спуфинг, чтобы попытаться украсть чужую онлайн-личность и ИТ-активы.

Как происходит спуфинг

Термин «spoof» (спуф) в английском языке существует уже более века и относится к любой форме обмана. Однако сегодня он в основном используется в тех случаях, когда речь идет о кибер-преступности. Каждый раз, когда мошенник маскируется под другого человека (организацию, сайт, отправитель и пр.), мы имеем дело со спуфингом.

Спуфинг может применяться к различным коммуникационным каналам и задействовать различные уровни технических ноу-хау. Чтобы спуфинг-атака была успешной, она должна включать в себя определенный уровень социальной инженерии. Это означает, что методы, которые используют мошенники, способны обмануть жертву и заставить ее предоставить свою личную информацию. Мошенники используют методы социальной инженерии, чтобы играть на уязвимых человеческих качествах, таких как жадность, страх и наивность.

Примером такого типа социальной инженерии является случай, когда мошенник полагается на чувство страха жертвы в попытке заполучить от него информацию или деньги. Мошенничество с внуками – это когда мошенник притворяется членом семьи (внуком) и якобы заявляет жертве (бабушке или дедушке этого внука), что у него неприятности и ему срочно нужны деньги. Мошенники часто нацеливаются в таких ситуациях именно на пожилых людей из-за предвзятого представления о том, что пожилые люди менее технически грамотны.

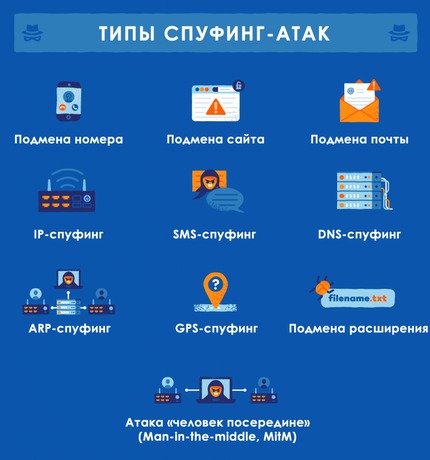

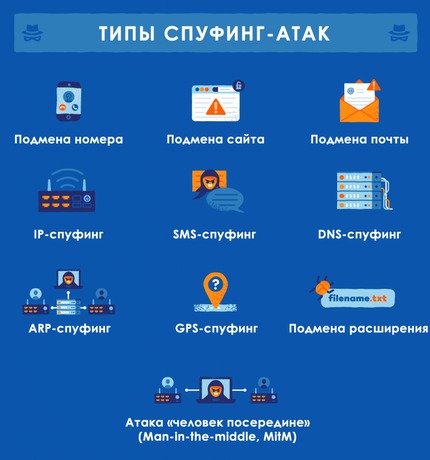

Типы спуфинг-атак

Спуфинг может быть реализован в разных формах и типах атак, которых нужно остерегаться. Вот несколько примеров различных видов спуфинга:

Спуфинг с подменой номера вызывающего абонента

Идентификатор вызывающего абонента (Caller ID) позволяет получателю телефонного звонка определить личность того, кто звонит. Такой вид спуфинга происходит в тех случаях, когда мошенник использует ложную информацию для изменения идентификатора вызывающего абонента (т.е. мошенник звонит якобы с другого телефона). Поскольку спуфинг с подменой идентификатора вызывающего абонента делает невозможной блокировку номера, многие мошенники используют такой вид спуфинга, чтобы скрыть свой реальный номер телефона, с которого осуществляется звонок, чтобы в конечном итоге скрыть свою личность.

Большинство спуфинг-атак с подменой идентификатора вызывающего абонента происходит с помощью VoIP (Voice over Internet Protocol), который позволяет мошенникам создавать номер телефона и имя идентификатора вызывающего абонента по своему выбору. Как только получатель звонка ответит на звонок, мошенник попытается убедить его предоставить ему требуемую важную информацию.

Спуфинг с подменой сайта

Это тип спуфинг-атаки, в рамках которой мошенник старается сделать опасный (вредоносный) сайт похожим на надежный безопасный сайт (например, известного банка), используя его шрифты, цвета и логотипы. Такой спуфинг проводится путем репликации оригинального надежного сайта с целью привлечения пользователей на специально созданный поддельный фишинговый или вредоносный сайт. Такие «скопированные» сайты, как правило, имеют примерно такой же адрес сайта, как и исходный оригинальный сайт, а потому, на первый взгляд, кажутся обычным пользователям реальными (оригинальными) сайтами. Однако такие «скопированные» сайты обычно создаются для незаконного получения личной информации посетителя сайта.

Спуфинг с подменой адреса электронной почты

Это тип спуфинг-атаки, в рамках которой мошенник рассылает электронные письма с поддельными адресами отправителей с намерением заразить компьютер жертвы вредоносными программами, заполучить деньги или украсть информацию. В качестве адресов электронной почты отправителей зачастую подставляются те адреса, которым могут доверять (коллега по работе, друг, родственник, банк и т.д.).

Также в качестве адресов электронной почты отправителей могут подставляться те адреса, которые очень похожи на адреса известных отправителей (незаметная разница в букве/ цифре), либо мошенник может маскировать поле «От» («From») с адресом отправителя и в точности указывать тот адрес электронной почты, которому могут доверять.

Спуфинг с подменой IP-адреса

Когда мошенник стремится скрыть реальное местоположение в Интернете того места, откуда запрашиваются или куда отправляются данные пользователя/ жертвы, то обычно используется спуфинг с подменой IP-адреса. Цель IP-спуфинга состоит в том, чтобы заставить компьютер жертвы думать, что информация, отправляемая мошенником пользователю, исходит из надежного источника, что позволяет вредоносному контенту доходить до пользователя.

Спуфинг с подменой DNS-сервера

Также известный как «отравление кэша», используется для перенаправления трафика пользователя на поддельные IP-адреса. Такой метод позволяет перенаправлять пользователей на вредоносные сайты. В рамках такой атаки мошенник меняет IP-адреса DNS-серверов, указанных на компьютере жертвы, на поддельные IP-адреса, который мошенник хочет использовать для обмана жертвы.

ARP-спуфинг

ARP-спуфинг (Address Resolution Protocol) часто используется для изменения или кражи данных, а также для взлома компьютера жертвы внутри его сессии (подключения). Для этого злоумышленник свяжет себя с IP-адресом жертвы, чтобы иметь возможность получить доступ к тем данным, которые изначально предназначались для владельца этого IP-адреса (т.е. жертвы).

SMS-спуфинг

Спуфинг с подменой текстовых сообщений (известен также как SMS-спуфинг) – это тип спуфинг-атаки, в рамках которой мошенник отправляет текстовое или SMS-сообщение, используя номер телефона другого человека. Мошенники делают это, скрывая свою личность за буквенно-цифровым идентификатором отправителя, и обычно в свои сообщения включают ссылки для загрузки вредоносных программ или для перехода на фишинговые сайты.

GPS-спуфинг

Атака типа GPS-спуфинг происходит для «обмана» GPS-приемника, когда передаются поддельные сигналы, которые напоминают настоящие. Другими словами, мошенник притворяется, что находится в одном месте, а на самом деле находится в другом. Мошенники могут использовать такой прием, чтобы, например, взломать GPS в автомобиле и направить водителя по ложному адресу или даже вмешаться в GPS-сигналы кораблей, самолетов и т.д. Любое мобильное приложение, которое полагается на данные о местоположении смартфона, может стать мишенью для такого типа атаки.

Атака посредника или «человека посередине» (Man-in-the-middle Attack, MitM)

Атаки типа Man-in-the-middle (MitM) происходят в тех случаях, когда мошенник взламывает Wi-Fi сеть или создает дублирующую поддельную Wi-Fi сеть в том же месте для перехвата веб-трафика между двумя сторонами подключения (отправитель и получатель трафика). С помощью такой атаки мошенники могут перенаправлять к себе используемую жертвой конфиденциальную информацию, такую как логины, пароли или номера банковских карт.

Спуфинг с подменой расширений файлов

Чтобы замаскировать вредоносные программы, мошенники часто используют спуфинг с подменой расширений. Например, они могут переименовать файл в «filename.txt.exe», спрятав вредоносную программу внутри расширения. Таким образом, файл, который кажется текстовым документом, на самом деле при его открытии запускает вредоносную программу.

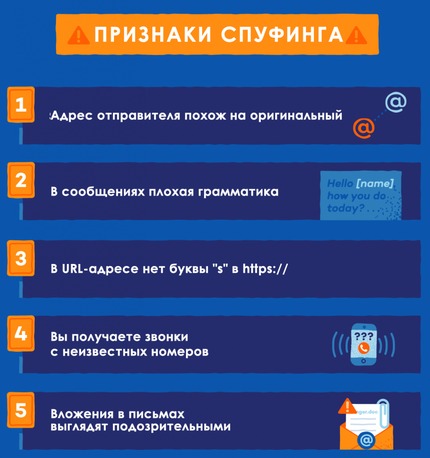

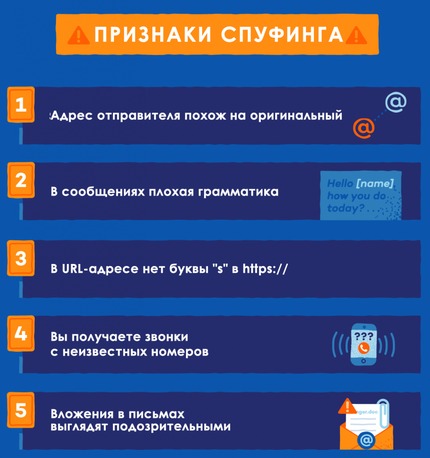

Как узнать, не применяют ли к вам методы спуфинга?

Если вы подозреваете, что вас обманывают, обратите внимание на следующие индикаторы наиболее распространенных типов спуфинга:

Спуфинг с подменой адреса электронной почты

- Обратите внимание на адрес отправителя: если вы не уверены, является ли полученное вами письмо подлинным, дважды проверьте адрес. Мошенники часто создают похожие адреса. Если это подозрительное письмо, но при этом указан правильный адрес электронной почты отправителя, то отдельно свяжитесь с этим отправителем, например в мессенджере или по телефону, чтобы подтвердить аутентичность его письма.

- Следует быть особенно осторожным, когда речь идет о вложениях в электронное письмо от неизвестного отправителя или даже от известного отправителя в том случае, если содержимое выглядит подозрительным. Если вы сомневаетесь, не открывайте такие вложения, так как они могут содержать вирусы и другие вредоносные программы.

- Обратите внимание на плохую грамматику: если письмо содержит необычные грамматические ошибки и опечатки, оно может быть вредоносным

- Проведите небольшое исследование: найдите контактную информацию отправителя в Интернете и свяжитесь с ним напрямую, чтобы узнать, является ли письмо реальным. Кроме того, поищите содержимое письма через поисковик (например, Google), если оно кажется подозрительным. Как правило, если содержание письма выглядит слишком заманчивым, чтобы быть правдой, то это может свидетельствовать о мошенническом характере письма.

Спуфинг с подменой сайта

- Проверьте адресную строку в вашем браузере: поддельный веб-сайт, скорее всего, не будет защищен. Сайты, использующие протокол https:// с шифрованием, как правило, лучше защищены от кибер-преступников. Отсутствие буквы «s» в начале адреса не обязательно означает, что сайт поддельный. Но это повод проявить бдительность и проверить дополнительные признаки.

- Используйте менеджер паролей: программное обеспечение, используемое для автоматического заполнения регистрационных данных для авторизации, не работает на поддельных веб-сайтах. Если ПО автоматически не заполняет поля с паролем и именем пользователя, то такое поведение менеджера паролей может быть признаком поддельного веб-сайта.

- Отсутствие символа с замочком: легитимные веб-сайты имеют символ замочка или зеленую полосу слева от URL-адреса веб-сайта, указывающую на безопасность данного веб-сайта.

Спуфинг с подменой номера вызывающего абонента

- Вы получаете звонки с неизвестных номеров: настойчивые звонки с неизвестного номера обычно являются признаком спуфинга. В этом случае не отвечайте на такие звонки или не поднимайте трубку сразу же.

- Вы получаете странные ответы: если вы получаете ответы на звонки или сообщения, которые вы никогда не делали, это может быть признаком того, что ваш номер был подделан. Например, вы можете получать текстовые сообщения от людей, которые спрашивают, кто вы, зачем вы им звонили, почему вы их беспокоите и пр.

- Номер вызывающего абонента показывает номер спецслужбы: иногда вместо номера вызывающего абонента может отображаться номер какой-либо из специальных служб вместо фактического, реального номера телефона вызывающей стороны.

Как защититься от спуфинг-атак

Чтобы защититься от спуфинг-атак, специалисты рекомендуют придерживаться ряда рекомендаций.

Следует делать

- Включите спам-фильтр: это предотвратит попадание большинства поддельных писем в ваш почтовый ящик.

- Изучите сообщение: если потенциальная спуфинг-атака содержит признаки плохой грамматики или необычной структуры предложения, это может свидетельствовать о незаконном характере сообщения. Кроме того, не забудьте дважды проверить URL-адрес веб-сайта или адрес отправителя электронной почты.

- Подтвердите информацию: если электронное письмо или звонок кажутся подозрительными, отправьте сообщение или отдельно позвоните отправителю, чтобы проверить, является ли полученная вами информация достоверной или нет. Если письмо или звонок были сделаны якобы от какой-то организации, попробуйте в Интернете найти ее сайт или номер телефона, чтобы проверить эту информацию на сайте или в их контакт-центре.

- Наведите указатель мыши перед кликом на ссылку: если URL-адрес выглядит подозрительно, наведите курсор мыши на ссылку, чтобы точно увидеть, куда приведет вас ссылка, прежде чем нажать на нее.

- Настройте двухфакторную авторизацию: это хорошая возможность добавить еще один уровень защиты к вашим данным доступа. Однако это не является 100% защитой, а потому убедитесь, что вы также используете и другие меры предосторожности.

- Используйте антивирусное ПО: установка ПО для информационной безопасности – это разумное решение, когда дело доходит до защиты от мошенников в Интернете. Если у вас возникли проблемы, скачайте программу для удаления данного вредоноса или антивирусное ПО, чтобы защитить компьютер от любых вредоносных угроз или вирусов.

НЕ следует делать

- Не нажимайте на незнакомые ссылки: Если ссылка выглядит подозрительной, воздержитесь от нажатия на нее. Если она пришла от потенциального злоумышленника, то это может привести к загрузке вредоносной программы или других вирусов, которые могут заразить ваш компьютер.

- Не отвечайте на электронные письма или звонки от неизвестных отправителей: если отправитель неузнаваем, не отвечайте на звонок или электронное письмо. Это может помочь предотвратить любое общение с потенциальным мошенником.

- Не разглашайте личную информацию: избегайте разглашения вашей личной и конфиденциальной информации (например, номер банковской карты, соцстрахования, логины и пароли и т.д.), если вы не уверены, что общаетесь с надежным источником.

- Не используйте один и тот же пароль: создайте для всех своих аккаунтов разные и надежные пароли, которые мошенникам будет труднее угадать. Часто меняйте их на случай, если мошенник завладеет одним из них. Кроме того, избегайте использования одного и того же пароля для большинства ваших аккаунтов.

Оригинал

18 января 2021 г., 13:15

Прошлый год стал крайне необычным даже по меркам эпохи стремительных перемен. Многие люди вынуждены были длительное время работать и учиться из дома, покупки в интернет-магазинах стали обыденным явлением и наиболее целесообразным в текущих условиях вариантом, а видеозвонки остаются самым доступным способом общения. Исходя из реалий эксперты Panda Security составили свой прогноз развития угроз кибербезопасности в 2021 г.

Недавно обнаруженный взлом компании SolarWinds затронул сотни компаний и организаций в США и за ее пределами. По меньшей мере, семь месяцев хакеры могли осуществлять кражу данных, а сам взлом был настолько сложен, что многие из пострадавших до сих пор не уверены, потеряли ли они свои данные или смогли ли заблокировать хакеров в своих сетях.

Что это значит для конечных пользователей? Если украденные данные содержат персональную информацию (пароли, номера кредитных карт, адреса электронной почты и т.д.), то хакеры могут совершить кражу вашей онлайн-личности или осуществить мошенничество. Поэтому в ближайшие месяцы надо быть предельно бдительным по отношению к признакам того, что вы можете стать жертвой.

Возможно, стоит потратить время, чтобы изменить пароли в своих аккаунтах и настроить менеджер паролей. Если хакерам удалось украсть ваши личные данные, то они не смогут ими воспользоваться в полной мере.

Поскольку правительства многих стран мира продолжают бороться за сдерживание коронавирусной инфекции, немало людей, вероятно, продолжат работать удаленно еще какое-то время. Для хакеров это дает еще больше возможностей, чтобы попытаться проникнуть в корпоративные компьютерные сети: если они смогут взять под контроль какое-либо из ваших устройств, то у них появится скрытый вход в информационные системы вашей компании.

Вы почти наверняка используете VPN для защиты вашего соединения с информационными системами вашей компании при удаленной работе из дома. Или, может быть, незащищенное подключение к удаленному рабочему столу (RDC) к тому компьютеру, который стоит на рабочем столе в офисе.

VPN шифрует данные, которые передаются между компьютером и офисом, в результате чего у хакеров почти нет возможности их перехватить. Но если они смогут сначала взломать ваш домашний компьютер, то хакеры смогут попасть в корпоративную сеть, используя ваше VPN-соединение или ваши регистрационные данные для удаленного подключения к рабочему компьютеру.

Поэтому в 2021 г. еще более необходимой мерой станет использование VPN для всех онлайн-активностей, а не только для работы. Это помогает защитить частную жизнь при использовании интернета, а также блокировать подозрительные веб-сайты и трафик, снижая риск того, что ваш компьютер будет захвачен хакерами.

Установка антивирусной программы также поможет дополнительно защитить ваши устройства. Она помешает хакерам устанавливать вирусы и трояны на ваши устройства, и, следовательно, усложнит завладение вашими личными данными или проникновение в вашу корпоративную сеть.

С точки зрения информационной безопасности, 2021 г., вероятно, будет во многом схож с 2020 г. Хакеры разработают новые методы атак, а производители решений информационной безопасности будут искать способы им противостоять. И, как и каждый год, лучший способ защитить себя – это быть готовым к проблемам и осознавать, что кто-то где-то всегда пытается украсть ваши данные.

15 января 2021 г., 13:15

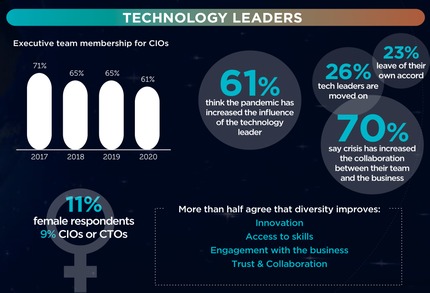

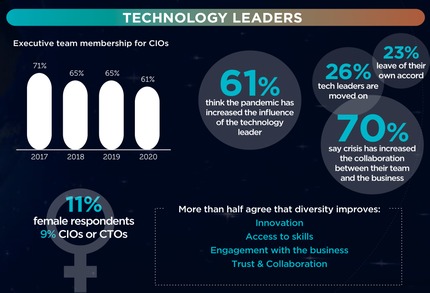

Опрос 2020 Harvey Nash/ KPMG CIO Survey, в котором приняли участие более 4200 ИТ-руководителей организаций с совокупными затратами на технологии свыше 250 млрд долл., зафиксировал один из крупнейших в истории всплесков инвестиций в связи пандемией. Чтобы обеспечить безопасную работу из дома с начала Covid-19 компании еженедельно тратили на технологии в эквиваленте около 15 млрд долл. При этом уже в первые три месяца с начала введения локдаунов расходы превысили привычные годовые бюджеты.

Между тем, ИТ-бюджеты будут испытывать большее давление еще в течение года. Если до Covid-19 более половины (51%) ИТ-руководителей ожидали увеличения бюджета в следующие 12 месяцев, то с наступлением пандемии этот показатель уменьшился до 43%.

Кроме того, несмотря на всплеск расходов, а также на то, что безопасность и конфиденциальность являются основными направлениями инвестиций в ИТ почти половина ИТ-лидеров сообщают, что их компании потерпели от кибератак. Значительное количество (83%) этих атак произошли из-за фишинга и почти две трети (62%) – из-за вредоносного ПО. Что свидетельствует о повышении рисков с массовым переходом на работу из дома. Не удивительно, что специалисты в области кибербезопасности сегодня возглавляют перечень глобального дефицита ИТ-экспертизы.

Нехватка квалифицированных кадров в 2020 г. оставалась близкой к рекордной. Этот показатель оказался лишь немного ниже по сравнению с периодом мирового финансового кризиса 2008 г. В дополнение к экспертизе в сфере кибербезопасности (35%), следующими тремя дефицитных квалификациями являются управление организационными изменениями (27%), архитектура предприятия (23%) и техническая архитектура и углубленная аналитика, обе – на уровне 22%.

Также опрос показал, что компании, которые активно применяют цифровые технологии, получают дополнительное преимущество. Кризис только усилил разрыв между организациями, которые управляют своей стратегией с помощью технологий, и теми, которые действуют иначе. Такие организации расходуют на ИТ в среднем на 21-50% больше.

Преимущественно эти инвестиции сконцентрированы на масштабных внедрениях Distributed Cloud (42%) и SaaS (34%). После инвестиций в безопасность и конфиденциальность (47%) направление инфраструктуры и облака было третьим по значимости. Количество ИТ-руководителей, которые склоняются к использованию Distributed Cloud, увеличилось почти вдвое только за 12 месяцев (с 11 до 21%).

Новейшие технологии – внедрение искусственного интеллекта (ИИ) и машинного обучения (МН) в небольших масштабах возросло с 21% до Covid-19 до 24% сегодня, что является значительным скачком всего за несколько месяцев.

Программное обеспечение как сервис (Marketplace Software as a Service) (SaaS) – главный победитель по сравнению с 2019 г. Широкомасштабные внедрения выросли более чем в три раза – с 7% в 2019 г. до 23% в 2020 г. Каждая шестая организация внедрила такие сервисы в течение последних 12 месяцев.

Подавляющее большинство (86%) ИТ-руководителей перевели значительную часть своего персонала на удаленную работу, а 43% ожидают, что более половины сотрудников продолжат работать удаленно и после пандемии.

Учитывая цифровизацию, Covid-19 предоставил новые возможности изменить модели работы и создал вызовы для компаний с низким уровнем развития ИТ-архитектуры. Кризис успешно преодолеют те организации, которые построят наиболее удобные приложения и смогут реализовать потенциал предиктивной аналитики, утверждают специалисты.

18 декабря 2020 г., 14:10

В условиях пандемии дистанционная работа сотрудников из дома позволила многим предприятиям адаптироваться к внезапным обстоятельствам. Между тем, как показал опрос компании Cisco, работники хотели бы сохранить многие из плюсов нового режима. Главными преимуществами для большинства стали успешное взаимодействие в рассредоточенной команде (66%) и возросшая независимость (63%). Кроме того, 61% оценили возросшие темпы принятия решений.

Исследование о будущем трудовых ресурсов (Workforce of the Future), выполненное компанией Censuswide по заказу Cisco, охватило свыше 10 тыс. респондентов из 12 стран Европы и Ближнего Востока. В опросе приняли участие сотрудники предприятий с численностью от 2 до 500 и более сотрудников разных отраслей экономики. Офисных работников спрашивали, чего они ждут от нанимателей в 2021 г. и далее. Судя по результатам, респонденты ощущают этот период как водораздел, за которым грядет смена относящихся к работе культурных норм.

Так, если до карантина всего 5% респондентов основную часть времени работали дистанционно, то теперь подавляющее большинство хочет сохранить возросшую независимость. Не все понимают ее одинаково: 87% готовы работать и в офисе, и удаленно, но хотят при этом сами решать, где и когда они будут трудиться.

66% заявили, что за прошедшее полугодие стали лучше понимать преимущества и проблемы работы дома. Налицо позитивные перемены – 39% отметили рост уверенности руководителей в том, что их коллективы справятся с заданиями. Работники смогли лучше соотносить жизнь с работой, 56% ежедневно уделяют больше времени физическим упражнениям. Аналогично, 58% хотят так же мало проводить времени в транспорте и более продуктивно использовать освободившееся время.

Будучи на месте директора, респонденты отдали бы главные приоритеты внедрению эффективных коммуникаций и совместной работы. С этой целью, как заявили 78% респондентов, компании должны обеспечивать работающих дома технологиями, аналогичными офисным. 65% считают, что одним из главных плюсов локдауна стало понимание того, что для эффективного сотрудничества работникам не обязательно находиться в одном помещении.

Респонденты уверены, что приоритетными направлениями в бюджете компаний на 2021 г. должны быть инвестиции в технологии для удаленной работы и обеспечение офиса средствами для сохранения здоровья работников.

Работники всех возрастных групп считают необходимым повышение квалификации: 76% уверены, что главным для успеха компаний в 2021 г. будет интенсификация тренингов по технологиям и цифровым навыкам.

11 декабря 2020 г., 12:40

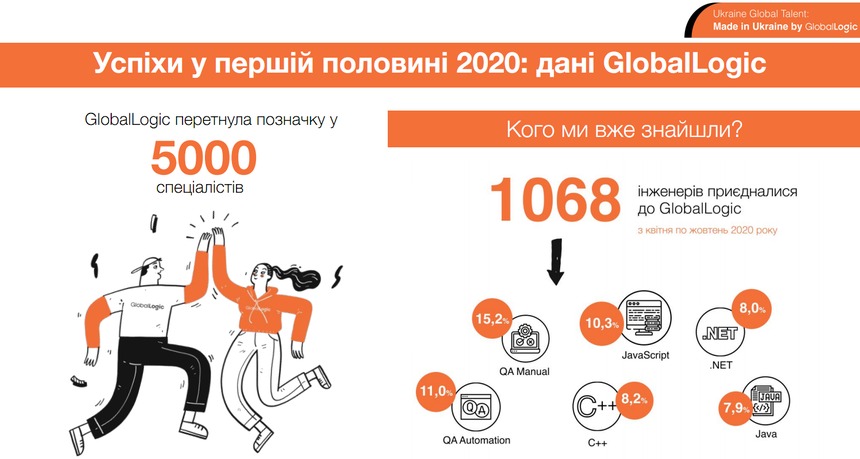

Помимо очевидных всеобщих сложностей текущего года у компаний, специализирующихся на аутсорсинге разработки высокотехнологичных решений и их сопровождении, все острее стоит проблема поиска квалифицированных кадров. Всесторонний взгляд на ситуацию в отрасли представила компания GlobalLogic.

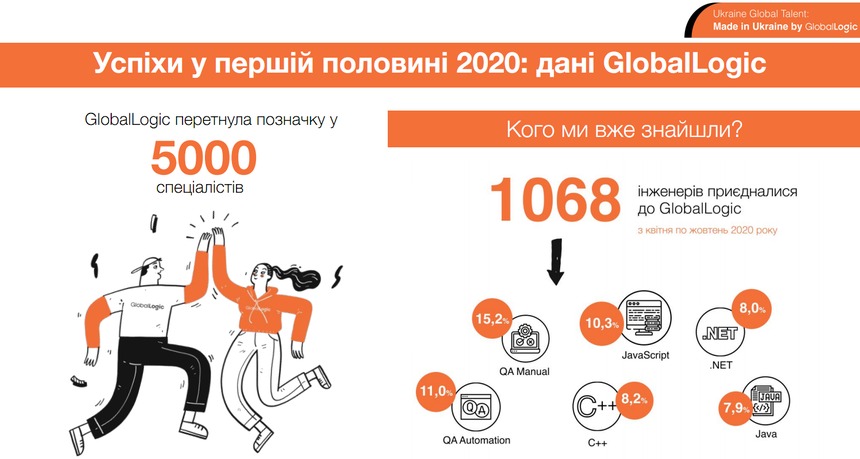

Напомним, GlobalLogic – одна из крупнейших ИТ-компаний в Украине с центрами разработки в Киеве, Львове, Харькове и Николаеве и более 5000 инженеров в штате. Недавно компания провела собственное исследование, основанное как на внутренних данных, так и на информации из открытых источников, чтобы понять, что происходит с рынком инженерных талантов в Украине и каковы перспективы.

Общий обзор ситуации представила Ирина Кононенко, руководитель департамента подбора талантов GlobalLogic в Украине. Она отметила, что в глобальном масштабе от карантинных ограничений больше всего закономерно пострадали предприятия сферы гостеприимства и перевозок, розничная торговля и автомобильная индустрия.

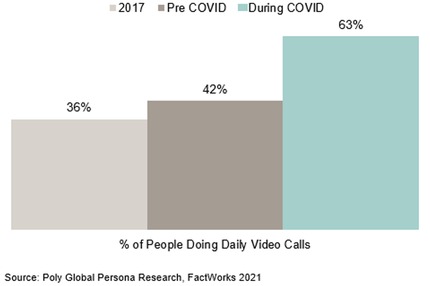

В тоже время некоторые направления, такие, например, как видеосвязь или службы доставки, наоборот получили небывалый импульс развития. Так, по некоторым оценкам, в текущем году спрос на решения видеосвязи вырос в 7 раз в мире и в 5 раз в Украине. Один только Zoom с марта по апрель увеличился в нашей стране почти на порядок.

Причем последствия нынешних событий влияют и на будущее. Многие компании стали перенаправлять инвестиции в пользу цифровизации – они переводят свои услуги в онлайн, переносят свои продукты в облачные сервисы, ищут новые направления бизнеса. По оценкам Gartner, в 2021 г. это приведет к увеличению глобальных расходов на ИТ-разработку по меньшей мере на 4%.

Для украинского рынка ИТ-разработки первое полугодие было не слишком удачным. Поскольку ввиду неопределенности перспектив мировой экономики большинство ИТ-компаний приостановили свой рост. Тем не менее, GlobalLogic даже в этой период вырос в количестве инженеров. Благодаря диверсифицированному портфелю заказчиков, спрос со стороны клиентов оставался достаточно высоким. Только с апреля по октябрь коллектив компании расширился на 1068 специалистов. Она преодолела отметку в 5000 инженеров и вошла в тройку лидеров. И не собирается сбавлять темпы. На ноябрь этот показатель превысил 5550, а в планах ежемесячно расти еще на 300 новых работников.

Осенью рынок ИТ-разработки снова начал расти. Что хорошо видно по количеству предложений о найме. Только за последний квартал количество вакансий увеличилось ориентировочно вдвое. Один GlobalLogic имеет свыше 750 открытых позиций.

Соответственно рынок труда ИТ-специалистов был и остается рынком кандидатов. То есть фактически не наниматели выбирают между кандидатами, а работники выбирают между наиболее привлекательными для себя проектами.

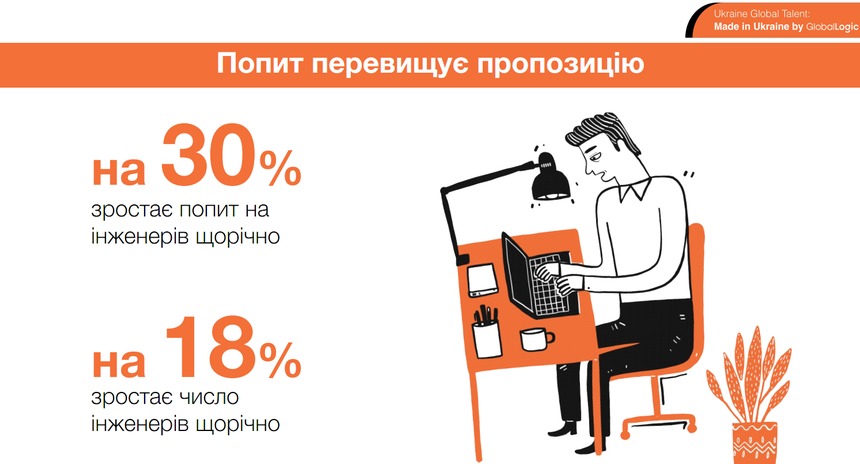

По экспертным оценкам, на данный момент в сфере ИТ у нас в стране занято около 180 тыс. инженеров и имеется порядка 6 тыс. вакансий. Последние годы украинская индустрия растет примерно на 30% в год и в обозримом будущем эта тенденция сохранится. По данным НБУ, в 2019 г. украинская отрасль ИТ-разработки принесла в экономику страны более 4 млрд. долл. экспортных поступлений. И с текущей динамикой в нынешнем году этот показатель скорее всего приблизится к 5 млрд. долл.

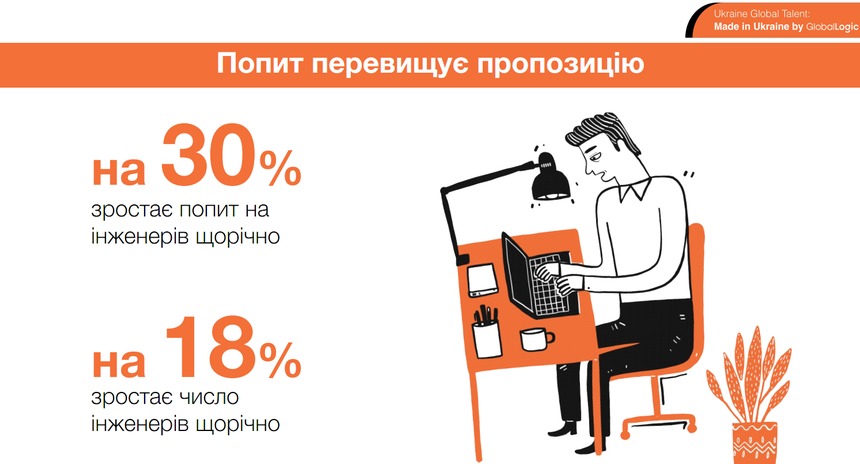

С точки зрения поиска квалифицированных кадров это представляет определенную проблему и только усиливает дефицит. Поскольку потребность в инженерах прирастает в среднем на треть в год, а их число только на 18%. Более того, основной спрос приходится на опытных специалистов уровня middle и senior. Это инженеры с опытом работы от двух и пяти лет соответственно. В то время как спрос на начинающих специалистов уровня trainee и junior не превышает 17%. А ведь именно они и составляют основную часть новобранцев – это недавние выпускники, а также перепрофилировавшиеся с других специальностей. Наиболее востребованы сегодня специалисты в области программирования на Python, .Net, C++, Java и JavaScript, автоматизированного и ручного тестирования ПО, DevOps.

Чтобы закрыть одну позицию, компании необходимо рассмотреть минимум девять кандидатов. Это достаточно длительный процесс. Свою роль также играет популярность, нишевость и сложность той или иной технологии. Например, доля специалистов С++ составляет около 5% от общего числа и год к году практически не меняется, а спрос на них растет.

По словам Татьяны Хряпиной, руководителя отдела обучения GlobalLogic в Украине и странах EMEA, путь от junior до senior занимает, по меньшей мере, семь лет. Причем это постоянная работа над собой. И необходимы не только технические знания, но и т.н. soft skills – гибкие навыки – умение работать в команде, быстро принимать решения, способность к обучению и т.п.

В компании GlobalLogic для этого наладили систему обмена знаниями между экспертами. Более 300 внутренних тренеров и менторов ежегодно инвестируют свыше 6000 часов для передачи знаний внутри компании. Т.е. значение имеет не только время, но и благоприятная среда для развития.

Отечественные технические вузы могут дать хорошие фундаментальные знания. Но как показывает опыт, более 70% выпускников не хватает практического опыта. Для ликвидации этого пробела индустрия сотрудничает с университетами. В частности, GlobalLogic имеет партнерские обучающие программы c 19 вузами, и уже в шести из них помогла оснастить специальные обучающие лаборатории. В целом за три года компания инвестировала 3,5 млн. долл. в развитие ИТ-обучения в странах ЦВЕ. Кроме того, только за девять месяцев текущего года было организованно около 60 вебинаров, участниками которых стали свыше 9 тыс. человек.

Как отметила Екатерина Губарева, руководитель people-направления GlobalLogic в Украине, в сфере ИТ учиться надо постоянно. Среднестатистический инженер знает от четырех языков программирования. Постоянно появляются новые технологии, меняется запрос рынка. По сути карьера ИТ-разработчика – это обучение длинной в жизнь. Даже опытные специалисты вынуждены уделять немало времени повышению квалификации. В компании только на внутреннее обучение инвестируется свыше 65 тыс. человеко-часов.

При этом ввиду острого дефицита опытных специалистов для отрасли ИТ-разработки характерна высокая текучесть кадров. В среднем люди тут меняют место работы раз в два года. Причем примерно половина работников не прилагает для этого никаких особых усилий – они и без того регулярно получают предложения извне.

Хотя, конечно же, многое зависит и от самого человека и от компании. Частая смена работы закономерно более характерна для молодых людей до 35 лет. В тоже время в GlobalLogic, к примеру, есть специалисты, которые работают и 10 и 15 и 20 лет. Рекорд – 24 года. Тут важно создать комфортную среду и условия для развития и профессионального роста внутри компании.

Соответственно для успешного развития ИТ-компаниям надо продолжать вкладываться в образовательные программы и подготовку талантов. По оценкам специалистов GlobalLogic, такие инвестиции должны составлять не менее 1,5% годового дохода компании. Также важно постоянно привлекать к обучению не меньше трети специалистов.

Очевидно, что прошли времена, когда компании могли расти просто собирая и используя то, что есть на рынке. Чтобы заложить фундамент для длительного и устойчивого роста, важно вкладываться в инфраструктуру, в инженерные таланты, в развитие рынка и образования.

|

|

|