|

СПЕЦІАЛЬНІ

ПАРТНЕРИ

ПРОЕКТУ

Определение наиболее профессиональных ИТ-управленцев, лидеров и экспертов в своих отраслях

Кто внес наибольший вклад в развитие украинского ИТ-рынка.

Награды «Продукт года» еженедельника «Компьютерное обозрение» за наиболее выдающиеся ИТ-товары

|

|

22 мая 2020 г., 19:04

Резкий как рывок тормоза переход на удаленную работу в связи с пандемией COVID-19 и неясные перспективы ее окончания вынудили множество компаний в реальных условиях опробовать данную форму взаимодействия. Это как бросить новичка в воду – или сразу поплывет или придется подучить. Закономерно проще других было перестроиться технологическим компаниям и тем бизнесам, которые уже встали на путь цифровой трансформации. Остальным пришлось ознакомиться с этим навязанным «рекламным образцом» и начать приспосабливаться. В любом случае очевидно, что сложившаяся ситуация даст мощный толчок развитию всех сопутствующих технологий – от видеоконференций и облачный сервисов до виртуальной и дополненной реальности.

В зависимости от конкретных условий в той или иной компании их руководители находятся на разных стадиях принятия неизбежного (т.н. модель Кюблер-Росс). Что делает заочную дискуссию на тему перспектив удаленной работы только интереснее. Некоторые компании, в числе которых Twitter, Google и Facebook, уже заявили, что готовы дать возможность сотрудникам работать удаленно и после отмены жестких ограничительных мер со стороны правительства.

К примеру, недавно Тобиас Лютке (Tobi Lutke), генеральный директор канадской Shopify, которая занимается разработкой ПО для электронной коммерции, заявил в своем твиттере, что офисы компании останутся закрытыми до 2021 г. Да и после большинство сотрудников (на сегодня их около 2 тыс.) будут работать удаленно. Для этого операционная модель изменится так, чтобы именно цифровое взаимодействие стояло во главе угла. Тем более сама специфика деятельности фирмы и ее клиентов этому благоприятствуют.

Лютке считает, что корпоративная культура успешной компании не должна быть чем-то незыблемым, и обязана эволюционировать вместе с окружающей действительностью. Коронавирус вынудил всех начать работать по-новому. И раз уж все равно не получится вернуться к прежней жизни, во всяком случае, в обозримой перспективе, то лучше возглавить грядущие изменения в соответствии с девизом «Процветай на переменах».

Категорически не согласен с этой точкой зрения Оуэн Томас (Owen Thomas), генеральный директор Boston Properties, которая специализируется на строительстве и сдаче в аренду офисной недвижимости. Фирма оперирует почти двумя сотнями объектов в ряде крупных городов США, а в число крупнейших ее клиентов входят Salesforce, WeWork, Google Alphabet и Snap.

Естественно этот бизнес серьезно пострадал от пандемии. Акции компании, чья капитализация в 2019 г. оценивалась в 12,5 млрд. долл., в текущем году упали на 40%. Некоторые бизнесы, к примеру, постепенно отказываются от аренды крупных офисов в престижных районах города в пользу нескольких помельче в пригородах – поближе к месту проживания большей части работников. Учитывая, что костяк клиентской базы Boston Properties составляют крупные корпорации, а также благодаря различным скидкам, в апреле ей удалось собрать около 96% арендных платежей. Но перспективы пока туманны.

Оуэн Томас считает, что работа на дому не может стать долгосрочной заменой физическим офисам. Обучение молодых сотрудников и развитие культуры компании крайне сложно реализовать посредством видеоконференций. Кроме того, по его мнению, многие работники умственного труда и представители креативных профессий, к примеру, нуждаются в погружении в культуру крупных городов и атмосферу совместного творчества. Поэтому, мол, все текущие тенденции временные и после пандемии все неизбежно вернутся к привычной офисной работе.

Более взвешенную, и как представляется, рациональную позицию занимает Марк Цукерберг (Mark Zuckerberg), основатель и бессменный руководитель корпорации Facebook. Буквально на днях он сообщил, что с 21 апреля 2020 г. большинство вакансий Facebook в США становятся доступны для дистанционного рекрутинга и найма, а несколько позже многие из 48 тыс. сотрудников по всему миру смогут запросить перевод на удаленную работу.

По прогнозам Цукерберга, в течение следующего десятилетия Facebook – компания, которая до недавнего времени платила новым сотрудникам премию в размере до 15 тыс. долл. для релокации поближе к штаб-квартире в Менло-Парке, – может перевести на удаленную занятость, по меньшей мере, половину своих штатных работников.

Причем еще неизвестно сможет ли компания серьезно сэкономить на таком подходе. Но очевидно, что это решение знаменует собой грандиозный сдвиг в культуре одной из самых влиятельных компаний в мире. И тут есть ряд интересных особенностей.

К примеру, в первую очередь перевод на постоянную удаленную работу смогут запросить опытные сотрудники. Поскольку стажеры какое-то время просто должны поработать в офисе для обучения и погружения в корпоративную культуру.

В целом же каждый отдельный случай будет рассматриваться индивидуально – насколько продуктивна дистанционная работа данного члена команды, есть ли у него желание или потребность трудиться удаленно, имеется ли возможность разместить человека в офисе, с оглядкой на ограничения социального дистанцирования, и т.п. Социальные связи, подходящая среда для творческой работы и мозговой штурм – это, безусловно, важные вещи, которые проблематично реализовать в дистанционном режиме. Между тем, согласно внутренним опросам Facebook, на сегодня около 40% сотрудников выразили готовность перейти на удаленную работу на постоянной основе.

С другой стороны, возможность дистанционной занятости открывает доступ к более широкому пулу талантов. Отсутствие необходимости рассматривать переезд в другой город, чтобы совместить интересную работу и комфортную среду обитания, очевидно, повысит лояльность соискателей.

Понятно, что личные встречи, совместная деятельность, поездки и путешествия – важные элементы современной жизни и от них невозможно отказаться навсегда. Поэтому говорить о начале конца офисной работы пока что, пожалуй, слишком преждевременно. Однако необходимость социального дистанцирования в условиях пандемии и технологические возможности общества, очевидно, сыграют значительную роль в более активном использовании удаленной занятости.

19 мая 2020 г., 13:25

То, что еще недавно воспринималось как нечто временное, быстро обернулось во всем мире новыми способами ведения бизнеса. Перед ИТ-службами возникла задача сделать переход к удаленной работе как можно более плавным. Для обеспечения непрерывности бизнеса оборудование ЦОДов и облачных сетей настраивается на практически непрерывную эксплуатацию и неограниченное масштабирование. При этом фокус внимания руководителей ИТ-департаментов перемещается от простого поддержания непрерывности бизнеса к увеличению продуктивности сотрудников в сочетании с повышением комфортности удаленной работы.

«Удаленная не значит легкая. Для многих это новый стиль работы, требующий внимания к людям и их состоянию, к процессам и технологиям, а также быстрой реакции на происходящие в организации перемены, – комментирует Мира Раджавел (Meerah Rajavel), директор по информационным технологиям компании Citrix. – Мы узнаем много нового о своих сотрудниках, о том, как они работают и как применяют технологии для достижения бизнес-результатов, не говоря уже о том, как выглядят их питомцы, чем занимаются дети, и что собой представляют импровизированные офисы».

Делая акцент на эффективности, в компании Citrix отслеживали метрики по трем направлениям: люди, процессы и технологии. При этом качественные параметры так же важны, как и количественные. Знать, чувствуют ли сотрудники повышение продуктивности, не менее важно, чем получать данные об используемых ими технологиях. Заботясь о продуктивности персонала, необходимо учитывать три категории.

Системные метрики:

- Рост использования виртуальных десктопов составил 53%;

- Число сеансов совместной работы с использованием Citrix ShareFile выросло на 29%, общее число пользователей – на 39%.

Бизнес-метрики:

- После полного перехода компании на удаленную работу на 20% выросло количество обращений в службу поддержки сотрудников Citrix. Проведенный анализ показал: соответствие SLA достигло 93%, среднее время решения вопросов уменьшилось на 36%, средний показатель удовлетворенности клиентов (CSAT) остается стабильным;

- Число обращений в службу технической поддержки заказчиков, для которых Citrix обеспечивает непрерывность бизнеса, выросло на 26%. При этом в компании смогли избежать снижения скорости закрытия заявок и коэффициента лояльности клиентов (NPS);

- За указанный период такие внутренние службы, как отдел продаж, отдел формирования заказов и бухгалтерия увеличили скорость обработки транзакций на 25%.

Культура:

- Экспресс-опрос персонала показал, что 66% сотрудников считают, будто их продуктивность при удаленной работе выросла, 31% – что осталась на прежнем уровне, и только 3% сказали, что они более продуктивны в офисе. Наибольший вклад в повышение эффективности внесло отсутствие или сокращение временных затрат на перемещение до офиса и обратно, что позволило больше времени уделять работе и семье.

- Кроме того сотрудникам стало проще приглашать руководителей на совещания для ускорения принятия решений.

Как удаленная работа повлияла на взаимодействие внутри команд:

- Сдвиг фокуса от персонала к процессам. Чтобы удаленная работа с участием распределенных команд была результативной, исполнители должны адаптировать распорядок встреч и совещаний к условиям цифрового мира, сокращая продолжительность, но делая их при этом более частыми и целенаправленными. Этот тренд набирает силу;

- Также в компании отметили, что все больше совещаний стали начинаться и заканчиваться вовремя;

- Специалистам необходимо общение и построение доверительных отношений. Сотрудники Citrix включают камеры и начинают общаться во время виртуальных чаепитий, обедов, а также во время обучения на дому и выполнения различных упражнений для поддержания психического здоровья.

14 мая 2020 г., 18:45

Антивирусные решения, основанные на специфических сигнатурах и универсальном и эвристическом обнаружении, недостаточны для того, чтобы справиться с потоком новых, сложных вариантов вредоносных программ, которые продолжают заражать системы компаний с более низким уровнем защиты. Как же должна выглядеть информационная безопасность в меняющейся среде?

В антивирусной лаборатории PandaLabs компании Panda Security в 2019 г. зарегистрировали и проанализировали 14,9 млн. вредоносных событий, остановив 7,9 млн. потенциально нежелательных программ (ПНП), а также 76 тыс. предупреждений об эксплойтах, предназначенных для использования уязвимостей в приложениях, сетях или оборудовании, чтобы описать в отчете (PDF) основные угрозы ИБ и тенденции.

Эти данные подкрепляют идею, лежащую в основе модели информационной безопасности, отталкивающейся от факта, что реактивная (работающая «постфактум») безопасность больше не подходит. В любой ИТ-среде существует слишком много угроз и слишком много векторов атак, которые могут привести к нарушению. Сегодня решения в области ИБ должны быть предсказуемыми, проактивными и готовыми реагировать на любой инцидент, который может возникнуть.

Основные тенденции развития технологий информационной безопасности в первом квартале 2020 г.

Кибер-преступники становятся все более скрытными, охотно пользуясь ошибками, скрывая свои перемещения и обходя технологии обнаружения, особенно в облаке, через мобильные приложения и в сетях.

Фактически, кибер-преступники преследуют три цели:

- Финансовая выгода, используя шифровальщики для вымогательства денег у своих жертв в обмен на восстановление украденной у них информации;

- Данные, которые могут быть проданы в «теневом Интернете»;

- Контроль над инфраструктурой, сетями или другими важными системами. Этот доступ продается третьим лицам, например, спецслужбам, политическим группам, военизированным группировкам и др.

Как им это удается? Вот некоторые из главных кибер-угроз начала 2020 г.:

- Шифровальщики (этот пресловутый пример вредоносного ПО) по-прежнему вездесущи. Одного щелчка мыши достаточно, чтобы парализовать всю сеть, перехватить контроль над безопасностью и покончить с резервными копиями, чтобы нанести как можно больший ущерб в кратчайшие сроки. Любая организация может стать жертвой шифровальщика, как мы видели всего несколько месяцев назад на волне атак, которые обрушились на государственные и частные учреждения по всему миру.

- Безфайловые атаки вызывают все большую озабоченность: их труднее обнаружить и они помогают кибер-преступникам проводить скрытую атаку. Кибер-преступники меняют способ атаки, а потому они более не нуждаются в каком-то конкретном файле для взлома сети, как мы проанализировали зарегистрированные нами атаки типа Living-off-the-Land.

- Проактивный Threat Hunting теперь является важным и необходимым решением для распознавания аномального и вредоносного поведения в результате использования эксплойтов в надежных и легитимных приложениях.

- Решения информационной безопасности больше не могут основываться на одной технологии: они требуют подхода, основанного на многоуровневой технологии, в сочетании с позицией «нулевого доверия» (zero trust), чтобы остановить возможные нарушения безопасности. Эти многоуровневые технологии обеспечивают беспрецедентный уровень контроля, видимости и гибкости. Это то, что необходимо в динамичной войне против неизвестных злоумышленников. Такие решения определяют, работают ли на устройствах доверенные приложения с точки зрения безопасности конечных устройств.

Растет число взаимосвязанных конечных устройств, от рабочих станций до ноутбуков и серверов. Все эти конечные устройства требуют подхода, сочетающего в себе передовую защиту (EPP) и технологии обнаружения атак на конечные устройства и реагирования на них (EDR), основанные на позиции безопасности с «нулевым доверием» и поддерживаемые искусственным интеллектом. Применение этих технологий к решению вопросов ИБ является необходимым изменением в том, как отрасль решает проблему кибер-угроз. Такой подход подчеркивает идею возможности запуска только невредоносных объектов (goodware), т.е. известных, зарегистрированных и классифицированных процессов, которые могут работать на конечном устройстве, гарантируя, что неизвестные и вредоносные процессы не могут выполняться.

Современные угрозы требуют такого развития информационной безопасности, которая эволюционировала от одиночных технологических решений к многоуровневым решениям, использующим среди прочего поведенческий мониторинг для устранения постоянных угроз повышенной сложности, безфайловых атак и других вредоносных действий.

Это привело к созданию многоуровневой технологической модели в сочетании с системой безопасности с «нулевым доверием», которая не позволяет неизвестным процессам работать на любых конечных устройствах сети. Такая технология обеспечивает два ключевых преимущества:

- Команды безопасности не должны выполнять углубленный анализ предупреждений. Необходимость проводить такие анализы вручную может означать необходимость нанимать больше сотрудников или оставлять непроверенные предупреждения, что приводит к повышенным рискам безопасности.

- Если команда безопасности должна все же перепроверить эти предупреждения, то их MTTD и MTTR (среднее время обнаружения/ответа) будут выше, чем у нас. Отсрочка принятия решения даже на несколько минут может иметь серьезные негативные последствия для потенциального воздействия злоумышленника или нарушения данных.

Детальнее с выводами специалистов Panda Security можно ознакомиться в отчете (PDF).

8 мая 2020 г., 12:25

В первый четверг мая мир традиционно отмечает Всемирный день паролей. Этот день напоминает о важности паролей, когда речь идет о защите учетных записей в интернете. Впервые об этом дне компания Intel Security объявила в 2013 г.

Люди часто используют одни и те же пароли для разных учетных записей. Многим лень придумывать разные пароли, кто-то забывает это сделать. Сейчас почти для любого действия в сети нужно авторизоваться, ввести логин и пароль: для того, чтобы прочитать полную версию статьи, заказать одежду, послушать музыку и прочее. У каждого столько учетных записей, что кажется порой невозможным придумать к каждой индивидуальный пароль.

Недавно была новость о том, что 500 тыс. учетных данных Zoom попали в даркнет. Показательно, что они не были новыми или уникальными для учетных записей Zoom. Злоумышленники получили эти данные, проверяя ранее собранные логины и пароли пользователей от других сервисов. Большинство пользователей устанавливают одинаковые пароли для разных аккаунтов, хотя и знают, что это опасно.

Еще один метод, используемый киберпреступниками для получения доступа к аккаунтам – атака методом «грубой силы». Он подразумевает быстрый перебор паролей. Программа взлома паролей пробует разные буквенно-цифровые комбинации до тех пор, пока не найдет подходящую. Это похоже на суть теоремы о «бесконечной обезьяне» – согласно этой теореме, обезьяны, случайным образом нажимая клавиши пишущей машинки, рано или поздно смогут напечатать текст произведений Шекспира. Ну, или пароля в нашем случае.

То, что стало отраслевым стандартом – в действительности древняя традиция, которая берет свое начало еще в начале цивилизации. Еще несколько веков назад люди использовали секретные слова и коды, чтобы подтвердить свою личность и получить доступ. Новые технологии могут снизить риски безопасности при использовании взломанных паролей, полностью исключая их. Некоторые организации уже используют эти меры, но ни одна из них еще не получила широкого распространения.

Gartner прогнозирует, что к 2022 г. 60% предприятий крупного бизнеса и 90% среднего бизнеса во всем мире будут обеспечивать безопасность без применения пароля в более чем 50% случаев. Как это будет возможно? Вот несколько вариантов:

- Биометрия – большинство людей уже знакомы с этой концепцией благодаря Touch ID на смартфонах. Биометрическая аутентификация использует идентифицирующие функции, уникальные для каждого человека, например, такие как лицо или отпечаток пальца. Человек как бы сам становится своим паролем. Однако может возникнуть проблема, если биометрические данные конкретной личности будут воспроизведены кем-то другим.

- Единый вход в систему (SSO) – в этой концепции все еще используется пароль, но только один. Это протокол аутентификации, который позволяет пользователям вводить одно имя пользователя и один пароль, который затем открывает несколько приложений и программ. Хотя технически он все еще может быть атакован грубой силой, он уменьшает масштабы атаки, имея только одну точку доступа.

- Аутентификация на основе риска – в этом случае искусственный интеллект оценивает риск транзакции, анализируя запрашивающую сторону и то, что именно она просит предоставить. Если этот случай считается низким риском, ИИ разрешает выполнение транзакции. Если это считается средним риском, система запросит другой идентифицирующий фактор. И если конкретный случай считается высоким риском, система заблокирует транзакцию.

- Отпечаток устройства – в этой концепции программа безопасности сканирует «отпечаток» устройства, запоминая его марку, память, местоположение и IP-адрес. После этого, когда это устройство входит в систему, программа безопасности распознает его и затем использует анализ на основе риска для продолжения транзакции.

Однако это все в перспективе. Что же можно предпринять сегодня? Эксперты компании Avast рекомендуют:

- Никогда не используйте один и тот же пароль для разных учетных записей;

- Включите многофакторную аутентификацию везде, где она доступна. Аутентификаторы включают в себя три вещи: что-то, что вы специально запомнили (пароль), что-то памятное для вас (брелок, другая вещь, событие), и ваши личные данные – например, отпечаток пальца. Использование как минимум двух проверок для каждой учетной записи значительно снизит риски;

- Чтобы создать надежные пароли, убедитесь, что они длинные и содержат цифры, символы, прописные и строчные буквы. В идеале вы должны использовать фразу-пароль, целое предложение, которое вам легко запомнить, но трудно взломать простым перебором популярных вариантов вроде 12345.

5 мая 2020 г., 16:25

В первом квартале возросло количество выявленных опасных веб-сайтов, содержащих вредоносный код или мошеннический контент, а также программ для киберпреследования. При этом активность угроз для скрытого майнинга криптовалют и для устройств Android уменьшилась, свидетельствует отчет (PDF, EN) компании Eset.

Некоторые изменения в мире киберугроз вызваны ситуацией с пандемией Сovid-19. Киберпреступники скорректировали свои стратегии на получение прибыли от изменений в жизни людей и работе бизнеса. В частности, в марте специалисты Eset обнаружили волну распространения мошеннических и вредоносных кампаний, которые использовали тему пандемии как приманку.

Активность загрузчиков c января по март снизилась на треть относительно четвертого квартала 2019 г., а пик этого вида угроз был зафиксирован в феврале. По мнению экспертов, это связано со вспышкой коронавируса и использованием операторами вредоносного ПО атмосферы волнения и напряжения среди пользователей. В частности, злоумышленники распространяли вредоносные вложения с темой Covid-19 и направляли векторы атак преимущественно на европейские страны.

Среди семейств вредоносных программ по итогам первого квартала рейтинг возглавляет VBA/TrojanDownloader.Agent, которая распространяется с помощью спам-кампаний через вредоносные файлы Microsoft Office. Уровень распространения этой угрозы был в четыре раза выше, чем VBS/TrojanDownloader.Agent, вторым по масштабности семейством вида загрузчиков.

Количество выявленных с помощью телеметрии Eset банковских вредоносных программ увеличилось в первом квартале. В этой категории лидировала JS/Spy.Banker, на которую приходится более трети всех выявленных банковских программ. Эта вредоносная программа используется для кражи банковских данных жертв в браузерах.

Однако наиболее стремительный рост продемонстрировала вредоносная программа Win/Spy.Ursnif, уровень распространения которой в первом квартале увеличился с 5,9 до 13% среди банковских вредоносов по сравнению с предыдущим кварталом. Угроза специализируется на кражах учетных данных и распространяется по электронной почте через вредоносные ссылки и вложения.

Специалисты Eset зафиксировали общий спад в распространении программ-вымогателей в первом квартале, а пик их активности пришелся на январь. Наиболее активными с начала года оставались такие семейства программ-вымогателей, как WannaCryptor, Crysis, Sodinokibi, STOP и Phobos, которые в течение квартала уступали позиции в рейтинге друг другу.

С четвертого квартала 2019 г. операторы вредоносного ПО начали активно использовать новую тактику. В частности, злоумышленники в дополнение к нежелательному шифрованию файлов жертвы стали похищать конфиденциальные данные пользователей и угрожать опубликовать их в случае неуплаты выкупа.

Еще один интересный поворот, связанный с Covid-19, отмечен в первом квартале. Операторы некоторых семейств вредоносных программ (например, Maze, DoppelPaymer) сделали публичные заявления с обещаниями не атаковать медицинские организации и не усугублять ситуацию с пандемией.

Наиболее же заметной тенденцией в первом квартале стал глобальный последовательный спад активности вредоносных программ для скрытого майнинга, который наблюдается с начала 2019 г. Частично это связано с падением цен на криптовалюты, а частично с операцией Интерпола, во время которой в середине 2019 г. было выявлено более 20 тыс. инфицированных роутеров. Именно на них приходилось более 18% заражений криптомайнерами в мире.

Согласно данным телеметрии Eset, в первом квартале 2020 г. наблюдался стабильный уровень активности шпионских программ и бэкдоров. Среди шпионских программ почти треть всех обнаружений пришлась на Win/HoudRat, которая распространяется через сменные носители и позволяет похищать учетные данные из популярных электронных магазинов, платежных порталов и популярных веб-браузеров.

На первом месте среди бэкдоров была угроза Win/Vools (16% обнаружений), которая для инфицирования устройств использует уязвимость Microsoft Server Message Block (SMB). Эта вредоносная программа собирает конфиденциальную информацию жертвы и отправляет ее на удаленный сервер.

Несмотря на то, что после масштабной атаки программ-вымогателей WannaCryptor с использованием известного эксплойта EternalBlue прошло почти три года, EternalBlue остается распространенной угрозой с сотнями тысяч ежедневных попыток атак.

Еще одной угрозой является BlueKeep – уязвимость в службах удаленного рабочего стола (RDP). В мае 2019 г. уязвимость была обнаружена и исправлена, что постепенно привело к сокращению количества попыток атак в первом квартале 2020 г. Однако из-за перехода на удаленный режим работы в связи со вспышкой коронавируса количество таких атак начало расти. Скачать утилиту для проверки компьютера на наличие уязвимости BlueKeep можно по ссылке.

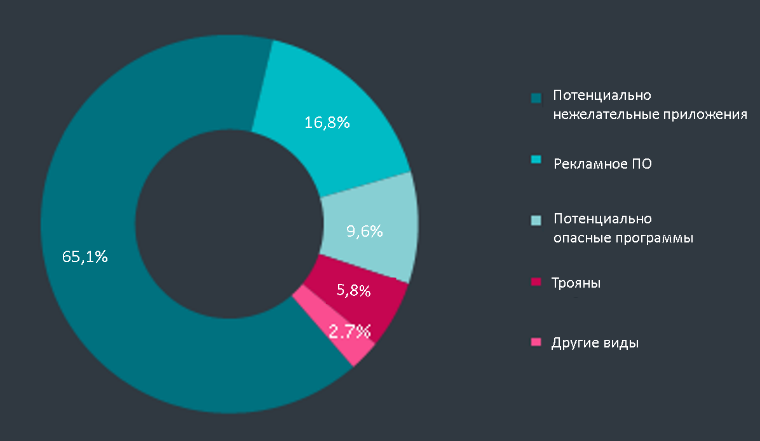

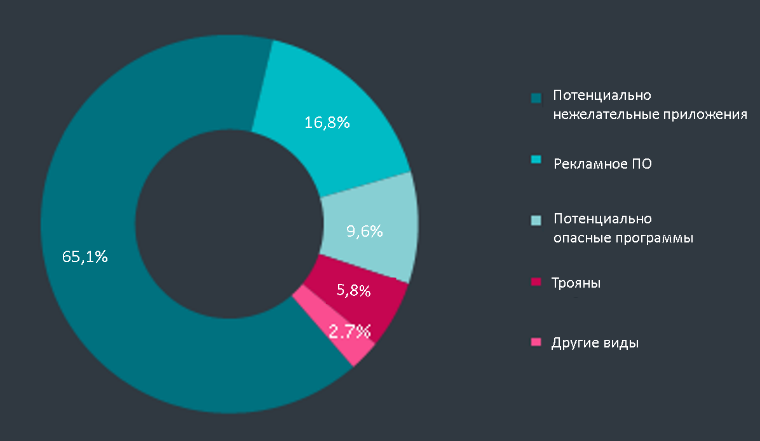

Большинство угроз для Mac, выявленных продуктами Eset в первом квартале 2020 г., относятся к категории потенциально нежелательных приложений, после них идут потенциально опасные программы, рекламное ПО и трояны.

Компьютеры с операционной системой macOS в целом менее уязвимы, чем устройства Windows или Linux. Проникновение вредоносного кода на устройство Mac усложняет ключевой элемент безопасности – механизм Gatekeeper, который проверяет наличие подписи кодом Apple. Программы, которые не прошли эту проверку, могут быть установлены только с разрешения пользователя. Как правило, злоумышленники используют методы социальной инженерии, чтобы путем обмана заставить пользователя установить вредоносное ПО на свой Mac.

Хотя общий уровень обнаружения угроз для Android был стабильным в течение первого квартала, их активность несколько снизилась по сравнению с концом 2019 г. Наиболее распространенной категорией угроз для Android остаются скрытые приложения. После установки на устройство они скрывают свои иконки и отображают окна с рекламой. Такие программы, как правило, попадают в магазин Google Play, маскируясь под игры или программы для редактирования фотографий.

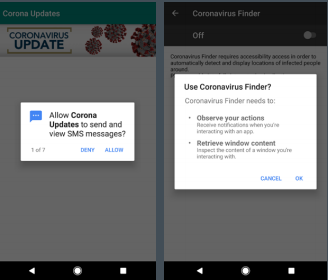

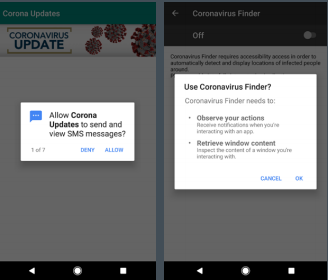

Также с началом пандемии киберпреступники начали использовать интерес среди пользователей Android к теме Covid-19. В частности, специалисты Eset обнаружили различные семейства банковских троянов, программ-вымогателей, SMS-червей, шпионского и рекламного ПО, которые распространялись в приложениях для выявления симптомов болезни или программах с картами заражения.

Количество обнаруженного ПО для преследования возросло примерно на треть по сравнению с четвертым кварталом 2019 г. Этот вид угроз является необычной категорией, поскольку часто для преследования используют вполне легитимные инструменты, например, приложения для родительского контроля или управления производительностью работников. Однако, по результатам исследований, их часто используют не по назначению, например, для разоблачения измены второй половинкой.

Кроме того, что они представляют угрозу при использовании в нелегитимных целях, в большинстве случаев такие программы имеют недостаточный уровень защиты. Специалисты Eset обнаружили, что программы для преследования часто используют незащищенные каналы для соединения с сервером. Как результат, такое ПО создает опасность и для тех, кто использует его по назначению.

К категории вредоносных веб-сайтов относятся сайты, которые распространяют угрозы, мошенническую информацию, а также осуществляют несанкционированный сбор конфиденциальных данных пользователей. Согласно телеметрии Eset, общее количество вредоносных веб-сайтов по сравнению с четвертым кварталом прошлого года выросло на 21%. Однако количество уникальных заблокированных URL-адресов наоборот уменьшилось на треть.

В середине марта также стал заметен резкий всплеск атак с использованием темы пандемии. Они варьировались от мошеннических интернет-магазинов, которые спекулировали на продаже масок для лица и других средств индивидуальной защиты, до веб-сайтов, которые распространяли опасные вредоносы.

Масштабных спам-кампаний в первой четверти 2020 г. зафиксировано не было. По данным телеметрии Eset, показатель выявления спама имел довольно устойчивый уровень с несколькими незначительными пиками, которые наблюдались преимущественно во вторую неделю марта.

Начиная с середины марта злоумышленники начали активно использовать в спам-кампаниях тему коронавируса. В частности, в нескольких кампаниях киберпреступники даже пытались выдать себя за «Всемирную организацию здравоохранения» (ВОЗ) для распространения вредоносных вложений. В другой кампании мошенники пытались запугивать пользователей, утверждая, что электронные письма поступают от соседа, который живет рядом и может их заразить, если они не заплатят выкуп.

Устройства, которые относятся к интернет-вещам, часто становятся объектами атак из-за наличия значительного количества уязвимостей безопасности и неправильных настроек. В начале квартала специалисты Eset просканировали более 100 тыс. роутеров во всем мире и обнаружили уязвимости, которые могут привести к несанкционированному доступу злоумышленников. Так для защиты служб достаточно часто используются слабые пароли или пароли по умолчанию. В частности, 63% всех обнаруженных простых комбинаций были зафиксированы в протоколе HTTP.

Ярким примером того, как недостатки в IoT-безопасности могут сильно ослабить защиту целых сетей, стала уязвимость KrØØk. В частности, в случае успешного использования этой уязвимости, злоумышленники могли получить доступ к некоторому объему потенциально конфиденциальных данных.

23 апреля 2020 г., 16:35

Крупнейшая в Европе точка обмена интернет-трафиком DE-CIX, расположенная в городе Франкфурт, констатирует рост потребления с введением мер сдерживания Covid-19 по всему миру. Если обычно средний объем трафика увеличивался на 10-50% в год, то сейчас такой прирост достигается за несколько дней. Социальные сети, потоковое вещание, онлайн-игры, видеоконференции – во всех сегментах наблюдается значительный скачок.

Люди проводят в Сети все больше времени, и если обычно между рабочими и выходными днями существует заметная разница в объеме потребляемого трафика, то сейчас она все больше нивелируется. Трафик видеоконференций в выходные падает, но это компенсируется такими развлечениями, как потоковое вещание и онлайн-игры.

Значительные изменения наблюдаются также и на протяжении дня. Например, в настоящее время трафик более чем на 20% выше обычного в ночные часы (с 23:00 до 2:00) и на 15% в утренние (с 9:00 до 13:00). Вероятно, это означает, что многие уделяют больше внимания интернет-развлечениям по вечерам, а утром работают и используют конференц-связь.

В середине марта DE-CIX зафиксировала новый пиковый рекорд трафика – 9,1 терабит в секунду. Причем этот уровень не сильно снижается. То есть похоже высокий средний трафик в нынешние времена становится новой нормой.

Схожие тенденции фиксирует и точка обмена трафиком в Амстердаме. За последние недели AMS-IX испытал значительный всплеск потребления, а новый пиковый рекорд в 8 ТБит/с был установлен всего через четыре месяца после предыдущего в 7 ТБит/с в декабре.

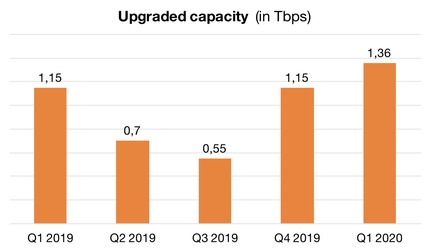

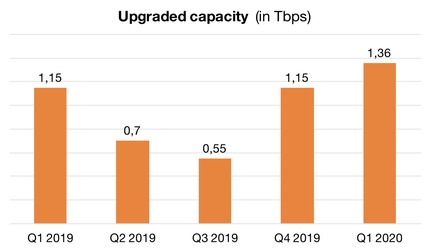

Клиенты вынуждены адаптироваться к этим изменениям и потому количество сетей, модернизируемых на платформе AMS-IX, выросло с 23 в первом квартале 2019 г. до 46 – в текущем году. Более того, большинство из этих сетей были обновлены в марте (в январе таких было 11, в феврале 13, а в марте уже 22). Общая емкость, обновленная с января по март, составила 1,36 ТБит/с, что на 18% больше, чем в минувшем году.

Таким образом, в условиях, когда миллионы людей оказались на карантине, интернет играет все более важную роль для обеспечения досуга, общения и работы, сохранения хоть какого-то чувства нормальности.

13 апреля 2020 г., 16:15

Большинство людей под кибер-угрозами подразумевают вредоносное программное обеспечение. Попадая в сеть компании вредоносы могут причинить серьезный ущерб. Как, например, шифровальщики, которые уже несколько лет сеют хаос по всему миру.

Впрочем, довольно часто кибер-угрозы исходят из самой организации. По некоторым оценкам, в Европе средний ущерб от инсайдера превышает 10 млн. евро. В прошлом году количество инцидентов, когда сотрудник намеренно или случайно ставил под угрозу информационную безопасность своего предприятия, выросло на 47%.

Но и это не единственный повод для беспокойства. Незаконное использование приложений во вредоносных целях является одной из наиболее распространенных тенденций в области кибер-преступлений. Например, в 2018 г. количество безфайловых атак выросло на 94%, и они происходили в три раза чаще, чем атаки шифровальщиков. Подобные атаки используют приложения, которые уже существуют в операционных системах, такие как Microsoft Office, WMI или Adobe, чтобы украсть данные или повредить систему жертвы.

Хотя природа таких атак различна, все они специально разработаны таким образом, чтобы ничего не записывать на жесткий диск скомпрометированного компьютера. Вместо этого весь процесс выполняется из оперативной памяти компьютера. Отсутствие вредоносных или потенциально опасных файлов на жестком диске означает, что традиционные системы защиты не могут обнаружить такую угрозу.

У всех подобных инцидентов есть одна общая черта: их очень трудно обнаружить посредством сигнатурного анализа. Более того, использование легитимных процессов и приложений делает практически невозможным обнаружение аномального поведения.

Кроме того, бесфайловые атаки часто имеют общие векторы проникновения на компьютер. Среди наиболее распространенных – приложения для удаленного доступа, средства администрирования и внутренние компоненты операционной системы.

Одним из способов борьбы с подобного рода атаками является прекращение использования тех инструментов, которые кибер-преступники обычно применяют в своих атаках (например, PowerShell), в результате чего можно закрыть потенциальные векторы проникновения и точки входа. Кроме того, очень важно знать, что в любой момент времени происходит на каждом компьютере компании. Для этого существуют решения, отслеживающие активность ИТ-системы.

Бесфайловые атаки – это постоянная опасность для компаний, и у кибер-преступников имеется много способов использования легитимных приложений в системе жертвы. Узнать больше об этой тактике кибер-преступников можно в белой книге Panda Security.

8 апреля 2020 г., 12:35

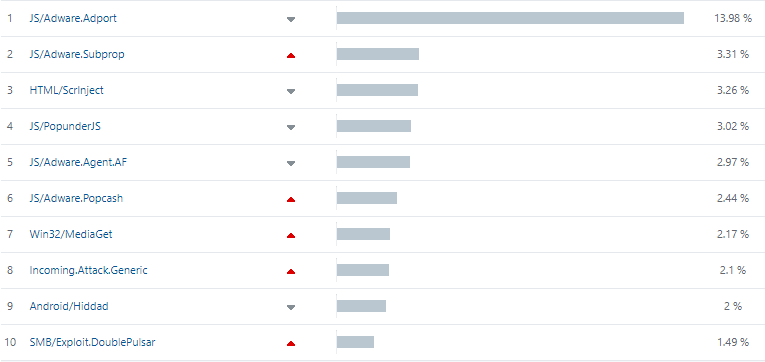

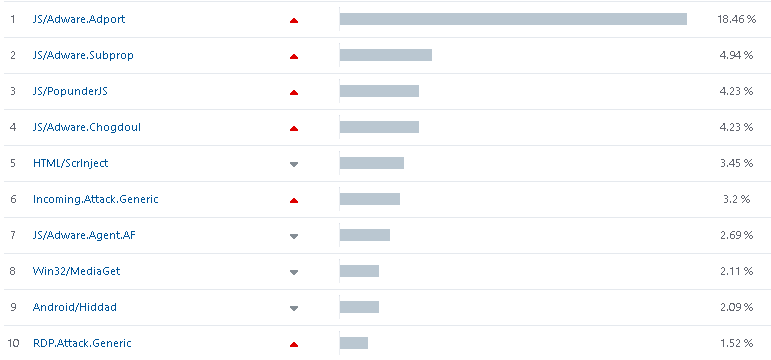

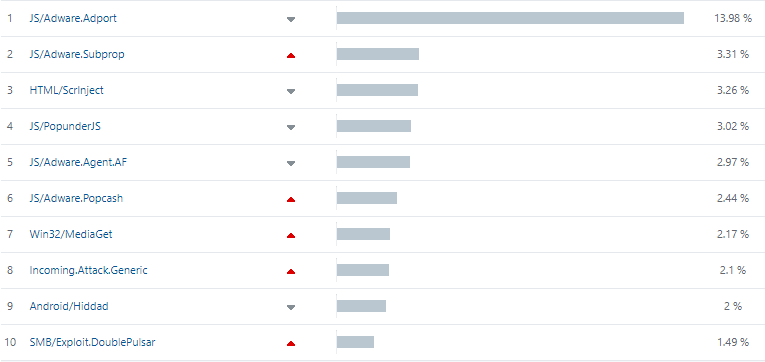

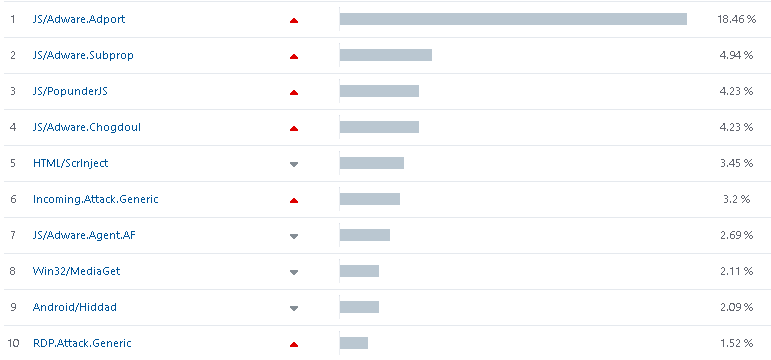

Рейтинг наиболее активных киберугроз, выявленных на территории Украины за первый квартал, представила компания Eset. Согласно данным системы обратной связи Eset LiveGrid, самым распространенным в нашей стране с января по март стало рекламное ПО. Такие зловреды распространяются в виде нежелательных всплывающих окон с целью сбора данных о конкретном пользователе, перенаправления на вредоносные веб-сайты или загрузки шпионских программ и других видов вредоносного ПО на устройство.

Заметный рост активности рекламного ПО обнаружен в феврале и марте месяце. Еще в январе оно было на четвертом месте по уровню распространения, в феврале заняло первое и второе, а в марте уже первые четыре места в рейтинге. Такая тенденция может быть связана с проблемой глобального масштаба, которая охватила сегодня весь мир. Используя панику среди людей, киберпреступники могут распространять ложную рекламу труднодоступных товаров для защиты здоровья, а также различные фейковые новости о способах лечения или изобретенной вакцины от болезни. Однако их настоящая цель – заражать устройства, похищать конфиденциальную информацию или средства пользователей.

Согласно данным Eset LiveGrid два месяца подряд первую и вторую позицию занимают угрозы JS/Adware.Adport и JS/Adware.Subprop соответственно, которые позволяют перенаправлять пользователя на рекламные сайты и осуществлять вредоносную активность. Также остается в украинском рейтинге уже ранее известная угроза JS/Adware.Agent.AF, которая была самой распространенной в прошлом году.

Кроме рекламного ПО, уже второй год подряд в пятерке самых распространенных угроз остается и HTML/ScrInject. Эта угроза позволяет перенаправить пользователя на сайты с вредоносным ПО, а ее вредоносный код, как правило, встроен в HTML-страницы.

Еще одной из популярных угроз первого квартала оказалась JS/PopunderJS, которая связана с приложением PopUnder. Однако эта угроза способна распространять в основном раздражающие рекламные оповещения без вредоносного кода.

Из-за роста количества вредоносного рекламного ПО пользователям следует быть очень осторожными и не делать поспешных действий при работе в интернет-сети. Поскольку именно на это полагаются злоумышленники, манипулируя эмоциями людей. Поэтому специалисты Eset рекомендуют придерживаться стандартных правил, чтобы избежать заражения устройств шпионскими программами и различными вирусами, а также не стать жертвой фишинг-атак.

Не нажимать на любые всплывающие рекламные объявления при работе в браузере и при использовании любых программ;

- Не переходить по ссылкам в сообщениях и электронной почте;

- Избегать использования общедоступных Wi-Fi-сетей, которые могут быть недостаточно защищенными;

- Регулярно обновлять все программы и операционную систему устройства до актуальных версий;

- Делать резервные копии важных файлов. Это позволит их восстановить в случае заражения устройства вредоносными программами или шифрования всех данных программами-вымогателями;

- Использовать решение по безопасности для домашних ПК и мобильных устройств, которые помогут обеспечить защиту от различных видов угроз.

Топ-10 киберугроз в Украине, Январь 2020 г., по данным Eset

Топ-10 киберугроз в Украине, Февраль 2020 г., по данным Eset

Топ-10 киберугроз в Украине, Март 2020 г., по данным Eset

2 апреля 2020 г., 17:05

Несмотря на очевидную путаницу и преувеличения при использовании понятия искусственный интеллект (AI), факт стремительно возросшей популярности алгоритмов машинного обучения (ML) оспаривать бессмысленно. Сегодня они применяются все более активно повсюду – от смартфонов до корпоративного ПО – и, по мнению аналитиков, в перспективе эта тенденция только усилится.

Так, по прогнозам IDC, к 2022 г. три четверти крупных компаний будут использовать программные решения с применением ИИ для совершенствования бизнес-процессов и осуществления технологических разработок. К 2024 г., по мнению экспертов IDC, применение ИИ распространится буквально на все сферы бизнеса таких предприятий.

На фоне подобных прогнозов о грядущих изменениях тезисы практической направленности в отношении того, как машинное обучение будет влиять на внутренние бизнес-процессы крупных компаний уже в текущем году, сформулировал Джонатан Вуд (Jonathan Wood), управляющий директор Infor в регионах Ближнего Востока и Африки.

Будет наблюдаться переход от ИИ-ассистентов к интеллектуальным цифровым помощникам, на фоне растущих ожиданий корпоративных пользователей. Ситуация, когда нужно говорить ИИ-ассистенту, что сделать, чтобы он выполнил простое задание или поменял некие базовые настройки в той или иной системе, больше не устраивает эту часть аудитории. В 2020 г. начнется переход к более «человечным» интеллектуальным цифровым помощникам. С помощью ИИ они помощники будут учиться понимать контекст действий пользователя, подсказывать оптимальные последующие шаги (с учетом уже предпринятых действий), находить ошибки и автоматически исправлять вводные данные, полученные от человека. Помощники смогут выстраивать динамичные диалоги и на лету улавливать изменения контекста.

ИИ поможет с определением «новой нормы». В 2020 г. ИИ-платформы бросят вызов традиционному человеческому мышлению в том, что касается корпоративных бизнес-процессов. Технологии переформулируют существующее определение «нормы», а если говорить точнее – некой принятой линии отсчета для многих вещей. Благодаря этому компании смогут с большей эффективностью перестраивать свои бизнес-процессы и проводить подготовку и адаптацию сотрудников. О чем же идет речь? При обработке данных из различных систем автоматизации поставок ИИ-платформы выявили один интересный факт: если пользователю нужно указать ожидаемую дату поставки или платежа, он только в 4% случаев использует «вшитую» в систему дату по умолчанию. Соответственно, в 96% случаев люди вводят собственные даты. Широкое применение систем ИИ позволит отказаться от таких значений по умолчанию во многих бизнес-процессах. Мы сменим точку отсчета и сможем работать быстрее и эффективнее, основываясь на реальных, а не на гипотетических данных. В итоге бизнес будет меньше зависеть от заранее заданных правил, установок по умолчанию и гипотетических допущений, сделанных, например, производителями ПО.

В 2020 г. будут шире применяться так называемые отраслевые шаблоны, и это заметно облегчит использование и внедрение ИИ на производстве. Что такое отраслевой шаблон? Это характерная для отрасли модель конкретного бизнес-процесса. В системах ИИ на производстве подобные шаблоны будут внедряться для повышения эффективности управления запасами запчастей для ремонта, прогнозирования спроса, улучшения работы систем снабжения. Новые технологии позволят строже контролировать качество продукции и соблюдать сроки поставок. В сфере здравоохранения с их помощью будут обеспечивать качественную интеграцию данных из разрозненных приложений, безопасный обмен данными с партнерами, контроль соблюдения законодательства. В розничной торговле ИИ поможет точнее прогнозировать колебания спроса, составлять оптимальные графики отгрузки товаров с учетом заданных параметров. В целом в рознице отраслевые шаблоны в первую очередь повлияют на краткосрочное и долгосрочное планирование.

В 2025 г., по оценкам IDC, как минимум в 9 из 10 новых корпоративных приложений будет встроенная ИИ-функциональность. Но, несмотря на такую впечатляющую пропорцию, претендовать на статус по-настоящему революционных продуктов смогут не более 10% от общего числа разработок.

31 марта 2020 г., 17:25

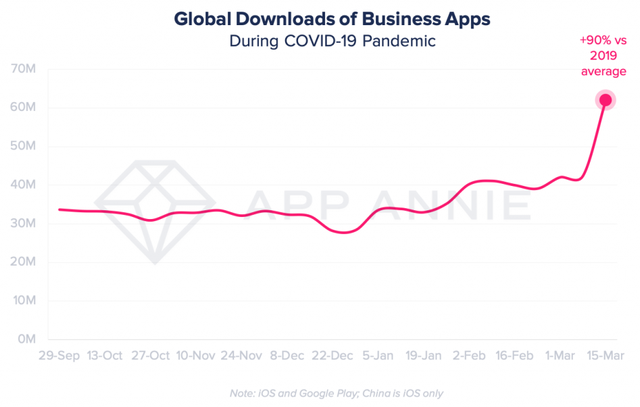

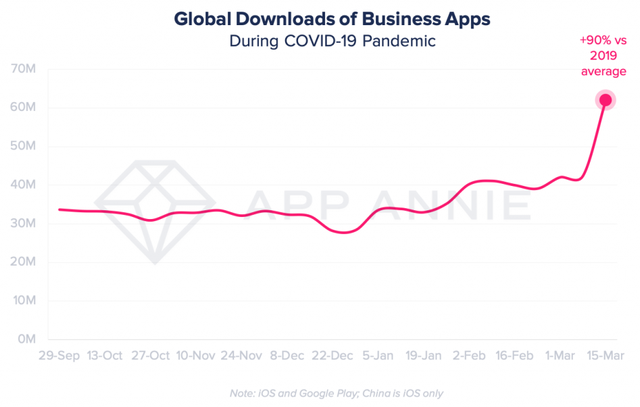

Вынужденные меры по социальному дистанцированию в условиях пандемии и переход части сотрудников на удаленную работу закономерно привели к росту спроса на соответствующие решения, включая сервисы видеоконференцсвязи. В этом ключе интересны данные компании App Anniee, владеющей платформой аналитики использования мобильных приложений.

В странах, пострадавших от пандемии в числе первых, зарегистрированы резкие скачки ежедневных затрат времени на мобильную связь. Также в условиях распространения карантинных мер наблюдается рост популярности приложений Houseparty, Zoom, Hangouts Meet и Microsoft Team.

В течение недели с 14 по 21 марта бизнес-приложения были загружены более чем 62 млн. пользователей iOS и Google Play – рекордный показатель. Это на 45% больше по сравнению с предыдущей неделей – самый высокий рост среди всех категорий магазинов приложений, вместе взятых на этой неделе, – и на 90% больше по сравнению со средним уровнем еженедельных загрузок бизнес-приложений в 2019 г. По мере усиления пандемии COVID-19 в Европе и США рекордное число потребителей требуют подключения к рабочему столу и доступности с их мобильных устройств.

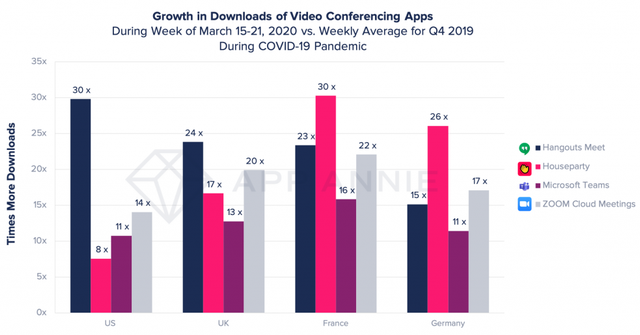

Компания Google сделала бесплатными премиум-функции Hangouts Meet, Zoom предлагает бесплатный доступ учащимся K-12 (детский сад и школа), а Microsoft предлагает бесплатную шестимесячную подписку на Microsoft Teams. По мере того, как все больше сотрудников работают на дому, по всему миру стремительно растет спрос на инструменты для совместной работы.

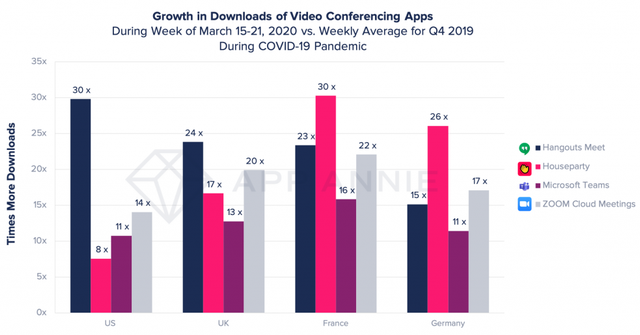

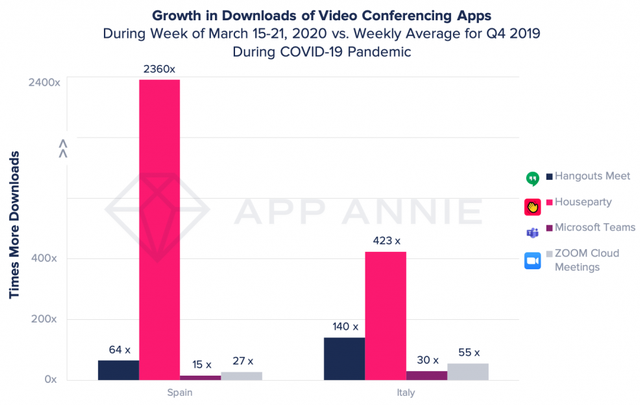

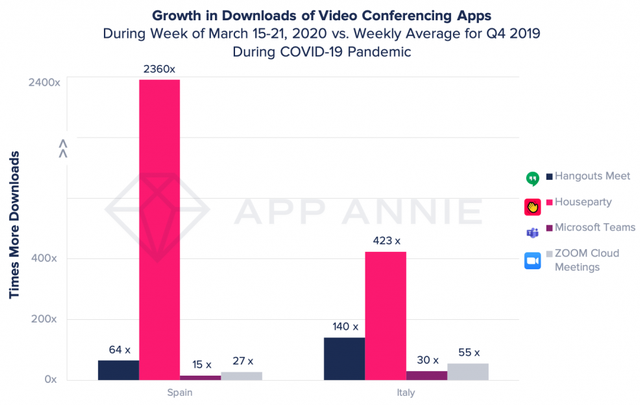

В феврале и марте Zoom Cloud Meetings возглавил рейтинги по всему миру, а количество загрузок в США, Великобритании и Европе продолжает расти. За неделю с 15 по 21 марта Zoom Cloud Meetings был скачан в 14 раз больше, чем в среднем за неделю в IV квартале 2019 г. в США, в 20 раз больше в Великобритании, в 22 раза больше во Франции, в 17 раз больше в Германии, в 27 раз больше в Испании и впечатляюще в 55 раз больше в Италии.

За тот же период в Великобритании, США, Испании и Италии наблюдался особенно сильный рост количества скачиваний Hangouts Meet в 24x, 30x, 64x и 140x, соответственно, по сравнению со средне недельным количеством скачиваний в конце 2019 г. Microsoft Teams также фиксирует заметный рост в Испании, Франции и Италии – 15, 16 и 30 раз.

Видеоконференции не ограничиваются использованием в бизнесе. В условиях карантина люди обращаются к приложениям для видеоконференций в социальных сетях, чтобы оставаться на связи с семьей и друзьями, находясь на безопасном расстоянии. Так мобильное приложение для видеоконференций Houseparty, особенно популярное у «Поколения Z», феноменально выросло в Европе. В Италии еженедельные скачивания с 15 по 21 марта подскочили в 423 раза по сравнению со средним уровнем еженедельных скачиваний в четвертом квартале 2019 г. В Испании популярность Houseparty за неделю 15-21 марта взлетела в 2360 раз с относительно низкой базы скачиваний, установив прочные позиции на рынке, ранее не имевшем широкого проникновения.

В то время как люди сталкиваются с неопределенными сроками продолжительности социальной изоляции, приложения для видеоконференций способны оказать огромное влияние на повседневные привычки – разрушая геологические барьеры и повышая способность работать и общаться относительно безболезненно.

Это беспрецедентное время для мира и невероятно динамичное время для мобильных устройств – изменения в потребительском поведении практически в каждой отрасли наблюдаются ежедневно.

|

|

|