|

СПЕЦІАЛЬНІ

ПАРТНЕРИ

ПРОЕКТУ

Определение наиболее профессиональных ИТ-управленцев, лидеров и экспертов в своих отраслях

Кто внес наибольший вклад в развитие украинского ИТ-рынка.

Награды «Продукт года» еженедельника «Компьютерное обозрение» за наиболее выдающиеся ИТ-товары

|

|

17 сентября 2014 г., 16:35

На конференции по безопасности 44CON Майкл Джордон, консультант по безопасности компании Context Information Security, представил метод взлома очередного принтера с последующим исполнением в нем произвольного кода.

На этот раз (а он не первый, вспомните, хотя бы историю с HP) жертвой пали принтеры Canon Pixma. Конкретно, на демонcтрации пострадал Pixma MG6450. Встроенные в него 32-битный ARM-процессор и 10 MB оперативной памяти формируют достаточно приличный по меркам 20-летней давности вычислитель. Во всяком случае для пущей наглядности на системном экранчике устройства был запущен порт легендарной «стрелялки» Doom.

Здесь даже можно посмотреть видео. Играбельность такой реализации, безусловно, вызывает сомнения, но сама ее возможность производит впечатление.

Принтеры, пожалуй, не совсем ассоциируются с IoT, однако именно в таком контексте представлял свое исследование сам Джордон. Тем более, что Pixma MG6450 обладает веб-интерфейсом, а значит может участвовать и в каких-то M2M-взаимодействиях. К тому же, представленная идея взлома легко распространяется и на другие классы IoT-устройств, допускающих дистанционное управление: новомодные холодильники, термостаты, медицинские мониторы и пр.

Естественно, в этом-то веб-интерфейсе и кроется вся суть продемонстрированной проблемы. Он используется для контроля за уровнем чернил, распечатки тестовых страниц, обновления микропрограммы – и при этом даже не требует авторизации. Последнее уже должно бы насторожить – ведь какой-нибудь шалун или мстительный экс-сотрудник может запросто перевести все чернила. Впрочем, веб-интерфейс же необязательно показывать в Интернет?

Вот тут нас ждет первый настоящий «сюрприз». Джордон просканировал 9 тыс из 32 тыс публичных адресов, по которым, по некоторым данным, могут находиться принтеры. 1822 из них ответили, а 122, вероятно, действительно принадлежали уязвимым устройствам. Т.е. поиск завершился успехом примерно в 6% случаев, что весьма немало. Другим вариантом может быть сканирование уже внутри локальной сети, скажем, из скомпрометированного браузера. JavaScript вполне хватит, чтобы найти нужные порты и инициировать обновление микропрограммы.

Обновление, собственно, и представляет потенциальную угрозу. Как выяснилось, в его процессе удается поменять параметры proxy и DNS-серверов и, соответственно, перенаправить принтер на нужный ресурс с подставными микропрограммами. Собрать последние также оказалось посильно, поскольку они не подписываются, а шифруются достаточно слабо. Насколько все это сложно? Попробуйте представить сами, если Джордон жалуется, что больше всего устал именно от портирования Doom. Или прочтите его блог.

Но подставная микропрограмма может играть и далеко не шуточную роль. Легко представить, что устройство, к примеру, будет играть роль шлюза в локальную сеть. Или передавать во внешний мир информацию о распечатанных документах, вплоть до их графических копий. Конечно, реальным злоумышленникам придется потрудиться гораздо больше – ведь нужно будет сохранить хотя бы базовую функциональность принтера, во избежание раннего обнаружения атаки.

Естественно, Canon получила соответствующую информацию еще несколько месяцев тому назад и санкционировала нынешнюю ее публикацию. Представители компании пообещали, как минимум, реализовать аутентификацию пользователей во всех новых моделях, а также выпустить соответствующее исправление микропрограмм для моделей, производившихся с середины 2013 г. Соответственно, всем пользователям Canon Pixma рекомендуется проверить обновления и не открывать к принтерам (а равно и к другим IoT-изделиям) доступ из Интернета.

На мой взгляд прецедент показательный. Не случайно многие эксперты предупреждают, что развитие IoT непременно поднимет совершенно новые проблемы в области безопасности, и не только информационной. На сегодняшний день это абсолютная terra incognita и можно только фантазировать об уровне угроз в ней. Но защитой, как в технологическом, так и в организационном планах, стоит озаботиться до, а не после.

12 сентября 2014 г., 16:55

Остались считаные дни до представления первой публичной предварительной версии Windows 9 (предположительно, это произойдет 30 сентября) и нам, безусловно, еще предстоит понять точное значение кодового имени Threshold. Однако, сегодня уже можно несколько приподнять завесу тайны…

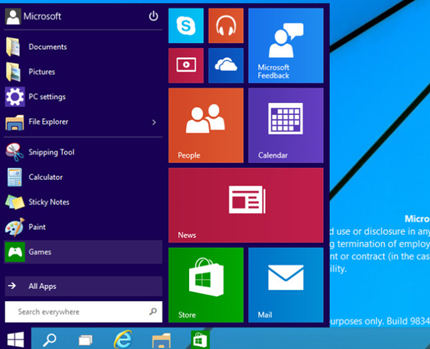

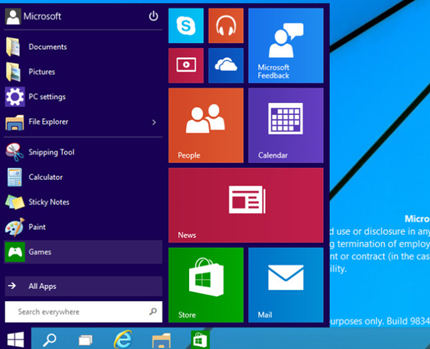

Как обычно, благодаря утечке информации. Сразу два немецких сайта ComputerBase и WinFuture выложили пару десятков новых скриншотов, которые мгновенно растеклись по Интернету. В действительности, там не так много нового, однако какие-то точки над i расставить все-таки можно. Приближенные к Microsoft блогеры уже давно сообщали, что на десктопах Metro будет фактически отключен, вследствие чего появится новое меню Start, а Metro-приложения смогут исполняться в оконном режиме. Действительно, вот оно меню:

Как видно, представлет собой некий симбиоз прежнего меню и нынешнего стартового экрана. Более того, вот эта новая правая часть функционирует в точности как последний. Подробности можно рассмотреть на видео, а вместе с тем заметить и другие интересные детали, которые не попали на утекшие скриншоты. К примеру, как переключаются меню/экран Start:

Все правда и насчет Metro-приложений в оконном режиме. Более того, у них появилось специальное системное меню, призванное заменить собой панель Charms:

Отключить последнюю на десктопе можно было и ранее, однако теперь ее функциональность может понадобиться при работе с оконными Metro-приложениями (она ведь открывает доступ не только к опциям, но и к единственному механизму обмена контентом).

По-видимому, в планшетном режиме (т.е. при наличии сенсорного экрана и отсутствии клавиатуры/мыши), напротив, будет отключаться/блокироваться десктоп. Как переключение будет реализовано на гибридных устройствах, да и вообще, сохранится ли доступ к обычным приложениям – все еще неясно.

Зато совершено ясно, что, вместо того, чтобы разделить Desktop и Metro, Microsoft продолжила их интегрировать. В целом, это кажется (в том числе и мне) не лучшим вариантом, однако нужно взглянуть на реализацию. Кроме того, совершенно ясно, что сегодня Microsoft уже попросту не имеет другой возможности. Декларировав единство своих платформ и даже отказавшись от слова Phone в названии смартфонной ОС, Microsoft снова озадачила пользователей, о чем можно судить по многочисленным обсуждениям.

Однако это единство надо понимать на уровне не ядра ОС (хотя оно также декларируется общим – NT), а API, каковым является Windows Runtime (WinRT), и созданных на его основе приложений. В результате будущего слияния фактически останутся две клиентские Windows: десктопно-планшетная (x86) и планшетно-смартфонная (ARM). Это, со всех сторон, вполне логичный и оправданный шаг. Но вот если бы десктопная ОС была обособлена, то, во-первых, снова распылялись бы усилия разработчиков, а во-вторых, платформа не получалась бы сквозной. Отсюда и Metro-приложения на десктопе.

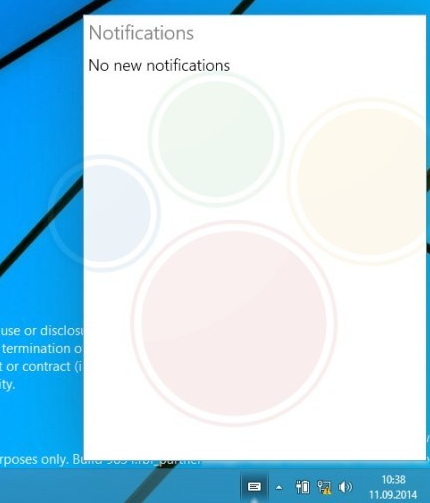

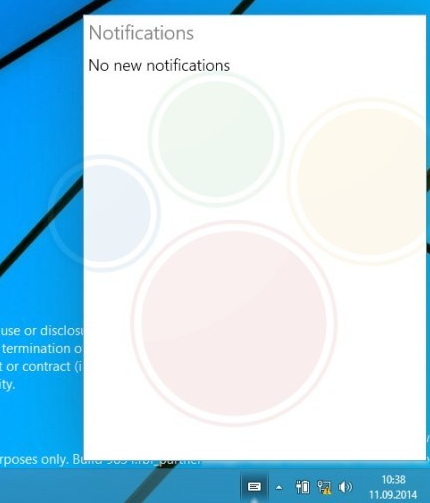

Из прочих новинок, представленных на скриншотах стоит отметить разве что центр оповещений:

Вполне ожидаемое дополнение, особенно после появления аналога в Windows Phone 8.1. Кстати, и пиктограмма для него использована похожая – на десктопе она размещена в системной панели. Снова же, непонятно, как этот центр будет вызываться в Metro. Но скоро уже разберемся.

29 августа 2014 г., 19:05

В последнее время поднялась очередная волна шумихи вокруг хромбуков. Не скажу, что совсем на пустом месте, но некоторые домыслы и преувеличения присутствуют.

Сомнительно, что эти устройства как-то особенно удачно попали в некую модель компьютинга. Фактически, их успехи наблюдаются только в США (82% продаж за 2013 г.) и только в сфере образования (85%). Полагаю, что это достаточно специфический рынок – и в «политическом», и в техническом плане. К примеру, там действительно может присутствовать спрос на устройства с ограниченной функциональностью, которые, к тому же, сравнительно легко контролировать (через фильтрацию веб-трафика).

К сожалению, Украина и хромбуки, и в прямом и в переносном смысле, находятся на разных концах земли, поэтому затрудняюсь с собственным подробным анализом. Но могу прокомментировать стороннюю точку зрения, которая достаточно близка мне: автор полагает, что все упирается просто в цену, и что прочие видимые достоинства хромбуков суть результат заниженных ожиданий от них.

Последний тезис любопытен. Автор иллюстрирует его выдержками из двух обзоров с Engadget: ноутбуки Acer C720 и Asus Transformer Book T100 при одинаковой цене получают равные оценки, хотя и имеют ряд вполне заметных отличий. Так, второе устройство является гибридным (т.е. может использоваться как планшет), демонстрирует лучшую производительность и большее время автономной работы. Но оно работает на Windows и… о чудо!.. получает такие же баллы, как и хромбук от Acer. Т.е. сводное впечатление обозревателя от двух устройств оказалось одинаковым и это действительно сложно чем-то объяснить, кроме заниженных ожиданий от хромбуков.

Программные платформы в обзорах рассматриваются не слишком подробно, но отмечается, что ChromeOS подойдет далеко не всем, тогда как Windows позволяет использовать привычное ПО. Даже в случае самой ограниченной модели применения, в последней все-таки доступен гораздо более широкий круг коммуникационных средств, а при необходимости (которая нет-нет, да и возникает) – и альтернативный браузер.

Справедливости ради, добавлю, что ChromeOS, в силу своей специфической архитектуры, считается более защищенной, что в некоторых сценариях весьма важно. Впрочем, речь не идет об абсолютной безопасности – примеры компрометации демонстрировались не так давно. К тому же, и Windows 8 достаточно надежна, особенно при использовании механизма Secure Boot (впрочем, также уязвимого).

Но это все-таки отвлеченные рассуждения, как же на деле потребители голосуют деньгами? Автор предлагает взглянуть на первую двадцатку бестселлеров Amazon. Она в значительной степени отражает именно американский рынок, но тем лучше должно быть для хромбуков. И они там действительно занимают определенную долю. С момента авторской публикации список ощутимо изменился, в частности, на второе место «всплыл» как раз Acer C720, но в наиболее простой конфигурации за $179. Для сравнения, другие модели (на данный момент их там всего четыре) – все дороже $200 и находятся за пределами десятки. Таким образом, точка зрения, что хромбуки прежде всего ценят за низкие цены, вполне подтверждается.

Впрочем, это не отменяет их пусть скромных, но успехов. К тому же Google не собирается останавливаться на достигнутом. Сегодня для хромбуков усиленно ищутся новые ниши. К примеру, по недавним сообщениям, Google, Nvidia и VMware работают над поддержкой в них высокоуровневой графики. О чем-то подобном ранее заявляла и Citrix. Суть – добиться пристойной работы с тяжелыми приложениями в браузере в рамках VDI и, по-видимому, попробовать «откусить» часть рынка у специализированных тонких и нуль-клиентов… (Хотя ясно, что в таком качестве могут использоваться и дешевые Windows-компьютеры.)

Но впереди нас явно ждет обострение ценовых войн. Об этом говорят уже не только перемены в политике самой Microsoft, но и реальное появление Windows-ноутбуков за $200 и Windows-планшетов за $100 (более пристойных за $150). Если же ценовое преимущество хромбуков растает, то шуметь, скорее всего, станет не о чем…

18 августа 2014 г., 10:28

По мере того, как борьба с уязвимостями и эксплоитами становится все более актуальной задачей, таких тестов будет появляться все больше. Но этот пока наиболее обширный и подробный из виденных.

Тест выполнен китайской консалтинговой компанией PCSL. На самом деле ее специалисты не первый раз занимаются подобными исследованиями, на сайте есть и предыдущие отчеты (большинство на китайском, хотя и в них основные результаты понять можно), но прежде их интересовали соответствующие возможности традиционных защитных средств, которые, по-видимому, популярны в Китае. Нынешний же тест выполнялся по заказу Malwarebytes, которая недавно представила специализированное решение Anti-Exploit, соответственно, в расширенный список участников включили и его, и Microsoft EMET, что, вообще говоря, следовало бы сделать давно.

Разработка методики и отбор эксплоитов были, впрочем, выполнены PCSL самостоятельно. По большей части использовался Metasploit, но также и независимые эксплоиты из «частных источников». В каждом случае испытывалось несколько вариантов функциональной части (payload). Поскольку большинство участников являются комплексными пакетами, в них предварительно отключалась традиционная антивирусная часть, которая вполне способна вылавливать код известных эксплоитов, в том числе, из состава Metasploit. Испытуемой системой была Windows XP SP3, которая, несмотря на завершение своего жизненного цикла, для данной цели подходит отлично, поскольку, во-первых, для нее больше всего эксплоитов, а во-вторых, по сравнению с современными ОС ее защитные механизмы слабы, соответственно, сторонние продукты могут раскрыться наиболее полно.

Таким образом, на базе 21 эксплоита было выполнено 58 различных тестов, вот полный отчет, а вот главные результаты:

Как видно, специалисты PCSL лишь два продукта признали успешными, даже отмеченные желтым середнячки названы ими «недостаточными». Впрочем, к результатам стоит отнестись критично, воспринимая их не как окончательные оценки, а, скорее, как потенциал продуктов. Дело совсем не в том, что победителем стал Malwarebytes Anti-Exploit, это вне всяких сомнений достойный продукт. Просто, в большинстве случаев неизвестно, на что именно среагировала защита – на характерный хакерский прием или на конкретный эксплоит. Поясню.

EMET действительно пресекает определенные программные действия, благодаря чему все чаще оказывается эффективным против вновь обнаруженных угроз. Косвенно это подтверждается тем, что его результаты не зависят от типа функциональной нагрузки эксплоита, чего как раз нельзя сказать о других участниках. Данный эффект был замечен мной еще во время подготовки обзора Malwarebytes Anti-Exploit: при определенных настройках Metasploit экслоит CVE-2013-2465 с функциональной частью Meterpreter оставался незамеченным.

По этому поводу я имел общение с разработчиками Malwarebytes Anti-Exploit, дополнительно протестировал новую бета-версию и даже сделал по их просьбе видеозапись своего теста. В итоге проблему они признали и пообещали исправить в версии 1.5. Поэтому я несколько удивился, увидев полностью успешное прохождение CVE-2013-2465 в тестировании PCSL. Представитель Malwarebytes объяснил это тем, что в данном случае, по-видимому, были использованы другие функциональные нагрузки, а некоторые пропущенные атаки также стали результатом обнаруженного мной эффекта.

В тестировании принимал участие EMET 4.1, хотя уже некоторое время доступна версия 5.0 – но, к сожалению, последняя не работает в Windows XP. Всего EMET пропустил 5 эксплоитов, причем, связанных исключительно с Java и, очевидно, задействовавших браузерные плагины. Это действительно слабое место продукта Microsoft, лишь в последней версии появился механизм ASR, который просто позволяет блокировать потенциально опасные плагины в отдельных зонах безопасности Internet Explorer (кстати, после недавнего августовского обновление Windows 8.1, Internet Explorer будет автоматически запрещать устаревшие Java-плагины). Поэтому, при отказе от Java, полном или хотя бы в Интернете, EMET пока все-таки выглядит наиболее надежным и предпочтительным.

11 августа 2014 г., 12:41

Каждое обновление Windows, удостоившееся отдельного наименования, кроме видимых функциональных новинок, которых может быть совсем немного, также приносит ряд скрытых и маркетинговых изменений. Так было с Windows 8.1 Update, так есть и с Windows Phone 8.1 Update.

C первым мы уже разобрались, теперь – со вторым. Прежде всего, Microsoft расширила аппаратные спецификации смартфонов, добавив новые разрешения, в т.ч. предполагающие использование программных управляющих кнопок, и размеры экранов вплоть до 7 дюймов.

Как обычно, присутствуют определенные нюансы, с трудом поддающиеся логическому объяснению, к примеру, максимальное разрешение доступно только для 6 дюймов. Но не в этом суть. 7 дюймов – это уже фактически не «переходный», а вполне планшетный размер. И, вероятно, именно последний тип устройств имела в виду Microsoft.

Подтверждением тому может служить новая возможность создания устройств без радио-части. Для этого OEM будут применять некий WiFi Feature Pack, который, вопреки своему названию, в систему ничего не привнесет, но, наоборот, уберет из нее все упоминания о сотовой связи, включая настройки, плитки, стандартные приложения и т.п. По-моему, смысл вполне прозрачен.

Любопытно, что до сих пор для ARM-планшетов позиционировалась исключительно Windows RT. Однако, о том, что происходит конвергенция двух ОС и «в живых должна остаться только одна», говорят многие наблюдатели и аналитики. Windows RT, по-видимому, изначально была нужна для продвижения Metro как новой кросс-платформенной (что важно) программной среды. Но с тех пор появились универсальные приложения, идея которых, судя по всему, независимым разработчикам понравилось. Таким образом, Windows Phone Store, уже насчитывающий более 300 тыс. приложений, становится предпочтительнее Windows Store с его примерно 150 тыс. Metro-приложений.

Похоже, мини-планшеты на Windows Phone должны стать пробным шаром для изучения предпочтений рынка. Пока никто из OEM о намерении их выпуска не заявлял, но и возможность только появилась. Интересно, каким может быть ценовой диапазон? Если оттолкнуться от современных цен на смартфоны и от того факта, что бюджетные планшеты на Windows 8.1 именитые OEM готовы выпускать дешевле 200$, а малоизвестные и вовсе за 100$, то верхняя планка должна находиться где-то возле отметки в 100$.

Кроме того, в указанном документе перечислено довольно много и других новинок и изменений. Из интересного, к примеру, можно обратить внимание на расширенные возможности по созданию нестандартных экранов блокировки и использованию «умных» обложек, с помощью которых могут инициироваться автоматические блокировка/разблокировка и другие функции. Вопрос лишь в том, что из всего этого «подхватят» OEM.

4 августа 2014 г., 14:22

Обновление Windows Phone 8.1 успело добраться буквально до считаных пользователей, а нам уже готовят Windows Phone 8.1 Update. Очевидно, Microsoft хочет синхронизировать жизненные циклы различных ОС, чтобы они действительно представлялись единой платформой.

Так, распространение Windows Phone 8.1 Update для участников программы Preview for Developers должно начаться уже на этой неделе, а 12 августа ожидается очередное обновление Windows 8.1 (скорее всего под названием August Update, а не Update 2). Оба не сулят значительных изменений, но в мобильном мире даже мелочи по части юзабилити могут вызывать изрядный резонанс.

Одним из нововведений Windows Phone 8.1 Update станут Live Folders, т.е. штатная возможность группирования плиток/приложений на стартовом экране. Раннее видео дает представление о том, как работает эта функция:

Кроме того, появится возможность выборочного выделения SMS для пересылки или удаления; плитка Магазина оживет, на ней станут отображаться новые предложения; будет оптимизировано и улучшено приложения Xbox Music; расширятся возможности использования VPN по Wi-Fi; App Corner позволит описывать приложения, доступные в специальных ограниченных режимах (вместо применения полноценного MDM); Cortana появится в Китае и Великобритании. Т.е. всюду по чуть-чуть.

Отдельная работа, и, по-видимому, довольно серьезная, была проведена с мобильным Internet Explorer 11 – разработчики говорят о сотнях изменений, хотя все они, понятное дело, подробно не описаны. Основные усилия были направлены на то, чтобы IE11 корректно воспринимался (и, естественно, работал) именно как мобильный браузер. Разработчики исследовали более 500 наиболее популярных мобильных сайтов и, по их словам, добились некоторых улучшений по крайней мере для 40% из них.

Одним из наиболее простых, но эффективных решений оказалась адаптация агентской строки браузера. Так же, как в свое время, в десктопную версию был добавлен идентификатор «like Gecko», так же сейчас, по-видимому, добавлена какая-то формулировка с «WebKit». Вот, к примеру, как один и тот же сайт выглядит до (слева) и после данных пертурбаций:

Примерно то же самое будет наблюдаться на www.twitter.com, www.nytimes.com и множестве других сайтов. В качестве наиболее универсального алгоритма для определения мобильных браузеров Microsoft рекомендует искать в агентской строке слово «mobile».

При этом разработчикам также пришлось поддержать ряд специфических для WebKit функций, прежде всего по части работы с CSS, вроде WebKitCSSMatrix. Как оказалось, многие мобильные сайты «заточены» фактически на исключительное их применение. Соответственно, в обновленном IE11 наиболее популярные API с префиксом WebKit отображаются на декларируемые современными веб-стандартами. То же самое относится и к некоторым другим функциям, прежде всего, популяризованным Apple на своих iPhone.

Также реализован ряд новых возможностей, актуальных для мобильного веба, в том числе поддержка window.locationbar и Pointer Events. Дополнительные подробности и ссылки на полезные ресурсы и обсуждения можно найти в официальном блоге.

1 августа 2014 г., 10:05

«Лаборатория Касперского» представила отчет о состоянии безопасности в области виртуализации. Безусловно, каждое подобное исследование, проведенное заинтересованной стороной, может вызывать определенный скепсис, однако в данном случае общая картина действительно любопытна.

Исследование основывается на опросе порядка 4 тыс респондентов из 27 стран, которые представляли компании всех размеров (54% и 17% свыше 250 и 5 тыс сотрудников соответственно). В полном отчете можно полюбопытствовать подробностями и региональной спецификой, но самые общие выводы следующие.

Сначала, о виртуализации как таковой. Считается, что более половины всех серверных нагрузок в мире уже виртуализованы и такая оценка в общем коррелирует с результатами опроса – 52% респондентов отметили возрастающую роль виртуализации как основы для всей ИТ-инфраструктуры. При этом 55% используют серверную виртуализацию и 25% внедрили VDI, причем эти показатели в течение следующих 12 месяцев должны вырасти еще на несколько процентов. Чаще всего виртуализуют почту и коммуникационные приложения (42%), СУБД (39%) и финансовые и учетные приложения (32%). А главными приоритетами для будущей виртуализации являются платформы сотрудничества (59%), CRM (55%), среды для тестирования и разработки (55%).

Таким образом, виртуализация является достаточно зрелой и распространенной технологией. Посмотрим, как она выглядит с точки зрения безопасности. Оказывается, лишь 14% респондентов (21% среди крупных предприятий с более 5 тыс сотрудников) называют защиту виртуализованной инфраструктуры одним из своих главных приоритетов, а 41% активно ею занимаются. При этом 43% считают соображения безопасности главным препятствием для внедрения виртуализации, а 64% соглашаются с тем, что с безопасности стоит начинать изучение данных вопросов.

Интересно, что восприятие виртуализации действительно сильно разнится даже в географическом разрезе. Скажем, несложно понять, почему сегодня главными ее апологетами являются Китай (66% против 52% в среднем по миру) и Россия (59%) – это развивающиеся страны, в которых ИТ еще не заняли таких позиций, как в США и Западной Европе, где инфраструктуры предприятий характеризуются достаточной зрелостью (а значит, в современном понимании, и степенью виртуализации). Но если Китай также наиболее озабочен соображениями безопасности (63% считают их препятствием на пути внедрения), то Россию они не слишком волнуют (33%).

Но и в целом ситуация вызывает вопросы. Доли тех, кто всерьез занимается защитой своей виртуализованной инфраструктуры могли (или должны?) бы быть выше. И отчет, по-видимому, дает объяснение этому явлению. Дело в том, что 46% респондентов считают достаточной защиту виртуальных сред с помощью традиционных решений, а 36% даже уверены в их большей безопасности по сравнению с физическими. Однако виртуализация, при всех своих достоинствах, привносит дополнительный слой в архитектуру, а значит, почти наверняка добавит какие-то специфические риски. К последним можно отнести бесконтрольные коммуникации в рамках хоста, «заброшенные» виртуальные машины (созданные для тестовых целей и долгое время не обновлявшиеся), снижение производительности при массовых одновременных операциях (обновление сигнатурных баз в VDI) и пр.

По-видимому, основная проблема состоит в недостаточной осведомленности о технологических нюансах виртуализации, которая проявляется и в более частных вопросах. Так, хотя все ведущие поставщики средств безопасности, в т.ч. и «Лаборатория Касперского», предлагают специальные защитные решения для виртуальных сред, лишь четверть опрошенных (по их собственному признанию, т.е. реальность может быть еще хуже) четко понимает особенности безагентного подхода и треть – подхода на основе легковесных агентов.

Общий же вывод отчета таков: чем большее распространение получают виртуальные платформы и чем шире они начинают применяться не только для тестовых, но и для производственных целей, тем вероятнее на них обратится внимание злоумышленников. В таком случае недостаточные осведомленность или подготовка ИТ-администраторов могут привести к большим проблемам.

25 июля 2014 г., 18:37

Компания Bromium представила отчет об основных тенденциях современных кибератак. Злоумышленники выбирают для них наиболее уязвимые объекты, которыми неизменно становятся пользовательские приложения. Тем не менее, им приходится изобретать все новые и более изощренные методы атак.

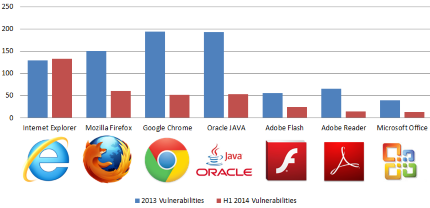

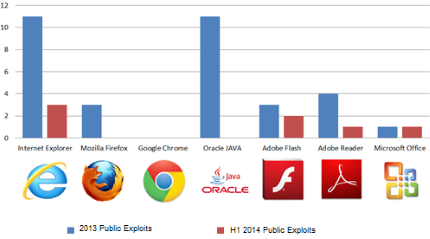

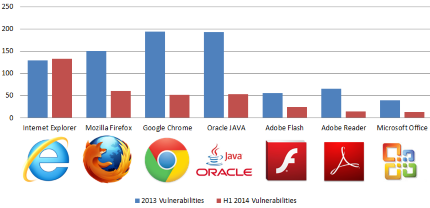

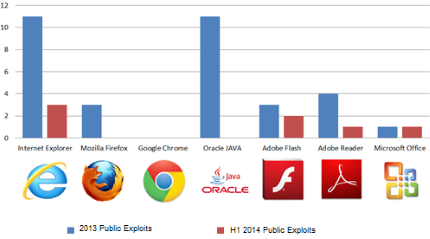

Исследователей, естественно, прежде всего интересовали 0day уязвимости, как представляющие наиболее серьезную опасность, независимо от предпринимаемых защитных мер. В первой половине 2014 г. наиболее атакуемым приложением стал Internet Explorer. В нем уже нашли уязвимостей больше, чем за весь прошлый год:

Впрочем, тут надо понимать, что поиск ошибок в ПО давно уже стал весьма прибыльным бизнесом, что можно наблюдать даже на примерах таких конференций как Pwn2Own. Соответственно, большинство уязвимостей обнаруживается исследовательскими коллективами, которые не преследуют никаких сомнительных целей. В этом легко убедиться, сопоставив число реальных эксплоитов:

Internet Explorer здесь также лидирует, но числа гораздо меньше. При этом в Bromium обратили внимание, что исправления безопасности для последних версий браузера стали появляться гораздо быстрее, чем прежде. К примеру, первое такое обновление Internet Explorer 11 вышло всего через несколько дней после его выпуска.

На первый взгляд, это явление кажется позитивным, однако, объяснить его можно двояко. Понятно, что оно в значительной степени обусловлено так называемыми «быстрыми» релизами. Но короткий цикл разработки то ли стимулирует более быстрое исправление ошибок, то ли, наоборот, приводит к выпуску сырых продуктов, не прошедших достаточного тестирования, обновления к которым отправляют, что называется, вдогонку. В принципе, эта дилемма касается и всех прочих браузеров, пример Internet Explorer просто наиболее показателен.

Два экплойта для Internet Explorer для построения ROP-цепочки (Return Oriented Programming) вызовов системных функций и запуска шеллкода использовали Flash-плагин, а именно, его новые возможности и, соответственно, уязвимости. Идея состоит в том, чтобы, манипулируя недействительными указателями (сохранившимися благодаря уязвимости типа Use After Free), получить доступ ко всей адресуемой памяти для поиска нужных ROP-объектов. Такая техника более сложна, чем «традиционная» Heap Spray и получила собственное название Action Script Spray.

То есть творческая мысль хакеров не стоит на месте и поиск новых методов атак идет непрерывно. Примечательно также, что один из эксплоитов проверял присутствие Microsoft EMET и прекращал свою работу при его обнаружении (видимо, с целью не «засветиться»). Это свидетельствует, с одной стороны, о том, что дополнительные (менее традиционные) защитные механизмы действительно дают эффект, а с другой, что для них, по-видимому, будут целенаправленно искаться пути обхода.

Последнее наблюдение касается Java. О чем говорит резкое снижение числа уязвимостей и полное отсутствие новых эксплоитов? То ли Oracle действительно удалось провести серьезную работы над ошибками, то ли Java перестала быть для хакеров привлекательным объектом в силу того, что многие пользователи попросту отключили браузерные плагины – благо, сделать это стало совсем просто…

22 июля 2014 г., 22:57

Особенно тем, кто, как и я, воспользовался Windows Phone 8.1 Developer Preview. C установкой официального обновления у них возникли некоторые сложности…

Формально распространение обновления уже стартовало. В Nokia его называют Lumia Cyan и оно, кроме собственно программной платформы Windows Phone 8.1, также как минимум включает оптимизированную аппаратную поддержку. Проверить наличие обновления для конкретных моделей в любом регионе можно здесь. Легко видеть, что для Украины оно все еще проходит тестирование и в данном случае это даже хорошо, так как, вполне возможно, позволит дождаться приемлемого решения проблемы.

В Microsoft и Nokia, конечно, о ней в курсе – программа Preview for Developers временно приостановлена. Предполагается, что проблема возникает на терминалах, где использовалось шифрование BitLocker. Пока что справиться с ней можно только предварительно вернув свою Lumia в фабричное состояние.

Это, в общем-то, предусмотренная процедура, для которой имеется специальная утилита Nokia Software Recovery Tool, инструкции по этой же ссылке, если понадобятся на украинском, то вот. Проблема лишь в том, что при этом пропадут все пользовательские данные, так что нужно самостоятельно озаботиться резервными копиями всего ценного (что сделать не так и сложно).

Конечно, спешки с обновлением Windows Phone 8.1 Developer Preview до Lumia Cyan нет. Именно стабильная работа платформы вкупе с массой полезных и давно ожидаемых изменений, привлекла к ней большое число не разработчиков, а энтузиастов. Но вот на данном этапе что-то не заладилось.

Кстати, о подобных проблемах со смартфонами других OEM информации нет. Впрочем, сегодня их доля рынка находится в пределах погрешности. В Украине на Windows Phone 8 еще представлены только модели HTC, для которых официальное обновление пока не выпущено (хотя и обещано). Новые же OEM, которые присоединились к лагерю Microsoft в последнее время, выпускают модели сразу на Windows Phone 8.1 и то же самое относится к новым моделям Nokia, которые маркируются x3x (в Украине, широко представлена 630).

21 июля 2014 г., 17:36

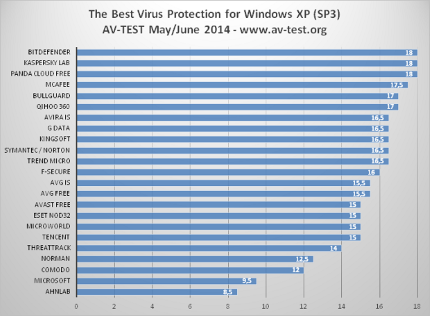

Независимая лаборатория AV-Test опубликовала новый рейтинг антивирусов для Windows XP и анонсировала данное тестирование как последнее для этой платформы.

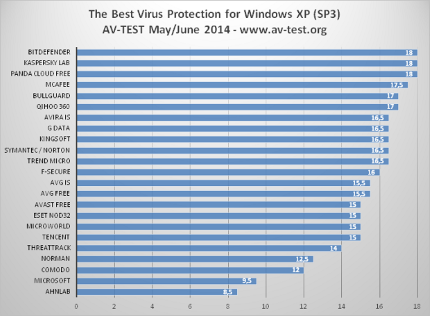

Собственно, результаты вполне в духе последнего времени. Как обычно у AV-Test продукты оценивались по трем показателям – качеству детектирования угроз, производительности, удобству (ложные срабатывания), – от 0 до 6 баллов каждый. Среди потребительских решений сразу три получили максимум – BitDefender Internet Security 2014, Kaspersky Internet Security 2014, Panda Cloud Antivirus Free 3.0:

Среди корпоративных наибольшую оценку в 17.5 получил Trend Micro Office Scan 11.

Показательно, что в обоих случаях решения Microsoft стали явными аутсайдерами, с весьма солидным отставанием. Основная причина – нули за качество детектирования, что, впрочем, не означает полную катастрофу. Так, если победители распознали 100% угроз, то продукты Microsoft – порядка 80%.

Понятно, почему исследователи потеряли интерес к Windows XP. Жизненный цикл этой ОС закончен, сопровождение остановлено и ожидается массовая миграция пользователей на более современные платформы. Однако ее распространенность все еще высока и для злоумышленников она представляет едва ли не самый привлекательный объект атак.

Таким образом, тестирование демонстрирует, как правильно защищать системы с Windows XP до перехода новую платформу. Полагаться на решения Microsoft, очевидно, не стоит, хотя конечные пользователи вполне могут подобрать бесплатную альтернативу, тот же Panda Cloud Antivirus Free.

Кроме того, я бы посоветовал отдельно защищаться от 0day-угроз с помощью специализированных решений вроде Microsoft EMET и Malwarebytes Anti-Exploit.

|

|

|