Рвется там, где тонко

25 июль, 2014 - 17:37Игорь ДериевКомпания Bromium представила отчет об основных тенденциях современных кибератак. Злоумышленники выбирают для них наиболее уязвимые объекты, которыми неизменно становятся пользовательские приложения. Тем не менее, им приходится изобретать все новые и более изощренные методы атак.

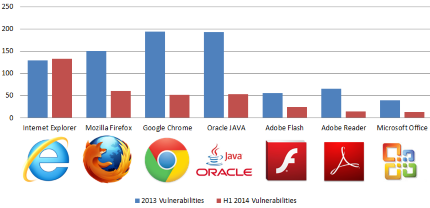

Исследователей, естественно, прежде всего интересовали 0day уязвимости, как представляющие наиболее серьезную опасность, независимо от предпринимаемых защитных мер. В первой половине 2014 г. наиболее атакуемым приложением стал Internet Explorer. В нем уже нашли уязвимостей больше, чем за весь прошлый год:

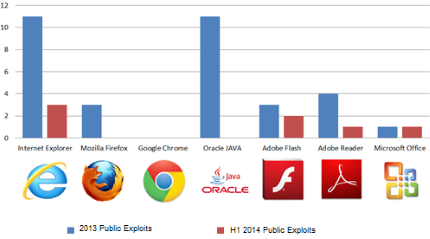

Впрочем, тут надо понимать, что поиск ошибок в ПО давно уже стал весьма прибыльным бизнесом, что можно наблюдать даже на примерах таких конференций как Pwn2Own. Соответственно, большинство уязвимостей обнаруживается исследовательскими коллективами, которые не преследуют никаких сомнительных целей. В этом легко убедиться, сопоставив число реальных эксплоитов:

Internet Explorer здесь также лидирует, но числа гораздо меньше. При этом в Bromium обратили внимание, что исправления безопасности для последних версий браузера стали появляться гораздо быстрее, чем прежде. К примеру, первое такое обновление Internet Explorer 11 вышло всего через несколько дней после его выпуска.

На первый взгляд, это явление кажется позитивным, однако, объяснить его можно двояко. Понятно, что оно в значительной степени обусловлено так называемыми «быстрыми» релизами. Но короткий цикл разработки то ли стимулирует более быстрое исправление ошибок, то ли, наоборот, приводит к выпуску сырых продуктов, не прошедших достаточного тестирования, обновления к которым отправляют, что называется, вдогонку. В принципе, эта дилемма касается и всех прочих браузеров, пример Internet Explorer просто наиболее показателен.

Два экплойта для Internet Explorer для построения ROP-цепочки (Return Oriented Programming) вызовов системных функций и запуска шеллкода использовали Flash-плагин, а именно, его новые возможности и, соответственно, уязвимости. Идея состоит в том, чтобы, манипулируя недействительными указателями (сохранившимися благодаря уязвимости типа Use After Free), получить доступ ко всей адресуемой памяти для поиска нужных ROP-объектов. Такая техника более сложна, чем «традиционная» Heap Spray и получила собственное название Action Script Spray.

То есть творческая мысль хакеров не стоит на месте и поиск новых методов атак идет непрерывно. Примечательно также, что один из эксплоитов проверял присутствие Microsoft EMET и прекращал свою работу при его обнаружении (видимо, с целью не «засветиться»). Это свидетельствует, с одной стороны, о том, что дополнительные (менее традиционные) защитные механизмы действительно дают эффект, а с другой, что для них, по-видимому, будут целенаправленно искаться пути обхода.

Последнее наблюдение касается Java. О чем говорит резкое снижение числа уязвимостей и полное отсутствие новых эксплоитов? То ли Oracle действительно удалось провести серьезную работы над ошибками, то ли Java перестала быть для хакеров привлекательным объектом в силу того, что многие пользователи попросту отключили браузерные плагины – благо, сделать это стало совсем просто…