|

СПЕЦІАЛЬНІ

ПАРТНЕРИ

ПРОЕКТУ

Определение наиболее профессиональных ИТ-управленцев, лидеров и экспертов в своих отраслях

Кто внес наибольший вклад в развитие украинского ИТ-рынка.

Награды «Продукт года» еженедельника «Компьютерное обозрение» за наиболее выдающиеся ИТ-товары

|

|

24 ноября 2014 г., 18:25

С тем, что BYOD – очевидная тенденция, сложно спорить. Украинские CIO, правда, пытаются всячески от нее открещиваться, по-видимому, с переменным успехом. Но раз в США 81% пользователей используют персональные устройства в рабочих целях, то и нас это ждет.

Собственно, хотелось подробнее обсудить отчет не слишком известной у нас организации Ping Identity, но внезапно вмешались обстоятельства непреодолимой силы:

Уж не знаю, чем именно (среди «IP address, location and methods») я сумел смутить уважаемую организацию, но факт остается фактом. Поэтому – только инфографика и небольшие комментарии к ней:

Большинство цифр говорят сами за себя: 57% пользователей не задумываются всерьез о безопасности своих мобильных устройств, 40% не защищают их паролями, а 35%, при этом, хранят на них пароли к корпоративной почте и т.д.

Суть же всей истории проста. Раз подход BYOD стал тенденцией, просто так отвертеться он него не удастся. Аналогично, не приходится рассчитывать на сознательность и подготовку рядовых пользователей, как это было и в случае с персональными компьютерами, которые, на самом деле, гораздо менее персональны, чем те же смартфоны.

Следовательно, выход только один: ИТ-службы должны взять ситуацию в свои руки, что на нынешнем этапе подразумевает применение методов и средств MDM (Mobile Device Management). То есть, разделение персональной и корпоративной информации; управление паролями, блокировками, шифрованием; контроль за используемыми приложениями и пр.

Движение в этом направлении прекрасно заметно, к примеру, по крупнейшей «платформенной» компании – Microsoft. Инструменты MDM присутствуют в Exchange, System Center, Intune, а вскоре появятся и в Office 365. Причем, на клиентской стороне поддерживаются не только все распространенные мобильные платформы, начиная, конечно, с Windows Phone, но и Windows 10, которая, очевидно, будет еще активнее продвигаться на планшетах.

По-видимому, эксперты Ping Identity делают справедливый вывод: пора перестать бояться BYOD – потенциальные выгоды перевешивают риски, особенно если подойти к вопросам безопасности проактивно.

20 ноября 2014 г., 15:51

В одной из недавних публикаций обсуждалось интересное исследование безопасности различных систем обмена сообщениями. Оказалось, что самые популярные из них как раз не слишком заботятся о защите.

Но, по-видимому, упомянутое исследование имеет определенный вес. Во всяком случае, представители многих сервисов и EFF контактируют между собой, что можно видеть по журналу изменений внизу страницы по указанной ссылке. Изменения, кстати, не всегда позитивные.

К примеру, недавно у Skype сняли отметку за сквозное шифрование, которое подразумевает невозможность чтения сообщений провайдером. Аргументируется это тем, что она была поставлена несколько авансом, на основе утверждения (самого общего характера) самой Microsoft, связанного с августовским обновлением протокола (из материалов Сноудена следует, что прежний протокол, по-видимому, как-то ломался). Но с тех пор, к сожалению, Microsoft так и не предоставила никаких подробностей.

Инициатива же WhatsApp в журнале изменений пока не отражена. А она имеет самое непосредственное отношение к данной теме, поскольку в последнем клиенте для Android как раз появилось сквозное шифрование. Оно основывается на протоколе TextSecure, который разработан компанией Open Whisper Systems и используется в ее собственном ПО для приватных звонков и чата.

Это важный, но, конечно, только первый шаг, поскольку WhatsApp работает на многих платформах. Впрочем, разработчики обещают постепенно расширять поддержку шифрования и на другие клиенты. Кроме того, шифруются только персональные текстовые сообщения, групповой чат и медиа-контент пока остаются незащищенными.

Известно, что TextSecure генерирует новый ключ для каждого сообщения, так что расшифровка одного из них не поможет с другими. Однако общая организация сервиса, как считают эксперты, все-равно допускает атаки типа man-in-the-middle (в формате, скажем, совместных действий спецслужб и провайдера). Аналогичного мнения, к примеру, в EFF придерживаются и относительно Skype (даже если сквозное шифрование подтвердится).

К сожалению, нигде не комментируется, используется ли в WhatsApp оригинальный TextSecure (реализация которого открыта) или какой-то адаптированный вариант. Как обычно, в случае закрытого ПО редко можно быть уверенным в чем бы то ни было, разве что после какого-то серьезного независимого аудита.

Любопытно также, что, хотя североамериканские спецслужбы стараются всячески противодействовать распространению шифрованных коммуникаций, Open Whisper Systems получила почти полумиллионный грант от правительства США. Как говорится, даже если у вас паранойя, это еще не означает, что за вами не следят.

18 ноября 2014 г., 15:23

На прошлой неделе стала доступна новая сборка Windows 10 TP под номером 9879. Тем, кто еще ее не увидел (но жаждет), следует переключиться в настройках обновления на быстрый канал, хотя она уже могла появиться и в медленном.

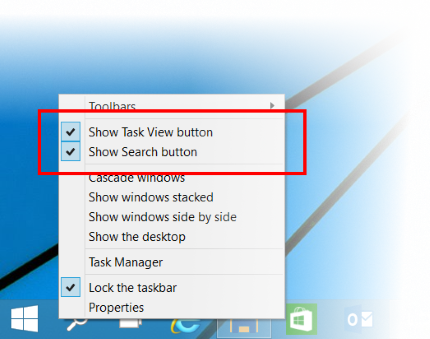

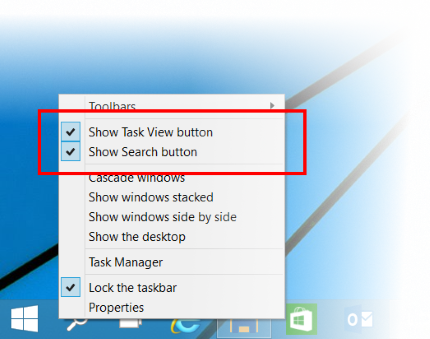

Насколько оправдан такой частый выпуск обновленных сборок? Ясно, за ними следят только тестеры и обозреватели. С другой стороны, именно они создают информационный фон, в позитивном эффекте от которого Microsoft заинтересована как никогда. Но что можно реально изменить за 20 дней или около того? И прошлая сборка и нынешняя привнесли лишь некоторое количество мелких улучшений, прежде всего интерфейсного плана. В самом деле, так ли уж важны обновленные пиктограммы, встроенная поддержка MKV или возможность убрать с панели задач кнопки Search и Task View?

Из более существенного можно упомянуть доработку функции Snap Assist, которая, среди прочего, теперь может работать с несколькими экранами, и новые трехпальцевые жесты для тачпадов.

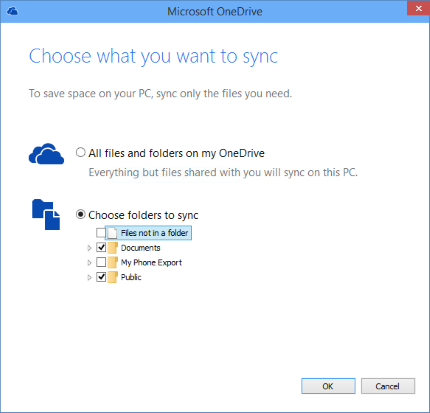

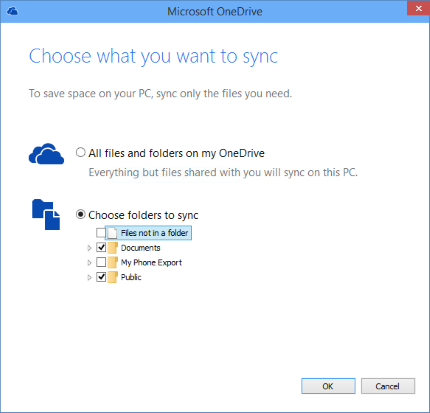

Кроме того, принципиально изменился клиент OneDrive. Полная синхронизация хранилища как в Windows 8.1 с возможностью хранения как файлов, так и специальных ярлыков (c явным указанием локальной и онлайновой доступности) теперь заменена выборочной (и никаких ярлыков, т.е. если файл не подлежит синхронизации его вообще не видно):

Объяснение Microsoft не слишком убедительное: мол, при нынешних темпах развития онлайнового хранилища вскоре даже одни ярлыки смогут занимать непозволительно много места (особенно на устройствах бюджетной категории с маленькими накопителями, и поэтому пусть пользователь сам решает, что ему нужно локально, а что – нет. Любопытно, что при этом файлы, находящиеся исключительно в онлайновом хранилище, будут выдаваться в результатах локального поиска (при наличии, естественно, Интернета).

На мой взгляд, спорное решение, принцип работы OneDrive в Windows 8.1 лично меня совершенно устраивал. Вполне можно было бы оставить выбор и даже осуществлять его автоматически в зависимости от объема локального накопителя.

Более позитивное нововведение в клиенте OneDrive – восстановление возможности удаленного доступа к файлам на компьютерах с Windows 10 TP, как это было еще в старых клиентах SkyDrive, начиная с Live Sync.

А самое, пожалуй, интересное изменение, принесенное сборкой 9879 – плавающие диалоговые окна в Metro-приложениях:

Последние, как известно, на обычных ПК теперь исполняются на Рабочем столе и неплохо приспособлены для управления мышью. Соответственно, возможность подвигать окно с очередным запросом (прежде его роль играла стационарная полоса через весь экран), чтобы что-то разглядеть под ним, может действительно пригодиться. Однако, главная цель здесь, по-видимому, иная – таким образом Microsoft стремится максимально нивелировать видимую разницу между Win32- и Metro-приложениями, чтобы пользователи поскорее привыкали к последним. Смысл этого вполне понятен, если вспомнить, что WinRT становится сквозной программной платформой.

17 ноября 2014 г., 13:53

…прошли на прошлой неделе уже ставшие традиционными хакерские соревнования Mobile Pwn2Own. Впрочем, этот тот нечастый случай, когда неожиданность, скорее, порадовала бы.

Как обычно, хакерам предлагалось получить удаленный контроль над популярными мобильными устройствами:

- Amazon Fire Phone

- Apple iPhone 5s

- Apple iPad Mini with Retina Display

- BlackBerry Z30

- Google Nexus 5

- Google Nexus 7

- Nokia Lumia 1520

- Samsung Galaxy S5

Допускались, в общем-то, атаки любого типа, при условии, что в них используются неизвестные уязвимости и ошибки. Однако, если успешные «стандартные» атаки через браузер и другие мобильные приложения оценивались «всего лишь» в $50 тыс., то через коммуникации близкого действия (Bluetooth, Wi-Fi, NFC) – уже в $75 тыс., через службы сообщений (SMS, MMS, CMAS) – в целых $100 тыс., а через сотовый канал – даже в $150 тыс. Одним словом, в мобильном мире все гораздо интереснее, чем в традиционном компьютерном. Общий призовой фонд составил $425 тыс.

Итоги двухдневных соревнований таковы – 7 успешных (полностью или частично) атак:

- Apple Phone 5S удалось взломать через браузер; судя по всему, WebKit по-прежнему дает достаточный простор для «творчества»;

- Samsung Galaxy S5 – через уязвимость в Android и NFC;

- Google/LG Nexus 5 – через NFC (с последующим задействованием Bluetooth) и Wi-Fi (частичный успех);

- Amazon Fire Phone – через уязвимость в платформе (тоже Android, но адаптированный Amazon);

- Nokia Lumia 1520 – через браузер (частичный успех).

Под частичным успехом подразумевается, что хакер сумел совершить какие-то несанкционированные действия (к примеру, взломать собственно браузер), но не смог обойти системную песочницу, повысить привилегии и, собственно, получить полный контроль над устройством.

Как видно, из списка подопытных не пострадал BlackBerry Z30. Вероятно, хакеры окончательно утратили интерес к данной платформе – не было даже попыток (что, кстати, наблюдалось и на предыдущих соревнованиях). Хотя она считается потенциально вполне уязвимой.

iOS показала себя достаточно стандартно. По-видимому, обилие уязвимостей в движке браузера все еще позволяет хакерам собирать сливки, не задумываясь о более сложных атаках. iPad остался нетронутым, но, по мнению экспертов, атака, скорее всего, может быть перенесена и на него.

Зато Android прекрасно исполняет роль мобильного аналога настольной Windows. Может быть платформа и не настолько слабее (с точки зрения безопасности) прочих, но именно к ней, очевидно, приковано наибольше внимание. Отсюда и результаты.

А вот Windows Phone пока выглядит довольно крепким орешком. Особенно если учесть, что в данном случае ею «занимался» представитель известной французской хакерской команды VUPEN.

В целом же картина не слишком радужная. Несколько обнадеживает то, что такое мастерство демонстрируют хакеры «в белых шляпах», профессиональные инженеры и эксперты по безопасности, а вся информация о уязвимостях и эксплоитах передается и независимо верифицируется Zero Day Initiative, которая, в свою очередь, взаимодействует с непосредственными разработчиками.

7 ноября 2014 г., 15:09

Тема приватности (в широком смысле, включая обсуждение возможных закладок в коммерческом ПО и пр.) всегда была довольно популярной в ИТ. А дополнительное звучание ей, конечно, придали разоблачения Сноудена. Поэтому, даже тем, кому особо нечего скрывать, иногда все-таки стоит задумываться о безопасности своих коммуникационных средств.

Нынешнее положение вещей, впрочем, таково, что многим, особенно поклонникам социальных сетей, понятие приватности неведомо как таковое. Тем радостнее, что кто-то все же относится к проблеме всерьез и дает почву для размышлений. Так, неприбыльная организация Electronic Frontier Foundation в сотрудничестве с независимыми экспертами провела анализ нескольких десятков приложений для обмена сообщениями.

Результаты сведены в таблицу и довольно разнообразны. Там же, ниже приведены описание методологии исследования и расширенные толкования критериев. Прежде всего, обращает на себя внимание тот факт, что такие популярные средства общения, как Facebook Chat, Viber, WhatsUp, оказались наименее защищенными. Фактически они обеспечивают лишь шифрование сообщений при пересылке и оставляют их доступными для провайдера, а значит, потенциально, и для любых уполномоченных организаций. В отличие, кстати, от того же Skype.

Исследователи справедливо указывают на проблему поиска компромисса между обеспечением безопасности и удобством использования. Массовые решения, как правило, больше заботятся о последнем, иногда пренебрегая даже очевидными вещами. Специальные же редко вызывают позитивные впечатления у пользователей и, в основном, применяются лишь теми, кто действительно озаботился приватностью.

Некоторое сомнение вызывает однозначное отнесение открытых исходников к лучшим практикам. Да, они позволяют провести независимый аудит, но с "параноидальной" точки зрения также не дают абсолютной гарантии, что конкретное (бинарное) приложение столь же безопасно, как и его исходный код. А таинственная история с TrueCrypt, по-моему, запутала этот вопрос окончательно.

В список проанализированных приложений попали только сравнительно известные и популярные. Видимо, именно по этой причине, вне поля зрения осталась программа BitTorrent Bleep (ранее BitTorrent Chat), которая стала публично доступной только в сентябре. Между тем, она наверняка получила бы несколько важных зеленых отметок. В частности, принципы ее функционирования таковы, что даже владение основным приватным криптографическим ключом не дает возможности расшифровывать сообщения.

5 ноября 2014 г., 11:49

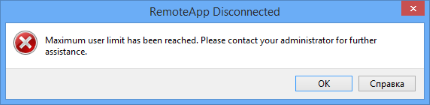

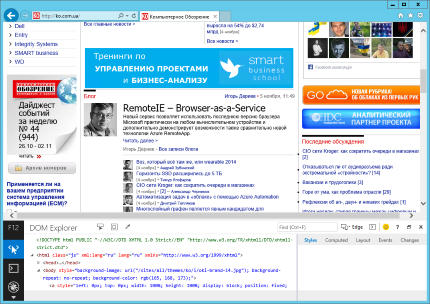

Новый сервис позволяет использовать последнюю версию браузера Microsoft практически на любом вычислительном устройстве и дополнительно демонстрирует возможности также сравнительно новой технологии Azure RemoteApp.

Слова «сервис» и Azure недвусмысленно указывают на то, что сам браузер исполняется в «облаке». Соответственно, доступ к нему осуществляется с помощью специального RDS-клиента Microsoft. Заинтересовавшимся нужно зарегистрироваться на сайте проекта, установить клиентское ПО и дождаться появления в нем приглашения к тестированию.

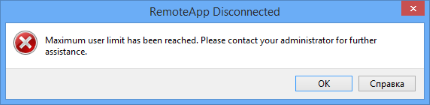

Microsoft, в первую очередь, предлагает RemoteIE разработчикам веб-сайтов, как альтернативу использованию виртуальных машин. Это, безусловно, более удобное и универсальное решение, к тому же предварительно настроенное и сопровождаемое самой Microsoft. Есть, впрочем, и некоторые ограничения. Предельная продолжительность каждой сессии – один час, она также будет прерываться через 10 мин бездействия, графическое ускорение не работает. Понятно, что так сделано для экономии ресурсов, тем более, что наплыв тестеров, похоже, довольно велик, и мне, к примеру, до сих пор подключиться к удаленному браузеру не удалось.

Но, конечно, RemoteIE можно применять и в «мирных» целях. К примеру, чтобы оперативно подключиться к сайту или веб-приложению, которые для корректной работы требуют именно IE, скажем, с iPad. Клиентское ПО имеется для Mac OS X, iOS, Android и всех разновидностей Windows, за исключением Windows Phone (похоже, это уже стало нормой для Microsoft, держать свою смартфонную платформу в отстающих).

Как уже сказано, RemoteIE реализуется через сервис Azure RemoteApp, который был представлен Microsoft в мае нынешнего года. В настоящее время он также проходит обкатку, но открыт для подписчиков Microsoft Azure. Фактически, он реализует концепцию DaaS (Desktop-as-a-Service), вернее ее подмножество – публикацию отдельных приложений. Вполне вероятно, что мобильным пользователям, оснащенным современными ноутбуками и планшетами, действительно не нужен доступ к полноценному рабочему столу. А вот возможность удаленно поработать с каким-то деловым приложением из корпоративного окружения действительно может пригодиться.

В целях демонстрации Microsoft предлагает основные приложения из Microsoft Office (теперь вот и Internet Explorer), но официальные тестеры могут использовать и собственный образ Windows Server 2012 R2 со своим ПО, а при необходимости, и с VPN-каналом к локальному ЦОД. В основе сервиса, естественно, лежат стандартные технологии RDS, адаптированные для работы в «облаке».

По-видимому, Azure RemoteApp составит конкуренцию классическому подходу VDI, который традиционно достаточно затратен и сложен в реализации. DaaS же, напротив, демонстрирует все основные преимущества «облачных» вычислений. Правда, придется отдельно позаботиться о синхронизации локального каталога с Azure Active Directory, но сегодня это уже не проблема, да и пригодится для множества других целей.

P.S.

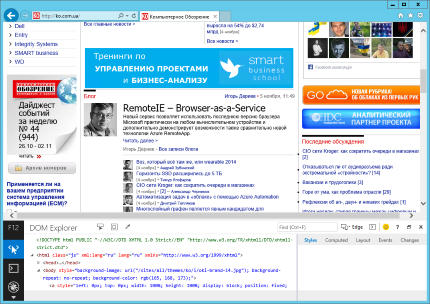

После некоторого количества неудачных попыток, подключиться к RemoteIE все же удалось. Формально облачный браузер ничем не отличается от локального, за исключением некоторого подтормаживания, характерного для подобных технологий:

Идентифицировать его можно по особой пиктограмме на панели задач и отсутствию эскиза окна:

В RemoteIE доступны средства разработчика, но не вызываются настройки браузера. Вероятно, запрет наложен администратором и призван продемонстрировать возможности Azure RemoteApp.

31 октября 2014 г., 16:34

Организация кластеров – отказоустойчивых или высокой доступности или (это не одно и то же) – пожалуй, наиболее интересный раздел функциональности Windows Server, который последовательно развивается Microsoft. Следующая версия Windows Server также не станет исключением и уже сегодня представлены две довольно приметные новинки.

Предварительная версия серверной ОС появилась одновременно с Windows 10 TP, и с легкой руки обозревателей и блогеров нередко именуется Windows Server 10. Сама же Microsoft официально использует название Windows Server Technical Preview (иногда добавляется vNext), из чего можно предположить, что в данном случае принцип нумерации не будет меняться. В отличие от Windows 8.x, Windows Server развивался в совершенно ожидаемом направлении, и даже Metro, еще более лишний чем на десктопах, общей картины не портил.

Так же, наверняка, произойдет и со следующей версией. В Windows Server TP появились все основные интерфейсные новинки Windows 10 TP, начиная с кнопки/меню Start (по умолчанию Metro-часть отсутствует), урезанная функциональность которой не будет большим недостатком ввиду наличия специальных административных инструментов.

В отличие от Windows 10 TP, Windows Server TP уже демонстрирует довольно большое число изменений и нововведений в самых разных областях. Вот несколько ярких примеров:

- в Hyper-V появились так называемые Production checkpoints, которые, как следует из названия, могут с чистой совестью использоваться не только в тестовых, но и в производственных целях. Для создания этих снимков задействуются (через интеграционные компоненты) фактически технологии резервного копирования внутри ВМ – VSS (Volume Snapshot Service) в Windows и выгрузка буферов файловой системы в Linux;

- появилась возможность централизованного управления политиками QoS для подсистемы хранения, в том числе на уровне Hyper-V и SOFS;

- некогда отдельный Windows MultiPoint Server превратился в новую роль MultiPoint Services.

Список можно продолжать и, более того, с учетом синхронизации цикла разработки клиентской и серверной платформ, даже рассчитывать на его дальнейшее расширение. Что же касается непосредственно кластеризации, то здесь пока заявлены две явные новые возможности (хотя сюда же косвенно можно отнести и те же Storage QoS).

Первая называется Cluster Operating System Rolling Upgrade и позволяет обновлять платформы кластера Hyper-V или SOFS с Windows Server 2012 R2 на Windows Server Technical Preview (а в дальнейшем и на vNext) без прерывания его функционирования. Администратор сможет просто приостанавливать отдельные узлы, при необходимости перенося нагрузки на другие, обновлять их и заново включать в кластер, который при этом продолжит функционировать в режиме Windows Server 2012 R2. После обновления всех узлов достаточно запустить командлет Update-ClusterFunctionalLevel и кластер перейдет в режим Windows Server Technical Preview. Последняя операция необратима, другие подробности можно найти здесь.

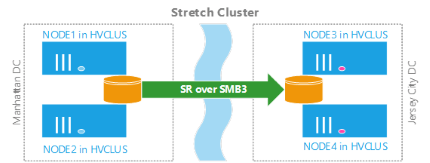

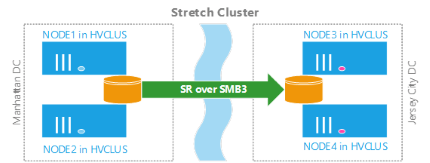

Вторая – Storage Replica – предназначена для решения задач катастрофоустойчивости и наделения отказоустойчивых кластеров функциями высокой доступности. Речь идет о блочной репликации хранилищ серверов и кластеров, которая может выполняться в синхронном (при достаточно быстром канале) или асинхронном (только для отдельных серверов) режимах. Подобная функциональность часто реализуется на уровне СХД, но обычно требует оборудования одной марки (а нередко и одинаковые модели).

Microsoft же теперь предлагает полный стек аналогичных технологий (Storage Replica, Storage Spaces, SOFS, SMB3, Deduplication, ReFS/NTFS), которые могут использоваться на любом, даже самом дешевом и разношерстном оборудовании. В остальном это те же самые технологии, когда, к примеру, синхронная репликация обеспечивает нулевой RPO за счет того, что каждая транзакция закрывается только после записи данных в обоих хранилищах. Storage Replica требует определенной настройки, в частности, выделения порядка 10% дискового пространства для журналов – разобраться поможет 40-страничное руководство.

Кстати, со многими новинками и особенностями Windows Server Technical Preview можно легко и быстро познакомиться в Microsoft Azure, где имеются соответствующие шаблоны ВМ.

28 октября 2014 г., 16:36

Хотя Microsoft обещает в Windows 10 глобальные пертурбации, нынешняя предварительная версия четко указывает главный вектор изменений. Выпуск новой ОС должен стать «вторым пришествием» в корпоративную среду. И достижению этой цели служат изменения отнюдь не только на Рабочем столе, но и «под капотом».

Это, конечно, обширная тема, поэтому пока сосредоточимся на информационной безопасности. Microsoft сделала кое-какие анонсы еще с выпуском Technical Preview, в частности, о том, что компьютерами с Windows 10 можно будет управлять средствами MDM. Это очень логичный шаг, ввиду унификации клиентской платформы. Таким образом, Windows-устройствами всех типов можно будет управлять фактически единообразно, с помощью сходных политик. Насколько важен этот момент, демонстрирует совсем свежее сообщение с TechEd о том, что с 2015 г. инструменты MDM будут доступны не только в System Center и Intune, но и в Office 365.

На днях же представители компании раскрыли ряд интересных подробностей. Так, в Windows 10 будут встроены специфические средства двухфакторной аутентификации. В роли первого фактора сможет выступать само устройство (посредством криптографического ключа или сертификата), а второго – пин-код или биометрические данные. Схема будет поддерживаться Active Directory, Azure Active Directory и Microsoft Accounts, и выглядит одновременно надежной и удобной для конечного пользователя.

Более того, она имеет и второй режим, когда пользователь зарегистрирует не все свои устройства, а только одно (смартфон), которое затем будет выступать в роли виртуальной смарт-карты. При этом потребуется подключение по Blutooth или Wi-Fi и, возможно, специальное приложение, вроде нынешнего Authenticator.

В Windows 10 защита подлинности также будет распространяться на токены, которые создаются в результате успешной аутентификации. Существует ряд специфических атак, направленных на их хищение и нередко сочетающихся с APT. Смысл состоит в том, чтобы обойти сам процесс аутентификации, в результате чего его сложность не будет играть никакой роли. Соответственно, в Windows 10 такие токены будут храниться в безопасных контейнерах, представляющих собой, по-видимому, микро-ВМ (во всяком случае, говорится о Hyper-V).

Для защиты информации в клиентскую платформу (т.е. во все инкарнации) будут встроены элементы DLP, в частности, стандартные инструменты разграничения личных и корпоративных данных. Администраторы смогут определять, данные из каких источников требуют защиты и автоматического шифрования, к каким категориям относить созданный пользователь контент и пр. Также расширятся возможности настройки VPN-соединений, среди прочего, можно будет задавать белые и черные списки приложений, которым, соответственно, разрешено или запрещено обращаться к корпоративным ресурсам. Все эти механизмы как раз и будут управляться посредством MDM.

Наконец, компьютеры с Windows 10 можно будет ограничивать в части установки и использования стороннего ПО. К примеру, можно будет требовать подписи приложений от специальной службы Microsoft. Механизм в целом аналогичен используемому в Windows Phone и Windows Store (в том числе будет проводиться определенный анализ кода), но будет распространяться и на Win32-приложения. Такие ограничения на свои потребительские устройства смогут налагать OEM, а организациям предоставят дополнительные возможности, к примеру, разрешать/запрещать ПО с собственной подписью, от доверенных разработчиков, из официального магазина и пр.

Что ж, звучит многообещающе и, судя по всему, продолжение следует.

23 октября 2014 г., 17:00

Спустя 20 дней после выпуска оригинальной сборки Windows 10 Technical Preview (номер 9841), разработчики представили новую (9860). Впрочем, искать свежий дистрибутив бесполезно, обновления ОС теперь распространяются иначе.

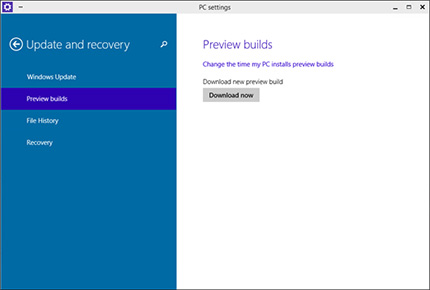

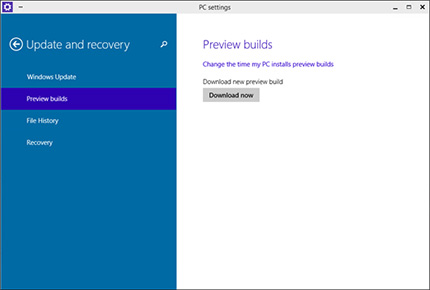

А именно, все установившие Windows 10 TP и не отключившие автоматическое обслуживание и Windows Update, просто принудительно получат новую сборку через последнюю службу. Впрочем, ее можно обнаружить и явно, через новый раздел настроек:

Таково дальнейшее развитие политики «быстрых релизов» и не стоит обманываться насчет названия пункта Preview builds. Раз такой механизм реализован в принципе, то, очевидно, он будет распространен и на финальный релиз. Для корпоративной среды это, конечно, тот еще «подарок», но наверняка на этот случай будет предложен какой-то обходной маневр. К примеру, в 9860 этот же раздел выглядит уже следующим образом:

Соответственно, даже сейчас пользователи могут устанавливать либо все доступные сборки, либо только те, которые разработчики будут каким-то образом отмечать как «надежные». Сам процесс такого обновления похож на процедуру аварийного восстановления с сохранением пользовательских данных, которая появилась еще в Windows 8.

Большинство комментаторов сходятся во мнении, что Windows 10 — последнее название в линейке Windows и в дальнейшем будут появляться только обновленные сборки. Маркировка последних, впрочем, остается пока загадкой. Что же касается обычных обновлений (исправлений, заплаток безопасности), то в промежутках они будут стандартно распространятся через Windows Update. Тут ничего нового, кроме разве что дополнительной возможности в аварийном режиме откатиться к исходной сборке:

Сама сборка 9860 не принесла больших изменений, впрочем, на них вряд ли и можно было и рассчитывать через всего 20 дней. Основной целью явно была обкатка механизма обновления и демонстрация намерений. Но, во всяком случае, заработал центр оповещений, который в 9841 был почему-то скрыт:

Особыми изысками и функциями он пока не блещет, но сам по себе безусловно нужен и полезен. Подобный инструмент ранее появился в Windows Phone 8.1, впрочем, там он более функционален — в силу особенностей и потребностей платформы. Однако Windows 10 уже заявлена как единая ОС для всего, чего только возможно, от Xbox до IoT. Поэтому подобные пересечения вовсе не случайны и можно найти еще несколько. Так, в сборке 9860 появились новые разделы настроек Data Sense для контроля за использованием беспроводных (возможно, с тарифицируемым трафиком) соединений и Battery Saver. Кроме того, имеется альтернативный апплет zPC Settings (по слухам, приставка «z» используется именно при обкатке системных приложений Windows Phone) с еще несколькими новыми разделами, которые пока не функционируют.

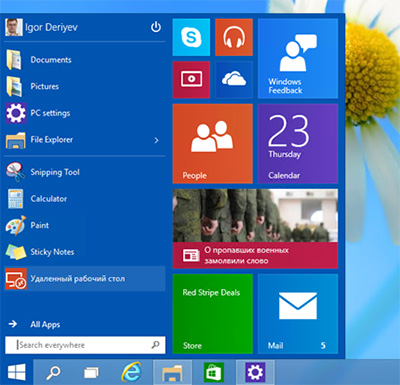

По некоторым отзывам, также появился ряд анимационных эффектов (в виртуальной машине Hyper-V они не видны) при открытии окон, переключении виртуальных десктопов и пр. Таким образом, Microsoft продолжает демонстрировать приверженность стандартной среде Desktop, что, собственно, и является главной целью Windows 10 TP. Фактически, все нововведения нынешней предварительной версии направлены на восстановление репутации Windows в глазах пользователей традиционных компьютеров. Отсюда — Metro-приложения в оконном режиме, сокрытие всех управляющих элементов Metro, виртуальные десктопы, прочие мелкие усовершенствования и, конечно, кнопка/меню Start.

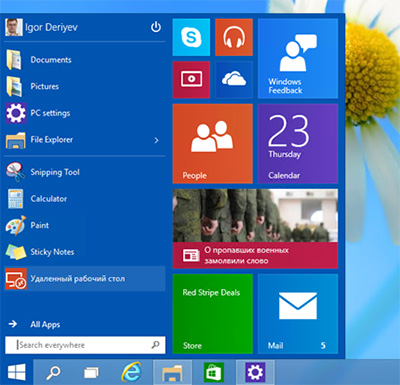

Последняя, уже по опыту некоторого использования, вызывает двоякое чувство. С одной стороны, ее возвращение на Desktop (для сенсорного интерфейса она может и будет заменяться стартовым экраном) правильно. Но с другой, собственно «десктопного» в ней осталось мало. Дело даже не в том, что к обычному, вроде бы, меню прилепили фактически полновесный стартовый экран (там можно добавлять новые живые плитки, менять их размеры и пр.). В реальности его можно и вовсе убрать, как это по умолчанию сделано, к примеру, в предварительной версии Windows Server 10. Но туда нельзя добавить список последних документов, команду Run, Control Panel и пр. Отчасти это решается с помощью прежнего контекстного меню, но два приема вместо одного — явно менее удобно. Так что сторонние замены меню Start наверняка сохранят популярность, если, конечно, ничего не изменится — ведь пока что нам показали очень ранние сборки.

4 октября 2014 г., 14:16

А действительно, ведь до официального анонса все считали, что под кодовым именем Threshold скрывается Windows 9. Да и логика преемственности подсказывала именно этот номер.

В действительности же, Microsoft хочет преемственность как-раз прервать – в смысле не совместимости, а восприятия. Ожидается, что Windows 10 будет действительно большим релизом, причем с идеей «одна Windows для всех устройств»: ПК, планшетов, телефонов, приставок, а также для «облака» и IoT. Чтобы подчеркнуть такой качественный скачок и было принято решение «округлить» номер версии.

В чем конкретно будет выражаться такое тотальное единство платформы, пока не совсем понятно. Даже редакция для ARM появится, скорее всего, уже в следующем году. Пока известно, что Windows 10 при установке адаптируется к типу устройства, заменяя, к примеру, стартовый экран кнопкой-меню Пуск на традиционных ПК. Впрочем, нынешнее Technical Preview в первую очередь предназначено именно для компьютеров, оснащенных клавиатурой и мышью (т.е. для бизнес-среды, где успехи Windows 8 особенно невелики), что хорошо заметно по некоторым изменениям.

Кто, скажем, мог бы предположить, что вот именно сейчас в Windows появятся штатные виртуальные рабочие столы или что Microsoft примется совершенствовать командную консоль?! А все это действительно имеет место. В консоли, к примеру, теперь можно сворачивать длинные строки, выделять текст мышью, копировать и вставлять его с помощью стандартных сочетаний клавиш и пр.

Что же до сенсорного интерфейса, то новинки в нем, похоже, отложены на потом. Microsoft признала, что несколько перемудрила в прошлом и пообещала кардинальные улучшения в будущем.

Но, вернемся к номеру версии – сказанное выше является официальной интерпретацией. Насколько убедительно она звучит, решайте сами. Во всяком случае, по Интернету бродит много догадок, домыслов и конспирологических теорий. Одна из наиболее расхожих шуток утверждает, что планировалось название Windows One, но ассоциация с Windows 1.0 не вызвала вдохновения и к единице решили пририсовать ноль.

Но мне больше понравилось другое мнение – якобы инсайдерское и не похожее на совсем уж шутку. По сообщению некоего блогера, разработчики обнаружили, что в стороннем ПО довольно часто для выяснения версии ОС используется следующая конструкция:

if (version.StartsWith(″Windows 9″) …

И чтобы не создавать лишних проблем, девятку решили перескочить. Таким образом, выходит, что Windows 9 пострадала именно от преемственности. Хотя сегодня уже наверняка мало кто помнит и знает о Windows 95 и 98.

|

|

|