Malwarebytes Anti-Exploit: новый борец с 0day-угрозами

2 июль, 2014 - 15:54Игорь ДериевВ индустрии информационной безопасности происходит совершенно очевидный сдвиг в сторону защиты от неизвестных угроз. В этом плане особенно показательно недавнее заявление одного из руководителей компании Symantec, не только стоявшей у истоков антивирусов, но и получавшей от них львиную долю своих доходов: антивирусы мертвы, сегодня они предотвращают лишь 45% атак.

Это, конечно, не значит, что от них нужно вовсе отказаться (все-таки, 45% весьма немало), и, безусловно, нужно признать справедливость замечания Евгения Касперского о том, что современная защита конечных точек хоть и строится вокруг антивируса, но также задействует и массу других механизмов, включая HIPS, оценку репутации приложений и пр. Однако мнение индустрии действительно практически единодушно. К примеру, хотя 72% специалистов по информационной безопасности, опрошенных компанией Bromium, видят основные угрозы именно на конечных точках, 85% из них считают имеющийся уровень защиты недостаточным и не верят, что антивирусы способны остановить действительно сложные атаки.

Конечно, Bromium в данном контексте является заинтересованной стороной, поскольку предлагает vSentry — инновационную защиту от угроз любых типов, основанную на технологии «микровиртуализации». Но не случайно же и у «Лаборатории Касперского» появилась собственная технология для борьбы с 0day-угрозами — AEP, а совсем недавно еще одна компания — Malwarebytes — представила отдельный продукт, способный посоперничать с EMET.

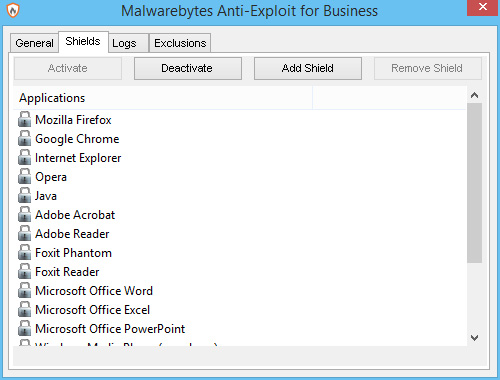

К слову, Malwarebytes изначально позиционировала свои продукты для противодействия не только вирусам, а наиболее широкому кругу вредоносного ПО. Таким образом, появление в ее арсенале Malwarebytes Anti-Exploit совершенно логично. После достаточно длительного бета-тестирования продукт, наконец, доступен в трех редакциях: Free бесплатна, но защищает только браузеры, плагины к ним и Java; Premium и Business также охватывают Microsoft Office, медиа-плееры, PDF-ридеры и располагают специфическими инструментами управления; Business дополнительно поддерживает централизованное развертывание и администрирование посредством Malwarebytes Management Console.

В отличие от EMET, который, несмотря на использование довольно разнообразных техник противодействия эксплоитам, основывается на механизме Application Compatibility Framework, разработчики Malwarebytes Anti-Exploit декларируют целых три уровня защиты. Во-первых, предпринимаются специальные меры во избежание обхода эксплоитами стандартных механизмов Windows, вроде DEP и ASLR. Во-вторых, осуществляется слежение за использованием памяти с тем, чтобы предотвратить исполнение кода из некоторых специфических областей. В-третьих, контролируемые приложения помещаются в особую (достаточно легковесную) «песочницу», способную перехватывать исполнение функциональной части эксплоита (payload). Такая комплексная защита представляется разработчиками как определенное преимущество перед тем же EMET. Действительно, если первые два уровня в общем перекликаются с решением Microsoft, то «песочница» определенно выглядит дополнительным барьером.

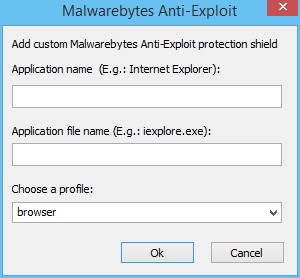

К сожалению, подробности защиты Malwarebytes не разглашает и даже в документах с описанием изменений просто констатирует добавление очередных защитных методик к соответствующим уровням. Не очень ясно, что именно стоит за такой скрытностью, но она ограничивает возможности пользователя. Все редакции Malwarebytes Anti-Exploit изначально настроены на защиту предопределенного списка приложений. В Premium и Business можно добавить и любое другое (в том числе, отнеся к определенному классу: браузеры, офисные пакеты и пр.), но в случае возникновения проблем защиту можно отключить только полностью. Для сравнения, в EMET обеспечивается управление каждым защитным механизмом по-отдельности.

Впрочем, преимущества лучше не декларировать, а демонстрировать. Однако в случае с 0day-угрозами это не так-то просто. После обнаружения эксплоита бороться с ним можно разными методами, в том числе и традиционным сигнатурным. Так, многие тестовые эксплоиты из состава Metasploit прекрасно детектируются обычными антивирусами, начиная с Windows Security Essentials (WSE). Реальными аргументами являются разве что рекомендации Microsoft о защите от новых уязвимостей с помощью EMET, но Malwarebytes Anti-Exploit, очевидно, попросту еще не успел обзавестись подобными «историями успеха». Однако, хотя в случае Metasploit и нельзя говорить о реальной проверке эффективности защиты, он полезен для так называемого proof of concept (нечто вроде проверки антивирусов на псевдовирусе Eicar), тем более что часто удается подобрать довольно показательные примеры.

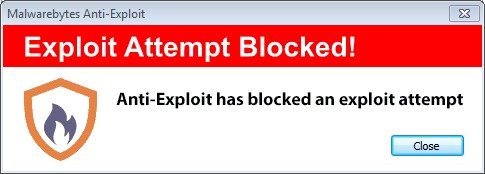

Так, тестовый эксплоит для сравнительно свежей уязвимости CVE-2014-0515, задействующей Internet Explorer 11 и Flash Player 12, WSE еще не детектируется, хотя успешно блокируется и Malwarebytes Anti-Exploit, и EMET 4.1.

Эксплоит CVE-2013-2465, атакующий устаревшие версии подключаемого к браузерам модуля Java (нами использовалась 1.7u5), напротив, детектируется WSE, но создает сложности для EMET 4.1 и Malwarebytes Anti-Exploit — первый вообще его не замечает, второй останавливает лишь три из четырех комбинаций настроек целевой системы и функциональной части (payload). Любопытно, что даже в случае успеха Malwarebytes Anti-Exploit пресекал атаку на поздних стадиях, то есть, судя по всему, реагировал уже на payload, а значит, в дело вступала именно «песочница». Видимо, атаки через подключаемые модули — одни из наиболее сложных для выявления, и в таком случае разработчиков Malwarebytes Anti-Exploit уже можно поздравить с неплохими достижениями.

Поскольку продукты вроде EMET и Malwarebytes Anti-Exploit, в отличие от антивирусов с сигнатурными базами, не требуют регулярных обновлений, то они относятся к категории «установил и забыл». Тем не менее, и для них в корпоративной среде востребовано централизованное управление. Но если EMET для этой цели предполагает использование групповых политик, то Malwarebytes Anti-Exploit придерживается «классической» схемы с центральным сервером. Одним из преимуществ такого подхода является обратная связь с клиентскими модулями, благодаря которой удается собирать и анализировать информацию о возможных атаках.

Бизнес-продукты Malwarebytes поставляются в виде единого серверного дистрибутива, в который интегрированы управляемые клиентские модули Malwarebytes Anti-Exploit и Malwarebytes Anti-Malware — нужная функциональность активируются соответствующей лицензией. Единственным нюансом является, пожалуй, выбор исключительно Windows Server 2008/R2 в качестве платформы — для небольших компаний это может потребовать дополнительных затрат. В остальном развертывание и первичная настройка происходит практически в автоматическом режиме.

Клиентские модули можно распространять всеми традиционными для среды Windows способами, в том числе, с помощью push-установки. Затем клиентов можно группировать и управлять ими с помощью политик. Учитывая прозрачность настроек Malwarebytes Anti-Exploit, и с этим проблем возникнуть не должно.

Поскольку никаких непосредственных действий Malwarebytes Anti-Exploit не предполагает, то на этом описание соответствующих ему возможностей Malwarebytes Management Console фактически исчерпано (для Malwarebytes Anti-Malware они, естественно, гораздо шире). К недостаткам можно отнести разве что отсутствие оперативного оповещения администратора.

Подытоживая обзор, отметим, что, несмотря на свою новизну, Malwarebytes Anti-Exploit — достойный представитель пока еще немногочисленного класса средств противодействия 0day-угрозам. Исповедуя более комплексный подход, чем EMET, в некоторых областях он демонстрирует и лучшую эффективность, оставаясь при этом достаточно легковесным и незаметным. Его готовность к реальным условиям, конечно, покажет только время, но, в любом случае, нужно помнить, что панацеи не существует.