| +11 голос |

|

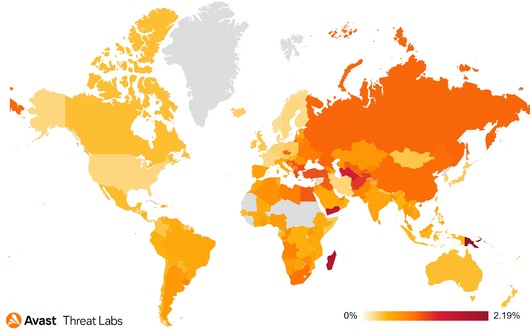

Компания Avast (дочерняя структура NortonLifeLock) представила отчет об угрозах за III квартал. По данным исследователей, риск столкнуться с атаками программ-вымогателей и троянов удаленного доступа (RAT) вырос как для бизнеса, так и для обычных пользователей. RAT могут использоваться для отраслевого шпионажа, кражи учетных данных, преследования и даже распределенных атак типа «отказ в обслуживании» (DDoS). Исследователи угроз отмечают постоянное внедрение инноваций в кибепреступности, появление новых механизмов в области наборов эксплойтов и мобильного банковского трояна Flubot.

В начале третьего квартала произошла масштабная атака на компанию Kaseya. Провайдер ИТ-услуг и его клиенты стали жертвами программы-вымогателя Sodinokibi (также известна как Revil). Команда исследователей Avast обнаружила и предотвратила более 2,4 тыс. попыток атак. Вследствие вмешательства правоохранительных органов, операторы ПО-вымогателя выпустили ключ дешифрования, что привело к выходу из строя системы Sodinokibi. Однако 9 сентября специалисты Avast обнаружили и заблокировали новую попытку атаки. В третьей четверти команда Avast отметила, что коэффициент риска атак программ-вымогателей увеличился на 5% по сравнению со вторым кварталом и на 22% по сравнению с началом 2021 г.

Трояны удаленного доступа (RAT) также представляли собой опасную угрозу для бизнеса и обычных пользователей, которая в III квартале имела большее распространение, чем в предыдущие. Исследователи Avast обнаружили три новых версии троянов удаленного доступа: FatalRAT с возможностями защиты от виртуальных машин, VBA RAT, который использует уязвимость Internet Explorer CVE-2021-26411, и новую версию Reverse RAT 2.0, в которую добавлены фотосъемка с веб-камеры, кража файлов и защиту от обнаружения антивирусами.

Специалисты лаборатории угроз Avast также зафиксировали значительное увеличение активности руткитов в конце третьего квартала. Руткит – вредоносное ПО, предназначенное для предоставления злоумышленникам несанкционированного доступа с определенными системными привилегиями. Руткиты обычно предоставляют услуги другим вредоносным программам в пользовательском режиме.

Снова стали использоваться усовершенствованные наборы эксплойтов, которые теперь ориентируются на уязвимости Google Chrome. Самым активным набором стал PurpleFox. От него Avast в день защищал в среднем более 6000 пользователей. Rig и Magnitude активно использовались с июля по сентябрь. Набор эксплойтов Underminer появился после длительного периода бездействия и начал время от времени обслуживать HiddenBee и Amadey. В стадии интенсивной разработки находятся комплекты эксплойтов PurpleFox и Magnitude, которые регулярно получают новые функции и возможности эксплуатации.

Также эксперты Avast отслеживали новые способы атак на мобильные устройства с помощью FluBot, банковского трояна для Android, операторы которого изменили свой подход к социальной инженерии.

Flubot сначала распространялся, выдавая себя за службы доставки, чтобы побудить жертв загрузить якобы приложение для отслеживания посылки, которую они пропустили или скоро должны получить. В третьем квартале исследователи Avast обнаружили новые сценарии распространения этого вредоносного ПО. Один из примеров – это приложение для записи голосовой почты. Другой – фальшивые сообщения об утечке личных фотографий. В самом опасном варианте атаки жертву заманивали на поддельную страницу, на которой было написано, что устройство пользователя уже заражено трояном FluBot. В этот момент заражение, скорее всего, не произошло. Затем жертву обманом заставляли установить программу, чтобы избавиться от Flubot. Тем самым, жертва не избавлялась от заражения, а наоборот устанавливала вредоносное ПО.

Flubot продолжил распространяться в тех странах, откуда во второй четверти атаковал пользователей из Европы, а именно в Испании, Италии, Германии, Австралии и Новой Зеландии.

Стратегія охолодження ЦОД для епохи AI

| +11 голос |

|