| 0 |

|

Компанія Eset виявила два раніше невідомі шкідливі інструменти, які атакували європейське міністерство закордонних справ і його дипломатичні представництва за кордоном з метою кібершпигунства.

Враховуючи схожість між тактиками, техніками та процедурами, дослідники Eset приписують цю активність російській групі кібершпигунів Turla, яка здебільшого націлена на державні та дипломатичні організації в Європі, Центральній Азії та на Близькому Сході.

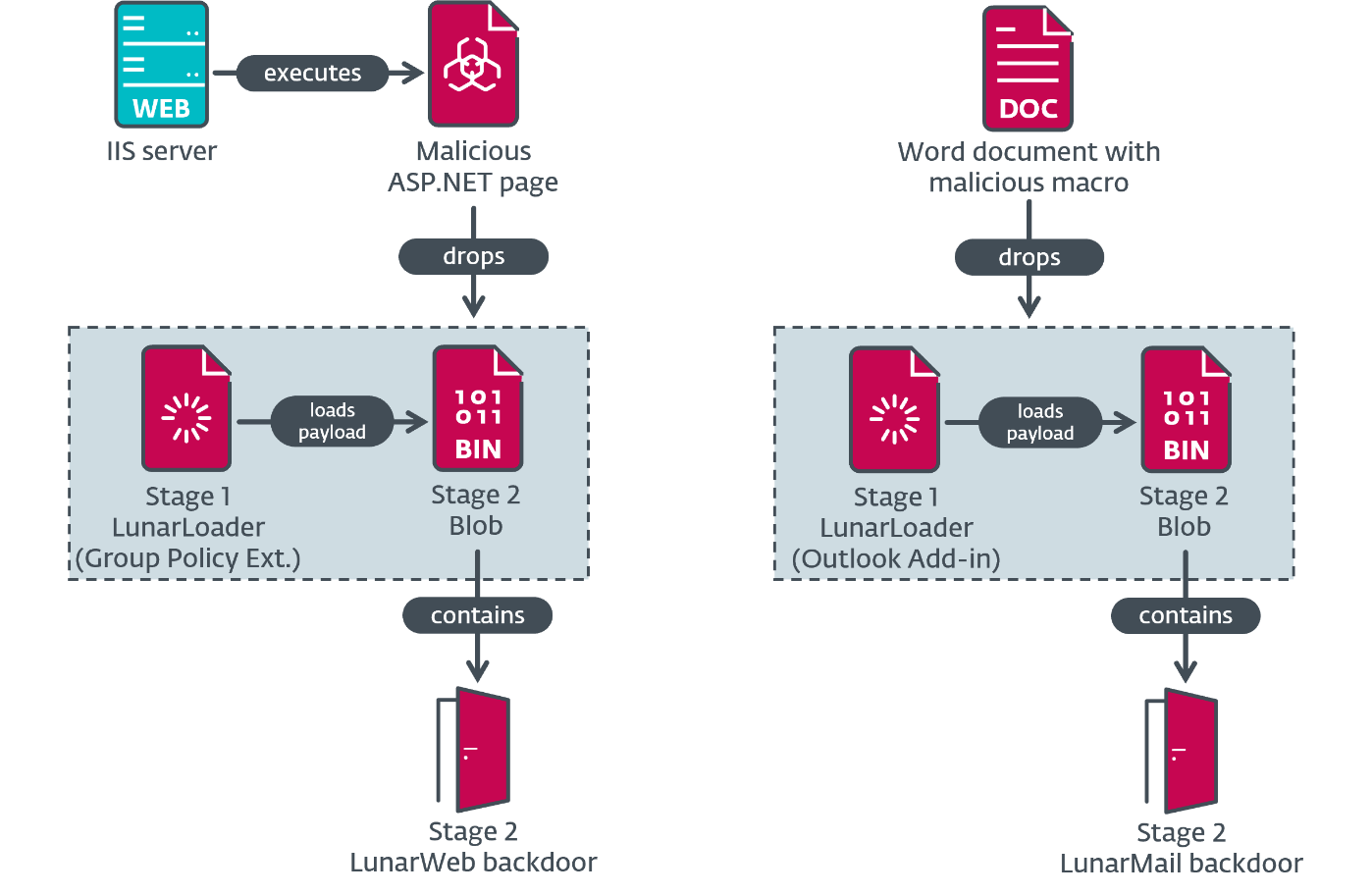

Бекдори з назвами LunarWeb та LunarMail зловмисники розгорнули у дипломатичному представництві. Під час іншої атаки LunarWeb розгортався одразу у трьох дипломатичних представництвах європейської країни на Близькому Сході з інтервалом у кілька хвилин. Ймовірно, зловмисники мали попередній доступ до контролера домену міністерства закордонних справ і використовували його для подальшого поширення на пристрої пов’язаних установ у тій же мережі.

Загроза LunarWeb збирає та перехоплює інформацію із системи, таку як дані про комп’ютер і операційну систему, список запущених процесів, служб і встановлених продуктів з безпеки. Крім цього, інструмент може здійснювати операції з файлами та процесами, а також запускати команди. Під час першого запуску бекдор LunarMail збирає електронні адреси з надісланих електронних повідомлень одержувачів. Також LunarMail може створити новий процес та робити знімки екрана.

LunarWeb, розгорнутий на серверах, використовує HTTP(S) для зв’язку з командним сервером та імітує легітимні запити. Тоді як LunarMail, розгорнутий на робочих станціях, використовує повідомлення електронної пошти для з’єднання. Обидва бекдори використовують техніку, за якої команди приховані в зображеннях, щоб уникнути виявлення.

Відновлені компоненти, пов’язані з інсталяцією, і активність зловмисників свідчать про те, що початкове інфікування сталося через фішинг і несанкціоноване використання неправильно налаштованого програмного забезпечення для моніторингу мережі та додатків Zabbix. Крім цього, зловмисники вже мали доступ до мережі, використовуючи викрадені облікові дані для подальшого поширення в мережі, та вжили заходів для компрометації сервера, не викликаючи підозр. Під час іншої атаки дослідники Eset виявили старіший шкідливий документ Word, ймовірно, з фішингового листа.

Група Turla, яка також відома як Snake, активна принаймні з 2004 року. Вона вважається частиною фсб росії, відома своїми атаками на Міністерство оборони США у 2008 році та швейцарську оборонну компанію RUAG у 2014 році.

Стратегія охолодження ЦОД для епохи AI

| 0 |

|