| +44 –≥–Њ–ї–Њ—Б–∞ |

|

–Ъ–Њ–Љ–∞–љ–і–∞ –∞–љ–∞–ї–Є—В–Є–Ї–Њ–≤ FortiGuard Labs –њ—А–µ–і—Б—В–∞–≤–Є–ї–∞ –Њ—В—З–µ—В

«–Ъ–Є–±–µ—А–њ—А–µ—Б—В—Г–њ–љ–Є–Ї–Є —Н–≤–Њ–ї—О—Ж–Є–Њ–љ–Є—А—Г—О—В –Є —Б—В–∞–љ–Њ–≤—П—В—Б—П –≤—Б–µ –±–Њ–ї–µ–µ –њ–Њ—Е–Њ–ґ–Є–Љ–Є –љ–∞ —В—А–∞–і–Є—Ж–Є–Њ–љ–љ—Л–µ –≥—А—Г–њ–њ—Л APT (advanced persistent threat – –њ–Њ—Б—В–Њ—П–љ–љ–∞—П —Б–µ—А—М–µ–Ј–љ–∞—П —Г–≥—А–Њ–Ј–∞), –Њ–љ–Є –Њ–њ–µ—А–Є—А—Г—О—В –Є–љ—Б—В—А—Г–Љ–µ–љ—В–∞–Љ–Є zero-day –Є –њ–Њ—Б—В–Њ—П–љ–љ–Њ —Б–Њ–≤–µ—А—И–µ–љ—Б—В–≤—Г—О—В –Љ–µ—В–Њ–і–Є–Ї–Є –і–ї—П –і–Њ—Б—В–Є–ґ–µ–љ–Є—П —Б–≤–Њ–Є—Е –њ—А–µ—Б—В—Г–њ–љ—Л—Е —Ж–µ–ї–µ–є. –Т –±—Г–і—Г—Й–µ–Љ –Љ—Л —Г–≤–Є–і–Є–Љ –∞—В–∞–Ї–Є, —А–∞—Б–њ—А–Њ—Б—В—А–∞–љ—П—О—Й–Є–µ—Б—П –≤—Б–µ –і–∞–ї—М—И–µ –Ј–∞ –њ—А–µ–і–µ–ї—Л —А–∞—Б—И–Є—А–µ–љ–љ–Њ–є —Б–µ—В–Є, –і–∞–ґ–µ –≤ –Ї–Њ—Б–Љ–Њ—Б, –њ–Њ—Б–Ї–Њ–ї—М–Ї—Г –Ј–ї–Њ—Г–Љ—Л—И–ї–µ–љ–љ–Є–Ї–Є –Є—Б–њ–Њ–ї—М–Ј—Г—О—В –њ—А–µ–Є–Љ—Г—Й–µ—Б—В–≤–∞ —Д—А–∞–≥–Љ–µ–љ—В–Є—А–Њ–≤–∞–љ–љ–Њ–≥–Њ –њ–µ—А–Є–Љ–µ—В—А–∞, —А–∞–Ј—А–Њ–Ј–љ–µ–љ–љ—Л—Е –Ї–Њ–Љ–∞–љ–і –Є –Є–љ—Б—В—А—Г–Љ–µ–љ—В–Њ–≤ –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є, –∞ —В–∞–Ї–ґ–µ –Ј–љ–∞—З–Є—В–µ–ї—М–љ–Њ —А–∞—Б—И–Є—А–µ–љ–љ–Њ–є –њ–Њ–≤–µ—А—Е–љ–Њ—Б—В–Є –∞—В–∞–Ї–Є. –≠—В–Є —Г–≥—А–Њ–Ј—Л –Ј–∞—Б—В–∞–≤—П—В –њ–µ—А–µ–≥—А—Г–ґ–µ–љ–љ—Л–µ –Ш–Ґ-–Ї–Њ–Љ–∞–љ–і—Л –Є—Б–Ї–∞—В—М –≤—Б–µ –≤–Њ–Ј–Љ–Њ–ґ–љ—Л–µ –љ–∞–њ—А–∞–≤–ї–µ–љ–Є—П –∞—В–∞–Ї –Є –∞–і–µ–Ї–≤–∞—В–љ—Л–µ –Љ–µ—В–Њ–і—Л –Ј–∞—Й–Є—В—Л –Њ—В –љ–Є—Е», – —Б—З–Є—В–∞–µ—В –Ф–µ—А–µ–Ї –Ь—Н–љ–Ї–Є (Derek Manky), —А—Г–Ї–Њ–≤–Њ–і–Є—В–µ–ї—М –Њ—В–і–µ–ї–∞ –∞–љ–∞–ї–Є—В–Є–Ї–Є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –Є Global Threat Alliances, FortiGuard Labs.

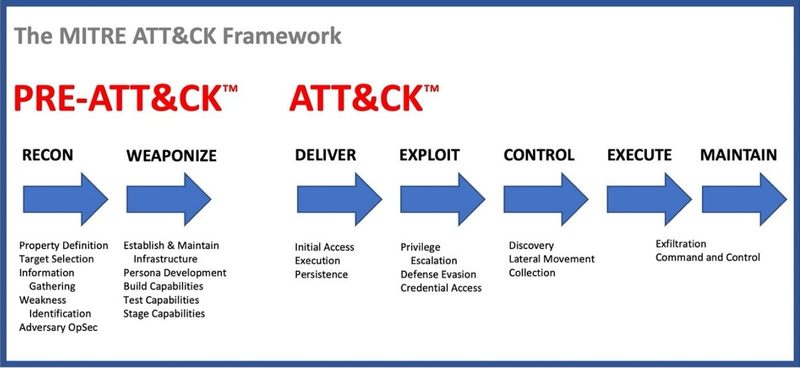

–Р—В–∞–Ї–Є —З–∞—Б—В–Њ —А–∞—Б—Б–Љ–∞—В—А–Є–≤–∞—О—В—Б—П —Б —В–Њ—З–Ї–Є –Ј—А–µ–љ–Є—П —Г–≥—А–Њ–Ј —Б –Њ–і–љ–Њ–є –Є —Б –і—А—Г–≥–Њ–є —Б—В–Њ—А–Њ–љ—Л – –µ—Б–ї–Є –≤–Њ—Б–њ—А–Є–љ–Є–Љ–∞—В—М –Є—Е –Ї–∞–Ї —Ж–µ–њ–Њ—З–Ї—Г –∞—В–∞–Ї, —В–∞–Ї—Г—О –Ї–∞–Ї —Д—А–µ–є–Љ–≤–Њ—А–Ї MITER ATT & CK. –°–ї–µ–≤–∞ –Њ—В —Ж–µ–њ–Њ—З–Ї–Є –∞—В–∞–Ї–Є –њ–Њ–Ї–∞–Ј–∞–љ—Л —Г—Б–Є–ї–Є—П, –Ј–∞—В—А–∞—З–µ–љ–љ—Л–µ –љ–∞ –µ–µ –њ–Њ–і–≥–Њ—В–Њ–≤–Ї—Г, –Ї–Њ—В–Њ—А—Л–µ –≤–Ї–ї—О—З–∞—О—В –≤ —Б–µ–±—П —Б—В—А–∞—В–µ–≥–Є–Є –њ–ї–∞–љ–Є—А–Њ–≤–∞–љ–Є—П, —А–∞–Ј—А–∞–±–Њ—В–Ї–Є –Є —А–∞–Ј–Љ–µ—Й–µ–љ–Є—П —А–µ—Б—Г—А—Б–Њ–≤. –°–њ—А–∞–≤–∞ – —Д–∞–Ј–∞ –≤—Л–њ–Њ–ї–љ–µ–љ–Є—П. FortiGuard Labs –њ—А–Њ–≥–љ–Њ–Ј–Є—А—Г–µ—В, —З—В–Њ –Ї–Є–±–µ—А–њ—А–µ—Б—В—Г–њ–љ–Є–Ї–Є –±—Г–і—Г—В —В—А–∞—В–Є—В—М –±–Њ–ї—М—И–µ –≤—А–µ–Љ–µ–љ–Є –Є —Г—Б–Є–ї–Є–є –љ–∞ —А–∞–Ј–≤–µ–і–Ї—Г –Є –Њ–±–љ–∞—А—Г–ґ–µ–љ–Є–µ –≤–Њ–Ј–Љ–Њ–ґ–љ–Њ—Б—В–µ–є –љ—Г–ї–µ–≤–Њ–≥–Њ –і–љ—П –і–ї—П –њ–Њ–≤—Л—И–µ–љ–Є—П —Б—В–µ–њ–µ–љ–Є —Г—Б–њ–µ—И–љ–Њ—Б—В–Є –∞—В–∞–Ї. –Ъ —Б–Њ–ґ–∞–ї–µ–љ–Є—О, —В–∞–Ї–ґ–µ –±—Г–і–µ—В —Г–≤–µ–ї–Є—З–Є–≤–∞—В—М—Б—П —Б–Ї–Њ—А–Њ—Б—В—М, —Б –Ї–Њ—В–Њ—А–Њ–є –Љ–Њ–≥—Г—В –±—Л—В—М –Ј–∞–њ—Г—Й–µ–љ—Л –љ–Њ–≤—Л–µ –∞—В–∞–Ї–Є —Б–њ—А–∞–≤–∞, –Є–Ј-–Ј–∞ —А–∞—Б—И–Є—А–µ–љ–Є—П —А—Л–љ–Ї–∞ «–Я—А–µ—Б—В—Г–њ–љ–Њ—Б—В—М-–Ї–∞–Ї-—Г—Б–ї—Г–≥–∞» (Crime-as-a-Service).

–Я—А–Њ–і–Њ–ї–ґ–Є—В—Б—П —А–∞–Ј–≤–Є—В–Є–µ –њ—А–Њ–≥—А–∞–Љ–Љ-–≤—Л–Љ–Њ–≥–∞—В–µ–ї–µ–є, –Њ–љ–Є –Њ—Б—В–∞—О—В—Б—П –≤ —Ж–µ–љ—В—А–µ –≤–љ–Є–Љ–∞–љ–Є—П –Є –±—Г–і—Г—В —Б—В–∞–љ–Њ–≤–Є—В—М—Б—П –≤—Б–µ –±–Њ–ї–µ–µ —А–∞–Ј—А—Г—И–Є—В–µ–ї—М–љ—Л–Љ–Є. –Ъ –њ—А–Є–Љ–µ—А—Г, –Ј–ї–Њ—Г–Љ—Л—И–ї–µ–љ–љ–Є–Ї–Є —Г–ґ–µ –Ї–Њ–Љ–±–Є–љ–Є—А—Г—О—В –∞—В–∞–Ї–Є –њ–Њ—Б—А–µ–і—Б—В–≤–Њ–Љ —И–Є—Д—А–Њ–≤–∞–ї—М—Й–Є–Ї–Њ–≤ —Б —А–∞—Б–њ—А–µ–і–µ–ї–µ–љ–љ—Л–Љ –Њ—В–Ї–∞–Ј–Њ–Љ –≤ –Њ–±—Б–ї—Г–ґ–Є–≤–∞–љ–Є–Є (DDoS), –љ–∞–і–µ—П—Б—М –њ–µ—А–µ–≥—А—Г–Ј–Є—В—М –Ш–Ґ-–Ї–Њ–Љ–∞–љ–і—Л, —З—В–Њ–±—Л –Њ–љ–Є –љ–µ –Љ–Њ–≥–ї–Є —Б–≤–Њ–µ–≤—А–µ–Љ–µ–љ–љ–Њ –њ—А–µ–і–њ—А–Є–љ—П—В—М –і–µ–є—Б—В–≤–Є—П –і–ї—П —Г–Љ–µ–љ—М—И–µ–љ–Є—П —Г—Й–µ—А–±–∞ –Њ—В –∞—В–∞–Ї–Є. –£—З–Є—В—Л–≤–∞—П —Г—А–Њ–≤–µ–љ—М –Ї–Њ–љ–≤–µ—А–≥–µ–љ—Ж–Є–Є, –љ–∞–±–ї—О–і–∞–µ–Љ–Њ–є –Љ–µ–ґ–і—Г –Љ–µ—В–Њ–і–∞–Љ–Є –∞—В–∞–Ї–Є –Ї–Є–±–µ—А–њ—А–µ—Б—В—Г–њ–љ–Є–Ї–Њ–≤ –Є –њ—А–Њ–і–≤–Є–љ—Г—В—Л–Љ–Є –њ–Њ—Б—В–Њ—П–љ–љ—Л–Љ–Є —Г–≥—А–Њ–Ј–∞–Љ–Є (APT), –і–Њ–±–∞–≤–ї–µ–љ–Є–µ –і–µ—Б—В—А—Г–Ї—В–Є–≤–љ—Л—Е –≤–Њ–Ј–Љ–Њ–ґ–љ–Њ—Б—В–µ–є, —В–∞–Ї–Є—Е –Ї–∞–Ї –≤—А–µ–і–Њ–љ–Њ—Б–љ—Л–µ –њ—А–Њ–≥—А–∞–Љ–Љ—Л-–Њ—З–Є—Б—В–Є—В–µ–ї–Є, –≤ –љ–∞–±–Њ—А—Л –Є–љ—Б—В—А—Г–Љ–µ–љ—В–Њ–≤ –≤—Л–Љ–Њ–≥–∞—В–µ–ї–µ–є, – –ї–Є—И—М –≤–Њ–њ—А–Њ—Б –≤—А–µ–Љ–µ–љ–Є. –≠—В–Њ –Љ–Њ–ґ–µ—В —Б—В–∞—В—М –њ—А–Њ–±–ї–µ–Љ–Њ–є –і–ї—П –љ–Њ–≤—Л—Е –њ–µ—А–Є—Д–µ—А–Є–є–љ—Л—Е —Б—А–µ–і, –Ї—А–Є—В–Є—З–µ—Б–Ї–Њ–є –Є–љ—Д—А–∞—Б—В—А—Г–Ї—В—Г—А—Л –Є —Ж–µ–њ–Њ—З–µ–Ї –њ–Њ—Б—В–∞–≤–Њ–Ї.

–Ъ–Є–±–µ—А–њ—А–µ—Б—В—Г–њ–љ–Є–Ї–Є –Є—Б–њ–Њ–ї—М–Ј—Г—О—В –Ш–Ш –і–ї—П —Б–Њ–≤–µ—А—И–µ–љ—Б—В–≤–Њ–≤–∞–љ–Є—П Deep Fake. –Ш—Б–Ї—Г—Б—Б—В–≤–µ–љ–љ—Л–є –Є–љ—В–µ–ї–ї–µ–Ї—В (–Ш–Ш) –≤—Б–µ —И–Є—А–µ –њ—А–Є–Љ–µ–љ—П–µ—В—Б—П –і–ї—П –Ј–∞—Й–Є—В—Л –≤–Њ –Љ–љ–Њ–≥–Є—Е –Њ–±–ї–∞—Б—В—П—Е, –љ–∞–њ—А–Є–Љ–µ—А, –і–ї—П –Њ–±–љ–∞—А—Г–ґ–µ–љ–Є—П –љ–µ–Њ–±—Л—З–љ–Њ–≥–Њ –њ–Њ–≤–µ–і–µ–љ–Є—П, –Ї–Њ—В–Њ—А–Њ–µ –Љ–Њ–ґ–µ—В —Г–Ї–∞–Ј—Л–≤–∞—В—М –љ–∞ –∞—В–∞–Ї—Г, –Ї–∞–Ї –њ—А–∞–≤–Є–ї–Њ, —Б–Њ —Б—В–Њ—А–Њ–љ—Л –±–Њ—В–љ–µ—В–Њ–≤. –°–Њ —Б–≤–Њ–µ–є —Б—В–Њ—А–Њ–љ—Л –Ї–Є–±–µ—А–њ—А–µ—Б—В—Г–њ–љ–Є–Ї–Є —В–∞–Ї–ґ–µ –Є—Б–њ–Њ–ї—М–Ј—Г—О—В –Ш–Ш, —З—В–Њ–±—Л –њ–Њ–Љ–µ—И–∞—В—М –Ј–∞—Й–Є—В–љ—Л–Љ –∞–ї–≥–Њ—А–Є—В–Љ–∞–Љ –Њ–±–љ–∞—А—Г–ґ–Є—В—М –Є—Е –∞–љ–Њ–Љ–∞–ї—М–љ—Г—О –∞–Ї—В–Є–≤–љ–Њ—Б—В—М. –Т –і–∞–ї—М–љ–µ–є—И–µ–Љ —Н—В–∞ —В–µ–љ–і–µ–љ—Ж–Є—П –±—Г–і–µ—В —А–∞–Ј–≤–Є–≤–∞—В—М—Б—П, –њ–Њ—Б–Ї–Њ–ї—М–Ї—Г Deep Fake —Б—В–∞–љ–Њ–≤–Є—В—Б—П –≤—Б–µ –±–Њ–ї–µ–µ —Б–µ—А—М–µ–Ј–љ–Њ–є –њ—А–Њ–±–ї–µ–Љ–Њ–є, —В–∞–Ї –Ї–∞–Ї –Њ–љ–Є –Є—Б–њ–Њ–ї—М–Ј—Г—О—В –Ш–Ш –і–ї—П –Є–Љ–Є—В–∞—Ж–Є–Є —З–µ–ї–Њ–≤–µ—З–µ—Б–Ї–Є—Е –і–µ–є—Б—В–≤–Є–є –Є –Љ–Њ–≥—Г—В –±—Л—В—М –Ј–∞–і–µ–є—Б—В–≤–Њ–≤–∞–љ—Л –і–ї—П —Г—Б–Є–ї–µ–љ–Є—П –∞—В–∞–Ї —Б–Њ—Ж–Є–∞–ї—М–љ–Њ–є –Є–љ–ґ–µ–љ–µ—А–Є–Є. –Ъ—А–Њ–Љ–µ —В–Њ–≥–Њ, –±–∞—А—М–µ—А –і–ї—П —Б–Њ–Ј–і–∞–љ–Є—П —В–∞–Ї–Є—Е –њ–Њ–і–і–µ–ї–Њ–Ї –±—Г–і–µ—В —Б–љ–Є–ґ–∞—В—М—Б—П –Ј–∞ —Б—З–µ—В –і–∞–ї—М–љ–µ–є—И–µ–є –Ї–Њ–Љ–Љ–µ—А—Ж–Є–∞–ї–Є–Ј–∞—Ж–Є–Є –њ–µ—А–µ–і–Њ–≤—Л—Е –њ—А–Є–ї–Њ–ґ–µ–љ–Є–є. –Т –Ї–Њ–љ–µ—З–љ–Њ–Љ –Є—В–Њ–≥–µ —Н—В–Њ –Љ–Њ–ґ–µ—В –њ—А–Є–≤–µ—Б—В–Є –Ї —Б–Њ–Ј–і–∞–љ–Є—О –Є–Љ–Є—В–∞—Ж–Є–є –≤ —А–µ–∞–ї—М–љ–Њ–Љ –≤—А–µ–Љ–µ–љ–Є –≤ –≥–Њ–ї–Њ—Б–Њ–≤—Л—Е –Є –≤–Є–і–µ–Њ–њ—А–Є–ї–Њ–ґ–µ–љ–Є—П—Е, –Ї–Њ—В–Њ—А—Л–µ —Б–Љ–Њ–≥—Г—В –њ—А–µ–Њ–і–Њ–ї–µ—В—М –±–Є–Њ–Љ–µ—В—А–Є—З–µ—Б–Ї–Є–є –∞–љ–∞–ї–Є–Ј, —Б–Њ–Ј–і–∞–≤–∞—П –њ—А–Њ–±–ї–µ–Љ—Л –і–ї—П –±–µ–Ј–Њ–њ–∞—Б–љ—Л—Е —Д–Њ—А–Љ –∞—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є–Є, —В–∞–Ї–Є—Е –Ї–∞–Ї –≥–Њ–ї–Њ—Б–Њ–≤—Л–µ –Њ—В–њ–µ—З–∞—В–Ї–Є –Є–ї–Є —А–∞—Б–њ–Њ–Ј–љ–∞–≤–∞–љ–Є–µ –ї–Є—Ж.

–Т–Њ –Љ–љ–Њ–≥–Є—Е –Ї–Њ—А–њ–Њ—А–∞—В–Є–≤–љ—Л—Е —Б–µ—В—П—Е Linux —А–∞–±–Њ—В–∞–µ—В –≤ —Б–µ—А–≤–µ—А–љ—Л—Е –≤—Л—З–Є—Б–ї–Є—В–µ–ї—М–љ—Л—Е —Б–Є—Б—В–µ–Љ–∞—Е, –Є –і–Њ –њ–Њ—Б–ї–µ–і–љ–µ–≥–Њ –≤—А–µ–Љ–µ–љ–Є –Њ–љ –љ–µ –±—Л–ї –Њ—Б–љ–Њ–≤–љ–Њ–є —Ж–µ–ї—М—О —Б–Њ–Њ–±—Й–µ—Б—В–≤–∞ –Ї–Є–±–µ—А–њ—А–µ—Б—В—Г–њ–љ–Є–Ї–Њ–≤. –Ь–µ–ґ–і—Г —В–µ–Љ, –љ–µ–і–∞–≤–љ–Њ –±—Л–ї–Є –Њ–±–љ–∞—А—Г–ґ–µ–љ—Л –љ–Њ–≤—Л–µ –≤—А–µ–і–Њ–љ–Њ—Б–љ—Л–µ –і–≤–Њ–Є—З–љ—Л–µ —Д–∞–є–ї—Л, –љ–∞—Ж–µ–ї–µ–љ–љ—Л–µ –љ–∞ Microsoft WSL (–њ–Њ–і—Б–Є—Б—В–µ–Љ–∞ Windows –і–ї—П Linux), –Ї–Њ—В–Њ—А–∞—П –њ—А–µ–і—Б—В–∞–≤–ї—П–µ—В —Б–Њ–±–Њ–є —Г—А–Њ–≤–µ–љ—М —Б–Њ–≤–Љ–µ—Б—В–Є–Љ–Њ—Б—В–Є –і–ї—П –Ј–∞–њ—Г—Б–Ї–∞ –і–≤–Њ–Є—З–љ—Л—Е –Є—Б–њ–Њ–ї–љ—П–µ–Љ—Л—Е —Д–∞–є–ї–Њ–≤ Linux –Є–Ј–љ–∞—З–∞–ї—М–љ–Њ –≤ Windows 10, Windows 11 –Є Windows Server 2019. –Ъ—А–Њ–Љ–µ —В–Њ–≥–Њ, –≤—А–µ–і–Њ–љ–Њ—Б–љ–Њ–µ –Я–Ю –і–ї—П –±–Њ—В-—Б–µ—В–µ–є —Г–ґ–µ —Б–Њ–Ј–і–∞–µ—В—Б—П –і–ї—П –њ–ї–∞—В—Д–Њ—А–Љ Linux. –≠—В–Њ –µ—Й–µ –±–Њ–ї—М—И–µ —А–∞—Б—И–Є—А—П–µ—В –њ–Њ–≤–µ—А—Е–љ–Њ—Б—В—М –∞—В–∞–Ї–Є –і–Њ —П–і—А–∞ —Б–µ—В–Є –Є —Г–≤–µ–ї–Є—З–Є–≤–∞–µ—В —Г–≥—А–Њ–Ј—Л, –Њ—В –Ї–Њ—В–Њ—А—Л—Е –љ—Г–ґ–љ–Њ –Ј–∞—Й–Є—Й–∞—В—М—Б—П –≤ —Ж–µ–ї–Њ–Љ, –Є –Њ—З–µ–≤–Є–і–љ–Њ –±—Г–і–µ—В –Є–Љ–µ–µ—В—М –њ–Њ—Б–ї–µ–і—Б—В–≤–Є—П –і–ї—П —Г—Б—В—А–Њ–є—Б—В–≤ –Њ–њ–µ—А–∞—Ж–Є–Њ–љ–љ—Л—Е —В–µ—Е–љ–Њ–ї–Њ–≥–Є–є (–Ю–Ґ) –Є —Ж–µ–њ–Њ—З–µ–Ї –њ–Њ—Б—В–∞–≤–Њ–Ї –≤ —Ж–µ–ї–Њ–Љ, –Ї–Њ—В–Њ—А—Л–µ —А–∞–±–Њ—В–∞—О—В –љ–∞ –њ–ї–∞—В—Д–Њ—А–Љ–∞—Е Linux.

–Я—А–Њ–±–ї–µ–Љ–∞, —Б—В–Њ—П—Й–∞—П –њ–µ—А–µ–і –Ј–∞—Й–Є—В–љ–Є–Ї–∞–Љ–Є, –≥–Њ—А–∞–Ј–і–Њ —Б–µ—А—М–µ–Ј–љ–µ–µ, —З–µ–Љ –њ—А–Њ—Б—В–Њ —А–Њ—Б—В —З–Є—Б–ї–∞ –∞—В–∞–Ї –Є–ї–Є —А–∞–Ј–≤–Є—В–Є–µ –Љ–µ—В–Њ–і–Њ–≤ –Ї–Є–±–µ—А–њ—А–µ—Б—В—Г–њ–љ–Є–Ї–Њ–≤. –Ш—Б—Б–ї–µ–і—Г—О—В—Б—П –љ–Њ–≤—Л–µ –Њ–±–ї–∞—Б—В–Є –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є—П, –Њ—Е–≤–∞—В—Л–≤–∞—О—Й–Є–µ –µ—Й–µ –±–Њ–ї–µ–µ —И–Є—А–Њ–Ї—Г—О –њ–Њ–≤–µ—А—Е–љ–Њ—Б—В—М –∞—В–∞–Ї–Є. –≠—В–Њ –±—Г–і–µ—В –Њ—Б–Њ–±–µ–љ–љ–Њ —Б–ї–Њ–ґ–љ–Њ, –њ–Њ—В–Њ–Љ—Г —З—В–Њ –њ–∞—А–∞–ї–ї–µ–ї—М–љ–Њ –Њ—А–≥–∞–љ–Є–Ј–∞—Ж–Є–Є –њ–Њ –≤—Б–µ–Љ—Г –Љ–Є—А—Г –њ—А–Њ–і–Њ–ї–ґ–∞—О—В —А–∞—Б—И–Є—А—П—В—М —Б–≤–Њ–Є —Б–µ—В–Є –Ј–∞ —Б—З–µ—В –њ–Њ–і—Е–Њ–і–Њ–≤ —А–∞–±–Њ—В—Л –Є–Ј –ї—О–±–Њ–≥–Њ –Љ–µ—Б—В–∞ (WFA), —Г–і–∞–ї–µ–љ–љ–Њ–≥–Њ –Њ–±—Г—З–µ–љ–Є—П –Є –Њ–±–ї–∞—З–љ—Л—Е —Б–µ—А–≤–Є—Б–Њ–≤. –Ґ–Њ—З–љ–Њ —В–∞–Ї –ґ–µ –Є –і–Њ–Љ–∞, –Є–љ—В–µ—А–∞–Ї—В–Є–≤–љ–Њ–µ –Њ–±—Г—З–µ–љ–Є–µ –Є –Є–≥—А—Л —Б—В–∞–љ–Њ–≤—П—В—Б—П –Њ–±—Л—З–љ—Л–Љ –і–µ–ї–Њ–Љ –Є –њ–Њ–ї—Г—З–∞—О—В –≤—Б–µ –±–Њ–ї—М—И–µ–µ —А–∞—Б–њ—А–Њ—Б—В—А–∞–љ–µ–љ–Є–µ. –†–Њ—Б—В —Б–Ї–Њ—А–Њ—Б—В–Є –њ–Њ–і–Ї–ї—О—З–µ–љ–Є—П –њ–Њ–≤—Б—О–і—Г –Є –≤ –ї—О–±–Њ–µ –≤—А–µ–Љ—П –њ—А–µ–і–Њ—Б—В–∞–≤–ї—П–µ—В –Ї–Є–±–µ—А–њ—А–µ—Б—В—Г–њ–љ–Є–Ї–∞–Љ –Њ–≥—А–Њ–Љ–љ—Л–µ –≤–Њ–Ј–Љ–Њ–ґ–љ–Њ—Б—В–Є –і–ї—П –∞—В–∞–Ї. –Ч–ї–Њ—Г–Љ—Л—И–ї–µ–љ–љ–Є–Ї–Є –±—Г–і—Г—В –љ–∞–њ—А–∞–≤–ї—П—В—М –Ј–љ–∞—З–Є—В–µ–ї—М–љ—Л–µ —А–µ—Б—Г—А—Б—Л –і–ї—П –љ–∞—Ж–µ–ї–Є–≤–∞–љ–Є—П –Є –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є—П –љ–Њ–≤—Л—Е –њ–µ—А–Є—Д–µ—А–Є–є–љ—Л—Е –Є –ї—О–±—Л—Е —Б—А–µ–і –≤ —А–∞—Б—И–Є—А–µ–љ–љ–Њ–є —Б–µ—В–Є.

–Ъ—А–Њ–Љ–µ —В–Њ–≥–Њ, FortiGuard Labs –Њ–ґ–Є–і–∞–µ—В, —З—В–Њ –≤ —Б–ї–µ–і—Г—О—Й–µ–Љ –≥–Њ–і—Г –њ–Њ—П–≤—П—В—Б—П –љ–Њ–≤—Л–µ —Г–≥—А–Њ–Ј—Л, –љ–∞–њ—А–∞–≤–ї–µ–љ–љ—Л–µ –љ–∞ —Б–њ—Г—В–љ–Є–Ї–Њ–≤—Л–µ —Б–µ—В–Є. –Я–Њ—Б–Ї–Њ–ї—М–Ї—Г –Љ–∞—Б—И—В–∞–± –і–Њ—Б—В—Г–њ–∞ –Ї –Є–љ—В–µ—А–љ–µ—В—Г —З–µ—А–µ–Ј —Б–њ—Г—В–љ–Є–Ї –њ—А–Њ–і–Њ–ї–ґ–∞–µ—В —А–∞—Б—В–Є. –Ъ—А—Г–њ–љ–µ–є—И–Є–Љ–Є –Љ–Є—И–µ–љ—П–Љ–Є –Њ—З–µ–≤–Є–і–љ–Њ —Б—В–∞–љ—Г—В –Њ—А–≥–∞–љ–Є–Ј–∞—Ж–Є–Є, –Ї–Њ—В–Њ—А—Л–µ –њ–Њ–ї–∞–≥–∞—О—В—Б—П –љ–∞ —Б–њ—Г—В–љ–Є–Ї–Њ–≤–Њ–µ —Б–Њ–µ–і–Є–љ–µ–љ–Є–µ –і–ї—П –њ–Њ–і–і–µ—А–ґ–Ї–Є –і–µ—П—В–µ–ї—М–љ–Њ—Б—В–Є —Б –љ–Є–Ј–Ї–Њ–є –Ј–∞–і–µ—А–ґ–Ї–Њ–є, —В–∞–Ї–Є–µ –Ї–∞–Ї –Њ–љ–ї–∞–є–љ-–Є–≥—А—Л –Є–ї–Є –њ—А–µ–і–Њ—Б—В–∞–≤–ї—П—О—Й–Є–µ –Ї—А–Є—В–Є—З–µ—Б–Ї–Є –≤–∞–ґ–љ—Л–µ —Г—Б–ї—Г–≥ –≤ —Г–і–∞–ї–µ–љ–љ—Л—Е –Љ–µ—Б—В–∞—Е, –∞ —В–∞–Ї–ґ–µ —Г–і–∞–ї–µ–љ–љ—Л–µ –њ–Њ–ї–µ–≤—Л–µ –Њ—Д–Є—Б—Л, —В—А—Г–±–Њ–њ—А–Њ–≤–Њ–і—Л, –Ї—А—Г–Є–Ј–љ—Л–µ –ї–∞–є–љ–µ—А—Л –Є –∞–≤–Є–∞–ї–Є–љ–Є–Є. –≠—В–Њ —В–∞–Ї–ґ–µ –њ—А–Є–≤–µ–і–µ—В –Ї —А–∞—Б—И–Є—А–µ–љ–Є—О –њ–Њ—В–µ–љ—Ж–Є–∞–ї—М–љ–Њ–є –њ–Њ–≤–µ—А—Е–љ–Њ—Б—В–Є –∞—В–∞–Ї, –њ–Њ—Б–Ї–Њ–ї—М–Ї—Г –Њ—А–≥–∞–љ–Є–Ј–∞—Ж–Є–Є –і–Њ–±–∞–≤–ї—П—О—В —Б–њ—Г—В–љ–Є–Ї–Њ–≤—Л–µ —Б–µ—В–Є –і–ї—П –њ–Њ–і–Ї–ї—О—З–µ–љ–Є—П –Ї —Б–≤–Њ–Є–Љ –≤–Ј–∞–Є–Љ–Њ—Б–≤—П–Ј–∞–љ–љ—Л–Љ —Б–µ—В—П–Љ —А–∞–љ–µ–µ –∞–≤—В–Њ–љ–Њ–Љ–љ—Л—Е —Б–Є—Б—В–µ–Љ, —В–∞–Ї–Є—Е –Ї–∞–Ї —Г–і–∞–ї–µ–љ–љ—Л–µ OT-—Г—Б—В—А–Њ–є—Б—В–≤–∞. –Т–њ–Њ–ї–љ–µ –≤–Њ–Ј–Љ–Њ–ґ–љ–Њ –њ—А–Є —Н—В–Њ–Љ —В–∞–Ї–ґ–µ –±—Г–і—Г—В –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞—В—М—Б—П –њ—А–Њ–≥—А–∞–Љ–Љ—Л-–≤—Л–Љ–Њ–≥–∞—В–µ–ї–Є.

–Т–Ј–ї–Њ–Љ —Н–ї–µ–Ї—В—А–Њ–љ–љ—Л—Е –њ–µ—А–µ–≤–Њ–і–Њ–≤ —Б—В–∞–љ–Њ–≤–Є—В—Б—П –≤—Б–µ —В—А—Г–і–љ–µ–µ –і–ї—П –Ї–Є–±–µ—А–њ—А–µ—Б—В—Г–њ–љ–Є–Ї–Њ–≤, –њ–Њ—Б–Ї–Њ–ї—М–Ї—Г —Д–Є–љ–∞–љ—Б–Њ–≤—Л–µ —Г—З—А–µ–ґ–і–µ–љ–Є—П —И–Є—Д—А—Г—О—В —В—А–∞–љ–Ј–∞–Ї—Ж–Є–Є –Є —В—А–µ–±—Г—О—В –Љ–љ–Њ–≥–Њ—Д–∞–Ї—В–Њ—А–љ–Њ–є –∞—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є–Є (MFA). –° –і—А—Г–≥–Њ–є —Б—В–Њ—А–Њ–љ—Л, —Ж–Є—Д—А–Њ–≤—Л–µ –Ї–Њ—И–µ–ї—М–Ї–Є –Є–љ–Њ–≥–і–∞ –Љ–Њ–≥—Г—В –±—Л—В—М –Љ–µ–љ–µ–µ –±–µ–Ј–Њ–њ–∞—Б–љ—Л–Љ–Є. –•–Њ—В—П –Є–љ–і–Є–≤–Є–і—Г–∞–ї—М–љ—Л–µ –Ї–Њ—И–µ–ї—М–Ї–Є, –≤–Њ–Ј–Љ–Њ–ґ–љ–Њ, –љ–µ –њ—А–Є–љ–Њ—Б—П—В —В–∞–Ї–Њ–є –±–Њ–ї—М—И–Њ–є –≤—Л–≥–Њ–і—Л, —Б–Є—В—Г–∞—Ж–Є—П –Љ–Њ–ґ–µ—В –Є–Ј–Љ–µ–љ–Є—В—М—Б—П, –Ї–Њ–≥–і–∞ –њ—А–µ–і–њ—А–Є—П—В–Є—П –љ–∞—З–љ—Г—В –≤—Б–µ —З–∞—Й–µ –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞—В—М –Є—Е –≤ –Ї–∞—З–µ—Б—В–≤–µ –Є—Б—В–Њ—З–љ–Є–Ї–∞ –≤–∞–ї—О—В—Л –і–ї—П –Њ–љ–ї–∞–є–љ-—В—А–∞–љ–Ј–∞–Ї—Ж–Є–є. –Т —Б–≤—П–Ј–Є —Б —Н—В–Є–Љ, –≤–µ—А–Њ—П—В–љ–Њ, –±—Г–і–µ—В —Б–Њ–Ј–і–∞–љ–Њ –±–Њ–ї—М—И–µ –≤—А–µ–і–Њ–љ–Њ—Б–љ—Л—Е –њ—А–Њ–≥—А–∞–Љ–Љ, –љ–∞—Ж–µ–ї–µ–љ–љ—Л—Е –љ–∞ —Б–Є—Б—В–µ–Љ—Л —Е—А–∞–љ–µ–љ–Є—П —Г—З–µ—В–љ—Л—Е –і–∞–љ–љ—Л—Е –Є –Њ–њ—Г—Б—В–Њ—И–µ–љ–Є–µ —Ж–Є—Д—А–Њ–≤—Л—Е –Ї–Њ—И–µ–ї—М–Ї–Њ–≤.

–Ъ–Є–±–µ—А—Б–њ–Њ—А—В – —Н—В–Њ –Њ—А–≥–∞–љ–Є–Ј–Њ–≤–∞–љ–љ—Л–µ –Љ–љ–Њ–≥–Њ–њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—М—Б–Ї–Є–µ —Б–Њ—А–µ–≤–љ–Њ–≤–∞–љ–Є—П –њ–Њ –≤–Є–і–µ–Њ–Є–≥—А–∞–Љ, –≤ –Ї–Њ—В–Њ—А—Л—Е —З–∞—Б—В–Њ —Г—З–∞—Б—В–≤—Г—О—В –њ—А–Њ—Д–µ—Б—Б–Є–Њ–љ–∞–ї—М–љ—Л–µ –Є–≥—А–Њ–Ї–Є –Є –Ї–Њ–Љ–∞–љ–і—Л. –≠—В–Њ –±—Л—Б—В—А–Њ —А–∞–Ј–≤–Є–≤–∞—О—Й–∞—П—Б—П –Њ—В—А–∞—Б–ї—М, –≤—Л—А—Г—З–Ї–∞ –Ї–Њ—В–Њ—А–Њ–є –≤—Б–Ї–Њ—А–µ –њ—А–µ–≤—Л—Б–Є—В 1 –Љ–ї—А–і. –і–Њ–ї–ї. –І—В–Њ –і–µ–ї–∞–µ—В –µ–µ –њ—А–Є–≤–ї–µ–Ї–∞—В–µ–ї—М–љ–Њ–є —Ж–µ–ї—М—О –і–ї—П –Ї–Є–±–µ—А–њ—А–µ—Б—В—Г–њ–љ–Є–Ї–Њ–≤, –±—Г–і—М —В–Њ —Б –њ–Њ–Љ–Њ—Й—М—О DDoS-–∞—В–∞–Ї, –њ—А–Њ–≥—А–∞–Љ–Љ-–≤—Л–Љ–Њ–≥–∞—В–µ–ї–µ–є, —Д–Є–љ–∞–љ—Б–Њ–≤—Л—Е –Є —В—А–∞–љ–Ј–∞–Ї—Ж–Є–Њ–љ–љ—Л—Е –Ї—А–∞–ґ –Є–ї–Є –∞—В–∞–Ї —Б–Њ—Ж–Є–∞–ї—М–љ–Њ–є –Є–љ–ґ–µ–љ–µ—А–Є–Є. –Я–Њ—Б–Ї–Њ–ї—М–Ї—Г –Ї–Є–±–µ—А—Б–њ–Њ—А—В —В—А–µ–±—Г–µ—В –њ–Њ—Б—В–Њ—П–љ–љ–Њ–≥–Њ –њ–Њ–і–Ї–ї—О—З–µ–љ–Є—П, –∞ —Г—З–∞—Б—В–љ–Є–Ї–Є —З–∞—Б—В–Њ –њ—А–Є—Б–Њ–µ–і–Є–љ—П—О—В—Б—П –Є–Ј –љ–µ–њ–Њ—Б–ї–µ–і–Њ–≤–∞—В–µ–ї—М–љ–Њ –Ј–∞—Й–Є—Й–µ–љ–љ—Л—Е –і–Њ–Љ–∞—И–љ–Є—Е —Б–µ—В–µ–є –Є–ї–Є –њ–Њ—Б—А–µ–і—Б—В–≤–Њ–Љ –Њ—В–Ї—А—Л—В–Њ–≥–Њ –і–Њ—Б—В—Г–њ–∞ –Ї Wi-Fi. –Ш–Ј-–Ј–∞ –Є–љ—В–µ—А–∞–Ї—В–Є–≤–љ–Њ–≥–Њ —Е–∞—А–∞–Ї—В–µ—А–∞ –Є–≥—А –Њ–љ–Є —В–∞–Ї–ґ–µ —П–≤–ї—П—О—В—Б—П –Љ–Є—И–µ–љ—П–Љ–Є –і–ї—П –∞—В–∞–Ї —Б–Њ—Ж–Є–∞–ї—М–љ–Њ–є –Є–љ–ґ–µ–љ–µ—А–Є–Є. –° —Г—З–µ—В–Њ–Љ —В–µ–Љ–њ–Њ–≤ —А–Њ—Б—В–∞ –Є —А–∞—Б—В—Г—Й–µ–≥–Њ –Є–љ—В–µ—А–µ—Б–∞ –Ї –Ї–Є–±–µ—А—Б–њ–Њ—А—В—Г –Є –Њ–љ–ї–∞–є–љ-–Є–≥—А–∞–Љ –Њ–љ–Є, –њ–Њ –≤—Б–µ–є –≤–Є–і–Є–Љ–Њ—Б—В–Є, —Б—В–∞–љ—Г—В –Ї—А—Г–њ–љ—Л–Љ–Є —Ж–µ–ї—П–Љ–Є –∞—В–∞–Ї –≤ 2022 –≥.

–£–≤–µ–ї–Є—З–µ–љ–Є–µ –Њ–±—К–µ–Љ–∞ –њ–µ—А–Є—Д–µ—А–Є–Є –њ–Њ–і–њ–Є—В—Л–≤–∞–µ—В—Б—П —А–∞—Б—В—Г—Й–Є–Љ —З–Є—Б–ї–Њ–Љ —Г—Б—В—А–Њ–є—Б—В–≤ –Ш–љ—В–µ—А–љ–µ—В–∞ –≤–µ—Й–µ–є (IoT) –Є –Ю–Ґ, –∞ —В–∞–Ї–ґ–µ –Є–љ—В–µ–ї–ї–µ–Ї—В—Г–∞–ї—М–љ—Л—Е —Г—Б—В—А–Њ–є—Б—В–≤ –љ–∞ –±–∞–Ј–µ 5G –Є –Є—Б–Ї—Г—Б—Б—В–≤–µ–љ–љ–Њ–≥–Њ –Є–љ—В–µ–ї–ї–µ–Ї—В–∞, –Ї–Њ—В–Њ—А—Л–µ –њ–Њ–Ј–≤–Њ–ї—П—О—В –Њ–±–Љ–µ–љ–Є–≤–∞—В—М—Б—П –і–∞–љ–љ—Л–Љ–Є –≤ —А–µ–ґ–Є–Љ–µ —А–µ–∞–ї—М–љ–Њ–≥–Њ –≤—А–µ–Љ–µ–љ–Є. –Э–Њ–≤—Л–µ —Г–≥—А–Њ–Ј—Л –і–ї—П –њ–µ—А–Є—Д–µ—А–Є–Є –±—Г–і—Г—В –њ–Њ—П–≤–ї—П—В—М—Б—П –Є –і–∞–ї—М—И–µ, –њ–Њ—Б–Ї–Њ–ї—М–Ї—Г –Ї–Є–±–µ—А–њ—А–µ—Б—В—Г–њ–љ–Є–Ї–Є –њ—А–Њ–і–Њ–ї–ґ–∞—О—В –љ–∞—Ж–µ–ї–Є–≤–∞—В—М—Б—П –љ–∞ –≤—Б—О —А–∞—Б—И–Є—А–µ–љ–љ—Г—О —Б–µ—В—М –Ї–∞–Ї –љ–∞ —В–Њ—З–Ї—Г –≤—Е–Њ–і–∞ –і–ї—П –∞—В–∞–Ї–Є.

–Ч–ї–Њ—Г–Љ—Л—И–ї–µ–љ–љ–Є–Ї–Є –±—Г–і—Г—В —А–∞–±–Њ—В–∞—В—М –љ–∞–і –Љ–∞–Ї—Б–Є–Љ–Є–Ј–∞—Ж–Є–µ–є –ї—О–±—Л—Е –њ–Њ—В–µ–љ—Ж–Є–∞–ї—М–љ—Л—Е –±—А–µ—И–µ–є –≤ –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є, –Њ–±—Г—Б–ї–Њ–≤–ї–µ–љ–љ—Л—Е –Є–љ—В–µ–ї–ї–µ–Ї—В—Г–∞–ї—М–љ—Л–Љ–Є –≥—А–∞–љ–Є—Ж–∞–Љ–Є –Є –і–Њ—Б—В–Є–ґ–µ–љ–Є—П–Љ–Є –≤ –Њ–±–ї–∞—Б—В–Є –≤—Л—З–Є—Б–ї–Є—В–µ–ї—М–љ–Њ–є –Љ–Њ—Й–љ–Њ—Б—В–Є, –і–ї—П —Б–Њ–Ј–і–∞–љ–Є—П —Б–ї–Њ–ґ–љ—Л—Е –Є –±–Њ–ї–µ–µ —А–∞–Ј—А—Г—И–Є—В–µ–ї—М–љ—Л—Е —Г–≥—А–Њ–Ј –≤ –±–µ—Б–њ—А–µ—Ж–µ–і–µ–љ—В–љ–Њ–Љ –Љ–∞—Б—И—В–∞–±–µ. –Я–Њ –Љ–µ—А–µ —В–Њ–≥–Њ, –Ї–∞–Ї –њ–Њ–≥—А–∞–љ–Є—З–љ—Л–µ —Г—Б—В—А–Њ–є—Б—В–≤–∞ –±—Г–і—Г—В —Б—В–∞–љ–Њ–≤–Є—В—М—Б—П –≤—Б–µ –±–Њ–ї–µ–µ –Љ–Њ—Й–љ—Л–Љ–Є, —Б –±–Њ–ї–µ–µ —И–Є—А–Њ–Ї–Є–Љ–Є –≤—Б—В—А–Њ–µ–љ–љ—Л–Љ–Є –≤–Њ–Ј–Љ–Њ–ґ–љ–Њ—Б—В—П–Љ–Є, –љ–Њ–≤—Л–µ –∞—В–∞–Ї–Є –±—Г–і—Г—В —А–∞–Ј—А–∞–±–∞—В—Л–≤–∞—В—М—Б—П —В–∞–Ї, —З—В–Њ–±—Л «–ґ–Є—В—М –љ–∞ –њ–µ—А–Є—Д–µ—А–Є–Є». –†–Њ—Б—В —З–Є—Б–ї–∞ –∞—В–∞–Ї, –љ–∞–њ—А–∞–≤–ї–µ–љ–љ—Л—Е –љ–∞ –Ю–Ґ, –≤ —З–∞—Б—В–љ–Њ—Б—В–Є, –љ–∞ –≥—А–∞–љ–Є—Ж–µ, –≤–µ—А–Њ—П—В–µ–љ, –њ–Њ—Б–Ї–Њ–ї—М–Ї—Г –Ї–Њ–љ–≤–µ—А–≥–µ–љ—Ж–Є—П —Б–µ—В–µ–є –Ш–Ґ –Є –Ю–Ґ –њ—А–Њ–і–Њ–ї–ґ–∞–µ—В—Б—П.

«–Ц–Є–Ј–љ—М –љ–∞ –њ–µ—А–Є—Д–µ—А–Є–Є» –њ–Њ–Ј–≤–Њ–ї—П–µ—В –≤—А–µ–і–Њ–љ–Њ—Б–љ—Л–Љ –њ—А–Њ–≥—А–∞–Љ–Љ–∞–Љ –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞—В—М —Б—Г—Й–µ—Б—В–≤—Г—О—Й–Є–µ –Є–љ—Б—В—А—Г–Љ–µ–љ—В—Л –Є –≤–Њ–Ј–Љ–Њ–ґ–љ–Њ—Б—В–Є –≤ —Б–Ї–Њ–Љ–њ—А–Њ–Љ–µ—В–Є—А–Њ–≤–∞–љ–љ—Л—Е —Б—А–µ–і–∞—Е, –њ–Њ—Н—В–Њ–Љ—Г –∞—В–∞–Ї–Є –Є –Ї—А–∞–ґ–∞ –і–∞–љ–љ—Л—Е —Б–Њ —Б—В–Њ—А–Њ–љ—Л –≤—Л–≥–ї—П–і—П—В –Ї–∞–Ї –Њ–±—Л—З–љ–∞—П –і–µ—П—В–µ–ї—М–љ–Њ—Б—В—М —Б–Є—Б—В–µ–Љ—Л –Є –Њ—Б—В–∞—О—В—Б—П –љ–µ–Ј–∞–Љ–µ—З–µ–љ–љ—Л–Љ–Є. –Ъ –њ—А–Є–Љ–µ—А—Г, –∞—В–∞–Ї–Є Hafnium –љ–∞ —Б–µ—А–≤–µ—А—Л Microsoft Exchange –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–ї–Є —Н—В–Њ—В –Љ–µ—В–Њ–і –і–ї—П —Б—Г—Й–µ—Б—В–≤–Њ–≤–∞–љ–Є—П –Є —Б–Њ—Е—А–∞–љ–µ–љ–Є—П –≤ –Ї–Њ–љ—В—А–Њ–ї–ї–µ—А–∞—Е –і–Њ–Љ–µ–љ–∞. –Ґ–∞–Ї–Є–µ –∞—В–∞–Ї–Є —Н—Д—Д–µ–Ї—В–Є–≤–љ—Л, –њ–Њ—В–Њ–Љ—Г —З—В–Њ –Њ–љ–Є —Н–Ї—Б–њ–ї—Г–∞—В–Є—А—Г—О—В –Ј–∞–Ї–Њ–љ–љ—Л–µ –Є–љ—Б—В—А—Г–Љ–µ–љ—В—Л –і–ї—П –≤—Л–њ–Њ–ї–љ–µ–љ–Є—П —Б–≤–Њ–Є—Е –њ—А–µ—Б—В—Г–њ–љ—Л—Е –і–µ–є—Б—В–≤–Є–є.

Dark Web –і–µ–ї–∞–µ—В –∞—В–∞–Ї–Є –љ–∞ –Ї—А–Є—В–Є—З–µ—Б–Ї–Є –≤–∞–ґ–љ—Г—О –Є–љ—Д—А–∞—Б—В—А—Г–Ї—В—Г—А—Г –Љ–∞—Б—И—В–∞–±–Є—А—Г–µ–Љ—Л–Љ–Є. –Ъ–Є–±–µ—А–њ—А–µ—Б—В—Г–њ–љ–Є–Ї–Є –њ–Њ–љ—П–ї–Є, —З—В–Њ –Љ–Њ–≥—Г—В –Ј–∞—А–∞–±–∞—В—Л–≤–∞—В—М –і–µ–љ—М–≥–Є, –њ–µ—А–µ–њ—А–Њ–і–∞–≤–∞—П —Б–≤–Њ–µ –≤—А–µ–і–Њ–љ–Њ—Б–љ–Њ–µ –Я–Ю –≤ –Є–љ—В–µ—А–љ–µ—В–µ –≤ –Ї–∞—З–µ—Б—В–≤–µ —Г—Б–ї—Г–≥–Є. –Т–Љ–µ—Б—В–Њ —В–Њ–≥–Њ, —З—В–Њ–±—Л –Ї–Њ–љ–Ї—Г—А–Є—А–Њ–≤–∞—В—М —Б –і—А—Г–≥–Є–Љ–Є –Ї–Њ–Љ–њ–∞–љ–Є—П–Љ–Є, –њ—А–µ–і–ї–∞–≥–∞—О—Й–Є–Љ–Є –∞–љ–∞–ї–Њ–≥–Є—З–љ—Л–µ –Є–љ—Б—В—А—Г–Љ–µ–љ—В—Л, –Њ–љ–Є —А–∞—Б—И–Є—А—П—О—В —Б–≤–Њ–є –њ–Њ—А—В—Д–µ–ї—М, –≤–Ї–ї—О—З–∞—П –≤ –љ–µ–≥–Њ –∞—В–∞–Ї–Є –љ–∞ –Ю–Ґ. –Ю—Б–Њ–±–µ–љ–љ–Њ –њ–Њ –Љ–µ—А–µ —А–∞–Ј–≤–Є—В–Є—П –Ї–Њ–љ–≤–µ—А–≥–µ–љ—Ж–Є–Є –Ю–Ґ –Є –Ш–Ґ. –Ш—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є–µ —В–∞–Ї–Є—Е —Б–Є—Б—В–µ–Љ –Є –Ї—А–Є—В–Є—З–µ—Б–Ї–Њ–є –Є–љ—Д—А–∞—Б—В—А—Г–Ї—В—Г—А—Л –і–ї—П –≤—Л–Ї—Г–њ–∞ –±—Г–і–µ—В –њ—А–Є–±—Л–ї—М–љ—Л–Љ –і–µ–ї–Њ–Љ, –љ–Њ —В–∞–Ї–ґ–µ –Љ–Њ–ґ–µ—В –Є–Љ–µ—В—М —Г–ґ–∞—Б–љ—Л–µ –њ–Њ—Б–ї–µ–і—Б—В–≤–Є—П, –≤ —В–Њ–Љ —З–Є—Б–ї–µ –Њ—В—А–Є—Ж–∞—В–µ–ї—М–љ–Њ —Б–Ї–∞–Ј–∞—В—М—Б—П –љ–∞ –ґ–Є–Ј–љ–Є –Є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –ї—О–і–µ–є. –Я–Њ—Б–Ї–Њ–ї—М–Ї—Г —Б–µ—В–Є —Б—В–∞–љ–Њ–≤—П—В—Б—П –≤—Б–µ –±–Њ–ї–µ–µ –≤–Ј–∞–Є–Љ–Њ—Б–≤—П–Ј–∞–љ–љ—Л–Љ–Є, –њ—А–∞–Ї—В–Є—З–µ—Б–Ї–Є –ї—О–±–∞—П —В–Њ—З–Ї–∞ –і–Њ—Б—В—Г–њ–∞ –Љ–Њ–ґ–µ—В —Б—В–∞—В—М —Ж–µ–ї—М—О –і–ї—П –≤—Е–Њ–і–∞ –≤ –Ш–Ґ-–Є–љ—Д—А–∞—Б—В—А—Г–Ї—В—Г—А—Г. –Ґ—А–∞–і–Є—Ж–Є–Њ–љ–љ–Њ –∞—В–∞–Ї–Є –љ–∞ —Б–Є—Б—В–µ–Љ—Л OT –±—Л–ї–Є –њ—А–µ—А–Њ–≥–∞—В–Є–≤–Њ–є –±–Њ–ї–µ–µ —Б–њ–µ—Ж–Є–∞–ї–Є–Ј–Є—А–Њ–≤–∞–љ–љ—Л—Е –Ј–ї–Њ—Г–Љ—Л—И–ї–µ–љ–љ–Є–Ї–Њ–≤. –Э–Њ —В–∞–Ї–Є–µ –≤–Њ–Ј–Љ–Њ–ґ–љ–Њ—Б—В–Є –≤—Б–µ —З–∞—Й–µ –≤–Ї–ї—О—З–∞—О—В—Б—П –≤ –Ї–Њ–Љ–њ–ї–µ–Ї—В—Л –Є–љ—Б—В—А—Г–Љ–µ–љ—В–Њ–≤, —А–µ–∞–ї–Є–Ј—Г–µ–Љ—Л–µ –≤ Dark Web. –І—В–Њ –і–µ–ї–∞–µ—В –Є—Е –і–Њ—Б—В—Г–њ–љ—Л–Љ–Є –і–ї—П –≥–Њ—А–∞–Ј–і–Њ –±–Њ–ї–µ–µ —И–Є—А–Њ–Ї–Њ–≥–Њ –Ї—А—Г–≥–∞ –Ј–ї–Њ—Г–Љ—Л—И–ї–µ–љ–љ–Є–Ї–Њ–≤.

–Я–µ—А–Є–Љ–µ—В—А —Б—В–∞–ї –±–Њ–ї–µ–µ —Д—А–∞–≥–Љ–µ–љ—В–Є—А–Њ–≤–∞–љ–љ—Л–Љ, –∞ –Ї–Њ–Љ–∞–љ–і—Л –Ї–Є–±–µ—А–±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є —З–∞—Б—В–Њ —А–∞–±–Њ—В–∞—О—В –Є–Ј–Њ–ї–Є—А–Њ–≤–∞–љ–љ–Њ. –Т —В–Њ –ґ–µ –≤—А–µ–Љ—П –Љ–љ–Њ–≥–Є–µ –Њ—А–≥–∞–љ–Є–Ј–∞—Ж–Є–Є –њ–µ—А–µ—Е–Њ–і—П—В –љ–∞ –Љ–љ–Њ–≥–Њ–Њ–±–ї–∞—З–љ—Г—О –Є–ї–Є –≥–Є–±—А–Є–і–љ—Г—О –Љ–Њ–і–µ–ї—М. –Т—Б–µ —Н—В–Є —Д–∞–Ї—В–Њ—А—Л —Б–Њ–Ј–і–∞—О—В –Є–і–µ–∞–ї—М–љ—Л–є —И—В–Њ—А–Љ –і–ї—П –Ї–Є–±–µ—А–њ—А–µ—Б—В—Г–њ–љ–Є–Ї–Њ–≤, –Ї–Њ—В–Њ—А—Л–µ –Є—Б–њ–Њ–ї—М–Ј—Г—О—В —Б–ї–Њ–ґ–љ—Л–є –Ї–Њ–Љ–њ–ї–µ–Ї—Б–љ—Л–є –њ–Њ–і—Е–Њ–і. –ѓ—З–µ–Є—Б—В–∞—П –∞—А—Е–Є—В–µ–Ї—В—Г—А–∞ –Ї–Є–±–µ—А–±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –Є–љ—В–µ–≥—А–Є—А—Г–µ—В —Б—А–µ–і—Б—В–≤–∞ –Ї–Њ–љ—В—А–Њ–ї—П –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –≤ —И–Є—А–Њ–Ї–Њ —А–∞—Б–њ—А–µ–і–µ–ї–µ–љ–љ—Л–µ —Б–µ—В–Є –Є –∞–Ї—В–Є–≤—Л. –Т —Б–Њ—З–µ—В–∞–љ–Є–Є —Б –њ–Њ–і—Е–Њ–і–Њ–Љ Security Fabric –Њ—А–≥–∞–љ–Є–Ј–∞—Ж–Є–Є –Љ–Њ–≥—Г—В –≤–Њ—Б–њ–Њ–ї—М–Ј–Њ–≤–∞—В—М—Б—П –њ—А–µ–Є–Љ—Г—Й–µ—Б—В–≤–∞–Љ–Є –Є–љ—В–µ–≥—А–Є—А–Њ–≤–∞–љ–љ–Њ–є –њ–ї–∞—В—Д–Њ—А–Љ—Л –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є, –Ї–Њ—В–Њ—А–∞—П –Ј–∞—Й–Є—Й–∞–µ—В –≤—Б–µ –∞–Ї—В–Є–≤—Л –≤ –Њ—Д–Є—Б–∞—Е, —Ж–µ–љ—В—А–∞—Е –Њ–±—А–∞–±–Њ—В–Ї–Є –і–∞–љ–љ—Л—Е, –∞ —В–∞–Ї–ґ–µ –≤ –Њ–±–ї–∞–Ї–µ –Є–ї–Є –љ–∞ –≥—А–∞–љ–Є—Ж–∞—Е —Б–µ—В–Є.

–Ч–∞—Й–Є—В–љ–Є–Ї–∞–Љ –љ–µ–Њ–±—Е–Њ–і–Є–Љ–Њ –њ–ї–∞–љ–Є—А–Њ–≤–∞—В—М —Б–≤–Њ–Є –і–µ–є—Б—В–≤–Є—П –Ј–∞—А–∞–љ–µ–µ, –Є—Б–њ–Њ–ї—М–Ј—Г—П –≤–Њ–Ј–Љ–Њ–ґ–љ–Њ—Б—В–Є –Є—Б–Ї—Г—Б—Б—В–≤–µ–љ–љ–Њ–≥–Њ –Є–љ—В–µ–ї–ї–µ–Ї—В–∞ –Є –Љ–∞—И–Є–љ–љ–Њ–≥–Њ –Њ–±—Г—З–µ–љ–Є—П (ML) –і–ї—П —Г—Б–Ї–Њ—А–µ–љ–Є—П –њ—А–µ–і–Њ—В–≤—А–∞—Й–µ–љ–Є—П, –Њ–±–љ–∞—А—Г–ґ–µ–љ–Є—П –Є —А–µ–∞–≥–Є—А–Њ–≤–∞–љ–Є—П –љ–∞ —Г–≥—А–Њ–Ј—Л. –Я–µ—А–µ–і–Њ–≤—Л–µ —В–µ—Е–љ–Њ–ї–Њ–≥–Є–Є –і–ї—П –Ї–Њ–љ–µ—З–љ—Л—Е —В–Њ—З–µ–Ї –њ–Њ–Љ–Њ–≥—Г—В –≤—Л—П–≤–Є—В—М –≤—А–µ–і–Њ–љ–Њ—Б–љ—Л–µ —Г–≥—А–Њ–Ј—Л –љ–∞ –Њ—Б–љ–Њ–≤–µ –Є—Е –њ–Њ–≤–µ–і–µ–љ–Є—П. –Ъ—А–Њ–Љ–µ —В–Њ–≥–Њ, –і–Њ—Б—В—Г–њ –Ї —Б–µ—В–Є —Б –љ—Г–ї–µ–≤—Л–Љ –і–Њ–≤–µ—А–Є–µ–Љ (ZTNA) –±—Г–і–µ—В –Є–Љ–µ—В—М —А–µ—И–∞—О—Й–µ–µ –Ј–љ–∞—З–µ–љ–Є–µ –і–ї—П –±–µ–Ј–Њ–њ–∞—Б–љ–Њ–≥–Њ –і–Њ—Б—В—Г–њ–∞ –Ї –њ—А–Є–ї–Њ–ґ–µ–љ–Є—П–Љ, —З—В–Њ–±—Л —А–∞—Б–њ—А–Њ—Б—В—А–∞–љ–Є—В—М –Ј–∞—Й–Є—В—Г –љ–∞ –Љ–Њ–±–Є–ї—М–љ—Л—Е —А–∞–±–Њ—В–љ–Є–Ї–Њ–≤ –Є —Г—З–∞—Й–Є—Е—Б—П, –∞ Secure SD-WAN –≤–∞–ґ–љ–∞ –і–ї—П –Ј–∞—Й–Є—В—Л —А–∞–Ј–≤–Є–≤–∞—О—Й–Є—Е—Б—П –≥—А–∞–љ–Є—Ж WAN.

–Ъ—А–Њ–Љ–µ —В–Њ–≥–Њ, —Б–µ–≥–Љ–µ–љ—В–∞—Ж–Є—П –Њ—Б—В–∞–љ–µ—В—Б—П –Њ—Б–љ–Њ–≤–Њ–њ–Њ–ї–∞–≥–∞—О—Й–µ–є —Б—В—А–∞—В–µ–≥–Є–µ–є –і–ї—П –Њ–≥—А–∞–љ–Є—З–µ–љ–Є—П –±–Њ–Ї–Њ–≤–Њ–≥–Њ –њ–µ—А–µ–Љ–µ—Й–µ–љ–Є—П –Ї–Є–±–µ—А–њ—А–µ—Б—В—Г–њ–љ–Є–Ї–Њ–≤ –≤–љ—Г—В—А–Є —Б–µ—В–Є –Є –і–ї—П —В–Њ–≥–Њ, —З—В–Њ–±—Л –љ–∞—А—Г—И–µ–љ–Є—П –Њ–≥—А–∞–љ–Є—З–Є–≤–∞–ї–Є—Б—М –Љ–µ–љ—М—И–µ–є —З–∞—Б—В—М—О —Б–µ—В–Є. –Ш–љ—В–µ–≥—А–Є—А–Њ–≤–∞–љ–љ–∞—П –Є–љ—Д–Њ—А–Љ–∞—Ж–Є—П –Њ–± —Г–≥—А–Њ–Ј–∞—Е –Љ–Њ–ґ–µ—В —Г–ї—Г—З—И–Є—В—М —Б–њ–Њ—Б–Њ–±–љ–Њ—Б—В—М –Њ—А–≥–∞–љ–Є–Ј–∞—Ж–Є–Є –Ј–∞—Й–Є—Й–∞—В—М—Б—П –≤ —А–µ–ґ–Є–Љ–µ —А–µ–∞–ї—М–љ–Њ–≥–Њ –≤—А–µ–Љ–µ–љ–Є, –њ–Њ—Б–Ї–Њ–ї—М–Ї—Г —Б–Ї–Њ—А–Њ—Б—В—М –∞—В–∞–Ї –њ—А–Њ–і–Њ–ї–ґ–∞–µ—В —А–∞—Б—В–Є. –Я—А–Є —Н—В–Њ–Љ –≤–Њ –≤—Б–µ—Е —Б–µ–Ї—В–Њ—А–∞—Е –±–Є–Ј–љ–µ—Б–∞ –Є —В–Є–њ–∞—Е –Њ—А–≥–∞–љ–Є–Ј–∞—Ж–Є–є —Б–Њ–≤–Љ–µ—Б—В–љ–Њ–µ –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є–µ –і–∞–љ–љ—Л—Е –Є –њ–∞—А—В–љ–µ—А—Б—В–≤–Њ –Љ–Њ–≥—Г—В –Њ–±–µ—Б–њ–µ—З–Є—В—М –±–Њ–ї–µ–µ —Н—Д—Д–µ–Ї—В–Є–≤–љ–Њ–µ —А–µ–∞–≥–Є—А–Њ–≤–∞–љ–Є–µ –Є —В–Њ—З–љ–Њ–µ –њ—А–Њ–≥–љ–Њ–Ј–Є—А–Њ–≤–∞–љ–Є–µ –±—Г–і—Г—Й–Є—Е –Љ–µ—В–Њ–і–Њ–≤ –і–ї—П —Б–і–µ—А–ґ–Є–≤–∞–љ–Є—П —Г—Б–Є–ї–Є–є –њ—А–Њ—В–Є–≤–љ–Є–Ї–∞. –Т—Л—А–∞–≤–љ–Є–≤–∞–љ–Є–µ –±–∞–ї–∞–љ—Б–∞ —Б–Є–ї –њ–Њ—Б—А–µ–і—Б—В–≤–Њ–Љ —Б–Њ—В—А—Г–і–љ–Є—З–µ—Б—В–≤–∞ –і–Њ–ї–ґ–љ–Њ –Њ—Б—В–∞–≤–∞—В—М—Б—П –њ—А–Є–Њ—А–Є—В–µ—В–љ–Њ–є –Ј–∞–і–∞—З–µ–є –і–ї—П –њ—А–µ—Б–µ—З–µ–љ–Є—П —Г—Б–Є–ї–Є–є –Ї–Є–±–µ—А–њ—А–µ—Б—В—Г–њ–љ–Є–Ї–Њ–≤ –њ–Њ —Б–Њ–Ј–і–∞–љ–Є—О —Ж–µ–њ–Њ—З–Ї–Є –њ–Њ—Б—В–∞–≤–Њ–Ї –і–Њ —В–Њ–≥–Њ, –Ї–∞–Ї –Њ–љ–Є –њ–Њ–њ—Л—В–∞—О—В—Б—П —Б–і–µ–ї–∞—В—М —В–Њ –ґ–µ —Б–∞–Љ–Њ–µ.

–°—В—А–∞—В–µ–≥—Ц—П –Њ—Е–Њ–ї–Њ–і–ґ–µ–љ–љ—П –¶–Ю–Ф –і–ї—П –µ–њ–Њ—Е–Є AI

| +44 –≥–Њ–ї–Њ—Б–∞ |

|