|

СПЕЦІАЛЬНІ ПАРТНЕРИ ПРОЕКТУ BEST CIOОпределение наиболее профессиональных ИТ-управленцев, лидеров и экспертов в своих отраслях Человек годаКто внес наибольший вклад в развитие украинского ИТ-рынка. Продукт годаНаграды «Продукт года» еженедельника «Компьютерное обозрение» за наиболее выдающиеся ИТ-товары |

Сетевые решения от НР

Автор – Леонід Бараш, 21 апреля 2015 г.

Со времени приобретения 3Com и TippingPoint, портфель сетевых решений НР существенно расширился. Сегодня компания может предложить заказчикам продукты для построения сетей любого масштаба и любой архитектуры, включая SDN. Об этом шла речь на совместном семинаре Integrity Systems и НР. Собственно о сетевой продуктовой линейке рассказал консультант по сетевым решениям Сергей Любохинец из Integrity Systems. В качестве вступления к основной теме докладчик кратко представил компанию. Integrity Systems на рынке Украины с 2008 г. Компания предоставляет полный комплекс решений для построения ЦОД, корпоративной ИТ-инфраструктуры, включая продукты по обеспечению ИБ, управлению и мониторингу инфраструктуры, системы бесперебойного питания и т.п. Кроме этого, Integrity Systems поставляет и программное обеспечение основных мировых производителей. Ее ключевыми партнерами являются такие компании, как НР, Microsoft, Oracle, Cisco, Dell, NetApp, Check Point, Veeam. Integrity Systems является лидером украинского рынка по количеству реализованных проектов на лезвийных серверах и СХД НР. Компания также предоставляет профессиональные сервисы по поддержке и сопровождению ИТ-инфраструктуры, разработке и сопровождению новых проектов, обслуживанию существующего оборудования.

Сергей Любохинец: «Сетевые решения НР, объединенные общим названием FlexNetwork Architecture, являются единственной в отрасли архитектурой, полностью охватывающей ЦОД, кампусные сети и сети филиалов» Сетевые решения НР, объединенные общим названием FlexNetwork Architecture, по словам выступающего, является единственной в отрасли архитектурой, полностью охватывающей ЦОД, кампусные сети и сети филиалов. Архитектура включает три компонента: FlexFabric объединяет и обеспечивает безопасность сети ЦОД, вычислительных ресурсов и СХД, как физических, так и виртуальных, FlexCampus объединяет проводные и беспроводные сети и обеспечивает безопасный доступ и FlexBranch, который сводит воедино управление функциональностью, безопасностью и набором сервисов в сети. Все это охватывается программой управления и мониторинга FlexManagement. Реализуя проект в единой архитектуре, заказчик никогда не столкнется с проблемами несовместимости или недоступности каких-то функций. Далее докладчик представил непосредственно сетевые продукты НР для сегмента SMB, филиалов крупных компаний, кампусных сетей и ядра сети. Это маршрутизаторы и коммутаторы для сетей разных масштабов, устройства для построения WLAN, системы IPS, брандмауэры, средства для управления сетями. Набор позволяет решить любые возникающие при построении сетей задачи. К примеру, в состав устройств, объединенные названием FlexBranch, входят мультисервисные маршрутизаторы MSRxxxx, коммутаторы (серии 5000 и 2000), аппаратные версии устройств ИБ, а также сервисные модули, на которых можно развернуть приложения, скажем, от Avaya, VMware или Citrix. Портфель продуктов FlexCampus включает коммутаторы уровня ядра, уровня доступа и средства управления сетью (HP Intelligent Management Center, IMC). Флагманская серия коммутаторов уровня ядра НР 10500 Switches характеризуется суммарной пропускной способностью более 11,5 Тб/с, высокой плотностью портов (до 96 портов 40 GbE, 576 портов 10 GbE и 576 портов 1 GbE на систему), наличием двухпортовой интерфейсной карты 100 GbE, поддержкой протоколов IPv4/IPv6. Серия коммутаторов НР 5400R zl2 устанавливаться на уровне доступа в крупных корпорациях или в ядре сети средних по величине компаний. Поставляются в 6-слотовом или 12-слотовом варианте, оборудованы портами 10/1 GbE, поддерживаются протоколы OSPF, IPv6, IPv4 BGP и PBR. Устройство также готово к использованию в сетях SDN (поддерживает протокол OpenFlow 1.3). В целом же, компания предлагает еще девять моделей коммутаторов для корпоративного доступа либо для установки в ядро сетей филиалов. Кроме этого, НР поставляет широкий спектр маршрутизаторов, от моделей начального уровня HP 6602, HSR6602-G/XG, предназначенных для филиалов, до высокоуровневых серий HSR6800/8800 для ЦОД и интернет-провайдеров. Самые тяжелые сетевые решения представлены портфелем FlexFabric. Сюда входят коммутаторы ядра сети серий 129ххх (крупномасштабные сети, до 36 Тб/с, до 256 портов 40 GbE), 125ххх (сети среднего масштаба, 24 Тб/с, 720 портов 10 GbE), 119ххх (небольшие сети, 7,7 Тб/с, 16 портов 100 GbE)) и 79хх (компактные модульные коммутаторы для ЦОД, 9,6 Тб/с). Этот класс продуктов включает также коммутаторы уровня доступа (серия 61хх, 5700, 58Х0, 59Х0) и устройства безопасности (TP Core Controller и vController-S5100N). На уровне сетевой инфраструктуры НР предоставляет также ряд протоколов и технологий, повышающих надежность сетей и облегчающих управление. Так, в случае кольцевой топологии протокол Spanning Tree заменяется на более совершенный Rapid Ring Protection Protocol (RRPP). Он обеспечивает балансировку нагрузки по VLAN’ам и передачу в разных направлениях, повышая эффективность использования полосы пропускания. В случае разрыва канала трафик передается в обратном направлении при минимальных потерях. Технология виртуализации коммутаторов Intelligent Resilient Framework (IRF) позволяет объединить группу коммутаторов одного уровня в сетях L2 в единое логическое устройство, при этом все коммутаторы и все каналы связи функционируют в режиме балансировки нагрузки. Для управления удаленными сетевыми устройствами НР предлагает Branch IMC (BIMC). Система упрощает развертывание и управление большим количеством устройств СРЕ (Customer-Premises Equipment), предоставляя, по сути, единую консоль управления. Портфель беспроводных продуктов НР обеспечивает полные WLAN-решения на базе контроллеров беспроводного доступа и ТД, которые могут работать как в автономном, так и в управляемом режимах. Они позволяют строить WLAN любого масштаба. К примеру, младшая модель контроллера MSM 720 может поддерживать до 40 ТД и до 250 пользователей, тогда как старшая, НР 870 Unified Wired-WLAN Appliance — до 1536 ТД и до 30 тыс. пользователей. В случае необходимости отказоустойчивых решений контроллеры могут быть объединены в кластер. Есть решение, позволяющее управлять WLAN с помощью облачного сервиса. Докладчик также рассказал о технологии Edge Virtual Bridging, направляющей трафик для коммутации между виртуальными машинами на физический коммутатор с целью разгрузки ресурсов сервера, и об Ethernet Virtual Interconnect, позволяющем объединить на базе сетей L2 географически удаленные ЦОДы в один логический ЦОД. Будущее сетей НР связывает с архитектурой Software Defined Networks (SDN). О причинах, обусловивших появление концепции SDN, и преимуществах основанной на ней архитектуры рассказал ведущий технический консультант подразделения HP Networking Родион Ковальчук.

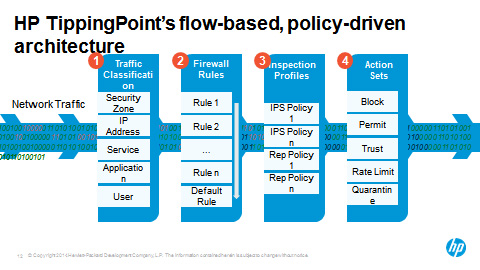

Родион Ковальчук: «Разработка концепции SDN стала ответом на проблемы, препятствующие дальнейшему развитию традиционных сетей» Разработка концепции SDN стала ответом на проблемы, препятствующие дальнейшему развитию традиционных сетей. Так, традиционные сети статичны и не соответствуют динамике бизнеса. Возможности их масштабирования не отвечают требованиям крупных компаний и сервис-провайдеров, а управление распределенными сетевыми устройствами слишком сложное и неэффективное. Эти и еще ряд проблем приводят к тому, что традиционные архитектуры сетей не подходят для динамических сред, и сеть становится ограничивающим фактором в общей ИТ-инфраструктуре. По определению Open Network Foundation (ONF) SDN является архитектурой, в которой плоскость управления (control plane) сетью отделена от плоскости передачи данных (data plane), в результате чего сетевой интеллект и состояние сети логически централизуются, а лежащая в основании сети инфраструктура абстрагируется от приложений. Таким образом, появляется единая точка управления устройствами и трафиком — SDN-контроллер, тогда как сами маршрутизаторы и коммутаторы занимаются только пересылкой пакетов. Архитектуры SDN поддерживают набор API, которые делают возможным реализацию общих сетевых сервисов, управление полосой пропускания, регулирование трафика, QoS, оптимизацию процессорной нагрузки, все формы управления политиками и пользовательские настройки для обеспечения требований бизнеса. SDN также допускают управление всей сетью с помощью систем оркестровки и выделения ресурсов. Первым стандартным коммуникационным интерфейсом между уровнями управления и продвижения пакетов в SDN-архитектуре стал протокол OpenFlow. С его помощью осуществляется прямой доступ к уровню продвижения данных и управлению такими сетевыми устройствами, как коммутаторы и маршрутизаторы, физические или виртуальные (определяемые гипервизорами). Открытые API между уровнями управления и прикладным позволяют разрабатывать для бизнес-приложений соответствующие SDN-программы, которые «говорят» SDN-контроллеру о том, какие требования данное бизнес-приложение предъявляет коммутатору для пересылки своего трафика, другими словами, приложение может запрашивать напрямую определенные требования к сети. SDN также предоставляет такие преимущества, как централизованное применение политик, более эффективное взаимодействие пользователей и приложений, простое управление целыми сетями, а не отдельными сетевыми устройствами, масштабируемую функциональность для будущих приложений. Второй доклад Родиона Ковальчука был посвящен брандмауэру следующего поколения HP TippingPoint NGFW. Чем же NGFW отличается от традиционного брандмауэра? Для этого нужно сделать краткий экскурс в историю брандмауэров. В своей эволюции традиционный брандмауэр с хранением состояния соединения (stateful firewall) сделал ответвление и пошел по пути, который называется объединенное управление угрозами (Unified Threat Management — UTM). UTM комбинирует набор средств защиты, таких как брандмауэр, антивирус, IDS/IPS, безопасность контента и т. п., интегрируя их в одном устройстве. Вследствие ограничений по производительности и масштабируемости эти устройства никогда не считались подходящими для корпоративных инсталляций. Компания Gartner и некоторые производители определили концепцию NGFW, который является «UTM для корпораций», с упомянутыми интегрированными функциями безопасности и фокусом на управление приложениями и идентификацией пользователей, чтобы политики брандмауэра были независимы от сетевого уровня. Каждый NGFW должен иметь IPS для определения и блокирования вредоносного кода в режиме реального времени. Проблема большинства конкурентоспособных NGFW заключалась в том, что IPS была в них реализована как «необходимое зло», с которым приходилось мириться для соответствия предъявляемым требованиям. Заказчики шли на серьезный компромисс, когда реализация интегрированных решений в NGFW была слабее, чем лучшие решения в своем классе, подобные выделенным брандмауэрам и IPS. Компания НР вышла поздно на рынок NGFW, но с бескомпромиссным продуктом TippingPoint NGFW, поскольку в нем реализован 13-летний опыт разработок IPS. Таким образом, новый продукт использует точно такой же механизм инспекции, как и в самых продвинутых и эффективных устройствах NGIPS. По словам докладчика, это решение является уникальным в индустрии. На сегодня компания поставляет пять моделей устройств NGFW, которые в режиме Firewalling + IPS охватывают диапазон производительности от 250 Мб/с до 5 Гб/с. Эта производительность удваивается, если их использовать только как брандмауэры. В заключение представим базированную на потоках и управлении политиками архитектуру HP TippingPoint NGFW. Поток пакетов через систему обработки и инспекции проходит четыре стадии.

На первой выполняется классификация трафика. Каждый пакет, принадлежащий определенному потоку (и сессии) классифицируется по зоне входа/выхода, информации сетевого уровня (IP-адрес/протокол/порты/VLAN ID и т. п.), приложению и ID пользователя. На второй стадии каждый пакет проверяется на соответствие правилам брандмауэра. На третьей все пакеты, удовлетворяющие правилам брандмауэра, инспектируются на соответствие профилю IPS. Наконец, на последней стадии может применяться набор предопределенных и пользовательских действий. Стратегія охолодження ЦОД для епохи AI

Читайте также

|

Останні обговоренняТОП-новости

ТОП-блогиТОП-статьи

|

||||||||||