| 0 |

|

Trend Micro обнаружила новую версию известного вредоносного ПО Cerber, шифрующего файлы на зараженном компьютере. Модификации, внесённые в загрузчик, позволяют программе избегать внимания эвристических антивирусных инструментов, использующих машинное обучение для выявления неизвестного вредоносного кода.

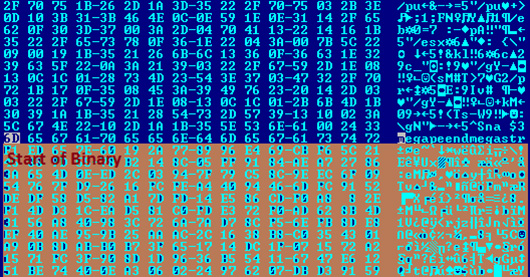

Как и прочие вымогательские программы, обновленная Cerber распространяется посредством фишинговых писем e-mail, побуждающих получателя нажать на ссылку, однако при этом из контролируемой мошенниками папки Dropbox загружается не исполняемый файл, а самораспаковывающийся архив. Он содержит три файла: скрипт VBS, простой двоичный файл, имеющий вид конфигурационного, и DLL с единственной задачей раскодирование бинарника.

Вредоносная природа ПО проявляетесь только в раскодированном файле, который проверяет систему на наличие антивирусных средств, работающих виртуальных машин и «песочниц», отслеживает попытки анализа его кода. При обнаружении чего-то из вышеперечисленного, выполнение загрузчика останавливается. В противном случае, он переходит к основной части операции и внедряет полный код Cerber в системные процессы Windows.

«Простые и очевидные самораспаковывающиеся файлы представляют проблему для статического машинного обучения. Все они имеют похожую структуру, независимо от содержимого. Распакованные двоичные файлы с ограниченными функциями тоже могут выглядеть безобидно», — написано в сообщении блога TrendLabs об обновлении Cerberus.

Trend Micro передала в отдел безопасности Dropbox список ссылок, используемых для загрузки Cerber. Этот провайдер облачного хранения уже заблокировал их вместе с соответствующими эккаунтами.

Для противодействия подобным угрозам в будущем эксперты TrendLabs рекомендуют не ограничиваться эвристической защитой и использовать многоуровневый подход к обеспечению безопасности, распространяющийся на шлюзы, конечное оборудование, сеть и серверы.

Стратегія охолодження ЦОД для епохи AI

| 0 |

|