|

СПЕЦІАЛЬНІ

ПАРТНЕРИ

ПРОЕКТУ

Определение наиболее профессиональных ИТ-управленцев, лидеров и экспертов в своих отраслях

Кто внес наибольший вклад в развитие украинского ИТ-рынка.

Награды «Продукт года» еженедельника «Компьютерное обозрение» за наиболее выдающиеся ИТ-товары

|

|

1 ноября 2013 г., 13:45

Довольно скоро заканчивается срок поддержки Windows XP. Корпорация Microsoft не устает повсюду пугать пользователей тысячами неприятностей, которые они получат, если не установят себе более современную систему (естественно, Windows 8). В чем заключаются задачи корпорации, активно навязывающей пользователям не самый удачный из своих продуктов, понять, в общем-то, несложно. Интереснее другое – насколько мрачные прогнозы экспертов Microsoft соответствуют действительности?

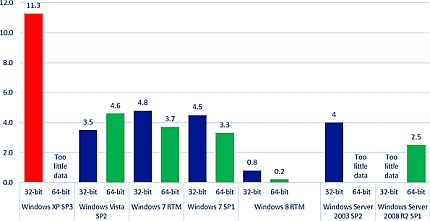

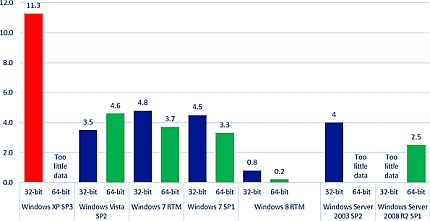

Очень рекомендую, к слову, ознакомиться с переводной статьей на эту тему, потому что там есть действительно интересная информация не только рекламно-маркетингового характера. Как вам, например, такая диаграмма?

Уровень заражений (количество вылеченных ПК на 1000 зараженных) ОС и пакетов обновлений за IV квартал 2012 г., по данным Microsoft Security Intelligence Report

Что самое интересное, в статье не ограничиваются самими системами, но сравнивают и Internet Explorer'ы (восьмой и десятый, хотя моя практика показывает, что, говоря об XP в СНГ, актуальнее будет брать все-таки шестой).

Лично я считаю, что статистика в данном случае – это скорее отражение общей криворукости пользователей. Количество вредоносов для WinXP пропорционально времени жизни этой ОС, которое, мягко говоря, несколько больше, чем у Win8. И что по мере перехода народа на «семерку» и «восьмерку» острота проблемы начнет снижаться – это как сейчас сидеть под Win95. Не каждый вредонос сегодня под ней запустится!

Но в одном, конечно, с Microsoft можно согласиться. Лучше все-таки обновить систему. Правда, следуя логике максимальной безопасности, новой ОС должна стать Linux или MacOS… Но Microsoft вам об этом не скажет, конечно же.

Ожидание конца света?

28 октября 2013 г., 12:32

Корпоративная почта – это те данные, которые часто содержат в себе достаточно много такой информации, которую не слишком хотелось бы показывать посторонним людям. Когда с почтой работают только из корпоративной сети, особых проблем не возникает. В то же время, часто с корпоративной почтой работают с мобильных устройств, и в связи с этим возникает немало сложностей.

Думаю, что рассказывать о важности сохранения конфиденциальности деловой переписки вряд ли стоит: каждый, кто её ведет, понимает, что обнародование некоторых писем может привести к не самым приятным последствиям. В корпоративной сети организации с обеспечением безопасности почтовой переписки проблем, как правило, не возникает. Системные администраторы следят за тем, чтобы на серверах и на компьютерах сотрудников не было троянов, способных похитить почту, а использование только корпоративного почтового сервера позволяет проконтролировать практически весь путь почтовой корреспонденции от отправителя до адресата.

Когда почта принимается и отправляется со смартфона, всё заметно усложняется. Дело в том, что защитить мобильный телефон теми же средствами, которые защищают корпоративную сеть в целом, довольно затруднительно. Остается и проблема, присущая всем портативным устройствам – она связана с сохранностью данных при их краже или потери. Нет принципиальной разницы, получит злоумышленник доступ к аккаунту корпоративной почты в результате перехвата логина и пароля или просто посмотрев её на найденном возле офиса телефоне.

Разные компании решают проблему по-разному. Наиболее распространенным и наиболее дешевым вариантом является использование корпоративной почты только на работе и полный отказ от работы с ней через мобильные устройства. К сожалению, такой вариант можно признать приемлемым только для весьма ограниченного количества компаний, которые могут позволить себе отказаться от оперативного реагирования на рабочую почту своими сотрудниками, в особенности относящихся к руководящему звену. К сожалению, такая возможность есть далеко не у всех, поскольку современная бизнес-среда, особенно для компаний, которые работают с клиентами и партнерами в разных часовых поясах, требует постоянного присутствия многих руководителей онлайн.

Поэтому всё-таки большая часть компаний старается так или иначе обеспечивать приемлемую оперативность отклика на приходящие на корпоративный почтовый ящик сообщения. И для этого существует несколько решений, степень защищенности которых соответствует их стоимости.

Самое дешевое – это использование корпоративной подписки на сервисы интернет-провайдера, обслуживающего компанию, или использование аналогичных решений от ведущих игроков на рынке бесплатных решений для почты (например, Google). В этом случае конечный пользователь почты просто настраивает почтовую программу на своём смартфоне таким образом, чтобы она могла работать с данным почтовым сервисом, а затем полностью полагается на возможности провайдера почтового сервиса по защите своего трафика. В ряде случаев компании предпочитают не связываться со сторонними почтовыми сервисами, а использовать для этого собственный почтовый сервер. Во втором случае затраты на поддержку работы с корпоративной почтой для средних и небольших организаций могут быть даже больше, чем при использовании сторонних сервисов, но при этом можно польностью контролировать всю работу пользователей с почтой.

К сожалению, этот подход не решает проблемы, связанной с кражей и утерей портативных устройств. Кроме того, не все почтовые программы, предлагаемые на современных смартфонов, поддерживают работу по защищенному каналу передачи данных. Поэтому другим вариантом является использование Web-почты или специально разработанных для организации программ для той операционной системы, которая является стандартом для корпоративных смартфонов. И тот, и другой метод достаточно эффективны только в том случае, если пользователь не ленится каждый раз самостоятельно набирать логин и пароль, а не сохраняет их в телефоне. Зато браузер, созданный известным разработчиком, или сделанная специально по заказу компании программа позволяют быть уверенными в отсутствии «бэкдоров» и уязвимостей, которые могут быть в почтовых приложениях малоизвестных разработчиков, предлагаемых в онлайновых магазинах приложений для мобильных платформ.

Вполне понятно, что создание заказной программы, соответствующей нуждам компании, будет стоить гораздо больше, чем покупка готовой на Android Market или App Store. Поэтому более часто используются Web-решения на базе корпоративных порталов, которые позволяют организовать единообразную работу с корпоративной почтой и из офиса, и с мобильных устройств, и даже из дома. Портальные решения позволяют интегрировать почту с другими сервисами, например, с CRM и с системой управления задачами, которые также могут быть необходимыми при работе с почтой со смартфона.

Впрочем, использовани подобных сервисов требует от компании уделять достаточное количество внимания смартфонам сотрудников, поскольку обычно специальные приложения и корпоративные Web-порталы требуют первоначальной настройки телефона или его браузера. Также существует проблема вредоносного программного обеспечения для мобильных платформ, которое пока что, конечно, не так рапространено, как в случае с Windows на настольных ПК и ноутбуках, однако эксперты полагают, что оно может представлять собой довольно заметную угрозу.

Как показывает практика, наиболее распространенными мобильными платформами на территории России и стран СНГ являются Apple iOS и Google Android. В то же время, стандартом корпоративных мобильных смартфон на западе является куда менее распространенная на постсоветском пространстве BlackBerry. Причины сравнительно малой распространенности этой платформы у нас заключаются как раз в её защищенности: в большинстве стран (Россия, Беларусь и др.) обращение к серверам BlackBerry в других странах запрещено законодательством, а использование собственных серверов из-за низкой популярности платформы нерентабельно для мобильных операторов. Именно поэтому использование фирменных сервисов Blackberry, сделавших эту платформу популярной во всём мире, затруднена, и стоимость её в той же России становится слишком высокой. Поэтому позоволить себе самую защищенную в мире мобильную платформу для работы с корпоративной почтой могут себе только очень богатые компании, которые действительно нуждаются в очень высокой степени защищенности своих данных.

Высокая стоимость использования Blackberry как корпоративной мобильной платформы обуславливается не только использованием дорогого трафика для «общения» с зарубежными серверами, но и приобретением для каждого из работников аппарата с соответствующей платформой, которые стоят отнюдь не дешево. Поэтому ряд компаний предпочитает идти на компромиссы, приобретая Blackberry только для руководящих сотрудников, а для остальных ограничивая доступ к почте с устройств, работающих за пределами корпоративной сети.

Нужно сказать, что даже использование специально разработанных портальных решений или родных приложений для мобильных платформ, равно как и переход на Blackberry, вовсе не гарантируют безопасности корпоративной почты при работе с нею через мобильные устройства. Зачастую проблемой является непонимание сотрудниками компании элементарных основ информационной безопасности, которое присутствует на всех уровнях, начиная с рядовых сотрудников, и заканчивая высшим руководством. Поэтому при любом выборе решения необходимо не забывать об инструктаже и тренингах в области информационной безопасности для сотрудников всех рангов. Это позволит избежать не только проблем при работе с корпоративной почтой с мобильных устройств, но и множества неприятных инцидентов, связанных с утечкой или утерей данных в офисе.

Очевидно, что идеальным вариантом в свете обеспечения мобильной безопасности при работе с почтой является использование Blackberry, однако этот вариант доступен не для всех и не во всех странах. Поэтому наиболее доступным и сбалансированным решение может стать использование Web-почты на корпоративном портале, тщательно контролируемое и сопровождаемое корпоративными системными администраторами. Наихудшим решением можно признать запрет на работу с корпоративной почтой за пределами офиса, однако в том случае, когда средств мало, а защищенность данных важнее оперативности общения, и этот подход может обеспечить выполнение необходимых требований.

Мобильная безопасность при работе с почтой

24 октября 2013 г., 14:00

Речь, как несложно догадаться по заголовку, пойдет о социальных сетях. Да-да, о них, родимых, без них сегодня никуда. Но сегодня я хочу поговорить не столько о том, что они являются вселенским злом для офисного планктона, отнимая у него возможность восемь часов не разгибаясь вкалывать "на дядю", сколько о социальных сетях как о платформах для интеграции остального Web'а.

Посмотрите, сегодня у каждого уважающего себя западного сайта обязательно есть возможность залогиниться через Фейсбук, Твиттер, ЛинкедИн... У российских сайтов аналогично, только с "Одноклассниками" и "Вконтакте". Идея одного логина для многих сайтов, честно признаться, не очень нова - есть такая штука как OpenID, которую ольдскульные ЖЖисты должны сильно любить и уважать. Но количество блогеров не сравнить с количеством пользователей социальных сетей, где, как известно, контент нужно не генерировать, а только потреблять. Поэтому логин через социальные сети сегодня намного актуальнее, чем OpenID.

Но это и является серьезной проблемой, потому что сайты, которые позволяют логиниться через соцсети, потом нередко используют возможности соцсетей для саморекламы. Они прописываются как приложения, генерирующие тонны спама для имевших неосторожность залогиниться черех соцсеть пользователей. Автор этих строк сам сталкивался с этой проблемой, которая особенно актуальна для крупнейшей в мире социальной сети - то есть, конечно, Фейсбука.

Есть, конечно, рецепты, позволяющие решить проблему достаточно радикальным образом. Здесь, например, предлагают отключить напрочь приложения как таковые, чтобы избавиться хотя бы от части спама. К сожалению, этот подход, как бы хорош он ни был, не всегда удобен, потому что заводить на каждом встречном-поперечном сайте свои логин-пароль не всегда хочется.

Конечно, есть такая проблема, что с кражей аккаунта от соцсети можно лишиться еще множества других учетных записей, которые с ним связаны. Поэтому лично я не пользуюсь логином через соцсети для тех сайтов, где учетные записи для меня действительно важны (например, в своем блоге).

Какая мораль из всего этого? К сожалению, у большинства социальных сетей (в особенности, конечно, это касается Фейсбука) не очень продуманная модель взаимодействия с внешними сайтами. Что и вызывает, к сожалению, необходимости искать какие-то неприятные решения и идти на компромиссы между безопасностью и удобством.

Трудности социализации

21 октября 2013 г., 10:46

Почему вообще возникло желание обсудить эту тему? Буквально каждый день приходится видеть безопасников, которые возводят свою работу в ранг едва ли не самого важного дела во всем мире. Но, к сожалению, для бизнеса есть вещи более важные, как это ни странно. Собственно, об этом и будет пост.

В ряде случаев, безусловно, приоритетом является именно защита конфиденциальной информации, которая не должна попасть за пределы организации, ни при каком раскладе. Какого рода информация должна охраняться подобным образом, зависит уже от специфики деятельности самой организации. Для компаний, вкладывающих деньги в инновационные решения, подобным образом имеет смысл защищать еще не прошедшие патентную экспертизу технологии и изобретения; для большинства других компаний сюда входят данные по намечающимся крупным сделкам и прочие подобные вещи.

Впрочем, доступ к подобной стратегически важной информации в норме имеет ограниченный круг лиц, включающий в себя, в основном, топ-менеджмент организации. Для всей остальной информации могут быть использованы менее строгие защитные меры, поскольку в данном случае приоритетом становится уже не недопущение утечек, а непрерывность бизнес-процессов. Таким образом, можно сформулировать первый принцип обеспечения защиты информации в интересах организации: степень защиты должна соответствовать степени критичности данной информации для дальнейшего существования и развития компании.

Каким образом можно определить степень важности конкретного вида информации? К сожалению, отработанных сценариев и процедур в настоящее время не существует, ведь для каждой организации существует своя специфика. Лучшие результаты, пожалуй, может дать достаточно простой мысленный эксперимент: попробуйте себе представить, что тот или иной документ оказался в руках у злоумышленников, или у конкурентов вашей компании, или был просто опубликован в интернете. Насколько серьезными будут последствия – настолько и важен этот документ (и, с большой долей вероятности, все подобные ему документы) для вашей компании. Если же никаких долгосрочных последствий подобного сценария развития событий вы себе представить не можете, то вряд ли имеет смысл тратить деньги на защиту этого документа.

Конечно, неприятно думать, что ты – всего лишь обслуживающий персонал. Но по факту для бизнеса ИБ именно таковой службой и является. Помнить об этом не очень приятно, но очень полезно.

Как сделать так, чтобы обеспечение информационной безопасности не стало проблемой для непрерывности

16 октября 2013 г., 17:16

Пожалуй, эта новость достойна того, чтобы её процитировать сразу, что называется, с места в карьер, не отвлекаясь на долгие вступительные пассажи:

Всего 74% российских компаний применяют антивирусные решения для защиты от вредоносного ПО. Как показало исследование, проведенное "Лабораторией Касперского" совместно с аналитической компанией B2B International, антивирусная защита — наиболее распространенная мера для обеспечения информационной безопасности ИТ-инфраструктуры в корпоративном секторе. Вместе с тем, 26% компаний по-прежнему не используют этот вид базовой защиты. Для сравнения, в прошлом году этот показатель составлял 30%, рассказали CNews в "Лаборатории Касперского".

Я, конечно, догадывался, что в России еще есть немало компаний, которые вообще не обращают внимание на информационную безопасность, но, конечно же, и представить себе не мог, насколько, в самом-то деле, широка и глубока эта проблема. Хотя статистика по DLP выглядит еще хуже (по нашим оценкам, сегодня DLP'шками пользуются активно где-то в 15% российских компаний, и ещё в 20% их внедряют), но это объяснимо: и продукт сам по себе сложнее в эксплуатации, и внедрение приличных денег стоит, и далеко не везде внедрение DLP-системы даст ожидаемый положительный эффект.

Но то DLP. Антивирусы же существуют на рынке в три раза дольше, и можно найти массу бесплатных решений. Мне сложно даже представить всю глубину безразличия к безопасности своих данных того, кто в наше время не пользуется антивирусом. Даже если у них там не интернета (ха-ха), всё равно, есть ведь "флэшки" или, может, в таких случаях актуальнее вспомнить дискеты...

Вообще же вся эта история навевает очень грустные мысли об уровне культуры информационно безопасности в нашей стране. Несмотря на то, что мы с этой проблемой по возможности боремся и написанием статей, и проведением бесплатных семинаров в десятках городов, добиться глобальных изменений в менталитете руководителей очень и очень сложно. Впрочем, куда нам, если это не под силу даже двадцати годам существования в беспощадных условиях рынка?..

А вы лично знакомы с компаниями, где нет антивируса? Там правда всё так плохо, как я думаю?

Ну зачем они так?..

14 октября 2013 г., 14:09

Как показывает опыт, даже самые лояльные, на первый взгляд, сотрудники могут оказаться инсайдерами, в отдельных случаях даже отдельные представители высшего руководящего звена организации могут быть заинтересованы в утечках информации из неё. Основными причинами инсайдерской деятельности, как правило, являются следующие:

- Материальная заинтересованность (инсайдеру платят за получаемую от него информацию);

- Желание отомстить руководству организации за реальные или вымышленные обиды;

- Чувство собственной значимости, которое инсайдер получает в результате обнародования закрытой корпоративной информации;

- Желание подставить кого-либо из коллег, обвинив его в инсайдерской деятельности.

Если вы подозреваете в инсайдерской деятельности кого-либо из своих сотрудников, то понимание мотивации его действий может дать ключ к тому, какие данные его больше всего интересуют, и, следовательно, какие нужно защищать в первую очередь.

К примеру, если инсайдер заинтересован в получении вознаграждения за своё черное дело, то ему будут интересны те сведения, за которые готовы заплатить конкуренты: технологические ноу-хау, данные о клиентах, планы по расширению присутствия на рынке…

Если же инсайдер хочет отомстить кому-то, то он, скорее всего, будет искать «компромат» и обнародовать сведения о рабочих трудностях, имеющихся у любой компании.

«Компромат», кстати, не так сложно найти – достаточно внимательно изучить лежащую на сервере папку «Фото с корпоратива», чтобы отомстить практически любому сотруднику вплоть до высшего руководства.

Резюме: инсайдером может быть практически каждый, даже тот, кого вы будете подозревать в самую последнюю очередь. Значит, нужно бдить, и проверять всех. То есть, как ни крути, без DLP в наше время просто не выживешь...

Почему становятся инсайдерами?

11 октября 2013 г., 16:19

Методики оценки рисков для информационных систем преследуют одну и ту же цель: понять, какие риски наиболее актуальны для информационной системы данной организации. Но следовать к этой цели они могут разными способами, соответственно, будут и заметно отличаться получаемые результаты. Мы рассмотрим несколько наиболее актуальных для российских компаний методик, которые прижились как в России, так и в мире, и могут быть легко найдены как в интернете, так и в специальной литературе.

Метод CRAMM (CCTA Risk Analysis and Managment Method) получил своё название благодаря разработавшему его учреждению ‑ Агентству по компьютерам и телекоммуникациям Великобритании (Central Computer and Telecommunications Agency). Этот метод отличается комплексным подходом, сочетающим как количественные, так и качественные способы описания рисков при попытке их анализа, что, несомненно, можно отнести к его достоинствам. Этот метод заключается в описании защищаемых ресурсов с помощью выражения их денежной ценности, после чего определяется необходимый уровень защиты системы в соответствии с ценностью защищаемых данных. Далее проводится комплексная оценка угроз для каждого из ресурсов, а также уровня данных угроз, после чего используются стандартные рекомендации исходя из уровня угроз и требуемого уровня защиты данного ресурса. В реальной жизни CRAMM применяется специально обученными аудиторами, использующими обширную базу готовых примеров реализации метода для более чем тысячи ресурсов информационных систем предприятия. Основной недостаток метода, впрочем, вовсе не в необходимости привлечения сторонних аудиторов, а в том, что он разработан для аудита и анализа уже эксплуатирующихся информационных систем, в связи с чем не слишком, скажем так, подходит для этапа проектирования системы. Ну и, опять-таки, в связи с английским происхождением метода, базы и программы для него имеют англоязычную реализацию, что может вызвать затруднения во множестве российских организаций.

Другой метод с зарубежными корнями, RiskWatch, может быть использован отдельно для анализа физических и программных рисков. В отличие от CRAMM, данный метод в большей степени ориентирован на то, чтобы ещё на этапе проектирования той или иной информационной системы учесть все грозящие ей риски. Рекомендации в данном случае выдаются на основании известной аксиомы о том, что стоимость защиты не должна превышать стоимость потерь компании от реализации того или иного риска в реальной жизни. В данном методе сначала определяются категории защищаемых ресурсов, затем описываются возможные потери и классы инцидентов. Для этого используется специальный опросник, содержащий более шестисот (!) вопросов, позволяющих максимально полно и точно описать риски для информационной системы организации. Затем устанавливаются связи между ресурсами, потерями и рисками, на основании чего проводится количественный расчет ожидаемых потерь и выдаются рекомендации по конкретным мерам защиты. Метод позволяет просчитывать риски как при отсутствии средств защиты, так и при их внедрении, что делает возможным определения рентабельности внедрения того или иного технического решения в организации. К сожалению, есть у RiskWatch и свои недостатки. Первый и самый главный – это трудности учета и количественного описания административного и организационного фактора, который часто не менее важен, чем технические средства защиты от информационных рисков. Ну и как и в случае с CRAMM, есть проблема языкового барьера, от которой, к сожалению, опять-таки, никуда не деться.

Достаточно интересной альтернативой является разработка российских «безопасников», метод ГРИФ. В отличие от статичных CRAMM и RiskWatch, он анализирует движущиеся внутри компании информационные потоки, что дополняется затем уже знакомым нам по двум предыдущим методам анализом угроз и уязвимостей. При анализе информационных потоков стоится полная модель всей информационной системы организации, включающая в себя все информационные ресурсы, их пользователей и имеющиеся у этих пользователей права доступа, а также средств защиты ресурсов; на основании данной информации затем строится карта связей пользователей и ресурсов в корпоративной информационной системе. Далее с помощью специальных опросников проводится определение адекватности комплексной политики безопасности реальной структуре информационной системы, что является отправной точкой для дальнейшего анализа в терминах угроз и уязвимостей. На данном этапе определяются угрозы и уязвимости для каждого из информационных ресурсов организации, после чего обновленная модель просчитывается с помощью хорошо известных вероятностных математических моделей, что затем даёт возможность определить рекомендации для каждого из корпоративных информационных ресурсов. К плюсам данной методики, несомненно, можно отнести учет «динамики» в виде существующих внутри организации информационных потоков, а также возможность учета комплексных политик информационной безопасности, однако есть и свои минусы, заключающиеся в заметно меньшей базе типовых решений, что может заметно увеличить продолжительность и стоимость анализа информационных рисков организации, а также отсутствие достаточного числа консалтеров, которые в полной мере владеют данной методикой.

Методики оценки рисков для информационных систем

10 октября 2013 г., 10:09

Разнообразные рейтинги, касающиеся сетевой свободы и, соответственно, несвободы, исправно говорят о том, что Россия стабильно ухудшает свои позиции по данному вопросу. Недавно мне довелось ознакомиться с интересной и обстоятельной статьей по данному вопросу, которая заставляет задуматься о многом - и о сетевой свободе, и о составителях подобных рейтингов... Своими мыслями я тут с вами и поделюсь.

Первое, на что хотелось бы обратить внимание - это на то, что список стран с самым свободным интернетом включает себя, в основном, так называемые страны "золотого миллиарда". В статье делается ошибочный вывод о том, что свобода слова в интернете напрямую связана с экономическим развитием стран. На самом деле, причинно-следственная связь работает в обратном направлении: только развитые страны (за некоторым исключением в виде каким-то непонятным образом затесавшейся туда Венгрии, которая, если кто не в курсе, в ЕС - как у нас та Молдавия) могут себе позволить озадачиваться такими вопросами, как права геев или свобода слова в интернете. У остальных просто нет на это ресурсов, им приходится жертвовать определенными удобствами своих граждан для того, чтобы достигать общих для всех жителей страны целей.

Хочется провести аналогию с компаниями и DLP-системами. Когда бизнес уже развился, компания может себе позволить покупать DLP-систему и заниматься точечным отслеживанием тех, кто "сливает" данные. Пока же бизнес только растет, то этим заниматься некому и не на что, работает метод "запрещать и не пущать", то есть, с помощью банального файрвола закрывается всё, что только можно. И для только стартовавшего бизнеса, как и для развивающейся страны, это вполне оправдано.

Хочется также сказать пару слов по поводу "иконы Pussy Riot" и прочих вещей, также обсуждающихся в статье. На мой взгляд, все те случаи "посадки за комментарий", которые упоминаются в статье, говорят, скорее, о деградации пользователей социальных сетей, чем о каких-то проблемах в законодательстве. Здравомыслящий человек понимает, что всё, что сказано или лайкнуто им в соцсети, может быть использовано против него. Если человек с рабочего компьютера в рабочее время смотрит мультики на Ютубе, и его увольняют после второго предупреждения, никто не говорит о том., что в компании слишком жесткие правила, и она займет из-за этого низкую позицию в рейтинге свободы работников.

В общем, хорошо, что в корпоративном мире эффективность пока важнее, чем политкорректность. Думаю, если бы так было везде, то на Земле стало бы жить куда проще и приятнее.

Обратная сторона сетевой свободы

3 октября 2013 г., 14:55

«Внимательно читайте договор», пишут нам в обществах защиты потребителей всех стран. Это – основа основ индивидуальной безопасности: и информационной, и финансовой, и юридической. Поэтому мы сейчас поговорим о мошенничествах, с которыми каждый из нас сталкивается практически ежедневно.

За примерами работы мошенников, особенно в Сети, далеко ходить не нужно: буквально на днях попалась новость про интернет-магазин с очень успешной бизнес-стратегией, благодаря которой он обеспечил себе взрывной рост прибыли и поднял очень солидные инвестиции. Стратегия эта, за которую в приличном обществе, что называется, и по лицу получить можно, заключается в автоматической подписке любого покупателя на платные сервисы через «мелкий шрифт» в договоре публичной оферты. Деньги списываются по американским меркам небольшие, но в масштабах интернет-магазина получается неплохой гешефт. Все радуются и считают прибыли. А надо бы таких бизнесменов наказать по всей строгости.

Вообще, конечно, ситуация очень симптоматичная. Помните случай с банком Тинькова, когда клиент изменил условия договора так, что банк еще остался ему и должен? Сам Тиньков тогда пообещал посадить строптивого клиента, но в итоге дело было улажено полюбовно, и никто никому ничего вроде бы не заплатил. Фактически, это означало подавление бунта против раба системы, который попытался ее (систему, то есть) «нагреть» и получить свой гешефт. История с магазином в США – это звено той же цепи.

Древние римляне говорили «что позволено Юпитеру, не позволено быку». Ближе к нашим дням это трансформировалось в «все животные равны, но некоторые равнее». Ну, а в целом ситуация, на мой взгляд, очень грустная. То, что еще вчера однозначно признавалось мошенничеством и недобросовестным ведением бизнеса, сегодня уже получает признание и демонстрирует успехи, выдавая себя за бизнес с эффективной моделью. Но ведь подписывать пользователя на такое – это не айфон придумать! С точки зрения экономики вообще эффективнее всего именно мафия. Видимо, пришло время и ее узаконить?..

Мелкий шрифт как путь к успеху

30 сентября 2013 г., 10:45

Пока ИБ-тусовка обсуждает InfoSecurityRussia 2013, мы на всякий случай повторим некоторые общие правила безопасного поведения на мероприятиях и презентациях, которые помогут защититься от утраты важных данных, имеющихся на вашем компьютере.

Понятно, что в большинстве случаев организаторы конференций и семинаров совершенно не планируют украсть ваши данные или сделать что-либо противозаконное. Просто всегда там, где много людей, есть опасность нахождения тех, кто станет заниматься этим в целях собственной наживы или, как говорят, just for lulz.

Самый «скользкий» момент – это, конечно, Wi-Fi на таких мероприятиях, не суть важно, «запароленный» или нет. Не пользуйтесь незащищенным соединением в таких местах, не отправляйте через него почту, не сидите в социальных сетях (хотя они вроде уже все используют HTTPS), и вообще, если можете не пользоваться таким интернетом, лучше не пользуйтесь ни для чего, кроме просмотра страничек.

Безопаснее (и зачастую весьма быстрее в плане скорости) будет подключение через мобильного оператора 3G или LTE. К сожалению, этот достаточно неплохой и удобный вариант не всегда возможен, поскольку, например, при проведении мероприятий за границей нужно будет тратить огромные суммы на интернет в роуминге или приобретать SIM-карту местного оператора, на что может не хватить времени. Также бывает, что мероприятия проводятся в таких местах, где сотовая сеть банально «не ловит».

Что еще можно посоветовать? Если у вас на компьютере установлен файрвол (а если вы ходите по таким мероприятиям, лучше будет его установить), то активизируйте в его настройках режим максимальной защиты.

Впрочем, все это, на самом деле, только полумеры, которых достаточно для домашнего пользователя, но недостаточно для того, чтобы действительно чувствовать себя защищенным и спокойно работать через «гостевой» Wi-Fi с корпоративными документами и сервисами. Здесь требуется иной уровень безопасности, который может обеспечить созданная компанией VPN – виртуальная частная сеть. Преимущества VPN заключаются, прежде всего, в простоте ее использования при достаточно высокой степени защищенности, чего бывает непросто добиться без использования виртуальных частных сетей.

Конечно, в условиях медленного подключения VPN-соединение, «кушающее» и без того не слишком мощный канал, может оказаться просто-таки непозволительной роскошью. Для таких случаев, действительно, стоит брать с собой 3G или LTE-модем, или подключаться к сети через мобильный телефон. Но даже в таком случае использование VPN при мобильном подключении к интернету будет совсем не лишней предосторожностью.

Как защитить свое устройство на мероприятии

|

|

|