|

СПЕЦІАЛЬНІ

ПАРТНЕРИ

ПРОЕКТУ

Определение наиболее профессиональных ИТ-управленцев, лидеров и экспертов в своих отраслях

Кто внес наибольший вклад в развитие украинского ИТ-рынка.

Награды «Продукт года» еженедельника «Компьютерное обозрение» за наиболее выдающиеся ИТ-товары

|

|

25 сентября 2013 г., 11:10

Глядя на очереди за новым «яблофоном», не устаешь восхищаться покойным Стивом Джобсом и выращенной его трудолюбивыми руками компании. Всё-таки, что ни говори, iPhone если и не изменил мир, который мы знаем, то, во всяком случае, задал моду на смартфоны на долгие годы и стал катализатором массового распространения планшетов.

Можно долго спорить о том, насколько хорош iPhone вообще и модель 5S в частности, можно до хрипоты спорить и о самой Apple. Но что не вызывает сомнения — это то, что сегодня именно Apple определяет тренды в развитии линеек мобильных устройств практически всех производителей. И поскольку новшества в iPhone 5S в значительной мере коснулись обеспечения безопасности этого культового устройства, их перенимание другими производителями лично меня бы только порадовало.

На мой взгляд, с тем какое количество информации хранится на смартфоне пресловутого «менеджера среднего звена», и тем, как все пользователи любят пароли, хороших вменяемых альтернатив биометрической аутентификации сегодня просто-напросто нет. Так что Apple, в общем-то, реализовала то, что витало в воздухе.

В отличие от других имеющихся уже сегодня методов (распознавание лица, рисунок по экрану и т.д.), биометрия гарантирует минимальный процент ложных срабатываний. И не требует от пользователя напрягаться, что в современном консьюмерском мире ценится едва ли не больше, чем даже сама безопасность, которую биометрическая аутентификация обеспечивает. В общем, одни плюсы.

Думаю, что Samsung обязательно представит биометрическую аутентификацию в своих новых смартфонах (если она будет реализована в Android, конечно). Ну и, конечно, по своей привычке, корейцы постараются «уделать» iPhone по функционалу. Рискну предположить, что кроме аутентификации по отпечатку пальца будет предложена еще и аутентификация, скажем, по рисунку радужной оболочки глаза. Это и сегодня можно сделать камерой хорошего смартфона, просто написав соответствующий софт.

Ну, а за Самсунгом должны подтянуться и остальные. Что очень хорошо.

Вот так Apple в очередной раз двигает инновации и делает мир безопаснее. Хорошо, что в мире есть такие компании.

Сделает ли выход iPhone 5S более популярной биометрическую аутентификацию?

18 сентября 2013 г., 10:31

Мошенники и сотовые операторы – это две такие силы, которые не просто друг другу помогают, а, можно сказать, друг без друга просто не могут. Именно поэтому мобильных мошенничеств в современной России, пожалуй, едва ли не в разы больше, чем любых других. Как, в принципе, и в большинстве соседних стран.

Но мошенник мошеннику рознь. Кто-то распространяет обычный троян-«блокировщик», просящий отправить SMS за «разблокирование» доступа в социальные сети или нелицензионную Windows, кто-то действует хитрее.

Мобильные мошенники стали торговать на бирже аккаунтами абонентов «МТС», «Билайна» и «Мегафона», которые им удалось подключить к платным подпискам. Подобно казино, на каждого абонента можно делать ставку: сколько времени он не будет замечать списания денег с его счета. (Источник)

Первой моей реакцией было «с жиру бесятся?!». Потому что, простите, одно дело – торговать, к примеру, услугами ботнетов, которые, в принципе, мало страдают от активности антивирусов, потому что отток «почистившихся» пользователей с лихвой компенсируется новыми, и совсем другое – биржа таких подписчиков, которые, действительно, могут отписаться в самый неподходящий момент. Если ребятам так охота пощекотать себе нервы, могут съездить в Монако, Лас-Вегас или хотя бы в Белоруссию, поиграть в казино. Могут сходить в букмекерскую контору, еще куда-то – в конце концов, вариантов масса, зачем для этого еще подписывать кого-то на какие-то платные услуги?

Но «без лоха и жизнь плоха». Больше всего умиляет то, как с этими подписками «борются» сотовые операторы. Ведь давно уже известно, как они на самом деле «работают» в этом направлении. Кто не в курсе – обязательно почитайте в блоге Эльдара Муртазина. Текст достаточно большой, но он заслуживает внимания, так как описанная в нем схема может считаться классикой для отечественной (и не только) сотовой индустрии.

В общем-то, конечно, не буду утверждать, что все сотовые операторы плохие, и что каждый только и думает, как бы побольше заработать благодаря мошенникам. Просто это очень большие компании, где хватает бардака и сотрудников, которые пользуются служебным положением иногда во вред компании. (Вывод о DLP-системе напрашивается сам собой, поэтому не буду его тут озвучивать). Поэтому нужно быть начеку, чтобы вами не торговали на Jinconvert'е.

Рука руку моет

13 сентября 2013 г., 17:03

Коль скоро мы занимаемся защитой компаний от утечек информации, приходится знать, кто и когда такие утечки организует. Поэтому давайте немного поговорим об инсайдерах — тех, кто распространяет корпоративные секреты ради каких-то собственных целей.

Инсайдеры бывают разные. Нет, не черные, белые, красные. У них бывают разные мотивы, и поэтому достаточно трудно предсказать, кто именно из сотрудников будет «сливать» ваши данные. Впрочем, кое-какую классификацию попробовать сделать вполне можно. Начнем же мы с самого распространенного, как показывает практика, вида — инсайдера обиженного.

Обида на работодателя — вещь распространенная и не всегда легко выясняемая. Часто мнимая, иногда вполне обоснованная — но при этом всегда достаточно сильная. Обижаются чаще всего не ранимые сотрудники женского пола, которые, видимо, достаточно быстро забывают обиду, рассказав о ней родственникам или подругам, а мужчины, которые носят её в себе и которые гораздо серьезнее относятся, например, к обвинениям в профессиональной некомпетентности. Чем выше статус человека как профессионала, чем больше внимания он уделяет ему, чем более ответственен и скрупулезен в работе, тем больше шансов на то, что замечание руководителя, особенно сделанное в грубой форме, вызовет сильную обиду и станет причиной появления желания отомстить начальству.

Конечно, далеко не всегда у руководителей получается держать себя в руках: иногда действия работников оказываются настолько раздражающими и неподходящими, что руководство просто не может не повысить голос, говоря «пару ласковых» слов. Но нужно понимать, что после такого срыва руководитель должен принести свои извинения и устроить детальный разбор оплошности, допущенной сотрудником. И что только понимание непредвзятости руководства может вернуть работнику желание дальше с ним сотрудничать.

Очень распространённая ошибка руководителей — публичная критика своих подчинённых. Такая критика всегда бьет особенно больно, поскольку понижает статус работника в глазах его коллег. Поэтому необходимо воздерживаться, насколько это возможно, от подобного рода критики, и дело здесь не только в защите от инсайдеров, но и в лояльности сотрудников, в целом, поскольку обсуждение недоработок и промахов на публике очень сильно подрывает её.

Поэтому безопасники должны держать на особом контроле тех работников, которые недавно имели какие-то взыскания со стороны руководителей или вступали с ними в конфликты. Очень может быть, что такие сотрудники захотят отыграться путем распространения закрытой корпоративной информации за пределами компании.

Инсайдер обиженный

5 сентября 2013 г., 14:44

Сегодня об информационной безопасности модно много говорить и писать, поскольку важность ее обеспечения для бизнеса и государства в последние годы возросла многократно. Однако, вместе с тем, количества специалистов по информационной безопасности (далее для простоты – безопасников), которых сегодня готовят ВУЗы, явно недостаточно для современных условий на рынке труда.

Заработная плата безопасников заметно отличается в большую сторону от среднестатистической: например, в Москве профессиональные безопасники могут претендовать на суммы до 120 тыс. рублей в месяц (около 3,5 тыс. долл.). За эти деньги, конечно, нужно не только пить кофе и читать новости, но и работать

Естественно, от безопасника требуются определенные навыки, которые находятся на пересечении таких областей знаний, как информационные технологии, юриспруденция, психология и даже в некоторой степени криминалистика. Часто на первый план выступают аналитические способности специалиста, которые необходимы как для оценки качества работы созданной им системы обеспечения ИБ, так и для расследования инцидентов, связанных с несанкционированным доступом и утечками конфиденциальных данных.

Сегодня в России большинство специалистов по информационной безопасности, особенно на достаточно высоких должностях (ИБ-директор, заместитель генерального директора по ИБ и т.д.), можно разделить на две группы. Первая, более многочисленная, – это выходцы из «органов», которые в силу своей подкованности в компьютерах смогли переквалифицироваться в специалистов по ИБ. Вторая – это ИТ-специалисты, которые вынуждены были переквалифицироваться в силу каких-то жизненных обстоятельств или «производственной необходимости» для той компании, в которой они работали. Фактически, специалистов по информационной безопасности, которые получили бы профильное образование в этой области, сегодня на рынке труда практически нет, поскольку само образование в сфере ИБ сегодня является скорее экзотикой, чем распространенной для российских ВУЗов практикой.

Сегодня, впрочем, достаточно легко найти связанные с ИБ специальности в отечественных ВУЗах – достаточно воспользоваться поиском «Гугла» или «Яндекса». В одной только Москве более двадцати ВУЗов предлагают абитуриентам специальности, связанные с обеспечением информационной безопасности. Среди них – Московский государственный технический университет имени Н.Э. Баумана, Московский финансово-юридический университет МФЮА. Международная академия бизнеса и управления, Московский государственный университет приборостроения и информатики, Московский авиационный институт (государственный технический университет).

Но вряд ли все, кто закончит соответствующие отделения, сможет полноценно работать по специальности, так как зачастую под модными названиями скрываются устаревшие специальности, на которых вместо профильных курсов преподают то, что студенту никак не пригодится в его будущей профессиональной практике.

Так что с ВУЗами, которые готовят безопасников, все сложно. Как показывает опыт, дисциплины часто читают старые преподаватели матанализа, в то время как должны были бы читать практики, понимающие, что именно необходимо предпринимать для обеспечения ИБ в компании. Но их в отечественных ВУЗах, увы, днем с огнем не сыщешь. Не зря сегодня информационной безопасностью в России занимаются, в основном, по большому счету, самоучки, которые почерпнули необходимые знания в ходе изучения практических пособий и общения с другими, более опытными специалистами

Тем не менее, сегодня все большее количество работодателей указывает в требованиях для нанимаемого ими ИБ-специалиста профильное образование. Вот такой парадокс, который лично мне достаточно трудно объяснить. Как и трудно сказать, когда ВУЗовское ИБ-образование перестанет быть образованием ради «корочки», и станет полноценным средством подготовки специалистов.

А у вас какое мнение по данному вопросу?

Образование в сфере информационной безопасности: все грустно

4 сентября 2013 г., 10:09

Несмотря на то, что сейчас больше чем достаточно разных бесплатных сервисов, которые предлагают и электронный почтовый ящик, и новостную ленту и тысячи других сервисов, Yahoo предлагает купить это все за деньги. Недорого, $1.99. Впрочем, платить нужно не за сами услуги компании.

Если вы не заходили в свой почтовый ящик Yahoo в течение года или дольше – то ваш аккаунт может уйти с молотка уже сегодня. Компания Yahoo начала продажу неиспользуемых имен пользователей. За скромную сумму $1,99 можно купить услугу мониторинга для пяти красивых имен пользователя. Мониторинг продлится три года. Как только желаемое имя освободится – вас уведомят.

Источник

В общем-то, желание Yahoo заработать хоть сколько-то на такой услуге понятно. У компании далеко не лучшие времена, Google «щемит» ее буквально на всех фронтах, и каждая копейка пригодится. Тем не менее, продавать старые аккаунты – это, скажем так, не очень хорошая политика. И я объясню, почему.

Дело в том, что все мы пользуемся кучей разных сайтов, которые при регистрации просят указать свой почтовый ящик. Некоторые из них, как те же Facebook и LinkedIn потом начинают спамить разным контактам, которым вы пишете письма, рассылая «приглашения» от вашего имени. Некоторые шлют разный назойливый спам самому зарегистрировавшемуся, что тоже, в общем-то, не сильно лучше. Поэтому многие (и я в том числе) имеют помимо основного личного ящика один-два таких, которые указываются при регистрации на сайтах, но просматриваются крайне редко. Иногда, когда регистрироваться подолгу нигде не надо, такие ящики могут не просматриваться годами.

И именно эти ящики, по замыслу Yahoo, первыми оказываются под ударом. Не знаю, может быть, менеджеры компании просто не задумываются о том, почему количество ящиков не совпадает с количеством активных пользователей? Что ж, тогда не удивительно, что дела у бывшего гиганта идут не лучшим образом.

Кроме того, есть еще такой момент: человек, получив имя чьего-то удаленного за неиспользование ящика, получает и корреспонденцию, которую на этот ящик будут по привычке отсылать те, кто знал о его существовании. А ведь есть ящики, которые, к примеру, принадлежат умершим людям. Тот, кто не знал об их смерти, может послать какие-то документы на этот адрес. Вот вам и утечка информации. Думаю, когда об инициативе Yahoo узнают киберпреступники, они смогут серьезно пополнить бюджет компании, выискивая нужные себе адреса.

В общем, думаю, понятно, что инициатива Yahoo никак не согласована с кем-нибудь, кто имеет представление об информационной безопасности. Как, впрочем, это обычно и бывает…

Бизнес есть бизнес

2 сентября 2013 г., 10:15

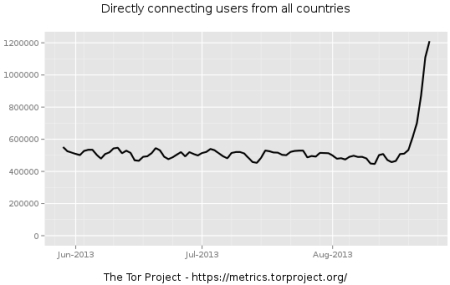

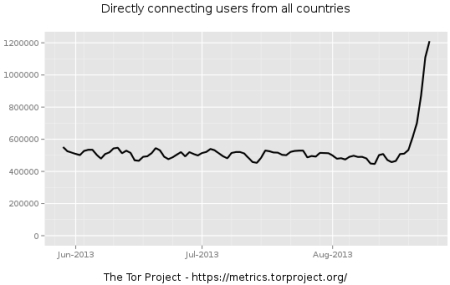

Вряд ли американцы намеревались поддержать разработчиков Tor, когда начинали свою программу PRISM. И, тем не менее, именно это у них и получилось: после того, как Сноуден обнародовал информацию об этой программе, количество пользователей знаменитого анонимайзера возросло многократно. Иначе, впрочем, и быть не могло.

Понятно дело, когда затевался проект PRISM, никто и не задумывался о том, что в итоге он станет достоянием общественности (хотя догадаться о том, что так все и будет, было, скажем прямо, несложно), поэтому и о том, что в итоге PRISM приведет к росту недовольства со стороны населения, не подумали.

Можно провести аналогию с внедрением DLP-системы. Вы молча внедряете ее, никому ничего не говоря, и потом увольняете нескольких сотрудников за то, что те «сливают» данные конкурентам. Дальше отделу информационной безопасности нужны новые победы, и они штрафуют уже тех, кто просто сидит в «Одноклассниках». В итоге, каждый сотрудник рано или поздно узнает, что в компании есть работающая DLP-система. Отношение к ней такое же, как к PRISM – «вы за нами следите», «какое у вас право» и так далее. Все недовольны, некоторые даже уходят. Вместо плюсов от внедрения сплошная головная боль.

Совсем иначе обстоят дела, если вы заранее сообщили сотрудникам о наличии DLP-системы. Что было бы с той же PRISM, если бы о ней технически грамотным языком сообщили заранее широким массам? Скорее всего, ничего. Поговорили да забыли. То же самое и тут. Да, возможно, станет немного сложнее вылавливать инсайдеров, которые действуют против вас. Ну так и им действовать станет труднее. В конечном итоге, при систематической работе ИБ-службы все они все равно попадутся.

Последствия наших намерений

30 августа 2013 г., 12:14

Хотел сначала сделать обзор самых интересных новостей из сферы информационной безопасности за лето. Но потом решил, что старые новости - не слишком интересное чтиво, да и дайджест получился бы совершенно невероятных размеров. Поэтому решил ограничиться этой неделей, благо, прокомментировать тоже есть что.

Хакеры распространяют вирус, предварительно замаскировав его под уведомление от Facebook. Ну, наконец-то додумались. Молодцы. Честно говоря, я уже давно ждал, когда же таким приемом начнут пользоваться не только фишеры, и не только рассылая приглашения якобы от имени социальной сети. В этой новости не было бы ничего интересного, если бы не тот факт, что Facebook'у придется как-то защищать свои уведомления и в самой соцсети. Я бы предложил как решение цифровую подпись, хотя, скорее всего, никто этим "заморачиваться" не будет, просто оставив всё как есть. Но проблема уже наболела, так что если не Facebook, то кто-нибудь должен начать её решать.

Палестинские хакеры пригрозили стереть Израиль с карт Google. Ну, как говорится, не получается в реале — хоть на Google Maps вас сотрем. Вообще, мысль достаточно интересная, потому что война на электронных картах — тоже, в общем-то, разновидность кибервойн, только, пожалуй, самая гуманная из всех. Конечно, Google вряд ли будет рад тому, что все противоборствующие стороны будут ломать его карты, но это всё-таки явно лучше, чем перекраивание реальных границ с автоматами и танками.

Ну и, конечно, не обошлось без новостей с родины. МВД намерено серьезно бороться с азартными играми в Сети, то есть, говоря русским языком, заблокировать доступ к онлайн-казино. Понятно, что делается это, чтобы наполнить казну за счет легальных казино, но получится всё по Черномырдину, когда, закрыв казино в Москве, власти сделали подарок Белоруссии, где теперь этих казино в каждом селе видимо-невидимо, и где играют вовсе не местные в лаптях, а россияне на дорогих иномарках. Похоже, теперь всё то же самое нас ждет и в интернете, с той только разницей, что для того, чтобы поиграть, надо будет не ехать за тысячу километров, а ставить Tor (если его самого к тому времени не запретят — тогда просто игроки будут нести большую ответственность за свои действия).

В общем, вот такой конец лета. Ждем новостей начала осени, дамы и господа.

Лето заканчивается...

27 августа 2013 г., 10:49

Пока американцы продолжают негодовать по поводу Сноудена, легализуя потихоньку свой многострадальный PRISM, пока The Guardian пытается разобраться с собственным правительством и его отношением к той же самой системе слежения, любители сетевой анонимности сплотились в едином порыве для того, чтобы дать свой «ответ Чемберлену», то есть, проще говоря, защититься от лишних любопытных глаз разных правительств. Что, в принципе, было вполне так ожидаемо.

Как сообщает Financial Times, крупнейшие интернет разработчики будут бороться против программ слежки, используемых США и Великобританией. В частности, Инженерный совет Интернета (Internet Engineering Task Force, IETF) – орган, разрабатывающий интернет-стандарты, намерен шифровать все данные, которыми обмениваются web-сайты и браузеры. (Источник)

В общем-то, вполне логично, что в качестве средства борьбы выбрано именно шифрование. Действительно, чего уж там говорить, расшифровать зашифрованный трафик – это вам не переписку из сегодняшних социальных сетей «вытянуть». Но проблема в том, что и на шифрование трафика нужны гигантские вычислительные ресурсы, не говоря уже о том, что шифрованный трафик так легко не упакуешь, и пропускная способность каналов связи станет заметно меньше. Ну и потом, не совсем понятно, зачем «шифровать все данные, которыми обмениваются web-сайты и браузеры». Мне вот абсолютно всё равно, кто будет подсматривать за моим видео, которое я смотрю на YouTube, или за MP3'шками, слушаемыми на Last.fm и в VK. Такой трафик тоже будут шифровать?!

Ну и потом, инструменты шифрования тоже не всегда являются панацеей. К примеру, тот же Skype или HTTPS отлично мониторятся нашим «Контуром информационной безопасности SearchInform», благодаря агентскому ПО на компьютерах пользователей. Думаете, кто-нибудь сможет остановить то же правительство США, если оно решит разместить механизм прослушки прямо на вашем ПК, смартфоне, планшете?.. Да, это дорого и куда менее эффективно, чем PRISM, но если вы действительно кого-то интересуете, поверьте, всё это не так уж и сложно внедрить.

Думаю, что идея «всеобщего шифрования» – это что-то вроде махания кулаками после драки. К PRISM, СОРМ и прочим подобным системам надо относиться единственно верным образом: иметь в виду их существование и по возможности не пользоваться теми каналами, за которыми они следят. Ну, а если за вами следят чуть более пристально, чем за остальными, вы и сами должны знать, как защищаться в этом случае... Для непосвященных подкину небольшую статью на тему защиты от прослушки. Надеюсь, впрочем, что вы отнесетесь к советам в ней с должной долей скепсиса – безопасность, знаете ли, абсолютной не бывает...

«Наш ответ Чемберлену»

20 августа 2013 г., 16:43

Всё-таки, что ни говори, иногда, читая новости, только удивляешься тому, насколько медленно американцы при всей мощи их ИТ-индустрии додумываются до очевидных, в общем-то, вещей, которые можно реализовать в виде программного обеспечения.

Вот она, новость с Хакера:

Группа инженеров-программистов из Военной академии США в Вест-Поинте разработали инновационное программное обеспечение для аналитической разведки в социальных сетях. Естественно, военных интересуют не гражданские социальные сети вроде Facebook, а реальные социальные сети неформальных организаций, таких как партизанские отряды повстанцев в Ираке и Афганистане. Программа Organization, Relationship, and Contact Analyzer (ORCA) помогает составить социальную сеть и выявить неформальных лидеров.

Подобный софт давно используется армией США, а теперь его собираются приспособить против организованной преступности — уличных банд и криминальных группировок, которые действуют на территории Америки. Как выяснилось, принципы социальной иерархии таких полуанархических формирований очень похожи на структуру повстанческих отрядов, с которыми боролась армия. Здесь тоже нет званий, но члены банд и группировок объединены в мелкие группы со своими неформальными лидерами.

И вот как выглядит их граф:

А теперь, внимание, дамы и господа, другой граф:

Да-да, вы всё совершенно правильно поняли. Это всё давно есть в "Контуре информационной безопасности SearchInform", который ловит не уличных преступников, а обычных таких нормальных инсайдеров, которые есть в любой без исключения компании.

На самом деле, инструмент (он является компонентом нашего решения ReportCenter) совершенно уникальный и, не побоюсь этого слова, непревзойденно мощный. С его помощью можно не только узнавать, кто из ваших сотрудников замешан в переписке с конкурентами, но и выявлять как раз разных так называемых неформальных лидеров, которые имеют вес в коллективе и могут разваливать его изнутри. К сожалению, мало кто из служб ИБ в России занимается мониторингом подобных процессов, а зря - это всё тоже очень сильно влияет на работу компании.

Вот так-то. Что ни говори, а мы пришли к этому раньше американцев и всех наших здешних конкурентов, не зря мы — общепризнанные лидеры на рынке DLP-систем в России, странах СНГ и Прибалтике. Не знаю, кстати, сами ли американские копы додумались до такого графа, или кто-то им наш "Контур информационной безопасности" показал?..

Социальные связи (они только сейчас додумались?!)

15 августа 2013 г., 12:18

Уже несколько раз приходилось отвечать на вопросы наподобие «как защитить свою бизнес-идею от инвесторов». Думаю, что имеет смысл осветить эту проблему (вернее, конечно же, не столько саму проблему, сколько возможное ее решение).

Начнем с самой постановки вопроса. Что такое бизнес-идея и стоит ли ее защищать вообще? Если ваш бизнес состоит в том, чтобы принести в свой регион что-то, что уже успешно работает в других регионах (к примеру, открыть какое-то производство или магазин, нацеленный именно на ваш региональный рынок), то у меня для вас плохие новости: никак такую идею не защитишь. А вот если вы разработали какой-то уникальный продукт (не важно, что это – компьютерная программа, беспроводная удочка, или просто новый сорт хлеба с трюфелями и кусочками лобстеров) – то тут действительно стоит попробовать защитить свой труд по придумыванию этого дела.

Может быть, вы удивитесь, но я сразу скажу: DLP-система вам здесь совсем не помощник. Да-да. DLP – это для готового бизнеса, а если бизнеса нет, то и DLP не поможет. Здесь для защиты себя нужно включить соображалку и немного покопаться в интернетах.

Во-первых, узнайте все про вашего инвестора. Если кто-то с ним сотрудничал и обжегся на том, чего боитесь и вы, то в Сети не может не остаться слов недовольства. Если вам известны какие-то проекты, которые проинвестировал тот, к кому вы хотите обратиться, поговорите с их организаторами – вы можете узнать массу ценных вещей.

Во-вторых, если сильно хочется, составьте соглашение о неразглашении. Да-да, для инвестора. Он, конечно, над вами посмеется, но если проект реально того стоит, то все подпишет. Да и вообще, если он нормальный человек, то должен понять ваши страхи. Хотя обычно инвесторам и не очень интересно красть чужие идеи – он скорее попробует включить вас в свой бизнес, чтобы зря такая голова не пропадала.

В-третьих, думайте лучше о партнерах, с которыми начинаете бизнес. И о наемных сотрудниках. Именно они, а не инвесторы, в 95% случаев становятся причиной кражи бизнес-идей. Так что про инвесторов помните, но сосредотачиваться только на них будет пагубной идеей.

Как-то так. Если есть мысли по этому поводу или дополнения, милости прошу в комментарии.

Защита бизнес-идей от... инвесторов

|

|

|