|

СПЕЦІАЛЬНІ

ПАРТНЕРИ

ПРОЕКТУ

Определение наиболее профессиональных ИТ-управленцев, лидеров и экспертов в своих отраслях

Кто внес наибольший вклад в развитие украинского ИТ-рынка.

Награды «Продукт года» еженедельника «Компьютерное обозрение» за наиболее выдающиеся ИТ-товары

|

|

12 июня 2013 г., 11:41

В этом блоге уже неоднократно писали о том, что в других странах обращают куда больше внимания на проблемы обеспечения информационной безопасности, чем в России. В очередной раз об этом напомнили нам новости, которые невозможно оставить без комментариев.

Комитет по гражданским свободам при Европейском Парламенте намерен рассмотреть новый законопроект для борьбы с киберпреступлениями на территории Евросоюза. В частности, закон предусматривает ужесточение мер наказания за совершениекибератак. В Еврокомисии отмечают, что члены ЕС обязаны сотрудничать в рамках разработки универсального закона, который позволит более эффективно бороться с киберпреступниками. Так как атаки в цифровом пространстве невозможно ограничить только какой-то одной территорией или страной, правоохранительные органы различных государств должны сотрудничать.

Отсюда

Реальность такова, что информационная безопасность требует всё большего внимания как со стороны коммерческих компаний, так и со стороны государственных организаций, но только почему-то в Европе, Америке и Японии это понимают намного лучше, чем у нас. Хотя, в принципе, удивляться этому не стоит, учитывая ориентацию российской экономики не на знания и высокие технологии, а на углеводороды.

Хочу обратить внимание читателей на то, что европейцы борются, в первую очередь, с целенаправленными атаками, которые имеют наиболее неблагоприятные последствия. С утечками информации точно такая же ситуация: организованные преднамеренно утечки наносят компании, теряющей данные, гораздо больший ущерб, чем случайные.

В общем, вывод стандартный: хочется надеяться, что российские законодатели посмотрят на ЕС и предпримут какие-то шаги в правильном направлении. Только надежды на это почему-то не слишком много...

Ещё один пример для подражания

10 июня 2013 г., 10:01

Проблема с мобильными угрозами всё более остро стоит в организациях по мере того, как всё большее количество офисного планктона обзаводится смартфонами и прочими гаджетами. Они стремительно дешевеют, и хомячки могут обзавестись китайской подделкой того, что раньше было доступно только их боссам. Поскольку проблема довольно масштабна, сегодня я хотел бы остановиться на её части — на мобильном вредоносном ПО.

Эту угрозу можно разделить на две: вредоносное ПО для Windows (и других платформ, которые могут применяться на рабочих станциях сотрудников организаций) и собственно мобильное вредоносное ПО. Первая угроза более значима, поскольку само вредоносное ПО на рабочих станциях, попавшее туда с мобильного устройства, может обладать более разрушительным эффектом, чем вирус или троян на смартфоне.

Про борьбу с «настольными» вредоносами рассказывать долго вряд ли стоит: с ними в подавляющем большинстве случаев способен сладить почти любой своевременно обновляемый антивирус, установленный на пользовательской рабочей станции. В качестве превентивной меры можно проводить «санитарные дни» для портативных носителей данных, используемых сотрудниками: назначить день, в который собрать «флэшки» сотрудников и передать их системному администратору, который «полечит» зараженные носители информации. Подобную процедуру можно выполнять и с лэптопами тех сотрудников, которые носят их с собой, работая на них и дома. На те носители сотрудников, которые оказались самыми «грязными», можно записать дистрибутивы бесплатных антивирусных приложений, для того чтобы пользователь с их помощью обезопасил от вредоносного программного обеспечения и свой домашний компьютер.

Если говорить о вредоносном ПО, написанном для мобильных платформ, то насчет него у специалистов по информационной безопасности до сих пор даже нет единого мнения. Некоторые полагают, что такое ПО вообще видели «живьем» только аналитики антивирусных компаний, предлагающих средства защиты для мобильных платформ. Большинство современных смартфонов, коммуникаторов и планшетов, впрочем, и без них достаточно неплохо защищено от вредоносных программ благодаря тому, что программы, скачиваемые из специальных магазинов приложений, проходят проверку специалистами компании-разработчика мобильной платформы. Есть и другое объяснение меньшему числу мобильных вредоносов по сравнению с «настольными»: «Лаборатория Касперского» считает, что низкая распространенность вредоносного мобильного ПО (по сравнению с вредоносным программным обеспечением для «больших» платформ) связана, прежде всего, с тем, что контролировать почтовый трафик во всемирной паутине весьма проблематично, а фильтрация вредоносного контента сотовыми операторами гораздо эффективнее.

Впрочем, другие специалисты говорят о целых мобильных ботнетах, которые рассылают SMS-спам за счет владельцев смартфонов. Угрозам подвержены не только смартфоны: с помощью уязвимостей в Java-машине, которая сегодня есть на любом телефоне, злоумышленникам удаётся повысить уровень привилегий вредоносного Java-приложения до низкоуровневого доступа к устройству, после чего можно похищать данные пользователя. К сожалению, эффективной борьбу против мобильных вирусов с помощью запретов на подключение сотовых телефонов к рабочим станциям назвать нельзя — но, к счастью, и распространенность таких вирусов не очень высока, поэтому бизнес в основной своей массе может себе позволить не думать об этой проблеме.

Мобильные вредоносы: проблема приобретает всё большую остроту

6 июня 2013 г., 16:38

Я уже не раз писал о том, что пароли своё уже отжили, и мы в скором времени станем свидетелями того, что они будут заменены на что-то более соответствующее духу и потребностям эпохи. Но вот на что именно — вопрос обсуждаемый, хотя уже есть некоторые достаточно интересные варианты.

Достаточно интересную информацию о том какое будущее аутентификации без паролей видит Гугл опубликовали на моем нелюбимом ресурсе для ИТ-снобов. В принципе, с этим постом можно даже рекомендовать познакомиться. Вещи там довольно любопытные: электронная татуировка и электронная же таблетка, которая до 30 дней живет в желудке, питается за счет химической реакции собственной оболочки и соляной кислоты, и генерирует 18-битный сигнал.

В общем-то, достаточно интересно, что Гугл делает ставку на имплантируемые гаджеты. Хотя, в принципе, это довольно закономерно, потому что точно намного эффективнее привязки к сотовому телефону или даже к устройству а-ля Google Glass. Но тогда это не так уж далеко уходит от биометрической аутентификации, которая сегодня обеспечивает более чем приемлемый уровень надежности, но оставляет желать лучшего в плане своей стоимости.

Впрочем, желание Google создать технологию, которая была бы похожа на привычные всем по супермаркетам RFID-метки, понятно. Уж очень всё было бы привычно и знакомо, да и оборудования для неё уже завались. Кстати, весьма интересно, что RFID первоначально задумывались как способ клеймления крупного рогатого скота (пруфлинк), и лишь сейчас решили что-то похожее применить непосредственно на людях.

Что действительно радует во всей этой ситуации, так это то, что многие, в том числе и крупные корпорации поняли, что пароли уже своё отжили, и надо изобретать что-то более эффективное и качественное. И мы имеем все шансы на то, что скоро это всё-таки изобретут.

Пароли не устраивают Гугл

3 июня 2013 г., 12:33

Пока мы тут всеми силами развиваем свою софтверную промышленность, китайцы не дремлют, а идут по проторенному и хорошо знакомому им пути (и, надо сказать, весьма успешному, если судить по другим отраслям китайской экономики): копируют и подражают. И уже сейчас у них это выходит достаточно неплохо, если говорить о программном обеспечении.

К чему это я? К тому, что довелось сегодня прочитать такой вот занимательный обзорчик китайского антивируса: Антивирусная байда. Казалось бы, при чем тут подделки? А при том, что работает антивирус на движках «Касперского» и «Авиры». Китайский же в нем, в основном, интерфейс, который, сами понимаете, написать заметно легче, чем саму антивирусную составляющую. Всё происходит в точности как с автомобилями, где китайцы не тратятся ни на разработку новых платформ, ни, в принципе, на дизайн, а просто берут то, что уже успешно разработали японцы и европейцы. Чертовски удобный, а, главное, предельно экономичный подход.

Китайцы — давно известные мастера использования разработанных другими ноу-хау и технологий. Известно немало троянов, заточенных специально под похищение «автокадовских» файлов и пересылку их в Поднебесную. Китай активно развивается, ему некогда (да и незачем) разрабатывать своё, если можно просто взять то, что плохо лежит, у иностранцев. Нет, конечно, есть китайские компании, которые занимаются R&D — например, приятная русскому уху Huawei. Но их там еще меньше, чем у нас — честных чиновников.

В общем, есть первые звоночки. Ждем в скором будущем китайскую Windows, китайский FineReader и, конечно же, китайскую DLP-систему. Думаю, что что-то похожее там уже есть, просто пока так активно не афишируется, как антивирусы.

А если серьезно, то китайцев действительно стоит бояться, если вы живете продуктами своего интеллектуального труда. И DLP-система, как и антивирус, в защите от плагиаторов важное подспорье.

Остерегайтесь китайских подделок!

30 мая 2013 г., 15:58

К персональным данным, которые операторы доверяют поставщикам облачных услуг, относится всё то же самое, что и ко всем остальным данным, о которых речь шла выше. Впрочем, существует ряд законодательных аспектов применения «облаков» при обработке персональных данных, о которых следует знать, прежде чем принимать решение об использовании облачных сервисов.

Прежде всего, стоит отметить, что до сих пор среди экспертов нет единодушия по поводу трактовки норм федерального закона «О персональных данных» в отношении «облаков». Первое, о чем следует помнить – это необходимость получения согласия от субъекта на обработку данных сервис-провайдером, который является в данном случае третьей стороной в отношениях между субъектом и оператором ПД. При этом при получении согласия от субъектов операторы должны указывать своих сервис-провайдеров и список операций, которые те будут производить над персональными данными.

Наиболее «узким» моментом выполнения законодательных требований провайдерами облачных услуг является применение сертифицированных ФСБ криптографических средств защиты. Вполне понятно, что проблема возникает, в первую очередь, с зарубежными сервис-провайдерами, хотя ряд российских также до сих пор не могут предложить своим клиентам сертифицированную защиту. Здесь, по-видимому, наилучшим вариантом будет тщательных отбор сервис-провайдеров для того, чтобы остановиться в итоге на том из них, который предлагает сертифицированную защиту.

Больным вопросом для «облаков» остается и трансграничная передача персональных данных. Недостаточная ясность законодательства в данном вопросе оборачивается головной болью для сервис-провайдеров и их клиентов, поскольку многие облачные сервисы располагаются физически на серверах в Европе и в Америке. Впрочем, как отмечают представители самих сервис-провайдеров, в данном случае большая часть «облаков» оказываются в весьма удобным для заказчика положении, поскольку закон позволяет осуществлять трансграничную передачу ПД без ограничений в те страны, которые обеспечивают адекватную защиту. В данном случае показателем адекватности вполне может служить факт ратификации Конвенции о защите прав физических лиц при автоматизированной обработке персональных данных от 28 января 1981 г. Эта конвенция принята в подавляющем большинстве западных стран.

«Облака» и персональные данные

28 мая 2013 г., 16:19

Увеличение количества пользовательских цифровых устройств отрицательно сказывается на обеспечении информационной безопасности в компаниях. Сегодня многие руководители, а вслед за ними и рядовые сотрудники, стараются быть всегда на связи, и именно поэтому им необходимы смартфоны и планшеты. В связи с этим остро стоит вопрос обеспечение безопасности при доступе к корпоративным данным с пользовательских устройств.

Как показало исследование компании Dimensional Research, проведенное по заказу Dell, сегодня 87% компаний практикуют использование своими сотрудниками личных устройств в рабочих целях. Причем это оказываются не только смартфоны (которые используются в 80% компаний), но и портативные компьютеры (в 69% компаний).

Не секрет, что одной из наиболее важных проблем, связанных с использованием личных устройств, является обеспечение защиты корпоративных данных от утечек, в том числе, и персональных данных клиентов и сотрудников компании. Эта проблема действительно масштабна: 64% ИТ-специалистов отмечает, что не могут контролировать все устройства, подключаемые к корпоративной сети.

К сожалению, подобных исследований по состоянию дел в России в настоящее время нет, но можно предположить, что ситуация, особенно в тех компаниях, которые работают в крупных городах, аналогична той, которая наблюдается во всём мире. Поэтому российский компании также сталкиваются с проблемами ИТ-консьюмеризма. К сожалению, в большинстве случаев их решают традиционным для России «не пущать и запрещать», в то время как было бы гораздо эффективнее контролировать использование сотрудниками собственных устройств: например, обязать перед их использованием установку системными администраторами специальных модулей, позволяющих отслеживать передаваемый устройствами трафик и анализировать его при возвращении устройства в корпоративную сеть.

В настоящее время на мобильных платформах еще нет такого значительного количества вредоносного ПО, как на настольных, в связи с чем наиболее значимой угрозой является потеря мобильных устройств вместе со всеми находящимися на них данными. В неприятные истории, связанные с потерянными ноутбуками, флэшками и смартфонами, на которые были записаны конфиденциальные документы. Так, например, в декабре 2009-го крайне громкий скандал разгорелся в Великобритании, где о пропаже ноутбука с секретными документами сообщило военное министерство.

Угрозу потери важных данных вместе с устройством, на котором они хранились, можно также дополнить угрозой кражи такого устройства. Причем последствия второй из этих угроз гораздо более значительны, поскольку кража конкретного устройства говорит о том, что эти данные кому-либо понадобились для совершения явно не предвещающих ничего хорошего для организации действий. Кроме того, это дает повод заподозрить наличие в организации инсайдеров, работающих в интересах конкурирующих или просто недружественных структур.

В настоящее время существует ряд аппаратных и программных решений для «флэшек» и ноутбуков, позволяющих удаленно уничтожать находящиеся на них данные в случае определенного числа неудачных попыток аутентификации пользователя, желающего получить к ним доступ. К сожалению, устройства с поддержкой подобной функциональности сегодня стоят достаточно дорого, и лишь у небольшого числа организаций найдется возможность купить для всех своих сотрудников устройства, оборудованные такими системами. Стоит также заметить, что такая защита является «палкой о двух концах», то есть, не исключены и даже весьма вероятны случаи, когда она сработает против самих сотрудников организации.

Тренд: мобильные угрозы

23 мая 2013 г., 12:19

Раз начавшись, кибервойны уже никогда не кончатся. Потому что в современном мире уже не нужно бомбить противника, чтобы оставить его без заводов — достаточно запустить в заводскую сеть вредоноса, чтобы тот всё сделал без лишних трат боеприпасов. Кибероружие тише, дешевле и удобнее обычного, и, самое главное, всегда можно сделать вид, что ты тут совсем не при чем.

Все новые страны решают воспользоваться кибероружием вместо традиционных вооружений. Об этом нам говорят новостные сводки. Вот, пожалуйста, последние новости на эту тему:

Компания ESET сообщает о раскрытии целенаправленной атаки, которая два года использовалась для хищения конфиденциальной информации в Пакистане и ряде других стран. При расследовании инцидента стало известно, что корни этой кибератаки берут начало в Индии. Целью кибератаки являлась кража конфиденциальной информации с зараженных компьютеров — для этого использовались различные способы, включая клавиатурный шпион, модуль снятия скриншотов рабочего стола, модуль передачи документов на внешний сервер и т.д. После успешной атаки все собранные данные отправлялись к злоумышленникам.

Отсюда

Классика жанра, не так ли? Вообще говоря, такие атаки происходят едва ли не ежедневно, только не одна страна пытается похитить конфиденциальную информацию у другой, это всё происходит на уровне компаний. Поэтому о них страются не говорить - кому хочется признавать, что он так халатно отнесся к обеспечению собственной информационной безопасности, что конкурентам не составило труда заслать вредоноса и выкрасть важный документ?

Как бы там ни было, можно с уверенность прогнозировать увеличение количества подобного рода атак в обозримом будущем. Во всяком случае, к этому есть все предпосылки. Создание вредоносного ПО удешевляется, стоимость конфиденциальных данных, напротив, постоянно возрастает. А количество различных "дырок", через которые вредоносы могут пролезать в корпоративную сеть, не уменьшается. Простая арифметика, дамы и господа...

Какие можно извлечь из этого уроки? В принципе, никаких, ничего нового нам товарищи из ESET не сказали. Защититься от таких атак достаточно сложно, но хорошо работающая система обеспечения информационной безопасности, в принципе, способна им противостоять. Нужно работать на опережение, чтобы с ними бороться. Впрочем, работать на опережение выгодно всегда...

Кибервойны продолжаются

21 мая 2013 г., 11:45

Платежная система PayPal решила взять на себя на роль убийцы эры парольной аутентификации. По крайней мере, так заявил их директор по вопросам информационной безопасности Майкл Барретт на конференции Intertop

На смену устаревшим паролям «пэйпаловцы» собираются поставить биометрическую аутентификацию, с использованием сканера отпечатков пальца или сетчатки глаза. По заверениям Баррета, массовая смерть парольной аутентификации начнется уже через несколько лет.

Перспектива, конечно, заманчивая. И если предположить, что завтра внезапно все пароли исчезнут, их заменит отпечаток пальца, а каждый пользователь получит по биометрическому сканеру, то об очень многих проблемах безопасности можно будет забыть. На какое-то время.

Почему сейчас нам биометрическая аутентификация кажется такой надежной? Потому что она не получила широкого распространения. Это как классический миф о Linux, под который нет вирусов, но не потому, что их нереально написать, а потому, что этой ОС пользуется всего несколько процентов от всех пользователей.

Стоит только биометрической аутентификации набрать популярность, как тут же обнаружатся возможности для ее взлома и обхода. Прецеденты некачественно исполненных сканеров отпечатков пальцев уже есть. Кроме того, не стоит забывать, что введение биометрической аутентификации приведет к тому, что авторизация во всех аккаунтах пользователя будет происходить с использованием одного и того же ключа (в данном случае – отпечатка пальца). А значит, один раз получив к нему доступ, станет реальным взлом сразу всех «учеток» пользователя, в том числе и связанных с финансами.

Поэтому не стоит специалистам так опрометчиво отправлять пароли на свалку истории. Дополнительный этап аутентификации еще никогда лишним не был, особенно если базовая система идентификации потенциально уязвима.

Когда умрут пароли?

17 мая 2013 г., 11:40

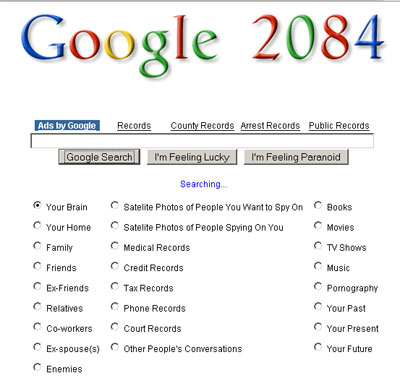

«Big Data делает анонимность математически невозможной», пишет нам замечательный журнал «Хакер». Утверждение весьма примечательное, хотя, на мой взгляд, и несколько спорное. Рекомендую прочитать статью по ссылке, она совсем короткая и заставляет задуматься о том, что будет называться конфиденциальностью завтра. Попробую и я порассуждать о том, как будет трансформироваться понятие конфиденциальности в обозримом будущем.

Действительно, сегодня каждый, кто активно пользуется Сетью, оставляет в ней слишком много следов. Даже десять лет назад их количество было меньше в разы, если не на порядки. А дальше конфиденциальности будет еще меньше: вместо камер наблюдения, которые есть пока только на оживленных улицах крупных городов, на каждом будут Google Glass’ы или их аналоги, с весьма и весьма интересными функциями. Вообще, честно говоря, чем больше узнаю про эти чудо-очки, тем больше думаю, что в их разработку всерьез вложились ФБР и Пентагон, но сейчас разговор, в общем-то, не совсем об этом.

В таком мире понятие о конфиденциальности, которое веками складывалось на Западе и не претерпевало до информационной революции особых изменений, существенно меняется. И это естественно, потому что то, что называлось конфиденциальностью в двадцатом веке, уже не совсем применимо к веку двадцать первому.

Очевидно, что конфиденциальность будет сужаться и сжиматься. Трактовка персональных данных, напротив, будет расширяться, потому что сегодня персональными становятся данными, которые вчера еще попросту не было и в помине — те же GPS-координаты или координаты мобильного устройства в сотовой сети. И завтра появятся еще какие-нибудь новые данные, которые будут еще более персональными в том смысле, что с их помощью можно будет узнать о человеке еще больше и еще точнее.

В то же время, культура информационного общества направлена не на сохранение конфиденциальности, а на то, чтобы рассказать о себе как можно больше. Пришел куда-то? Напиши об этом в Твиттере, добавь фото в Инстаграм. Многие сами транслируют координаты своего пребывания в режиме 24×7, просто установив соответствующее приложение на свое мобильное устройство. В современном мире нужно не таиться под покровами приватности и конфиденциальности, а быть максимально открытым. Только тогда ты будешь современным и успешным.

Впрочем, я не думаю, что конфиденциальность совсем исчезнет как понятие. Всё-таки пока есть такие вещи, как корпоративные секреты и государственная тайна. Они становятся, напротив, всё более важными. Но в так сказать консьюмерском сегменте важность конфиденциальности снижается. И с этим нужно считаться, дамы и господа.

Забудьте о конфиденциальности!

14 мая 2013 г., 10:58

В последнее время очень много говорят о мобильных угрозах, социальной инженерии, кибервйонах. Но почему-то за всем этим потоков информации забывают о старых, традиционных методах мошенничества. В частности, о взломе почтовых аккаунтов.

И как недавно выяснилось, забывают зря. Новость вкратце. Женщина-хакер из Красноярска промышляла взломом электронной почты юридических фирм. Заказчиками услуг официально безработной дамы становились люди, которых интересовали данные о клиентах и доходах этих самых фирм. За один взлом девушка просила от 1,5 до 2 тыс. рублей. На данный момент установлено 33 случая хакерских действий. Как видно, услуги «хакерши» пользовались определенным спросом. Скорее всего, неспроста, и заказчики в конечном итоге получали необходимую им информацию. А судя по ценнику, сама женщина особо не напрягалась со взломом. Логичнее всего предположить, что ящики ломались с помощью фишинга и брута, потому как более серьезный взлом через уязвимости более сложен, да и выгоднее было бы продать сведения о найденной «дыре» владельцу почтового сервиса.

Поражает же в этой ситуации то, что банальная цель для хакерской атаки в сочетании с банальными методами ее достижения до сих пор работают, и при том достаточно эффективно. Персональные и финансовые данные утекали к конкурентам, хакер получает прибыль, а сама юридическая компания несет убытки. И все из-за взлома одного почтового аккаунта.

Странно, конечно, что приходится делать такой вывод, но ситуация, к сожалению, обязывает:

- Выбирайте для своей почты надежный пароль и по возможности используйте двухэтапную аутентификацию с помощью SMS.

- Пользуйтесь надежными и проверенными почтовыми сервисами с поддержкой протокола https.

- Не отсылайте пароль от почты третьим лицам (даже если они называют себя администраторами) и не переходите по внешним ссылкам в письмах незнакомых людей.

- По возможности не храните персональные данные клиентов и финансовую информацию среди входящих и исходящих сообщений, удаляйте такие письма сразу же после отправки\получения, и не забывайте после этого очистить папку «Корзина».

Все это старо как мир Интернет. Но, похоже, у некоторых организаций до сих пор есть потребность и в такой информации.

Легко ли взломать корпоративную почту?

|

|

|