| 02 голоса |

|

Конференция WWDC – это время не только анонсов новых версий операционных систем, но и (иногда) – смены процессорных архитектур, которых за историю Apple уже наберется приличное количество. Про переход на ARM (он же Apple silicon, он же «процессоры собственной разработки») я особо не могу комментировать в связи с определенными обстоятельствами, но с удовольствием поговорю о тех изменениях защиты персональных данных, которые появятся уже в этом году для пользователей техники Apple.

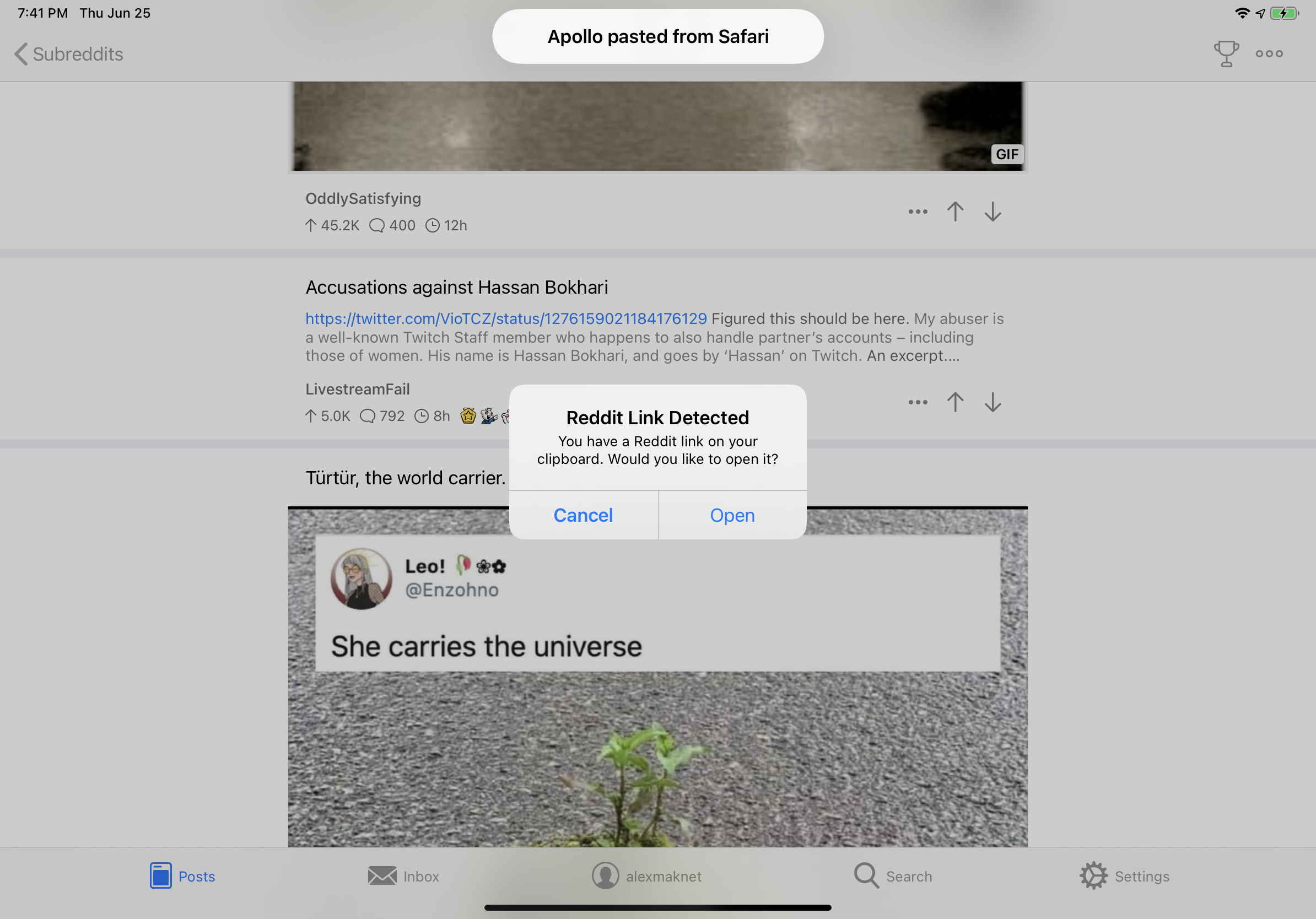

Об одном из них я уже сегодня писал – про доступ сторонних приложений к буферу обмена в iOS14 и уведомлениям об этом, которые видит пользователей. Это изменение стало сюрпризом для некоторых разработчиков, и стало поводом для слухов о том, что все приложения пытаются украсть пользовательские данные, хотя реальность на самом деле не так ужасна. Собственно, алерт появляется, когда приложение пытается вставить что-то из буфера, и таким образом может прочитать его содержимое. Такой баннер в iOS14 показывается достаточно часто и пользователи обратили на него внимание. Еще в прошлом году компания Mysk опубликовала результаты исследования о том, как сторонние приложения могут читать содержимое буфера в iOS. Вот есть исследование на эту тему. Не удивлюсь, если именно это исследование стало толчком для этих изменений в iOS.

Надо понимать, что не все приложения делают это с вредоносной целью. Например, приложение Chrome проверяет содержимое клипборда, чтобы понять, присутствует ли там URL, для того, чтобы при вставке в поле адреса предложить команду Paste and Go. Сторонний клиент для Reddit – Apollo – пытается обнаружить в буфере ссылку на пост на Reddit, чтобы сразу открыть его в приложении. Есть и другие полезные юзкейсы для ситуаций, когда надо знать, какой тип данных находится в буфере. Однако, раньше для того, чтобы на iOS узнать тип контента в буфере, нужно было попробовав вставить его. Тогда приложение могло узнать, что в буфере строка, адрес или что-то другое. Безусловно, есть и приложения с рекламными SDK, которые могли попытаться тырить содержимое контента. Tik Tok, конечно же, тоже активно засветился с этими попытками прочитать буфер обмена, хотя в интервью представитель компании заявил, что попытки вставки содержимого буфера были нужны для идентификации повторяющегося поведения, характерного для спаммеров. В апдейте, уже поданном в App Store, компания уберет эту функциональность.

Что же делать остальным разработчикам? В iOS 14 появился новый API (UPasteboard.DetectionPattern), который позволяет узнать тип содержимого в клипборде без его вставки в приложение. Когда разработчики под iOS 14 начнут использовать этот SDK, они смогут, используя эти SDK, проверять тип контента, не делая попыток вставки содержимого. Таким образом честные приложения не будут триггерить подобные алерты, а нечестные спалятся. Возможно, еще одним улучшением (и одновременно ухудшением) user experience может в будущем очередной диалог-подтверждение, которыми нынче изобилует iOS – что-то вроде «разрешить приложению доступ к буферу обмена».

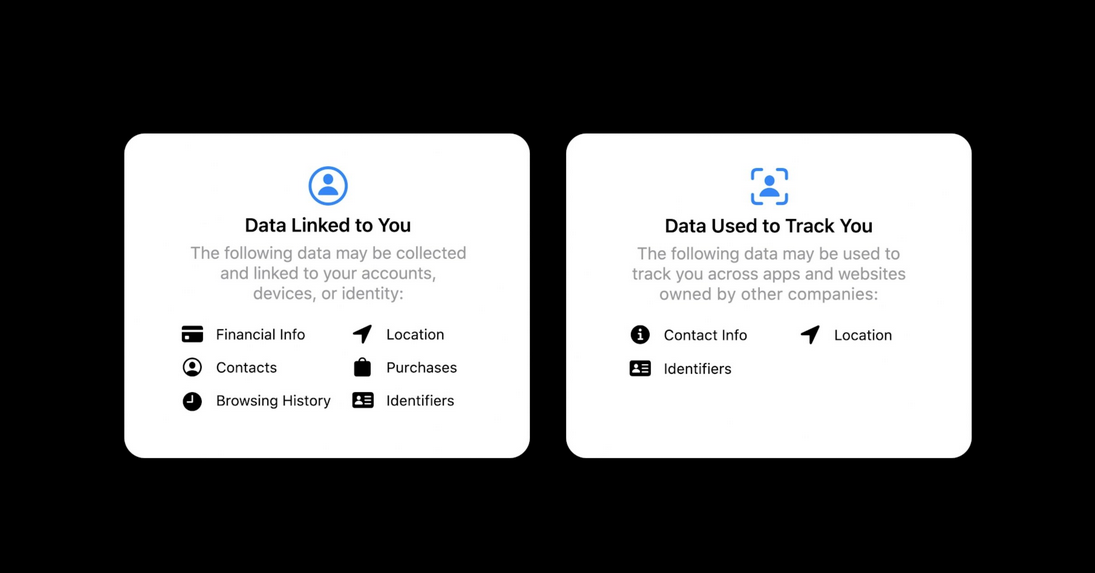

Кстати, об информировании пользователей. Одно из больших изменений, которые придется сделать разработчикам – это обеспечить показ информации, которую они собирают о пользователях. Разработчики должны будут заполнить специальный опросник в App Store, отвечая на вопросы о том, какие данные собирает и обрабатывает их приложение. После этого в App Store пользователям будет показан специальный раздел конфиденциальности к каждому приложению, в котором будет указано:

- Какого рода данные могут собираться и привязываться к устройству или учетной записи пользователя;

- И какого рода данные могут быть использованы для слежки за пользователем между приложениями и сайтами, которые принадлежат другим компаниям.

Как именно Apple будет контролировать ответы разработчиков и какие именно санкции будут применяться за указанную неправильную информацию – пока непонятно. Но в арсенале компании есть все: от блокировки приложения до удаления аккаунта разработчика, так что риски достаточно большие.

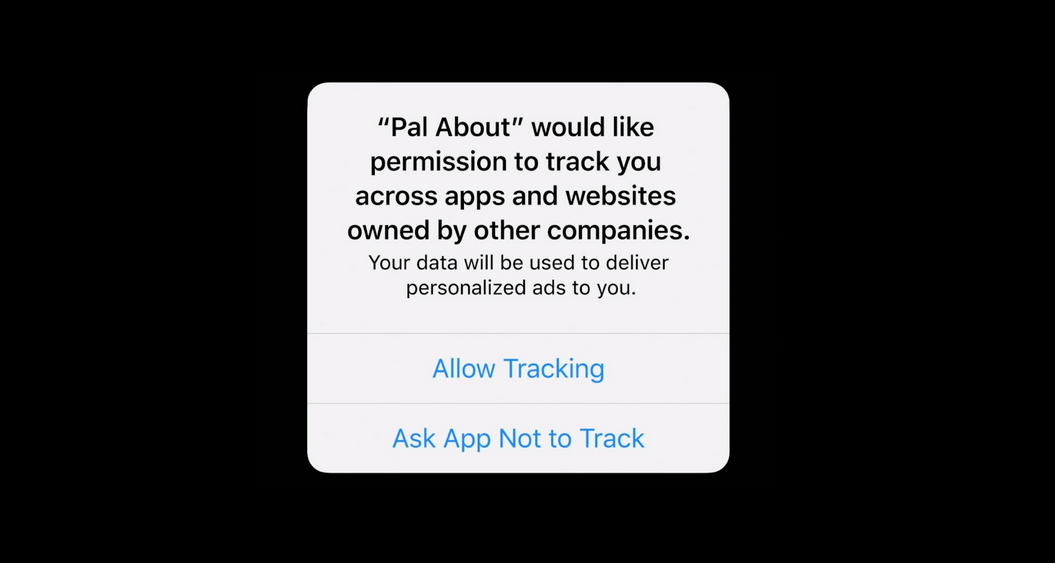

Продолжая тему с приложениями, еще одно важное изменение – это специальный диалог с запросом разрешения приложению мониторить пользователя. Речь идет в первую очередь о рекламных SDK, которые встраиваются в приложение и компании собирают информацию из разных источников (приложений и сайтов) для последующего показа рекламы пользователям. Подозреваю, что сюда могут попасть также и SDK компаний с мобильной аналитикой (вторая часть бизнеса которых заключается как раз в таргетировании рекламой пользователей), но деталей пока что нет. Скорей всего, компании, производящие аналитические библиотеки, будут вынуждены как-то «подпираться» против таких изменений, или же вводить платные тарифы для разработчиков, чтобы можно было разделить бизнес аналитики и рекламы.

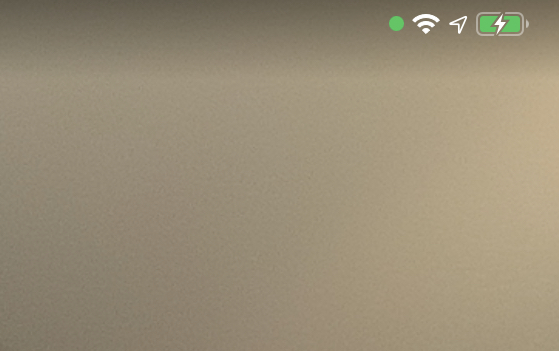

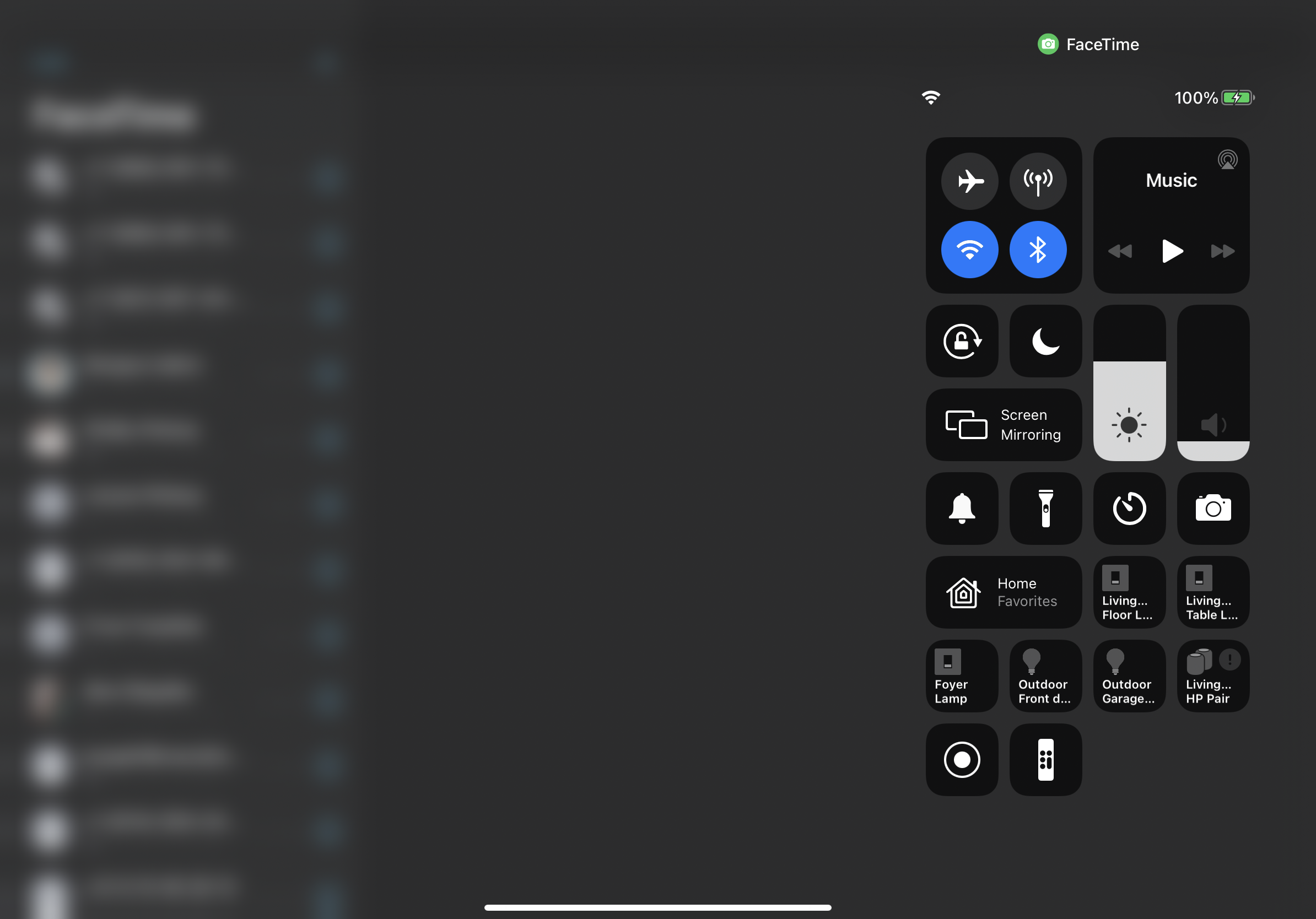

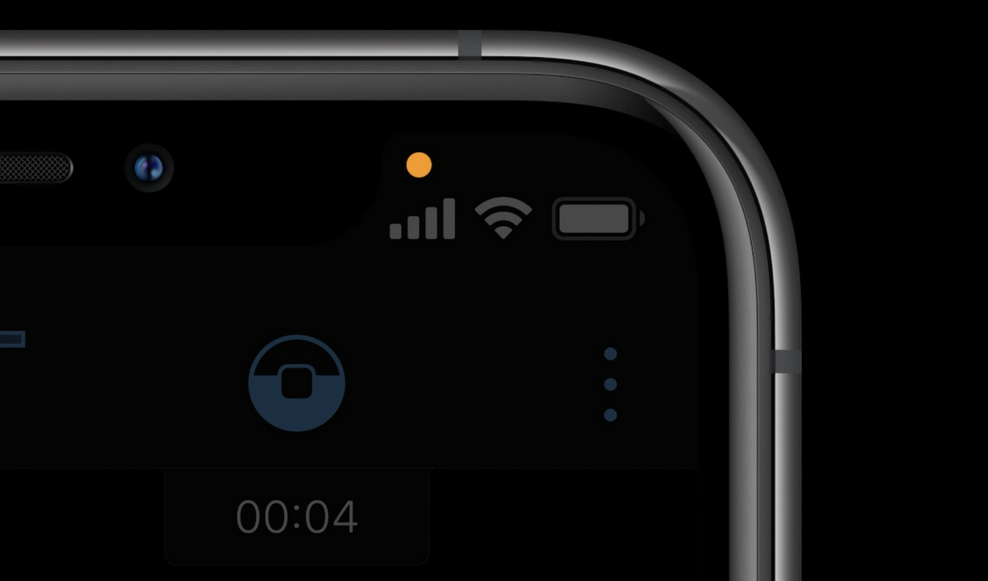

Еще один инструмент защиты от приложений, которые могут пускаться во все тяжкие – это индикатор использования микрофона и камеры. Если я правильно уловил детали, то в верхнем правом углу экрана iPhone (и, подозреваю, iPad) будет показываться специальный символ, который сигнализирует, что камера или микрофон в данный момент используются. Именно в момент использования огонек будет светиться зеленым (как сейчас это делает диод в MacBook со встроенными камерами). Желтый индикатор будет показывать, что либо камера, либо микрофон недавно использовались каким-то из приложений. При этом можно будет открыть свайпом вниз Центр Управления и увидеть информацию о том, какое приложение использует камеру прямо сейчас, а какое использовало её до этого. С разными цветами индикаторов могу ошибаться, надо будет посмотреть дальше, как будет меняться в последующих бетах эта индикация.

Еще одно важное изменение в iOS/iPadOS – это «примерное» местоположение пользователя, которым пользователь может поделиться с приложением. Это в целом логичный шаг после тех ограничений по доступу к данным о геолокации, которые появились в операционных системах Apple в прошлом году. Будет ли это просто кнопка в диалоге разрешения приложению на доступ или опция в настройках – непонятно, но для большинства случаев приложению достанется информация о месте пользователя с радиусом в примерно 15 километров. Причем за центр будет браться не место нахождения пользователя, а местоположение главного административного здания в данном городе, или место исторической достопримечательности, или пересечение шоссе, и т.д.

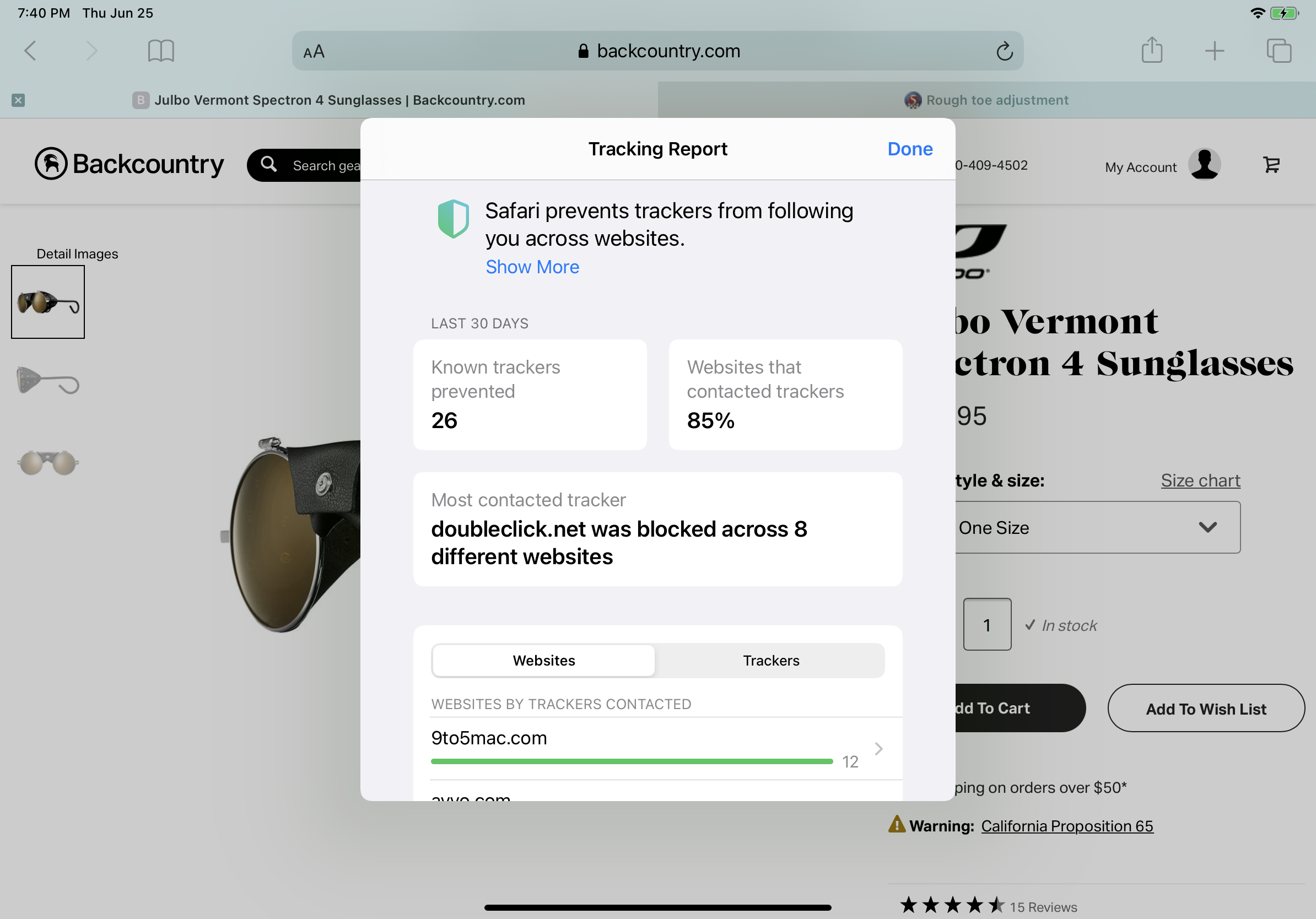

Пользователи на своих устройствах проводят много времени в браузере, и тут Apple тоже оторвалась, существенно расширив функцию блокировки перекрестного отслеживания пользователей. По сути, это встроенный блокировщик слежки, который будет показывать отчеты о блокировке различных трекеров в сети. Конечно же, Google Analytics будет одним из таких трекеров, который будет заблокирован браузером Apple. Отчет о заблокированных трекерах будет храниться до 30 дней, и в нем будут содержаться данные о сайтах и тех трекерах, которые были на них заблокированы. Изменения в блокировке перекрестного тестирования уже вызвало адские стоны со стороны рекламной отрасли, но это как раз ожидаемо.

Кроме этого в Safari была добавлена также функциональность проверки утекших паролей, и если пользователь будет использовать такие пароли, браузер ему об этом расскажет и предложит сгенерить новый безопасный пароль.

Safari в macOS 11 получит также новые расширения для браузера (которые будут похожи на расширения в Chrome, и есть даже инструмент по их портированию), но все расширения будут проходить процедуру проверки и подписи в Apple, и будут требовать подтверждения со стороны пользователя для доступа к сайту – на 1 день или навсегда.

Из других интересных изменений:

- Расширение функциональности SSO Sign In with Apple, с помощью которого разработчики теперь могут предложить пользователям «проапгрейдить» свой существующий аккаунт в том или ином сервисе на Sign In with Apple. Говорят, что по статистике некоторых сервисов, с добавлением кнопки Sign In with Apple конверсия по регистрации увеличивается вдвое;

- Ограниченный доступ к фотографиям в библиотеке. Теперь можно будет разрешить приложению получить доступ к одной или нескольким фотографиям или же дать полный доступ к библиотеке;

- Некоторые сервисы – например, надиктовка текста и переводчик текста, представленный в iOS 14 – не будут требовать онлайн-доступа и будут работать, используя системы машинного обучения прямо на устройстве.

Полный список изменений можно посмотреть:

В целом все эти изменения вписываются в те принципы, которые Apple давно задекларировала: минимизация сбора данных и фокус на обработке данных на устройстве. Теперь дайте мне еще сквозное шифрование бэкапов в iCloud, и я вообще буду счастлив.

WWDC20 и изменения в защите данных пользователей

Стратегія охолодження ЦОД для епохи AI

| 02 голоса |

|