| +22 голоса |

|

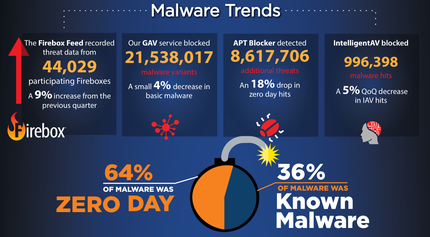

Информационная безопасность – весьма динамичная отрасль. Сигнатурные базы первых антивирусов содержали столько описаний уникальных угроз, сколько сейчас обнаруживают за считанные минуты. Более того, на сегодня значительная часть атак использует уязвимости нулевого дня.

Так, согласно отчету компании WatchGuard Technologies, в первом квартале 67% вредоносных программ были зашифрованы, то есть были доставлены по протоколу HTTPS. Более того, 72% зашифрованных зловредов были классифицированы как угроза нулевого дня. Эти данные согласуются с прогнозами компании Gartner, которая сообщила, что 70% вредоносных атак в течение 2020 г. будут использовать шифрование.

Данный тренд, несомненно, был усугублен пандемией коронавируса Covid-19 и последующим увеличением числа сотрудников, работающих удаленно. По мере того как эта тенденция усиливается, растет и поверхность атаки, что вынуждает компании усиливать меры информационной безопасности.

Атаку нулевого дня с использованием одного или нескольких эксплойтов в некотором смысле можно назвать кибер-эквивалентом пандемии коронавируса Covid-19. Поскольку такие атаки используют неизвестные ранее бреши, их сложнее выявить, они редко обнаруживаются сразу и требуется дополнительное время для идентификации вируса и предотвращения его распространения. Если такой вредонос попал, скажем, в социальную сеть, насчитывающую 2 млрд. пользователей, теоретически ему потребуется не более пяти дней, чтобы заразить свыше миллиарда устройств. Но и к тому времени большая часть пользователей еще не будет иметь средств для противостояния этой атаке.

Чтобы минимизировать и смягчить угрозу от зашифрованных вредоносных программ нулевого дня, существует ряд стратегий, которые ИТ-команды и аналитики должны учитывать при планировании защиты ИБ:

- Организации должны иметь передовые поведенческие решения для обнаружения и реагирования, поскольку традиционные антивирусные решения обычно не могут справиться с такими атаками. Также важно включить проверку протокола HTTPS в качестве обязательного требования для любой стратегии;

- Эти стратегии должны включать многоуровневую службу безопасности, которая охватывает все конечные устройства. Кроме того, службы и решения должны базироваться или выполняться в облаке, чтобы процессы сортировки, анализа и реагирования были немедленными и эффективными;

- Чтобы остановить данный тип вредоносных программ, инструменты защиты должны использовать методы машинного обучения и анализа угроз для выявления подозрительных моделей поведения. В результате они должны иметь возможность генерации оповещений, которые имеют приоритет в соответствии с серьезностью угрозы и содержат всю информацию, необходимую для быстрого и эффективного реагирования.

Стратегія охолодження ЦОД для епохи AI

| +22 голоса |

|