| +11 голос |

|

Эксперты McAfee представили обзор ключевых тенденций в области кибербезопасности за прошлый год и поделились прогнозами на ближайшую перспективу. Атаки на цепь поставок, домашние сети, облачные платформы, пользователей мобильных устройств и т.д. – побуждают компании и пользователей быть предельно внимательными и осторожными для защиты своих информационных реурсов.

1. 13 декабря 2020 г. стало известно, что злоумышленники взломали популярный инструментарий для мониторинга и управления инфраструктурой Orion IT от SolarWinds и использовали его для распространения бэкдора под названием Sunburst среди множества клиентов компании, включая стратегически важные правительственные структуры США, а также предприятия коммерческого сектора.

Это первая столь масштабная атака на цепочку поставок с далеко идущими последствиями и, по всей видимости, раскрытие информации об этой шпионской кампании повлечет за собой активизацию последователей по всему миру. Она свидетельствует о сдвиге в тактике нападающих и, очевидно, должна также повлиять на изменение подходов к защите от кибератак.

Рост количества сетевых устройств в сочетании с приложениями и веб-сервисами, которые все чаще используются в профессиональной и частной жизни, увеличивает поверхность атаки на домашние сети до такой степени, что это приведет к новым значительным рискам для частных лиц и их работодателей.

2. В условиях пандемии и взрывного роста популярности удаленной работы домашние и бизнес-устройства стали взаимодействовать как никогда ранее. Мониторинг McAfee Secure Home Platform свидетельствует о росте с начала пандемии числа домашних подключенных устройств на 22% во всем мире и на 60% в США. Более 70% трафика исходит от смартфонов, ноутбуков, ПК и телевизоров, и свыше 29% – от бытовой электроники с выходом в Интернет, таких как устройства потоковой передачи, игровые приставки, умные аксессуары, гаджеты и интеллектуальные системы освещения.

Киберпреступники сосредоточили внимание на атаки на домашние системы. Количество вредоносных фишинговых ссылок, блокируемых McAfee, выросло с марта по ноябрь более чем на 21%, в среднем это более 400 ссылок на один дом.

Специалисты полагают, что киберпреступники будут стремиться и далее использовать дом как площадку для проведения кампаний по взлому, нацеленных на бизнес. Хакеры воспользуются отсутствием в доме регулярных обновлений прошивки и функций защиты, слабой политикой конфиденциальности, уязвимостью систем и подверженностью пользователей социальной инженерии.

3. Пандемия Covid-19 также ускорила переход корпоративных ИТ-сервисов в облачную среду, что привело к увеличению потенциала для новых схем атаки на предприятия. С ускорением внедрения облачной среды и большим количеством предприятий, работающих из дома, растет не только количество пользователей облака, но и количество данных – как передаваемых, так и находящихся в обращении.

Данные об использовании облака McAfee были получены от более чем 30 млн. пользователей McAfee Mvision Cloud по всему миру. Они демонстрируют увеличение использования облака корпоративными клиентами во всех отраслях на 50% за первые четыре месяца 2020 г. Анализ выявил рост во всех категориях облачных сервисов: использование таких сервисов совместной работы, как Microsoft Office 365 возросло на 123%, использование бизнес-сервисов, таких как Salesforce – на 61%, а наибольший рост был зафиксирован среди сервисов совместной работы, таких как Cisco Webex (600%), Zoom (+350%), Microsoft Teams (+300%) и Slack (+200%). С января по апрель 2020 г. корпоративный облачный трафик с неуправляемых устройств увеличился на 100% во всех областях применения.

В тот же период McAfee отметила значительный рост количества атак на облачные аккаунты, с некоторыми различиями в секторах. Так транспортная отрасль стала лидером с динамикой в 1350%, за ней следуют образование (+1114%), государственные учреждения (+773%), производство (+679%), финансовые услуги (+571%), а также энергетика и коммунальные услуги (+472%).

Рост количества неуправляемых устройств, получающих доступ к корпоративному облаку, фактически превратил домашние сети в дополнительную корпоративную инфраструктуру. Киберпреступники будут разрабатывать новые атаки для повышения эффективности в отношении тысяч разнородных домашних сетей.

Кроме того, киберпреступники могут использовать искусственный интеллект и машинное обучение для обхода традиционных приемов сетевой фильтрации, используемых для защиты виртуальных узлов облака.

Согласно прогнозу McAfee, по мере совершенствования корпоративной облачной безопасности злоумышленники будут вынуждены вручную разрабатывать узконаправленные эксплойты для конкретных предприятий, пользователей и приложений.

4. По мере роста популярности мобильных платежей киберпреступники будут стремиться эксплуатировать уязвимости и обманывать пользователей с помощью мошеннических фишинговых или смишинговых (фишинг посредством SMS) сообщений, содержащих вредоносные платежные URL-адреса.

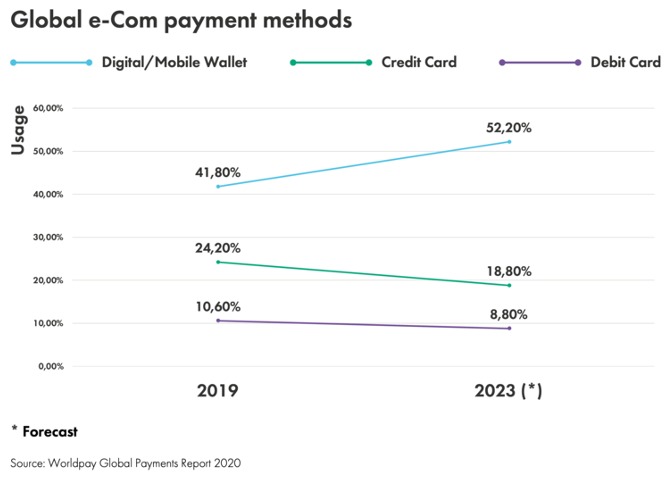

Мобильные платежи становятся все более популярными, являясь удобным механизмом проведения транзакций. Согласно отчету Worldpay Global Payments за 2020 г., 41% платежей сегодня осуществляется с мобильных устройств, и к 2023 г. эта цифра, вероятно, вырастет в ущерб традиционным платежам с кредитных и дебетовых карт. Исследование Allied Market Research в октябре 2020 г. показало, что оценка глобального рынка мобильных платежей составила 1,48 трлн. долл. в 2019 г. и, по прогнозам, достигнет 12,06 трлн. долл. к 2027 г. со средним годовым темпом роста в 30%.

Кроме того, пандемия также ускорила распространение мобильных способов оплаты, поскольку потребители стремились избегать контактных платежей.

В связи с повсеместным использованием мобильных способов оплаты мошенники в свою очередь сменили приоритет с ПК-браузеров и кредитных карт на мобильные платежи.

Согласно исследованию, проведенному подразделением по анализу мошенничества и рисков RSA, в IV квартале 2019 г. почти три четверти случаев кибермошенничества были связано с мобильными информационными каналами.

McAfee прогнозирует рост числа эксплойтов для мобильных платежей, основанных на «получении»: пользователю приходит фишинговое электронное письмо, прямое или смишинговое сообщение, в котором говорится, что он может получить платеж, возврат транзакции или денежный приз, нажав на платежный URL-адрес, который является вредоносным. Однако вместо получения платежа пользователь отправляет платеж со своей учетной записи.

Как мобильные приложения упростили возможность проведения транзакций, технологии упростят их использование в мошеннических целях.

5. Киберпреступники будут искать новые способы использования социальной инженерии и QR-кодов для получения доступа к персональным данным потребителей-жертв (кьюшинг). Всемирная пандемия создала необходимость осуществлять операции в различных сферах «бесконтактным» способом. Поэтому неудивительно, что QR-коды превратились в удобный механизм ввода, повышающий эффективность мобильных транзакций.

Согласно опросу MobileIron, проведенному в сентябре 2020 г., 86% респондентов сканировали QR-код в течение предыдущего года, а более половины опрошенных (54%) сообщили о том, что стали чаще использовать такие коды с начала пандемии. Также респонденты отметили, что чувствовали себя наиболее защищенными при использовании QR-кодов в ресторанах и барах (46%) и в магазинах (38%). Две трети (67%) считают, что данная технология облегчает жизнь в нашем бесконтактном мире, и более половины опрошенных (58%) хотели бы, чтобы в будущем сфера ее применения стала еще шире.

В 2017 г. во всем мире было отсканировано 1,7 млрд. купонов на скидки с помощью QR-кодов. Ожидается, что к 2022 г. это число увеличится в три раза – до 5,3 млрд. Всего за четыре года с 2014 по 2018 гг. использование QR-кодов на упаковке потребительских товаров в Корее и Японии увеличилось на 83%. Использование таких кодов в сфере «умной» упаковки растет ежегодно на 8% по всему миру.

Однако техническая сторона этой технологии остается загадкой для большинства пользователей, и это делает QR-коды потенциально опасными, если киберпреступники попытаются использовать их против своих жертв.

Согласно отчету MobileIron, если 69% респондентов утверждают, что они могут распознать вредоносный URL-адрес, в котором используется знакомый всем текстовый формат, то только 37% опрошенных считают, что они могут распознать вредоносный QR-код, который использует формат уникального точечного изображения. Учитывая тот факт, что такие коды предназначены именно для сокрытия текста URL-адреса, пользователям сложно идентифицировать или даже просто заподозрить вредоносные QR-коды.

Почти две трети (61%) респондентов знают, что QR-коды могут открывать URL-адреса, и почти половина (49%) знают, что QR-код может загружать приложение. Но менее одной трети (31%) осознают, что QR-код может произвести платеж, подписать пользователя на кого-либо в социальных сетях (22%) или инициировать телефонный звонок (21%). Четверть опрошенных признают, что в некоторых ситуациях сканирование QR-кода привело к неожиданному результату (например, перенаправило их на подозрительный веб-сайт), а 16% респондентов признали, что сомневались в том, действительно ли QR-код выполнил то действие, для которого он был предназначен.

Поэтому неудивительно, что QR-коды использовались в фишинговых схемах с тем, чтобы обойти антифишинговые решения, предназначенные для выявления вредоносных URL-адресов в сообщениях электронной почты.

В таких схемах жертвы сканируют мошеннические QR-коды и попадают на вредоносные сайты, где их просят предоставить логин, личную информацию, имена пользователей и пароли, а также платежную информацию, которую затем используют преступники. Сайты также могут использоваться для загрузки вредоносных программ на устройство пользователя.

6. По наблюдениям McAfee, злоумышленники все чаще используют функции обмена сообщениями в социальных сетях LinkedIn, WhatsApp, Facebook и Twitter для взаимодействия, развития отношений с корпоративными сотрудниками и последующей их компрометации. Через таких жертв злоумышленники получают доступ к данным предприятий. По прогнозам McAfee, киберпреступники будут расширять использование этого вектора атаки в 2021 г.

Кроме того, отдельные сотрудники взаимодействуют с социальными сетями, сочетая профессиональную деятельность и личную жизнь. Предприятия применяют средства обеспечения безопасности для корпоративных устройств и устанавливают ограничения доступа устройств потребителей к корпоративным ИТ-активам, в то время как активность пользователей на платформах социальных сетей подобным образом не отслеживается и не контролируется.

И хотя маловероятно, что электронная почта будет заменена в качестве вектора атаки, McAfee прогнозирует, что вектор атаки на платформы социальных сетей станет более распространенным в 2021 г. и в последующий период, особенно среди наиболее продвинутых злоумышленников.

Стратегія охолодження ЦОД для епохи AI

| +11 голос |

|