| 0 |

|

Исследователи из Университета Северной Каролины (NC State) обнаружили конструкционную недоработку в IoT-устройствах для умного дома, позволяющую посторонним блокировать выдаваемую теми информацию, например, оповещение о взломе замка или видео проникших в дом преступников.

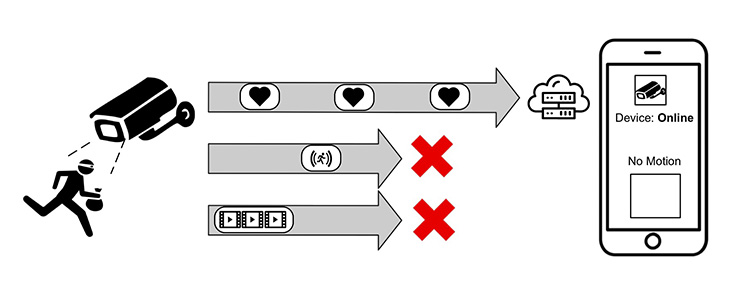

В частности, было установлено, что если хакеры получат контроль над домашним маршрутизатором, они могут загрузить туда ПО для подавления сетевого слоя. Эта программа позволяет граничным устройствам периодически передавать heartbeat-сигнал, подтверждающий, что они исправно работают, но блокирует передачу любых данных, связанных с безопасностью, таких как сигнал об активации детектора движения. Подобные атаки могут осуществляться как при физическом контакте хакера с маршрутизатором, так и удалённо.

Причина, по которой такие атаки с подавлением сетевого слоя возможны, заключается в том, что у многих IoT-устройств очень легко отличить heartbeat-сигналы от остальных сигналов.

Один из вариантов решения этой проблемы — сделать все сигналы похожими друг на друга, чтобы затруднить вредоносной программе определение среди них heartbeat-сигнала. Другой — включать в heartbeat дополнительную информацию, например, логи передач от датчиков движения. Таким образом, даже если сигналы от сенсоров движения будут блокированы, система все равно будет знать, что они были отправлены, но не получены, и сможет на основании этого генерировать предупреждение для домовладельцев.

«Нет идеальных систем, но учитывая широкое применение IoT-устройств, мы считаем важным повышать осведомленность о мерах противодействия, которые разработчики устройств могут использовать для снижения их уязвимости от атак», — заявил соавтор статьи об этом исследовании, Уильям Энк (William Enck), доцент компьютерных наук в NC State.

Стратегія охолодження ЦОД для епохи AI

| 0 |

|