| 0 |

|

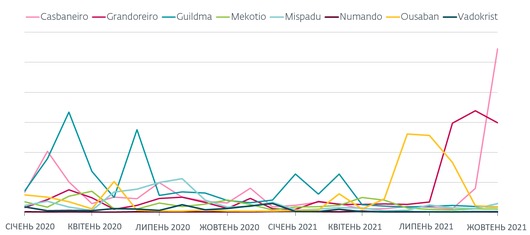

Компанія Eset попереджає про високу активність щонайменше восьми банківських троянів. Раніше ці шкідливі програми були націлені виключно на країни Латинської Америки, тепер же вони атакують ще й Європу. Більшість загроз поширюється через спам-повідомлення зі шкідливим архівом або інсталятором у вкладенні.

Усі виявлені шкідливі програми мають багато спільних характеристик та подібності у поведінці. Серед цих загроз – такі банківські трояни, як Grandoreiro, Amavaldo, Casbaneiro, Mispadu, Guildma, Mekotio, Vadokrist, Ousaban та Numando. При цьому, два з них, а саме Mekotio та Grandoreiro, тепер атакують і Європу, зокрема переважно Іспанію. Також спеціалісти Eset виявили зразки цих загроз в Італії, Франції та Бельгії.

Активність банківських троянів у всьому світі

У червні цього року іспанські правоохоронні органи заарештували 16 осіб, пов’язаних з Mekotio та Grandoreiro. У звіті поліція стверджує, що кіберзлочинці викрали майже 300 тис. євро. Якщо порівняти цей арешт з активністю банківських троянів в Іспанії, більшого удару зазнав Mekotio. Це наштовхує спеціалістів Eset на думку, що заарештовані більше пов’язані з цією загрозою. Незважаючи на падіння активності цієї шкідливої програми протягом майже двох місяців після арешту, дослідники Eset виявили нову хвилю поширення Mekotio.

Раніше ці банківські трояни швидко вдосконалювалися. Деякі з них додавали або змінювали свої основні функції навіть кілька разів на місяць. Наразі основна частина шкідливого коду залишається незмінною. Через часткову стабілізацію розвитку спеціалісти Eset припускають, що кіберзлочинці зосереджені на покращенні технік поширення.

«Інфікування відбувається після ряду кроків з боку потенційної жертви, необхідних для встановлення шкідливого ПЗ на своїх пристроях. Їй потрібно відвідати певний сайт і ввести свої облікові дані. З іншого боку, оператори мають вручну вводити команди, зокрема показувати фальшиве спливаюче вікно та отримувати контроль над комп’ютером жертви», – каже Якуб Соучек (Jakub Soucek), дослідник Eset.

У зв’язку з небезпекою подальшого поширення троянів варто бути обережними з відкриттям вкладень у підозрілих електронних листах, а також використовувати рішення для захисту свого пристрою від шкідливих програм.

Стратегія охолодження ЦОД для епохи AI

| 0 |

|