|

СПЕЦІАЛЬНІ

ПАРТНЕРИ

ПРОЕКТУ

Определение наиболее профессиональных ИТ-управленцев, лидеров и экспертов в своих отраслях

Кто внес наибольший вклад в развитие украинского ИТ-рынка.

Награды «Продукт года» еженедельника «Компьютерное обозрение» за наиболее выдающиеся ИТ-товары

|

|

24 мая 2018 г., 13:51

В продолжение темы об использовании решений Open Source для решения задач информационной безопасности рассмотрим практический пример создания системы защиты паролей пользователей.

Cегодня пользователю приходится запоминать множество паролей - это и пароли для компьютера, электронной почты, локальной сети, для домашней веб-страницы, для доступа по FTP, пароли интернет-сервисов (интернет-банкинг, аккаунты на форумах, веб-сайтах, мессенджерах) и т.д. и т.п.

Если добросовестно выполнять требования службы информационной безопасности, то пользователю, а тем более администратору необходимо предоставить инструмент, который бы позволял достаточно просто создавать и хранить пароли для приложений и сервисов в защищенном виде и в то же время иметь возможность легко ими оперировать.

Использование в таких случаях облачных сервисов хранения паролей не всегда удобно, а с другой стороны, и не совсем безопасно - в последнее время участились сообщения о взломе облачных сервисов по хранению паролей. Соответственно, службе информационной безопасности требуется найти золотую середину в решении задачи «безопасность-функционал-стоимость».

Попробуем сформулировать минимальные требования по информационной безопасности к такому инструменту:

- Должна быть обеспечена защита паролей от посторонних.

- Ресурс должен быть защищен от доступа.

- Должен быть удобный и оперативный доступ к паролям.

- Все логины, пароли, URL и т.д. должны храниться в одной защищенной базе данных.

- Логины и пароли должны храниться в зашифрованном виде, база данных должна полностью шифроваться.

- Для доступа к базе данных должен использоваться мастер-пароль и дополнительные средства защиты.

- База данных должна храниться на защищенном носителе.

- Относительно невысокая стоимость решения.

Еще раз подчеркиваю, что это минимальные требования, которые позволяют обеспечить выполнение парольных политик пользователями и обеспечить защиту самих паролей. Безусловно мы помним закон № 1 из 10-ти основополагающих законов безопасности "Если вы запустили на своем компьютере приложение злоумышленника, это больше не ваш компьютер"

Рассмотрим один из вариантов решения задачи с помощью менеджера паролей KeePass и флешки с аппаратным шифрование от SAFEXS. Это работающее решение, достаточно гибкое, удобное и проверенное многолетним использованием в корпоративном секторе и в личном применении.

KeePass Password Safe поддерживает алгоритмы шифрования Advanced Encryption Standard (AES (256-бит), Rijndael) и Twofish. Имеется портативная версия, которую не нужно устанавливать и можно хранить на флешке, что важно будет для нашего решения. Кроме того, имеется открытый код программы для его анализа и сам интерфейс программы переведен на 40 языков. Помимо этого программа поддерживает экспорт базы паролей в разные форматы TXT, HTML, PDF и т.д., а также импорт из разных форматов.

Теперь о решении по аппаратной защите этой базы данных. Поскольку выбиралась решение с минимальной ценой, то остановились на SAFEXS [http://bit.ly/2HCxMGn]. Понятно, что можно использовать и защищенные флешки от других производителей – Sandisk, Kingston, Transcend и др.

Safexs Protector поддерживает Windows, Mac и Linux, оснащен встроенной программой ShareProtect для безопасного резервного копирования и удаленного доступа, а также снабжен функцией Password Rescue, что позволяет пользователю восстановить забытый пароль.

Возможности и преимущества Safexs Protector XT:

- 256-битное AES-шифрование в режиме XTS - аппаратное шифрование. Соответствие FIPS 197.

- Служба Password Rescue - Функция восстановления пароля без риска для данных (ели она активирована).

- Резервное копирование данных - создание зашифрованной и защищенной паролем резервной копии данных на компьютере, NAS или облаке.

- Share Protect - портативное решение безопасности для обмена данными, которое позволяет легко зашифровать файлы, чтобы делиться ими с коллегами и партнерами.

- Функция самоуничтожения – возможность установить время и дату, по всплытии которых данные на устройстве будут автоматически уничтожены.

- Скорость - перемещение данных происходит с помощью USB 3.0.

- Защита от брутфорс-атаки (перебор всех комбинаций пароля с помощью специальных хакерских программ). Для ввода пароля предоставляется только 10 попыток, при превышении этих ограничений все данные на устройстве автоматически удаляются.

- Антивирусная защита (годовая продляемая подписка).

- Способность к обновлению - регулярно появляются новые прошивки, содержащие новые функции.

- Сверхпрочный корпус - сделан из чрезвычайно прочного сплава, Safexs Protector XT предназначен для использования в экстремальном окружении.

Что может быть интересным с точки зрения дополнительной защиты информации, которая реализована в SAFEXS – это функция таймера и функция бэкапирования и обмена данными. Защищенная область флешки закрывается по истечении установленного времени неактивности пользователя. Полезная функция для тех, кто любит оставлять флешку в компьютере. Данная функция позволяет автоматически закрыть защищенную область по истечении тайм-аута, блокировать компьютер, осуществить выход пользователя, выключить компьютер.

Функция бэкапирования и обмена данными (Backup And Share) дает еще одну сервисную возможность – это создание зашифрованного архива с базой паролей и шифрованных файлов, при необходимости обмена конфиденциальными данными между пользователями. Шифрование файлов достаточно востребованная функция в работе не только простых пользователей, но и системных администраторов. В этом плане SAFEXS позволяет иметь готовый инструмент всегда под рукой.

Очень интересная, с точки зрения службы информационной безопасности, функция автоматического уничтожения данных по истечению установленной временной точки (Auto-Destruct) - позволяет автоматически уничтожить все конфиденциальные данные, если установленные дата и время истекли.

Таким образом, объединяя два решения – сервис для хранения паролей KeePass (Open Source) с программным шифрованием и аппаратную защиту (SAFEXS) можно обеспечить возможность безопасного хранения паролей пользователей.

При этом стоит помнить, что при правильных настройках KeePass взломать хороший, трудный пароль с помощью брутфорса (перебора паролей) достаточно сложно. Единственный вариант у злоумышленника - задействовать клавиатурный шпион для перехвата мастер-пароля или использовать методы социальной инженерии.

17 апреля 2018 г., 17:53

На сегодняшний день эксперты определяют следующие ключевые направления, которые должны попасть в сферу внимания при определении приоритетных направлений развертывания систем информационной и кибернетической безопасности [http://bit.ly/2Jdj4GY, http://bit.ly/2q0GTd9]:

- анализ текущих атак и современные требования к ИТ и ИБ технологиям;

- аутентификация, шифрование и создание белых списков приложений;

- анализ и сопоставление принятых решений по существующим методологиями и отраслевыми рекомендациям;

- подходы к применению систем обеспечения информационной безопасности;

- проведение тестирования на наличие уязвимостей и проверки на соответствие стандартам безопасности;

- использование рекомендаций мирового сообщества при создании отраслевых систем информационной безопасности.

Здесь в полной мере можно использовать ключевые рекомендации CIS Controls [http://bit.ly/2Jdj4GY, http://bit.ly/2q0GTd9] для определения критических профилей защиты информационных систем государственных и частных организаций. Эти профили должны включать в себя подходы и методики по проверкам элементов ИТ-инфраструктуры, конфигураций, прав доступа, привилегий, системных журналов, мероприятий и средств реагирования на инциденты и принципы инициирования проверок.

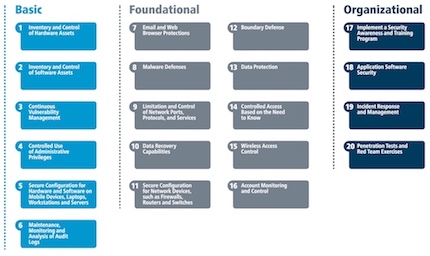

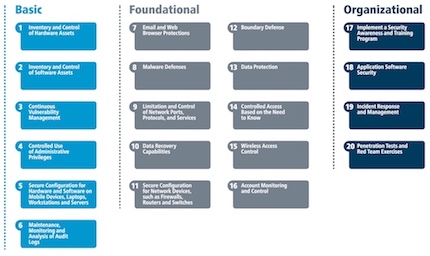

В 7 редакции руководства CIS Controls данные элементы разделены на три категории, которые учитывают современный ландшафт информационных угроз (рис. 2) - базовые, фундаментальные и организационные.

Базовые категории содержат ключевые направления для обеспечения информационной и кибернетической безопасности государственных и частных организаций:

1) инвентаризация авторизованных и неавторизованных устройств;

2) инвентаризация авторизованного и неавторизованного программного обеспечения;

3) средства управления уязвимостями;

4) использование административных привилегий;

5) защищены конфигурации для мобильных устройств, ноутбуков, рабочих станций и серверов;

6) обслуживание, мониторинг и анализ журналов аудита.

Рис. 2. Категории CIS V7 (картинка кликабельна для увеличения)

Фундаментальные категории содержат рекомендации, необходимые для применения лучших практик с целью обеспечения преимуществ при использовании передовых технологий информационной и кибербезопасности:

7) защита электронной почты и web-браузеров;

8) защита от вредоносных программ;

9) ограничения и контроль сетевых портов;

10) возможность восстановления данных;

11) защита конфигураций сетевых устройств (файерволы, роутеры, коммутаторы);

12) защита периметра;

13) защита данных;

14) контроль доступа

15) контроль доступа беспроводных сетей;

16) контроль учетных записей.

Организационные категории содержат рекомендации, ориентированные на организационные процессы и административные меры, связанные с обеспечением информационной безопасности и ориентированы на повышение осведомленности персонала и проведение тестирования на проникновение. А именно:

17) контроль уровня осведомленности персонала;

18) контроль прикладного программного обеспечения;

19) реагирования на инциденты;

20) тестирование на проникновение.

Приоритеты стратегического планирования защиты информационных активов здесь, вероятно, можно определить тремя направлениями, которые мы должны учитывать в первую очередь:

- Безопасность должна быть основана на осведомленности. Внутренние нарушители, внешние атаки, новые инфраструктурные сервисы и бизнес-приложения сегодня составляют многомерное множество активов и рисков. Разобраться в нем аналитическим способом становится практически невозможно. В условиях недостаточного финансирования, ключевым направлением оптимизации ресурсов ИБ, в соответствии с определенными векторами угроз, могут стать лучшие мировые практики. Они позволяют в условиях ограниченных финансовых ресурсов определить ключевые направления минимизации рисков и угроз путем осуществления контроля внутренних процессов (мониторинг сетевой безопасности, профилирования активности пользователей и сервисов, сегментация сети, шифрование и т.д.) и внешних процессов (использование СМИ, баз данных и подписок об угрозах). Без учета лучших мировых практик, последней и полной информации о качестве управленческих решений и эффективности систем кибербезопасности говорить о защите информационных активов становится бессмысленным.

- Государственные и частные организации приступили к тотальной информатизации и цифровой трансформации, в результате которой даже традиционно консервативные в плане ИТ, бизнесы реального сектора уже не могут реализовывать свои бизнес-процессы без надежной работы информационных систем. Управление требованиями к ИТ со стороны бизнеса и, неизбежно возникающие конфликты приоритетов, требуют создания согласованных регулятивных требований к определенным направлениям бизнеса с точки зрения ИБ. При выработке согласованных требований должно быть понимание не только задач бизнеса, но и понимание проблем ИТ и ИБ для того, чтобы «амортизировать» корпоративные трения и оптимизировать временные и финансовые затраты при выработке общего эффективного решения.

- Проведение регулярных оценок состояния ИБ. Без осуществления непрерывного тестирования, оценки угроз, рисков и состояния защищенности ключевых корпоративных информационных активов теряется смысл в цифровой трансформации бизнеса. Если процессы трансформации не защищены, данные могут быть, рано или поздно, похищены или уничтожены, то очевидно, что движение к цифровой трансформации будет генерировать только убытки для организаций. Здесь государственным и частным организациям нужно создавать систему внутренней непрерывной экспертизы ИБ, а для выполнения рутинных и трудоемких операций, использовать ресурсы и специалистов MSSP провайдеров.

Учитывая наши «национальные» особенности ИБ, мы можем сформулировать минимальные условия, при которых можно, на основе анализа современных угроз и оценок рисков, осуществить оптимизацию финансовых затрат по защите информационных активов государственных и частных организаций:

- минимизация путей атак за счет построения сегментированной и многослойной системы защиты на базе решений Open Source (это, например, использование систем для формирования безопасных конфигураций аппаратного и программного обеспечения, контролируемое использование административных привилегий, защита электронной почты и веб-браузеров, ограничения и контроль сетевых портов, управление безопасными конфигурациями для сетевых устройств, контролируемый доступ на основе ролей пользователя, мониторинг и контроль учетных записей, сегментация сети и т.д.);

- построение эффективной системы защиты сетевого периметра (здесь мы можем использовать, например, файерволы нового поколения pfSense, OPNsense и др.)

- шифрования критических данных (например, OpenPGP, GnuPGP и др.)

- резервное копирование (например, Veeam Backup, Effector saver и др.)

- обеспечение внутренней и внешней оценок уязвимостей (за счет использования, например, Kali Linux) или использования ресурсов высших учебных заведений в качестве MSSP провайдеров (может оказаться достаточно интересным, ряд ВУЗов имеют и техническую базу и «рвущихся в бой» молодых специалистов).

Понятно, что коммерческие продукты во многих случаях выигрывают наличием улучшенной поддержки и более проблемно ориентированным набором инструментальных решений для упрощения их внедрения и использования. Но когда у нас нет или не хватает финансовых ресурсов, такой гибридный подход может стать одним из путей обеспечения эффективной защиты информационных активов.

Все это, с учетом «национальных» особенностей и лучших мировых практик, позволит достаточно эффективно формировать стратегию информационного и кибернетической защиты критических информационных активов в условиях ограниченных финансовых ресурсов на ИТ и ИБ. И здесь уже в каждом конкретном случае будет приниматься решение со стороны бизнеса, каким образом оптимизировать финансовые затраты и минимизировать риски.

Современные проблемы глобализации и высокая эффективность перспективных ИТ технологий повышает вероятность реализации современных информационных и кибернетических угроз и, как следствие, может способствовать возникновению общего мирового коллапса. И мы в Украине уже на собственном примере увидели (например, атака шифровальщика notPetya), как кибератаки все чаще превращаются в инструмент быстрого достижения необходимых результатов как в экономической, так и политической сферах.

Очевидно, что в настоящее время вопрос цифровой трансформации и эффективного обеспечения безопасности ключевых информационных активов в государственных и частных организациях стоит достаточно остро во всем мире. Поэтому сформированные экспертами рекомендации и требования по прикладным аспектам построения стратегии защиты в условиях ограниченных финансовых ресурсов могут быть использованы при разработке политик защиты информационных активов государственных и частных организаций. Здесь могут оказаться полезными типовые политики, процедуры и инструкции по различным аспектам информационной и кибернетической безопасности. Ряд работ в этом направлении, несмотря на «национальные» особенности финансирования, уже ведется специалистами по информационной безопасности.

12 апреля 2018 г., 16:39

На проходившем недавно Давосском форуме был опубликован материал о глобальном ландшафте угроз, с которыми мировое сообщество может столкнуться в 2018 г. Самые значительные глобальные тренды — это климатические изменения, рост киберзависимости человечества, интенсивное расслоение по уровню доходов и растущая поляризация общества.

На этом фоне массовые случаи мошенничества с данными и/или их кражи приводят не только к значительному экономическому ущербу, но и вызывают геополитическую напряженность и потерю доверия в Интернете, что автоматически может привести к значительной социальной нестабильности с непредсказуемыми последствиями [http://bit.ly/2IqVXY9].

Глобальный ландшафт угроз 2018 (диаграмму можно увеличить кликом)

Кибератаки сегодня становятся критической угрозой для экономик государств и обществ, в которых недостаточно развито сотрудничество и отсутствует эффективная система информационной защиты. Все говорит о том, что в киберпространстве сформировалась устойчивая тенденция своего рода гибридной войны. Одной из главных причин такой тенденции стал прежде всего рост заинтересованности правительственных структур в получении информации, которая может быть использована противоборствующими сторонами в мировой конкурентной борьбе [http://bit.ly/2GzuaV6, http://bit.ly/2q616yj].

По оценкам экспертов, ежегодные потери мировой экономики в результате действий киберпреступников могут достигать 500 млрд долл., в то время как, например, годовой ВВП Швейцарии в 2017 году оценивается в 659 млрд долл.[http://bit.ly/2pZN40f].

Учитывая обозначенные выше тенденции, в январе нынешнего года на Всемирном экономическом форуме было принято решение о создании Глобального центра кибербезопасности. Только за счет сотрудничества, обмена информацией и общих стандартов мировая общественность сможет успешно противостоять электронной преступности [http://bit.ly/2pZN40f].

Основными целями Глобального центра кибербезопасности определена консолидация существующих программ кибербезопасности Всемирного экономического форума, создание независимой библиотеки данных передовых практик кибербезопасности, помощь партнерам в улучшении их знаний в области кибербезопасности, работа над созданием надлежащей гибкой законодательной базы в сфере кибербезопасности, работа в качестве лаборатории и аналитического центра раннего предупреждения о предстоящих сценариях кибератак [http://bit.ly/2pZ0FWu].

Количество атак против государственных и частных организаций постоянно растет, а сами атаки становятся все более совершенными. Определить инициаторов атак, независимо от того это правительственные структуры или частные группы злоумышленников, с каждым днем все сложнее - сегодня это достаточно угрожающая и стабильная тенденция.

Сложившаяся ситуация требует динамической адаптации информационных систем и систем информационной безопасности к текущему ландшафту угроз, а также к требованиям задач и масштабов современной экономики и бизнеса. Это, в свою очередь, вызывает необходимость определения приоритетных направлений проведения превентивных мероприятий информационной и кибернетической безопасности.

Учитывая основные глобальные угрозы, особенно важно быстро принимать взвешенное решение относительно направлений и приоритетов защиты ключевых информационных систем в государственных и частных организациях с учетом ограниченного финансирования в сферах ИТ и ИБ. Это особенно актуально в тех экономических условиях, в которых сегодня находится Украина. Здесь мы сталкиваемся с рядом проблем, требующих приоритетного рассмотрения при принятии решений:

- Как правило, отсутствует понятная стратегия обеспечения безопасности по защите ключевых информационных систем в соответствии с существующими рисками. Киберпреступники нацелены на получение максимальной выгоды и постоянно совершенствуют методы атак. По такому принципу нужно подходить и к организации комплексной системы информационной безопасности. Она должна адаптивно изменяться в соответствии с новыми вызовами и угрозами, которые формируются в киберпространстве.

- Модель угроз должна учитывать тот факт, что при целевой атаке злоумышленники достигнут 100% успеха. Основываясь на данной аксиоме должны быть внесены соответствующие изменения в инфраструктуру ИТ и ИБ, а также, с очень высокой степенью вероятности, и в некоторые бизнес-процессы, которые могут оказаться критическими в случае успешной кибератаки.

- Нужно учитывать недостаточное финансирование ИТ и ИБ и отсутствие у ответственных лиц четкого понимания, что нужно внедрять в первую очередь для защиты ключевых информационных активов. Чаще всего средства выделяются только на антивирусы для рабочих станций, которые, как показал опыт последних эпидемий шифровальщиков, не способны противостоять современным атакам. Но даже наличие финансирования, особенно в государственных структурах, не гарантирует эффективный уровень защиты информационных активов. Чаще всего необходимый уровень безопасности поддерживается только для отчета («бумажная безопасность» на уровне разработки и утверждения КСЗИ), а по факту, ключевые информационные ресурсы защищаются от киберугроз системами информационной безопасности позавчерашнего дня.

Очевидно, что инфраструктура ИТ и ИБ должна выстраиваться на основе много-эшелонированных организационно-технических слоев безопасности с использованием лучших мировых практик, рекомендаций и методологий PCI, NIST, ISO и HIPAA. Особенно это становится актуальным в условиях недостаточных или нулевых бюджетов ИБ. Ведь любые ошибки, которые будут допущены на этапе принятия решений по построению или модернизации систем ИТ и ИБ могут привести к катастрофическим последствиям, как в финансовом плане, так и в плане защиты ключевых информационных активов. Последние события в Украине и мире это достаточно хорошо продемонстрировали.

В следующей части публикации поговорим о ключевых направлениях, которые должны попасть в сферу внимания при определении приоритетов развертывания систем безопасности государственных и частных организаций в современных условиях.

30 июня 2017 г., 15:05

Аксиома: при целенаправленной (таргетированной) атаке стопроцентный успех обеспечен!

Похоже на то, что эта аксиома никак не укладывается в головах наших государственных «гуру» от кибербезопасности. Очередная атака и все те-же лица в списках пострадавших. Случайность или это тенденция, которая требует переосмысления подходов к вопросам безопасности в киберпространстве? Сложный вопрос.

Не будем анализировать кто, как и с какой целью провел данную атаку.

Обратим внимание только на ключевые моменты этой атаки:

Полная растерянность тех структур, которые отвечают за кибербезопасность в масштабах государства.

Полное отсутствие протоколов оповещения и реагирования на подобные ситуации.

Отсутствие координирующего органа, который смог бы оперативно принимать решения по совместным действиям уполномоченных структур с целью минимизации ущерба от подобного рода атак.

Сразу оговорюсь, создание очередной государственной структуры на старых принципах и подходах ничего не даст. Пора начать понимать, что мир кардинально изменился и войны в киберпространстве будут становиться все эффективней и эффективней.

Необходимо переосмысливать подходы к методам проактивный (упреждающей) защиты и привлекать к разработке этих подходов людей, которые способны мыслить в понятиях существующих угроз современного киберпространства.

Этим подходам не научат ни в учебных вузах полиции, ни СБУ, ни Министерства обороны Украины. У них другие задачи и эти задачи не ориентированы на проактивные подходы в сфере кибербезопасности. Догонять и упреждать, это к сожаление различные подходы и методики. И это надо понимать. Иначе нас ждут еще более плачевные последствия от реализации таргетированных атак на государственном уровне.

По долгу службы мне приходится консультировать структуры различных форм собственности и я, в некотором плане, представляю состояние вопросов кибербезопасности в государственном и частном секторе. Сказать, что там плачевное состояние — это сделать нам самим комплимент. Будем смотреть трезво. Вопрос перезрел и, если в ближайшее время, не будут приняты кардинальные решения, то нас ждут еще более серьезные потрясения.

Выскажу крамольную мысль в какую сторону следовало бы двигаться. Целесообразно рассмотреть вопрос о создании Национального института информационной и кибербезопасности при Кабинете Министров Украины или СНБО Украины, который должен будет заниматься упреждающим анализом киберугроз, разработкой протоколов проактивной защиты и координацией этих вопросов в масштабах государства. Вы скажете, что только что говорил обратное. Все правильно. Но, в силу специфики вопроса, эта структура должна формироваться на принципах комплексных организационных и финансовых составляющих — государственных и частных. Не секрет, что структуры, которые решают «частные» задачи в киберпространстве существуют и в чьих интересах они работают мы можем только догадываться.

Пора нашим чиновникам начать понимать, что хорошие специалисты в области кибербезопасности стоят дорого, очень дорого! И если мы не сможем обеспечить достойное финансирование, то породим очередной пшик. Что мы и видим в условиях реализации конкретных угроз. Уполномоченных структур полно, а результат достаточно плачевный. Не буду умалять роли тех специалистов, которые там трудятся и делают невозможное. Но через голову они не прыгнут. У них другие задачи и они их должны решать в силу своих служебных обязанностей. На упреждающий анализ угроз у них нет ни сил, ни ресурсов.

Почему институт? Да потому что это, по моему субъективному мнению, форма структуры, которая комплексно сможет заниматься исследованиями, мониторингом угроз, разработкой протоколов взаимодействия, обучения и хозяйственной деятельностью. Да-да, хозяйственной деятельностью. Это необходимое условие для обеспечения комплексных возможностей мониторинга, получения дополнительного финансирования для исследований и разработки отрасле-ориентированных проактивных подходов, привлечения высококвалифицированных специалистов, оснащения структуры современными цифровыми средствами и программным обеспечением и так далее. Никакое государственное финансирование не обеспечит гибкость и высокие стандарты в силу непрогнозируемой динамики изменения угроз в современном киберпространстве. Организационная форма института позволяет быть гибкими и меняться в соответствии с возникающими угрозами. А вхождение в него на ассоциативных или иных правах наших учебных вузов, которые проводят обучение в областях информационной и кибербезопасности, и уполномоченных государственных структур позволит обеспечить рафинированный отбор кадров для работы в области проактивной защиты государства от киберугроз, а также эффективное взаимодействие с различными государственными и частными структурами по противодействию актуальным угрозам. Если грамотно подойти к этим вопросам, то можно еще обеспечить и экономическую выгоду от взаимодействия ассоциативных структур в масштабах государства.

Статус национального института даст возможность взаимодействия с государственными и международными структурами в области кибербезопасности, что важно в силу глобальности существующих угроз.

Важно, чтобы для разработки концепции создания такой структуры были привлечены действительно специалисты в области кибербезопасности, а не «теоретики». Также важна прозрачность самой такой структуры в силу ее двойного назначения, а здесь без общественного контроля не обойтись.

Это не простой вопрос, и я не претендую на полноту освещения подхода к построению такой координирующей структуры, но то, что она нужна это уже очевидно.

25 мая 2017 г., 15:33

Май 2017 года стал особо показательным в плане противоречивости государственных и коммерческих инициатив в области кибербезопасности. Всего через месяц после того, как группировки киберпреступников получили доступ к специальным программным инструментам Агентства национальной безопасности США, хакерская атака разразилась по всему миру [BBC. May 13, 2017].

Стала видна несостоятельность многих подходов в области кибербезопасности. Бодрые рапорты, концептуальные подходы, лозунги и призывы, которые озвучивались с различных трибун, не выдержали минимальной проверки на здравый смысл и не смогли противостоять реальной угрозе, возникшей в киберпространстве.

И это только видимая часть проблемы обеспечения безопасности бизнеса. Скрытая же может серьезно затронуть внутренние вопросы кибербезопасности в государственном и частном секторах. Эти вопросы со временем будут только обостряться, поскольку быстро расширяющийся ландшафт киберугроз дает злоумышленникам все новые возможности для широкого использования внешних признаков кибер-ландшафта с целью сокрытия внутренних инсайдерских атак. Очень трудно, к примеру, отличить внешнюю атаку трояна-шифровальщика от внутренних злоупотреблений, которые могут быть достаточно эффективно скрыты под имитацией действий шифровальщика.

Кибербезопасность стала предметом, в котором стало очень трудно ориентироваться. Оценить уровень угроз и реальность существующих требований, спланировать адекватные меры и вложиться в ограниченный бюджет, выстроить прозрачный план стратегических действий и его поэтапную реализацию с постоянно изменяющимся вектором внешних и внутренних угроз стало сложно даже мировым компаниям с сотнями и тысячами специалистов по кибербезопасности.

Число целенаправленных киберугроз будет расти и этому дополнительно будет способствовать широкое использование биткоина в киберпространстве. Наличие виртуальной денежной единицы значительно упрощает «отмывание» денег для киберкриминала. Теперь вывод финансовых средств киберпреступниками может осуществляться без использования дополнительных высокозатратных сервисов, которые обходились в существенную долю от похищенных сумм. Упрощение перетоков виртуальных биткоинов в материальное пространство становится дополнительным стимулирующим фактором для роста преступности в киберпространстве.

Отдельной проблемой станет реализация киберстратегий на уровне государственных политик. Первые и достаточно настораживающие результаты в геополитическом плане были продемонстрированы на выборах президентов в США и Франции, проведении референдума об ассоциации Украина-ЕС в Нидерландах, кибератаках на энергосистемы нашей страны и государств Прибалтики.

Публикации WikiLeaks, документов и файлов из закрытой сети Центра радиотехнической и электронной разведки ЦРУ в Лэнгли — по сути элементов кибероружия, а потом, спустя короткий срок, их эффективное использование в криминальных целях демонстрирует очень эфемерную черту между работой спецслужб в интересах государства и криминалом [WikiLeaks (@wikileaks). March 7, 2017].

Все эти факторы позволяют прогнозировать в ближайшей перспективе значительный рост количества успешно реализованных внешних и внутренних угроз, а, следовательно, увеличение катастрофических масштабов последствий от их реализации. Как пример, атака шифровальщика WannaCry вызвала хаос в 150 странах — наиболее пострадавшие Великобритания, Испания, Германия, Турция, Россия, Вьетнам, Япония и др. Атаковано, по данным Europol, более 200 000 компьютеров. Среди жертв оказались такие гиганты как FedEx, Telefonica и Deutsche Bahn. Французский автопроизводитель Renault закрыл свой завод в Дуэ — один из его крупнейших объектов, в котором занято 5500 человек [1) The New York Times, 2) AFP].

Как видим в киберпространстве начинает прослеживаться четкая тенденция — один и тот-же инструментарий может использоваться как в интересах уполномоченных государственных структур, так и в интересах криминалитета.

Возникает необходимость в формулировке базового перечня вопросов, основанных на лучших практиках, который должен быть рассмотрен и реализован в коммерческих и государственных структурах для предотвращения атак и уменьшения рисков независимо от существующего ландшафта киберугроз.

Анализ рисков

-

Должен проводиться регулярный анализ рисков в сфере кибербезопасности. Периодичность проведения процедуры анализа рисков не должна превышать один год.

-

При возникновении глобальных инцидентов должен проводиться внеплановый анализ рисков с учетом изменившегося ландшафта киберугроз.

Сканирование угроз и патчинг

-

Должно быть обеспечено регулярное сканирование сети, операционных систем и приложений на наличие уязвимостей. Для приложений третьих производителей должен проводиться регулярный контроль наличия обновлений. Периодичность сканирования не должна превышать один месяц.

-

Должен существовать план устранения выявленных уязвимостей системными администраторами.

-

Должен быть обеспечен еженедельный контроль со стороны службы кибербезопасности за процессом устранения выявленных уязвимостей системными администраторами.

-

Для уязвимостей, для которых не существует стандартных средств их устранения (патчи), должны быть предусмотрены альтернативные способы их нейтрализации или минимизации возможного ущерба от их использования.

Использование белого списка приложений

-

В сети должен быть разрешен только запуск авторизованных службой кибербезопасности программ и приложений.

-

Список авторизованных программ и приложений должен формироваться для каждого профиля пользователей индивидуально.

-

Ежегодно список авторизованных программ и приложений должен пересматриваться и подтверждаться службой кибербезопасности.

Обеспечение резервного копирования

-

Должно быть обеспечено резервное копирование всей критической информации.

-

Должно быть обеспечено создание офлайн-хранилища резервных копий. Схема ротации офлайн-хранилища должна гарантировать в каждый момент времени нахождение в 72 часовом офлайне как минимум одной полной резервной копии.

-

Должно быть обеспечена регулярная проверка возможности переключения на резервные копии в случае возникновения каких-либо инцидентов.

Обучение персонала

-

Должно регулярно проводиться обучение персонала по применению лучших практик в сфере кибербезопасности.

-

Не реже чем один раз в год целесообразно «в реальных условиях» проведение обучения персонала по противодействию различным атакам с обязательным анализом созданных инцидентов и действиям персонала по их локализации (стресс-тестирование). Результаты итогового анализа с выводами и рекомендациями должны доводиться до персонала.

-

Специалисты по кибербезопасности должны проходить переподготовку в специализированных центрах по кибербезопасности не реже одного раза в три года.

Реагирование на инциденты

-

Должен быть разработан план реагирования на инциденты.

-

Служба кибербезопасности должна регулярно мониторить киберпространство с целью поддержания план реагирования на инциденты в актуальном состоянии путем «проецирования» киберинцидентов на существующую инфраструктуру.

-

План реагирования на инциденты должен тестироваться не реже один раз в год.

Бизнес непрерывность

-

Должно быть обеспечено четкое понимание возможностей обеспечения работы бизнеса без доступа к определенным системам.

-

Должны быть проведены временные и ресурсные оценки ведения бизнеса без доступа к определенным система.

-

По результатам оценок должны быть разработан план восстановления нормального функционирования бизнеса. Для «узких» мест должен быть составлен и утвержден отдельный план неотложных действий.

-

Должно проводиться регулярное тестирование плана реагирования на угрозы кибербезопасности и обеспечения бизнес непрерывности.

Тестирование на проникновение

-

Должны проводиться регулярные попытки атак на собственные системы с целью их дискредитации и проверки собственных возможностей защиты от таких атак.

-

Тестирование на проникновение должно совмещаться с обучением персонала по способам отражения таких атак.

-

По результатам тестирования должны быть внесены изменения и дополнения по всем вопросам, которые регламентируют текущие требования по кибербезопасности.

Использование лучших практик является важным моментом в защите сетей, операционных систем и приложений. Выполнение этих рекомендаций позволяет предотвратить примерно 80-85% целевых кибератак на бизнес. Однако не будем забывать, что при всех усилиях существует один критичный элемент, который относят к человеческому фактору. И тут важным становиться организация процесса непрерывного тренинга персонала. Многие вопросы можно естественным путем обеспечить и интегрировать в сам бизнес. Однако осуществление обучения персонала методами стресс-тестирования и обеспечение непрерывности бизнеса может оказаться во многих случаях достаточно проблематичным. И здесь нельзя не обойтись без подключения в общий процесс ВУЗов, которые готовят специалистов по кибербезопасности. Параллельно, при таком системном подходе, решается вопрос с плановой переподготовкой специалистов государственного и коммерческого секторов по практическим вопросам кибербезопасности. Все упирается в необходимость выстраивания цельной системы управления предотвращением киберугроз, подготовки и переподготовки специалистов и увязки ее с интересами и пониманием этого процесса со стороны бизнеса. А пока системного подхода и полной координации в этом вопросе не видно, а все внешние признаки говорят о том, что этот вопрос уже начинает переходить в область национальной безопасности.

26 декабря 2016 г., 19:35

До наступления Нового года остались считанные дни и по традиции пришло время проанализировать основные тренды и подвести итоги в области информационной безопасности.

С чем мы столкнулись в году уходящем? В киберпространстве начинает формироваться устойчивая тенденция своего рода гибридных войн. Отмечается рост заинтересованности правительственных структур в получении информации, которая может быть использована в мировой конкурентной и политической борьбе. Глобализация и высокая эффективность получаемых результатов способствует росту данных тенденций. Кибератаки становятся инструментом быстрого достижения требуемых результатов как в экономической, так и политической сферах. В качестве показательного примера - хакерская атака на сервера Национального Комитета Демократической партии США. Похищенная электронная переписка 7 ключевых руководителей партии была в открытую использована для достижения политических целей на выборах в США.

В Украине только в этом году зарегистрировано более 200 успешных атак на ИТ инфраструктуры в сфере энергетики, государственных и банковских финансов, транспорта и связи. Хакерские атаки в декабре 2016 на ресурсы Министерства финансов и Государственного казначейства Украины привели к потере порядка 3 терабайтов данных (по заявлению первого заместителя директора Национального института стратегических исследований Александра Власюка - http://biz.censor.net.ua/n3017228).

Количество атак против государственных и корпоративных структур растет и они становятся все более совершенным. Очень часто экспертам достаточно трудно определить инициаторов атак – это государственные структуры или частные группы злоумышленников, которые зарабатывают таким образом деньги.

Масштабные утечки персональных данных из крупных баз данных (социальных сетей, медицинских учреждений и т. п.) вносят свою лепту в осуществление успешных атак на ИТ-инфраструктуры государственных и корпоративных систем.

Внешний периметр ИТ инфраструктуры (по данным компании Positive Technologies) преодолевается в 83% случаев, и в 54% это не требует высококвалифицированной подготовки. Стоимость взлома почтовых аккаунтов Mail.ru, Yandex.ru, Rambler.ru составляет 65-103 долл., а Ukr.net, Gmail.com, Yaho.com, Hotmail.com, Facebook.com – 129 долл. США, социальных аккаунтов Vkontakte (VK.ru), Odnoklasniki (OK.ru) – 194 долл. США.

При этом по статистике примерно каждый пятый ( http://www.securitylab.ru/news/480306.php) сотрудник компании готов сознательно продать свои учетные данные. В 40% случаев пользователи готовы продать свои учетные данные, в том числе и от удаленного доступа, за сумму меньше 1000 долл. А в некоторых случаях этот порог составлял 100 долл. и даже меньше. Все это колоссально упрощает преодоление сетевого периметра ИТ-инфраструктуры.

Изменились и подходы к целям преодоления сетевых периметров. Вместо того, чтобы просто похищать данные, киберпреступники шифруют их с целью вымогательства. При средней стоимости выкупа в 300 долларов и 2,9% уплаченных выкупов (Форум Cisco – Технологии кибербезопасности, Киев, 8 декабря 2016) расчетный валовый доход от программ-шифровальщиков составляет 34 млн. долл на компанию. Расцвету данной стратегии способствует рост популярности крипто-валют и электронных платежей, использование которых значительно усложняет задачи поиска и идентификации злоумышленников. По оценке ФБР, в уходящем году виртуальное вымогательство вошло в число самого прибыльного хакерского ПО с предполагаемой доходностью в 1 млрд долл.

Настоящей головной болью стало использование IoT устройств при DDoS-атаках. Фиксировалась пиковая мощность атак с использованием данной технологии в 1 Тбит/с. Опробованы DDoS-атаки с использованием протоколов шифрования, что дополнительно затрудняет идентификацию таких атак.

Киберпреступники начинают активно использовать системные подходы и комбинации различных инструментов. Процесс осуществления кибератак постоянно меняется и зачастую значительно отличается от прогнозов экспертов в области ИБ.

Модель угроз теперь должна учитывать тот факт, что при таргетированной атаке злоумышленники достигнут 100% успеха. Основываясь на данной аксиоме должны быть внесены соответствующие изменения в инфраструктуру ИТ и ИБ, а, с очень высокой степенью вероятности, и в некоторые бизнес-процессы, которые могут оказаться критичными в случае успешной кибератаки.

Инфраструктура ИТ и ИБ должна выстраиваться на основе многоэшелонированных организационно-технических слоев безопасности. На сегодняшний день можно определить следующие основные направления, которые должны попасть в сферу приоритетного внимания:

- Постоянный контроль наличия уязвимостей, оценка существующих рисков и организация процесса оперативного развертывания имеющихся обновлений системного и прикладного программного обеспечения.

- Обеспечение защиты периметра сети ИТ инфраструктуры. Контроль доступа к Интернет ресурсам, фильтрация почты, установка файрволлов нового поколения и систем предотвращения вторжений.

- Сегментирование инфраструктуры ИТ и ограничение доступа из сети Интернет к особенно критичным сегментам.

- Организация «белых списков» и введение временного контроля на доступ пользователей к критичным ресурсам ИТ инфраструктуры.

- Контроль беспроводных сетей и управление правами доступа к ним корпоративных пользователей.

- Постоянный мониторинг и управление правами доступа пользователей к ресурсам ИТ инфраструктуры. Внедрение систем многофакторной аутентификации на базе PKI и электронных ключей, систем предотвращения утечек информации (DLP).

- Разработка эффективных парольных политик и внедрение для пользователей инструмента эффективного управления созданием, хранением и изменением паролей.

- Непрерывный мониторинг систем безопасности, активное обнаружение и противодействие атакам. Приоритетное разворачивание систем ИБ, которые способны сократить время обнаружения и обеспечить минимизацию последствий успешных атак.

- Шифрование критичных данных и управление хранением и защитой от несанкционированного доступа к секретным ключам пользователей.

- Организация системы резервного копирования критически важных данных и оценка их уязвимости к успешным атакам. Следует учитывать возможности локального и «облачного заражения» (cloud poisoning) резервных копий.

- Непрерывная защита и обучение конечных пользователей. Проведение стресс-тестирования пользователей путем проведения учебных атак и отработки действий пользователей на такое тестирование.

Охватывает ли этот перечень все организационно-технические мероприятия? Безусловно, нет. В области информационной безопасности постоянно появляются новые подходы, идеи и решения. Приоритеты должны задаваться политиками безопасности на основе постоянной оценки текущих угроз.

Хватает ли нам ресурсов финансовых и материальных чтобы противостоять или хотя бы минимизировать постоянно растущие и динамически изменяющиеся угрозы? И на этот вопрос приходится давать отрицательный ответ. Как выходить из создавшегося положения? Только непрерывной оценкой рисков и «ювелирным» управлением имеющимися финансовыми и техническими ресурсами в соответствии с принятыми политиками безопасности. В дополнение мы должны более активно оценивать возможности и вводить в слои безопасности продукты ИБ Open Source (при наличии). На сегодняшний день, в условиях ограниченного финансирования и реального роста числа кибернетических атак на ИТ инфраструктуры государственных и корпоративных структур Украины, другого пути не видно.

Однозначно, что в направлении использования продуктов Open Source целесообразно иметь координирующую структуру, которая бы обеспечивала оценки эффективности использования, выработку рекомендаций, оказывала техническую и методическую помощь. И здесь таким центром могли бы выступить украинские вузы, которые занимаются подготовкой специалистов по информационной безопасности.

Сейчас это высказывание звучит утопически. Но давайте глянем на мировой опыт, где государственные структуры и бизнес выделяют гранты на проведение научных исследований, разработку новых технологий и подготовку специалистов. Может пришло время и нам начать двигаться в эту сторону? С одной стороны, мы могли бы получить современные и хорошо оснащенные методические центры, с другой стороны повысить уровень подготовки специалистов по информационной безопасности, которые завтра придут на объекты энергетики, в структуры государственных и корпоративных финансов, управления, транспорта и связи.

Новый год на пороге. Пришло время ставить новые амбициозные задачи. С наступающим Новым годом и Рождеством Христовым!

21 декабря 2016 г., 12:46

Американский NIST сформулировал новые рекомендации относительно создания парольных политик корпоративных пользователей.

В них впервые предложено использовать шаблон для парольных политик с учетом «менталитета» пользователей и отказаться от неэффективной и трудозатратной практики выполнения действий, которые не улучшают безопасность.

Учитывая рекомендации, которые выдвинул NIST, можно выделить несколько основных положений.

Аутентификация с помощью ответов на вопросы, которые пользователь дал заранее, а также использование SMS-сообщений в двухфакторной аутентификации из-за проблем с безопасностью их доставки является неэффективной. Это основывается на том, что: устройство может быть заражено вредоносным программным обеспечением (ПО); возможно перенаправление сообщения злоумышленникам; хакеры могут атаковать сеть оператора связи и др.

Установление срока окончания действия пароля без особой необходимости нецелесообразно (хотя практический опыт дает основания действовать наоборот - устанавливать срок жизни сложного пароля от 6 до 12 месяцев).

Учетные данные целесообразно изменять в случаях, когда они были забыты, украдены с помощью фишинга или взломаны.

Длина пароля должна быть не менее 8 и не более 64 символов. При этом целесообразно проверять пароли с помощью частотных словарей, а также отказаться от порочной практики использования подсказок и вспомогательных вопросов, которые упрощают взлом паролей и их восстановление (типа «Имя вашего питомца?», «Какое девичье имя вашей матери?» и т.п.).

Последнее утверждение основано на том, что пароли должны храниться в хешированном виде с добавлением модификатора (не менее 32 бит), а ограничение длины не должно быть обязательным (модификатор - строка данных, которая передается хэш-функции вместе с паролем. Используется для удлинения строки пароля, чтобы увеличить сложность взлома).

Дополнительно пользователям должна быть обеспечена возможность использовать все печатные символы ASCII, пробелы и символы UNICODE, включая емодзи (смайлики). Использование парольных фраз и их проверка с помощью частотных словарей позволит выбирать любые существующие знаки пунктуации и любой, выбранный пользователями, язык, а также исключить из употребления такие широко применяемые варианты, как «qwerty», «welcom», «ThisIsPassword» и т.д.

На основании анализа вышеизложенных рекомендаций NIST, можно сформулировать базовые требования к созданию парольных политик корпоративных пользователей.Для удобства приведем их в виде правил, которые легко могут быть адаптированы в любую парольную политику.

Напомним, что парольная политика устанавливает требования к порядку выбора, хранения, использования, периодичности смены и других вопросов, связанных с применением механизмов парольной аутентификации в информационных системах и прикладных приложениях.

Требования по созданию парольных политик корпоративных пользователей

Правило 1.

Длина пароля должна составлять не менее 8 символов. При этом пароль должен быть похожим больше на криптографический ключ в виде набора случайных символов, чем на секретное слово. Так, например,

при длине пароля от 8 до 11 символов обязательно должен использоваться микс (смесь) букв в нижнем и верхнем регистре, цифрами и спецсимволами;

длина пароля от 12 до 16 символов должна предусматривать использование микса букв в нижнем и верхнем регистре и цифр;

длина пароля от 16 до 21 символа должно основываться на использовании микса букв в нижнем и верхнем регистрах;

при длине пароля более 22 символов целесообразно использовать любые буквенные символы.

Длина пароля для мобильных устройств не должна быть менее 15 символов. Содержание пароль должен состоять из букв и цифр нижнего и верхнего регистров. Например, пароль для банковского приложения: 8xaFTMT8OZWxa1xv.

Правило 2.

Пароль не может состоять из одного слова, которое появляется в словаре (на украинском или любом другом языке). При формировании пароля целесообразно использовать кодовую фразу из нескольких слов.

Примечание: не все сайты и приложения поддерживают такую возможность. Часто длина пароля ограничивается сверху, что не позволяет использовать при формировании пароля длинные фразы.

Правило 3.

В устойчивом пароле должно быть не менее 3-х спецсимволов, 3-х цифр, 3-х заглавных и 3-х строчных букв.

Для облегчения запоминания пользователем требований к построению пароля - назовем это правило «правилом 3х4».

Пример построения стойкого пароля:

ФРАЗА: «Ежик в тумане. Мультфильм хороший и веселый»

ПАРОЛЬ: - *v~DisneyGo0d:)

ФРАЗА: «Снег зимой, а летом солнце»

ПАРОЛЬ: - *Pbvjq@ Ktnjv /o\

Примечание: не используйте ни один из приведенных примеров в качестве пароля!

Правило 4.

При большом количестве учетных записей (более трех) желательно использовать функционал менеджеров паролей и обеспечить дополнительную защиту базы данных и ключевого файла менеджера паролей с помощью сертификата. Для этого может быть использован любой внешний носитель с аппаратным шифрованием (типа гибридных USB-аутентификаторов), использование которого позволит пользователю хранить сертификаты, секретные ключи и базы данных менеджера паролей. Политика блокировки учетных записей пользователей должна быть при этом ориентирована на следующие требования:

-

количество ложных вводов пароля - хх (рекомендуется 11);

-

время блокировки учетной записи - хх ч (рекомендуется 3 ч.);

-

время доступа пользователей до Active Directory - с хх.хх до хх.хх.

Правило 5.

С целью предотвращения несанкционированного доступа к рабочим местам пользователей, а также к ресурсам корпоративной сети с использованием чужих учетных записей (имен пользователей), пользователи обязаны блокировать экраны своих компьютеров в случае оставления ими своего рабочего места нажатием на компьютерной клавиатуре набора клавиш Ctrl + Alt + Del и далее - кнопки «Блокировки» («Lock Workstation»).

Правило 6.

Пользователям запрещается:

-

сообщать свой пароль кому-либо, включая своих коллег, друзей, непосредственных руководителей, специалистов служб технической поддержки и информационной безопасности;

-

хранить пароли в доступной для неуполномоченных лиц форме, в командных файлах, сценариях автоматической регистрации, программных макросах, функциональных клавишах терминала, на компьютерах с неконтролируемым доступом, а также в других местах, где неуполномоченные лица могут получить к ним доступ;

-

записывать пароли и оставлять эти записи в местах, где к ним могут получить доступ неуполномоченные лица;

-

использовать общие пароли для доступа к информационным системам и интернет-ресурсов дома и на рабочем месте;

-

использовать общие пароли совместно с другими сотрудниками организации.

28 ноября 2016 г., 15:50

Наконец свершилось! Открыто озвучен факт, который не принято было афишировать для простых смертных.

Ведущий разработчик Google по информационной безопасности Даррен Билби (Darren Bilby) на хакерской конференции Kiwicon X 17-18 ноября 2016 заявил о полной бесполезности антивирусной защиты.

Специалисты по информационной безопасности давно говорят о неэффективности антивирусной защиты. Я уже писал о взломанных и опубликованных материалах итальянской компании Hacking Team (которая специализируется на поставках шпионского и хакерского ПО для спецслужб и правительственных органов самых разных стран мира). В частности, были опубликованы материалы, которые подтвердили, что для специализированных «хакерских инструментов» антивирусная защита не является особой помехой.

Нормальным и «вменяемым» пользователям антивирус в принципе не нужен, потому что у них хватит ума, чтобы не ходить на сомнительные сайты и не открывать файлы из непроверенных источников. А это типичные пути заражения, которые контролируют антивирусы.

Неэффективными называет Билби и системы обнаружения вторжений — «Мы должны прекратить инвестиции в те вещи, которые как мы показали, не работают».

Рекомендации по безопасному использованию Интернета являются «ужасными», заявил Даррен Билби. Рассказывать пользователям о том, что не надо нажимать на фишинговые ссылки и загружать исполняемые файлы достаточно «эффективно», поскольку эти рекомендации переносят вину на пользователей, и не на тех, кто производит аппаратное и программное обеспечение, которое недостаточно безопасно для использования в Интернете.

В реальности корпоративные системы безопасности не обеспечивают эффективную защиту, поскольку пользователи имеют неограниченные возможности использовать мобильные сети для загрузки данных из облачных сервисов, минуя все традиционные защитные барьеры.

Мы должны понимать, что если кто-то поставит цель атаковать корпоративный ИТ-ресурс, то у него есть все возможности проверить свой зловредный файл всеми популярными антивирусами на сайте VirusTotal. «Парадокс безопасности» на лицо. С одной стороны, мы предоставляем пользователям антивирусные сканеры для обеспечения безопасности, с другой стороны — даем инструмент злоумышленникам для подготовки эффективной хакерской атаки.

Бесполезность антивирусного ПО и других средств информационной безопасности стала особенно очевидной в ходе президентских выборов в США. Взломанные почтовые ящики стали основной темой в ходе президентских предвыборных дебатов, а через несколько часов после победы Дональда Трампа на президентских выборах в США группа хакеров начала серию атак на базирующиеся в США аналитические центры.

Мы входим в новую эпоху, когда трояны-вымогатели шифруют файлы на корпоративных компьютерах, а бытовые приборы (IoT) начинают контролировать большие участки интернета.

Это надо осознать и уже сейчас начинать переориентацию корпоративных бюджетов ИТ и ИБ на защиту от новых угроз. В этом направлении ключевыми вопросами становится формирование белых списков на файерволах, контроль прав пользователей в корпоративной сети и при доступе к интернет-ресурсам, эффективная парольная политика, аппаратные ключи, шифрование конфиденциальной информации и т.п. Защитит ли это полностью корпоративные ресурсы? Однозначно нет! Но эти меры (при условии их грамотного применения) позволят значительно снизить ущерб от успешной хакерской атаки.

24 ноября 2016 г., 15:08

В начале ноября ФБР опубликовало весьма интересны данные.

11 ноября главный юрисконсульт ФБР Джим Бейкер (Jim Baker) на мероприятии посвященном IT-безопасности, представил весьма интересную статистику, собранную с 1 октября 2015 года по 30 сентября 2016 гoда. За указанный период ФБР сталкивалось с устройствами, защищенным паролями и кодами, примерно в 30% случаев. Защищены оказались 2 095 смартфонов и ноутбуков из 6 814 устройств, изученными криминалистами. Из 2 095 заблокированных устройств специалисты ФБР смогли взломать 1210 (57%).

Глава Открытого технологического института на базе New America Foundation Кевин Бенкстон (Kevin Bankston) прокомментировал приведенную Бейкeром статистику так: «Эти цифры демонстрируют, что даже включенное по умолчанию шифрование, представленное на новых моделях iPhone и Android, представляет проблему [для правоохранительных органов] лишь в редких случаях...».

К примеру, журнал всех телефонных звонков устройств iPhone синхронизируются с iCloud. Пользователь не в состоянии запретить эту синхронизацию, не отключая iCloud. Автоматическое сохранение журналов вызовов (информация о входящих и исходящих вызовах, включая пропущенные или несостоявшиеся вызовы, а также другая информация) на серверах Apple доступна на устройствах под управлением iOS 9.x и 10.x.

Apple и третьи стороны, имеющие доступ к соответствующим учетным данным, могут при желании извлечь эту информацию. Для получения этих данных нужен ID и пароль пользователя или аутентификационный маркер iCloud. При помощи аутентификационных маркеров специалисты могут обойти проверки двухфакторной аутентификации.

Здесь также стоит учитывать, что вся информация, хранимая в iCloud доступна для сотрудников правоохранительных органов по запросу, в отличие от информации, хранимой на самом устройстве.

По мнению специалистов компании Elcomsoft, система iCloud является просто подарком для правоохранительных органов, так как позволяет им получить информацию, к которой они не смогли бы доступиться, если бы она хранилась только на устройстве.

И это лишь одна из проблем, с которой приходится сталкиваться тем, что пытается решить вопросы сохранения конфиденциальности на корпоративных смартфонах.

11 ноября 2016 г., 15:34

В динамике роста киберугроз 2016 г. не стал исключением. К концу года киберпреступность обойдется мировой экономике, по различным оценкам, как минимум в 650 млрд долл.

Целенаправленны атаки практически не оставляют шансов обороняющейся стороне. Росту этой тенденции, к великому сожалению, способствует глобализация и высокая эффективность, получаемых результатов. Кибератаки становятся инструментом быстрого достижения требуемых результатов как в экономической, так и политической сферах. Вспомним хакерскую атаку на демократов США. Впервые кибератака в открытую была использована для достижения политических целей.

Анализ взломанных и опубликованных материалов итальянской компании Hacking Team (которая специализируется на поставках шпионского и хакерского ПО для спецслужб и правительственных органов самых разных стран мира) только подтверждает вывод, что защита конечных точек становится малоэффективной при таргетированной атаке. Чего стоят результаты тестирования продуктов компании на антивирусных средствах ведущих мировых производителей. При практически успешной атаке никаких инцидентов не зарегистрировано в журналах антивирусных средств.

Глава Hacking Team заявил: «Мы заканчиваем работу над новыми, беспрецедентными решениями, предназначенными для расследования киберпреступлений. Это, выражаясь мягко, революционные продукты». Не будем говорить о причинах такого заявления, но это косвенный показатель уровня возможностей атакующей стороны.

Анализ тренда киберугроз приводит к неутешительному выводу, что для эффективной защиты информационных ресурсов в государственном и корпоративном секторе необходимо использовать новые подходы, обеспечивающие защиту данных в пределах ИТ-ареала организации. Очевидно, что для этого необходимы не только средства защиты конечных точек от сложных угроз, но и различные превентивные механизмы защиты информации на различных уровнях ИТ-архитектуры.

В этом контексте стоит отметить представленную на ежегодном партнерском саммите Cisco, который проходил в Сан-Франциско с 1 по 3 ноября, новый подход к обеспечению информационной безопасности конечных точек. Облачное решение Cisco AMP for Endpoints сочетает в себе средства выявления и отражения угроз на точке входа, тем самым дополняя технологии обеспечения безопасности конечных точек новым уровнем безопасности на периметре организации. Пользователи получат возможность определять зону действия атаки, быстро находить угрозы, отграничивать и устранять угрозы по всем оконечным точкам.

Представленная концепция информационной безопасности конечных точек по сути дополняет инструментальные возможности по выстраиванию многослойного решения на базе интегрированных платформ различных производителей. Такой подход позволяет хорошо структурировать модель обеспечения информационной безопасности и значительно затруднить возможности и результативность несанкционированного вторжения.

Применение технологии безагентного обнаружения позволяет в среднем обнаруживать на 30% больше угроз, в конечных точках где агенты не используются или их использование невозможно или нежелательно.

В тестах NSS Labs решение Cisco AMP for Endpoints продемонстрировало самый высокий показатель локализации угроз — менее чем за три минуты было обнаружено 91,8% угроз.

Новый подход Cisco к защите точек входа — это еще одна платформа, которая может дополнять модель обеспечения информационной безопасности. Но лишь время покажет насколько она окажется действительно эффективной.

|

|

|