|

СПЕЦІАЛЬНІ ПАРТНЕРИ ПРОЕКТУ BEST CIOОпределение наиболее профессиональных ИТ-управленцев, лидеров и экспертов в своих отраслях Человек годаКто внес наибольший вклад в развитие украинского ИТ-рынка. Продукт годаНаграды «Продукт года» еженедельника «Компьютерное обозрение» за наиболее выдающиеся ИТ-товары |

RRC Security Day

Автор – Леонід Бараш, 2 июля 2012 г.

Не кажется ли вам, дорогой читатель, что в последнее время стали слишком много говорить об информационной безопасности? Конечно, относиться к этому можно по-разному. Можно отмахнуться, решив, что производители преувеличивают опасность с целью продать свои продукты. А можно и прислушаться, посчитав, как в известном анекдоте, что если и не поможет, то, по крайней мере, не помешает. Тем более что есть впечатляющие прецеденты, вспомните хотя бы скандал с Wikileaks.

Актуальные проблемы информационной безопасности и их решение рассматривались и на семинаре RRC Security Day. Яркий пример (виртуальный), что может всего лишь за один день произойти со служащим крупной фирмы, которые (и служащий, и фирма) пренебрегают требованиями информационной безопасности, привел в своем выступлении руководитель группы консультантов Антон Разумов из Check Point. Представьте себе «социальный стандарт» финансиста крупной фирмы, господина N: жена, двое детей, машина, собака, увлечен работой. Имеет дело с большими объемами данных. Решив поработать дома, он отправляет на адрес своей электронной почты конфиденциальные данные. Утром, сделав еще несколько правок на компьютере сына, поскольку тот уже был включен, он отправил результаты на свой рабочий адрес, записав их, на всякий случай, на USB-диск. Второпях расплачиваясь за кофе на заправке, он роняет из кармана «флэшку». Поскольку кофе был горячим, а Wi-Fi на заправке бесплатным, то, чтобы не терять даром времени, он подключился к своему аккаунту в Facebook. На его «счастье» у одного из посетителей был запущен FireSheep, и он также подключился к аккаунту г-н N и «поделился» с ним фотографиями весьма фривольного содержания.

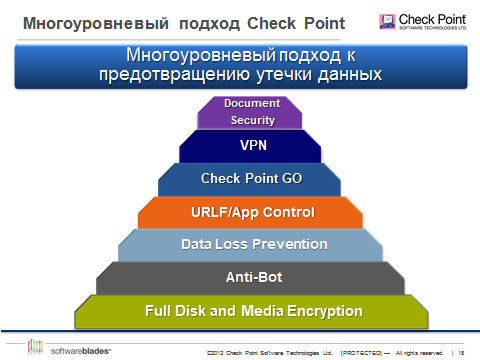

Как оказалось, компьютер сына был инфицирован, поэтому открыв файл на своем рабочем ПК, он его заразил шпионским ПО, которое отправило учетные данные владельца и другую конфиденциальную информацию злоумышленнику. Проверив позже свой Twitter, г-н N «клюнул» на заинтересовавшую его ссылку, и через driveby-downloads в его компьютер проник Zeus. После обеда наш герой отправил таблицу с зарплатами сотрудников своей команде финансистов и случайно в копии указал адрес одного руководителя отдела инженеров. Тот, увидев, что его зарплата значительно ниже, чем у сотрудников отдела кадров, устроил скандал. В результате г-н N получил нагоняй от начальства за утечку внутренней информации. При выполнении платежей в системе клиент-банк, Zeus перехватил данные и начал выводить средства с корпоративного счета на свой. Выйдя из магазина, куда г-н N заходил по дороге домой, он обнаружил пропажу ноутбука, неосторожно оставленного на сиденье автомобиля. Следствием этого было опубликование финансовых данных компании на Wikileaks. На этом неприятности не закончились. Жена, увидев на Facebook размещенные там «доброжелателем» фото, забрала детей и ушла к маме. Реакция начальства также не заставила себя долго ждать — уже вечером ему сообщили об увольнении. Такой вот «длинный день в короткой жизни». Вот что могло бы произойти, если бы компания не использовала многоуровневый подход к предотвращению утечки данных от Check Point.

Система предотвращения утечки данных не позволила бы г-ну N отослать файл по сети никакими способами, поскольку Check Point DLP инспектирует данные, передающимися по протоколам HTTP, FTP, SMTP, а также SSL-трафик. Система поставляется в виде встроенного программного лезвия на шлюзах безопасности и запускается посредством простой процедуры активации. Распознавание корпоративных документов может выполняться по загруженным шаблонам. Помимо поставляемых 500 готовых правил, пользователи могут создавать собственные. Если же действительно крайне необходимо поработать дома, то можно воспользоваться флэш-диском Check Point GO. В этом случае доступ к файлам осуществляется из защищенного виртуального рабочего пространства Secure Workspace. Г-н N может спокойно отредактировать файл даже на зараженном компьютере и отослать его в офис по VPN-туннелю. В версии GO R75 увеличено количество переносимых приложений. Это позволяет работать на любом компьютере, что во многих случаях избавляет от необходимости носить с собой ноутбук. Потеря флэш-диска GO также не вызывает проблем, поскольку данные на нем зашифрованы.

Безопасную связь по Wi-Fi обеспечивает VPN-клиент, устанавливаемый на смартфоне. Он «на лету» шифрует данные и передает их через шлюз компании. С его помощью г-н N может спокойно подключаться к Facebook за чашкой кофе на заправке. А попытка перейти на рабочем компьютере по «интересной» ссылке в Twitter будет неудачной, так как программное лезвие фильтрации URL-адресов не позволит это сделать. Ошибка в списке электронных адресов не окончится скандалом, поскольку в версии R75.20 DLP интегрируется с MS Exchange и инспектирует трафик также внутри организации. Защиту от бот-вирусов обеспечит Anti-Bot Software Blade, который обнаруживает инфицированные машины, блокирует обмен данными между бот-агентом и командным центром, тем самым предотвращая возможный ущерб. Ну и наконец, полное шифрование данных на диске ноутбука обезопасит их в случае кражи последнего. Пожалуй, самым болезненным для компаний и организаций является хищение конфиденциальной информации. О том, как ее можно защитить от внешних и внутренних угроз, рассказала Ингрид Хаген (Ingrid Hagen), директор по работе с партнерами в Центральной и Восточной Европе из Imperva. По ее мнению, бреши в системах обработки данных часто являются результатом уязвимости приложений. По сути, это результат ошибок разработчиков, которые не придерживаются лучших практик безопасности в веб-проектах. Разработчики ПО делают большие успехи в технике кодирования, в то время как устранение уязвимостей является трудной задачей даже для большинства технологически продвинутых компаний. Для этого достаточно вспомнить, сколько «заплаток» выпускается лидирующими софтверными компаниями. При этом, по имеющимся данным, уязвимости присутствуют в 82% веб-приложений, а целью 75% всех интернет-атак являются приложения.

Хотя фокусы угроз и регуляторных предписаний смещаются в область безопасности данных, организации по-прежнему основное внимание уделяют сетевым атакам. Однако сетевые брандмауэры и системы предотвращения вторжений не могут предоставить необходимый уровень защиты для данных и приложений и не справляются с современными изощренными внешними и внутренними атаками. Устройства для защиты сетей первой генерации, брандмауэры, работали на сетевом уровне: они проверяли IP-адреса источника и получателя, порт и номер сервиса и их основной задачей было не пускать «плохих парней» внутрь защищенного периметра. К сожалению, любая организация с доступными по Интернету серверами — почтовыми, FTP, веб-серверами — должна позволить внешний доступ к этим ресурсам. Поэтому хакеры начали атаковать эти инфраструктурные серверы на уровне протоколов. Противостоянием стала системы предотвращения вторжений (IPS), в задачу которых входила защита всех серверов и пользователей от системных атак. Однако сегодня хакеры знают не только об открытом 80 порте, но и доступности ряда специфических приложений, таких как онлайн-коммерция, онлайн-банкинг, биллинговые системы, и потенциально у них есть уязвимости. Сегодня вряд ли найдется крупная компания, которая не использовала бы антивирусы, IPS и современные брандмауэры. Однако довольно часто мы слышим о хищении бизнес-критических данных. Это происходит потому, что злоумышленники не ограничиваются только уровнем протоколов, а нацеливаются на логику и непосредственно приложения. И способ защиты веб-приложений определяются их логикой, информацией о пользователе и характере сессии, пониманием используемых хакерами методов веб-атак. Компания Imperva фокусируется на разработке решений по информационной безопасности, которые учитывают смещение интересов хакеров на бизнес-критические данные. Комплекс SecureSphere Data Security Suite предоставляет полностью интегрированное решение для защиты данных, включая веб-приложения, базы данных и отдельные файлы.

Одного из лидеров в области разработок систем безопасности, американскую компанию SafeNet, представил ее региональный директор в России и СНГ Сергей Кузнецов. Хотя компания работает на рынке около 30 лет, она избегает широкой гласности. Стратегическое расширение компании происходило за счет приобретений перспективных игроков, в результате чего SafeNet заняла пятую позицию в списке крупнейших производителей на рынке безопасности и третью в списке провайдеров информационной безопасности. Многие продукты, которые она поставляет на рынок, носят не ее бренд, а приобретенных компаний. Основное направление разработок SafeNet — информационная безопасность и защита данных. Среди заказчиков компании такие известные имена, как Apple, Cisco, Citrix, Symantec, Dell, многие финансовые организации, в числе которых Citigroup, Bank of America, Banamex. В частности, SafeNet эксклюзивно защищает банковскую систему SWIFT. Отдельным направлением является информационная защита Министерства обороны США. Анализируя тенденции на рынке, докладчик отметил в качестве основных течение BYOD, мобильность и облачные технологии. Это ставит совершенно новые требования перед системами безопасности. Именно вопросы безопасности служат основным препятствием распространению этих тенденций. По мнению выступающего, криптография и строгая аутентификация могут быть теми средствами, которые решат эту проблему. Продукты в этой области и предлагает SafeNet. Sophos — еще одна компания, которая работает только в области информационной безопасности. О ней рассказал Томас Тойлке (Thomas Thoelke), директор по продажам в Восточной Европе. О ее положении на рынке говорит тот факт, что компания занимала лидирующие позиции в магическом квадранте Gartner в трех номинациях: UTM, Endpoint Protection и Mobile Data Protection. Технологии Sophos представлены, в частности, в продуктах Cisco IronPort, Juniper и Blue Coat.

Анализируя индустриальные тенденции, докладчик обратил внимание на две, по его мнению, основные — это рост запросов на обработку и на СХД. В качестве примеров он привел Google, которая обрабатывает до 20 РВ в день. Компании вынуждены все шире использовать приложения для интенсивной обработки данных. Генерируемые данные хранятся на ПК, в корпоративных сетях, в «облаках». Они передаются по сетям, электронной почте, на USB-дисках. Выступающий привел результаты проведенного в компании эксперимента. У железной дороги было закуплено 50 утерянных в поездах «флэшек». Оказалось, что 2/3 из них инфицированы, и ни одна не была зашифрована. И кроме музыки и фотографий, они содержали также и корпоративные данные. Примеров утери важных данных можно привести много. В связи с этим у пользователей возникает вопрос, как можно защитить конфиденциальную информацию и в то же время пользоваться внешними носителями? Проблема безопасности возникает также и при использовании облачных технологий. Сегодня в «облака» перемещаются не только данные, но и приложения. Здесь для защиты могут использоваться такие механизмы, как веб-фильтрация, управление приложениями, шифрование. Новых методов требует и смена платформы оконечных устройств — все чаще вместо стационарных ПК используются мобильные терминалы. По прогнозу Gartner, к 2013 г. количество мобильных пользователей достигнет 1,2 млрд. и составит более трети всех трудовых ресурсов, а к 2014 г. 90% организаций будет поддерживать корпоративные приложения на потребительских устройствах. Данные будут разделяться многими платформами и многими людьми. А различные платформы порождают разные угрозы. При этом отмечается их экспоненциальный рост. По данным Juniper, с июня по декабрь 2011 г. их количество возросло на 3500% — с 400 до 13 300. Чтобы противостоять нарастающему количеству и многообразию угроз, бизнесу необходимо обеспечить всестороннюю защиту, которая охватывает конечные устройства пользователя, веб-приложения, электронную почту, сеть, мобильные устройства и данные. По словам Томаса Тойлке, портфель Sophos располагает всеми необходимыми для этого продуктами и предоставляет интегрированное решение на базе единой платформы.

Старший консультант по продажам в регионе EMEA Александр Хахам из компании Tufin обратил внимание аудитории на трудности поддержки актуальных политик безопасности в корпоративны гетерогенных ИС с большим количеством пользователей, служебные функции которых меняются. Большие предприятия имеют огромное количество устройств безопасности, маршрутизаторов и коммутаторов. Каждый запрос о доступе влечет за собой изменения в сетевой конфигурации. Политика безопасности на таких предприятиях сложная и может содержать от сотен до тысяч правил. Со временем появляются неиспользуемые объекты, теневые и неэффективные правила, неиспользуемые или не соответствующие требованиям компании правила и т. п. Для автоматизации управления политиками безопасности Tufin предлагает два продукта: SecureTrack и SecureChange. Первый позволяет увеличить эффективность отдела безопасности за счет автоматизации рутинных и повторяющихся задач. Он, в частности, отслеживает изменения и предоставляет отчетность, позволяет выполнять визуальный контроль изменений в реальном времени, автоматически формирует политики. Второй предназначен для автоматизации изменений в области безопасности. С его помощью можно активно управлять рисками, контролировать соблюдение политик безопасности, проводить всеобъемлющий аудит, а также автоматизировать управление процессами, связанными с системами безопасности. Завершил конференцию доклад инженера по предпродажной подготовке из RRC Петра Кузеева, в котором он сделал обзор платформы RSA NetWitness. Эта корпоративная система безопасности предоставляет не только актуальную информацию о текущем состоянии, но и позволяет собирать весь трафик, воссоздавать сессии и проводить анализ на всех уровнях. Основными архитектурными компонентами платформы являются декодер, который собирает, обрабатывает и хранит сетевые пакеты; концентратор, выполняющий агрегацию и индексацию метаданных в режиме реального времени, и брокер, в функции которого входит распределение запросов. Далее собранные данные передаются в программные блоки аналитических приложений Visualize, Spectrum, Investigator и Informer. Затем докладчик более подробно остановился на описании функций каждого из блоков. Так, Spectrum предназначен для бессигнатурного анализа перехваченных подозрительных файлов. Таким файлам присваивается рейтинг риска и посылается уведомление офицеру безопасности. Informer, в основном, предназначен для статистики, визуализации и оповещения, а Investigator — для расследования инцидентов. Он сортирует данные по адресам источников, типам трафика, медиаконтента, позволяет просматривать файлы пользователей за какой-то период, анализировать сессии и выполняет ряд других функций, необходимых для принятия того или иного решения.

В заключение выступающий привел пример внедрения платформы NetWitness. Стратегія охолодження ЦОД для епохи AI

Читайте также

|

Останні обговоренняТОП-новости

ТОП-блогиТОП-статьи

|

||||||||||||||||||||||