| +11 голос |

|

Дебютировавшая в Android 5.0 защита полным шифрованием диска (Full Disk Encryption, FDE) может быть взломана лобовой атакой, причём полностью решить эту проблему для сегодняшних устройств вряд-ли получится.

На этой неделе, исследователь компьютерной безопасности Гэл Беньямини (Gal Beniamini) выложил на Github пошаговое руководство по снятию защиты шифрованием со смартфонов на базе процессоров Qualcomm Snapdragon — их количество в мире исчисляется многими миллионами.

Full Disk Encryption работает, генерируя случайным образом 128-разрядный мастер-ключ или Device Encryption Key (DEK). Защита этого ключа использует идентификационные данные пользователя: PIN, пароль или рисунок на сенсорном экране.

Для того, чтобы предотвратить возможность успеха для атак методом грубой силы, в Android введены задержка между попытками расшифровки и стирание данных после определённого числа неудачных попыток.

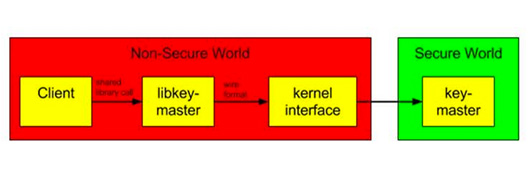

Переносу данных для их раскодирования на другом компьютере мешает аппаратная привязка ключа шифрования и именно тут кроется ошибка. Такая привязка производится через модуль KeyMaster, работающий в Trusted Execution Environment (TEE). В отличие от остальной ОС Android, TEE считается безопасной средой исполнения, поэтому именно в ней производится генерирование ключей и выполнение криптографических функций.

После создания, ключи шифруются и возвращаются в основную ОС. Всякий раз, когда в них возникает необходимость, модулю KeyMaster передается зашифрованный блок данных (key blob), содержащий 2048-битный ключ, который выполняется в защищённой части процессора устройства.

За конкретную реализацию KeyMaster отвечает производитель оборудования. Версия от Qualcomm работает в Snapdragon TrustZone, предназначенной для защиты биометрического сканирования и шифрования. Trusted Execution Environment от Qualcomm называется QSEE (Qualcomm Secure ExecutionEnvironment) и поддерживает изолированное от остальной ОС выполнение небольших приложений. Одной из этих мини-программ «Trustlets» является KeyMaster.

Уязвимость в Android позволяет хакеру запустить собственное QSEE-приложение, что ведет к эскалации привилегий и взлому всего пространства TrustZone, к похищению незашифрованного блока с ключами, сгенерированными для FDE.

После этого обычная лобовая атака приводит к получению пользовательского пароля или PIN, что даёт в руки преступника оба компонента, необходимые для снятия FDE на Android.

«Как можно видеть, современная схема шифрования далека от неуязвимой, она может быть взломана преступником или даже самим OEM-производителем (например, по постановлению суда)», — пишет Беньямини.

Он уже уведомил о своём открытии Qualcomm, однако, та не обещает быстрого решения проблемы. Компания не исключает, что для этого может потребоваться внесение аппаратных модификаций. Иначе говоря, избавиться от опасности взлома можно будет только купив новый телефон.

Стратегія охолодження ЦОД для епохи AI

| +11 голос |

|