| 0 |

|

Среди вредоносных приложений для ОС Android широкое распространение получили троянцы, показывающие навязчивую рекламу. Некоторые из них могут выполнять и другие нежелательные действия — например, загружать и устанавливать программы, а также красть конфиденциальную информацию. Один из таких троянцев, которого обнаружили вирусные аналитики компании «Доктор Веб», при определенных условиях способен самостоятельно покупать и устанавливать программы из каталога Google Play.

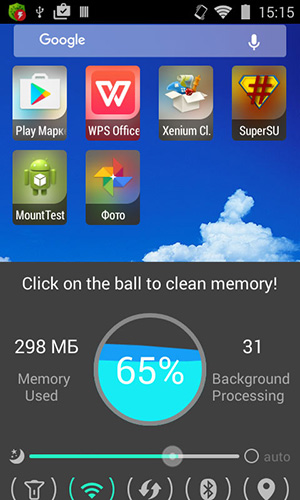

Троянец Android.Slicer.1.origin устанавливается на мобильные устройства другими вредоносными приложениями. Он обладает характерными для популярных сервисных утилит и программ-оптимизаторов функциями. В частности, Android.Slicer.1.origin может показывать информацию об использовании оперативной памяти и «очищать» ее, завершая работу активных процессов, а также позволяет включать и отключать беспроводные модули Wi-Fi и Bluetooth. Вместе с тем это приложение не имеет собственного ярлыка в графической оболочке операционной системы, и пользователь не может запустить его самостоятельно.

Несмотря на то, что у этой программы есть относительно полезные функции, ее основное предназначение — показ навязчивой рекламы. Через некоторое время после запуска, а также при включении или отключении экрана и Wi-Fi-модуля, троянец передает на управляющий сервер информацию об IMEI-идентификаторе зараженного смартфона или планшета, MAC-адресе Wi-Fi-адаптера, наименовании производителя мобильного устройства и версии операционной системы. В ответ вредоносное приложение получает задания, необходимые для показа рекламы.

При этом в определенных случаях Android.Slicer.1.origin способен не просто открывать заданные разделы каталога Google Play, рекламируя программы, но и самостоятельно устанавливать соответствующие приложения, в том числе и платные. В этом ему «помогает» другой троянец, представляющий аналог утилиты su для работы с root-привилегиями, — Android.Rootkit.40. Если эта вредоносная программа присутствует в системном разделе /system/bin, Android.Slicer.1.origin может автоматически покупать и загружать программы из Google Play.

Вместе с тем возможности для незаметных покупок и установок ПО из Google Play у троянца ограничены. Во-первых, идентификаторы кнопок, которые использует Android.Slicer.1.origin, представлены в ОС Android версии 4.3 и выше. Во-вторых, вредоносная программа Android.Rootkit.40, используемая троянцем, не может работать на устройствах с активным SELinux, т.е. в ОС Android версии 4.4 и выше. Таким образом, Android.Slicer.1.origin может самостоятельно приобретать и устанавливать программы из Google Play лишь на устройствах, работающих под управлением Android 4.3.

Стратегія охолодження ЦОД для епохи AI

| 0 |

|