| +44 голоса |

|

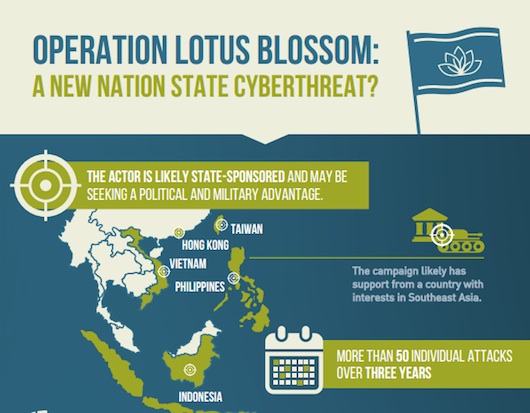

Исследовательская команда Palo Alto Networks ‒ Unit42 идентифицировала очередную кампанию длительного кибершпионажа, которая велась с 2012 г..

Сообщается, что действия группы злоумышленников, которую исследователи назвали Цветение Лотоса (Lotus Blossom), была нацелена на правительственные и военные организации в Юго-Восточной Азии и вероятнее всего спонсировалась другими государствами.

Специалисты Unit42 отмечают, что преступная группа разворачивала сложные инструменты для ведения атаки, используя обширные ресурсы. Кроме того, учитывая правительственный и военный характер целей, а также данные разведки, которые могли быть украдены – исследователи предполагают, что именно группа «Цветение Лотоса» имеет отношение к более 50-ти отдельных атак, проведенных через Гонконг, Тайвань, Вьетнам, Филиппины, Индонезию. Их объединили следующие характеристики:

-

правительственный и военный характеры целей;

-

распространение фишинга на начальном этапе атаки (прорыва периметра);

-

использование трояна Элиз (Elise) для захвата конечных точек в сети организации;

-

использование файла-приманки в ходе доставки трояна в систему (пользователи открывали его, не подозревая, что это вредоносный файл-контейнер).

В Unit42 уверены в том, что группа злоумышленников “Цветение Лотоса” специально написала вредоносный код трояна Элиз для проведения своих атак и изменяла его конфигурацию трижды (об этом говорят данные, выявленные в ходе анализа более 50-ти примеров вредоносных файлов). Это достаточно сложный инструмент, который имеет возможность уклонятся от детектирования у виртуальной среде, соединяется с центром управления для получения дополнительных инструкций и передачи украденных данных.

В Palo Alto Networks считают, что лучший способ предотвращения подобных инцидентов в будущем – обмен исследовательскими данными об угрозах, поскольку в этом случае все больше и больше информации будет анализироваться и использоваться. А после того, как тактика, методы и процедуры злоумышленников станут известными, они будут вынуждены повторно тратить свои ресурсы на изменение инструментов ведения атаки.

Unit42 обнаружил атаку, используя сервис Palo Alto Networks AutoFocus, который позволяет аналитикам быстро находить взаимосвязи между проанализированными вредоносными образцами в песочнице WildFire.

Стратегія охолодження ЦОД для епохи AI

| +44 голоса |

|