| 0 |

|

Check Point Research (CPR) сообщила о бэкдоре, который совершенствовался на протяжении последних трёх лет и был внедрён в целях шпионажа в Windows-компьютеры Министерства иностранных дел одного из правительств Юго-Восточной Азии

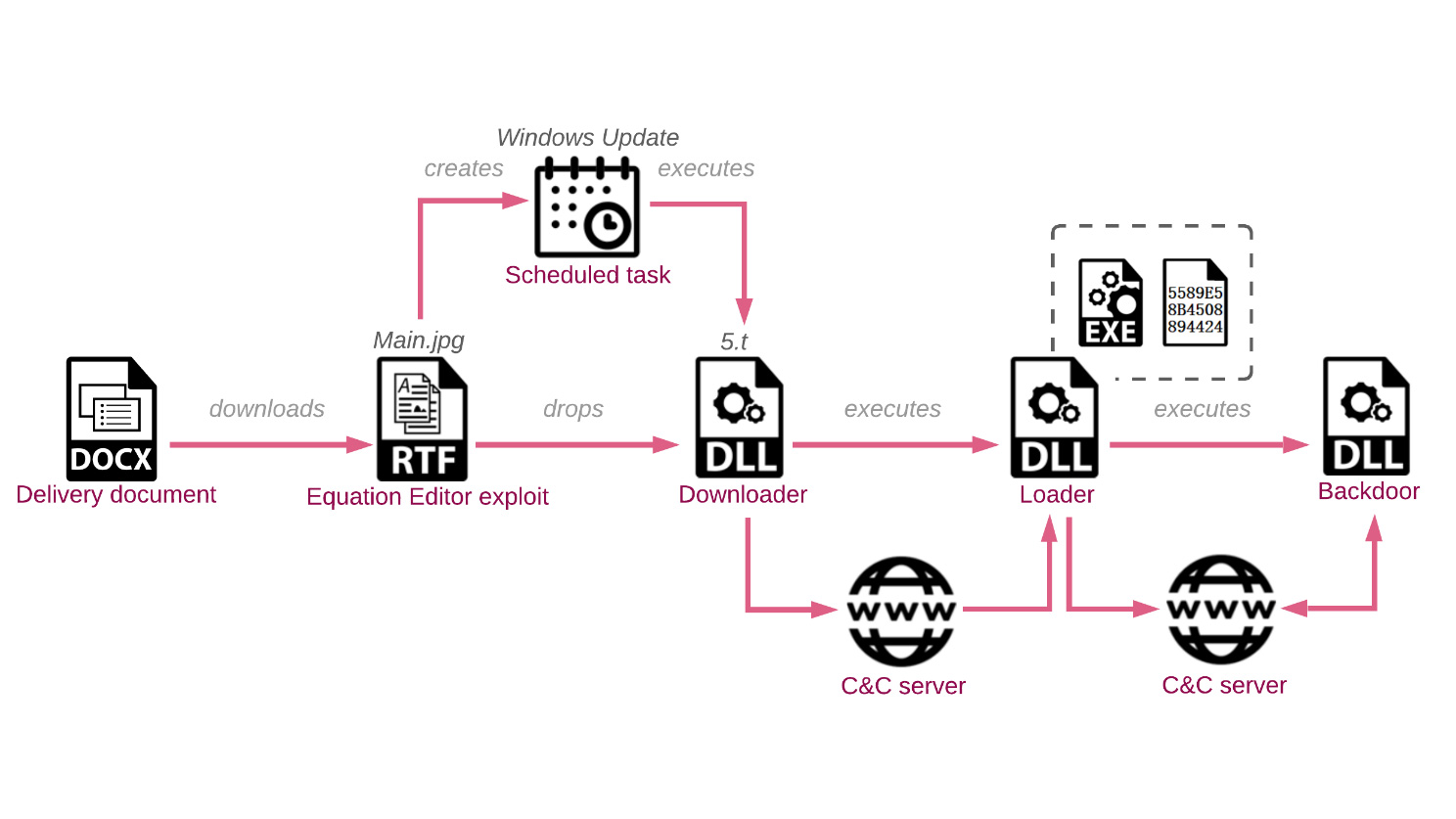

Атака начиналась с сообщений целевого фишинга, приходящих якобы от адресатов из госаппарата. При попытке жертвы открыть имеющие официальный вид документы, скачивались шаблоны .RTF, инфицированные при помощи инструментария Royal Road. Популярный у китайских киберпреступных группировок, Royal Road эксплуатирует уязвимости CVE-2017-11882, CVE-2018-0798 и CVE-2018-0802 редактора уравнений Microsoft Word.

Внедрённый в RTF-файл скрипт вместе с зашифрованной вредоносной нагрузкой создаёт отложенное задание Windows Update и выполняет другие маневры противодействия «песочнице». Кроме того он отсылает предварительную информацию о жертве на командный сервер (C2). Если её сочтут интересной, начинается второй этап атаки, на котором собственно загружается бэкдор оригинальной разработки под внутренним именем VictoryDll_x86.dll.

Это ПО способно выполнять множество функций, ориентированных на шпионаж, в том числе чтение/запись/удаление файлов, запуск команд через cmd.exe, захват экрана, создание/завершение процессов, получение имён окон верхнего уровня, ключей реестра, содержимого таблиц UDP/TCP, детальной информации о пользователе и компьютере, а также отключение ПК.

Добытые сведения переправляются на командный сервер американского провайдера, начальные же этапы кибератаки координируют серверы, находящиеся в Гонконге и в Малайзии.

«Злоумышленников интересуют не только холодные данные, но и то, что происходит на персональном компьютере цели в любой момент, – комментирует глава службы аналитики угроз в CPR, Лотем Финкельстин (Lotem Finkelsteen). – Хотя мы смогли заблокировать описываемую тут операцию слежения за властями страны в Юго-Восточной Азии, вполне возможно, что преступная группа использует свое новое оружие кибершпионажа против других целей по всему миру».

Стратегія охолодження ЦОД для епохи AI

| 0 |

|