|

СПЕЦІАЛЬНІ ПАРТНЕРИ ПРОЕКТУ BEST CIOОпределение наиболее профессиональных ИТ-управленцев, лидеров и экспертов в своих отраслях Человек годаКто внес наибольший вклад в развитие украинского ИТ-рынка. Продукт годаНаграды «Продукт года» еженедельника «Компьютерное обозрение» за наиболее выдающиеся ИТ-товары |

AEP: антивирусы против эксплойтов

Автор – Игорь Дериев, 28 августа 2013 г.

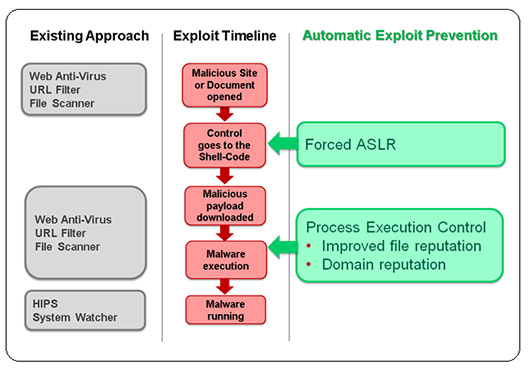

Производители традиционных антивирусов должны самым серьезным образом озаботиться борьбой с уязвимостями и эксплойтами. Тот, кто раньше других уделит этому направлению должное внимание, сможет предложить качественно новый продукт и упрочить свое положение на рынке. «Лаборатория Касперского» (ЛК), судя по всему, одной из первых предприняла соответствующие шаги и, по словам представителей компании, рассматривает противодействие эксплойтам как одну из важнейших задач. Общая аргументация в пользу необходимости защищаться от уязвимостей и эксплойтов была приведена в нашей предыдущей публикации, но разработчики антивирусов видят ситуацию изнутри. Так, Евгений Касперский, анонсируя около года назад технологию Automatic Exploit Prevention (AEP), приводил статистику веб-угроз, львиная доля которых приходится на долю троянов, тогда как на собственно эксплойты — лишь 10%. Однако, по его мнению, именно уязвимости и эксплойты сегодня представляют самый эффективный канал проникновения в компьютеры любого вредоносного кода, поэтому ясно, что реальная их опасность многократно выше этого «скромного» показателя. На самом деле любые современные антивирусы в той или иной мере противодействуют эксплойтам: известные образцы можно детектировать по сигнатурам, их слегка видоизмененные аналоги — по эвристикам и характерному «поведению» и пр. Однако основная угроза, как уже неоднократно отмечалась, исходит от неизвестных (0day) и еще неисправленных уязвимостей, тем более, что соответствующие атаки все чаще организуются с вполне легитимных (предварительно взломанных) веб-ресурсов. Перед подобными угрозами традиционные методы защиты и информационной «гигиены» оказываются бессильными, что уже было доказано несколькими громкими инцидентами. Соответственно, необходимы новые эффективные методы противодействия именно неизвестным угрозам, в том числе сочетающие и наиболее общие защитные механизмы, сродни применяемым, скажем, в Microsoft EMET. Именно в этом направлении двинулась ЛК со своей технологией AEP, которая впервые появилась в KAV/KIS 2013 в 2012 г., а в начале 2013 г. перекочевала и в Kaspersky Endpoint Security 10. AEP представляет собой совокупность различных механизмов и основывается на тесном взаимодействии многих компонентов. Так, модуль мониторинга активности программ System Watcher выявляет эксплойты с помощью специальных шаблонов их поведения (Behavior Stream Signatures), тем самым противодействуя неизвестным угрозам. Далее, поскольку во многих случаях атаки с помощью эксплойтов сопровождаются загрузкой из Интернета дополнительных файлов, AEP контролирует подозрительные операции и дополнительно исследует репутацию самих файлов и содержащих их доменов — таким образом можно предотвратить заражение компьютера даже в случае срабатывания собственно эксплойта. Наконец, AEP известны наиболее уязвимые приложения и им она будет уделять дополнительное внимание. В частности, для них будет применяться механизм Forced ASLR — аналог MandatoryASLR в Microsoft EMET, функционирующий даже в Windows XP (где поддержки ALSR на системном уровне нет). Как видно, речь идет о сочетании различных подходов, и схематично принцип действия AEP можно изобразить следующим образом:

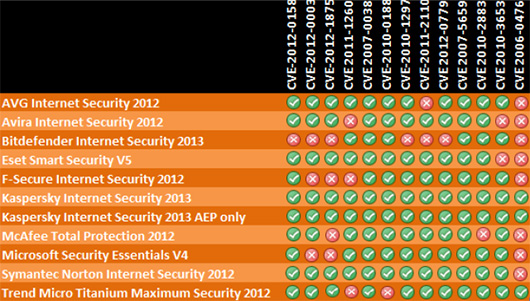

Но кроме подробностей функционирования AEP хотелось бы разобраться и с ее эффективностью в полевых условиях, особенно на фоне прочих защитных механизмов. По информации ЛК новая технология проявила себя уже вскорости после появления в составе коммерческих продуктов. Так, анализ информации из Kaspersky Security Network в процессе разоблачения кибершпионской сети Red October показал, что продукты ЛК уже некоторое время детектировали отдельные вредоносные файлы Red October (всего их было выявлено около 1000 в 30 группах) — именно благодаря AEP. Аналогично, AEP блокировала серьезную уязвимость в Java еще до обнародования информации о ней в начале нынешнего года. Около года назад было также проведено одно из первых независимых тестирований современных продуктов класса Internet Security на предмет эффективности их противодействия эксплойтам. Британская компания MRG Effitas, специализирующаяся на исследованиях в области информационной безопасности, с помощью Metasploit проверила 10 популярных пакетов и получила следующие результаты (pdf):

Как видно, KIS 2013 единственный продемонстрировал стопроцентное детектирование предложенных угроз, причем даже в варианте с отключенными традиционными механизмами. Тем не менее, многие другие продукты, в том числе и Microsoft Security Essentials, также показали довольно высокие результаты. Как уже говорилось, даже не имея специальных средств, они вполне могут обнаруживать известные эксплойты обычными антивирусными (сигнатурными, эвристическими) методами. Это кстати, не плохо, так как сочетание различных подходов повышает общую эффективность и надежность. И AEP, конечно, как и любая другая защитная технология, не является панацеей, тем более, что пока речь идет всего лишь о ее первой версии. С некоторыми более новыми эксплойтами из арсенала Mepasploit она не справляется, в частности — с двумя фигурировавшими в нашем обзоре Microsoft EMET. При этом, однако, одна из них — MS13-008 (CVE-2012-4792) — детектируется и останавливается веб-антивирусом.

Это подтверждает преимущество комплексного подхода к защите. Поскольку реальные атаки с использованием уязвимостей (даже 0day) обычно являются многоуровневыми и могут задействовать, в том числе, и известные (пусть и видоизмененные) образцы вредоносного кода, они с большей вероятностью будут останавливаться продуктами вроде KIS. Но, конечно, это не отменяет необходимости дальнейшего совершенствования AEP, а другие разработчики антивирусов, по-видимому, должны последовать примеру ЛК. Стратегія охолодження ЦОД для епохи AI

Читайте также

|

Останні обговоренняТОП-новости

ТОП-блогиТОП-статьи

|

||||||||||