| 0 |

|

Большей части мира пришлось перейти на работу из дома. Это означает, что теперь больше людей и устройств получают доступ к конфиденциальным корпоративным данным через домашние сети. Многие были просто вынуждены начать работать в новой среде и быстро решать возникающие задачи.

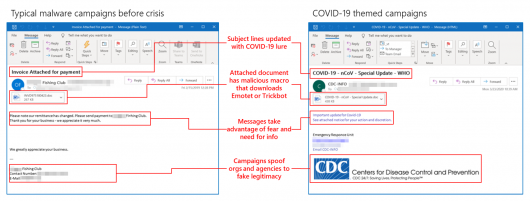

Наши почтовые ящики, телефоны, телевизоры и новости полны сообщениями о COVID-19, информация поступает постоянно. Это ошеломляет, и злоумышленники об этом знают. Они знают, что многие переходят по ссылкам не глядя, потому что возрос уровень тревоги, и они пользуются этим. Вот почему наблюдается рост успешности атак с применением фишинга и социальной инженерии. Дело не в том, что у злоумышленников внезапно стало больше ресурсов для обмана пользователей. Они просто добавляют ключевые слова, связанные с COVID-19, в уже имеющуюся инфраструктуру, включая вымогательские программы, фишинговые кампании и другие механизмы доставки вредоносных программ, чтобы сделать ссылки актуальными. Если нажать на такую ссылку, то злоумышленники могут проникнуть в наши почтовые ящики, украсть наши учетные данные, разослать еще больше вредоносных ссылок нашим коллегам с помощью инструментов для совместной работы и ждать возможности украсть информацию, которая принесет им наибольшую прибыль.

Команды Microsoft (в корпорации работают 3500 специалистов по защите), занимающиеся анализом угроз, активно отслеживают сегодняшнее смещение акцентов и реагируют на него. Наши данные показывают, что угрозы, спекулирующие на теме COVID-19, не особо отличаются от уже существующих способов атаки, а просто слегка изменены, чтобы была связь с этой пандемией. Это означает, что мы наблюдаем смену приманки, а не всплеск атак. Анализ показывает, что эти атаки укладываются в привычные колебания ландшафта угроз:

В каждой стране мира была по крайней мере одна атака на тему COVID-19. Число успешных атак в странах, пострадавших от эпидемии, растет по мере усиления страха и желания получить информацию. Телеметрия Microsoft показывает, что больше всех пострадали Китай, США и Россия.

Новейшие, но уже широко распространенные семейства вредоносных программ TrickBot и Emotet очень активно действуют и актуализируют приманки, чтобы спекулировать на пандемии. На сегодняшя специалисты насчитали уже 76 вариантов угроз по всему миру, пользующихся темой COVID-19.

Microsoft отслеживает тысячи фишинговых кампаний, в рамках которых каждую неделю рассылаются миллионы вредоносных сообщений. Фишинговая кампания – это не просто одно целевое электронное письмо для одного целевого пользователя. Это могут быть сотни или тысячи вредоносных писем, нацеленных на сотни или тысячи пользователей, поэтому такие кампании очень эффективны. Из миллионов целевых сообщений, рассылаемых ежедневно, примерно 60 тыс. включают вредоносные вложения или вредоносные URL-адреса, прикрывающиеся темой COVID-19.

Хотя это число кажется очень большим, важно отметить, что это менее двух процентов от общего объема угроз, которые в Microsoft активно отслеживают и ежедневно предотвращают. Такая статистика подтверждает, что общий объем угроз не увеличивается, но злоумышленники меняют свои методы, пользуясь страхом. Они рассылают письма от имени известных организаций, таких как «Всемирная организация здравоохранения» (ВОЗ), «Центры по контролю и профилактике заболеваний» (CDC) и «Министерство здравоохранения», чтобы проникнуть в почтовые ящики.

За один день репутационный фильтр SmartScreen просматривает и обрабатывает более 18 тыс. вредоносных URL-адресов и IP-адресов, использующих тему COVID-19. Это еще раз показывает, что злоумышленники становятся более агрессивными и гибкими в подготовке атак: используя те же методы доставки, но чаще меняя вредоносные URL-адреса, они пытаются обойти защиту на основе машинного обучения.

Система Advanced Threat Protection в Microsoft Office 365 предотвратила крупную фишинговую кампанию, в которой использовалась поддельная страница входа в Office 365 для сбора учетных данных. За 24 часа было обнаружено около 2300 уникальных HTML-вложений с недостоверной информацией о финансовой компенсации пострадавшим от COVID-19, рассылаемых в рамках этой кампании. Ожидается рост числа кампаний, спекулирующих на страхе потерять деньги, поскольку правительства расширяют списки предприятий, которые должны приостановить работу, а в США начинают выплачивать антикризисные компенсации.

Было замечено несколько актуальных постоянных угроз и государственных хакерских групп, нацеленных на организации здравоохранения и использующих в своих кампаниях приманки на тему COVID-19. Когда клиенты подвергаются таким атакам, Microsoft уведомляет их об этом напрямую, чтобы ускорить расследования. А также сообщает соответствующим органам о вредоносных доменах и URL-адресах, пользующихся темой COVID-19, чтобы их можно было закрыть, а по возможности и привлечь к ответственности тех, кто стоит за ними.

Хотя фишинговые письма – распространенный вектор атаки, эта лишь одна из многих точек входа, которыми пользуются злоумышленники. Основная их цель состоит в том, чтобы получить и расширить доступ к ресурсам организации, закрепиться там и ждать возможности украсть или зашифровать как можно больше конфиденциальной информации, чтобы получить наибольшую прибыль.

В это трудное время Microsoft напоминает клиентам, какие средства защиты встроены в ее продукты, и посоветовать, как расставить приоритеты:

Защищайте конечные устройства с помощью Microsoft Defender ATP – до пяти устройств лицензированных пользователей одновременно, которые легко подключить в любое время. Microsoft Defender ATP отслеживает угрозы на всех платформах, включая macOS. В техническом сообществе Microsoft можно найти дополнительные инструкции, рекомендации, информацию о подключении и лицензировании.

Включите многофакторную проверку подлинности (MFA) и контроль доступа по условию через Azure Active Directory для защиты идентификационных данных. Сейчас, когда пользователи работают из дома, как никогда важно избегать компрометации учетных данных. Рекомендуется подключать все приложения – от SaaS до локальных приложений – к Azure AD для единого входа, включать MFA и применять политики доступа по условию, а также предоставлять безопасный доступ подрядчикам и партнерам. Microsoft также предлагает бесплатную службу Azure AD для единого входа, включая MFA с использованием приложения Microsoft Authenticator.

Защитите почтовые ящики и учетные записи электронной почты с помощью Office 365 ATP, облачной службы фильтрации электронной почты Microsoft, которая защищает от фишинга и вредоносных программ, включая функции для защиты вашей организации от нарушений политики обмена сообщениями, целевых атак, уязвимостей нулевого дня и вредоносных URL-адресов. Интеллектуальные рекомендации от Security Policy Advisor помогут уменьшить распространение макроатаки, а служба Office Cloud Policy Service облегчит внедрение базовых показателей безопасности.

Microsoft Cloud App Security поможет защититься от использования теневой ИТ-инфраструктуры и несанкционированных приложений, позволит выявлять и прекращать атаки в облаке, а также контролировать передачу данных между облачными приложениями, будь то приложения Microsoft или сторонних производителей.

Microsoft Threat Protection сопоставляет сигналы из всех этих источников, используя Azure ATP, Microsoft Defender ATP, Office 365 ATP и Microsoft Cloud App Security, чтобы понять всю цепочку атаки, помочь специалистам по защите определить, какие угрозы необходимо устранить в первую очередь, и автоматически восстановить поврежденные учетные записи, почтовые ящики, конечные устройства и облачные приложения до безопасного состояния. Средства анализа угроз учитывают сигналы не только от одного вектора атаки (такого как фишинговые письма), а сразу по всем направлениям, включая электронные письма, идентификаторы, конечные устройства и облачные приложения, чтобы понять, как меняется ландшафт угроз, и встроить эти знания в наши продукты для предотвращения разрастания и усиления атак. Встроенные средства автоматического устранения атак в этих решениях помогают уменьшить нагрузку на специалистов по защите, возрастающую из-за появления множества новых устройств и соединений.

Azure Sentinel – полностью облачное решение SIEM, которое объединяет данные анализа из Microsoft Threat Protection и Azure Security Center, а также журналов любых сторонних и клиентских приложений, чтобы облегчить специалистам по безопасности обнаружение, рассмотрение и расследование угроз по всему предприятию. Как и во всех продуктах Microsoft Security, клиенты Azure Sentinel получают преимущества интеллектуального анализа угроз для обнаружения и поиска атак. Azure Sentinel позволяет легко добавлять новые источники данных и масштабировать существующие, используя встроенные рабочие книги, поисковые запросы и аналитику, чтобы помочь в идентификации угроз, их приоритизации и реагирования на них.

Средства защиты, предоставляемые облаком, важны, чтобы получать актуальные обновления и исправления безопасности. Если вы еще не используете их, настоятельно рекомендуется начать это делать. Также предлагаются расширенные средства поиска угроз с помощью Microsoft Threat Protection и Azure Sentinel.

Стратегія охолодження ЦОД для епохи AI

| 0 |

|