| 0 |

|

Компоненты вредоносной программы Industroyer

Компания ESET обнаружила сложную и опасную вредоносную программу, предназначенную для атак на промышленные системы. Угроза, которую продукты ESET выявляют как Win32/Industroyer, могла быть использована во время атаки на украинскую энергосистему в 2016 г. Кроме уникальных возможностей вредоносной программы для осуществления такой атаки, Industroyer содержит отметку времени активации 17 декабря 2016 г. – день отключения электроэнергии.

Тот факт, что именно эта угроза была применена во время атаки на украинскую энергосистему, пока окончательно не подтвержден. Однако, несомненно, Industroyer способна нанести существенный вред электроэнергетическим системам и может быть адаптирована для атаки на другие виды критически важной инфраструктуры.

Опасность Industroyer заключается в способности непосредственно контролировать выключатели и автоматические переключатели электрической подстанции. Для этого вредоносная программа использует промышленные протоколы связи, которые используются во всем мире в инфраструктуре электроэнергетики, системах управления транспортом и других важнейших системах инфраструктуры. Эти выключатели и автоматические переключатели являются цифровыми эквивалентами аналоговых переключателей; технически они могут быть разработаны для выполнения различных функций. Таким образом, потенциальное воздействие угрозы может варьироваться от простого выключения электроэнергии, каскадных аварий к более серьезному повреждению оборудования. Прекращение работы таких систем может прямо или косвенно влиять на функционирование сферы жизненно важных услуг.

Угроза Industroyer использует существующие протоколы, разработанные несколько десятилетий назад. В то время промышленные системы были изолированы от внешнего мира, поэтому их протоколы связи были разработаны без учета требований безопасности. В связи с этим киберпреступникам не нужно было искать уязвимости протоколов, а только уметь использовать протоколы для своих целей.

Недавнее отключение электроэнергии произошло 17 декабря 2016 г., почти через год после кибератаки, которая оставила без электроэнергии 250 тыс. домохозяйств в некоторых регионах Украины 23 декабря 2015 г. Тогда киберпреступники проникли в сеть распределения электроэнергии благодаря вредоносной программе BlackEnergy, в которую входили KillDisk и другие вредоносные компоненты, а затем несанкционированно использовали легальное программное обеспечение удаленного доступа для контроля рабочих станций операторов и отключения электроэнергии. Кроме целенаправленности на украинскую энергосистему, нет очевидного сходства в коде между BlackEnergy и Industroyer.

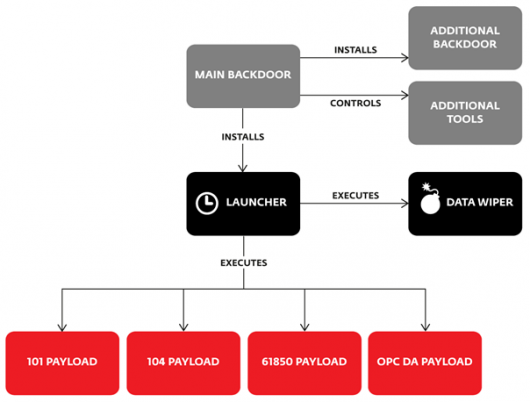

Industroyer является модульной вредоносной программой. Основным компонентом является бэкдор, который используется киберпреступниками для управления атакой. В частности, бэкдор устанавливает и контролирует другие компоненты, а также подключается к удаленному серверу для получения команд и предоставление информации злоумышленникам.

От других вредоносных программ, нацеленных на инфраструктуру, Industroyer отличает использование четырех компонентов, предназначенных для получения прямого контроля над автоматическими выключателями и переключателями на подстанции распределения электроэнергии. Каждый из этих компонентов нацелен на конкретные протоколы связи, указанные в следующих стандартах: IEC 60870-5-101, IEC 60870-5-104, IEC 61850 и OLE for Process Control Data Access (OPC DA).

Вредоносная программа содержит несколько функций, разработанных для избежания обнаружения и обеспечения устойчивости вредоносной программы, а также уничтожения следов в системе после выполнения своей работы.

Например, связь между командными серверами (C&C), скрытая с помощью Tor, может ограничиваться нерабочими часами. Кроме того, программа использует дополнительный бэкдор, замаскированный под приложение Notepad. Вредоносный компонент предназначен для восстановления доступа к определенной сети в случае, если основной бэкдор был обнаружен или отключен. А модуль очистки данных предназначен для удаления системно важных ключей реестра и перезаписанных файлов для осложнения восстановления и причинения неисправности системы.

Киберпреступники также разработали собственный сканер портов, который создает схему сети. Кроме этого, в арсенале злоумышленников также есть инструмент отказа в обслуживании (DoS), который использует CVE-2015-5374 уязвимость в устройствах Siemens SIPROTECT и может вызывать сбои в работе.

Благодаря своей универсальности вредоносная программа Industroyer может быть использована для атаки на любую систему управления производственным процессом с использованием определенных протоколов связи. В то время как некоторые из компонентов в проанализированных образцах предназначены для конкретного оборудования. Например, компонент очистки и один из дополнительных модулей приспособлены для использования в системах с определенными продуктами для управления промышленной мощностью от ABB. А компонент DoS направлен именно на устройства Siemens SIPROTECT, которые используются в электрических подстанциях и других смежных отраслях.

По мнению специалистов ESET, способность Industroyer оставаться в системе и непосредственно вмешиваться в работу промышленных аппаратных средств делает ее наиболее опасной вредоносной программой для систем управления производственными процессами после угрозы Stuxnet, которая была обнаружена в 2010 г. и направлена против ядерного проекта Ирана.

Атака на украинскую электроэнергетическую систему 2016 г. привлекла гораздо меньше внимания, чем предыдущая атака в 2015 г. Однако Win32/Industroyer является передовой вредоносной программой в руках изобретательных злоумышленников. Благодаря своей способности сохраняться в системе и предоставлять ценную информацию для настройки дополнительного модуля, киберпреступники могут адаптировать вредоносную программу под любую среду, что делает ее крайне опасной. А недавняя атака на украинскую энергетическую систему должна стать тревожным сигналом для тех, кто отвечает за безопасность критически важных систем во всем мире.

Стратегія охолодження ЦОД для епохи AI

| 0 |

|