| 0 |

|

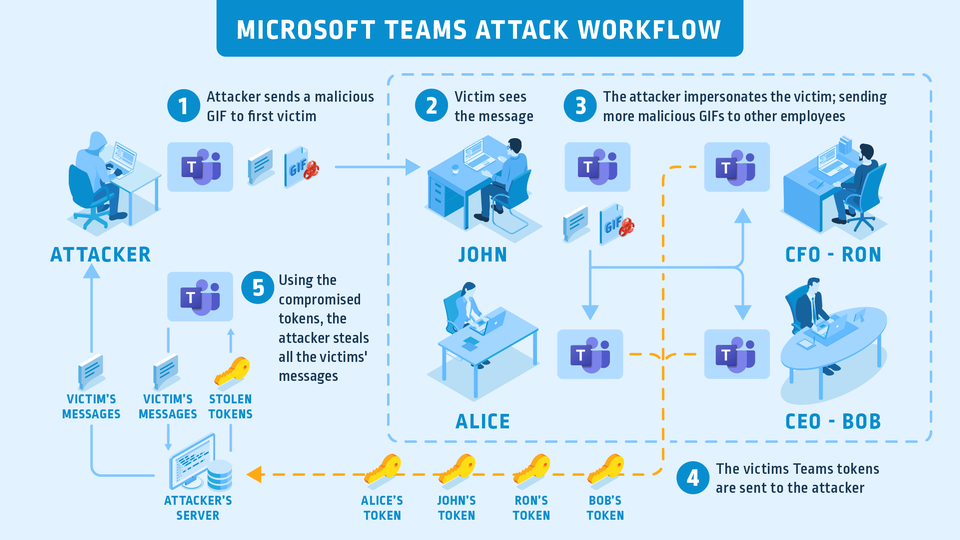

Специалисты компании CyberArk обнаружили уязвимость, которая позволяла скомпрометировать учетную запись платформы Microsoft Teams, предназначенной для общения и совместной работы. Для этого злоумышленникам достаточно было отправить сотруднику целевой организации ссылку или GIF. Впрочем, подготовительные этапы данной атаки включали несколько шагов, которые вряд ли удалось бы осуществить неискушенным хакерам.

Обнаруженная уязвимость была связана с тем, как десктопная и браузерая версии Microsoft Teams работает с аутентификационными токенами и ресурсами изображений. По сути, атакующий мог создать ссылку или GIF-файл, который при обработке в Microsoft Teams передавали токен пользователя на подконтрольный злоумышленнику сервер. И если при использовании ссылки жертва должна была кликнуть по ней, то в случае с файлом GIF жертва должна была просто просмотреть гифку в чате Microsoft Teams, после чего токен отправлялся хакеру. То есть взаимодействия с пользователем атака не требовала.

Завладев аутентификационным токеном, злоумышленник получал возможность использовать его для угона учетной записи жертвы, используя интерфейсы API. Данный метод подходил для чтения сообщений пользователя в Microsoft Teams, отправки сообщений от имени жертвы, создания групп, добавления или удаления пользователей из групп, а также изменения разрешений группы.

Хуже того, атаку можно было полностью автоматизировать, из-за чего проблема могла распространиться по организации, как червь, используя скомпрометированные учетные записи для рассылки вредоносного файла GIF другим пользователям Microsoft Teams. Таким образом, атакующий мог достать потенциально конфиденциальную информацию, включая пароли, данные собраний и календаря, а также бизнес-планы.

Так, исследователи описывают простые примеры применения уязвимости: злоумышленник использует взломанную учетную запись для запроса сброса пароля у ИТ-отдела организации. Или злоумышленник связывается с генеральным директором, используя взломанный аккаунт другого руководителя, и запрашивает конфиденциальную финансовую информацию. Таким же образом атакующий может попытаться убедить руководство, например, установить на свои машины malware.

Говоря об упомянутых выше ограничениях, нужно сказать, что когда жертва видит вредоносный файл GIF, ее токен доступа может быть отправлен только на поддомен teams.microsoft.com, а значит, злоумышленнику нужно каким-то образом скомпрометировать такой поддомен.

Также, возвращаясь к ограничениям, нужно упомянуть, что для начала атаки злоумышленнику необходимо получить доступ к учетной записи Microsoft Teams, с которой он сможет начать рассылать вредоносные ссылки или файлы GIF. То есть понадобится предварительно скомпрометировать одного из сотрудников компании иным образом. Однако исследователи уверены, что атака все же может быть запущена извне целевой организации. Например, злоумышленник может убедить жертву, пригласить его в Microsoft Teams для проведения собеседования.

Microsoft сообщает, что обнаруженная специалистами уязвимость уже устранена, а обнаруженные CyberArk поддомены более не могут быть использованы злоумышленниками. Также в компании сообщили, что не нашли никаких признаков реальной эксплуатации этой ошибки.

Стратегія охолодження ЦОД для епохи AI

| 0 |

|