Check Point о будущем кибербезопасности

24 декабрь, 2020 - 17:29Леонід БарашСегодня уровень киберпреступности чрезвычайно высок. В прошлом году было предотвращено более 1 млрд. атак. Раньше работало обнаружение угроз, теперь — только предотвращение. Для этого нужна скорость, гибкость и адаптивность. Будущее кибербезопасности — в единстве, адаптивности и способности реагировать на новые вызовы. Об этом говорилось на двухдневной виртуальной конференции Check Point.

Она открылась вступительным словом главы представительства компании в России и СНГ Василия Дягилева, который отметил, что основная цель конференции не столько рассказать о достижениях Check Point, сколько о том, что происходит в индустрии. «Этот год для всех был непростым, этот год, наверное, изменил человечество так, как оно не изменялось очень давно, и так, как мы не могли себе даже представить», - отметил выступающий.

Но на самом деле, мы живем в удивительном мире, продолжил Василий Дягилев. Этот мир может приспосабливаться, практически, к любым условиям. Человечество буквально за несколько месяцев смогло переместить в онлайн, в цифровую форму то, о чем оно даже не мечтало. Растет количество устройств, подключаемых к Интернету, которые делают жизнь намного проще. ИТ, о которых много говорили, и которые постепенно меняли нашу жизнь, вышли на первый план. За последние полгода люди научились жить в новой реальности, когда многие события происходят в цифровом формате. Сегодня, как никогда, стала понятна важность ИТ. Бизнес тех компаний, тех заказчиков, которые смогли очень быстро перестроится и оказаться на гребне «цифровой волны», не только не потерял динамику, а начал еще больше ускоряться.

Василий Дягилев: «Сегодня, как никогда, мы поняли важность ИТ»

«Данная конференция посвящена тому, какие выводы мы должны сделать, чтобы защитить себя в будущем — отметил Василий Дягилев. — Check Point представит, как будет выглядеть наш мир. И для того, чтобы в нем ориентироваться, для того, чтобы правильно построить свою бизнес-стратегию, нужно понимать, что делать. И с точки зрения ИТ, и с точки зрения кибербезопасности».

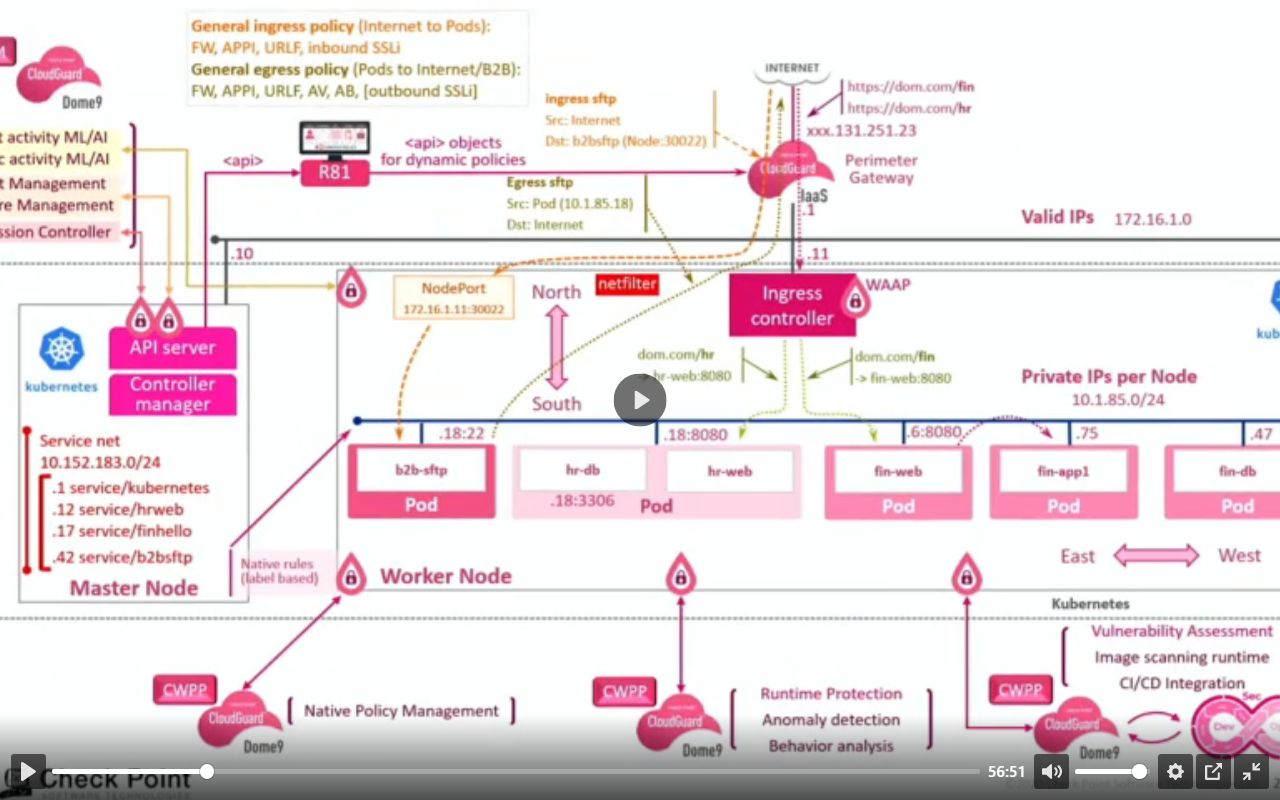

Первый доклад сделал архитектор систем информационной безопасности Антон Разумов. Темой его вступления была DevSecOps — безопасность в новой эре разработки ПО. Буквально год назад темой DevOps и защиты контейнеров интересовались редкие компании, можно сказать, единицы. Сейчас, скорее, наоборот, остались единицы таких компаний, кого это еще не коснулось. Причем, часто оказывается, что даже если служба безопасности не занимается этим вопросом, это еще не значит, что он не актуален. Вполне вероятно, что разработчики уже развернули свой кластер Kubernetes, и пора идти к ним, поскольку традиционные подходы, брандмауэры, IPS, не способны обеспечить безопасность в должной степени. Что же изменилось в связи с новыми подходами в разработке, как это сказывается на безопасности и что со всем этим делать?

Современные реалии характеризуются высокой динамикой изменений. И ключевым здесь являются даже не сами технологии, а изменения в разработке, скорость вывода в производство новых версий. Таковы сегодня требования бизнеса. Именно по причине такого ускорения и появились микросервисы, контейнеры, бессерверные функции и много другого интересного.

Разумеется, такое ускорение коснулось не только разработки ПО, ускорился весь мир. Можно вспомнить, что когда-то ПО долго создавалось и тщательно тестировалось, поскольку цена ошибки была крайне высока. С появлением Интернета стало проще рассылать обновления, исправления, а сейчас зачастую сервисы можно исправлять на сервере чуть ли не в режиме on line. И на первый план сегодня выходит не способность написать код без единой ошибки, а способность быстро проверять идеи и восстанавливаться в случае проблем.

Переход в облака остановить невозможно, и поэтому службам безопасности нужно глубже включаться в этот процесс, чтобы сразу поставить его на правильные рельсы. И один из важных моментов, который нужно четко понимать и учитывать в разработке стратегии компании, это кто за что отвечает, так называемая Shared Responsibility Model. Традиционно, организация отвечала за все, за сетевое оборудование, серверы, их настройки безопасности, всевозможный контроль доступа. При переходе в публичное облако инфраструктурой, ее безопасностью, сетью уже занимается поставщик облачных услуг. Когда непосредственно в облаке запускаются контейнеры, то уже исчезает вся традиционная безопасность, брандмауэры, IPS в привычном виде там совсем не применимы. И безопасность в значительной степени ложится на плечи разработчиков, DevOps. Получается, что безопасность в основном обеспечивается командами разработки, но в случае возникновения каких-то проблем претензии предъявляются подразделениям безопасности. То есть, фактически, речь идет о DevSecOps и о том, что вся разработка, на всех шагах должна вестись с учетом требований безопасности.

Антон Разумов: «Переход в облака остановить невозможно, и поэтому службам безопасности нужно глубже включаться в этот процесс»

Здесь нужно учитывать ряд важных моментов при формировании стратегии компании. В их числе, отсутствие периметра сети, все в виде кода, даже описание инфраструктуры. Но при этом уже нельзя в разрыв установить брандмауэр и контролировать каждый пакет. На фоне этого появились новые угрозы в среде Kubernetes. Как все это обезопасить? Очень правильной является идея включить безопасность на всех этапах создания и жизненного цикла продукта.

Далее докладчик перешел к безопасности самих приложений, которые выполняются на кластерах компаний. В процессе CICD (непрерывная интеграция и непрерывная доставка) приложения тестируются и должны попасть в производственный процесс. Но как узнать, не представляют ли они опасность? Анализ вручную занимает слишком много времени. Однако и без проверки ПО также нельзя выпускать в эксплуатацию. Может появиться мысль, а чего в самом деле нужно опасаться, к чему нужно быть готовым, что проверять? Всем известно, что разработчики делают ошибки, регулярно обнаруживаются уязвимости. Одна из частых проблем — это указание непосредственно в коде всяческих секретов, паролей, ключей доступа. Если просто сделать поиск в Google по учетным записям, то можно обнаружить огромное количество таких CVE (Common Vulnerabilities and Exposures). И это только один пример таких потенциальных проблем, который показывает, что код своих разработчиков нужно контролировать. Но важным моментом является то, что контролировать нужно не только своих разработчиков, не только их код. Даже если разработчики профессиональны, они редко пишут код полностью с нуля. Как правило, используются всевозможные библиотеки. А кто сказал, что с библиотечными кодами все хорошо? На GitHub не выполняется мониторинг того, что пользователи выкладывают на этот ресурс. Так что легко можно скопировать какую-то библиотеку с уязвимостями, со случайными или специально содержащими ошибками. Но и это еще не все. На этапе сборки контейнеров берутся также дополнительные артефакты из внешних источников. Значит, не только код, но и контейнеры после сборки нужно проверять.

Выше речь шла о защите изнутри. Но атаки могут быть и извне, и в этом случае традиционная IPS на периметре уже не поможет, поскольку наружу публикуется только 443 порт, и IPS видит зашифрованный трафик. И в этом случае правильным будет использование WAF (Web Application Firewall). Также стоит учесть, что пользователи не только обращаются к ресурсам по HTTPS. Много коммуникаций осуществляются через специальный API, например, REST. Поэтому, помимо WAF, необходимо защищать и API (API Protection). И даже если атака удалась, ее нужно обнаружить и принять соответствующие меры. То есть, нужен поведенческий анализ, машинное обучение. Подход Check Point базируется на легковесных агентах. Их задача собрать и передать нужную информацию в «мозговой центр».

Подход Check Point к безопасности базируется на легковесных агентах

(капельки с красным контуром)

Выступления продолжил менеджер по продуктам Ицик Фейглевич (Itzik Feiglevitch), который рассказал о безопасной экосистеме IoT. По его мнению, сегодня IoT-устройства являются одной из основных тенденций на рынке. Вокруг них ведется очень много разговоров, и количество таких устройств неудержимо растет. Оценки дают цифры от 20 до 50 млрд., а некоторые — и до 80 млрд.

Исследования показали, что в типичном предприятии с 5000 сотрудников имеется около 20 тыс. подключенных к сети устройств IoT. В типичном госпитале на 500 коек можно найти 5 тыс. IoT-устройств. На фабрике с 2 тыс. рабочих обычно имеется 5 тыс. индустриальных IoT-устройств. У них есть разные контроллеры, системы безопасности, и все они подключены к фабричной сети.

Какие протоколы они используют? Каким трафиком обмениваются по сети? Для менеджера по безопасности, ИТ-менеджера или администратора сети это нетривиальные устройства, подключенные к сети. Многие их них имеют уникальные характеристики и функции. Они могут использовать какие-то редкие протоколы, о которых вы никогда и не слышали. И наиболее беспокоящим моментом является то, что большинство таких устройств являются неуправляемыми. То есть, несмотря на то, что они подключены к сети, их нельзя контролировать, изменять политики, управлять тем, что они могут и что не могут делать в сети.

Сегодня множество этих устройств имеют доступ к Интернету, например, для оказания поддержки. Мы же хотим, чтобы производители этих устройств выполняли обновления, чтобы эти устройства всегда работали на актуальной версии ПО. Также это может быть связано с тем, что нужно предоставить удаленный доступ сотрудникам, кто из-за коронавируса должен работать дома. Или, может быть, потому, что необходимо предоставить доступ сторонней компании, которая обслуживает эти устройства.

Итак, многие из таких устройств имеют доступ к Интернету. И хакеры используют стандартные инструменты, чтобы обнаружить эти устройства и подключиться к ним. Тогда они могут получить доступ к ним напрямую. Подумайте о всех посетителях, обслуживающем персонале, которые приходят в ваш офис, которые имеют доступ к этим устройствам. Могут ли они подключиться к этим устройствам, например, через USB-порт или по сети Ethernet? Как много таких устройств подключено к открытым сетям Wi-Fi? Как только вы получаете доступ к IoT-устройству, вы легко можете его взломать. Многие из этих устройств даже не имеют базовой защиты, работают на устаревших ПО и ОС. И многие защищены простыми паролями типа 1234. Или они поставляются со стандартными паролями, которые потом никто не меняет. И речь идет о тысячах устройств, на которых это нужно сделать. Иногда персонал просто не может пойти и исправить эти проблемы. Например, нет физического доступа или устройство должно работать непрерывно. И во многих случаях, как уже упоминалось ранее, эти устройства неуправляемые. Но хакеры знают и используют такие устройства. Делают они это двумя способами. Первый, это получение доступа к самому устройству и управлению им. Например, это может быть медицинское устройство в больнице. Хакер может управлять этим устройством и даже кого-то убить. Это может быть устройство на фабрике, которое может вызвать остановку всего производства. Или устройство можно использовать для криптомайнинга. Другой способ использования доступа к устройству, это черный ход в сеть организации. Потому что многие устройства могут быть подключены к Интернету небезопасным способом. И хакеры могут довольно просто подключиться к ним, взломать и через них проникнуть в сеть компании.

В сети Check Point огромное количество IoT-устройств. Эти устройства очень легко взломать, и они являются неуправляемыми. При решении проблем защиты команда Check Point определила две обязательные функции безопасности, которые должны были быть реализованы. Главная из них заключается в том, чтобы предотвратить несанкционированный доступ к устройствам IoT. Другими словами, необходимо заблокировать доступ к таким устройствам неавторизованным пользователям. Вторая функция безопасности основана на том, что уже сегодня в сети находится большое количество IoT-устройств. И, возможно, некоторые из них уже заражены.

Ицик Фейглевич: «В сети компаний, как правило, находится множество IoT-устройств»

Фактически несколько месяцев назад Check Point вывела на рынок свое новое решение Infinity SOC и развернула его на сотнях сайтов своих клиентов. Результат — продолжается обнаружение устройств IoT, которые подверглись атаке Mirai. Итак, необходимо идентифицировать эти устройства, изолировать их и предотвратить заражение других устройств и сетевых элементов. Это делается с помощью решения Check Point IoT Protect. Оно состоит из трех элементов. Первый, IoT Discovery & Risk Analysis, предоставляет полную интеллектуальную карту всех устройств IoT, которые подключены к сети предприятия. Второй, Zero Trust Segmentation, исходит из принципа нулевого доверия к устройствам IoT и сегментирует их пул с помощью брандмауэров, чтобы не допустить распространения атаки с «востока на запад». Поэтому нужно применять политику, которая точно определяет, что эти устройства могут делать внутри сети, а что нет. Какой IoT-трафик можно разрешить, а какой нужно заблокировать. Третьим элементом является IoT Threat Prevention. Он позволяет идентифицировать и блокировать вредоносный IoT-трафик. И это нужно делать на нескольких уровнях по периметру, прежде чем он проникнет в сеть, а также внутри сети, чтобы предотвратить его распространение между различными IoT-устройствами. Их можно защитить изнутри, используя новую технологию Check Point nano-engine.

Решение Check Point IoT Protect состоит из трех элементов

Итак, нужно начать с поиска всех IoT-устройств в сети. После этого нужно использовать разработанный Check Point уникальный API, который позволяет получить информацию от любого устройства, обнаруженного на рынке. Теперь, используя механизм обнаружения, Check Point может идентифицировать все устройства IoT в сети. Механизм обнаружения отслеживает трафик с помощью технологии глубокой инспекции пакетов. Он может найти все устройства в сети и предоставить информацию о них. Также проводится анализ рисков, которые устройства может представлять для сети. Это делается на основе различных индикаторов рисков. Эти индикаторы могут быть связаны, например, с известными уязвимостями ОС этого устройства. Check Point также предоставляет заказчикам онлайн-инструмент для анализа прошивки. Компания может проанализировать эту прошивку и отправить подробный отчет о рисках, которые представляет эта прошивка для сети заказчика.

Теперь, когда создана полная интеллектуальная карта всех IoT-устройств, которые есть в сети, можно ввести подходящую политику. Для этого можно использовать Check Point Security Management System. Внутри системы управления безопасностью Check Point используется компонент, называемый контроллером IoT. Этот компонент собирает всю информацию от машины обнаружения и позволяет настраивать правила безопасности на основе атрибутов устройства. Можно, например, создать одну политику безопасности для всех камер наблюдения в сети и другую для всех принтеров.

Одна из мощных функций, которая является частью системы управления безопасностью сетевого экрана, — это контроль прикладных программ. Средство поддерживает более 1600 различных IoT-устройств, а также множество медицинских протоколов и команд. Эта комбинация функций контроля приложений системы управления безопасностью, инструмента управления политикой контроля доступа и механизма обнаружения позволила Check Point идеально настраивать правила безопасности для каждого из устройств IoT и ОТ в сетях заказчиков.

Однако это породило новую задачу, кто это все будет настраивать? Потому что речь идет о сотнях, а иногда и о тысячах правилах безопасности. Вот почему компания создала автоматизированный фильтр политик. Собирается информация из нескольких ресурсов, например, от других клиентов, которые могут использовать такие же устройства IoT. Анализируется трафик внутри сети, а также создается огромная БД с предопределенными политиками и схемами для всех этих устройств IoT. Таким образом можно собрать всю информацию, проанализировать ее и создать идеально подходящую политику для каждого из устройств.

В рамках механизма IPS можно проанализировать трафик в режиме реального времени и, используя технологию глубокой проверки пакетов, можно идентифицировать шаблоны атак, которые связаны с этой известной уязвимостью, и заблокировать трафик в случае обнаружения угрозы. У Check Point есть тысячи средств защиты различных устройств IoT и соответствующих ОС. И, конечно, этот список автоматически и постоянно обновляется.

Что касается непосредственно устройств IoT, то Check Point может защитить эти устройства изнутри с помощью инновационной технологии nano-engine. Этот небольшой программный компонент разворачивается внутри самого устройства IoT. Он автоматически связывается с облачным сервисом безопасности Infinity для анализа устройства, его прошивки и угроз внутри него. В случае обнаружения угроз они блокируются, и это делается без нарушения нормальной работы.

Необходимо принять во внимание еще одну важную вещь. И дело не только в самих устройствах IoT. Нужно посмотреть на экосистему всей сети и представить следующий сценарий. У заказчика есть все эти IoT-устройства в сети, но также есть рабочие станции, серверы, мобильные устройства, и все они связаны с устройствами IoT. Допустим, что развернута лучшая система безопасности для защиты устройств IoT. Но что произойдет, если рабочая станция, которая обменивается данными с одним из этих устройств, будет взломана вредоносным кодом? Или что произойдет, если пользователь подключился к одному из этих устройств, и сделает это через небезопасное соединение? Вот почему необходимо применять консолидированный подход к безопасности. И это именно то, что делает архитектура продукта Check Point Infinity.

Заказчики должны помнить, что, с одной стороны, устройства IoT позволяют повышать операционную эффективность, трансформировать мир в сторону цифровизации. Но, с другой стороны, нужно помнить о рисках, которые они могут нести для сети заказчика. Лучший способ защиты от этих рисков безопасности - использование трех элементов, о которых упоминалось выше.

Комментируя ситуацию в нашем регионе Александр Савушкин, региональный директор по развитию бизнеса Check Point Software Technologies в Украине, Грузии и странах СНГ отметил: «В ближайшем будущем, с распространением 5G сетей, устройства Интернета вещей станут еще более привлекательными для мошенников, и для их защиты будет необходим комплексный подход. За последние шесть месяцев компании в Украине, Беларуси, Узбекистане, Грузии и Казахстане подвергались кибератакам примерно 3 520 раз в месяц, и это число в скором будущем может вырасти».