Як захиститися від комплексних динамічних DDoS-атак?

28 октябрь, 2022 - 14:22Євген КуліковВ сучасних умовах захист IT-інфраструктури від кібератак в цілому і DDoS зокрема є особливо актуальним завданням для багатьох українських підприємств. Тому компанія NWU, офіційний дистриб’ютор Netscout в України, провела для своїх партнерів та замовників вебінар «Сучасна анатомія DDoS атак», присвячений цій проблемі.

Відкриваючи вебінар Максим Аношко, технічний директор NWU, повідомив, що його компанія працює з Netscout вже понад чотири роки та має у своєму портфелі успішно реалізовані проєкти для державних та фінансових установ, сервіс-провайдерів тощо.

Американська Netscout була заснована в 1984 році й на сьогодні вона обслуговує вже понад 20 тис. клієнтів у більш як 100 кранах світу, а її річний дохід сягає 820 млн дол. Штат компанії перевищує 2500 співробітників, з яких 35% – це розробники.

Основні напрямки діяльності: активний та пасивний моніторинг продуктивності мережевої інфраструктури; рішення відгалуження, підбору та підготовки трафіку для систем аналізу і моніторингу; захист від DDoS-атак корпоративного та провайдерського рівня.

Netscout є світовим лідером у сфері захисту від DDoS-атак в провайдерському сегменті. Рішення компанії використовують близько 90% світових сервіс-провайдерів, найбільших хмарних провайдерів та фінансових установ. Більше третини світового інтернет-трафіку проходить через її аналітичний центр під назвою ATLAS (horizon.netscout.com). Слід зазначити, що в основі напрямку захисту від DDoS-атак лежать напрацювання Arbor Networks, яка з 2000 до 2015 року існувала як самостійна компанія, а тепер це окремий підрозділ у складі Netscout.

Що стосується DDoS (Distributed Denial of Service – атака на відмову в обслуговуванні) – в більшості випадків, як відомо, такі атаки проводяться задля впливу на IT-ресурси жертви – з метою перевантажити її канали зв’язку та системи периметрової безпеки (фаєрвол, IPS тощо), паралізувати роботу сайтів чи вебдодатків, створити загрозу зламу та проникнення в корпоративну мережу. Їх розподіляють на три основні види: volumetric (об’ємні), application layer (прикладного рівня) та state-exhaustion (виснаження стану). Перший характеризується великими об’ємами сміттєвого трафіку і тому легко виявляється, але може завдати чимало клопоту жертві без спеціалізованих інструментів захисту. Другий і третій – складніші, непомітніші та набагато небезпечніші.

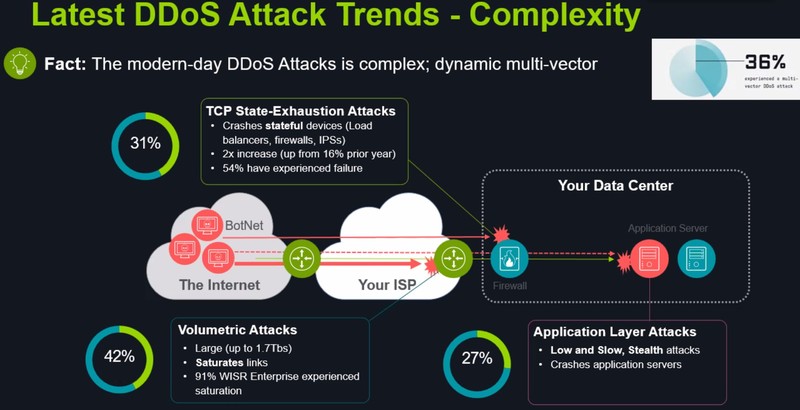

Досвід Netscout свідчить, що все частіше DDoS-атаки поєднують та комбінують основні три види – вони комплексні, динамічні та мультивекторні. Згідно з аналітикою, 42% атак включають складову volumetric (тобто направлені на канали зв’язку), 31% – TCP state-exhaustion (спрямовані на системи периметрової безпеки) та 27% – application layer (рівня додатків). Тому на сьогодні доцільно казати про мультивекторні атаки на мережеву інфраструктуру. Одні з них слугують прикриттям для інших. Головна ціль – проникнути за периметр мережі та виконати якісь шкідливі дії. Для прикладу сумновідома атака Black Energy на український енергетичний сектор поєднувала усі три види атак.

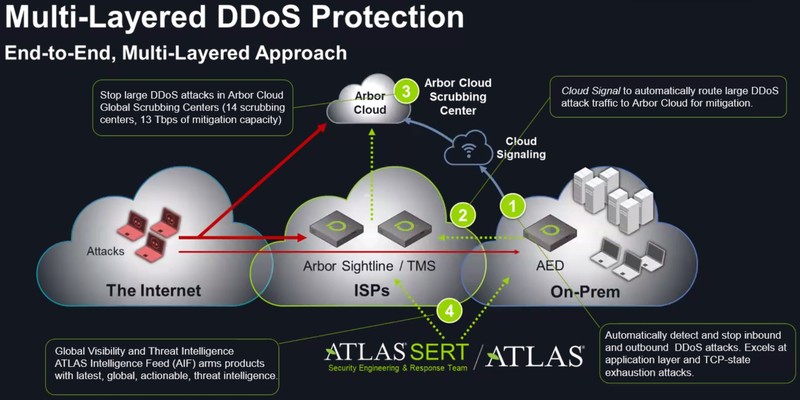

Тож оскільки сучасні підприємства рано чи пізно стикаються з мультивекторними атаками, для протидії ним також потрібен багаторівневий ешелонований захист. Зі свого боку на базовому рівні Netscout пропонує Arbor Edge Defense (AED). Це апаратно-програмний комплекс, пристрій, який встановлюється на периметрі мережі замовника та забезпечує захист інфраструктури.

Головна відмінність AED від хмарного рішення – можливість здійснювати інспекцію пакетів в обох напрямках. За словами Максима Аношко, це дуже важливо для якісного захисту мережі. Зовні, тобто з інтернету, як правило йдуть volumetric атаки, malware тощо. Але якщо, наприклад, в мережі вже є заражені машини чи IoT-пристрої й вони непомітно комунікують с центром керування ботнетом, AED може виявити таку активність та заблокувати, як в автоматичному режимі, так і через залучення адміністратора. Трафік, що виходить з мережі, сканується на основі власних пропрієтарних сигнатур ATLAS intelligence feed (AIF). Але можуть застосовуватись і сигнатури третіх виробників для більш тонкого очищення трафіку у якихось конкретних випадках. Присутня також інтеграція з SIEM системами, на кшталт Splunk. Що дає потужний інструмент безпеки та аналітики для виявлення та блокування загроз (в тому числі маловідомим та складним).

Головна відмінність AED від комплексів захисту периметра, як фаєрвол, IDS та IPS в тому, що AED – це in-line пристрій, через який трафік проходить постійно. Він належить до класу stateless пристроїв без контролю стану сесій. Відповідно, на відміну від фаєрволів, він не чутливий до переповнення таблиці сесій, наприклад.

Всі пристрої AED, що розташовуються на кордоні мережі, обладнані мережевими картами з фізичним bypass, як по оптиці, так і по міді. Це додатково підвищує відмовостійкість системи й дозволяє гнучко використовувати пристрої в залежності від задач.

Якщо стаються потужні volumetric атаки, які важко подолати самотужки, бо ж не існує такого пристрою, який on-premise здатний захистити абсолютно від усіх видів атак та загроз, замовники мають змогу використати функцію залучення захисного рішення Arbor Sightline на стороні провайдера або хмарного сервісу. Цей механізм називається Cloud Signaling – пропрієтарний протокол комунікації між молодшими та старшими лінійками продуктів Netscout.

Як це працює? В штатному режимі трафік проходить через AED, що стоїть на периметрі мережі. Якщо ж виникає загроза переповненню каналів зв’язку, AED формує спеціальний запит на перемаршрутизацію трафіку на систему очищення провайдера. Водночас AED продовжує аналізувати трафік для захисту від атак рівня додатків тощо. Це дуже потужний та дієвий механізм.

Наступний рівень захисту від складних та масштабних DDoS-атак покликаний забезпечити сервіс Arbor Cloud. Наразі це 14 ЦОДів по всьому світу з сумарною місткістю на рівні 13 Tbps. Найближчий до України розташований у Франкфурті. Є два варіанти його використання – BGP або DNS перенаправлення трафіку. Netscout радить за можливості неодмінно залучити його. Але, зрозуміло це вносить певні затримки, що для деяких користувачів та випадків можуть бути критичними. Тому до початку використання це потребує ретельного тестування для визначення реальних затримок.

Нарешті ще однією важливою складовою всіх комплексів Netscout – як корпоративних, так і провайдерських – є аналітична система ATLAS, що здійснює моніторинг актуальних подій у сфері DDoS та виробляє сигнатури AIF, які в автоматично оновлюються на всіх пристроях компанії. Це репутаційні сигнатури щодо бот-мереж, скомпрометованих IP-адрес і таке інше. Крім того, вона пропонує користувачам відповідні готові рекомендації best practice з подолання виявлених проблем.

З власного досвіду NWU, фінансові установи в Україні в основному використовують AED в віртуальному вигляді або гібридні рішення. Це робиться для максимально гнучкого захисту від загроз децентралізованої мережевої інфраструктури філіалів. Найбільш потужні та продуктивні рішення як правило розгорнуті на мережах провайдерів мобільного та фіксованого зв’язку. Вони здатні виконувати постійне очищення та аналіз трафіку як мережі самого провайдера, так і клієнтів, що замовили цей сервіс. Особливістю таких комплексів є наявність порталу замовника, де клієнт може візуально відстежувати кількість спожитого трафіку та атак, що мали місце, керувати критеріями очищення тощо.