| 0 |

|

Эксперты Positive Technologies представили результаты работ по внутреннему тестированию на проникновение. (Для исследования были выбраны 23 проекта по внутреннему тестированию на проникновение за 2019 г. из числа тех компаний, которые разрешили использовать обезличенные данные). Анализ показал, что почти половина всех действий преступников может не отличаться от обычной деятельности пользователей и администраторов, а в большинстве компаний контроль над инфраструктурой может получить даже низкоквалифицированный хакер.

По данным отчета, в 2019 г. во всех протестированных компаниях удалось получить полный контроль над инфраструктурой от лица внутреннего нарушителя. Как правило, на это уходило около трех дней, а в одной сети потребовалось всего 10 минут. В 61% компаний был выявлен хотя бы один простой способ получить контроль над инфраструктурой, который под силу даже низкоквалифицированному хакеру.

Как отмечают эксперты, легитимные действия, которые позволяют развить вектор атаки, составили 47% от всех действий пентестеров. К ним относятся, например, создание новых привилегированных пользователей на узлах сети, создание дампа памяти процесса lsass.exe, выгрузка ветвей реестра или отправка запросов к контроллеру домена. Все эти действия позволяют получить учетные данные пользователей корпоративных сетей или информацию, необходимую для развития атаки. Опасность состоит в том, что такие действия сложно отличить от обычной деятельности пользователей или администраторов, а значит, атака остается незамеченной. Детектировать перечисленные инциденты можно с помощью систем для выявления инцидентов информационной безопасности.

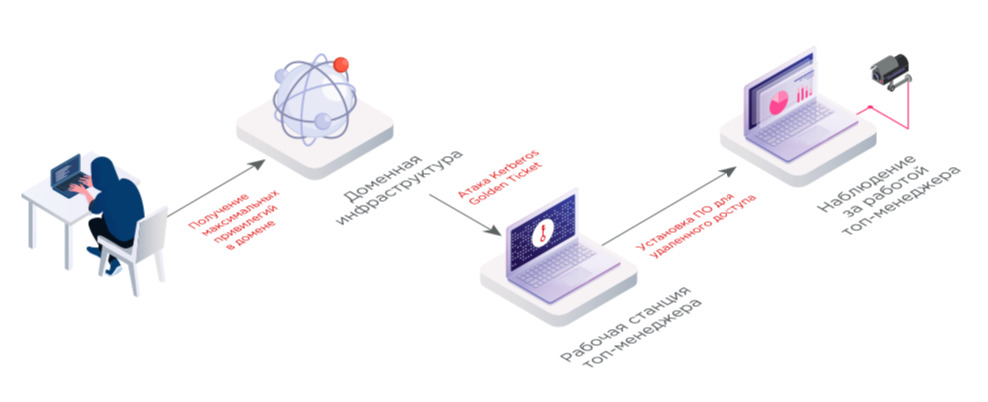

В ходе атак во внутренних сетях для сбора учетных данных и перемещения между компьютерами, как правило, используются архитектурные особенности ОС и механизмов аутентификации Kerberos и NTLM. Например, учетные данные злоумышленник может извлечь из памяти ОС с помощью специальных утилит, таких как mimikatz, secretsdump, procdump, или встроенных средств ОС, к примеру taskmgr для создания дампа памяти процесса lsass.exe.

Специалисты рекомендуют использовать актуальные версии Windows (выше 8.1 на рабочих станциях или Windows Server 2012 R2 на серверах). Привилегированных пользователей домена следует включить в группу Protected Users. В современных версиях Windows 10 и Windows Server 2016 реализована технология Credential Guard, позволяющая изолировать и защитить системный процесс lsass.exe от несанкционированного доступа. Для дополнительной защиты привилегированных учетных записей, в частности администраторов домена, стоит использовать двухфакторную аутентификацию.

Тестирование также показало, что злоумышленник может эксплуатировать известные уязвимости, которые содержатся в устаревших версиях ПО и позволяют удаленно выполнить произвольный код на рабочей станции, повысить привилегии или узнать важную информацию. Чаще всего в ходе тестирования эксперты сталкивались с отсутствием актуальных обновлений ОС. Так, по данным пентестеров Positive Technologies, в 30% компаний до сих пор можно обнаружить уязвимости ОС Windows, описанные в бюллетене безопасности 2017 г. MS17-010, а в некоторых даже MS08-067 (октябрь 2008 г.).

Ready, set, buy! Посібник для початківців - як придбати Copilot для Microsoft 365

| 0 |

|