| 0 |

|

Хотя мы понимаем, что Интернет вещей уже упрощает нашу жизнь и делает ее более удобной, кибербезопасность миллионов беспроводных устройств и приборов по-прежнему вызывает серьезную озабоченность.

Даже одиночные целенаправленные атаки могут привести к серьезному ущербу. Когда киберпреступники контролируют и манипулируют несколькими узлами в сети, возможности для разрушения увеличиваются.

Проф. из Калифорнийского университета в Санта-Барбаре Дмитрий Струков работает над этим. Он и его команда надеются ввести дополнительный уровень безопасности на растущее число устройств с поддержкой Интернета и Bluetooth с помощью технологии, целью которой является предотвращение клонирования, практики, при которой реплицируются узлы в сети, а затем используются для выполнения атак в сети. Микросхема, которая использует технологию ионных мемристоров, представляет собой аналог аппаратной памяти для решения этой проблемы.

«Вы можете думать о ней, как о черном ящике», - сказал проф. Струков. Из-за своей природы чип физически неклонируемый и, таким образом, может сделать устройство неуязвимым для взлома, подделки или тиражирования киберпреступниками.

Ключом к этой технологии является мемристор - электрический резистор, который может «помнить» о своем состоянии сопротивления в зависимости от истории приложенного напряжения и тока. Мемристоры не только могут изменять свои выходы в зависимости от их истории, но каждый мемристор, благодаря физической структуре его материала, также уникален в своем ответе на приложенное напряжение и ток.

Поэтому схема из мемристоров образует черный ящик, как это называл проф. Струков, причем выходы чрезвычайно сложно предсказать на основе входных данных.

«Идея состоит в том, что выходы трудно предсказать, и, поскольку их трудно предсказать, схему трудно воспроизвести», - отметил проф. Струков. Множество возможных входов может привести, по меньшей мере, к множеству выходов - чем больше мемристоров, тем больше возможностей. Запуск каждого займет больше времени, чем злоумышленник может разумно потратить на клонирование одного устройства, не говоря уже о сети из них.

Использование мемристоров в современной кибербезопасности особенно важно в свете хакерства, связанного с машинным обучением, в котором ИИ тренируется в «изучении» и моделировании входов и выходов, а затем предсказывает следующую последовательность на основе построенной модели. С машинным обучением злоумышленнику даже не нужно знать, что именно происходит, поскольку компьютер обучается по серии входов и выходов системы.

«Например, если у вас есть 2 миллиона выходов, и злоумышленник видит 10 000 или 20 000 из этих выходов, он может на основе этого подготовить модель, которая впоследствии сможет скопировать систему», - сказал автор статьи Хусейн Нили (Hussein Nili). Мемристорный черный ящик может обойти этот метод атаки, потому что он делает соотношение между входами и выходами достаточно случайным для внешнего мира, даже если внутренние механизмы схем достаточно повторяемы, чтобы быть надежными.

«Он должен выглядеть случайным, но он также должен быть детерминированным», - сказал он.

В дополнение к изменчивости, встроенной в эти мемристорные схемы, другие функции включают высокую пропускную способность, скорость и экономичность использования энергии, что делает их идеальным компонентом в ограниченном бюджете энергии Интернета вещей. Фактически, это уже полупрактическая технология, которая может использоваться как для идентификации устройства, так и для шифрования информации.

По мере того, как ученые продолжают совершенствовать эту технологию, проф. Струков и его команда исследуют, будут ли какие-либо дрейфы в характеристиках с течением времени. Они также разрабатывают «сильные» пути обеспечения безопасности, которые требуют больших мемристорных схем и дополнительных методов (подходящих для чувствительной военной техники или высоко секретной информации), а «слабые» пути больше ориентированы на бытовую электронику и повседневные гаджеты - ситуации, в которых, вероятно, не стоит время злоумышленника, потраченного на взлом устройства.

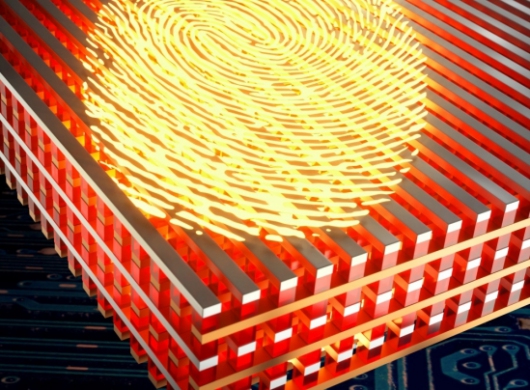

Иллюстрация мемристора как устройства кибербезопасности, появившаяся на обложке Nature Electronics

Ready, set, buy! Посібник для початківців - як придбати Copilot для Microsoft 365

| 0 |

|