|

СПЕЦІАЛЬНІ

ПАРТНЕРИ

ПРОЕКТУ

Определение наиболее профессиональных ИТ-управленцев, лидеров и экспертов в своих отраслях

Кто внес наибольший вклад в развитие украинского ИТ-рынка.

Награды «Продукт года» еженедельника «Компьютерное обозрение» за наиболее выдающиеся ИТ-товары

|

|

27 февраля 2026 г., 18:05

Коли людина каже, що подія є «ймовірною», люди зазвичай мають спільне, хоч і нечітке, розуміння того, що це означає. Але було виявлено, що коли чат-бот на базі АІ, такий як ChatGPT, використовує те саме слово, він не оцінює шанси так, як ми.

Нещодавно в журналі npj Complexity було опубліковане дослідження, яке показує, що, хоча АІ на базі великих моделей мов чудово справляються з розмовами, він часто не узгоджуються з людьми, коли повідомляють про невизначеність. Дослідження зосереджувалося на словах оціночної ймовірності, які включають такі терміни, як «можливо», «ймовірно» та «майже напевно».

Порівнюючи, як моделі АІ та люди відображають ці слова на числові відсотки, були виявлені значні розбіжності між людьми та великими моделями мов. Хоча моделі, як правило, погоджуються з людьми щодо крайнощів, таких як «неможливо», вони різко розходяться щодо ключових слів, таких як «можливо». Наприклад, модель може використовувати слово «ймовірно» для позначення 80% ймовірності, тоді як людина-читач припускає, що воно означає ближче до 65%.

Це може бути пов'язано з тим, що люди можуть інтерпретувати такі слова, як «ймовірно» та «можливо», більше на основі контекстуальних підказок та особистого досвіду. Натомість, великі моделі мов можуть усереднювати суперечливі способи використання цих слів у своїх навчальних даних, що призводить до розбіжностей з людськими інтерпретаціями.

Дослідження також виявило, що великі моделі мов чутливі до гендерної мови та конкретної мови, яка використовується для підказок. Коли підказка змінювалася з «він» на «вона», оцінки ймовірності АІ часто ставали більш жорсткими, відображаючи упередження, вбудовані в його навчальні дані. Коли підказка змінювалася з англійської на китайську, оцінки ймовірності АІ часто змінювалися, можливо, через відмінності між англійською та китайською мовами у тому, як люди виражають та розуміють невизначеність.

Ця невідповідність далеко не є лінгвістичною примхою, а є фундаментальною проблемою для безпеки АІ та взаємодії людини з АІ. Оскільки великі моделі мов все частіше використовуються у відповідальних сферах, таких як охорона здоров'я, державна політика та наукова звітність, спосіб, яким вони повідомляють про ризик, стає питанням суспільної довіри.

Якщо, наприклад, помічник АІ, який допомагає лікарю, описує побічний ефект як «малоймовірний», але внутрішній розрахунок моделі щодо «малоймовірності» набагато вищий, ніж інтерпретація лікаря, отримане рішення може бути хибним.

Вчені вивчали, як люди кількісно оцінюють невизначеність з 1960-х років, галузь, яку започаткували аналітики ЦРУ для покращення звітності розвідувальних даних. Зовсім недавно спостерігався вибуховий ріст літератури про великі моделі мов, яка прагне зазирнути під капот нейронних мереж, щоб краще зрозуміти їхню «поведінку» та лінгвістичні закономірності.

Це дослідження додає рівень складності, розглядаючи взаємодію між людьми та АІ як біологічну систему, де значення може деградувати. Воно виходить за рамки простого вимірювання того, чи є АІ «розумним», і натомість запитує, чи він узгоджений.

Інші вчені зараз досліджують, чи може так званий ланцюг думок – прохання до АІ показати свою роботу – виправити ці помилки. Однак дане дослідження показало, що навіть просунуті міркування не завжди долають розрив між статистичними даними та словесними позначеннями.

Що ж далі? Метою майбутнього розвитку АІ є створення моделей, які не просто передбачають наступне ймовірне слово, а й фактично розуміють вагу невизначеності, яку воно передає. Дослідники закликають до більш надійних показників узгодженості, щоб гарантувати, що якщо модель бачить 10% ймовірність у даних, вона щоразу вибиратиме одне й те саме слово.

Оскільки ми рухаємося до світу, де АІ узагальнює наукові статті та керує розкладами людей, переконатися, що «ймовірно» означає саме «ймовірно», є життєво важливим кроком у тому, щоб зробити ці системи надійними партнерами, а не просто витонченими папугами.

25 ноября 2025 г., 17:45

Електроніка традиційно спирається на використання заряду електрона, але зараз дослідники вивчають можливість використання інших його властивостей. У дослідженні Nature Communications вчені з Японії продемонстрували, що звукові хвилі в певних твердих тілах можуть генерувати орбітальні струми - потік орбітального кутового моменту електрона.

Їхні висновки закладають основу для реалізації «орбітронних» пристроїв наступного покоління з використанням існуючих акустичних технологій.

З моменту відкриття електрики незліченні досягнення в технологіях спиралися на використання заряду електрона, що є фундаментальним принципом, що лежить в основі більшості традиційної електроніки.

Тепер, коли звичайні електронні пристрої наближаються до своїх практичних меж, вчені звертають свою увагу на маніпулювання іншими властивостями електрона. Наприклад, використання спіну електрона в галузі спінтроніки обіцяє низькоенергетичні обчислення завдяки використанню спінових струмів для передачі інформації.

Існує ще одна невикористана властивість електронів, а саме їхній орбітальний кутовий момент. Ця властивість є основою «орбітроніки» – нового напрямку досліджень, що прагне використовувати потік орбітального кутового моменту (орбітальних струмів) як нове середовище для передачі інформації та функціональності пристроїв.

Незважаючи на потенціал орбітроніки, існує небагато практичних та масштабованих способів генерації та керування цими орбітальними струмами, а механізми їх генерації залишаються недостатньо вивченими. Чи можуть звукові хвилі бути ключем до їх створення та керування?

Щоб відповісти на це питання, вчені з Японії досліджували акустичну генерацію орбітальних струмів.

Дослідження очолювали докторантка Марі Танігучі (Mari Taniguchi) та професор Казуя Андо (Kazuya Ando), Японія. У своїй статті в Nature Communications досліджують два нових фізичних явища - акустичний орбітальний ефект Холла та акустичне орбітальне накачування - які разом створюють основу для інтеграції звукових технологій з орбітальною фізикою.

Експерименти були зосереджені на двошарових титанових (Ti)/нікелевих (Ni) матеріалах, відомих своєю стійкою орбітальною реакцією. Команда виготовила пристрої Ti/Ni на спеціальній підкладці та використала поверхневі акустичні хвилі (Surface Acoustic Waves - SAW), звукові хвилі, обмежені поверхнею матеріалу, для збудження динаміки його решітки.

Використання Ti було ключовим; оскільки він має дуже слабкий спін-орбітальний зв'язок, будь-який спостережуваний сигнал можна було впевнено віднести до орбітального ступеня свободи, а не до спінових ефектів. Метою було побачити, чи може механічна вібрація решітки передавати свій кутовий момент на орбіталі електронів.

Дослідники успішно спостерігали генерацію орбітальних струмів за допомогою двох різних акустичних механізмів.

По-перше, вони продемонстрували акустичне орбітальне накачування, де акустичний феромагнітний резонанс, керований SAW (резонансна прецесія намагніченості), вводив орбітальний струм з шару Ni в шар Ti.

По-друге, вони підтвердили генерацію акустичного орбітального ефекту Холла. Вимірюючи постійну напругу, що генерується нерезонансним SAW, вони показали, що звукова хвиля, що поширюється в одному напрямку, генерує орбітальний струм, що протікає перпендикулярно до неї. Це продемонструвало, що динаміка решітки вздовж поверхні матеріалу є прямим та ефективним джерелом орбітального струму.

Завдяки систематичним вимірюванням та порівнянню з контрольними зразками дослідники підтвердили, що спостережуваний сигнал напруги був значно більшим, ніж будь-що, що можна було б пояснити спіновим ефектом Холла. Це остаточно довело домінування орбітального механізму, підтверджуючи їхній висновок.

У сукупності ці висновки являють собою ключовий концептуальний прорив, як зазначає професор Андо: «З моменту відкриття орбітального струму лише кілька років тому механізми його генерації залишалися значною мірою невивченими. Визнаючи сильний зв'язок між орбітальним ступенем свободи електронів та кристалічною ґраткою, ми дослідили та підтвердили можливість генерації орбітальних струмів через фонони – коливання ґратки».

Ця робота не тільки пояснює природу орбітальних струмів, що виникають у твердих тілах, але й закладає основу для нових принципів проектування майбутніх електронних пристроїв.

«Наше дослідження вперше пов'язує SAW, які вже широко використовуються в різних електронних пристроях, таких як датчики, сенсорні панелі та компоненти фільтрів, з орбітальними струмами. Таким чином, наші висновки відкривають шлях до нових розробок, які інтегрують акустичну технологію з орбітронікою», - каже професор Андо.

Майбутні дослідження будуть зосереджені на детальнішому розумінні мікроскопічних механізмів акустичного орбітального ефекту Холла та оптимізації архітектур пристроїв для більш надійної та ефективної генерації орбітальних струмів. Якщо пощастить, це прискорить перехід орбітроніки від суто теоретичної концепції до технологій наступного покоління.

Дослідники визначили два звукові механізми генерації орбітальних струмів

12 ноября 2025 г., 16:05

Прорив у моделюванні надпровідності за кімнатної температури відкриває двері до трансформаційних технологій. Реальний експеримент Quantinuum на найпотужнішому у світі квантовому комп'ютері є найбільшим у своєму роді — настільки великим, що жодні класичні обчислення не можуть з ним зрівнятися.

Камерлінг-Оннес успішно отримав гелій у рідинному стані, що було настільки вражаючим досягненням, що через два роки він отримав Нобелівську премію з фізики. Завдяки цьому прориву вчені тепер могли занурювати інші матеріали в ванну з рідким гелієм, охолоджуючи їх до безпрецедентних температур і спостерігаючи за їхньою поведінкою.

У 1911 році студент, який працював під керівництвом цього відомого фізика, зробив відкриття, яке переосмислило наше розуміння електрики.

Коли він охолодив ртутний дріт до 3,6 K°, він виявив щось дивовижне: питомий електричний опір раптово зник.

Оннес швидко розробив геніальний експеримент. Він взяв замкнутий дротяний контур, занурив його у рідкий гелій, пропустив через нього струм і спостерігав, як він нескінченно тече, не згасаючи. Так народилася надпровідність.

Більше століття потому всі відомі надпровідники все ще потребують екстремальних умов, таких як жорсткий холод або високий тиск. Якби ми могли замість цього розробити матеріал, який є надпровідником за кімнатної температури та за нормальних умов, наш світ би докорінно змінився.

Розробка такого матеріалу означає пошук відповідей на багато відкритих питань. Одним з перспективних підходів є світлоіндукована надпровідність. В одному вражаючому дослідженні вчені з Інституту Макса Планка в Гамбурзі використали світло, щоб спонукати матеріал, який зазвичай перебуває в надпровідному стані приблизно при -180 °C, до надпровідності при кімнатній температурі, але лише на кілька пікосекунд. Цей ефект викликав нові питання: як світло досягає того, над чим вчені борються десятиліттями? Який мікроскопічний механізм стоїть за цим явищем?

Щоб зрозуміти надпровідність, фізикам спочатку потрібна математична модель, що описує, як вона працює. З правильною моделлю вони можуть передбачати і навіть розробляти нові надпровідники, які працюють за більш практичних умов.

З моменту відкриття надпровідності було вкладено багато роботи в пошук цієї правильної моделі. Одним з найкращих варіантів для опису високотемпературних надпровідників, є модель «нерівноважного Фермі-Хаббарда» (“non-equilibrium Fermi-Hubbard”), яка описує, як електрони взаємодіють і рухаються в кристалі.

Навіть озброєні моделлю Фермі-Хаббарда, світлоіндуковану надпровідність було дуже важко вивчати. Найпотужніші суперкомп'ютери світу можуть обробляти лише дуже малі версії, що обмежує їхню корисність.

Світлоіндуковану надпровідність також виявилась складною для вивчення за допомогою квантових комп'ютерів, оскільки для цього потрібні низькі показники помилок, багато кубітів і надзвичайна гнучкість для вимірювання непостійних симптомів надпровідності.

Helios від Quantinuum – одна з перших машин у світі, здатних впоратися зі складністю нерівноважної моделі Фермі-Хаббарда в масштабах, які раніше були недосяжними.

Лабораторія Helios на основі кубітів — це здійснення мрії з кількох причин. По-перше, вона дозволяє готувати довільні стани — готувати стани, далекі від рівноваги, що є складним завданням для класичних комп'ютерів. По-друге, вона дозволяє проводити значно тривале «динамічне моделювання» — спостерігати, як стан розвивається в часі, коли заплутаність поширюється, а складність зростає. Зрештою, це дозволяє гнучкі вимірювання та експериментальні параметри, включаючи критичні «позадіагональні» спостережувані величини, що несуть ознаки надпровідності, та моделювати будь-яку систему, таку як ті, що мають лазерні імпульси або електричні поля.

У роботі було змоделювано три різні режими моделі Фермі-Хаббарда та успішно виміряно ненульові кореляції надпровідних пар – вперше для будь-якої квантової обчислювальної платформи.

Починалось з підготовки низькоенергетичного стану моделі при половинному заповненні – стандартного еталона для тестування квантових симуляцій. Потім, використовуючи змодельовані лазерні імпульси або електричні поля, систему збурили та спостерігали, як вона реагує.

Після цих збурень було виявлено помітне збільшення так званих парних кореляцій «eta», математичної ознаки надпровідної поведінки. Ці результати доводять, що наші комп'ютери можуть допомогти нам зрозуміти світлоіндуковану надпровідність, як-от результати дослідників Макса Планка. Однак, на відміну від цих фізичних експериментів, Helios пропонує новий рівень контролю та розуміння. Налаштовуючи кожен аспект моделювання — від форми імпульсу до напруженості поля та геометрії решітки — дослідники можуть досліджувати сценарії, які абсолютно недоступні для реальних матеріалів або аналогових симуляторів.

Чому все це важливо? Якби можна було б передбачити, які матеріали стануть надпровідними — і за якої температури, поля чи струму — це змінило б те, як шукати нові надпровідники. Замість методу спроб і помилок у лабораторії, вчені могли б спочатку розробляти та тестувати нові матеріали в цифровому вигляді, заощаджуючи величезну кількість часу та грошей.

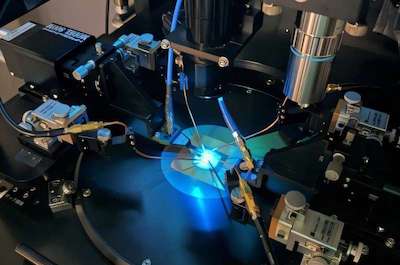

Візуалізація системи Quantinuum Helios, розгорнутої на об'єкті клієнта

13 октября 2025 г., 10:45

Нобелівську премію з фізики було присуджено Джону Кларку (John Clarke), Мішелю А. Деворе (Michel H. Devoret) та Джону М. Мартінісу (John M. Martinis) за їхню роботу над квантовою механікою, яка прокладає шлях до нового покоління дуже потужних комп'ютерів.

«Сьогодні не існує жодної передової технології, яка б не спиралася на квантову механіку, включаючи мобільні телефони, камери... та оптоволоконні кабелі», – заявив Нобелівський комітет.

Про це заявила Королівська шведська академія наук на прес-конференції в Стокгольмі, Швеція.

«М'яко кажучи, це був сюрприз мого життя», – сказав професор Джон Кларк, який народився в Кембриджі, Велика Британія, а зараз працює в Каліфорнійському університеті в Берклі.

Мішель А. Деворе народився в Парижі, Франція, і є професором Єльського університету, а Джон М. Мартініс – професором Каліфорнійського університету в Санта-Барбарі.

Троє переможців розділять призовий фонд у розмірі 11 мільйонів шведських крон (872 000 фунтів стерлінгів).

Нобелівський комітет визнав проривну роботу, виконану трьома вченими в серії експериментів з електричними схемами у 1980-х роках.

За словами комітету, це було «відкриття макроскопічного квантово-механічного тунелювання та квантування енергії в електричній схемі».

Навіть для галузі, яку часто вважають щільною, це відкриття звучить приголомшливо.

Джон Кларк, Мішель Деворе та Джон Мартінес досліджували, як квантові ефекти виявляються в макроскопічних системах, наприклад, в електричних ланцюгах — не в окремих атомах, а в пристроях, видимих неозброєним оком.

Вони експериментально довели, що у надпровідних схемах електрони можуть тунелювати через енергетичний бар'єр (так само, як частинки в мікросвіті), а енергія цих систем квантується — тобто набуває лише певних значень, як у атомів.

Їхні відкриття поклали основу для квантової електроніки, включаючи: кубитні схеми – основу сучасних квантових комп'ютерів та надчутливі датчики та магнітометри (наприклад, SQUID-пристрої), що використовуються в медицині, геофізиці та астрофізиці.

До їхньої роботи вважалося, що квантові ефекти видно лише в мікросвіті. Ці вчені показали, що квантова фізика працює і на рівні електричних схем, якщо створити відповідні умови, наприклад, охолодження до дуже низьких температур та використання надпровідників.

«Це те, що призводить до розвитку квантового комп'ютера. Багато людей працюють над квантовими обчисленнями, наше відкриття багато в чому є основою цього», — сказав проф. Кларк по телефону на прес-конференції через кілька хвилин після того, як йому повідомили про перемогу.

«Я повністю приголомшений. У той час ми жодним чином не усвідомлювали, що це може бути основою для Нобелівської премії», — сказав він.

Квантова механіка пов'язана з поведінкою мікрочастинок у мікросвіті. Це стосується того, як поводять себе частинки, такі як електрон, у субатомному світі.

Професор Кларк та його команда досліджували, як ці частинки, здається, порушують правила, такі як проходження крізь енергетичні бар'єри, які традиційна фізика вважала неможливими – те, що називається «тунелюванням». Використовуючи квантове «тунелювання», електрону вдається пробитися крізь енергетичний бар'єр.

Тунелювання - це квантово-механічний процес, який спричиняє, що ймовірність грає певну роль. Деякі типи атомних ядер мають високий, широкий бар'єр, тому може знадобитися багато часу, щоб частина ядра з'явилася поза його межами, тоді як інші типи розпадаються легше. Якщо ми дивимося лише на один атом, ми не можемо передбачити, коли це станеться, але, спостерігаючи за розпадом великої кількості ядер того ж типу, ми можемо виміряти очікуваний час до того, як відбудеться тунелювання. Найбільш поширеним способом опису є концепція періоду напіврозпаду, який полягає в тому, скільки часу потрібно половині ядер у зразку для розпаду.

Здатність окремих частинок до тунелювання добре відома. У 1928 році фізик Георгій Гамов зрозумів, що тунелювання є причиною того, що деякі важкі атомні ядра мають тенденцію розпадатися певним чином. Взаємодія між силами в ядрі створює навколо нього бар'єр, утримуючись у частинках, що в ній містяться. Однак, незважаючи на це, невелика частина атомного ядра іноді може відколюватися, виходити за межі бар'єру та виходити, залишаючи після себе ядро, яке було перетворено на інший елемент. Без тунелювання такого роду ядерного розпаду не могло статися.

Щоб виміряти квантові явища, вчені подали слабкий струм у з'єднання Джозефсона і виміряли напругу, яка пов'язана з електричним опором ланцюга. Напруга спочатку була нульовою, як і очікувалося. Це пов'язано з тим, що хвильова функція для системи полягає в стані, який не дозволяє виникати напрузі. Потім вони вивчили, скільки часу потрібно системі, щоб вийти з цього стану, приклавши напругу. Оскільки квантова механіка спричиняє елемент випадковості, вони провели численні виміри і нанесли свої результати у вигляді графіків, з яких могли зчитувати тривалість стану нульової напруги. Це схоже на те, як виміри напіврозпаду атомних ядер ґрунтуються на статистиці численних випадків розпаду.

До їхньої роботи вважалося, що квантові ефекти видно лише в мікросвіті. Робота Нобелівських лауреатів продемонструвала, що тунелювання може бути відтворене не лише в квантовому світі, але й в електричних ланцюгах у «реальному світі». Дослідники одержали додаткове підтвердження цього, коли побачили, що система має квантовані рівні енергії.Ці знання були використані вченими для створення сучасних квантових чіпів.

Лауреати Нобелівської премії з фізики за 2025 рік

(зліва направо: Джон Кларк, Мішель А. Деворе і Джон М. Мартінес)

9 сентября 2025 г., 22:18

Незважаючи на те, що сучасний світ значною мірою залежить від цифрового оптичного зв'язку, протягом приблизно 40 років не спостерігалося значного покращення мінімального затухання – міри втрати оптичної потужності на кілометр пройденого шляху – оптичних волокон. Зменшення цих втрат означатиме, що сигнал може поширюватися далі без посилення, що призведе до передачі більшої кількості даних на більші відстані, швидшого Інтернету та ефективніших мереж.

Сучасні волокна передають світло через кремнієві серцевини, які мають обмежені можливості для зменшення втрат. Іншим варіантом є порожнисте волокно (Hollow-core Fiber - HCF), яке теоретично дозволяє досягати вищих швидкостей завдяки здатності світла швидше поширюватися по повітрю, ніж через кремнезем. Тим не менш, вчені намагалися розробити HCF, які насправді працювали б краще, ніж кабелі на основі кремнезему. У більшості випадків затухання було гіршим або конструкція була непрактичною.

Але тепер дослідники з Університету Саутгемптона та Microsoft стверджують, що зробили прорив у розробці HCF у нещодавно опублікованому дослідженні в Nature Photonics. Нове волокно досягає рекордно низьких втрат 0,091 дБ/км на довжині хвилі 1550 нм, порівняно з мінімальними втратами 0,14 дБ/км для волокон на основі кремнезему. Нова конструкція підтримує низькі втрати близько 0,2 дБ/км у смузі пропускання 66 ТГц та може похвалитися на 45% вищою швидкістю передачі.

Автори дослідження пояснюють: «Втрати нижче 0,2 дБ/км, сумісні з міжміським зв'язком, стають можливими від 700 нм до понад ~2400 нм. Це дає можливість оптимізувати довжини хвиль передачі на основі того, де оптоелектронні компоненти та технології підсилення забезпечують найкращу продуктивність, та досягти найнижчої вартості на біт, а також можливість забезпечити передачу з низькими втратами на довжинах хвиль, які досі були недоступні».

Використовуючи передове моделювання, дослідники мінімізували три основні механізми втрат: витік, поверхневе розсіювання та мікровигин, і протестували волокна довжиною до 15 км, щоб підтвердити свої результати. Нове волокно являє собою різновид вкладеного антирезонансного безвузлового порожнистого волокна (Double Nested Antiresonant Nodeless hollow core Fiber — DNANF) з повітряною серцевиною, оточеною ретельно розробленою скляною мікроструктурою.

Команда вважає, що подальші дослідження можуть ще більше зменшити втрати, можливо, до 0,01 дБ/км, а також допомогти налаштувати волокно для роботи з низькими втратами на різних довжинах хвиль. Однак навіть досягнуті втрати відкривають потенціал для довших непідсилених прольотів у підводних та наземних кабелях, а також для потужних лазерних доставлянь та зондування, серед іншого.

Автори завершують словами: «У світлі опублікованих результатів ми впевнені, що завдяки прогресу в обсягах виробництва, геометричній узгодженості та зменшенню присутності поглинаючих газів в серцевині, DNANF зарекомендують себе як ключова хвилеводна технологія. Ця інновація має потенціал для наступного технологічного стрибка в передачі даних».

Валідація моделювання

18 августа 2025 г., 20:05

На сцену вийшла нова обчислювальна парадигма — термодинамічні обчислення. Можливо, це просто ймовірнісні обчислення під новою назвою. Вони обидві використовують шум (наприклад, спричинений тепловими коливаннями) замість того, щоб боротися з ним, для виконання обчислень. Але все ж це новий фізичний підхід.

«Якщо ви говорите про обчислювальні парадигми, ні, це та сама обчислювальна парадигма», — каже Бехташ Бехін-Айн (Behtash Behin-Aein), головний технічний директор і засновник стартапу з ймовірнісних обчислень Ludwig Computing. «Але це нова реалізація», — додає він.

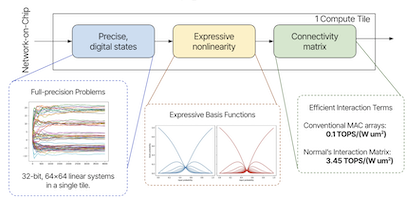

У нещодавній публікації в Nature Communications нью-йоркський стартап Normal Computing детально описав свій перший прототип того, що він називає термодинамічним комп'ютером. Він продемонстрував, що той може використовувати шум для інвертування матриць. Також було продемонстровано гауссову дискретизацію, яка лежить в основі деяких застосувань штучного інтелекту.

Зазвичай шум є ворогом обчислень. Однак деякі програми фактично покладаються на штучно створений шум. А використання природного шуму може бути набагато ефективнішим.

«Ми зосереджуємося на алгоритмах, які здатні використовувати шум, стохастичність та недетермінізм, — каже Закарі Белатече (Zachary Belateche), керівник відділу кремнієвої інженерії в Normal Computing. — Цей простір алгоритмів виявляється величезним, від наукових обчислень до штучного інтелекту та лінійної алгебри. Але термодинамічний комп'ютер не допоможе вам перевірити електронну пошту найближчим часом».

Для цих застосувань термодинамічний — або ймовірнісний — комп'ютер починається з того, що його компоненти перебувають у певному напіввипадковому стані. Потім проблема, яку користувач намагається вирішити, програмується у взаємодії між компонентами. З часом ці взаємодії дозволяють компонентам досягти рівноваги. Ця рівновага є рішенням обчислення.

Цей підхід природньо застосувати для певних наукових обчислювальних задач, які вже включають випадковість, таких як моделювання Монте-Карло. Він також добре підходить для алгоритму генерації зображень ШІ, стабільної дифузії, та типу ШІ, відомого як ймовірнісний ШІ. Дивно, але він також добре підходить для деяких обчислень лінійної алгебри, які не є ймовірнісними за своєю суттю. Це робить підхід більш широко застосовним до навчання ШІ.

Прототип мікросхеми Normal Computing, який компанія назвала стохастичним процесорним блоком (SPU), складається з восьми резонаторів на основі конденсаторів та індуктивностей та генераторів випадкового шуму. Кожен резонатор з'єднаний з резонатором іншого за допомогою настроюваного з'єднувача. Резонатори ініціалізуються випадково згенерованим шумом, а досліджувана проблема програмується в зв'язки. Після того, як система досягає рівноваги, зчитуються дані з резонаторних блоків для отримання рішення.

Хоча ймовірнісні обчислення та термодинамічні обчислення по суті є однією парадигмою, існує культурна різниця. Компанії та дослідники, які працюють над ймовірнісними обчисленнями, майже виключно простежують своє академічне коріння до групи Supryo Datta в Університеті Пердью. Однак троє співзасновників Normal Computing не мають зв'язків з Пердью та мають досвід у квантових обчисленнях.

Це призводить до того, що співзасновники Normal Computing мають дещо інше бачення. Вони уявляють собі світ, де різні види фізики використовуються для їхнього власного обчислювального обладнання, і кожна проблема, яка потребує вирішення, поєднується з найоптимальнішою апаратною реалізацією.

«Ми придумали цей термін – фізично-орієнтовані ASIC», – каже Белатече, маючи на увазі спеціалізовані інтегральні схеми. Згідно з їхнім баченням, майбутній комп’ютер матиме доступ до звичайних центральних та графічних процесорів, а також до квантового обчислювального чіпа, термодинамічного обчислювального чіпа та будь-якої іншої парадигми, яку люди можуть вигадати. І кожне обчислення буде надсилатися на ASIC, який використовує фізику, що найбільше підходить для даної проблеми.

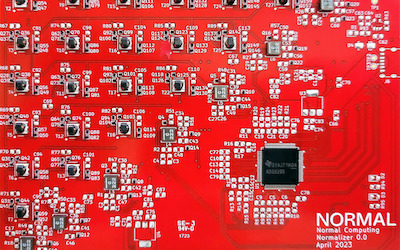

Друкована плата вісімкоміркового стохастичного процесора (SPU) Normal Computing використовує шум для виконання обчислень

Наразі робота Normal Computing вступає у важливу фазу масштабування. На законах масштабування були зосереджені останні кілька років розробки ШІ. Ці закони масштабування вимагають постійно зростаючої кількості обчислень, і стартапи чіпів з'явилися, щоб задовольнити цей попит. Деякі чіпи намагаються забезпечити більше обчислень завдяки спеціалізації; інші використовують новітні технології, такі як обробка в пам'яті, щоб подолати ключові вузькі місця на системному рівні. Ці методи можуть забезпечити 5-10-кратне покращення продуктивності порівняно з графічними процесорами для деяких випадків використання, але за рахунок технічних або ринкових ризиків. Але навіть цих нових архітектур чіпів буде недостатньо, оскільки моделі ШІ продовжують масштабуватися. Експерти вважають, що протягом п'яти років ЦОД на основі ШІ почнуть стикатися з вузькими місцями у фундаментальній пам'яті та обчисленнях. Зрештою, гонка за створення ШІ полягає не лише в тому, щоб ми могли швидше виконувати домашні завдання або писати електронні листи. Експерти погоджуються, що наступним рубежем інтелекту є розвиток можливостей міркувати про фізичний світ.

Алгоритми, які повинні симулювати та міркувати про фізичний світ, незалежно від того, чи працюють вони на класичних методах моделювання, глибокому навчанні чи на комбінації обох, мають потенціал створити цінність понад 50 тис. доларів. Але щоб фактично виконати цю обіцянку, їм потрібно подолати ключові обчислювальні вузькі місця. Вибірка з траєкторії СДР є складною на сучасному обладнанні. У Normal Computing створюється нове обладнання для прискорення вибірки та нові алгоритми, які можуть міркувати про фізичний світ.

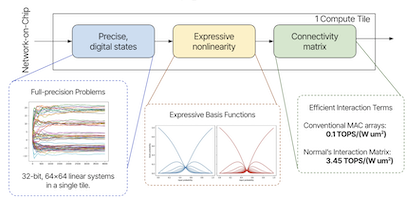

Значна ефективність використання енергії та площі, що призведе до високої масштабованості

Саме ці застосування зазвичай найбільше хвилюють: від переробки самого обладнання та чіпів до досягнення автономності в транспортуванні та масштабування форм планування та міркувань з вищою точністю порівняно з евристикою, яка є сьогодні.

31 июля 2025 г., 20:25

Інтеграція електронного матеріалу, який демонструє дивну властивість, що називається негативною ємністю, може допомогти потужним транзисторам на основі нітриду галію подолати бар'єр продуктивності, стверджують вчені з Каліфорнії. Дослідження, опубліковане в Science, показує, що негативна ємність допомагає обійти фізичне обмеження, яке зазвичай вимагає компромісів між тим, наскільки добре транзистор працює у «ввімкненому» стані, і тим, наскільки добре він працює у «вимкненому» стані. Дослідники, що стоять за проєктом, кажуть, що це показує, що негативна ємність, яка була широко досліджена в кремнії, може мати ширше застосування, ніж вважалося раніше.

Електроніка на основі GaN живить базові станції 5G та компактні адаптери живлення для мобільних телефонів. Намагаючись просунути технологію до роботи на вищих частотах та з більшою потужністю, інженери стикаються з компромісами. У пристроях на основі GaN, що використовуються для посилення радіосигналів і називаються транзисторами з високою рухливістю електронів (HEMT), додавання ізоляційного шару запобігає втраті енергії у вимкненому стані, але також пригнічує струм, що протікає через них у ввімкненому стані, що знижує їхню продуктивність.

Для максимізації енергоефективності та швидкості перемикання в HEMT використовується металевий компонент, який називається затвором Шотткі, який встановлюється безпосередньо поверх структури, що складається з шарів GaN та нітриду алюмінію-галію. Коли на затвор Шотткі подається напруга, всередині транзистора утворюється двовимірна електронна хмара. Ці електрони швидкі та допомагають транзистору швидко перемикатися, але вони також мають тенденцію рухатися вгору до затвора та витікати назовні. Щоб запобігти їх витіканню, пристрій можна закрити діелектриком. Але цей додатковий шар збільшує відстань між затвором та електронною хмарою. І це зменшує здатність затвора керувати транзистором, що погіршує продуктивність. Ця зворотна залежність між ступенем керування затвором та товщиною пристрою називається лімітом Шотткі.

Саїф Салахуддін (Sayeef Salahuddin), Асір Інтісар Хан (Asir Intisar Khan) та Урміта Сікдеран (Urmita Sikderan), інженери-електрики з Каліфорнійського університету в Берклі, співпрацювали з дослідниками зі Стенфордського університету, щоб випробувати спеціальне покриття на пристроях GaN з затворами Шотткі. Це покриття складається з шару оксиду гафнію, покритого тонким шаром оксиду цирконію. Двошаровий матеріал товщиною 1,8 нм називається HZO, і він розроблений для демонстрації негативної ємності.

HZO – це сегнетоелектрик. Тобто, він має кристалічну структуру, яка дозволяє йому підтримувати внутрішнє електричне поле навіть за відсутності зовнішньої напруги. Коли до транзистора прикладається напруга, власне електричне поле HZO протистоїть їй. У транзисторі це призводить до контрінтуїтивного ефекту: зменшення напруги викликає збільшення заряду, що зберігається в HZO. Ця негативна ємнісна реакція ефективно підсилює керування затвором, допомагаючи двовимірній електронній хмарі транзистора накопичувати заряд і збільшуючи струм ввімкненого стану. Водночас товщина діелектрика HZO пригнічує струм витоку, коли пристрій вимкнено, заощаджуючи енергію.

«Коли ви додаєте інший матеріал, товщина повинна збільшуватися, а керування затвором має зменшуватися», – каже Салахуддін. Однак, здається, діелектрик HZO порушує ліміт Шотткі. «Це не досяжно традиційним способом», – додає він.

Салахуддін каже, що команда зараз шукає можливості для співпраці з галуззю, щоб перевірити ефект негативної ємності в більш просунутих радіочастотних транзисторах на базі GaN. Тепер, коли вони можуть подолати ліміт Шотткі в GaN-транзисторах у лабораторних умовах, каже він, їм потрібно перевірити, чи працює це в реальному світі.

Салахуддін вивчає негативну ємність у кремнієвих транзисторах з 2007 року. Майже 20 років потому команда Салахуддіна переконливо обґрунтувала фізику негативної ємності, і робота з GaN показує, що це може допомогти підвищити потужність силової електроніки та телекомунікаційного обладнання в майбутньому. Команда з Берклі також сподівається перевірити цей ефект у транзисторах, виготовлених з інших видів напівпровідників, включаючи алмаз, карбід кремнію та інші матеріали.

23 июля 2025 г., 17:05

Новий метод поєднання магнітних елементів з напівпровідниками, які є життєво важливими матеріалами для комп'ютерів та інших електронних пристроїв, був представлений дослідницькою групою під керівництвом Каліфорнійського інституту наносистем при Каліфорнійському університеті в Лос-Анджелесі.

Дослідники продемонстрували здатність виробляти напівпровідникові матеріали, що містять до 50% магнітних атомів, тоді як сучасні методи часто обмежуються концентрацією магнітних атомів не більше 5%. Використовуючи свій процес, команда створила бібліотеку з понад 20 нових матеріалів, які поєднують магнітні елементи, такі як кобальт, марганець та залізо, з різноманітними напівпровідниками.

Дослідження також показало, що нова стратегія може бути використана для включення магнітних елементів у надпровідники, клас матеріалів, які дозволяють електронам проходити через них з нульовим опором за певних умов. В інших експериментах магнітні атоми додавалися до топологічних ізоляторів, які є речовинами, що поводяться як ізолятори всередині, але дозволяють електронам вільно текти на їхній поверхні.

У тестах, що включали використання атомної візуалізації та вимірювань намагніченості, дослідники виявили докази того, що нові матеріали, виготовлені з надпровідників та топологічних ізоляторів, зберігають свої екзотичні властивості, розвиваючи при цьому нову магнітну поведінку. Дослідження опубліковано в журналі Nature.

Прагнення інтегрувати магнетизм у напівпровідники існує десятиліттями, але поки що принесло лише помірний успіх. Сучасні методи передбачають заміщення невеликої частини атомів у напівпровідниках магнітними атомами. Однак, вище критичного порогу концентрації близько 5%, магнітні атоми мають тенденцію до злипання таким чином, що підриває здатність контролювати магнітні та електронні властивості матеріалів.

Напівпровідники з керованими магнітними властивостями можуть стати основою для спінтроніки. Спін пропонує новий спосіб зберігання та обробки інформації, використовуючи напрямок обертання електрона — «вгору» або «вниз» — подібно до крихітних стрижневих магнітів, що повертаються на північ або південь.

Спінтроніка вже використовується в таких технологіях, як зчитувальні головки, які знімають дані з жорстких дисків у комп'ютерах та інших пристроях. На відміну від звичайної електроніки, спінтронні компоненти не виробляють надлишкового тепла, що є основною перешкодою для втиснення більшої потужності в менші чіпи. Подолавши це обмеження, спінтроніка може призвести до створення майбутніх пристроїв, які будуть потужнішими, компактнішими та енергоефективнішими, або навіть пристроїв з абсолютно новими можливостями.

Магнітні матеріали, виготовлені за допомогою нового методу, також можуть служити базовими матеріалами для майбутніх квантових комп'ютерів. Очікується, що такі пристрої зможуть виконувати обчислення, які наразі неможливі, імітувати складні природні явища на рівні, якого традиційні комп'ютери не можуть досягти, та забезпечувати незламну кібербезпеку.

Методика дослідників передбачає почергове укладання атомарно тонких шарів напівпровідників та самоорганізованих шарів магнітних атомів. Ця архітектура дозволяє кожному компоненту зберігати своє впорядковане розташування та внутрішні властивості, водночас породжуючи нову колективну поведінку.

Шари напівпровідникових молекул (зелений та жовтий) та атомів кобальту (червоний), а також зображення електронного мікроскопа, що відображає атоми нового матеріалу

14 июля 2025 г., 17:05

Наступний розділ у триваючій сазі про технології ШІ вже близько: агентний ШІ (agentic AI). Ось останнє оновлення IFI CLAIMS щодо патентної частини історії ШІ, включаючи інформацію про гравців, які захищають винаходи на всіх фронтах ШІ.

З кінця 2022 р., коли ChatGPT з'явився на ринку, частиною арени ШІ, увагу громадськості привернув генеративний ШІ та його здатність створювати контент, який відчувається майже – або, можливо, повністю! – людським.

Хоча світ залишається захопленим GenAI, ця галузь продовжує розширювати межі. Поточні крайні межі розвитку зосереджуються навколо підмножини GenAI, яка називається агентним ШІ. У чому різниця? Агентний ШІ – це більше, ніж просто навчання на даних та створення контенту. У цій ітерації ШІ «агент» вчиться на минулому і, як такий, може покращити свою продуктивність у майбутньому. Агенти ще більше схожі на людей тим, що вони можуть обробляти дані, міркувати, адаптуватися до змін, а потім діяти без додаткового людського втручання, яке б їх керувало.

Компанії починають бачити потенціал у тому, щоб працівники мали «асистентів», які допомагають їм виконувати завдання, звільняючи співробітників для виконання роботи вищого рівня.

IFI CLAIMS завжди шукає сигнали в патентах до передових технологій. Компанія шукала документи заявок на патенти протягом останніх чотирнадцяти місяців, щоб зрозуміти, яке місце займає генеративний ШІ в широкій картині штучного інтелекту. Загальна класифікація патентів на ШІ включає такі технології, як машинне навчання, штучні нейронні мережі, обробка природної мови та обчислення на основі біологічних моделей. Патентні таксономії для GenAI — програм, що створюють текст, відео, зображення та аудіо — включають великі мовні моделі з архітектурою вбудовування слів, змагальні мережі та нейронні мережі, які називаються генеративними попередньо навченими трансформаторами (звідси походить абревіатура GPT).

Якщо розглядати патенти на ШІ за останні 10 років, то лідирує Google. У світовому масштабі пошуковий гігант отримав 1837 патентів на ШІ, випередивши Samsung та Huawei. Google володіє приблизно на 50% більше патентів, ніж Microsoft, і майже вдвічі більше, ніж IBM на світовій арені.

Генеративний штучний інтелект з'явився наприкінці 2022 р. з появою ChatGPT. Але патентний клас, що закладає основу GenAI, — це швидкозростаюча технологія. Вона називається «обчислювальні механізми на основі біологічних моделей», що сприяло розвитку медицини, мікробіології та вірусології, оскільки вчені використовують дані та обчислювальну потужність для моделювання та прогнозування реакції організмів за різних умов. Глибоке навчання, таке як те, що потрібне в згорткових нейронних мережах, є однією з фундаментальних технологій цього класу.

Оскільки інвестиції в GenAI набирають обертів на ринку, такі компанії, як Nvidia та Google, протягом останнього року найбільше зосереджувалися на патентуванні винаходів, що захищають основи технології: зображення, мовлення, текст та створення відео. Nvidia лідирує у відео та зображеннях; Microsoft - в тексті, а Google є лідером у сфері мовлення. IBM спрямовує значну частину своїх патентних зусиль на мовлення, текст та відео, тоді як Adobe зосереджується переважно на зображеннях, тексті та відео.

Агентний ШІ є останнім проривом у величезному ландшафті ШІ. Технологія все ще знаходиться на початковому етапі розвитку, але ажіотаж навколо цієї автономної технології ШІ, здатної міркувати та адаптуватися до нових середовищ, планувати та виконувати робочі процеси, зростає. І потенційне застосування агентного ШІ в таких галузях, як охорона здоров'я, фінанси та транспорт, є багатообіцяючим, як тільки технологія буде більш розвиненою.

В січні китайська компанія під назвою DeepSeek зробила різку появу з моделлю ШІ, яка, за словами компанії, була такою ж хорошою, як одна з моделей міркувань OpenAI, але за значно меншу ціну.

Тож не завадить поглянути на патентний портфель DeepSeek. Було знайдено заявку від березня 2024 року: метод побудови набору даних для навчання моделі ШІ.

Можна зібрати підказки, розглянувши технології, які охоплює патент. Основна класифікація цього патенту — G06N 5/00, яка зосереджена на вилученні правил з даних. Це небагато, але якою б не була загальна патентна стратегія DeepSeek, ця конкретна технологія настільки важлива для компанії, що вона шукає захисту.

Коли IFI CLAIMS минулого року провела перше сканування OpenAI, вона виявила менше п'яти патентів, що було дивно для такої інноваційної компанії. Припустимо, що творець ChatGPT може значною мірою спиратися на комерційні таємниці для захисту своїх інновацій. Цього року аналіз показує, що OpenAI набагато активніше захищає свої винаходи патентами; було знайдено 39 патентів під час цієї останньої перевірки, що узгоджується з визнанням компанією «ролі, яку патенти відіграють у технологічному ландшафті». Компанія шукає патенти як у США, так і в усьому світі. Найкращою технологією, яку компанія прагне отримати, є машинне навчання, а також G06F 40/30, клас, що стосується дискурсу та представлення діалогів.

Компанія також винаходить механізми розробки ПЗ в документації програм та створенні вихідного коду. Пошук інформації та нейронні мережі є додатковими ключовими технологіями для цього стартапу. OpenAI заявляє, що використовуватиме свої патенти лише в оборонних цілях — «доки жодна зі сторін не погрожуватиме або не пред'являтиме претензій» до компанії.

2 июля 2025 г., 18:05

Італійською компанією Planckian була запропонована квантова батарея (QB) як альтернатива добре відомим електрохімічним накопичувачам енергії.

Замість використання передачі іонів літію, натрію або свинцю для генерації енергії, квантові батареї накопичує енергію фотонів. Вони можуть заряджатися майже миттєво завдяки квантовим ефектам, таким як заплутаність і суперпоглинання. Такі батареї не будуть живити електромобілі найближчим часом, але можуть бути використані для квантового зв'язку та можуть підвищити ефективність сонячних елементів. Їх навіть можна використовувати паралельно для невеликих електронних пристроїв, і дослідники в Італії в лютому склали детальну таблицю матеріалів, які можна використовувати для їх створення.

Квантова батарея була вперше запропонована в 2013 р. Робертом Аліцкі (Robert Alicki) з Гданського університету та Марком Фаннесом (Mark Fannes) з бельгійського KU Leuven, але поки що є лише демонстрації концепції. Ідея полягає в тому, що заплутані фотони можуть зберігати невелику кількість енергії протягом короткого періоду часу. Це можна зробити в органічних матеріалах у мікропорожнині або в переохолоджених матеріалах, і потенційно це можна масштабувати для роботи як практичні батареї.

Ще у 2023 році Planckian залучила 2,7 млн євро з наміром розробити технологію QB. «Ми розпочали нашу подорож з уявлення про те, що масштабування квантових технологій вимагає поєднання традиційної квантової інформатики з інноваційними підходами з інших галузей, зокрема матеріалознавства та квантової термодинаміки», – заявили в компанії.

Тим часом дослідники з Центру квантових обчислень Riken у Японії та Університету науки і технологій Хуачжун у Китаї провели теоретичний аналіз, демонструючи, як можна ефективно розробити «топологічну квантову батарею».

Одним із важливих відкриттів дослідників з Riken було те, що можна досягти майже ідеальної передачі енергії, використовуючи топологічні властивості хвилеводів. Команда також виявила, що коли дисипація перевищує критичний поріг, зарядна потужність зазнає тимчасового посилення, порушуючи традиційне очікування, що дисипація завжди перешкоджає продуктивності.

Дослідники з Генуезького університету в Італії також розробили ідею квантової батареї, яка використовує спінові стани за дуже низьких температур для накопичення енергії. Використовуючи парамагнетизм і феромагнетизм у переохолоджених матеріалах, вони можуть підвищити стабільність енергії, що утримується в квантових системах.

Одна з платформ для реалізації квантових батарей спирається на мікропорожнини, що містять ансамбль органічних молекул. Тут зазвичай використовується резонатор Фабрі-Перо як архітектура мікропорожнини. Він утворюється шаром органічного матеріалу, затиснутим між двома плоскопаралельними дзеркалами з високою відбиваючою здатністю. Дзеркала можуть бути тонкими металевими плівками, розподіленими брегівськими відбивачами (РБВ), одновимірними кристалами або їх комбінаціями.

Ключовим завданням для практичного застосування органічних мікропорожнин як твердотільних квантових батарей є проектування та реалізація пристроїв, в яких енергія може ефективно зберігатися та витягуватися за потреби.

Щоб вирішити таку проблему, активний матеріал резонатора може бути спроектований як пара, де один резонатор діє як донор, а інший як акцептор. Це зберігає енергію протягом десятків мікросекунд і вважається перспективним підходом.

Інші дослідники з Бременського університету в Німеччині створили стовпчастий мікрорезонатор з приблизно 200 квантовими точками, пов'язаними з модою резонатора. Резонатор був утворений двома AlAs/GaAs РБВ з верхнім дзеркалом з 20 парами та нижнім дзеркалом з 23 парами, що працюють при температурі 10 K.

Команда вчених з Університету Твенте прагне використовувати інформацію, закодовану в ядерних або магнітних домішкових спінах, для збору енергії. Поточні дослідження в основному зосереджені на міжфазних станах топологічних ізоляторів, в яких електронний спін заблокований у напрямку свого імпульсу: при пропусканні струму через матеріал спін може передаватися від електронів до ядер через спін-фліп взаємодії, генеруючи скінченну ядерну спінову поляризацію. Коли ця поляризація термічно релаксує до невпорядкованого стану, ці спін-фліп взаємодії збуджують скінченний струм заряду, який можна використовувати для вилучення електронної роботи.

Ще інші досліджують ті ж перовскіти на основі галогенідів свинцю, які використовуються в недорогих сонячних панелях для створення квантових батарей. Відстань між енергетичними рівнями цих матеріалів дозволяє працювати при кімнатній температурі, а не переохолоджено. Властивості перовскітних матеріалів також можна налаштовувати зовнішніми полями, такими як електричні поля та оптичні імпульси, для створення матеріалів з довгоживучими станами. Ефекти фотоелектричного перетворення, що спостерігаються в перовскітних матеріалах, також можна використовувати у фазі розрядки.

Квантова батарея Універсітету Твенте

|

|

|