|

СПЕЦІАЛЬНІ

ПАРТНЕРИ

ПРОЕКТУ

Определение наиболее профессиональных ИТ-управленцев, лидеров и экспертов в своих отраслях

Кто внес наибольший вклад в развитие украинского ИТ-рынка.

Награды «Продукт года» еженедельника «Компьютерное обозрение» за наиболее выдающиеся ИТ-товары

|

|

13 августа 2020 г., 12:25

Эксперты Positive Technologies поделились результатами инструментального анализа защищенности сетевых периметров корпоративных информационных систем. Согласно полученным данным, в большинстве компаний выявлены уязвимости высокого уровня риска, при том, что каждая вторая уязвимость может быть устранена установкой актуальных обновлений ПО.

По данным исследования, в 84% организаций выявлены уязвимости высокого уровня риска, причем в 58% компаний есть хотя бы один узел с уязвимостью высокого уровня риска, для которой существует общедоступный эксплойт. В открытом доступе есть эксплойты для 10% всех выявленных уязвимостей, а значит, каждую десятую уязвимость злоумышленник может использовать даже не имея профессиональных навыков программирования или опыта обратной разработки. Это при том, что половина уязвимостей может быть устранена установкой актуальных обновлений ПО.

Проблемы с наличием обновлений были выявлены во всех компаниях, а в 42% организаций используются программные продукты, производители которых официально прекратили поддержку и больше не выпускают обновления безопасности. Например, в 32% компаний есть приложения, написанные на языке программирования PHP пятой версии, который не поддерживается с января 2019 г. К слову, возраст самой старой уязвимости, обнаруженной в ходе инструментального анализа, 16 лет.

Как отмечается в исследовании, у четверти компаний на узлах с внешними сетевыми интерфейсами открыт сетевой порт 445/TCP, что подвергает их риску заражения шифровальщиком WannaCry.

На сетевом периметре большинства компаний были выявлены доступные для подключения веб-сервисы, электронная почта, интерфейсы для удаленного администрирования, файловые службы. Более чем в половине организаций внешние ресурсы содержат уязвимости, связанные с выполнением произвольного кода или повышением привилегий. Максимальные привилегии позволяют редактировать и удалять любую информацию на узле, следовательно, возникает риск отказа в обслуживании, а для веб-серверов – еще и возможность дефейса, несанкционированного доступа к базе данных, проведения атак на клиентов. Кроме того, у злоумышленника появляется возможность развивать атаку на другие узлы. Эксперты советуют ограничить количество сервисов на сетевом периметре и убедиться в том, что открытые для подключения интерфейсы действительно должны быть доступны из интернета. Если это так, необходимо обеспечить безопасную их конфигурацию и установить обновления, закрывающие известные уязвимости.

Во всех компаниях выявлены узлы, на которых раскрывается та или иная техническая информация: содержимое конфигурационных файлов, маршруты к сканируемому узлу, версии ОС или поддерживаемые версии протоколов. Чем больше подобной информации об атакуемой системе удается собрать злоумышленнику, тем выше его шанс на успех. По мнению экспертов, причина кроется в небезопасной конфигурации служб.

По оценкам специалистов, управление уязвимостями ИБ – сложная задача, при решении которой специалистам невозможно обойтись без инструментальных средств. Современные средства анализа защищенности позволяют не только автоматизировать инвентаризацию ресурсов и поиск уязвимостей, но и оценить соответствие инфраструктуры политикам безопасности. При этом инструментальное сканирование сетевых ресурсов – лишь первый шаг на пути к приемлемому уровню защищенности компании, за которым обязательно должны следовать верификация, приоритизация, устранение рисков и причин их возникновения.

4 августа 2020 г., 12:55

Кибер-преступность непрерывно развивается и адаптируется к изменяющимся условиям, а также находит новые способы уклонения от мер информационной безопасности. Шифровальщики – не исключение. Одной из главных особенностей шифровальщиков как угрозы, помимо похищения данных, является то, что они постоянно совершенствуются для обеспечения во времени своей живучести и высокой эффективности. Этот тип вредоносного ПО заметно эволюционировал с тех пор, как появился, и сегодня существует большое разнообразие семейств шифровальщиков, порождающих новые, все более сложные штаммы.

Недавно мы стали свидетелями новых громких инцидентов: злоумышленники, стоящие за новым шифровальщиком с ручным управлением PonyFinal, начали атаку с подбором паролей типа brute force против Microsoft Systems Management Server (SMS); программа-шифровальщик Nemty объединила шифрование файлов с шантажом, угрожая утечкой данных, или как в разгар пандемии COVID-19 NetWalker скомпрометировал различные больницы в Испании, похищая данные и парализуя работу их инфраструктуры.

Последним примером стал шифровальщик Sodinokibi, работающий по принципу сервиса Ransomware-as-a-Service (RaaS) и существующий с конца 2019 г. Используя уязвимость CVE-2019-2725, обнаруженную на серверах приложений Oracle WebLogic, для шифрования файлов зараженных пользователей, этот шифровальщик стал самой прибыльной вредоносной программой последнего квартала 2019 г., и в 2020 г. продолжает попадать в заголовки газет, атакуя компании и осуществляя кражу их данных.

Чтобы защитить инфраструктуру предприятия от шифровальщиков специалисты рекомендуют:

- Своевременно обновляйте все ваши системы и приложения. Большинство атак успешны, потому что компании используют софт с известными уязвимостями;

- По данным ФБР, от 70 до 80% шифровальщиков проникают в системы через RDP (протокол удаленного рабочего стола). Чтобы предотвратить это, желательно отключить его, если он не является крайне необходимым инструментом. В противном случае используйте VPN и двухфакторную авторизацию;

- Чтобы предотвратить проникновение шифровальщиков с помощью фишинговых методов, необходимо применять в компании подход «нулевого доверия»: если отправитель неизвестен, получатели не должны открывать вложения или переходить по ссылкам;

- Многие типы вредоносных программ, включая Sodinokibi, уничтожают резервные копии на системах или устройствах. Чтобы избежать самых серьезных последствий, жизненно важно, чтобы компании имели резервные копии, сохраненные удаленно, получить доступ к которым сложнее;

- Используйте передовые решения информационной безопасности с опциями расширенной защиты (EDR) на всех конечных устройствах. Шифровальщики – это угроза, с которой трудно бороться, если у вас нет правильной и эффективной защиты или вы не следуете определенным рекомендациям.

В нынешней ситуации крайне важно, чтобы организации осознавали, что угрозы могут проявляться в различных формах и использовать самые передовые методы для проникновения в корпоративную сеть и заражения компьютеров и серверов. Поэтому речь идет не о разработке защитных механизмов для конкретной угрозы, а о разработке комплексной стратегии, позволяющей анализировать все процессы, протекающие в системах, и действовать до того, как угроза сможет использовать любую потенциальную уязвимость и парализовать работу предприятия.

20 июля 2020 г., 15:35

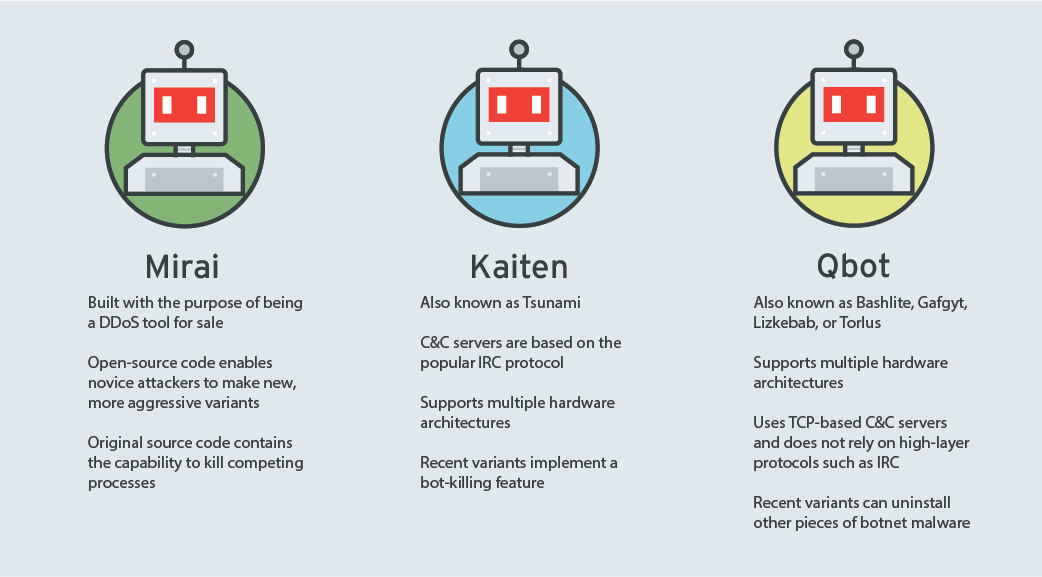

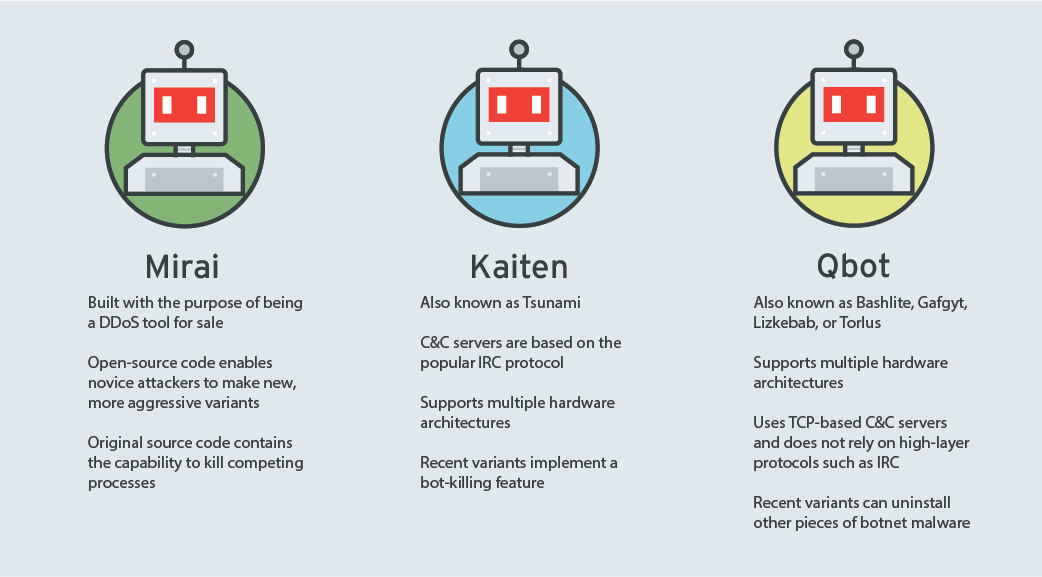

Пользователи оказались в центре нового передела сфер влияния среди киберпреступников – предупреждает исследование Worm War: The Botnet Battle for IoT Territory (PDF, EN), подготовленное компанией Trend Micro. Специалисты фиксируют нарастающую волну атак на домашние маршрутизаторы, которые подвергаются взлому для дальнейшего использования в IoT-ботнетах.

Исследование Trend Micro показало, что в октябре 2019 г. начался рост числа попыток взлома маршрутизаторов методом подбора пароля. Злоумышленники используют ПО для перебора распространенных паролей. Количество подобных попыток выросло более чем на порядок – с 23 млн. в сентябре до почти 249 млн. в декабре. В марте 2020 г. мониторинг Trend Micro зарегистрировал почти 194 млн. попыток входа в систему методом перебора.

Еще один показатель увеличения масштабов этой угрозы – попытки устройств начать telnet-сеансы с другими IoT-устройствами. Поскольку протокол telnet не подразумевает шифрования данных, злоумышленники или их ботнеты предпочитают использовать его для сбора учетных данных. Пиковый показатель был зарегистрирован в середине марта: около 16 тыс. устройств пытались открыть сеансы telnet с другими IoT-устройствами в течение одной недели.

Эта тенденция вызывает беспокойство по нескольким причинам. Киберпреступники конкурируют друг с другом с целью скомпрометировать как можно больше маршрутизаторов, которые можно включить в ботнеты. Затем эти ботнеты продаются на подпольных сайтах либо как инструмент для осуществления DDoS-атак, либо как средство анонимизации других противозаконных действий, таких как накрутка кликов, кража данных и захват учетных записей.

Конкуренция настолько ожесточенная, что киберпреступники стараются удалять любое вредоносное ПО, обнаруженное на подвергшемся нападению маршрутизаторе и установленное конкурентом, чтобы получить исключительный контроль над устройством.

Домашний пользователь, чей маршрутизатор был скомпрометирован, в первую очередь ощутит проблемы с его производительностью. Если впоследствии устройство будет вовлечено в осуществление атак, его IP-адрес может попасть в черные списки, что приведет пользователя к отключению его от ключевых частей интернета и корпоративных сетей.

Как объясняется в отчете, процветает черный рынок вредоносного ПО для ботнетов и ботнетов в аренду. Хотя можно взломать и использовать в составе ботнета любое устройство IoT, маршрутизаторы особенно интересны злоумышленникам, поскольку они легко доступны и напрямую подключены к интернету.

В связи с этим специалисты Trend Micro рекомендуют:

- убедитесь, что вы используете надежный пароль и время от времени меняйте его;

- убедитесь, что на маршрутизаторе установлена последняя версия прошивки;

- разрешите вход в маршрутизатор только из локальной сети;

- проверяйте журналы устройства на предмет не имеющих смысла для сети действий.

7 июля 2020 г., 14:45

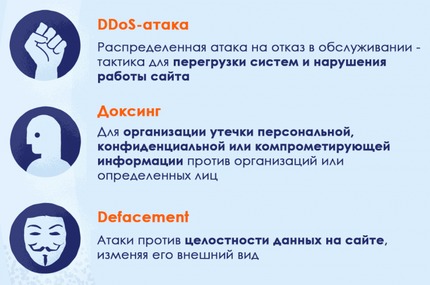

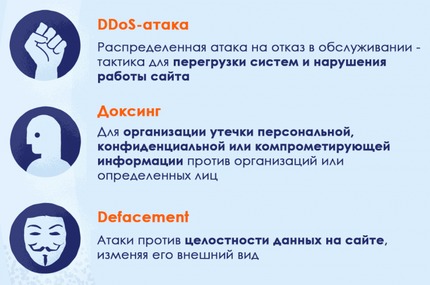

В ряду активностей от протестов и сидячих забастовок до доксинга и распределенных DDoS-атак появился новый вид. В 1996 г. кибер-активизм приобрел известность и получил новое название – хактивизм. Начав взламывать компьютерные системы по политическим, социальным, религиозным или «анархическим» причинам, хакеры стали вести информационную войну.

Доказав, что они являются мощными «агентами» перемен, виртуальные «дружинники» создали и внедрили хакерские инструменты, чтобы сделать «текущую повестку дня» с большими благами. Но бесчисленные примеры политических и социальных изменений в результате хактивистских кампаний больше говорят о разрушениях, чем о простом неповиновении. В данном материале собраны некоторые из наиболее заметных проектов, ответственных группах и последующих результатах.

Объяснение хактивизма

Хактивизм – это форма ненасильственного цифрового активизма, где мотивом является, прежде всего, не личная финансовая выгода. Вместо этого хактивистские кампании нацелены на достижение политической, социальной или религиозной справедливости в соответствии с целями группы. Хакеры используют такие тактики, как доксинг, defacement и denial-of-service для взлома систем правительственных структур или частных организаций.

Все эти действия выполняются ради благих целей. В отличие от обычных хакеров, эти знатоки компьютеров часто работают в группах, а не поодиночке. Для сохранения анонимности эти группы обычно представляют собой децентрализованную сеть людей по всему миру.

Типы хактивизма

Хактивисты осуществляют утечку данных не столько для получения денежной выгоды – они это делают, скорее, в рамках информационной войны во имя политической свободы, социальной справедливости, религиозных намерений или в рамках идей анархизма.

- Политический: хактивизм как форма политической мобилизации направлен на то, чтобы склонить население или оказать на него влияние при достижении определенных политических целей;

- Социальный: социальная справедливость в хактивизме направлена на то, чтобы вызвать социальные изменения;

- Религиозный: такой тип хактивизма направлен на вербовку в религиозную организацию или ее дезавуирование;

- Анархический: хакеры могут иметь анархистскую программу для доступа и контроля гражданской инфраструктуры, военной техники или населения в целом.

Шесть известных кампаний хактивистских группировок

Хактивизм часто анонимен, в отличие от традиционного активизма. Хотя многие группы работают, никогда не раскрывая своих членов, были случаи, когда кто-то не мог устоять перед притязаниями на славу.

1. Движение Black Lives Matter («Жизни черных важны»)

Anonymous не был на слуху в течение многих лет после перезапуска операции Darknet в 2017 г. Но о ней снова заговорили в 2020 г., когда группа выступила против коррупции в полиции после смерти Джорджа Флойда. В прошлом эта группа неоднократно выступала с аналогичными осуждениями жестокости полиции, особенно после смерти Майкла Брауна и Тамир Райс.

Цель

В поддержку крупнейшего общественно-политического движения Black Lives Matter группа опубликовала в Twitter видео, в котором специально критикует полицейское управление Миннеаполиса. «Мы не доверяем вашей коррумпированной организации осуществлять правосудие, поэтому мы разоблачим ваши многочисленные преступления перед всем миром».

Результат

Аккаунт Anonymous в Твиттере взорвался популярностью, обеспечив приток 3,5 млн. новых подписчиков в течение нескольких дней после публикации видео. На момент написания статьи кампания состояла из серии DDoS-атак, которые на короткое время в течение уик-энда обрушили веб-сайт «Департамента полиции Миннеаполиса», его родительский веб-сайт и правительственный сайт Баффало (штат Нью-Йорк, США).

2. Утечка писем Клинтон

Джулиан Ассанж, основатель и директор WikiLeaks, создал сайт, чтобы перевести «политически искаженный язык в позицию ясности». За время своего существования группа опубликовала все, что касается документированных коррупционных расследований и руководства по операциям в Гуантанамо-Бей. В 2016 г. группа опубликовала серию электронных писем от «Демократического национального комитета» (ДНК), которые, вероятнее всего, попали к ним из рук «русских хакеров» из ГРУ.

Цель

WikiLeaks определяет свою миссию как защиту свободы слова и публикации в СМИ. Это означает, что прозрачность создает лучшее общество с большим уровнем социальности и меньшим уровнем коррупции. Группа слила подборку электронных писем из ДНК, в частности между Хиллари Клинтон и руководителем ее предвыборной кампании, которые, как говорят, были получены от российских хакеров, для поддержки избирательной кампании Дональда Трампа.

Результат

Хакеры отправляли фишинговые электронные письма сотрудникам кампании Клинтон, чтобы украсть учетные данные членов ДНК. Утечка электронных писем существенно повлияла на предвыборную кампанию Клинтон, и многие полагают, что она стала причиной ее проигрыша на президентских выборах. После утечки «Министерство юстиции» предъявило обвинения 12 российским хакерам за этот инцидент.

3. Атака на правительство США

Сирийская электронная армия (SEA), предположительно связанная с президентом Сирии Башаром Асадом, проводила операции с использованием фишинга и DDoS-атак, чтобы взломать сайты ряда правительственных структур, частных компаний и медиа-групп. В 2016 г. ФБР предъявило обвинение двум лицам, связанным с SEA, в преступном сговоре.

Цель

Сирийская электронная армия стремится дезавуировать массовое искажение фактов о недавнем восстании в Сирии и скомпрометировать компьютерные системы и организации, считающиеся прямой угрозой сирийскому правительству. SEA также нацелена на сбор информации о странах, которые являются врагами Сирии.

Результат

Группа проникла в ряд медиа-структур правительства США и частных компаний, чтобы украсть учетные данные и выполнить DDoS-атаки и defacement-атаки. Группа успешно опубликовала ложный твит о взрыве в Белом доме, в результате которого президент США якобы получил ранение. Индекс Доу-Джонса ненадолго упал на 140 пунктов после того, как твит вышел в эфир.

4. Проект Chanology

Anonymous осуществили DDoS-атаку на «Церковь Саентологии» после того, как церковь попыталась удалить видео с Томом Крузом, озвучивающим свою принадлежность к этой организации. За этим последовали протесты, участники которых носили печально известные маски Гая Фокса по всей стране.

Цель

Проект Chanology пытается бороться с веб-цензурой со стороны «Церкви Саентологии». Эта кампания была протестом против организации и ее членов.

Результат

Кампания проводила DDoS-атаки, чтобы предотвратить доступ к сайтам церкви. Затем последовала серия розыгрышей со стороны пранков. Затем Anonymous также осуществляли доксинг, распространяя через Интернет личные документы, украденные с компьютеров сайентологов.

5. Декларация Hacktivismo

Hacktivismo – это ответвление хакерской группы Cult of the Dead Cow (cDc). В своем первом публичном хактивистском акте Hacktivismo выпустили декларацию, которая возвысила свободу слова. Эта группа явно пыталась не только участвовать в своем гражданском неповиновении, но и объяснить причины своих нападений.

Цель

Hacktivismo написали и выпустили декларацию, в которой цитируется «Международный пакт о гражданских и политических правах» и «Всеобщая декларация прав человека». Группа опубликовала информацию в FAQ, где говорится, что «основная цель состояла в том, чтобы привести некоторые признанные во всем мире документы, которые приравнивают доступ к информации к правам человека и политическим правам».

Результат

Эта кампания создала моральные и юридические основания для проведения своих кампаний у новых хактивистов. Далее группа выпустила веб-браузер Peekabooty, который предотвращает цензуру со стороны ряда государств, ограничивающих доступ к Интернету.

6. Worms Against Nuclear Killers («Черви против ядерных убийц»)

Считается, что созданный хакерами из Мельбурна под никами Electron и Phoenix, червь W.A.N.K был первой вопиюще очевидной попыткой хактивизма. Во время его кампании в стране царили крайне антиядерные настроения, которые и подпитывали эту атаку.

Цель

Эта атака была создана как антиядерный протест. За несколько дней до запуска NASA группа попыталась отключить компьютерную сеть DECnet с помощью червя, который нарушил работу устройств.

Результат

Кампания использовала два червя W.A.N.K и OILZ, которые содержали баги, препятствующие доступу к учетным записям и файлам, и также они меняли пароли. Червь использовал слабую защиту в системе, идентифицируя учетные записи, которые имели пароли, идентичные имени пользователя.

Развитие хактивизма

Термин «хактивизм» был придуман в 1996 г. неким лицом под ником Omega – членом ранней хактивистской организации Cult of the Dead Cow. Хотя это новое название укрепило важность этих событий в истории, но это был не первый случай кибер-активизма.

Что такое хактивизм? Некоторые могут сказать, что это поступки героев и так называемых «дружинников». Другие будут утверждать, что это действия кибер-преступников, выполняющих цифровые атаки и скрывающихся за маской онлайн-анонимности. В любом случае, очевидно, что политические и социальные последствия таких атак огромны.

30 июня 2020 г., 18:05

Правительство Великобритании, как и многие другие, разрабатывает приложение для отслеживания COVID-19, которое поможет ограничить распространение коронавируса. В настоящее время программа проходит ограниченное тестирование перед тем, как будет внедрена по всей стране до конца этого года. Однако уже сейчас есть опасения, что проект потерпит неудачу.

Предполагается, что приложения для отслеживания контактов помогают сдерживать локальные вспышки коронавируса. Вы загружаете программу и регистрируетесь в сервисе. Она работает в фоновом режиме, используя Bluetooth для обнаружения других людей, с которыми вы вступаете в контакт.

Если у вас проявляются симптомы коронавируса, вас проверяют на наличие инфекции. Если результат положительный, приложение уведомляет всех, с кем вы контактировали, сообщая им, что им следует уйти на самоизоляцию сроком на 14 дней.

Первоначально приложение должны были запустить в апреле, но его внедрение было отложено. Теперь есть вероятность, что его не запустят и до зимы.

Причина кроется в том, что существует серьезная проблема при решении задачи по отслеживанию контактов – люди не хотят загружать и использовать данное приложение.

Одно из исследований показало: 48% людей обеспокоены тем, что приложение для отслеживания контактов может быть взломано мошенниками. Они ожидают, что кибер-преступники будут использовать систему для запуска своих фишинговых атак. Они также считают, что не смогут отличить подлинное сообщение от поддельного.

Другие крайне озабочены вопросами конфиденциальности. Каждый пользователь приложения может быть идентифицирован лично, и правительство подтвердило, что данные, собранные приложением, будут храниться в течение многих лет после окончания пандемии. Некоторые полагают, что у правительства нет причин хранить подробности их общения и встреч после того, как COVID-19 перестанет распространяться.

В таких странах, как Гонконг и Сингапур, отслеживание контактов было чрезвычайно эффективным средством сдерживания коронавируса. Однако там граждане легче подчинились решениям своих правительств, т.к. в целом они привыкли к более низкому уровню конфиденциальности и усиленному контролю со стороны органов власти.

В других странах, где люди имеют высокую степень личной свободы, приложения для отслеживания контактов будут необязательными. Но в то же время многие граждане предпочли бы, чтобы их данные были анонимными, чтобы защитить их частную жизнь. Как в США, так и в Великобритании были подняты вопросы о том, действительно ли органы власти должны собирать личную идентифицируемую информацию для того, чтобы система работала.

Авторы одного из отчетов по данной проблематике предполагают, что до 70% американцев откажутся устанавливать приложение для отслеживания контактов из-за потенциальных проблем с конфиденциальностью. Весь процесс отслеживания контактов построен на том, чтобы данным приложением пользовалось как можно больше людей, а иначе невозможно будет правильно отобразить личные взаимодействия, через которые распространяется коронавирус.

Таким образом, многие проекты по отслеживанию контактов могут оказаться неэффективными. Вполне возможно, что будущие версии приложений начнут добавлять опции анонимности по запросу пользователя.

24 июня 2020 г., 11:25

Недавнее исследование, охватившее более 500 руководителей предприятий малого и среднего бизнеса, показало, что почти половина (46%) опрошенных SMB сталкивались с атаками шифровальщиков. При этом в секторе B2B примерно 55% компаний стали жертвами вымогателей, в то время как в B2C доля атакованных предприятий составила 36%.

Также на статистику влияет уровень подготовленности компании к борьбе с шифровальщиками. В целом 83% малых и средних предприятий считают себя готовыми к атакам вымогателей, в секторе B2B этот показатель составляет 87%, а в секторе B2C –77%. Для 17% предприятий SMB, которые не чувствуют себя готовыми к обороне, основными препятствиями являются время и ресурсы.

Так треть руководителей SMB утверждают, что у них недостаточного времени для изучения стратегий смягчения последствий угроз со стороны шифровальщиков. Такое же число респондентов ответили, что их ИТ-команды перегружены и у них просто не хватает ресурсов, чтобы справиться с угрозой вымогателей.

Тут стоит отметить, что в США, например, на долю SMB приходится примерно 99% от числа всех предприятий, и они создают 1,5 млн. новых рабочих мест каждый год, что составляет 64% от общего числа. При этом многие такие компании ошибочно полагают, что они слишком малы, чтобы представлять интерес для кибер-преступников, но почти половина всех кибер-атак в мире нацелена именно на такой бизнес.

Неготовность к атаке шифровальщиков может дорого обойтись компании, особенно если придется платить выкуп. Среди малых и средних предприятий, подвергшихся атаке шифровальщиков в секторе B2B, в результате 78% вынуждены были заплатить выкуп, который требовали злоумышленники, а в секторе B2C такое решение приняли около 63% организаций. При этом в 43% случаев сумма выкупа колебалась от 10000 до 50000 долл., а 13% пришлось расстаться со 100 тыс. долл. и более.

Среди предприятий SMB, которые не заплатили выкуп, рассматривали вариант выплаты выкупа, чтобы получить свои данные обратно. Около 60% представителей малого и среднего бизнеса заявили, что выбрали бы этот вариант, чтобы быстро восстановить свои файлы, в то время как 53% говорят, что они заплатили бы с целью избежать репутационного ущерба, связанного с защитой данных и усилиями по их восстановлению.

Однако даже если компания решит заплатить (чего эксперты настоятельно не рекомендуют делать). Поскольку нет никакой гарантии, что организация сможет восстановить свои данные: 17% компаний, заплативших выкуп, говорят, что они восстановили только часть данных, потерянных в результате атаки.

Впрочем, 72% предприятий SMB утверждают, что имеют план по смягчению атак шифровальщиков. Те же, у кого такого плана нет, подвергают свои данные ненужному риску, а также подвергают опасности своих клиентов и партнеров. Вот почему важно принимать упреждающие меры против шифровальщиков.

И первым шагом на этом пути является надлежащая защита электронной почты, которая становится вектором атаки для 91% всех кибер-атак. Чтобы остановить фишинговое письмо, которое способно запустить атаку шифровальщика, ни в коем случае нельзя открывать ссылки или вложения от неизвестных отправителей.

Еще одна точка входа, которую необходимо отслеживать, – это RDP-соединения (протокол удаленного рабочего стола). С тех пор как большая часть сотрудников стала работать на дому, такой вид соединений приобрел жизненно важное значение. Однако RDP-подключения также являются популярной мишенью для кибер-атак: каждый день происходит миллион атак типа brute force, направленных против данного протокола. RDP-соединения являются первым шагом в 63% случаев атак шифровальщиков.

11 июня 2020 г., 11:40

Организации, использующие искусственный интеллект (ИИ), блокчейн и другие современные технологии в финансовой и операционной деятельности, увеличивают ежегодную прибыль на 80% быстрее. К такому выводу пришли Enterprise Strategy Group (ESG) и Oracle в своем исследовании (PDF) Emerging Technologies: The competitive edge for finance and operations («Конкурентное преимущество в управлении финансами и операциями»).

В глобальном исследовании, охватившем крупные предприятия разных отраслей из 13 стран, приняли участие 700 руководителей финансовых и операционных функций, которые регулярно используют в работе приложения ERP, EPM или SCM (это было обязательным условием участия). Опрос проводился ESG осенью 2019 г. в режиме онлайн. Он показал, что в освоении таких перспективных технологий, как ИИ, Интернет вещей (IoT), блокчейн и цифровые помощники, наступил переломный момент: результаты их применения превосходят ожидания и обеспечивают значительные конкурентные преимущества.

Организации, внедряющие новые технологии для управления финансами, получают гораздо большие преимущества, чем изначально рассчитывали.

- Число ошибок в работе финансовых отделов снизилось в среднем на 37%.

- 72% организаций, использующих технологии AI, сообщили, что у них появилось более четкое представление об общей эффективности бизнеса.

- 83% руководителей полагают, что в течение пяти лет ИИ позволит сделать финансовое закрытие полностью автоматическим.

- Цифровые помощники повышают производительность труда на 36% и позволяют выполнять финансовый анализ на 38% быстрее.

Подавляющее большинство опрошенных организаций уже освоили рассматриваемые технологии. Компании-первопроходцы, которые используют не менее трех подобных решений, получают наибольшие преимущества и имеют больше шансов превзойти конкурентов. Поскольку при этом достигается наиболее выраженный синергетический эффект. В свою очередь организации, которые медлят с их внедрением, рискуют потерять свою долю рынка.

2 июня 2020 г., 19:15

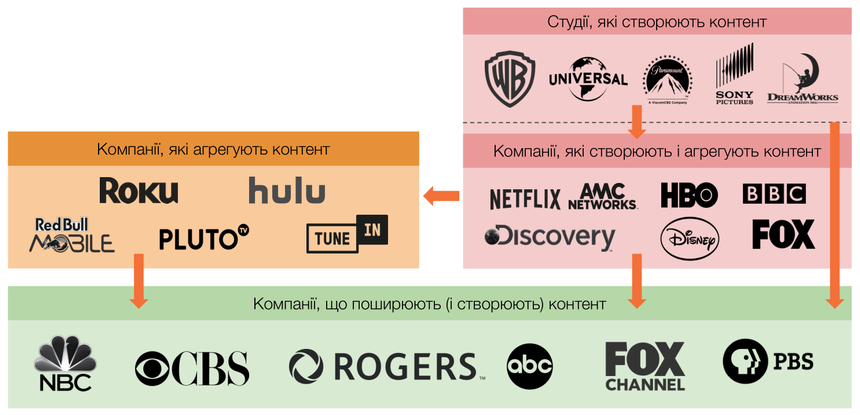

Современные технологии распространения и монетизации медиаконтента привлекают все больше компаний. Благодаря стремительному развитию и экспансии стриминговых сервисов наподобие Netflix индустрия видеохостингов заинтересовала тяжеловесов вроде Amazon, Apple и Disney, а объемы связанных инвестиций измеряются десятками миллиардов долларов. Экспертизой в области сервисов OTT и перспективами развития индустрии поделилась GlobalLogic.

Над расширением возможностей ОТТ-сервисов сегодня работают тысячи ИТ-инженеров по всему миру. К примеру, около 1000 украинских специалистов GlobalLogic ведут разработки для полусотни проектов в сфере медиа. Среди них стриминговый сервис и производитель медиаплееров Roku, американская компания Harmonic, которая предоставляет инфраструктурные решения для телевидения и Интернета, и многие другие.

«Мы видим, как с каждым годом растет спрос на качественный видеоконтент. Это определяет вектор развития рынка устройств, а также влияет на ОТТ-сервисы – компании, обеспечивающие трансляцию видео на эти устройства. Последние предлагают все новые технические решения, которые помогут пользователям наслаждаться кино и сериалами дома и в дороге. Мы ожидаем, что популярность ОТТ-сервисов в Украине продолжит расти, а их возможности расширяться», – комментирует Андрей Яворский, вице-президент по стратегии и технологиям GlobalLogic.

Основным преимуществом сервисов ОТТ (over the top, «в обход кабельных сетей») является независимость от местоположения, конкретного провайдера или типа устройства, достигаемая за счет трансляции видеоконтент через Интернет.

Ключевую роль в этом закономерно играет развитие собственно Интернета. Так если в 2000 г. количество подключенных к Сети в мире оценивалось в 200 млн. или 5% населения, то в 2005 г. оно составило 1 млрд. человек или 15%, в 2015 г. – 3 млрд. или 50%, а на сегодня достигает 4,5 млрд. или 60% людей. Аналогичное проникновение или около 26 млн. пользователей насчитывается в Украине.

Собственно сервисы видео по запросу начали развиваться примерно 15 лет назад. YouTube был создан в 2005 г. (и вскоре выкуплен Google), Netflix начал развивать свой потоковый сервис в 2007 г. В настоящее время мировые затраты на ОТТ растут в среднем на 40% в год. За последние пять лет этот рынок увеличился вчетверо, а еще через пять может достичь 87 млрд. долл. В 2019 г. количество пользователей таких сервисов составило 600 млн. Аудитория одного Netflix превышает 187 млн пользователей по всему миру, в том числе около 260 тыс. украинцев. Только за время карантина она привлекла 15 млн. новых подписчиков.

В нашей стране также наблюдается рост спроса на видеоконтент. По оценкам социологической группы «Рейтинг», на карантине 38% украинцев стали чаще смотреть сериалы и фильмы. По данным онлайн-платформы Megogo, ее пользователи теперь смотрят контент в среднем на 22% дольше. Отметим, что на сегодня аудитория Megogo составляет около 58 млн. человек, OLL.TV – почти 2 млн. Довольно динамично развиваются также видео-сервисы крупнейших операторов мобильной связи.

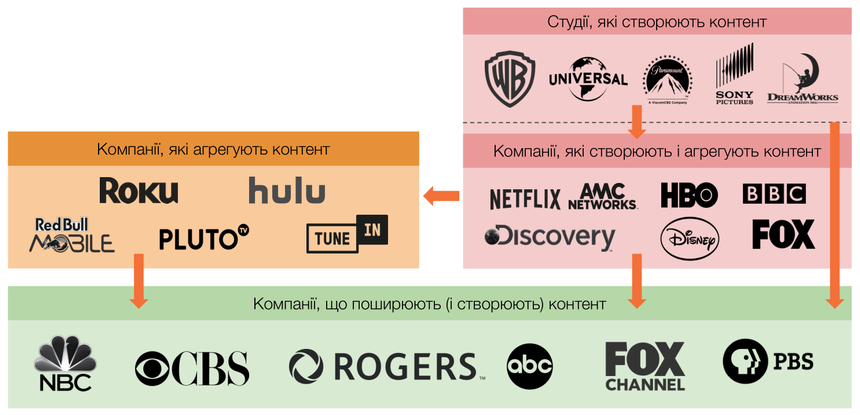

Традиционно экосистему индустрии мультимедиа образуют киностудии, собственники и дистрибьюторы контента, телеканалы. Однако помимо кинотеатров и традиционных ТВ теперь видео можно смотреть на смартфонах, планшетах и компьютерах, игровых и стриминговых приставках, «умных» телевизорах. Это вызывает тектонические сдвиги на рынке.

Интересно, что по информации Performance Research, 70% американцев после карантина планируют смотреть кино дома, а не в кинотеатрах. Есть основания полагать, что этот показатель вырастет и среди украинских зрителей. Поскольку в основном наша страна повторяет глобальные тренды, с некоторой разницей во времени. Поэтому взгляд на мировых лидеров индустрии позволяет заглянуть в будущее, чтобы понять, что нас может ожидать в ближайшей перспективе.

Согласно данным аналитической компании comScore, которые представила Оксана Донадио, менеджер проектов GlobalLogic, к началу 2019 г. уже около 64 млн. американских домохозяйств были подключены к различным ОТТ-сервисам. За два года с марта 2017 г. данный показатель увеличился на 7%. При этом 36,7 млн. использовали различные телеприставки и медиплееры (+9%), 29,8 млн. – Smart TV (+23%) и 19,5 млн. – игровые приставки (+8%). Среди пользователей OLL.TV, к примеру, уже больше 60% используют «умные» телевизоры.

Ведущие платформы на сегодня предлагают разнообразие видов подписок (с рекламой и без), разрешения видео и устройств для просмотра. Имеется возможность использовать отложенный просмотр трансляций (некий аналог видеомагнитофона) или продолжить просмотр в другое время на другом устройстве. Можно даже смотреть в отсутствие подключения к Интернету (при условии предварительной загрузки видео). Причем следует отметить, что многие из этих функций, с точки зрения пользователя скрытые за простым удобным интерфейсом, от самих сервисов часто требуют немалых технических и инфраструктурных ресурсов.

На стороне ОТТ играю также и современные технологии. Пользователям становятся доступны экраны все большего размера (кто еще 10 лет назад мог себе представить телевизор диагональю 90 дюймов?), со все более высоким качеством изображения (в разрешении 4К и даже 8К, с раширенным динамическим диапазоном HDR). Растет пропускная способность каналов связи и совершенствуются технологии быстрой передачи без заметных глазу задержек растущих объемов цифрового видео. Наработки в этой области есть в частности и у GlobalLogic, по словам Дениса Ткачова, младшего вице-президента по инжинирингу.

Улучшается пользовательский опыт. Сервисы учатся подстраиваться под изменчивые вкусы избалованного зрителя, предлагая удобный поиск, персонализированное оформление интерфейса, рекомендации и группировку контента по разным параметрам, индивидуальные профили для каждого члена семьи, а также всевозможные «удобства» вроде пропуска титров, голосового управления или облачного DVR. Также постоянно расширяется предложение дополнительного контента – подборки локальных новостей, различных аудиоматериалов и пр.

Не стоят на месте и технологии монетизации. Современная техническая и аналитическая база позволяют демонстрировать каждому зрителю персонализированную и даже интерактивную рекламу, организовать внутри сервиса не только продажу собственно контента, но и других товаров, за счет интеграции с площадками электронной коммерции. Причем целевая реклама, подобранная с учетом индивидуальных предпочтений пользователя, может быть не только интегрирована в видео-программу, но и включать возможность мгновенного перехода к покупке представленного товара или услуги.

Ожидается, что в перспективе видеосервисы смогут получить также интеграцию с различными устройствами и системами «умного» дома – от звука и освещения, до микроклимата и безопасности.

Все это ведет к изменению моделей распространения контента и обострению конкуренции между кинотеатрами и ОТТ-сервисами, появлению новых уникальных предложений. Так, например, в апреле одна из крупнейших сетей кинотеатров AMC заявила об отказе от сотрудничества со студией Universal после того, как последняя выпустила мультфильм «Тролли: Мировой тур» эксклюзивно онлайн (и заработала на этом свыше 100 млн. долл.). Каннский фестиваль запрещает участвовать работам, которые не были в прокате в кинотеатрах, а стриминговый сервис Deluxe наоборот имеет право организовывать онлайн допремьерные показы для ограниченной аудитории.

К чему в итоге приведет противостояние «старого» и «нового» пока сложно предсказать. Однако представители GlobalLogic полагают, что сегодня мы являемся свидетелями начала эпохи стриминга, который заметно потеснит и телевидение и кино. Можно сказать, что стриминговые сервисы – это ТВ 2.0 или точнее Медиа 2.0 в мире интернета и мобильных устройств.

27 мая 2020 г., 14:25

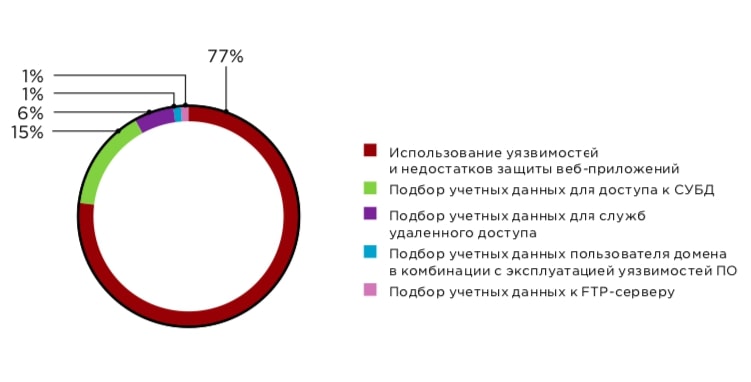

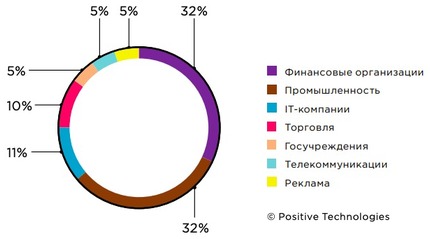

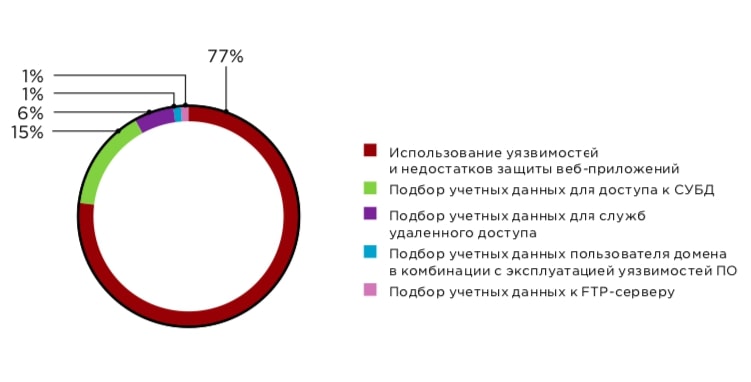

Эксперты проанализировали уровень защищенности корпоративных информационных систем и представили обзор наиболее распространенных недостатков безопасности и методов атак, а также рекомендации по повышению уровня защищенности. Анализ показал, что получить доступ к ресурсам в локальной сети можно в 93% компаний, 77% векторов атаки связаны с недостаточной защитой веб-приложений, а на проникновение в локальную сеть может хватить всего 30 минут.

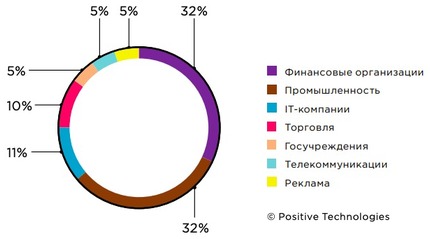

Среди протестированных в 2019 г. компаний организации финансового сектора (32%), IT (21%), топливно-энергетический комплекс (21%), государственные учреждения (11%), сфера услуг (7%), промышленность (4%) и телекоммуникации (4%). В ходе внешних пентестов специалистам удалось получить доступ к локальной сети 93% организаций. Максимальное число векторов проникновения, выявленное в одном проекте, составило 13.

Как выяснили эксперты, проникновение в локальную сеть занимает от 30 минут до 10 дней. В большинстве случаев сложность атаки оценивалась как низкая, то есть ее мог бы осуществить и хакер, который обладает лишь базовыми навыками. По крайней мере, один простой способ проникновения существовал в 71% компаний.

Векторы проникновения в локальную сеть

Наибольшее количество всех атак было направлено на подбор учетных данных и на эксплуатацию уязвимостей веб-приложений. В 68% компаний успешные атаки на веб-приложения были проведены с помощью подбора учетных данных.

Самым уязвимым компонентом на сетевом периметре являются веб-приложения. По данным анализа, в 77% случаев векторы проникновения были связаны с недостатками защиты веб-приложений; хотя бы один такой вектор был выявлен в 86% компаний. Необходимо регулярно проводить анализ защищенности веб-приложений. Самым эффективным методом проверки является анализ исходного кода, который позволяет найти наибольшее количество ошибок. Для превентивной защиты веб-приложений рекомендуется использовать межсетевой экран уровня приложений (web application firewall, WAF), который позволяет предотвратить эксплуатацию существующих уязвимостей, даже если они еще не были обнаружены.

В 86% компаний были выявлены недостатки парольной политики критического и высокого уровней риска. Простые и словарные пароли пользователей стали основными недостатками защиты на сетевом периметре. Одним из самых популярных оказался пароль, в котором использовались комбинации месяца и года в латинской раскладке (например, Jrnz,hm2019 или Fduecn2019). Такие пароли встречались в каждой третьей компании, а в одной организации они были подобраны для более чем 600 пользователей.

Рекомендуется разработать строгие правила для корпоративной парольной политики и контролировать их выполнение. В ходе тестирования широко эксплуатировались известные уязвимости ПО, которые позволили проникнуть в локальную сеть 39% компаний, например бреши в устаревших версиях Laravel и Oracle WebLogic Server. Кроме того, были найдены шесть уязвимостей нулевого дня, которые позволяют удаленно выполнить произвольный код, в том числе CVE-2019-19781 в ПО Citrix Application Delivery Controller (ADC) и Citrix Gateway.

Эксперты рекомендуют своевременно устанавливать обновления безопасности для ОС и последние версии ПО, а также обеспечивать регулярный контроль появления ПО с известными уязвимостями на периметре корпоративной сети.

22 мая 2020 г., 19:04

Резкий как рывок тормоза переход на удаленную работу в связи с пандемией COVID-19 и неясные перспективы ее окончания вынудили множество компаний в реальных условиях опробовать данную форму взаимодействия. Это как бросить новичка в воду – или сразу поплывет или придется подучить. Закономерно проще других было перестроиться технологическим компаниям и тем бизнесам, которые уже встали на путь цифровой трансформации. Остальным пришлось ознакомиться с этим навязанным «рекламным образцом» и начать приспосабливаться. В любом случае очевидно, что сложившаяся ситуация даст мощный толчок развитию всех сопутствующих технологий – от видеоконференций и облачный сервисов до виртуальной и дополненной реальности.

В зависимости от конкретных условий в той или иной компании их руководители находятся на разных стадиях принятия неизбежного (т.н. модель Кюблер-Росс). Что делает заочную дискуссию на тему перспектив удаленной работы только интереснее. Некоторые компании, в числе которых Twitter, Google и Facebook, уже заявили, что готовы дать возможность сотрудникам работать удаленно и после отмены жестких ограничительных мер со стороны правительства.

К примеру, недавно Тобиас Лютке (Tobi Lutke), генеральный директор канадской Shopify, которая занимается разработкой ПО для электронной коммерции, заявил в своем твиттере, что офисы компании останутся закрытыми до 2021 г. Да и после большинство сотрудников (на сегодня их около 2 тыс.) будут работать удаленно. Для этого операционная модель изменится так, чтобы именно цифровое взаимодействие стояло во главе угла. Тем более сама специфика деятельности фирмы и ее клиентов этому благоприятствуют.

Лютке считает, что корпоративная культура успешной компании не должна быть чем-то незыблемым, и обязана эволюционировать вместе с окружающей действительностью. Коронавирус вынудил всех начать работать по-новому. И раз уж все равно не получится вернуться к прежней жизни, во всяком случае, в обозримой перспективе, то лучше возглавить грядущие изменения в соответствии с девизом «Процветай на переменах».

Категорически не согласен с этой точкой зрения Оуэн Томас (Owen Thomas), генеральный директор Boston Properties, которая специализируется на строительстве и сдаче в аренду офисной недвижимости. Фирма оперирует почти двумя сотнями объектов в ряде крупных городов США, а в число крупнейших ее клиентов входят Salesforce, WeWork, Google Alphabet и Snap.

Естественно этот бизнес серьезно пострадал от пандемии. Акции компании, чья капитализация в 2019 г. оценивалась в 12,5 млрд. долл., в текущем году упали на 40%. Некоторые бизнесы, к примеру, постепенно отказываются от аренды крупных офисов в престижных районах города в пользу нескольких помельче в пригородах – поближе к месту проживания большей части работников. Учитывая, что костяк клиентской базы Boston Properties составляют крупные корпорации, а также благодаря различным скидкам, в апреле ей удалось собрать около 96% арендных платежей. Но перспективы пока туманны.

Оуэн Томас считает, что работа на дому не может стать долгосрочной заменой физическим офисам. Обучение молодых сотрудников и развитие культуры компании крайне сложно реализовать посредством видеоконференций. Кроме того, по его мнению, многие работники умственного труда и представители креативных профессий, к примеру, нуждаются в погружении в культуру крупных городов и атмосферу совместного творчества. Поэтому, мол, все текущие тенденции временные и после пандемии все неизбежно вернутся к привычной офисной работе.

Более взвешенную, и как представляется, рациональную позицию занимает Марк Цукерберг (Mark Zuckerberg), основатель и бессменный руководитель корпорации Facebook. Буквально на днях он сообщил, что с 21 апреля 2020 г. большинство вакансий Facebook в США становятся доступны для дистанционного рекрутинга и найма, а несколько позже многие из 48 тыс. сотрудников по всему миру смогут запросить перевод на удаленную работу.

По прогнозам Цукерберга, в течение следующего десятилетия Facebook – компания, которая до недавнего времени платила новым сотрудникам премию в размере до 15 тыс. долл. для релокации поближе к штаб-квартире в Менло-Парке, – может перевести на удаленную занятость, по меньшей мере, половину своих штатных работников.

Причем еще неизвестно сможет ли компания серьезно сэкономить на таком подходе. Но очевидно, что это решение знаменует собой грандиозный сдвиг в культуре одной из самых влиятельных компаний в мире. И тут есть ряд интересных особенностей.

К примеру, в первую очередь перевод на постоянную удаленную работу смогут запросить опытные сотрудники. Поскольку стажеры какое-то время просто должны поработать в офисе для обучения и погружения в корпоративную культуру.

В целом же каждый отдельный случай будет рассматриваться индивидуально – насколько продуктивна дистанционная работа данного члена команды, есть ли у него желание или потребность трудиться удаленно, имеется ли возможность разместить человека в офисе, с оглядкой на ограничения социального дистанцирования, и т.п. Социальные связи, подходящая среда для творческой работы и мозговой штурм – это, безусловно, важные вещи, которые проблематично реализовать в дистанционном режиме. Между тем, согласно внутренним опросам Facebook, на сегодня около 40% сотрудников выразили готовность перейти на удаленную работу на постоянной основе.

С другой стороны, возможность дистанционной занятости открывает доступ к более широкому пулу талантов. Отсутствие необходимости рассматривать переезд в другой город, чтобы совместить интересную работу и комфортную среду обитания, очевидно, повысит лояльность соискателей.

Понятно, что личные встречи, совместная деятельность, поездки и путешествия – важные элементы современной жизни и от них невозможно отказаться навсегда. Поэтому говорить о начале конца офисной работы пока что, пожалуй, слишком преждевременно. Однако необходимость социального дистанцирования в условиях пандемии и технологические возможности общества, очевидно, сыграют значительную роль в более активном использовании удаленной занятости.

|

|

|