|

СПЕЦІАЛЬНІ

ПАРТНЕРИ

ПРОЕКТУ

Определение наиболее профессиональных ИТ-управленцев, лидеров и экспертов в своих отраслях

Кто внес наибольший вклад в развитие украинского ИТ-рынка.

Награды «Продукт года» еженедельника «Компьютерное обозрение» за наиболее выдающиеся ИТ-товары

|

|

18 апреля 2024 г., 17:25

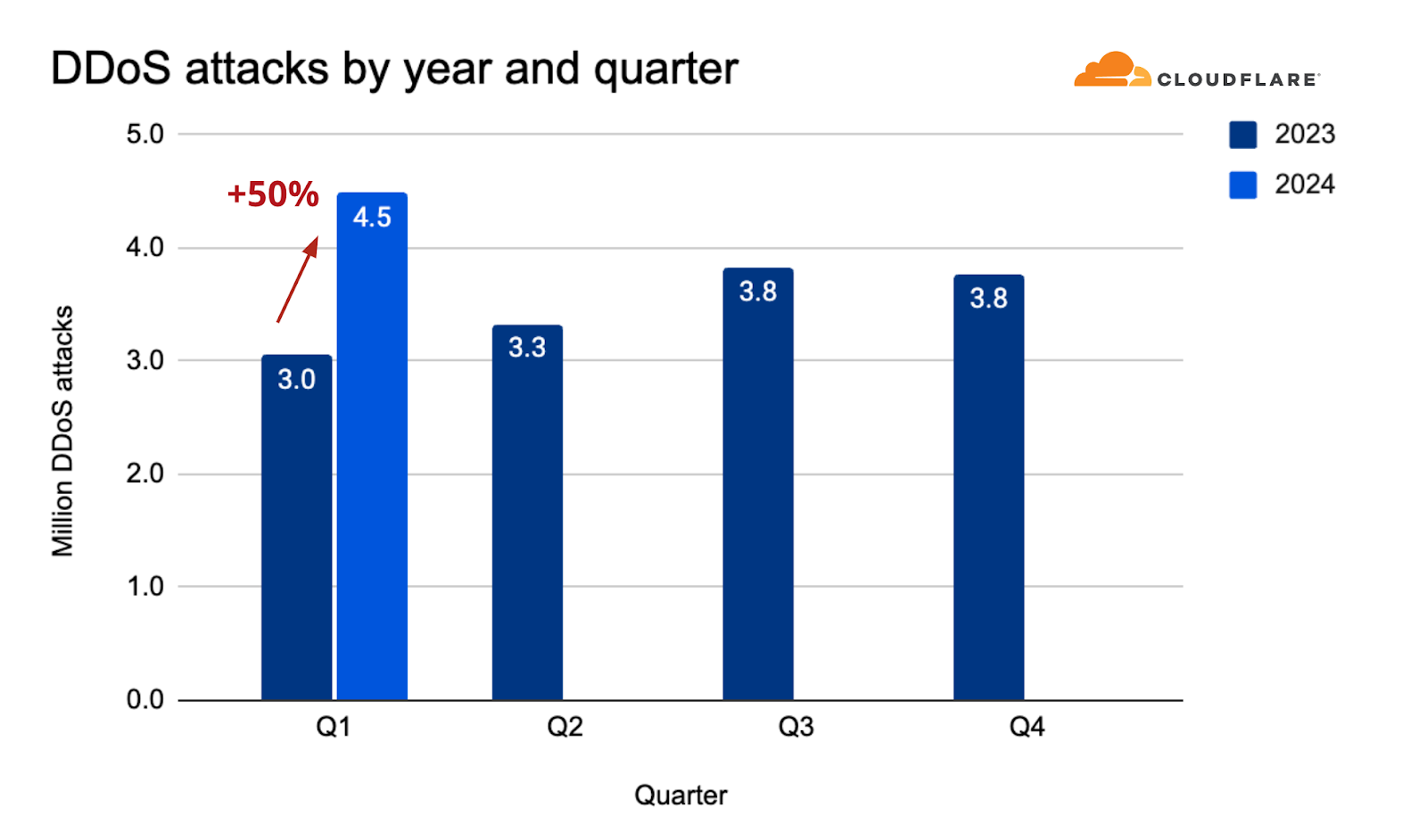

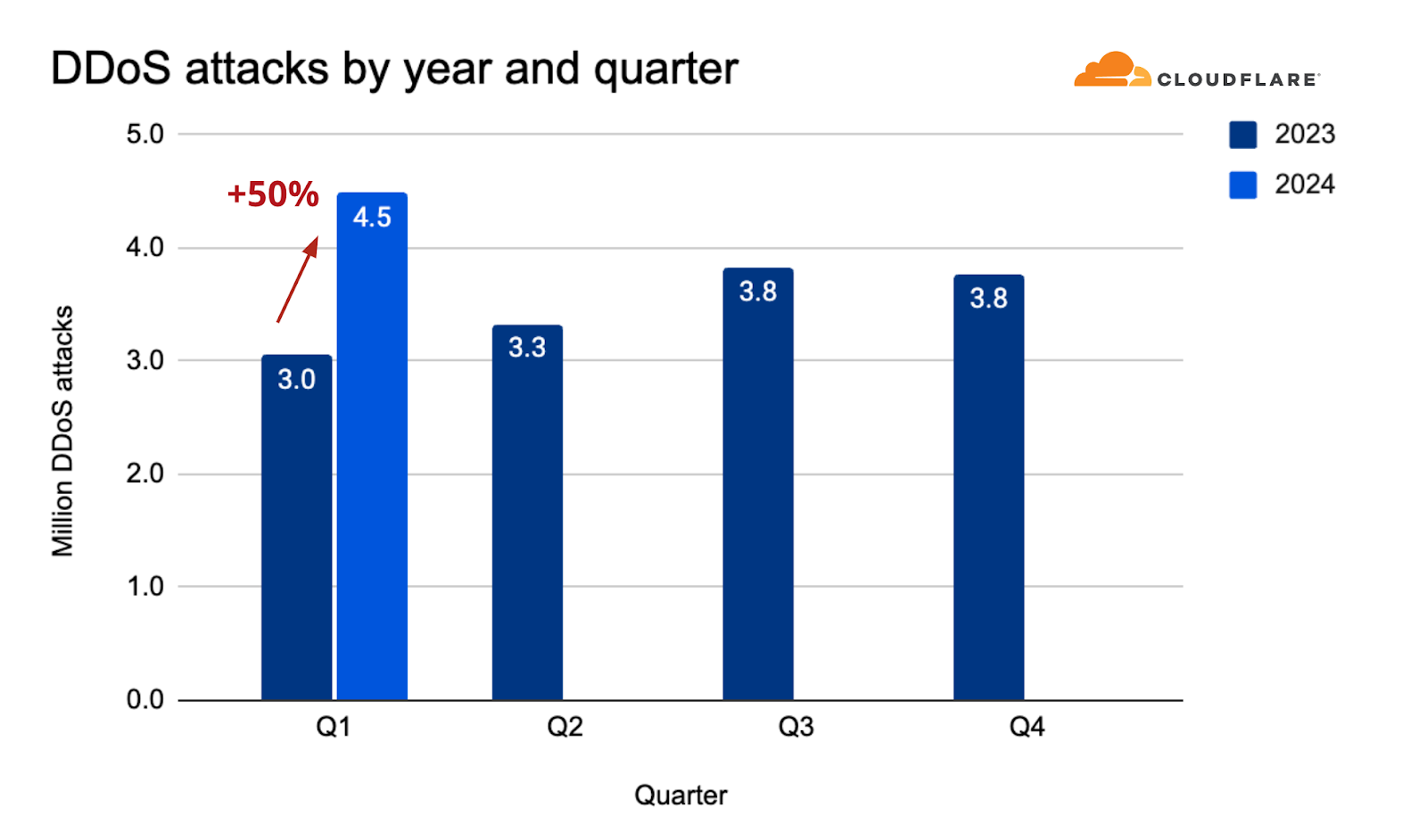

Як свідчить новий звіт Cloudflare DDoS Threat Report, за першу чверть цього року кількість атак в цілому підвищилась на 50% у річному вимірі. Протягом кварталу Cloudflare запобігла 4,5 млн DDoS-атак, в тому числі 1,7 млн HTTP DDoS-атак, що на 93% більше, ніж рік тому. Ці показники значно вищі, ніж у будь-якому з кварталів до 2023 року.

В цілому, системи Cloudflare нейтралізували 10,5 трлн запитів, повʼязаних з HTTP DDoS, та запобігла понад 59 ПБ повʼязаного з цим трафіку, тільки на мережевому рівні.

Чотири з кожних 10 HTTP DDoS-атак тривають понад 10 хвилин і приблизно три з 10 тривають понад годину, що свідчить про серйозність проблеми, йдеться у звіті.

Найбільша одиночна DDoS-атака, зафіксована цього року, була здійснена з використанням Mirai-подібного ботнету. Атака досягала 2 ТБіт\с і була спрямована на азійського хостинг-провайдера.

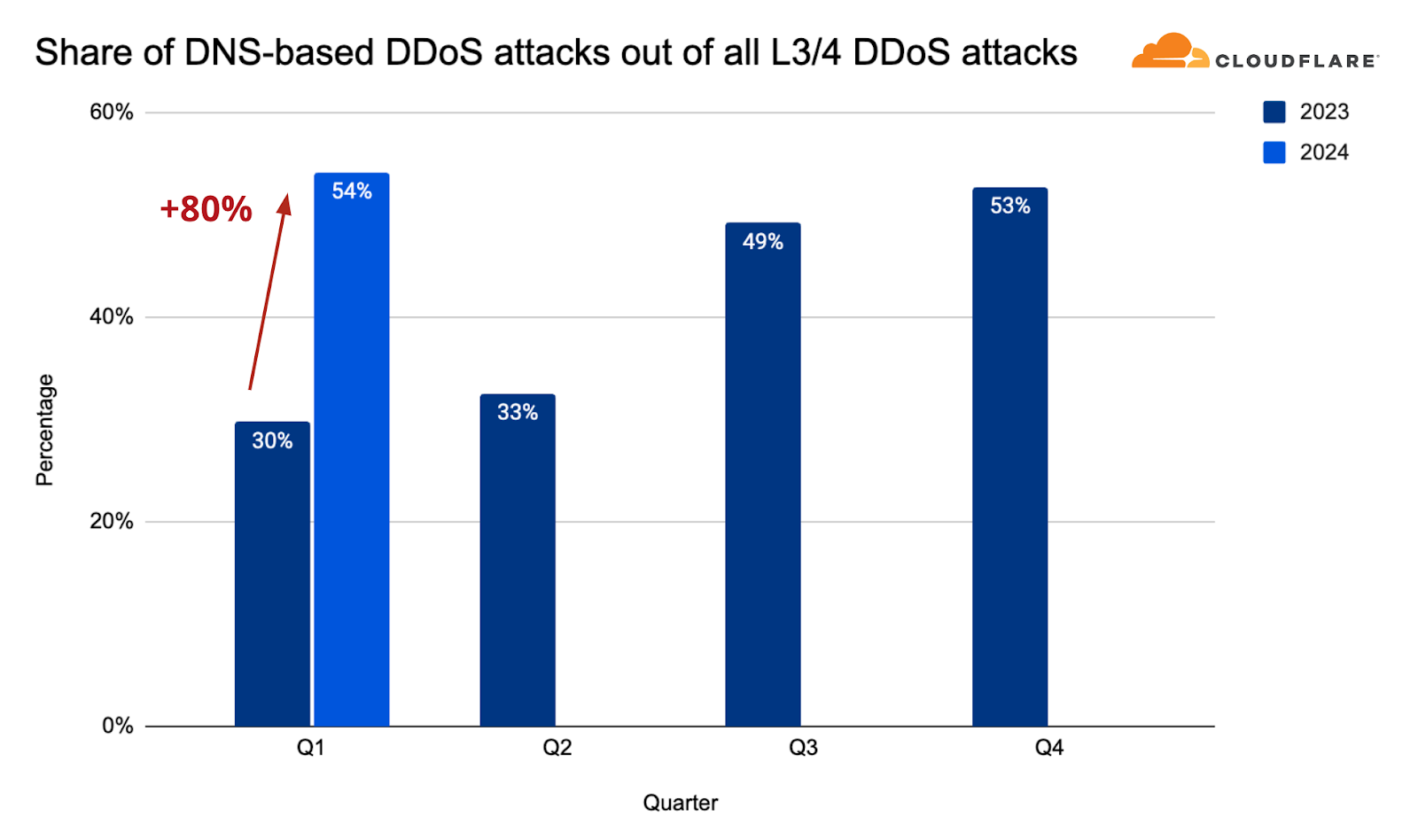

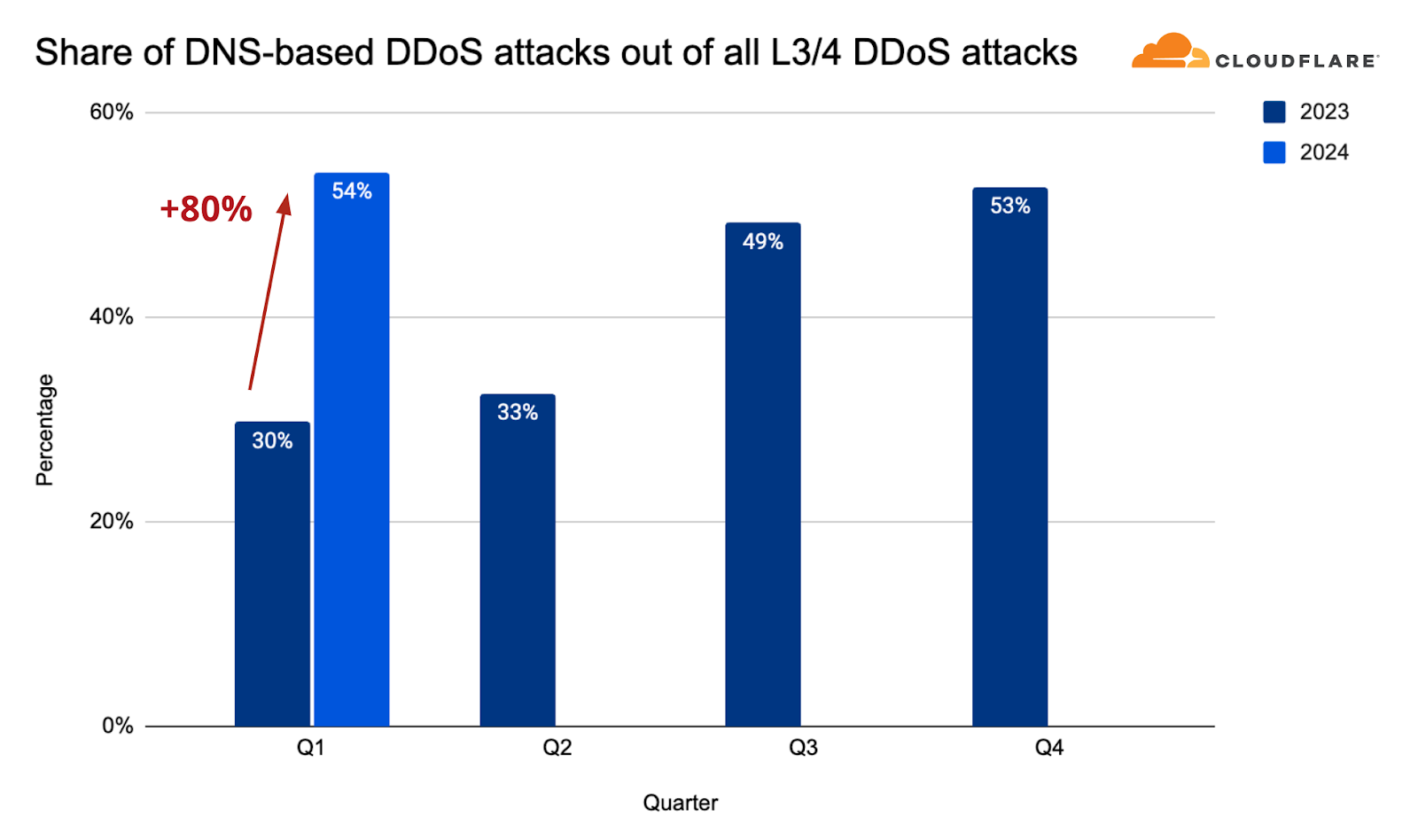

Із січня по березень також спостерігався сплеск DDoS-атак на основі DNS, причому у звіті зазначається, що вони стали найпоширенішим вектором атак. Кількість атак такого типу зросла на 80% порівняно з минулим роком і тепер становить близько 54% усіх DDoS-атак.

Швеція, країна, яка зазвичай не асоціюється з кібератаками, зазнала значного зростання кількості DDoS-атак, причому Cloudflare зафіксувала збільшення кількості атак на цю країну на 466%. Таки сплеск пов'язують зі вступом Швеції до НАТО, оскільки збільшення кількості атак повторює тенденцію, яка спостерігалася під час вступу в організацію Фінляндії у 2023 році.

Навіть попри збільшення кількості нападів, Швеція не увійшла до топ-10 країн, які стали об'єктами атак у першому кварталі. Найбільш атакованою країною або територією стали США, далі йдуть Китай, Канада, В'єтнам, Індонезія, Сінгапур, Гонконг, Тайвань, Кіпр і Німеччина.

У галузевому розрізі найбільше атакували індустрію азартних ігор та грального бізнесу. У першому кварталі цей сегмент найбільше піддавалася HTTP DDoS-атакам – сім з кожних 100 запитів, нейтралізованих Cloudflare.

29 марта 2024 г., 17:55

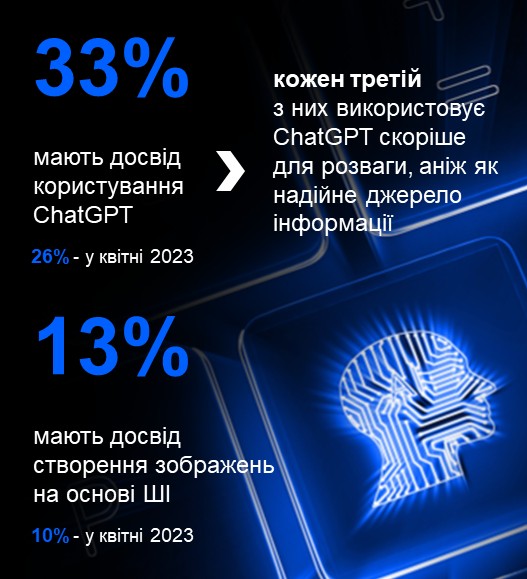

Вже 79% опитаних українців чули про генеративний штучний інтелект (GenAI), який допомагає швидко створити необхідний контент – текст, зображення, музику або відео, показало онлайн-опитування статистичної вибірки з 1 тис. респондентів, проведене «Kantar Україна» у лютому. Втім лише 29% мали досвід користування його можливостями. Найбільший досвід використання GenAI має молодь у віці 18-29 років (41%) та кияни (37%).

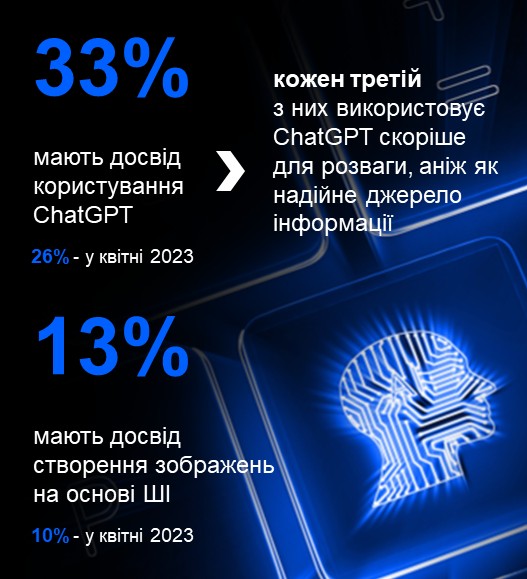

Приміром, частка тих, хто мав досвід користування сервісом ChatGPT, зросла до 33% проти 26% у квітні 2023 року. Найвищі показники використання ChatGPT – серед молоді у віці 18-29 років (47%), киян (46%) та осіб, які характеризують свій матеріальний стан як вище середнього (41%). Також у порівнянні з минулим роком зросла частка й тих, хто користувався сервісами створення зображень на основі штучного інтелекту (13% проти 10% торік). Для третини користувачів ChatGTP є радше розвагою, аніж надійним джерелом інформації.

Тим часом понад 40% опитаних висловили сумнів, що можуть розпізнати текст, згенерований ChatGPT або іншою програмою на основі ШІ, та ще 38% були невпевнені з цього приводу. Водночас 20% українців стверджують, що можуть розпізнати текст, який написаний програмою на основі штучного інтелекту, а не людиною.

Понад третина опитаних довіряють тексту, згенерованому штучним інтелектом (34%). У той час як 25% схильні не довіряти тексту, якщо він створений ChatGPT чи іншою програмою на основі штучного інтелекту.

Водночас учасники опитування скептично ставляться до ідеї називати мистецтвом те, що створює ШІ. Так, картини, створені ШІ, для 38% опитаних не є справжнім мистецтвом. А з тим, що музика, згенерована ШІ, не має стосунку до мистецтва погоджуються 35% респондентів.

21 марта 2024 г., 16:25

Результати щорічного дослідження про стан української індустрії ІТ-аутсорсингу за підсумками 2023 року «Digital Tiger: the Power of Ukrainian IT» представила асоціація IT Ukraine разом з партнерами. Як ми вже писали, минулого року експортна виручка від ІТ-послуг вперше продемонструвала негативну динаміку та зменшилася на 8,5% до 6,7 млрд дол. До цього принаймні протягом останніх десяти років експорт ІТ-послуг щорічно зростав у середньому на 18,7%, досягнувши у 2022 році рекордного показника у 7,3 млрд дол. Втім навіть під час повномасштабної війни галузь забезпечує 4% від ВВП, 41% в структурі сервісного експорту та більш як 13% всього українського експорту. Більше дає тільки агропромисловий комплекс – 43%.

Провідним імпортером українських ІТ-послуг традиційно залишаються Сполучені Штати – 2,6 млрд дол. за підсумками 2023 року. Приблизно стільки ж забезпечують клієнти з наступних 8 країн в рейтингу – Мальти, Великобританії, Кіпру, Ізраїлю, Німеччини, Швейцарії, Польщі та Естонії.

Як зазначають дослідники, ІТ-ринок в Україні має специфічну структуру, оскільки ІТ-компанії часто складаються з багатьох юридичних осіб, створених для різних сфер діяльності або навіть для окремих продуктів. Через це визначити точну кількість ІТ-компаній складно. Втім минулого року наявних юридичних осіб, що надають ІТ-послуги, налічувалося близько 8 тис., а кількість власне IT-компаній точно перевищила 2 тис. (від 2150 до понад 2300, за різними оцінками). При цьому три чверті з них складають порівняно невеликі підприємства, що мають у штаті до 50 працівників.

З погляду спеціалізації структура ринку виглядає наступним чином. Найбільша частка українських ІТ-компаній – 234 одиниць (що відповідає 14% від загальної кількості), розробляють програмне забезпечення для підвищення продуктивності бізнесу. Практично стільки ж – 230 (13,7%) – фокусуються на маркетингових технологіях та медіа. До першої п’ятірки також входять розробки для фінансової та страхової сфер (167, 10%), охорона здоров’я та добробут (119, 7,1%), електронна комерція та ритейл (113, 6,7%).

ІТ-спеціаліст в Україні може співпрацювати з компаніями трьома способами – найманий працівник, ФОП та Gig-контракт (Diia.City). Кожен з них має свої особливості та переваги як для людини, так і для компанії. З огляду на те, що зайнятість в індустрії зазвичай є проєктною, більшість ІТ-спеціалістів надають перевагу співпраці з компаніями як фізичні особи-підприємці, а не як штатні працівники. Загальна кількість зайнятих в українській індустрії ІТ-аутсорсингу за підсумками 2023 року оцінюється у 346 тис. фахівців. І цей показник трохи збільшився навіть торік.

Три чверті українських айтівців – чоловіки, стільки ж не мають дітей. Втім одружених майже половина – 42%. Чотири п’ятих – це молодь у віці від 21 до 35 років. Переважна більшість (87%) має вищу освіту, та приблизно стільки ж володіють англійською на середньому рівні та вище.

Ознайомитись з повною версією «Digital Tiger: the Power of Ukrainian IT» можна за посиланням. Дослідження розроблено ІТ Ukraine Association та агенцією візуальних комунікацій Top Lead за підтримки «Мінцифри». Генеральні партнери дослідження – Ukrsibbank та Payoneer.

15 марта 2024 г., 17:45

Найбільш поширений в нашій країні месенджер Rakuten Viber за допомогою внутрішніх інструментів зібрав узагальнену статистику щодо популярних серед його українських користувачів мобільних платформ, брендів та моделей смартфонів.

Більшість українців традиційно надає перевагу смартфонам на базі Android (78% у лютому 2024 року). Проте частка користувачів iOS зростає вже декілька років поспіль. Наразі їх 22%, минулого року було 19%, а у 2022 – 17%.

П'ятірка найпопулярніших брендів смартфонів в Україні залишилася незмінною, порівняно з попередніми роками. Перше місце посідає Samsung, за ним – Redmi та Apple. Замикають рейтинг Xiaomi та Huawei.

Чотири з п’яти місць в рейтингу масових моделей смартфонів закономірно займають бюджетні пристрої Redmi. Загалом українські користувачі Viber наразі віддають перевагу таким моделям: Redmi 9A; iPhone 11; Redmi 9C; Redmi Note 9; Redmi 9.

23 февраля 2024 г., 17:35

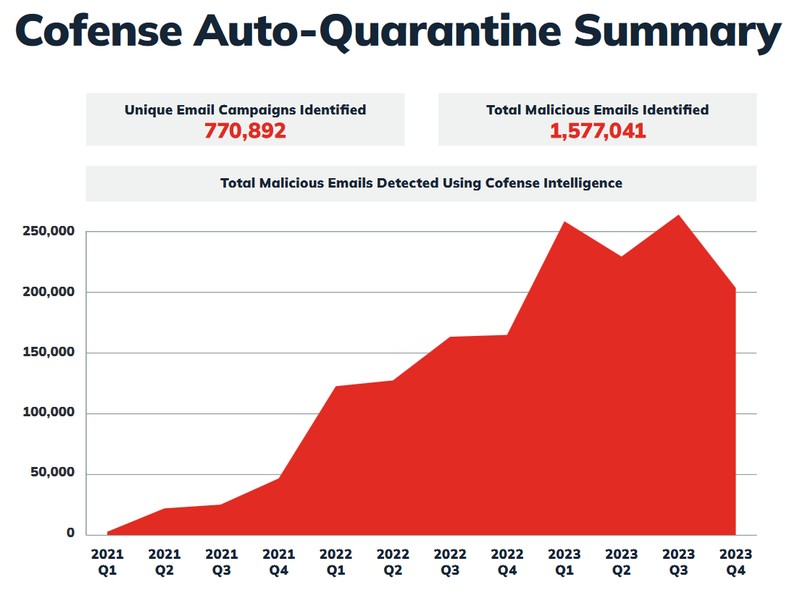

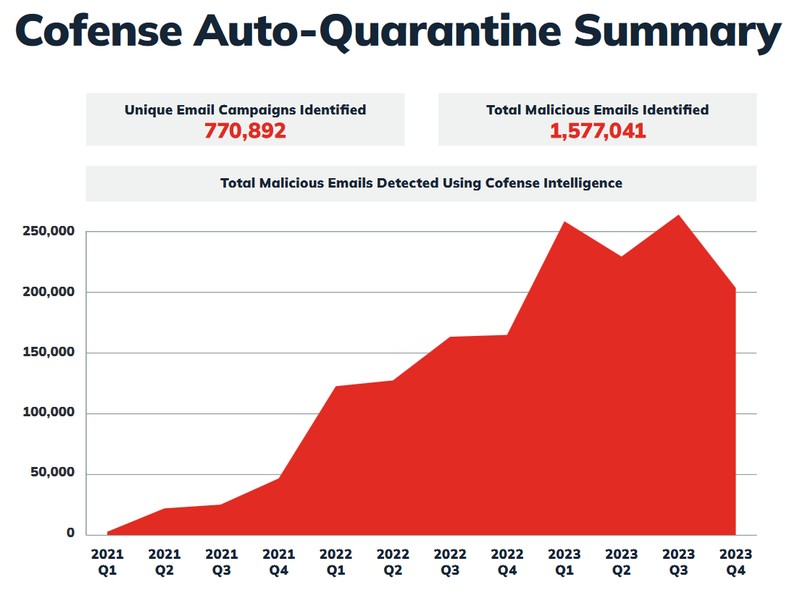

У новому звіті Cofense, що займається розробкою рішень для виявлення фішингу та реагування на нього, йдеться про значне збільшення кількості шкідливих електронних листів в обхід захищених поштових шлюзів у 2023 році.

Дослідження, що базується на 35 млн облікових записів, які відстежує Cofense, виявило за підсумками минулого року понад 1,5 млн шкідливих електронних листів, які обійшли клієнтські захисти поштових шлюзів (Secure Email Gateways, SEG). Це на 37% більше, ніж у 2022 році, і на 310% – ніж два роки тому.

У звіті зазначається, що кожні 57 секунд Cofense виявляла у своїх клієнтів щонайменше один шкідливий електронний лист в обхід SEG.

Фахівці відзначають, що електронна пошта залишається основним вектором атак кіберзлочинності. Причому 90% витоків даних відбуваються саме через фішингові атаки, спрямовані на співробітників компаній. Обсяги фішингу облікових даних, який є основним методом зловмисників у 2023 році, збільшилися на 67% порівняно з попереднім роком.

Також зазначається збільшення кількості таких тактик, як вішинг (голосовий фішинг, voice phishing), смішинг (SMS-фішинг), імітація брендів та фішинг з використанням QR-кодів. До речі минулого року компанія Cofense зафіксувала 331% зростання кількості повідомлень про активні загрози з використанням QR-кодів.

Охорона здоров'я та фінанси залишаються основними галузями-мішенями, оскільки кількість шкідливих електронних листів в обхід SEG в цих сегментах зросла на 84,5% та 118% відповідно.

Очікується, що компрометація ділової електронної пошти також залишиться одним з найбільш руйнівних кіберзлочинів, оскільки шахраї використовують фішингові атаки, засновані на розмовах. Традиційні засоби захисту часто не здатні відбити ці атаки, в результаті чого щорічно викрадаються мільярди доларів.

14 февраля 2024 г., 16:25

Активними користувачами інструментів Big Data в Україні минулого року були ритейл, сфера послуг та медичні заклади. Водночас з’явився попит на такі технології у компаній-виробників, малого підприємництва й освітян.

Найбільший оператор електронних комунікацій в Україні проаналізував запити за підсумками 2023 року, що надходили від українського бізнесу. На основі цього «Київстар» підготував аналітику, у яких галузях українського ринку ростиме потреба в інструментах Big Data.

Зокрема, минулого року серед галузей найактивнішими були наступні категорії: ритейл (онлайн і офлайн); заклади харчування (ресторани, кав’ярні, піцерії тощо); сфера послуг; сфера нерухомості; виробництво; краса і спорт (салони краси, перукарні, масажні салони, спортивні центри); медицина і ветеринарія (медичні та аптечні заклади); освіта і саморозвиток.

У ритейлі традиційно висока кількість запитів (28,77%) на Big Data-продукти (зокрема, таргетовану комунікацію) і вона й далі продовжує зростати. Крім того, прослідковується збільшення попиту в цій галузі на аналітичні продукти. Активно аналітикою також цікавиться і сфера послуг (12,33%). Водночас спостерігається зростання попиту на Big Data-продукти з боку виробників (9,59%), особливо тих, які самостійно вибудовують канали продажу своєї продукції. Зростає кількість запитів на аналітику й таргетовані SMS-повідомлення серед аптек (6,85%). Також збільшується попит на послуги з дослідження власної аудиторії та пошуку схожих потенційних клієнтів з боку сфери освіти й саморозвитку.

Що стосується певних інструментів Big Data, то минулого року серед клієнтів «Київстар» були популярні розсилки (таргетовані та тригерні), які допомагають вибудувати комунікацію з цільовою аудиторією, враховуючи стать, інтереси, потреби, спосіб життя тощо. Також має попит аналітика і портрет клієнта, що допомагає більше дізнатися про характерні риси та вподобання клієнтів (чи як змінилися їхні потреби), сегментувати аудиторію, адаптувати асортимент, розробити релевантні пропозиції та побудувати відповідну маркетингову стратегію.

Геоаналітика та теплові карти дозволяють визначити найбільш популярні серед цільової аудиторії місця для відкриття чи переміщення бізнесу, розширення мережі, запуску нових транспортних маршрутів, розміщення зовнішньої реклами тощо.

29 января 2024 г., 17:45

Власник найпопулярнішого в Україні месенджера Rakuten Viber, який встановлений на 98% смартфонів, провів опитування серед українців і дізнався, якими методами вони користуються задля захисту персональних даних в інтернеті, та чи стали краще розумітися на кібербезпеці за останній рік. В дослідженні взяли участь понад 50 тис. користувачів.

Результати опитування показали, що 43% українців вважають, начебто їхні персональні дані в інтернеті й так добре захищені, а тому не вживають взагалі ніяких заходів. Інші 57% опитаних користуються додатковими методами: 11% мають антивірус на телефоні, ще 4% встановлюють його на комп’ютер, 9% вмикають двофакторну аутентифікацію для всіх акаунтів, 7% завантажують програми лише з офіційних сайтів. Також респонденти зазначили, що не діляться номером телефону задля захисту даних (8%). Всього 6% українців встановлюють несхожі паролі для різних сервісів, а ще 4% – часто їх змінюють. Решта (8% опитаних) застосовують всі вищезазначені методи.

Команда Rakuten Viber також запитала українців, чи стали вони більш обізнаними в кібербезпеці за останній рік. Половина респондентів відповіли, що не цікавляться цим питанням, натомість 21% роблять все, щоб поглибити свої знання. 17% опитаних протягом року не читали нічого на тему кібербезпеки для кращого розуміння. 12% українців впевнені, що знають достатньо: 6% добре розумілися на заходах безпеки й раніше, а ще 6% відчутно покращили знання за останній рік.

22 января 2024 г., 17:35

Технології штучного інтелекту дедалі більше проникають в різні сфери економіки, що викликає певне занепокоєння щодо їх впливу на ринок праці. В дослідженні McKinsey зазначають, що ChatGPT, може щорічно додавати світовому ВВП 2,6-4,4 трлн дол., а у МВФ вважають, що AI може вплинути на 40% робочих місць у світовому масштабі, та на 60% – у розвинених країнах.

Проте молодь не бачить конкурента у ШІ, хоча і не виключає в подальшому його глобального впливу на наше життя. Згідно з опитуванням, проведеним серед 1142 учасників програми «Марафон ІТ-технологій 2023» від ЕРАМ University, переважна більшість (95%) студентів технічних спеціальностей вважає ШІ помічником. 85% використовують його у роботі чи навчанні. Найчастіше – для роботи з текстами (75%), аналітикою (71%) та зображеннями (50%). Втім майже половина студентів стикалася з «галюцинаціями» ШІ, через які він видавав хибні відповіді.

Майбутні розробники також не бачать у ШІ свого конкурента. 70% респондентів впевнені, що розумні алгоритми не зможуть замінити їх в майбутньому і позбавити роботи.

Технологія ШІ допомагає оптимізувати роботу та прискорити виконання рутинних завдань. З урахуванням наявних особливостей, принаймні найближчим часом ШІ не замінить фахівців. Проте ті, хто використовує ШІ для роботи, замінять тих, хто цього не робить.

9 января 2024 г., 17:45

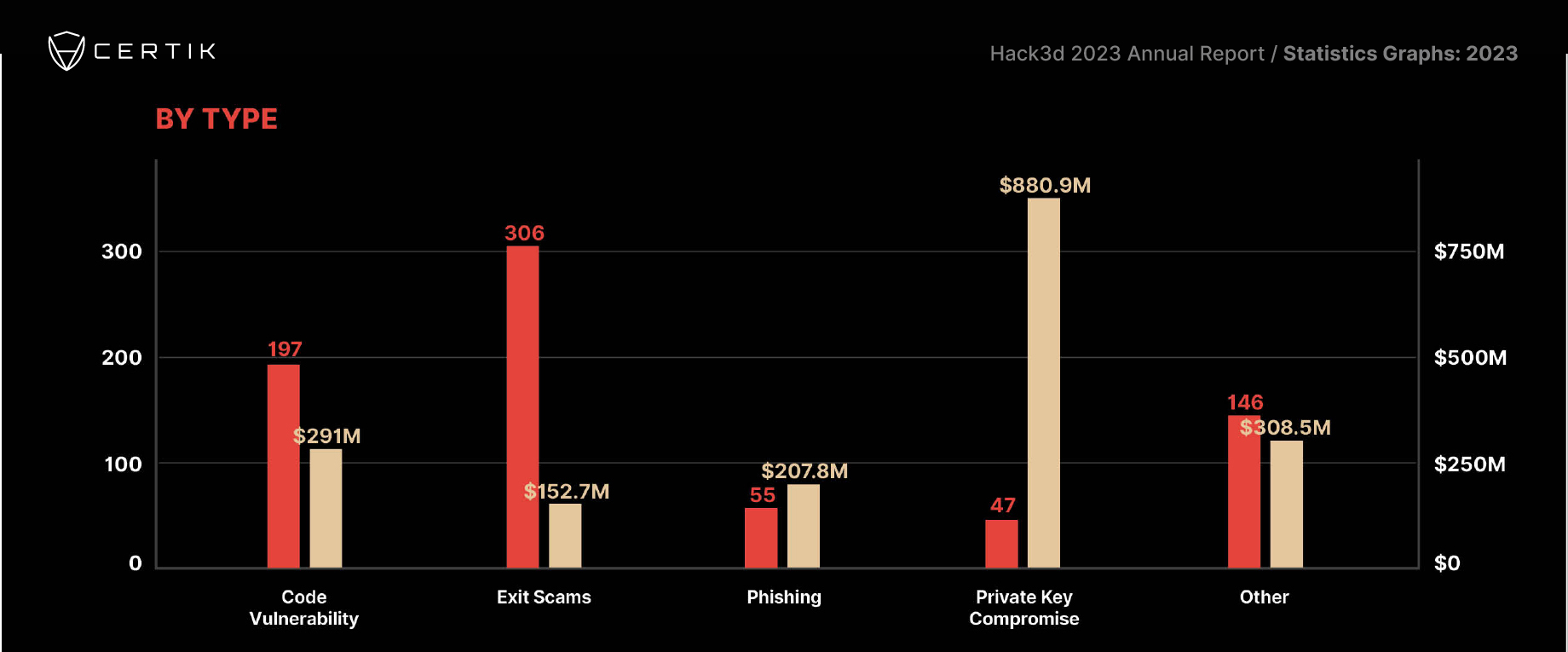

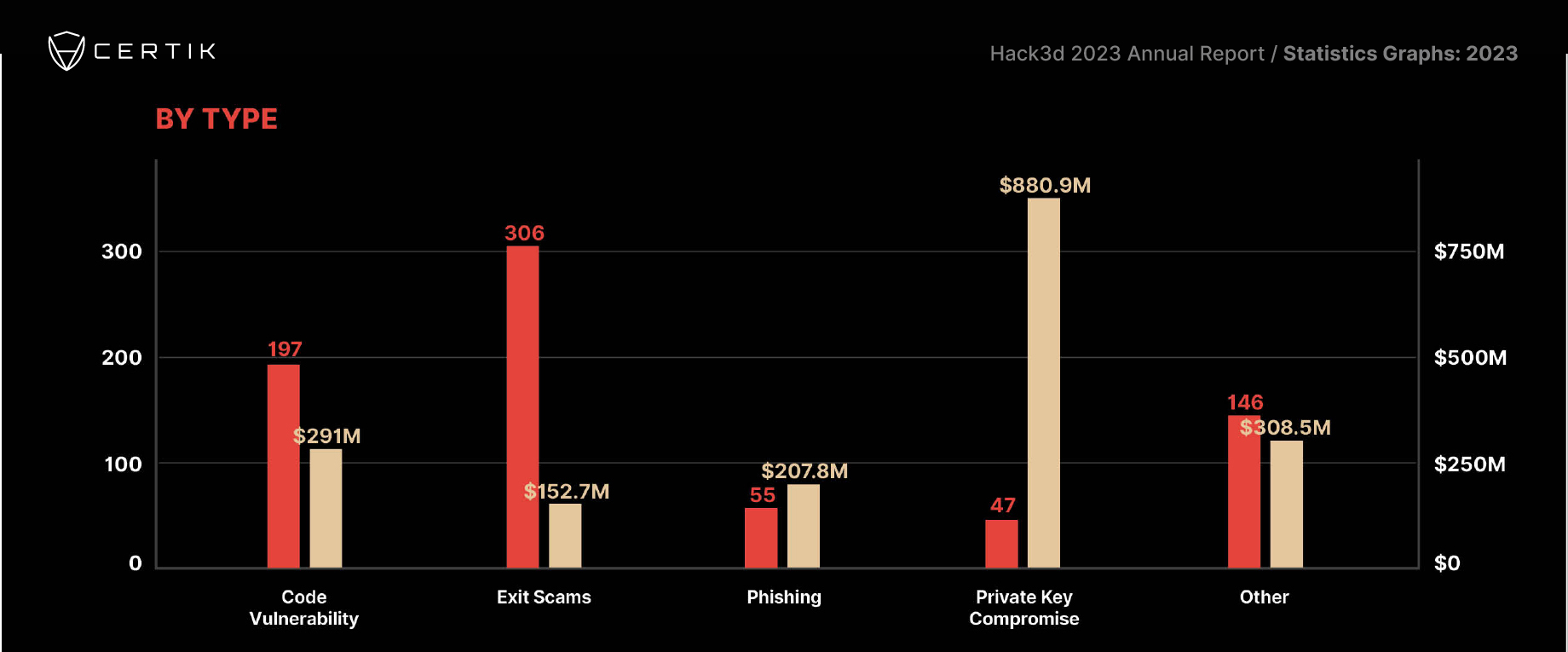

Згідно зі звітом «Hack3d: The Web3 Security Report 2023» від Certik, у 2023 році кібератаки, спрямовані на Web3, коштували організаціям 1,84 млрд дол. у рамках 751 інциденту. Хоча середня вартість одного інциденту склала 2,45 млн дол., помітна значна диспропорція між понесеними збитками: на 10 найдорожчих атак припадає 1,11 млрд дол.

Найбільші витрати припали на третій квартал, коли від 183 хакерських атак було втрачено 686,5 млн дол.

У звіті, в якому розглядаються зломи, шахрайства та експлойти у всій Web3-індустрії, зазначається, що минулого року втрати від інцидентів знизилися на 51% порівняно з 2022 роком, коли загальна сума збитків сягнула 3,7 млрд дол.

Однак основним фактором зниження збитків є падіння вартості децентралізованих фінансів (DeFi), середньозважена за часом вартість яких знизилася приблизно на 46% за рік.

Нагадаємо Web3 – це інтернет-сервіс, побудований з використанням децентралізованих блокчейнів. Однак ця екосистема пов’язана зі значними кіберризиками, оскільки зловмисники часто крадуть криптовалюту з DeFi-платформ.

Звіт Certik виявив, що вектором атаки, який спричинив найбільші збитки, була компрометація приватних ключів, на яку припало 880,9 млн дол. витрат лише в 47 інцидентах. Шість з 10 найдорожчих інцидентів безпеки у Web3 сталися через компрометацію приватних ключів.

Шахрайство з виведенням коштів, коли розробники криптовалюти виводять свої кошти й залишають проєкт, щоб нажитися на інвесторах, було найпоширенішим напрямом, який використовувався для атак на Web3, – 308 інцидентів.

Вразливість коду та фішинг також призвели до значних збитків у сегменті – 291 інцидентів та 207 млн дол. відповідно.

У звіті зазначається, що протягом року постійною загрозою для Web3 залишалися гаманці-дрейнери. Це тип шкідливого програмного забезпечення або скриптів, які дозволяють зловмисникам «викачувати» кошти з гаманця жертви на свій власний.

Порушення безпеки, що торкнулися кількох мереж, принесли 799 млн дол. збитків лише в 35 інцидентах, що, на думку Certik, підкреслює постійну больову точку – інтероперабельність між мережами.

Найбільша кількість інцидентів, пов'язаних з безпекою, сталася в ланцюжку BNB – 387, що призвело до збитків у розмірі 134 млн дол. За ним слідує Ethereum з 224 інцидентами та 686,9 млн дол. збитків.

Ще однією важливою тенденцією, виявленою у 2023 році, стали «ретроактивні баунті» (retroactive bug bounties), які призвели до повернення 219 млн дол. викрадених коштів у результаті 36 інцидентів.

У звіті згадується випадок з Euler Finance, коли експлойт дозволив зловмиснику викрасти 197 млн дол. у березні 2023 року. Компанія запропонувала винагороду в розмірі 1 млн дол. за інформацію, яка допоможе заарештувати зловмисників, і зажадала повернення вкрадених коштів. Зрештою хакер повернув приблизно 147,8 млн дол. і висловив каяття за напад, після чого Euler відкликала винагороду в розмірі 1 млн дол.

25 декабря 2023 г., 15:13

Рейтинг найбільш поширених інтернет-загроз за пів року з червня до листопада представила компанія Eset, розробник рішень комп’ютерної безпеки. За її даними, у цей період кіберзлочинці активно використовували популярність ChatGPT, поширюючи небезпечні вебдодатки та розширення для браузера. Також зросла кількість шпигунських програм для Android та загроз для викрадення паролів на macOS.

Так лише рішеннями Eset з червня до листопада 2023 року було заблоковано понад 650 тис. спроб доступу до шкідливих доменів, назви яких містять chapgpt або подібний текст зі згадкою чат-бота ChatGPT. Найчастіше зловмисники поширюють за допомогою таких доменів шкідливі розширення для браузера Chrome. Саме тому варто уважно перевіряти розширення браузера перед їх встановленням та використовувати захисне рішення для виявлення небезпеки.

На 89% зросла кількість виявлень шпигунського програмного забезпечення для Android. Такий ріст відбувся насамперед через набір інструментів, який продукти Eset виявляють як SpinOk. Варто зазначити, що ці інструменти використовувались в багатьох легітимних додатках для Android, зокрема які поширюються через офіційні магазини.

Серед найпоширеніших загроз для користувачів Android також залишаються шкідлива реклама, клікери та додатки, які після завантаження приховують свою діяльність та можуть виконувати різні зловмисні дії.

Крім того, за даними Eset, у другій половині 2023 року на 290% зросла кількість виявлень програм для викрадення паролів на macOS. Працюючи у фоновому режимі, такі шкідливі програми можуть записувати натискання клавіш, робити знімки екрана або викрадати збережені паролі з браузерів користувачів чи інших програм. Маскуючись за певними файлами чи програмами, ці загрози поширюються через шкідливі вебсайти, рекламу та фішинг. Крім крадіжки паролів та різних типів файлів, вони також можуть викрадати інформацію про банківські картки та криптовалютні гаманці.

Однією з найбільш поширених загроз була JS/Agent, жертвами якої стали майже 45 тис. вебсайтів. Зловмисники намагалися використовувати уразливості сайтів для вставлення шкідливого коду JavaScript на вебсторінки. Такий код дозволяє їм завантажувати шкідливі сценарії для отримання доступу до сайту, встановлення небезпечних вебплагінів або поширення інших загроз, наприклад, бекдорів.

Тому адміністратори вебсайтів повинні бути обережними зі встановленням плагінів, особливо для WordPress, оскільки це може значно збільшити ризики атак. Також варто запровадити політику виправлення, яка вимагає застосовувати оновлення своєчасно. Крім того, веброзробники повинні використовувати безпечні методи кодування, такі як очищення даних, безпечні HTTP-заголовки та політика безпеки вмісту, щоб запобігти різним видам атак із впровадженням сценаріїв.

Загроза Android/Pandora намагалася скомпрометувати десятки тисяч пристроїв Android, серед яких смарттелевізори, ТВ-приставки та мобільні пристрої, і використовувати їх надалі для DDoS-атак. Загрози поширюються через різні вебсайти, такі як MagisTV, Tele Latino та YouCine. Після встановлення ці програми пропонують послуги потокового передавання та піратський вміст, а шкідливий функціонал залишається непомітним для користувача.

Кількість атак на криптогаманці зросла більш як на 68%. Сплеск фактично спричинений однією загрозою, на яку припадає майже 80% виявлень у цій категорії – трояном Win/Spy.Agent.PRG. Ця шкідлива програма націлена на криптовалютні гаманці, облікові дані користувача та розширення браузера для двофакторної автентифікації. Вона також перехоплює інформацію з інфікованих пристроїв.

Щоб захистити свої пристрої, спеціалісти Eset рекомендують завантажувати лише перевірені програми з офіційних магазинів, переглядати їх відгуки та рейтинг, а також слідкувати за дозволами, які надаєте.

Також спеціалісти Eset рекомендують не переходити за невідомими посиланнями, надісланими через соцмережі або електронні листи, на додаток до паролів застосовувати багатофакторну автентифікацію для входу в облікові записи та використовувати програми для захисту від кіберзагроз комп’ютерів, смартфонів та смарттелевізорів.

|

|

|