|

СПЕЦІАЛЬНІ

ПАРТНЕРИ

ПРОЕКТУ

Определение наиболее профессиональных ИТ-управленцев, лидеров и экспертов в своих отраслях

Кто внес наибольший вклад в развитие украинского ИТ-рынка.

Награды «Продукт года» еженедельника «Компьютерное обозрение» за наиболее выдающиеся ИТ-товары

|

|

23 июля 2021 г., 18:35

Компьютерное вымогательство является одной из ключевых угроз современности, по мнению Линди Кэмерон (Lindy Cameron), руководителя «Национального центра кибер-безопасности» Великобритании. Данная структура защищает свою страну от кибер-угроз, включая атаки со стороны иностранных государств. Однако в недавнем выступлении ее шеф заявила, что шифровальщики представляют собой самую непосредственную угрозу и имеют наиболее разрушительный потенциал. «Для подавляющего большинства граждан и предприятий Великобритании, а также сервис-провайдеров, обслуживающих объекты национальной инфраструктуры и государственные структуры, ключевой угрозой являются не [иностранные] государства, а кибер-преступники», – цитирует Panda Security.

Кибер-войны нацелены на критические объекты национальной инфраструктуры, такие как транспорт или энергосистема, нарушение работы которых способно вызвать хаос в атакуемой стране. Кибер-преступники имеют сильную финансовую мотивацию, и они все чаще используют шифровальщики для атаки на предприятия и физические лица с целью вымогательства денег.

Шифровальщики (ransomware) в настоящее время предпочтительное для злоумышленников оружие, потому что его легко распространять, и оно весьма эффективно. Блокируя доступ к важным данным, хакеры знают, что пострадавшие компании и персоны оказываются перед трудным выбором – заплатить выкуп или рисковать потерять свои файлы навсегда.

Кибер-преступники тщательно нацеливают свои атаки для достижения наибольшего эффекта. Крупные компании остаются наиболее популярными целями. Потому что они способны заплатить миллионные выкупы. Тем не менее, небольшие компании и физические лица также подвергаются значительному риску – хакеры просто требуют меньший выкупа, который жертва сможет заплатить с большей вероятностью.

Хотя Линди Кэмерон не упоминала напрямую, но настаивала на том, что национальные правительства должны играть активную роль в оказании помощи в борьбе с кибер-преступностью. По ее мнению, многие атаки шифровальщиков запускаются из бывших советских республик, включая Россию. Хотя официально преступная деятельность против иностранных государств не поощряется, она считает, что власти стран бывшего СССР зачастую игнорируют эту проблему. «Преступники не существуют в вакууме. Они часто поддерживаются государством, а потому действуют безнаказанно», – пояснила она.

Кэмерон также призвала британское правительство предпринять дополнительные усилия для укрепления информационной безопасности. Она предложила подход с мобилизацией усилий всего правительства, который необходим для повышения кибер-устойчивости и принятия дипломатической позиции, укрепляющей взаимопонимание с теми странами, которые, по ее словам, укрывают кибер-преступников. За этим последовала просьба о «самых решительных действиях уголовного правосудия для тех, кого мы обвиняем».

13 июля 2021 г., 13:45

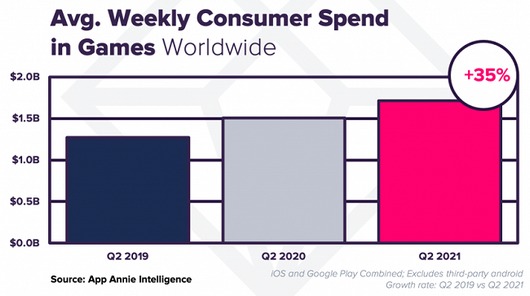

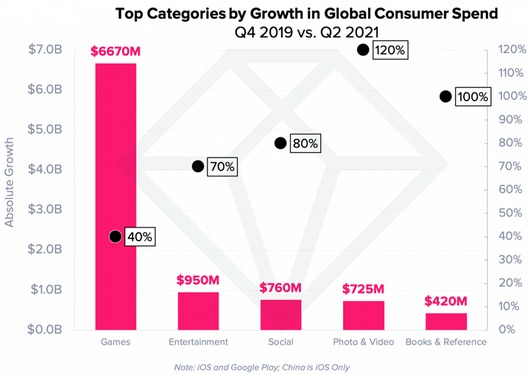

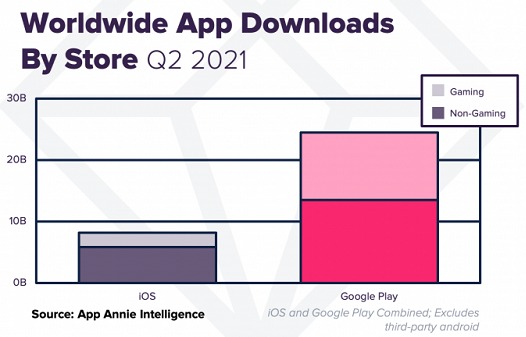

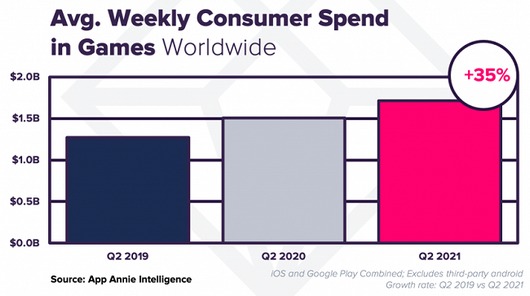

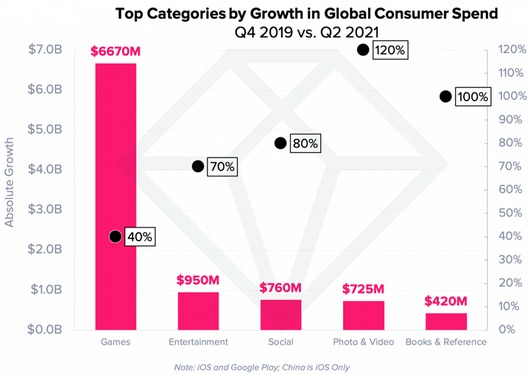

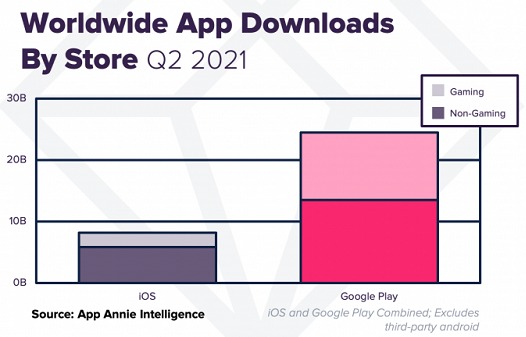

Как показал отчет компании App Annie за вторую четверть, мировые расходы на мобильные приложения выросли на четверть в годовом сопоставлении и достигли 34 млрд. долл.

Во втором квартале рынок игр сохранил высокую динамику, которая наблюдается уже в течение года. Среднее количество загрузок в неделю остается на уровне 1 млрд уже пятый квартал подряд. Это на 15% больше, чем в среднем в 2019 г. С точки зрения расходов, средний недельный показатель составил 1,7 млрд. долл., что на 35% выше, чем два года назад.

Стоит отметить, что за 13 лет развития (Apple запустила свой App Store в 2008 г. всего с 500 наименованиями, сейчас там представлено 5,5 млн. приложений) рынок мобильных приложений достиг немалых высот и по-прежнему процветает.

Высокую динамику сегодня демонстрируют такие сегменты, как короткие видео, развлечения и здоровье, а также фитнес. https://ko.com.ua/137993

На 75% по сравнению с показателями до пандемии увеличилось во втором квартале количество загрузок приложений медицинской тематики. Существенный рост также наблюдается и в таких категориях, как спорт и путешествия. По мнению специалистов, это может означать, что отрасли, наиболее пострадавшие от пандемии, находятся на пороге активного восстановления.

Так в апреле время, проведенное пользователями в приложениях для спорта, выросло по всему миру по сравнению аналогичным периодом 2019 г. – в США, Германии и Испании – на 10, Великобритании на 20%, в Италии на 55%.

Приложение Booking.com для онлайн-бронирования отелей во втором квартале вошло в десятку лидеров по времени, проведенному в приложениях для путешествий и отдыха на Android. Время использования приложений данной категории особенно заметно увеличилось на рынках таких стран, как США и Великобритания, достигших немалых успехов в области вакцинации.

Таким образом, мобильные привычки, сформировавшиеся за год пандемии, становятся новой нормой, и они подпитывают растущую мобильную экономику, что показывают ежеквартальные потребительские расходы, рост уровня которых стабильно бьет рекорды.

7 июля 2021 г., 14:35

Компания Google отложит удаление сторонних файлов cookie, используемых для изучения онлайн-поведения пользователей Интернета, из своего браузера Chrome, по крайней мере, до конца 2023 г. Это на год позже, чем было установлено ранее. Намерение Google отказаться cookie вызвало серьезную озабоченность в рекламной индустрии, а также было встречено критикой со стороны законодателей, регулирующих органов и ряда других групп по защите конфиденциальности.

Ряд экспертов указывают на то, что инструмент, который компания предлагает в качестве замены файлов с куками (система под названием Federated Learning of Cohorts или FLoC), сопряжен с потенциальными проблемами. FLoC включает в себя изучение группы людей на основе схожего поведения при просмотре сайтов – это означает, что будут использоваться только «идентификаторы групп» вместо идентификаторов отдельных пользователей.

Между тем эксперты не без оснований опасаются, что новая система позволит Google увеличить свою и без того крупнейшую долю рынка цифровой рекламы. Некоторые веб-издатели отказались тестировать этот инструмент, а регулирующие органы Великобритании даже пригрозили заблокировать инициативу, заявив, что предлагаемые изменения Google приведут к подавлению конкуренции и лишат издателей доходов.

Рекламные файлы cookie помогли создать огромную и сложную индустрию, возглавляемую компанией Google. Но эти трекеры были подставлены под сомнение в результате принятия ряда законов и изменений в области конфиденциальности. Поэтому компания Apple, например, удалила сторонние файлы cookie из своего браузера Safari и вынуждает маркетологов получать явное разрешение потребителей на их отслеживание. Тем временем Google пошла другим путем.

Технологический гигант объясняет, что инициатива (под названием «Песочница конфиденциальности» или Privacy Sandbox) была запущена для поиска решения, которое защищает конфиденциальность пользователей и позволяет контенту оставаться в свободном доступе на открытых веб-сайтах. Задержка с воплощением данной системы в жизнь предназначена для того, чтобы дать индустрии цифровой рекламы, веб-издателям и регулирующим органам время освоиться с новшеством.

«Несмотря на значительный прогресс в реализации этой инициативы, стало ясно, что для этого в экосистеме требуется больше времени, – написал в блоге компании Винай Гоэль, директор Chrome по разработкам в сфере конфиденциальности. – Нам нужно двигаться ответственным темпом. Это даст достаточно времени для общественного обсуждения правильных решений, дальнейшего взаимодействия с регулирующими органами, а также для издателей и рекламной индустрии для адаптации своих сервисов».

Гоэль также сообщил, что Google планирует удалять файлы cookie в два этапа: предусмотрена девятимесячная пробная версия для веб-издателей, разработчиков и рекламодателей, начиная с конца 2022 г., а затем заключительный трехмесячный период в 2023 г.

29 июня 2021 г., 17:25

Вишингом называется вид кибер-мошенничества, при котором преступники, охотящиеся за персональной и/или финансовой информацией жертвы для использования ее в корыстных целях, пытаются заполучить требуемые данные посредством телефонного звонка. Само понятие образовано от двух слов «voice» (голос) и «phishing» (фишинг).

Поскольку коммерческие и физические пользователи голосовой связи по интернет-протоколу (VoIP) не обязаны предоставлять номер вызывающего абонента, мошенничество в виде вишинга становится все более распространенным: в 2019 г. более 40% всех мобильных звонков представляли собой вишинг. Кроме того, звонки 75% всех жертв мошенничества поступали от преступников, у которых уже была их персональная информация.

Как это работает? Злоумышленники как правило проводят подмену номера, результате чего жертва думает, что телефонный звонок является местным (город или регион жертвы) и от известной/ легальной организации. Мошенники представляются какой-то известной компанией или организацией, выдают себя за официальное лицо, пытаясь обманным путем заставить жертву предоставить свою персональную информацию. Например, они могут притворяться сотрудниками вашего банка или компании, которая оказывает вам какие-то услуги, выдавать себя за коллектора или выступать в качестве государственного чиновника из налоговой службы.

Когда потенциальная жертва поднимает трубку телефона, мошенники создают ощущение срочности, чтобы сыграть на ее эмоциях и заставить ее действовать требуемым образом, чтобы предоставить персональную информацию. Например, преступники могут сказать, что наблюдается проблема с одним из ваших финансовых счетов, которая должна быть немедленно устранена, или что у вас есть непогашенный долг, который вам нужно оплатить по телефону.

Порой бывает очень непросто оперативно распознать вишинг, особенно в силу того, насколько эмоционально заряженными могут быть звонки. Между тем следование нескольким простым правилам поможет значительно снизить риск стать жертвой мошенников.

Не делитесь своей персональной информацией по телефону. Вы никогда не должны предоставлять или подтверждать личную информацию по телефону. Помните, что компании, выпускающие банковские карты, банки и правительственные чиновники никогда не будут звонить и запрашивать конфиденциальную информацию.

Самый простой способ избежать вишинга – не отвечать на телефонные звонки с номеров, которые вы не знаете. Если это действительно реальный человек, пытающийся связаться с вами, он может отправить вам голосовую почту или сообщение, которое вы сможете внимательно прочитать или прослушать. В противном случае, во избежание вишинга, не реагируйте на звонки от неизвестных абонентов.

Если вам позвонит неизвестный человек и будет утверждать, что он представитель какой-то легальной организации, попросите его подтвердить свою личность. Если у него нет скрытых мотивов, то он без проблем сможет подтвердить свою личность, организацию, свой рабочий номер (который вы можете проверить на сайте это организации и позвонить по нему, отдельно набрав его в телефоне), объяснить причину своего звонка вам.

Если вы разговариваете по телефону с кем-то, кто, по вашему мнению, может попытаться совершить мошенничество с использованием вишинга в отношении вас, то вам лучше всего обратиться в полицию – ваше обращение, возможно, поможет предотвратить контакты преступников с другими жертвами, чтобы использовать их в своих корыстных целях.

Если по какой-либо причине вы считаете, что ваша личная информация может быть скомпрометирована, важно изменить свои пароли к вашим аккаунтам, уведомить ваш банк о случившемся инциденте и тщательно следить за вашими финансовыми операциями.

23 июня 2021 г., 11:45

Исследование на основе открытых источников или OSINT является важным, но недооцененным элементом кибербезопасности. А ведь информация, которую можно узнать об определенной организации в Интернете, доступна и для киберпреступников.

Впервые термин OSINT (Open-Source Intelligence) был использован спецслужбами для обозначения сбора стратегически важной, но общедоступной информации в вопросах национальной безопасности, утверждается в блоге. С появлением Интернета, социальных медиа и цифровых сервисов расширились возможности для сбора информации об ИТ-инфраструктуре организации, а также ее сотрудниках.

Поскольку OSINT подразумевает поиск общедоступной информации, что является вполне законной деятельностью, по крайней мере, в большинстве стран. В случае защиты данных паролем или любым другим способом, получение доступа к ним может быть нарушением.

Основная цель ИТ-специалиста – найти любую информацию, которая может представлять риск для организации и уменьшить последствия до того, как злоумышленники воспользуются этими данными в своих целях. Для этого необходимо делать регулярное тестирование, чтобы найти слабые места.

Специалистам по безопасности OSINT помогает найти общедоступную информацию о внутренней деятельности компании, а также данные за ее пределами. Иногда конфиденциальная информация содержится в метаданных, которые организация случайно опубликовала. Среди таких данных могут быть:

- открытые порты и незащищенные подключенные устройства;

- устаревшее программное обеспечение;

- версии используемого ПО, названия устройств, сети и IP-адреса;

- утечка таких данных, как собственный код на GitHub.

Кроме этого, веб-сайты и социальные сети могут быть источником информации, например, о сотрудниках. Поставщики и партнеры также могут раскрыть определенные подробности вашей ИТ-среды, которые лучше было бы держать в ограниченном доступе. Кроме этого, существует большое количество неиндексированных веб-сайтов и файлов, известных под названием «глубокая сеть», которые остаются технически общедоступными.

Естественно существует и обратная сторона. Поскольку информация является общедоступной, то каждый может получить к ней доступ, включая киберпреступников. Среди самых распространенных примеров:

- Поиск в социальных сетях личной информации сотрудников и данных об их работе, которые могут использоваться для выбора целей фишинговых атак. LinkedIn хорошо подходит для исследования на основе открытых источников. Хотя другие социальные сети также содержат даты рождения, имена детей и домашних животных, которые часто используются в паролях пользователей;

- Сканирование неисправленного ПО, открытых портов и неправильно настроенных облачных хранилищ стало сравнительно дешевым и простым благодаря мощности облачных вычислений. Злоумышленники могут также использовать такие сайты, как GitHub, для получения учетных данных и другой информации, которая могла стать доступной в случае утечки. Иногда пароли и ключи шифрования встраиваются в код, именно так была скомпрометирована сеть компании Uber вследствие утечки на GitHub.

Для специалистов по безопасности, которые хотят использовать OSINT как часть управления киберрисками, важно начать с четкой стратегии. Сначала необходимо выяснить, какой результат вы хотите получить – выявлять слабые места в сети и уязвимости ПО или узнавать, какую информацию распространяют сотрудники в соцсетях.

Затем нужно составить список инструментов и техник, которые вы хотите использовать для сбора данных и управления ими. Объемы задействованных данных требуют высокой степени автоматизации. Среди распространенных инструментов:

- Shodan для сканирования устройств Интернета вещей, OT-систем, открытых портов и ошибок;

- Maltego для обнаружения скрытых связей между пользователями, доменами, компаниями, владельцами документов и другими организациями, а также визуализации с помощью простого интерфейса;

- Metagoofil для сбора метаданных из общедоступных документов, чтобы предоставить пользователям информацию об ИТ-системах (дерево каталогов, имена серверов);

- Google Dorking для поиска определенной информации, в частности, путем создания конкретных запросов пользователи могут получить доступ к серверам, веб-страницам и конфиденциальным данным.

- Кроме этого, стоит выделить два больших хранилища – OSINT Framework и OSINT.Link, которые можно использовать для сбора информации из общедоступных источников.

В любом случае OSINT становится все более важной частью кибербезопасности, а разработка правильной стратегии может улучшить управление рисками компании.

10 июня 2021 г., 15:15

Компания Eset представила рейтинг наиболее распространенных угроз за период январь-апрель 2021 г. Так, с начала года почти в восемь раз увеличилось количество банковских вредоносных программ, нацеленных на Android, а также повысилась активность угроз для похищения информации. Под прицелом киберпреступников также остается протокол удаленного рабочего стола (RDP), количество попыток атак на который возросло более чем в полтора раза по сравнению с последними месяцами прошлого года.

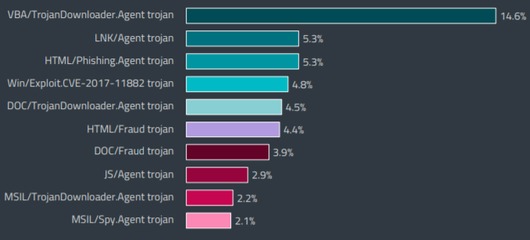

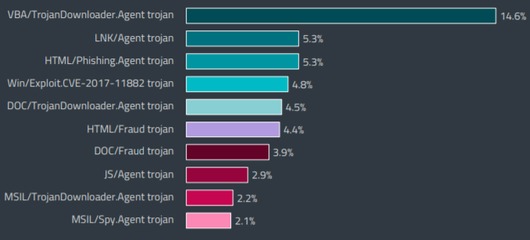

Рейтинг выявленных образцов вредоносных программ в январе-апреле

Угрозы для похищения информации. К этой категории угроз относится банковское вредоносное ПО, шпионские программы и бэкдоры. С начала года количество таких программ увеличилось на 12% по сравнению с аналогичным периодом прошлого года. Четыре из десяти мест в Топ10 таких угроз занимают семейства шпионских программ. Еще пять позиций за бэкдорами, за исключением шестого места, на котором оказался банковский вредонос JS/Spy.Banker.

Продолжилось увеличение количества угроз для майнинга и похищения криптовалют, которое началось во втором полугодии 2020 г. Число обнаружений такого вредоносного ПО возросло на 18,6%. Данная тенденция не является неожиданностью, поскольку за последние месяцы криптовалюты резко выросли в цене, став более привлекательной целью для киберпреступников.

Интерес к криптовалютам можно четко проследить в данных телеметрии Eset – наибольший рост продемонстрировали угрозы для майнинга, увеличившись на 22% по сравнению с последними месяцами прошлого года. Чаще всего криптомайнеры распространялись через потенциально нежелательные приложения.

Угрозы, которые распространяются через электронную почту. Согласно анализу Eset, чаще всего во вредоносных письмах злоумышленники использовали фальшивые платежные запросы, которые появлялись в 33,4% сообщений. После них по распространенности следовали поддельные банковские сообщения (16,7%) и электронные письма, замаскированные под коммерческие предложения (8,2%).

Количество спам-писем (нежелательные сообщения, которые не обязательно являются вредоносными) сократилось более чем на 22% за первые четыре месяца, что возможно связано с обезвреживанием Emotet в конце января. Стоит отметить, что в спам-трафике широко использовалась тема вакцинации. В частности, злоумышленники пытались убедить пользователей предоставить личную информацию для перевода средств или для участия в исследовательском опросе о Covid-19 за вознаграждение.

Подобно прошлому году, общее количество обнаруженных вредоносов для Android продолжало уменьшаться в первой трети года. Наибольшее количество выявляемых ежедневно образцов для этой платформы составляет рекламное ПО.

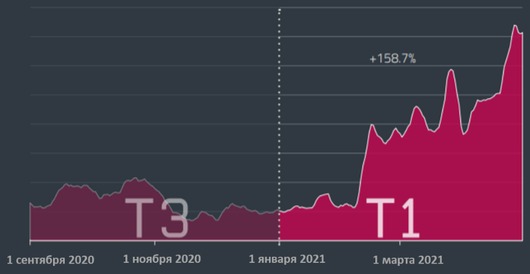

Кроме этого, существенно возросла активность банковских вредоносов. По сравнению с аналогичным периодом прошлого года, количество выявленных образцов этого вида угроз увеличилось более чем в восемь раз. Также с начала года возросло количество мошеннических приложений (+93%), криптомайнеров (+38%), программ-вымогателей (+25%) и шпионских программ (+13%) для Android.

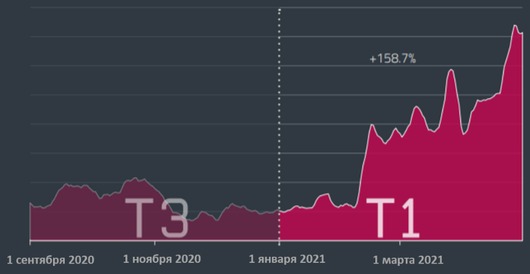

Выявление банковского вредоносного ПО для Android

Уровень обнаружения угроз для macOS, по данным телеметрии Eset, в течение первых четырех месяцев оставался стабильным. Однако в апреле резко возросло количество троянов – почти на 60% по сравнению с последними месяцами 2020 г.

Кроме того, в марте исследователи Eset проанализировали вредоносное ПО iOS/Spy.Postlo.A, которое позволяет злоумышленникам выполнять команды на устройствах iOS, в частности, перехватывать файлы через Telegram Bot API. Это вредоносное приложение распространяется через неофициальный магазин Cydia для устройств iOS.

Безопасность Интернета вещей. По данным телеметрии Eset, среди 123 тыс. проверенных устройств было обнаружено, что свыше 2200 из них имеют одну из известных уязвимостей, а более 3800 используют слабые пароли. Среди ненадежных комбинаций самыми распространенными остаются «admin», «root» и «1234», которые, как правило, устанавливаются по умолчанию.

Рейтинг самых распространенных слабых паролей

Уязвимые или слабо защищенные устройства Интернета вещей могут быть использованы киберпреступниками для создания ботнетов. Одним из последних открытий этого вида угроз является ботнет Mozi, в состав которого входило около 268 тыс. устройств. В основном киберпреступники используют этот ботнет для осуществления DDoS-атак.

Остаются чрезвычайно популярными атаки методом подбора паролей на удаленный доступ. При этом основной целью был протокол RDP. Решения Eset зафиксировали около 27 млрд. попыток подбора паролей во время компрометации общедоступных систем через RDP, что на 60% больше, чем в конце 2020 г. Несмотря на это, рост данного вида угроз замедляется по сравнению с увеличением на 90% за предыдущие периоды.

Кроме того, за первую треть года уменьшилась активность загрузчиков, количество выявленных вредоносных веб-сайтов и программ-вымогателей. Последние все чаще распространялись через ботнет-сети, загрузчики или с использованием известных уязвимостей или подбора пароля для проникновения в сеть через удаленный доступ. В частности, подобно другим угрозам программы-вымогатели активно использовали новые уязвимости Microsoft Exchange Server для установки на серверы, на которых не были применены последние исправления.

4 июня 2021 г., 15:15

Аналітична компанія Gemius на замовлення «Європейської бізнес асоціації» (EBA), за підтримки «Хуавей Україна» та SAP Ukraine, провела перше в нашій країні експертне дослідження «Індекс цифрової трансформації» (PDF, UA). Опитування проводилося з 29 березня по 14 квітня. У ньому взяли участь 130 генеральних, виконавчих та технічних директорів компаній-членів EBA. Мета дослідження – аналіз поточного стану розвитку цифрової трансформації у державному та приватному секторах для оцінки ефективності відповідних процесів на різних рівнях та визначення ключових рушійних факторів і бар'єрів для цифрової трансформації.

Інтегральний показник індексу складається з п’яти рівнозначних компонентів:

- загальний рівень цифрової трансформації компаній;

- загальний рівень цифрової трансформації галузей;

- загальний рівень розвитку цифрової інфраструктури;

- загальний рівень цифрової інклюзії;

- обсяг та якість державних електронних послуг.

Інтегральний показник індексу склав 2,81 бала з 5 можливих та опинився у негативній площині.

Цифрова трансформація бізнесу

Найвищу оцінку серед складових індексу отримав загальний рівень цифрової трансформації компаній. Так, 47% директорів оцінили рівень цифрового розвитку свого бізнесу як помірний, 39% вважають, що він є високим, і ще 5% – дуже високим. Лише 9% респондентів вважають, що рівень цифрової трансформації їхніх компаній є низьким. Водночас переважна більшість, а саме 89% опитаних, визнали, що корпоративна стратегія їхньої компанії містить цілі цифрової трансформації.

41% директорів оцінює рівень цифрової грамотності своїх співробітників як помірний, 13% – як низький, а 46% – як високий.

Цифрова трансформація галузей

55% опитаних вважають, що рівень цифрової трансформації галузей їхньої діяльності є помірним, 16% – високим, і ще 6% – дуже високим. Водночас 23% вважають його низьким або дуже низьким.

Інвестиції бізнесу в розвиток цифрових технологій

Бізнес інвестує в розвиток цифрових технологій. За результатами опитування, пріоритетними інвестиціями у цьому напрямі є взаємодія з клієнтами (CRM, електронна комерція, автоматизація маркетингу) – 85% компаній, аналіз даних – 55%, управління взаємодією зі співробітниками (базові HR-процеси, управління талантами, цифрове робоче місце) – 48%.

Оцінка обсягу та якості надання державних електронних послуг

Переважна більшість опитаних оцінює обсяг та якість надання державних е-послуг високо або задовільно (7% та 55% відповідно). Серед найбільш поширених електронних державних сервісів найкраще респонденти індексу оцінили роботу єдиного порталу державних послуг «Дія».

Розбудова цифрової інфраструктури, а також покращення доступу до використання сучасних технологій (цифрова інклюзія) є пріоритетними завданнями для держави у цьому контексті.

Рівень розвитку цифрової інфраструктури 47% респондентів оцінюють як помірний, 42% – як низький або дуже низький.

Рівень цифрової інклюзії більшістю опитуваних було оцінено як низький або дуже низький (54%).

«Минулий 2020 рік спонукав бізнес до безпрецедентних змін та пришвидшення процесів цифрової трансформації, тому ми вирішили дослідити процеси розгортання диджиталізації. Сподіваємося, що отримані дані будуть корисними для усунення бар’єрів та пошуку точок зростання, а проведене дослідження у подальшому слугуватиме індикатором темпів цифрової трансформації бізнесу та державного сектору в Україні», – наголосила Анна Дерев’янко, виконавчий директор EBA.

28 мая 2021 г., 15:35

Еще сравнительно недавно системы распознавания лиц встречались разве что в кино – в какой-нибудь фантастике или боевиках. Но времена меняются, и сегодня подобные решения используются в разных странах для контроля безопасности на предприятиях и в общественных местах, в отелях, и на стадионах, в качестве фактора биометрической аутентификации для разблокирования смартфона или ноутбука, и даже для оплаты покупок.

Все это якобы делается в интересах общества, а в случае персонального использования – безусловно, просто и удобно. Однако мысль, что изображения лиц множества людей могут храниться на каком-нибудь сервере неизвестно где и использоваться для сомнительных целей настораживает.

К примеру, в США полицейские управления начали открыто тестировать технологию распознавания лиц. До пандемии такие системы были предназначены для поиска преступников, которые могли посещать концерты или массовые мероприятия. Они позволяют правоохранителям получать предупреждение о том, что в толпе находится подозрительный человек. Такие компании, как ClearView, чьи системы используются многими полицейскими управлениями в США, рекламируют себя как поисковые системы распознавания лиц. ClearView, в частности, утверждает, что имеет самую большую известную базу данных для поиска по фотографиям, которая состоит из более чем 3 млрд. изображений лиц, полученных из общедоступных веб-источников.

Когда правительственные органы используют системы распознавания лиц, то это вызывает немало вопросов, связанных с конфиденциальностью. Однако их использование, по-видимому, также служит определенным целям. Законопослушные граждане хотят видеть преступников за решеткой, поэтому правоохранители всегда должны использовать самые современные и эффективные инструменты для обеспечения соблюдения закона. Между тем, в последние годы все более широкое использование технологии распознавания лиц позволило сделать ее коммерческим продуктом. Она была значительно улучшена и вскоре стала более доступной, что открыло двери для разработчиков и корпораций с любым бюджетом и размером, желающим ее использовать.

В то время как технология распознавания лиц постепенно внедрялась в мобильные устройства таких разработчиков, как Samsung и Motorola, она стала нормой после того, как Apple стала ее использовать в своей модели iPhone X, выпущенной в 2017 г. Однако, несмотря на то, что действительно теперь не нужно запоминать пароли, такое удобство имеет и обратную сторону, поскольку подобные технологии могут нарушать привычную анонимность.

При целевом использовании технология, как правило, призвана помогать. Например, некоторые защитные программные решения позволяют вам видеть человека, который пытается разблокировать ваш телефон, если ваше устройство украдено. Сделав снимок и отправив его на электронную почту, вы можете срочно обратиться в полицию для установления личности преступника. Но такой функционал также может быть использован злонамеренно, а это способно ущемлять конфиденциальность и анонимность.

Например, по данным Wired, в базе данных ФБР насчитывается около 600 млн. снимков. Правительственные учреждения созданы для того, чтобы служить и защищать граждан страны, но все может пойти не так, если эта база данных окажется в чужих руках. То же самое относится и к частным компаниям, таким как ClearView, с библиотеками, содержащими миллиарды изображений: кибер-атаки происходят постоянно, и часто они остаются незамеченными в течение многих лет.

Остается надеяться, что эти базы данных с информацией о миллионах граждан не станут использоваться в преступных целях, для слежки и преследования. Однако стоит помнить, что любая технология может использоваться не только во благо.

21 мая 2021 г., 14:35

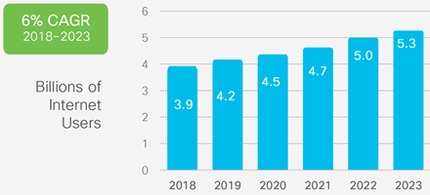

Компания Cisco поделилась своим видением ключевых тенденций и проблем развития глобальной паутины на ближайшую перспективу. Интернет изменил жизнь людей, а в условиях пандемии его роль возросла многократно. Многие люди благодаря нему работают, учатся и развлекаемся иначе. По оценкам специалистов, во время пандемии интернет трафик вырос на 25-45%. Более 100 стран мира принимали меры ограничительного характера, 1,2 млрд студентов перешли на дистанционное обучение, 60% компаний перевели на удаленную работу свыше половины персонала.

При этом более 3 млрд человек (40% мирового населения) до сих пор не подключены к интернету. В то время как в 80% развитых стран доступ в Сеть широко распространен, в развивающихся этот показатель не превышает 35% (PDF, EN). И только в 29 из 195 стран мира подключение может считаться по-настоящему доступным (по меркам ООН для этого стоимость передачи 1 ГБ данных по мобильной широкополосной сети не должна превышать 2% месячного дохода).

По мере роста числа подключенных устройств, цифровизованных объектов и онлайн-сервисов растет и цифровое неравенство. По мнению Cisco, чтобы цифровизация была действительно инклюзивной, компании технологического сектора, госструктуры, исследовательские институты и образовательные учреждения должны работать по трем направлениям.

- Преодоление цифрового неравенства. Развертывание беспроводного интернета в менее развитых странах, сельских и малонаселенных районах с помощью новых технологий 5G и Wi-Fi 6. По данным PwC, подключение неподключенного добавит в глобальную экономику 6,7 трлн долл. и позволит выбраться из бедности 500 млн человек.

- Перестройка интернет-экономики. Каждый год интернет трафик прирастает более чем на 35%, при этом на каждый доллар, потраченный на оборудование, в среднем приходится $5 эксплуатационных затрат. Необходимы новые, более экономичные и эффективные сети. Они смогут сократить общие затраты на 46% (PDF, EN), при снижении энергопотребления на 33-50%.

- Развитие интернет-навыков. При том, что для девяти из десяти рабочих мест сейчас требуется наличие базовых цифровых навыков, 23% глобального взрослого населения до сих пор неграмотно в цифровом отношении.

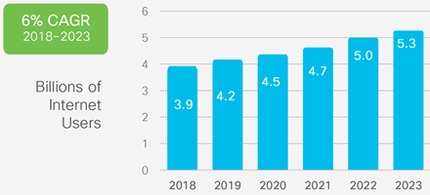

По данным отчета Cisco Annual Internet Report, в 2023 г. к интернету будет подключено 29 млрд устройств, а число пользователей интернета достигнет 5,3 млрд человек, или 66% мирового населения.

«За последние пять лет Cisco инвестировала около 30 млрд долл. в создание более экономичных и экологичных сетей, – отмечает Сергей Мартынчук, руководитель бизнеса Cisco в Украине. – Вместе с нашими партнерами мы хотим сделать так, чтобы цифровые преобразования стали также и социальными, чтобы они сокращали неравенство и обеспечивали равенство возможностей – при одновременном сокращении углеродного следа».

14 мая 2021 г., 17:25

Несмотря на стремление технологических компаний уже в ближайшем будущем избавить пользователей от необходимости запоминать пароли доступа к всевозможным интернет-сервисам и немалый прогресс в этой области, пока что пароли – наиболее распространенный метод аутентификации. А потому обеспечение безопасности паролей остается крайне актуальной задачей.

Так, принадлежащая WatchGuard компания Panda Security, представила результаты недавнего опроса 950 британских потребителей о привычках использования паролей. Интересно, что 40% меняют свой пароль только по запросу, в то время как 15% признались, что не меняли пароль никогда. Почти каждый двенадцатый (8%) опрошенный сознался, что использует одинаковый пароль для разных сервисов, а две трети (66%) подтвердили, что не используют никаких инструментов для управления/ защиты своего пароля. Соответственно каждый пятый уже сталкивался со взломом паролей.

Для повышения безопасности паролей эксперты рекомендуют:

- Увеличьте длину пароля в два раза: Чем длиннее пароль, тем сложнее злоумышленникам его подобрать. Если выбрать пароль, состоящий из 12 символов вместо 6, то времени для его взлома потребуется в 62 трлн. раз больше;

- Используйте мультифакторную авторизацию: Многофакторная авторизация означает, что пользователь при входе в свой аккаунт должны не только указать пароль, но и предоставить как минимум еще один дополнительный параметр (токен). Таким токеном может быть, например, биометрический отпечаток пальца или сканирование лица, аппаратный ключ или мобильный телефон, дополнительный код. Даже если злоумышленник получит доступ к паролю пользователя, он не сможет войти в систему без второго, а то и третьего токена. Поэтому мультифакторная авторизация является серьезным барьером на пути киберпреступников;

- Регулярно меняйте ваши пароли и сохраняйте их уникальность: Постоянно меняйте и перемещайте в пароле буквы, цифры, знаки препинания и сочетания символов, которые вы используете в пароле, чтобы свести к минимуму возможность взлома ваших паролей;

- Не будьте очевидны: Заманчиво в качестве пароля использовать имена членов семьи, друзей, домашних животных, важные даты и личные хобби. Тем не менее, это одни из самых простых комбинаций, которые можно угадать;

- Используйте менеджер паролей: Многие продукты обеспечивают повышенную безопасность паролей, чтобы можно было создавать сложные уникальные пароли для каждого аккаунта, но при этом не утруждать себя их запоминанием.

По некоторым данным, 80% нарушений в прошлом году начинались с подбора паролей (brute force), а также с потери или кражи регистрационных данных. Берегите свои пароли.

|

|

|