|

СПЕЦІАЛЬНІ

ПАРТНЕРИ

ПРОЕКТУ

Определение наиболее профессиональных ИТ-управленцев, лидеров и экспертов в своих отраслях

Кто внес наибольший вклад в развитие украинского ИТ-рынка.

Награды «Продукт года» еженедельника «Компьютерное обозрение» за наиболее выдающиеся ИТ-товары

|

|

28 апреля 2021 г., 14:55

Как известно, фишингом называют разновидность вредоносной активности, когда киберпреступники под видом надежного источника пытаются выудить у жертвы личную информацию – например, имя пользователя и пароль, номер банковской карты и т.п. И хотя наиболее распространенным видом является рассылка по электронной почте, в целом схем множество и некоторые весьма изощренные.

1. Почтовый фишинг

Зачастую использует технику «spray and pray», при которой хакеры массово отправляют электронные письма на все имеющиеся у них адреса электронной почты, выдавая себя за некую легитимную личность или организацию.

Такие письма обычно содержат элемент срочности, например, сообщая получателю, что его личный счет был взломан, а потому требуется немедленный ответ. Цель заключается в том, чтобы спровоцировать жертву на необдуманное, но вполне определенное действие. Например, перейти по вредоносной ссылке, которая ведет на поддельную страницу авторизации. Там, введя свои регистрационные данные, жертва, фактически передает свою личную информацию в руки мошенника.

2. Целевой фишинг (Spear Phishing)

Как становится понятно из названия, напротив, предполагает отправку вредоносных электронных писем определенным лицам внутри конкретной организации. Такие письма часто более персонализированы и заставляют жертву поверить в то, что они знают отправителя.

3. Уэйлинг (Whaling)

Очень похож на целевой фишинг. Только в качестве жертвы выбирается топ-менеджмент (или «крупная рыба», отсюда и термин «уэйлинг», что в переводе означает «китобойный промысел»). В эту категорию входят генеральный или финансовый директор, а также любой руководитель высокого уровня, имеющий доступ к критичным данным. Чтобы «загарпунить» жертву нередко эксплуатируется тема судебного иска против компании. Такое письмо побуждает получателя перейти по вредоносной ссылке или к зараженному вложению для получения дополнительной информации.

4. Смишинг (Smishing)

SMS-фишинг использует в качестве отправной точки не электронную почту, а текстовые сообщения от якобы легитимного отправителя, содержащие вредоносную ссылку. Ссылка может быть замаскирована под код купона на следующий заказ или предложение выиграть какой-то приз или информацию о предстоящей доставке посылки.

5. Вишинг (Vishing)

Голосовой фишинг (voice phishing) реализуется с помощью телефонного звонка. Вишинг обычно передает автоматическое голосовое сообщение якобы от легитимной организации (например, ваш банк или государственное учреждение).

Злоумышленники могут заявить, что вы задолжали большую сумму денег, срок действия вашей автостраховки истек или ваша кредитная карта имеет подозрительную активность, которую необходимо немедленно исправить. В этот момент жертве обычно говорят, что она должна предоставить личную информацию, такую как учетные данные кредитной карты или номер социального страхования, чтобы подтвердить свою личность, прежде чем получить дополнительную информацию и предпринять какие-либо действия.

6. Компрометация корпоративной электронной почты (Business Email Compromise)

CEO-мошенничество – это форма фишинга, при которой злоумышленник получает доступ к учетной записи электронной почты высокопоставленного руководителя (например, генерального директора). Имея в своем распоряжении скомпрометированный аккаунт, кибер-преступник, выдавая себя за генерального директора, отправляет электронные письма сотрудникам организации с целью заставить их осуществить мошеннический банковский перевод или провести ряд других незаконных действий.

7. Клон-фишинг (Clone Phishing)

Если вы когда-либо получали законное электронное письмо от легитимной компании, а спустя какое-то время приходило, казалось бы, то же самое сообщение, то вы стали свидетелем клон-фишинга в действии. Этот метод фишинга работает путем создания вредоносной копии недавно полученного сообщения от легитимного отправителя, которое якобы направляется повторно от, казалось бы, этого же отправителя. Любые ссылки или вложения из исходного письма заменяются вредоносными. Злоумышленники обычно используют предлог повторной отправки сообщения из-за того, что в первоначальном письме были указаны неверные ссылки или вложения.

8. «Злой двойник» (Evil Twin Phishing)

Этот тип фишинговой атаки включает в себя создание копии легитимной сети Wi-Fi какой-либо организации, которая на самом деле заманивает жертв, подключающихся к ней, на специальный фишинговый сайт. Как только жертвы попадают на этот сайт, им обычно предлагается ввести свои личные данные, такие как учетные данные для входа, которые затем передаются непосредственно хакеру. Как только хакер получит эти данные, он сможет войти в сеть, взять ее под контроль, отслеживать незашифрованный трафик и находить способы кражи конфиденциальной информации и данных.

9. Фишинг в социальных сетях

Подразумевает использование Facebook, Instagram и Twitter, чтобы получить конфиденциальные данные жертв или побудить их перейти по вредоносной ссылке. Хакеры могут создавать поддельные аккаунты, выдавая себя за кого-то из знакомых жертвы, чтобы заманить ее в свою ловушку, или они могут даже выдавать себя за аккаунт службы обслуживания клиентов известной компании, чтобы охотиться на жертв, которые обращаются в эту компанию за поддержкой.

10. Фишинг в поисковых системах

При его использовании хакеры создают свой собственный веб-сайт и индексируют его в легитимных поисковых системах. Эти сайты часто предлагают дешевые товары и невероятно заманчивые предложения, пытающиеся заманить ничего не подозревающих онлайн-покупателей, которые видят сайт на странице результатов поиска в Google или в других поисковиках. Если жертва нажимает в поисковике на ссылку для перехода на такой сайт, то, как правило, предлагается зарегистрировать аккаунт или ввести информацию о своем банковском счете для завершения покупки. Конечно, мошенники затем крадут эти личные данные, чтобы использовать их для извлечения финансовой выгоды в дальнейшем.

11. Фарминг (Pharming)

Название образовано сочетанием слов «фишинг» (phishing) и «фарм» (farm). В рамках данного типа фишинга хакеры, нацеливаясь на DNS-серверы, перенаправляют пользователей, которые пытаются открыть какие-нибудь легитимные сайты, на вредоносные веб-сайты. DNS-серверы существуют для того, чтобы направлять запрос на открытие конкретного веб-сайта на соответствующий IP-адрес сервера, где этот сайт размещен. Хакеры, занимающиеся фармингом, часто нацеливаются на DNS-серверы, чтобы изменить хранящиеся на них сведения об IP-адресах и доменах и перенаправить жертв на мошеннические веб-сайты с поддельными IP-адресами. Когда при обработке веб-запросов пользователей используется такой взломанный DNS-сервер, то их данные становятся уязвимыми для кражи хакером.

Чтобы снизить риск стать жертвой фишинговой атаки специалисты рекомендуют. Один из лучших способов защитить себя от фишинговой атаки – это знать уловки злоумышленников и понимать, на что обращать внимание чтобы обнаружить фишинговую атаку и что нужно предпринять для ее предотвращения.

Вот основные признаки потенциальной фишинговой атаки:

- В электронном письме Вас просят подтвердить персональную информацию. Если вы получаете электронное письмо, которое выглядит подлинным, но кажется совершенно неожиданным, то это явный признак того, что письмо могло прийти от поддельного и ненадежного отправителя;

- Плохая грамматика. Неправильно написанные слова, плохая грамматика или странный фразеологический оборот также являются предупреждающим знаком попытки фишинга;

- Сообщения, оказывающие давление. Если вам кажется, что сообщение предназначено для того, чтобы вы запаниковали и немедленно предприняли какие-то меры, то, наоборот, действуйте крайне осторожно – скорее всего, вы столкнулись с распространенной среди кибер-преступников техникой;

- Подозрительные ссылки или вложения. Если вы получили неожиданное сообщение с просьбой открыть неизвестное вложение, никогда не делайте этого, пока не будете полностью уверены, что отправитель является легитимным контактом;

- Слишком хорошо, чтобы быть правдой. Если с вами связываются с целью предложить какую-то «сделку века» или «суперневероятное предложение», то, скорее всего, речь идет о подделке или обмане;

- Наконец, хорошей линией защиты станет надежный антивирус с функцией антифишинга.

21 апреля 2021 г., 14:35

Пандемия Covid19 существенно подстегнула развитие и освоение ряда технологий. Прежде всего, связанных с необходимостью налаживания дистанционного взаимодействия во множестве сфер. Специалисты Panda Security проанализировали, как это повлияло на ландшафт киберугроз и выделили ключевые тенденции в области информационной безопасности.

1. Удаленная работа

Вынужденный переход многих организаций на удаленную работу имел серьезные последствия для ИБ. Для многих это повлекло незапланированный переход на облачные решения и спешное приобретение дополнительных ИТ-решений и сервисов для адаптации к новым реалиям. Нередко ввиду спешки это сопровождалось ослаблением мер безопасности, а то и полный отказ от некоторых из них. Что способствовало появлению новых и рисков.

Поэтому теперь организациям необходимо оценить свою текущую инфраструктуру безопасности на предмет слабых мест и выработать стратегию безопасности в условиях дистанционной работы сотрудников.

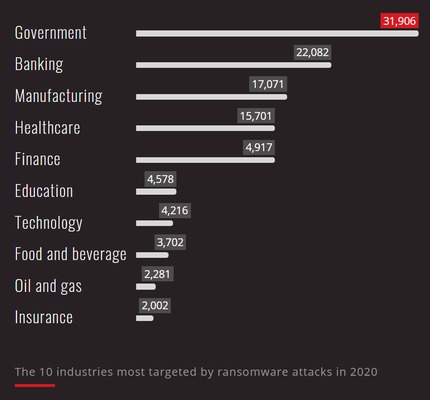

2. Шифровальщики

Одна из наиболее распространенных угроз безопасности данных последних лет – шифровальщики – становится еще более значимой ввиду усиления зависимости многих организаций от ИТ. По некоторым оценкам, в 2020 г. атаки вымогателей обошлись миру дороже, чем средний ущерб от всех других видов нарушений данных, достигнув отметки в 4,44 млн. долл.

Методы киберпреступников также становятся все более изощренными. Однако суть остается неизменной – злоумышленники шифруют данные компании и начинают шантажировать, угрожая навсегда уничтожить их, и\или обнародовать конфиденциальную информацию. Это препятствует нормальной работе предприятия, а затем требует времени и средств на ее восстановление. Не говоря уже про расходы на выплату выкупа и урон репутации.

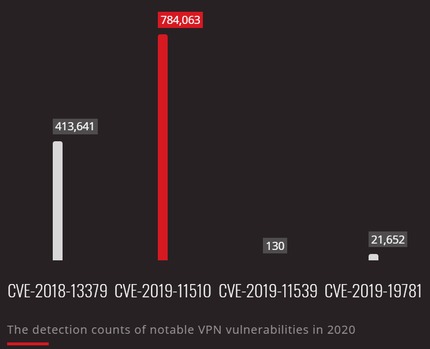

Виртуальные частные сети (VPN) не всегда в состоянии обеспечить достаточный уровень защиты. Наиболее распространенным методом проникновения в сеть предприятия является фишинг и количество таких атак только растет. Поэтому надо действовать соответственно. Сетевой доступ с нулевым доверием (Zero-Trust) на сегодня рассматривается, как наиболее безопасный вариант управления доступом к конфиденциальным данным, позволяющим снизить вероятность атаки. По оценкам специалистов, к 2023 г. 60% предприятий постепенно откажутся от VPN и перейдут на Zero-Trust.

3. Многофакторная аутентификация

В то время как пароли остаются стандартом, в 2021 г. все больше компаний будут использовать многофакторную аутентификацию (MFA) в качестве дополнительной защиты от утечек данных и вредоносных атак.

И хотя одним из наиболее распространенных подходов в этой области является отправка одноразового кода доступа на телефон пользователя в виде SMS-сообщения, корпорация Microsoft призывает отойти от этой практики из-за слабого на сегодня уровня безопасности телефонных сетей. SMS-сообщения не шифруются, а это означает, что злоумышленники могут получить доступ к этим обычным текстовым кодам. Следовательно, лучше использовать более безопасные методы MFA, например, основанные на таких решениях, как Google Authenticator или Microsoft Authenticator.

4. Искусственный интеллект (ИИ)

Искусственный интеллект и машинное обучение получают все большее распространение в самых разных сферах. Все чаще ИИ используется для создания автоматизированных систем безопасности, которые заменяют человека, позволяя быстро анализировать значительное количество данных о рисках. Это выгодно как крупным компаниям, имеющим дело с огромными объемами данных, так и SMB, чьи службы безопасности зачастую сильно ограничены в ресурсах. В то же время злоумышленники также используют преимущества ИИ для автоматизации и совершенствования своих атак.

Показательно, что компании, которые пострадали от нарушения данных, но при этом полностью развернули технологию ИИ, сэкономили в 2020 г. в среднем 3,58 млн. долл.

5. Атаки на облачные сервисы

В результате стремительного и повсеместного внедрения удаленной работы резко возросла потребность в облачных сервисах и инфраструктуре. Эта тенденция будет только усиливаться по мере того, как все больше компаний будут внедрять данный подход.

Поэтому облачные сервисы становятся главной мишенью для злоумышленников. Организациям следует оценить последствия для безопасности, связанные с облаком, и определить любые уязвимости, существующие в их текущей инфраструктуре. Например, неверно сконфигурированные настройки облачной инфраструктуры были основной причиной утечки данных в 2020 г. – средний ущерб составил 4,41 млн. долл. Кроме того, миграция в облако увеличила средний ущерб от нарушения данных на 267 тыс. долл.

6. Конфиденциальность данных

С ростом числа громких кибер-атак, раскрывающих миллионы записей персональной информации, опасения по поводу конфиденциальности, управления и безопасности данных усилились. В 2021 г. значимость этих вопросов резко возрастет, и она станет не просто одним из компонентов безопасности, а отдельным направлением.

Конфиденциальность данных влияет практически на все аспекты деятельности организации: от разработки и реализации корпоративной стратегии до соблюдения требований безопасности и управления персоналом на протяжении всего процесса. Компаниям следует рассмотреть такие вопросы, как введение отдельного сотрудника по защите данных, обеспечение хранения и уничтожения записей, внедрение ролевого контроля доступа, шифрования при передаче данных и сегментации сети для укрепления конфиденциальности данных.

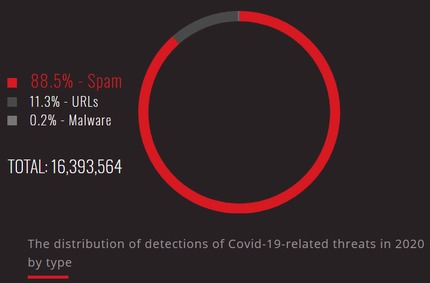

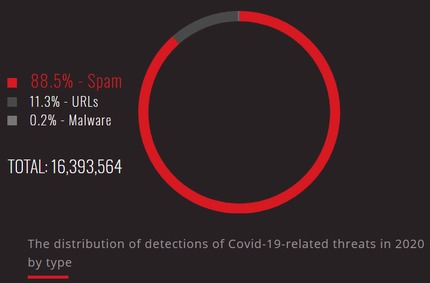

7. Фишинг

На волне ажиотажа вокруг вакцины против коронавируса Covid-19 люди все чаще ищут актуальную информацию на эту тему. Это привело к значительному росту тематических фишинговых атак. Также набирают обороты атаки на фармацевтические компании и дистрибьюторов вакцин, фишинговые атаки по электронной почте, замаскированные под электронные письма о назначении вакцинации.

Злоумышленники активно атакуют людей, подключающихся к корпоративной сети из дома, потому что они являются самыми легкими целями. Чтобы бороться с этим, компаниям следует проанализировать и усилить свою стратегию управления идентификацией пользователей и безопасностью, которая должна обеспечивать соответствующий уровень доступа только авторизованных пользователей и только к тем ресурсам, в которых они нуждаются в данное время.

8. Дефицит специалистов в области ИБ

Переход к более распределенной работе и зависимость от нее только усиливают и без того острую потребность в хорошо подготовленных специалистах по ИБ. Поэтому организациям стоит уделять больше внимания обучению сотрудников кибергигиене. Такое обучение должно быть непрерывным, и необходимо также постоянно измерять его эффективность. Руководители также должны быть вовлечены в этот процесс – чтобы такая инициатива была успешной, она должна быть реализована сверху вниз.

9. Инсайдерские угрозы

Все более серьезной проблемой для беспокойства становятся инсайдерские угрозы. Это особенно актуально в условиях, когда организации нанимают все больше удаленных сотрудников по результатам лишь виртуального знакомства.

В 2021 г. компании должны уделять больше внимания риску инсайдерских угроз и кражи данных со стороны своих собственных сотрудников. Ведь по данным исследований, от 15 до 25% инцидентов нарушения безопасности были связаны с доверенными деловыми партнерами. Внутренние угрозы должны восприниматься всерьез и рассматриваться руководителями служб безопасности как реальный риск, а потому компании должны иметь надлежащие инструменты и системы для их обнаружения.

10. Возросшая потребность в директорах по безопасности (Chief Security Officer, CSO)

Хотя потребность в усилении систем безопасности в различных отраслях промышленности хорошо известна, только 11% компаний сообщают о высокой степени уверенности в управлении кибер-атаками или реагировании на них. Одним из все более распространенных препятствий является отсутствие согласованности между операциями по обеспечению безопасности и бизнес-стратегией.

Разрыв между безопасностью и бизнесом снижает эффективность инициатив в области ИБ, поскольку исходная база для того, что считается адекватным управлением рисками, разрознена между отделами. Чтобы бороться с этим, директора по безопасности должны стать более бдительными в определении рисков в контексте бизнес-целей и быть в состоянии объяснить, почему они важны для руководителей компаний. Точно определяя эти риски и формулируя, как они планируют их снизить (и какой ценой), CSO могут создать общее понимание у руководства компании проблем безопасности, что позволит существенно укрепить инициативы ИБ по всем направлениям.

11. Видимость данных в реальном времени

В то время как многие руководители управляют рисками ИБ применительно к ряду аспектов деятельности своей компании, их усилия ослабляются без полной картины всего технологического состояния компании. Многие руководители не имеют полной инвентаризации ИТ-активов или полного списка всех сторонних поставщиков и используемых облачных приложений. Это приводит к ослаблению программ оценки рисков, поскольку они часто основаны на тех результатах инвентаризации, в которых отсутствует полная и ясная картина ландшафта угроз.

Чтобы бороться с этим, внедрение автоматизации процессов безопасности и видимости данных в реальном времени является обязательным условием для полноценного управления защитой данных в организациях. Единственный способ предотвратить потерю данных в 2021 г. – в любой момент времени точно знать, где находятся ваши данные. Внедрение автоматизированных систем безопасности не только укрепляет способность компаний предотвращать кражи и нарушения данных, но и повышает операционную эффективность и общую устойчивость к угрозам ИБ.

13 апреля 2021 г., 11:05

Наверное, уже все видели новость об утечке данных полмиллиарда пользователей Facebook. Однако тут стоит уточнить, что это не новая утечка, а просто очередной поворот в старой истории. Ведь, по сути, инцидент начался еще в 2018 г., когда злоумышленники несанкционированно использовали функцию, позволяющую искать пользователей в социальной сети по номеру телефона.

Эта функция была особенно полезна в странах, где у большого количества пользователей одинаковые имена и фамилии, что затрудняет поиск конкретного человека. К сожалению, киберпреступники воспользовались этой функцией для создания базы данных из имен и телефонных номеров жертв.

В апреле 2018 г. после скандала с Cambridge Analytica и выявления вредоносной активности Facebook удалила эту функцию. А уже в 2019 г. исследователь по безопасности нашел записи о 400 млн. аккаунтов Facebook в незащищенной базе данных в Интернете. Тогда Facebook подтвердила, что информация была датирована и собрана до изъятия функции поиска в 2018 г. После этого незащищенная информация была удалена из открытого доступа.

Однако недавно СМИ снова сообщили об обнаружении исследователями по безопасности общедоступной незащищенной базы данных с той же информацией, о которой сообщалось в 2019 г. Так есть ли повод для беспокойства?

Если аккаунт пользователя в Facebook был открыт на момент сбора данных, существует вероятность, что злоумышленники могли получить дополнительную личную информацию и использовать ее для создания фальшивого профиля жертвы. Данные, которые позволяют идентифицировать личность, могут использоваться для целенаправленного фишинга, социальной инженерии, а также в случае получения контроля над учетной записью и в других схемах мошенничества.

С высокой вероятностью сегодня у большинства пользователей тот же номер телефона, что и в 2018 г. Статическая информация, вроде даты рождения, также остается неизменной. И даже график активности не изменился, а просто остановился в момент сбора информации. Тогда как пароли, которых не было в этих данных, скорее всего, были изменены за последние три года.

По оценкам сайта Have I Been Pwned, только 2,5 млн. записей, обнаруженных в незащищенных общедоступных базах данных, содержали адреса электронной почты. У ольшинства записей были имена, пол, дата рождения, место нахождения, семейный статус и место работы. Однако даже такая информация без адреса электронной почты может быть использована в схемах киберпреступников.

В случае наличия вашей почты среди общедоступных данных киберпреступники путем подбора распространенных паролей могут получить несанкционированный доступ к вашей учетной записи Facebook и другим сайтам и службам. Если вы используете простые и одинаковые пароли на многих сайтах, стоит сменить их на уникальные и сложные комбинации, а также включить многофакторную аутентификацию. Проверить, были ли вы в числе 2,5 млн., можно на сайте haveibeenpwned.com.

Кроме того, теперь можно проверить также оказался ли ваш номер телефона среди общедоступных данных в результате взлома. Это важно, поскольку именно на номер телефона мы получаем различные текстовые сообщения в случае изменения пароля или подтверждения личности. Поэтому при наличии имени и номера телефона, злоумышленники могут использовать их во время атак методом социальной инженерии для получения доступа к другим данным. Также существует вероятность объединения этих данных с другой информацией, например, адресом электронной почты, для запуска атак с использованием социальной инженерии на других пользователей.

Как защитить аккаунт Facebook от утечки данных и не стать жертвой преступников?

Специалисты компании Eset рекомендуют следующее:

- Будьте бдительны и внимательны при получении каждого сообщения и электронного письма;

- Проверьте свои пароли и создайте уникальные и сложные комбинации для каждой учетной записи. Чтобы облегчить этот процесс, можно использовать бесплатный генератор паролей, который поможет создать комбинацию из желаемым количеством символов и нужной сложности;

- Включите двухфакторную аутентификацию для дополнительной защиты учетной записи социальной сети. Это защитит ваш аккаунт от несанкционированного доступа злоумышленников в случае кражи пароля;

- Используйте какую-либо программу безопасности для устройств Windows, Mac, Android и Linux, которая поможет защитить от различных угроз, включая вирусы и трояны, а также обеспечит защиту онлайн-платежей.

7 апреля 2021 г., 19:05

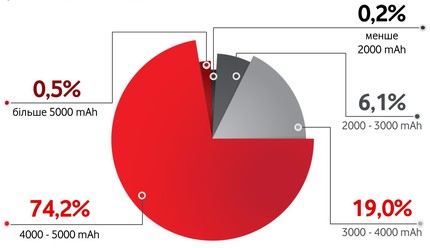

Vodafone Retail, которая развивает одноименную сеть операторских монобрендовых салонов связи, представила аналитику по части изменений в предпочтениях покупателей за последние 12 месяцев. Безусловно, на показатели любого розничного бизнеса влияют партнерские взаимоотношения и маркетинговая политика. Также немалую роль играют технологические тренды. Однако определенное представление о рынке в целом такая статистика все же дает.

За два года с 2018 по 2020 гг. доля смартфонов с экраном от 6 дюймов увеличилась вшестеро – с 13 до 81% (по данным аналитиков GfK, в целом по стране – с 9 до 94%). Очевидно, что в обозримой перспективе тенденция к росту диагонали сохранится.

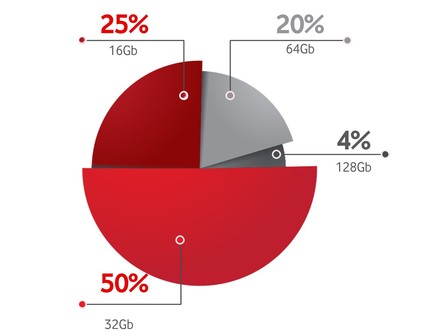

В разрезе объема встроенной памяти наибольшей популярностью у покупателей Vodafone пользуются модели на 32 ГБ (45%) и 64 ГБ (27%). Между тем, доля 128 ГБ в минувшем году удвоилась до 13%.

Больше половины (54%) покупателей Vodafone довольствовались камерой 12-18 Мп. Смартфоны с 24-30 Мп в 2020 г. продемонстрировали падение с 17 до 5,6%. За тот же период сегмент камер от 30 Мп вырос с 22 до 24,7%.

Примечательно, что в отличие от гиков, массовый покупатель гораздо спокойнее относится к технологии бесконтактных платежей NFC. Спрос на такие модели рос довольно медленно в 2018-2019 гг. и за два года увеличился лишь на 6%. Пик роста (+10%) в 2020 г. пришелся на первый локдаун. Однако после него интерес к NFC упал на 12% и по результатам года продажи смартфонов с NFC в сети Vodafone составили 48%. Ожидается, что в 2021 г. этот показатель преодолеет порог в 50%.

Также неуклонно снижается процент устройств, поддерживающих две SIM-карты. Этот показатель сократился с 99,6% в 2019 г. до 75%.

А вот всевозможные датчики для разблокирования мобильного устройства по отпечатку пальца уверенно набирают популярность – доля аппаратов с биометрией в 2018-2020 гг. выросла с 59 до 79,8%

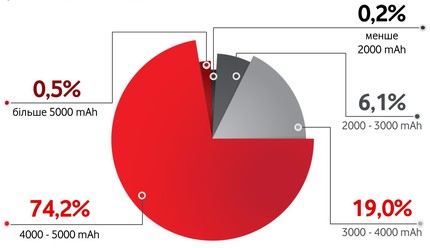

Что касается емкости батарей, рост потребления мобильного трафика отражается на популярности смартфонов с аккумуляторами от 4000 до 5000 мАч – такие модели занимают уже три четверти продаж Vodafone. Притом, что в 2018 г. на них приходилось только 12%. Следующая по популярности группа – 3000-4000 мАч – 19%.

С точки зрения ОС в продажах Vodafone уверенно лидирует Android с долей 98%. Рост сбыта смартфонов с iOS примерно до 5% наблюдается только в канун Нового года и в период выхода новых моделей iPhone от Apple, утверждает Михаил Иванцов, директор по маркетингу Vodafone Retail.

Спрос на кнопочные телефоны в Украине снижается примерно на 2% в месяц. В результате на конец 2020 г. смартфоны занимали уже 82% рынка в количественном выражении.

Интересно, что если ранее 70% покупателей из года в год выбирали темные корпуса смартфонов – черный и синий, то в 2020 г. выбор начал смещаться в сторону цветных моделей. 39% продаж за черными, 28% – синие, 9% серые, 7% зеленые и т.д.

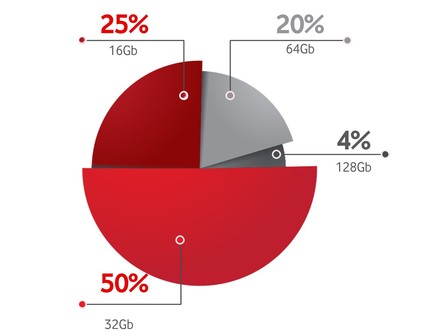

Что касается карт памяти, то наибольшим спросом у покупателей Vodafone пользуются накопители объемом 32 ГБ (50%). Далее следуют 16 ГБ (25%) и 64 ГБ (20%), постепенно набирают популярность 128 ГБ (4%).

Топ 5 брендов по количеству проданных смартфонов в сети Vodafone Retail в 2020 г.: Samsung – 36%, Xiaomi – 30%, Tecno – 15%, Nokia – 10%, Huawei – 3%. Как отметил Михаил Иванцов, модели Tecno и Nokia вошли в первую пятерку в 2020 г. благодаря пакетным предложениям смартфон плюс связь в подарок, которые покупателям может предложить только операторская розница.

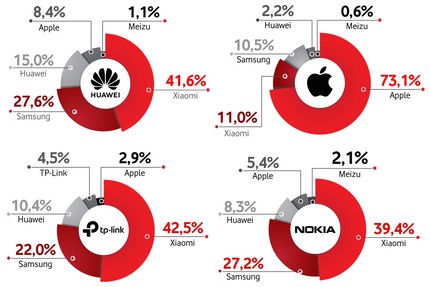

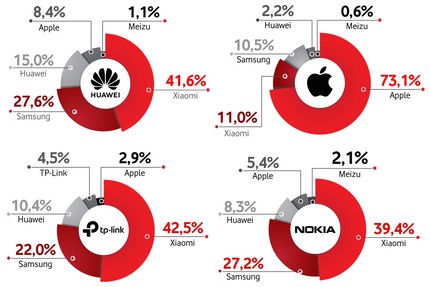

Украинцы достаточно консервативны при выборе нового смартфона. Значительная часть владельцев смартфонов Apple (73,1%), Xiaomi (67%) и Samsung (53,9%) не меняют бренд при покупке нового смартфона. Кроме того, наблюдается миграция между пользователями этих марок. Например, 27,8% покупателей переходят с Samsung на Xiaomi, а 17% – наоборот с Xiaomi на Samsung. Также на Xiaomi чаще всего при смене смартфона переходят владельцы Huawei (41,6%), Nokia (39,4%) и TP-Link (42,5%).

Продажи фитнес-браслетов и смарт-часов в сети Vodafone в первый локдаун 2020 г. снизились вдвое. Но уже в мае-августе, после выхода страны из карантина, сбыт этих товарных категорий вырос втрое по сравнению с началом года. Однако в целом за год спрос на фитнес-браслеты сократился на ощутимые 16%, смарт-часов – на 8,5%. В тоже время продажи телевизоров и ноутбуков увеличились почти втрое – пандемия вынудила украинцев обустраивать домашние офисы и налаживать домашний досуг.

2 апреля 2021 г., 17:15

Количество и частота кибератак в 2020 г. увеличились беспрецедентно во всем мире. По мнению экспертов, в ближайшие годы угрозы будут расти в геометрической прогрессии. Для обеспечения устойчивости организаций к киберугрозам потребуются значительные изменения в стратегиях.

«Прошлый год был непростым во многих отношениях, и одной из областей, где произошли значительные изменения, стала информационная безопасность, – отмечает Майкл Фишман (Michael Fishman), руководитель бизнес-подразделения решений для безопасности VMware в Центральной Европе. – Пандемия Covid-19 привела к усилению двух тенденций, создавших киберпреступникам благоприятные условия. Во-первых, компании были вынуждены переводить своих сотрудников на удаленный формат работы с доступом к корпоративной сети. Во-вторых, на протяжении года наблюдалось ускорение цифровизации: многочисленные локдауны и ограничения поспособствовали активизации этого процесса».

Перевод сотрудников на дистанционную работу осуществлялся в кратчайшие сроки, одновременно с оптимизацией цифровых сервисов. Эти процессы происходили очень быстро, и некоторые организации не успевали определить, какие решения для кибербезопасности им необходимы, равно как и своевременно внедрить их. В результате возникли пробелы в защите предприятий, которые привели к значительному увеличению количества атак. В частности, по данным VMware, с начала пандемии количество атак шифровальщиков выросло на 148%.

«Упомянутые тенденции получат развитие – ожидается, что многие организации полностью или частично сохранят формат удаленной работы, а цифровая трансформация различных предприятий будет ускоряться и после снятия ограничений», – считает Майкл Фишман.

Ожидается, что это приведет к усилению количества атак на следующих критических направлениях.

Мобильные устройства. Многие сотрудники работают из дома и при этом используют свои ноутбуки и смартфоны не только для выполнения должностных обязанностей, но также для шопинга и развлечений, что создает дополнительные риски. В свете этой угрозы компаниям необходимо внедрить эффективные решения для организации безопасной работы с мобильных устройств и защитить пользователей от возможных атак.

Медицинские и финансовые учреждения. В прошлом году институт здравоохранения также ускоренными темпами осуществляли цифровую трансформацию. Объем данных, которые обрабатывают эти организации, огромен и несет большую ценность для киберпреступников. Также чрезвычайный интерес для хакеров представляет информация, получаемая финансовыми учреждениями. По оценкам специалистов, с началом эпидемии количество атак на них выросло на 238%.

Государственная инфраструктура и учреждения. Поле битвы переместилось из реального мира в цифровой, и, ожидается, что в ближайшие годы эта тенденция только усилится. Все больше государственных учреждений будут подвергаться атакам.

Разработчики программ-шифровальщиков объединяют усилия. Кибератаки становятся все более изощренными, поскольку хакеры объединяют свои усилия и успешно проводят многоуровневые атаки с целью достижения финансовой и политической выгоды.

В итоге индустрия ИБ претерпевает изменения с целью дать адекватный ответ на растущее количество и сложность атак. Создается все больше инструментов на основе ИИ, работающего в облаке и формирующего антивирусные решения нового поколения (NGAV). Такие продукты обеспечивают эффективный анализ данных об угрозах с миллионов компьютеров по всему миру.

«Ведущие поставщики решений для информационной безопасности предлагают более эффективные комплексные продукты, – подчеркивает Майкл Фишман. – Их главная цель – помочь клиентам, которые внедряют несколько независимых систем ИБ. Такие проекты нередко создают дополнительные сложности по части интеграции и управления разрозненными инструментами».

В результате наблюдаются следующие тенденции:

- Разработка продуктов и приобретение компаний. Крупные поставщики решений кибербезопасности, такие как VMware, Microsoft и Check Point, сами разрабатывают продукты, а также приобретают другие компании с целью предоставления своим клиентам комплексных решений.

- Сторонние поставщики услуг в области ИБ. Многие организации не имеют возможности следить за безопасностью данных в режиме 24/7. Текущая ситуация вынуждает их включаться в бесконечную борьбу против множества угроз, в конце которой они, скорее всего, проиграют. Поэтому все больше сторонних поставщиков предлагают организациям сервис комплексного обеспечения ИБ. Они предоставляют услуги обнаружения киберугроз и реагирования (MDR) для активной защиты на векторах потенциальных атак и для выявления уязвимостей нулевого дня.

Как видим, 2020 г. принес множество изменений в сфере кибербезопасности. Это требует от лиц, ответственных за ИБ в организациях, разработки гибких методов обеспечения защиты для выявления существующих угроз и подготовки инфраструктуры для тех вызовов, которые ожидают компании в будущем. Организации должны сделать основной фокус на комплексной интеллектуальной защите.

26 марта 2021 г., 15:30

Веб-сайт WeLeakInfo открыто продавал украденные данные миллионов людей, пока в начале 2020 г. не был закрыт в результате совместной спецоперации ФБР и правоохранительных органов нескольких европейских стран. На тот момент это был довольно популярный ресурс для продажи чужих регистрационных данных, где по приблизительным оценкам предлагалось свыше 12 млрд. записей.

На протяжении многих лет активной нелегальной деятельности этот сервис открыто продавал такую конфиденциальную информацию, как реальные ФИО людей, адреса их проживания, логины и пароли к различным сервисам и т.д. По иронии судьбы, теперь в Интернет попала информация о более чем 24 тыс. клиентах WeLeakInfo, которые ранее покупали там чужие данные. Охотники становятся добычей, поскольку злоумышленники, которые приобретали незаконные базы данных, теперь сами стали уязвимыми.

Как так вышло? Некий человек сумел первым перерегистрировать на себя доменное имя сайта после истечения срока действия предыдущей регистрации. После этого он сбросил учетную запись WeLeakInfo на сайте электронных платежей stripe.com и получил доступ к истории оплат. Таким образом, он завладел данными о почти 25 тыс. клиентов WeLeakInfo, включая их ФИО, частичную информацию о банковской карте, строковые данные агента пользователя браузера, номера телефонов, адреса электронной почты, оплаченные суммы и IP-адреса. И теперь эта информация выставлена на продажу в даркнете.

Кому это может быть интересно? Правоохранительным органам, хакерам, чьи регистрационные данные могли быть скомпрометированы, или кибер-преступникам, имеющим возможности и инструменты для шантажа клиентов WeLeakInfo.

Эта история наглядно демонстрирует, что в современном мире даже технически подкованные люди не всегда могут соблюсти анонимность. Чем больше цифровых отпечатков оставляет человек, тем больше вероятность, что другие найдут способ заполучить их и монетизировать. Поэтому лучше не надеяться на удачу и предпринимать максимум усилий для защиты собственной конфиденциальности.

16 марта 2021 г., 17:35

Эксперты McAfee представили обзор ключевых тенденций в области кибербезопасности за прошлый год и поделились прогнозами на ближайшую перспективу. Атаки на цепь поставок, домашние сети, облачные платформы, пользователей мобильных устройств и т.д. – побуждают компании и пользователей быть предельно внимательными и осторожными для защиты своих информационных реурсов.

1. 13 декабря 2020 г. стало известно, что злоумышленники взломали популярный инструментарий для мониторинга и управления инфраструктурой Orion IT от SolarWinds и использовали его для распространения бэкдора под названием Sunburst среди множества клиентов компании, включая стратегически важные правительственные структуры США, а также предприятия коммерческого сектора.

Это первая столь масштабная атака на цепочку поставок с далеко идущими последствиями и, по всей видимости, раскрытие информации об этой шпионской кампании повлечет за собой активизацию последователей по всему миру. Она свидетельствует о сдвиге в тактике нападающих и, очевидно, должна также повлиять на изменение подходов к защите от кибератак.

Рост количества сетевых устройств в сочетании с приложениями и веб-сервисами, которые все чаще используются в профессиональной и частной жизни, увеличивает поверхность атаки на домашние сети до такой степени, что это приведет к новым значительным рискам для частных лиц и их работодателей.

2. В условиях пандемии и взрывного роста популярности удаленной работы домашние и бизнес-устройства стали взаимодействовать как никогда ранее. Мониторинг McAfee Secure Home Platform свидетельствует о росте с начала пандемии числа домашних подключенных устройств на 22% во всем мире и на 60% в США. Более 70% трафика исходит от смартфонов, ноутбуков, ПК и телевизоров, и свыше 29% – от бытовой электроники с выходом в Интернет, таких как устройства потоковой передачи, игровые приставки, умные аксессуары, гаджеты и интеллектуальные системы освещения.

Киберпреступники сосредоточили внимание на атаки на домашние системы. Количество вредоносных фишинговых ссылок, блокируемых McAfee, выросло с марта по ноябрь более чем на 21%, в среднем это более 400 ссылок на один дом.

Специалисты полагают, что киберпреступники будут стремиться и далее использовать дом как площадку для проведения кампаний по взлому, нацеленных на бизнес. Хакеры воспользуются отсутствием в доме регулярных обновлений прошивки и функций защиты, слабой политикой конфиденциальности, уязвимостью систем и подверженностью пользователей социальной инженерии.

3. Пандемия Covid-19 также ускорила переход корпоративных ИТ-сервисов в облачную среду, что привело к увеличению потенциала для новых схем атаки на предприятия. С ускорением внедрения облачной среды и большим количеством предприятий, работающих из дома, растет не только количество пользователей облака, но и количество данных – как передаваемых, так и находящихся в обращении.

Данные об использовании облака McAfee были получены от более чем 30 млн. пользователей McAfee Mvision Cloud по всему миру. Они демонстрируют увеличение использования облака корпоративными клиентами во всех отраслях на 50% за первые четыре месяца 2020 г. Анализ выявил рост во всех категориях облачных сервисов: использование таких сервисов совместной работы, как Microsoft Office 365 возросло на 123%, использование бизнес-сервисов, таких как Salesforce – на 61%, а наибольший рост был зафиксирован среди сервисов совместной работы, таких как Cisco Webex (600%), Zoom (+350%), Microsoft Teams (+300%) и Slack (+200%). С января по апрель 2020 г. корпоративный облачный трафик с неуправляемых устройств увеличился на 100% во всех областях применения.

В тот же период McAfee отметила значительный рост количества атак на облачные аккаунты, с некоторыми различиями в секторах. Так транспортная отрасль стала лидером с динамикой в 1350%, за ней следуют образование (+1114%), государственные учреждения (+773%), производство (+679%), финансовые услуги (+571%), а также энергетика и коммунальные услуги (+472%).

Рост количества неуправляемых устройств, получающих доступ к корпоративному облаку, фактически превратил домашние сети в дополнительную корпоративную инфраструктуру. Киберпреступники будут разрабатывать новые атаки для повышения эффективности в отношении тысяч разнородных домашних сетей.

Кроме того, киберпреступники могут использовать искусственный интеллект и машинное обучение для обхода традиционных приемов сетевой фильтрации, используемых для защиты виртуальных узлов облака.

Согласно прогнозу McAfee, по мере совершенствования корпоративной облачной безопасности злоумышленники будут вынуждены вручную разрабатывать узконаправленные эксплойты для конкретных предприятий, пользователей и приложений.

4. По мере роста популярности мобильных платежей киберпреступники будут стремиться эксплуатировать уязвимости и обманывать пользователей с помощью мошеннических фишинговых или смишинговых (фишинг посредством SMS) сообщений, содержащих вредоносные платежные URL-адреса.

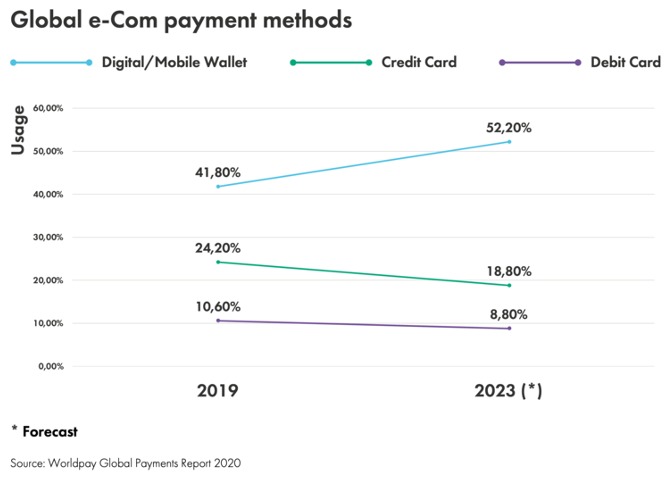

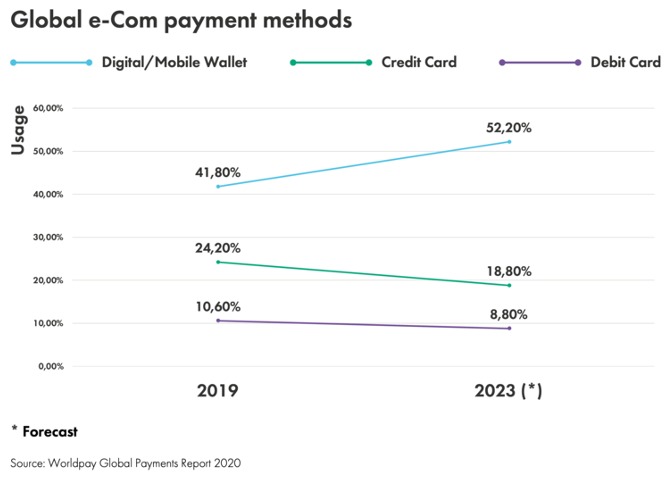

Мобильные платежи становятся все более популярными, являясь удобным механизмом проведения транзакций. Согласно отчету Worldpay Global Payments за 2020 г., 41% платежей сегодня осуществляется с мобильных устройств, и к 2023 г. эта цифра, вероятно, вырастет в ущерб традиционным платежам с кредитных и дебетовых карт. Исследование Allied Market Research в октябре 2020 г. показало, что оценка глобального рынка мобильных платежей составила 1,48 трлн. долл. в 2019 г. и, по прогнозам, достигнет 12,06 трлн. долл. к 2027 г. со средним годовым темпом роста в 30%.

Кроме того, пандемия также ускорила распространение мобильных способов оплаты, поскольку потребители стремились избегать контактных платежей.

В связи с повсеместным использованием мобильных способов оплаты мошенники в свою очередь сменили приоритет с ПК-браузеров и кредитных карт на мобильные платежи.

Согласно исследованию, проведенному подразделением по анализу мошенничества и рисков RSA, в IV квартале 2019 г. почти три четверти случаев кибермошенничества были связано с мобильными информационными каналами.

McAfee прогнозирует рост числа эксплойтов для мобильных платежей, основанных на «получении»: пользователю приходит фишинговое электронное письмо, прямое или смишинговое сообщение, в котором говорится, что он может получить платеж, возврат транзакции или денежный приз, нажав на платежный URL-адрес, который является вредоносным. Однако вместо получения платежа пользователь отправляет платеж со своей учетной записи.

Как мобильные приложения упростили возможность проведения транзакций, технологии упростят их использование в мошеннических целях.

5. Киберпреступники будут искать новые способы использования социальной инженерии и QR-кодов для получения доступа к персональным данным потребителей-жертв (кьюшинг). Всемирная пандемия создала необходимость осуществлять операции в различных сферах «бесконтактным» способом. Поэтому неудивительно, что QR-коды превратились в удобный механизм ввода, повышающий эффективность мобильных транзакций.

Согласно опросу MobileIron, проведенному в сентябре 2020 г., 86% респондентов сканировали QR-код в течение предыдущего года, а более половины опрошенных (54%) сообщили о том, что стали чаще использовать такие коды с начала пандемии. Также респонденты отметили, что чувствовали себя наиболее защищенными при использовании QR-кодов в ресторанах и барах (46%) и в магазинах (38%). Две трети (67%) считают, что данная технология облегчает жизнь в нашем бесконтактном мире, и более половины опрошенных (58%) хотели бы, чтобы в будущем сфера ее применения стала еще шире.

В 2017 г. во всем мире было отсканировано 1,7 млрд. купонов на скидки с помощью QR-кодов. Ожидается, что к 2022 г. это число увеличится в три раза – до 5,3 млрд. Всего за четыре года с 2014 по 2018 гг. использование QR-кодов на упаковке потребительских товаров в Корее и Японии увеличилось на 83%. Использование таких кодов в сфере «умной» упаковки растет ежегодно на 8% по всему миру.

Однако техническая сторона этой технологии остается загадкой для большинства пользователей, и это делает QR-коды потенциально опасными, если киберпреступники попытаются использовать их против своих жертв.

Согласно отчету MobileIron, если 69% респондентов утверждают, что они могут распознать вредоносный URL-адрес, в котором используется знакомый всем текстовый формат, то только 37% опрошенных считают, что они могут распознать вредоносный QR-код, который использует формат уникального точечного изображения. Учитывая тот факт, что такие коды предназначены именно для сокрытия текста URL-адреса, пользователям сложно идентифицировать или даже просто заподозрить вредоносные QR-коды.

Почти две трети (61%) респондентов знают, что QR-коды могут открывать URL-адреса, и почти половина (49%) знают, что QR-код может загружать приложение. Но менее одной трети (31%) осознают, что QR-код может произвести платеж, подписать пользователя на кого-либо в социальных сетях (22%) или инициировать телефонный звонок (21%). Четверть опрошенных признают, что в некоторых ситуациях сканирование QR-кода привело к неожиданному результату (например, перенаправило их на подозрительный веб-сайт), а 16% респондентов признали, что сомневались в том, действительно ли QR-код выполнил то действие, для которого он был предназначен.

Поэтому неудивительно, что QR-коды использовались в фишинговых схемах с тем, чтобы обойти антифишинговые решения, предназначенные для выявления вредоносных URL-адресов в сообщениях электронной почты.

В таких схемах жертвы сканируют мошеннические QR-коды и попадают на вредоносные сайты, где их просят предоставить логин, личную информацию, имена пользователей и пароли, а также платежную информацию, которую затем используют преступники. Сайты также могут использоваться для загрузки вредоносных программ на устройство пользователя.

6. По наблюдениям McAfee, злоумышленники все чаще используют функции обмена сообщениями в социальных сетях LinkedIn, WhatsApp, Facebook и Twitter для взаимодействия, развития отношений с корпоративными сотрудниками и последующей их компрометации. Через таких жертв злоумышленники получают доступ к данным предприятий. По прогнозам McAfee, киберпреступники будут расширять использование этого вектора атаки в 2021 г.

Кроме того, отдельные сотрудники взаимодействуют с социальными сетями, сочетая профессиональную деятельность и личную жизнь. Предприятия применяют средства обеспечения безопасности для корпоративных устройств и устанавливают ограничения доступа устройств потребителей к корпоративным ИТ-активам, в то время как активность пользователей на платформах социальных сетей подобным образом не отслеживается и не контролируется.

И хотя маловероятно, что электронная почта будет заменена в качестве вектора атаки, McAfee прогнозирует, что вектор атаки на платформы социальных сетей станет более распространенным в 2021 г. и в последующий период, особенно среди наиболее продвинутых злоумышленников.

10 марта 2021 г., 16:05

Исследователи DLBI проанализировали около 5 млрд. уникальных пар логин/ пароль с целью выявить наиболее распространенные комбинации. Источниками данных послужили сообщества, занимающиеся восстановлением паролей из хешей и теневые форумы, где в открытый доступ выкладываются массовые утечки. Базы предварительно были очищены от пустых и повторяющихся записей, автоматически сгенерированных паролей и массовых регистраций ботами.

В исследование за 2020 г. попали ряд крупных утечек, включая сайт сообщества виртуальных питомцев neopets.com (68 млн. пар), социальную сеть netlog.com (53 млн.), онлайн-сообщество для писателей и читателей wattpad.com (48 млн.), сервис для размещения фотографий fotolog.com (42 млн.) и социальную сеть livejournal.com (33 млн.). Причем цифры в скобках отражают не размер самой утечки, а лишь количество «расшифрованных» и выложенных в открытый доступ на момент исследования паролей.

Общий размер базы превысил 5,1 млрд. комбинаций. Из них 848 млн. содержат только цифры, 1,3 млрд. – только буквы, около 1 млрд. – менее 7 символов. Такие пароли считаются ненадежными. Буквы, цифры и спецсимволы входят в состав 171 млн. паролей, 3,3 млрд. комбинаций содержат 8 и более символов, 840 млн. – свыше 10 символов.

В отличие от массовых музыкальных предпочтений, «хит-парад» паролей и логинов, составленный исследователями, не меняется годами.

Топ 10 самых распространенных паролей за 2020 г.:

- 123456

- 123456789

- 111111 (9 – место в прошлом топе)

- Password (5)

- 12345678 (8)

- 123123

- 12345 (3)

- 1234567

- 000000

- 1234567890

10 наиболее популярных буквенных паролей:

- qwerty

- password

- qwertyuiop

- iloveyou (5)

- asdasd

- zxcvbnm

- qazwsx (8)

- dragon (9)

- asdfghjkl

- monkey

Топ10 «сложных» паролей:

- 1qaz@WSX (3)

- P@ssw0rd (4)

- p@ssw0rd (5)

- 1qaz!QAZ (7)

- !QAZ2wsx

- Pa$$w0rd

- Password1!

- feder_1941

- !qaz2wsx

- abc123!

Не обошлось в новом рейтинге и без коронавируса.

Топ10 тематических паролей:

- covid19

- корона

- epidemic

- COVID19_Access

- Covid19

- pandemic

- covid-19

- coronavirus

- COVID19

- covid2020

Рейтинг наиболее популярных сервисов электронной почты, как ни странно, возглавил Yahoo.

Топ10 распространенных доменов:

- yahoo.com

- gmail.com

- hotmail.com (4)

- mail.ru (3)

- rambler.ru

- yandex.ru

- ya.ru

- qq.com (10)

- aol.com (8)

- bk.ru (9)

10 наиболее популярных имен:

- info

- admin (4)

- office (5)

- mail (6)

- contact (7)

- sales (8)

- adam (9)

- webmaster

- john (10)

- chris

Можно предположить, что в открытый доступ попадают не самые сложные пароли. Да и некоторые, по сути одноразовые, учетные записи попросту не заслуживают генерации стойкой комбинации. Однако схожесть подобных рейтингов не оставляет сомнений в тяге массового пользователя к максимально простым для запоминания и ввода паролям. И едва ли эти люди практикуют радикально иные подходы в случае онлайн-банкинга или других критичных сервисов. Что можно добавить? Не будь, как admin, не используй admin. Конечно, если дорога конфиденциальность.

5 марта 2021 г., 12:25

Поставщик защитных решений Trend Micro выпустил очередной ежегодный доклад о состоянии кибербезопасности за 2020 г. под названием «A Constant State of Flux» (PDF, EN) с обзором тенденций, на которые стоит обратить внимание при разработке стратегий ИБ на ближайшую перспективу.

В ушедшем году продукты компании выявляли в среднем 119 тыс. киберугроз каждую минуту. Целью хакеров в первую очередь становились работающие из дома сотрудники и сетевая инфраструктура. Атакуя домашние сети, злоумышленники стремились получить доступ к корпоративным сетевым ресурсам либо использовать бытовые IoT-устройства для своих ботнетов. По оценкам Trend Micro, количество атак на домашние сети в 2020 г. выросло на 210% и вплотную приблизилось к 3 млрд, затронув около 16% роутеров. Три четверти таких атак использовали метод брутфорса (подбор пароля), чтобы получить контроль над роутером или «умным» домашним прибором.

В целом за год количество заблокированных решениями Trend Micro киберугроз увеличилось на 20% и превысило 62,6 млрд. Причем в 91% случаев вектором атаки выступала электронная почта. То есть фишинг остается самым популярным у киберпреступников инструментом. Компанией было выявлено 14 млн. уникальных ссылок, ведущих на фишинговые сайты в Интернете. С их помощью злоумышленники стремились заполучить конфиденциальные данные сотрудников, утративших бдительность за время работы из дома.

Количество уязвимостей, опубликованных инициативой Zero Day Initiative (ZDI), в 2020 г. выросло на 40% в годовом сопоставлении. ZDI обнародовала информацию о 1453 новых уязвимостях, почти 80% из которых относятся к критическим или обладающим высоким уровнем опасности. Между тем, специалисты акцентируют внимание на том, что киберпреступники продолжают активно эксплуатировать бреши, известные еще с 2005 г.

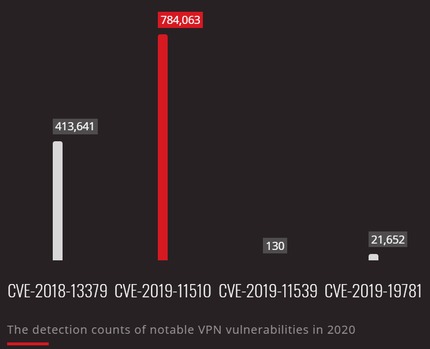

В большом количестве атак использовались уязвимости служб VPN удаленно работающих сотрудников. CVE-2019-11510 – критическая уязвимость в Pulse Connect Secure, связанная с доступом к произвольному чтению файлов использовалась по меньшей мере в 800 тыс. зафиксированный решениями Trend Micro кибератак.

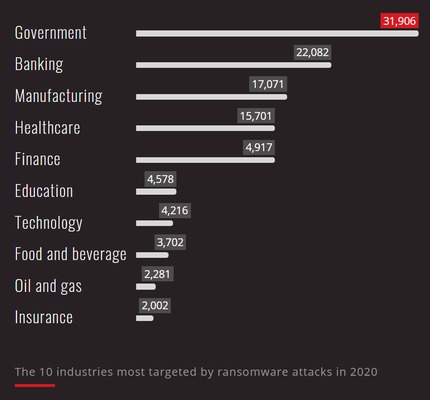

Еще на треть увеличилось число новых семейств программ-вымогателей, которые используются для атак с «двойным вымогательством»: преступники сперва похищают данные и требуют выкуп, чтобы не публиковать их, и только после этого шифруют. Также набирают популярность целевые атаки на правительственные организации, банки, объекты промышленности и здравоохранения.

В тоже время количество выявленных BEC-атак (атаки, связанные с компрометацией деловой почты) в прошлом году снизилось на 17%, но исследователи не располагают данными об уровне успешности этих атак.

23 февраля 2021 г., 15:45

Периодически на глаза попадаются публикации с упоминанием экзотических методов взлома компьютерных систем вроде слежения за звуком клавиш или миганием светодиодов, которые выглядят пришельцами из шпионских детективов. Впрочем, с учетом возможностей современной электроники, в особенности компонентов «умного» дома, они не кажутся такой уж фантастикой.

Обычно в публикациях о взломе вычислительных устройств речь идет о компьютерных вирусах, шифровальщиках или фишинге, но существуют и другие способы.

Клавиатура

Существует множество разновидностей вредоносных программ, которые заражают компьютеры и отслеживают нажатие на них каждой кнопки – такие программы называются кейлоггерами. Между тем исследователи в области информационной безопасности обнаружили, что для таких целей можно и не использовать кейлоггеры в тех случаях, если к компьютеру подключена беспроводная клавиатура.

Эксперименты показали, что вполне реально фиксировать сигнал между клавиатурой и ПК с расстояния 50 метров. Причем более старые устройства, работающие на частоте 2,4 ГГц, обмениваются информацией в открытом виде. А ведь это могут быть пароли или платежные реквизиты. Впрочем, большинство современных беспроводных клавиатур используют Bluetooth и поддерживают шифрование данных, которые почти невозможно перехватить или прочитать. Так что обладателям таких моделей можно не беспокоится.

Вентилятор

Когда хакеры взламывают компьютер, они обычно используют Интернет, чтобы заполучить похищенные данные. Поэтому для защиты критической конфиденциальной информации серьезные организации могут использовать компьютеры, которые вообще не подключены к Сети.

Специалисты по кибер-безопасности из Университета Бен-Гуриона в Израиле нашли способ преодолеть «воздушный зазор» с помощью охлаждающих вентиляторов, встроенных практически в каждый компьютер и ноутбук. Заразив компьютер с «воздушным зазором» вредоносом можно регулировать скорость работы его вентиляторов, изменяя шум, который они производят, почти как (беззвучные) музыкальные ноты.

Каждая из таких «нот» соответствует определенной букве алфавита. Таким образом, регулируя скорость вращения вентилятора, вредоносная программа может передавать украденные данные (например, пароли) в виде звуков на другое соседнее устройство, подключенное к Интернету. Такой метод требует много времени и вряд ли опасен для домашних пользователей, но он реален.

Жесткий диск

Смартфоны и «умные» колонки постоянно прослушивают окружающее пространство, и это довольно серьезный риск. Однако ваш компьютер также может «слушать», и не только через микрофон. Для этого можно также использовать, например, встроенный жесткий диск. Внутри накопителя детали тонко сбалансированы, чтобы свести к минимуму разрушительное воздействие вибраций; диск прекращает чтение и запись во время вибрации. Эти паузы могут длиться доли секунды, но чем интенсивнее вибрация, тем дольше пауза.

Используя эти знания, хакеры смогли использовать жесткий диск в качестве микрофона. Они могут воссоздавать звуки, такие как голоса, которые вызывают паузы. Декодированные звуки затем могут быть отправлены обратно хакеру через Интернет. Хорошо, что набирающие популярность твердотельные накопители не имеют движущихся частей и не подвержены таким звуковым вибрациям.

Конечно же, описанные методы довольно сложны в реализации и потому едва ли представляют опасность для рядовых граждан. Однако, никогда не стоит пренебрегать простыми базовыми методами защиты, вроде шифрования и резервного копирования критичных данных, а также использования антивирусного решения.

|

|

|