Злоумышленники активно используют уязвимости в Microsoft Exchange

Компания Eset выявила более десятка APT-групп, которые используют новые уязвимости Microsoft Exchange для компрометации почтовых серверов. В частности, исследователи зафиксировали свыше 5000 зараженных почтовых серверов. Они принадлежат предприятиям и правительственным учреждениям по всему миру, в том числе и довольно известным.

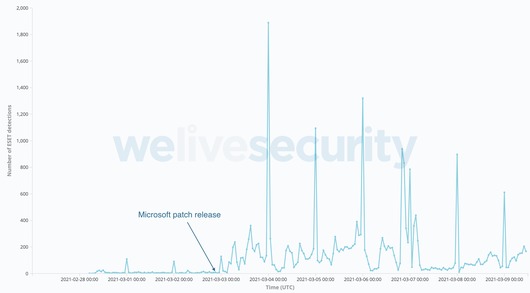

В начале марта Microsoft выпустила обновления для Exchange Server 2013, 2016 и 2019, которые исправляют ряд уязвимостей предварительной аутентификации удаленного выполнения кода (RCE). Уязвимости позволяют злоумышленнику получить контроль над любым доступным сервером Exchange без необходимости в учетных данных. Это делает серверы Exchange, подключенные к Интернету, особенно уязвимыми.

Выявление веб-шеллов, загруженных через CVE-2021-26855 – одна из новых уязвимостей Exchange

«На следующий день после выпуска исправлений мы обнаружили, что многие злоумышленники массово сканируют и компрометируют серверы Exchange. Интересно, что все они являются APT-группами, направленными на шпионаж, за исключением одной группы, которая, вероятно, связана с известной кампанией майнинга. Хотя в дальнейшем все больше киберпреступников, включая операторов программ-вымогателей, получат доступ к эксплойтам», – комментирует Матье Фау (Matthieu Faou), исследователь компании Eset.

Специалисты Eset обратили внимание, что некоторые APT-группы использовали указанные уязвимости еще до выхода исправлений. «Это исключает возможность, что эти группы киберпреступников создали эксплойт путем обратной инженерии обновлений Microsoft», – добавляет Матье Фау.

Телеметрия Eset обнаружила наличие веб-шеллов (вредоносные программы или скрипты, которые позволяют дистанционно управлять сервером через веб-браузер) на 5 тыс. уникальных серверах в больше чем 115 странах.

«Сейчас необходимо как можно скорее применить исправления для всех серверов Exchange, даже для тех, которые не имеют прямого доступа к Интернету. В случае компрометации администраторы должны удалить веб-шеллы, изменить учетные данные и исследовать любые дополнительные вредоносные действия. Этот инцидент является хорошим напоминанием о том, что сложные программы, такие как Microsoft Exchange или SharePoint, не должны быть в открытом доступе в Интернете», – отмечает Матье Фау.