Загрузчики вредоносного ПО – одна из ключевых угроз 2021 г. на Android-устройствах

Получение незаконного заработка в 2021 г. оставалось одним из приоритетов для киберпреступников, по наблюдениям аналитиков «Доктор Веб». Так, среди наиболее распространенных Android-угроз вновь оказались трояны, демонстрирующие рекламу, всевозможные загрузчики и установщики ПО, а также трояны, способные скачивать и запускать произвольный код. Банковские трояны также представляли серьезную угрозу, при этом их активность существенно возросла. Кроме того, пользователи часто сталкивались с различными рекламными приложениями.

В течение года специалисты компании зафиксировали множество угроз в Google Play. Среди них – опасные трояны, подписывавшие жертв на платные услуги, программы-подделки, применяемые в различных мошеннических схемах, трояны-стилеры, похищавшие конфиденциальную информацию, а также рекламные приложения.

При этом злоумышленники искали новые пути заражения и осваивали для собственной экспансии новые площадки. Так, в каталоге AppGallery были найдены первые вредоносные приложения, а одна из версий программы APKPure оказалась заражена трояном-загрузчиком. Кроме того, вирусописатели продолжили применять специализированные инструменты, позволяющие более эффективно заражать Android-устройства. Среди них – всевозможные упаковщики, обфускаторы и утилиты для запуска программ без их установки.

Как и годом ранее, киберпреступники не обошли вниманием проблему пандемии Covid-19. Так, они распространяли всевозможных троянов под видом полезных программ.

Согласно статистике детектирований антивирусных продуктов Dr.Web для Android, в 2021 г. на долю вредоносных программ пришлось 83,94% от всех угроз, выявленных на защищаемых устройствах. На втором месте по распространенности вновь расположились рекламные приложения и специализированные рекламные модули, встраиваемые в игры и другое ПО, – их доля составила 10,64%. Третье место с долей в 4,67% сохранилось за потенциально опасными программами. Нежелательное ПО осталось на четвертом месте – оно обнаруживалось на устройствах в 0,75% случаев.

По сравнению с 2020 г., расстановка сил в стане вредоносного ПО несколько изменилась. Так, на первый план вышли троянские приложения семейства Android.HiddenAds, известного с 2016 г. Они опасны тем, что демонстрируют надоедливую рекламу – баннеры и видеоролики, которая часто перекрывает окна других программ и даже интерфейс операционной системы, мешая нормальной работе с Android-устройствами. При этом такие вредоносные приложения «прячутся» от пользователей – например, скрывают свои значки с главного экрана. Число атак с их участием увеличилось на 6,7%, при этом на их долю пришлось 23,59% детектирований всех вредоносных приложений. Таким образом, почти каждый четвертый троян, с которым сталкивались пользователи в минувшем году, был представителем этого семейства-ветерана, что делает его одной из наиболее распространенных в настоящее время Android-угроз.

Анализ статистики показал, что самой активной модификацией семейства стал троян Android.HiddenAds.1994 (12,19% атак). При этом в октябре специалисты обнаружили его новую версию, Android.HiddenAds.3018. Ее особенность – в том, что вирусописатели присваивают распространяемым копиям трояна имена программных пакетов настоящих приложений из Google Play. Такая тактика может применяться, например, для обхода механизмов проверки приложений на Android-устройствах или интернет-ресурсах, через которые эти приложения распространяются. С момента появления обновленная модификация постепенно стала доминировать над предшественницей, активность которой снижалась.

Несколько сдали позиции вредоносные приложения, основная задача которых – загрузка другого ПО, а также выполнение произвольного кода. Тем не менее, они по-прежнему остаются одними из самых активных и серьезных Android-угроз. К ним относятся многочисленные представители семейств Android.RemoteCode (15,79% детектирований вредоносного ПО), Android.Triada (15,43%), Android.DownLoader (6,36%), Android.Mobifun (3,02%), Android.Xiny (1,84%) и др. Все они также помогают вирусописателям зарабатывать деньги. Например, через участие в различных партнерских программах и реализацию всевозможных преступных схем – монетизацию трафика накруткой счетчиков загрузок и установкой игр и приложений, подписку пользователей на платные мобильные услуги, распространение других троянов и т.д.

В числе наиболее распространенных вредоносных приложений остались и трояны-кликеры из семейства Android.Click (10,52% детектирований), которые также являются инструментами нелегального заработка. Они способны имитировать действия пользователей – например, загружать сайты с рекламой, нажимать на баннеры, переходить по ссылкам, автоматически подписывать на платные сервисы и выполнять другие вредоносные действия.

- Android.HiddenAds.1994, Android.HiddenAds.615.origin – трояны, предназначенные для показа навязчивой рекламы;

- Android.RemoteCode.284.origin, Android.RemoteCode.6122, Android.RemoteCode.306.origin – вредоносные программы, которые загружают и выполняют произвольный код;

- Android.Triada.510.origin, Android.Triada.4567.origin – многофункциональные трояны, выполняющие разнообразные вредоносные действия;

- Android.Click.348.origin, Android.Click.311.origin – вредоносные приложения, которые самостоятельно загружают веб-сайты, нажимают на рекламные баннеры и переходят по ссылкам;

- Android.Mobifun.32.origin – дроппер, распространяющий трояна Android.Mobifun.29.origin. Последний сам является дроппером и выступает промежуточным звеном в цепочке доставки полезной нагрузки (других вредоносных программ) на Android-устройства.

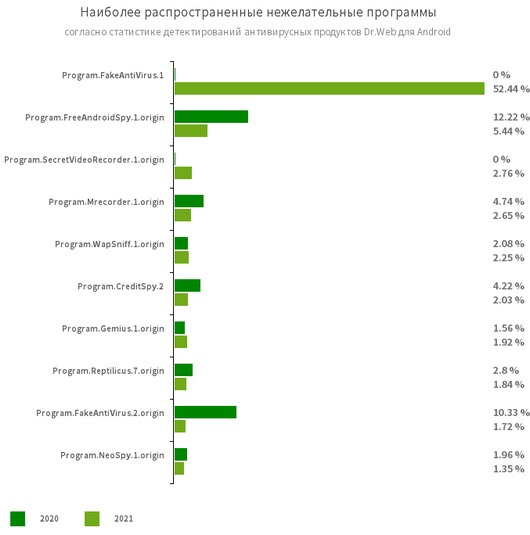

В 2021 г. больше половины (55,71%) выявленных на Android-устройствах нежелательных приложений составили программы семейства Program.FakeAntiVirus. Это почти в 3,5 раза больше, чем годом ранее. Такие программы имитируют работу антивирусов, обнаруживают несуществующие угрозы и предлагают купить свои полные версии – якобы для лечения заражения и исправления проблем.

Кроме того, антивирусные продукты Dr.Web для Android вновь детектировали множество специализированных программ, позволяющих контролировать активность пользователей, собирать информацию о них, а также дистанционно управлять устройствами.

- Program.FakeAntiVirus.1, Program.FakeAntiVirus.2.origin – детектирование рекламных программ, которые имитируют работу антивирусного ПО;

- Program.FreeAndroidSpy.1.origin, Program.SecretVideoRecorder.1.origin, Program.Mrecorder.1.origin и т.д. – приложения, которые следят за владельцами Android-устройств и могут использоваться для кибершпионажа. Они способны контролировать местоположение устройств, собирать данные об SMS-переписке, беседах в социальных сетях, копировать документы, фотографии и видео, прослушивать телефонные звонки и окружение и т.п.;

- Program.WapSniff.1.origin – программа для перехвата сообщений в мессенджере WhatsApp;

- Program.CreditSpy.2 – детектирование программ, предназначенных для присвоения кредитного рейтинга на основании персональных данных пользователей. Такие приложения загружают на удаленный сервер SMS-сообщения, информацию о контактах из телефонной книги, историю вызовов и прочие сведения;

- Program.Gemius.1.origin – программа, собирающая информацию о мобильных Android-устройствах и о том, как они используются (информацию о местоположении устройства, истории посещения сайтов и пр.).

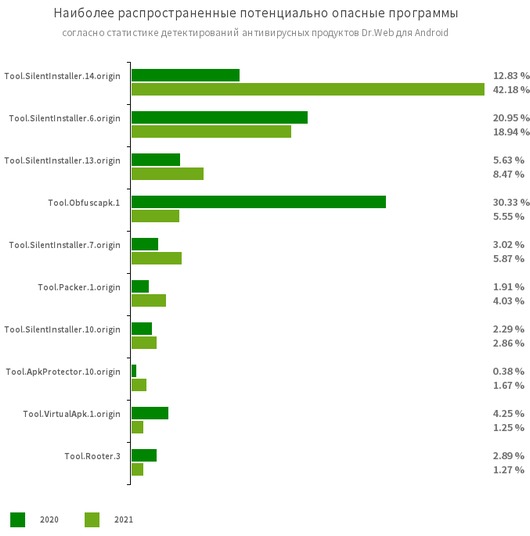

Наиболее распространенными потенциально опасными программами снова стали специализированные утилиты, позволяющие запускать Android-приложения без их установки. Среди них – различные представители семейства Tool.SilentInstaller. Они уверенно заняли первое место по числу обнаружений на устройствах пользователей с результатом в 79,51% от общего выявленных программ, несущих потенциальный риск. Это на 53,28% больше, чем годом ранее.

Кроме того, актуальным остается использование злоумышленниками всевозможных обфускаторов и программ-упаковщиков. С их помощью вирусописатели пытаются защитить вредоносные приложения от анализа специалистами по информационной безопасности и детектирования антивирусами. Приложения, защищенные такими утилитами, обнаруживались на Android-устройствах в 14,16% случаев.

Третьими по числу обнаружений стали утилиты, позволяющие получать root-полномочия. Такие инструменты могут работать в связке с троянскими приложениями, позволяя им, например, заражать системный каталог Android-устройств. На долю таких утилит пришлось 2,59% детектирований потенциально опасного ПО.

- Tool.SilentInstaller.6.origin, Tool.SilentInstaller.7.origin, Tool.VirtualApk.1.origin и пр. – потенциально опасные программные платформы, которые позволяют приложениям запускать apk-файлы без их установки;

- Tool.Obfuscapk.1 – детектирование приложений, защищенных утилитой-обфускатором Obfuscapk. Злоумышленники применяют ее для защиты вредоносных и других опасных программ от обнаружения антивирусами;

- Tool.ApkProtector.10.origin – детектирование Android-приложений, защищенных программным упаковщиком ApkProtector;

- Tool.Packer.1.origin – специализированная утилита-упаковщик, предназначенная для защиты Android-приложений от модификации и обратного инжиниринга;

- Tool.Rooter.3 – утилита для получения root-полномочий на Android-устройствах, которая задействует различные эксплойты.

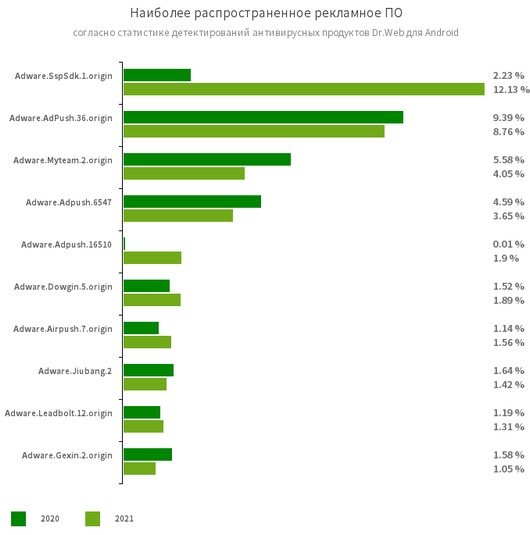

Среди рекламного ПО наиболее часто на устройствах пользователей детектировались приложения с модулями, которые демонстрировали уведомления и диалоговые окна, а также загружали и предлагали пользователям установить различные игры и программы. Кроме того, распространенными вновь стали встроенные в приложения модули, которые демонстрировали баннеры с рекламой вне этих программ.

Adware.SspSdk.1.origin, Adware.AdPush.36.origin, Adware.MyTeam.2.origin и т.д. – рекламные модули, которые разработчики встраивают в свои приложения для их монетизации. Такие модули показывают надоедливые уведомления, баннеры и видеорекламу и т.п. Кроме того, они могут собирать конфиденциальную информацию и передавать ее на удаленный сервер.

Среди угроз, выявленных в каталоге Google Play в 2021 г., было множество троянов, принадлежащих к семейству Android.Joker. Они опасны тем, что способны загружать и исполнять произвольный код, а также автоматически подписывать пользователей на платные мобильные услуги. Эти трояны распространялись под видом самых разных приложений – фото- и видеоредакторов, музыкальных плееров, мессенджеров, программ для работы с документами и заботы о здоровье, переводчиков, утилит для оптимизации работы системы и других. При этом они выполняли заявленные функции, чтобы потенциальные жертвы не заподозрили в них угрозу. В течение года вирусные аналитики выявили в Google Play более 40 неизвестных ранее модификаций таких вредоносных приложений, число установок которых превысило 1,25 млн.

Другой массированной угрозой стали вредоносные приложения-подделки из семейства Android.FakeApp, которые злоумышленники используют в различных мошеннических схемах. Такие трояны тоже распространяются под видом полезных и безобидных программ, но на самом деле не выполняют заявленных функций. Основные задачи большинства из них – обмануть пользователей и заманить их на мошеннические сайты, а также выудить как можно больше конфиденциальных данных. Специалисты обнаружили сотни таких троянов, которые загрузили свыше 1,7 млн. пользователей.

Применялись и другие схемы. Например, некоторые трояны Android.FakeApp распространялись под видом приложений, которые злоумышленники выдавали за безобидные программы разнообразной тематики. Среди них – справочники о моде, животных, природе, различные гороскопы. Другие распространялись под видом ПО с информацией о болезнях и способах их лечения. При запуске программ потенциальные жертвы неожиданно для себя попадали на сомнительные и откровенно мошеннические сайты «онлайн-знакомств», где для привлечения внимания часто имитировалось общение с реальными людьми, а пользователям предлагалось пройти регистрацию, иногда платную. Во втором случае жертвы попадали на сайты, рекламирующие некие чудо-лекарства, которые им «посчастливилось» застать в наличии и приобрести якобы по очень выгодной цене.

Распространялись приложения-подделки и под видом программ, якобы предоставлявших доступ к скидкам, акционным и бонусным картам, а также подаркам от известных магазинов и компаний. Для большей убедительности в них использовалась символика и названия соответствующих брендов – производителей электроники, АЗС и торговых сетей.

В 2021 г. число обнаруженных на Android-устройствах банковских троянов увеличилось на 43,74% по сравнению с предыдущим годом. На их многочисленные модификации пришлось 5,4% детектирований всех вредоносных программ. Пик распространения Android-банкеров пришелся на начало весны, после чего интенсивность их атак постепенно снижалась с небольшим повышением активности в августе и сентябре.

Возросшая активность этих вредоносных приложений во многом обусловлена появлением множества новых семейств. Например, в начале января стал распространяться банковский троян Oscorp, а в июле в вирусную базу Dr.Web были добавлены записи для детектирования трояна S.O.V.A. Тогда же стало известно о семействах Coper и Abere. Последний интересен тем, что управляется через Telegram-боты. Уже в октябре пользователям стали угрожать различные модификации трояна SharkBot.

Кроме того, злоумышленники распространяли банкеров Anatsa и Flubot. Несмотря на то, что их первые модификации появились в конце 2020 г., основная их активность пришлась именно на последние 12 месяцев.

Вместе с тем оставались активными и старые семейства, такие как Anubis, Ginp, Gustuff, Medusa, Hydra, Brata и Alien. При этом появлялись и новые «потомки» трояна Cerberus, основанные на его исходном коде, который попал в открытый доступ в конце лета 2020 г. Одним из них был банкер Ermac, начавший свои атаки в июле.