Взломанный почтовый сервер Оксфордcкого университета использовался для фишинга

Исследователи из Check Point раскрыли сложную фишинговую кампанию, нацеленную на сбор корпоративных данных, которые хранятся в учетных записях Microsoft Office 365. Для того, чтобы избежать обнаружения программами безопасности, злоумышленники использовали названия известных организаций – Оксфордского университета, Adobe и Samsung.

Чтобы рассылать своим жертвам вредоносные письма, хакеры взломали почтовый сервер Оксфордского университета. В электронных письмах содержались ссылки, которые перенаправляли жертв на сервер Adobe – ранее он использовался компанией Samsung. Это позволяло хакерам создать видимость легитимного домена Samsung – это повышало доверие у жертв. Таким образом, жертвы перенаправлялись как бы на страничку ввода учетных данных для входа в Office 365.

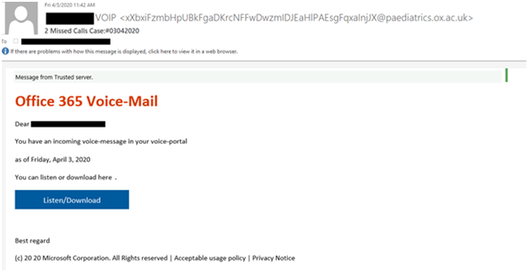

В начале апреля исследователи Check Point стали просматривать электронные письма, отправленные жертвам с темой «Голосовая почта Office 365». Электронные письма сообщали, что для прослушивания письма нужно перейти по ссылке. Если жертва нажимала на ссылку, ее перенаправляли на фишинговую страницу, маскирующуюся под страницу входа в Office 365.

Письма приходили с нескольких сгенерированных адресов, которые принадлежали настоящим поддоменам разных отделов Оксфордского университета. Заголовки электронной почты показывают, что хакеры нашли способ злоупотребить одним из Оксфордских SMTP-серверов (простой протокол передачи почты), основными функциями которого является отправка, получение и/или ретрансляция исходящей почты. Использование законных Оксфордских SMTP-серверов позволило хакерам пройти проверку репутации, которую требуют меры безопасности для домена отправителя.

За прошедший год открытые перенаправления Google и Adobe использовались фишинговыми кампаниями для придания легитимности URL-адресам, используемым в спам-письмах. Открытое перенаправление – URL-адрес на веб-сайте, который может использоваться любым лицом для перенаправления пользователей на другой сайт. В этом случае ссылки в сообщении электронной почты будут перенаправлены на сервер Adobe, ранее использовавшийся компанией Samsung во время маркетинговой кампании киберпонедельника 2018 г. Другими словами, ссылка, встроенная в исходное фишинговое электронное письмо, является частью доверенного домена Samsung, по которому, не зная об этом, жертвы перенаправляются на веб-сайт, размещенный хакерами. Используя определенный формат ссылок Adobe Campaign и законный домен, злоумышленники увеличили шансы своей электронной почты на обход защитных решений на основе репутации, черных списков и шаблонов URL.

Компания Check Point проинформировала Оксфордский университет, компании Adobe и Samsung о своих выводах.